- 8 Eyl 2016

- 1,646

- 996

Merhabalar, Blue Team ekibi olarak siber saldırılara ait trafiklerin analizini nasıl gerçekleştirebileceğimizi bazı başlıklar üzerinde hazırladık. Daha önceden hazırladığımız konulara aşağıdaki bağlantılardan erişebilirsiniz.

Port Tarama Trafik/Paket Analizi

Host Keşif Trafik Analizi

Network Trafiğinde Dosya Türlerinin Tespiti

HTTP Trafiğinde Filtreler

Mac Flooding Saldırısı ve Analizi

MSSQL Brute Force Saldırısı, Analizi ve Korunma Yolları

Telnet Brute Force Saldırı Analizi

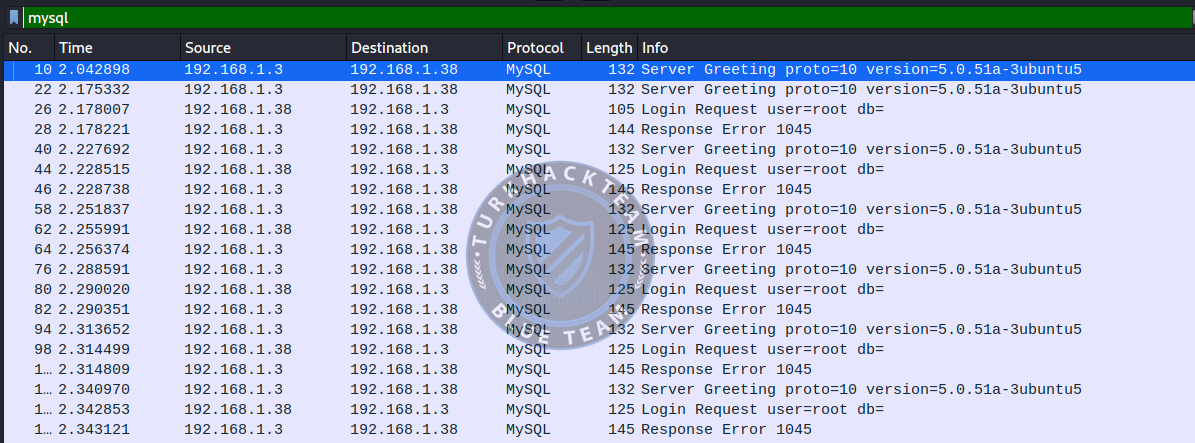

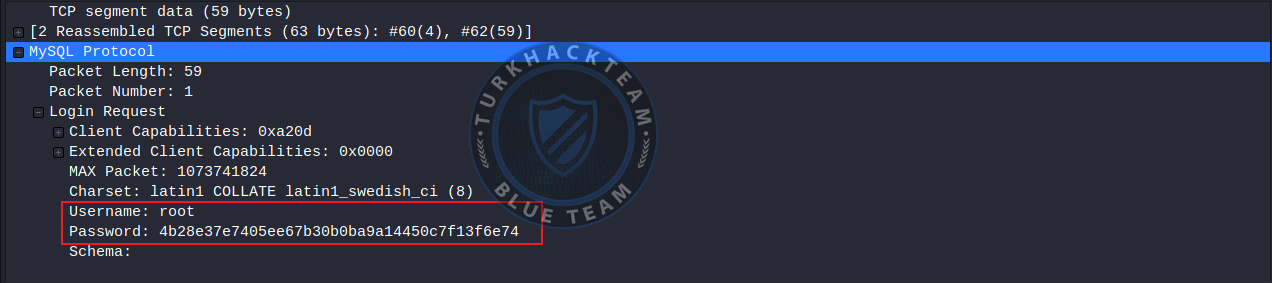

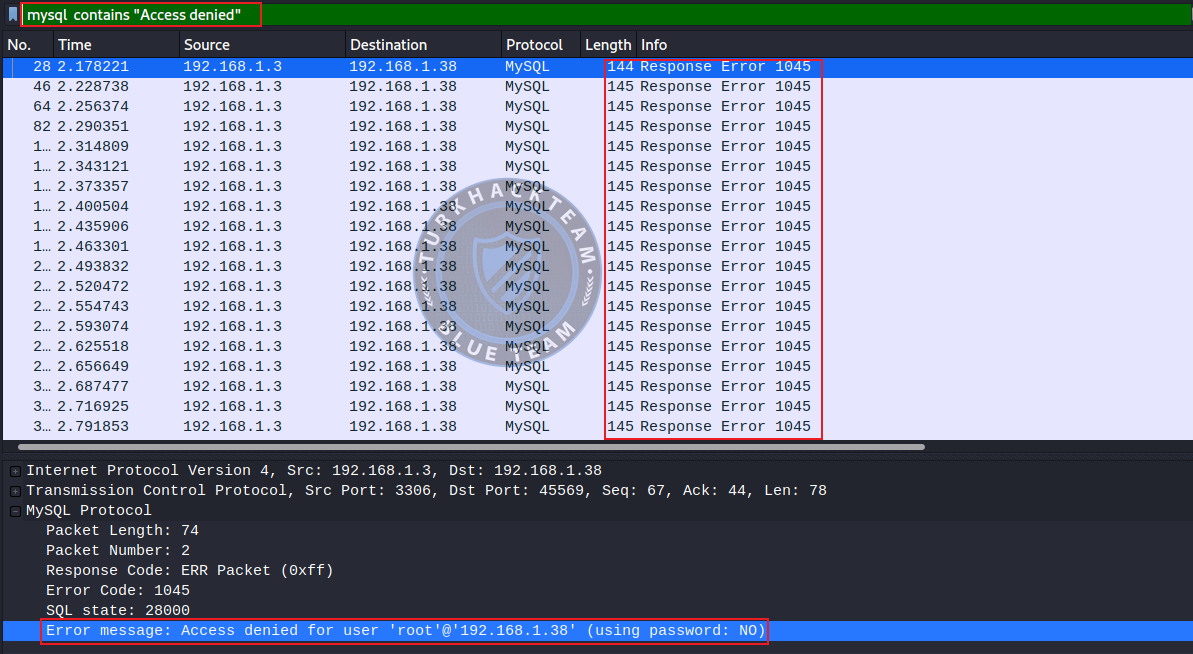

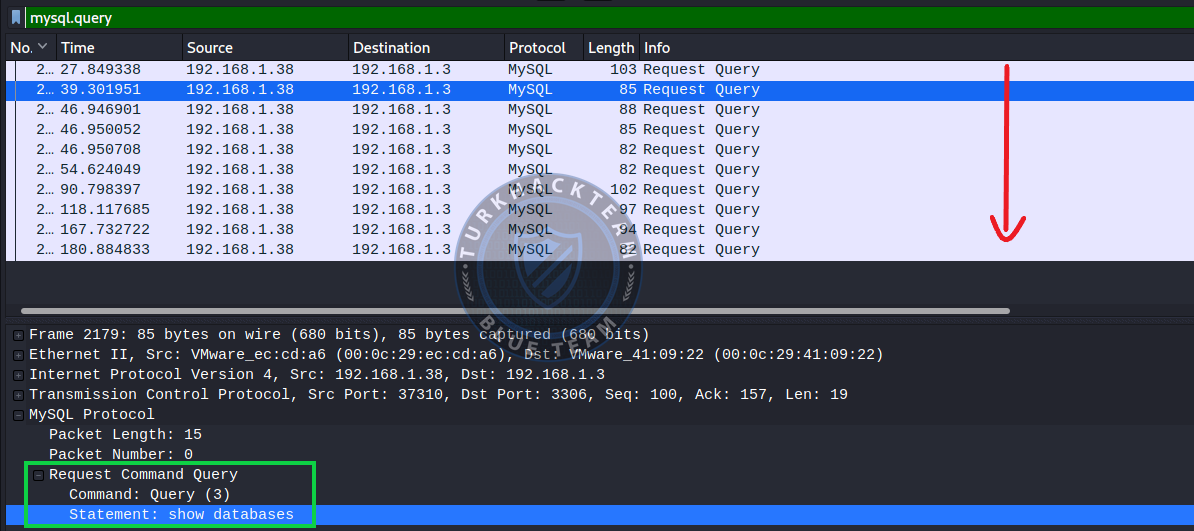

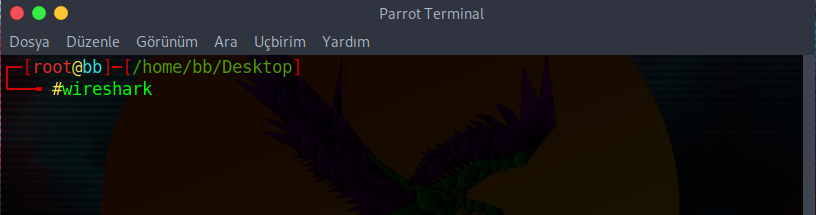

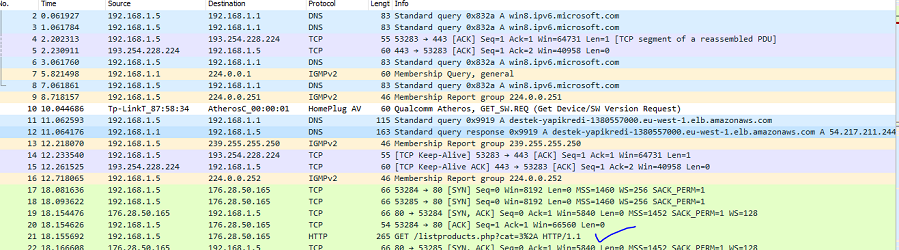

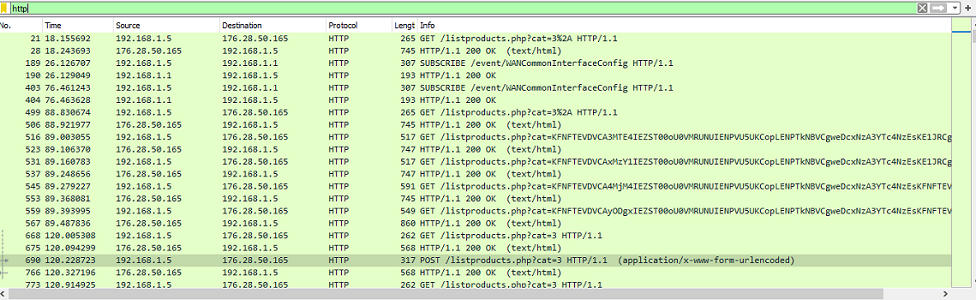

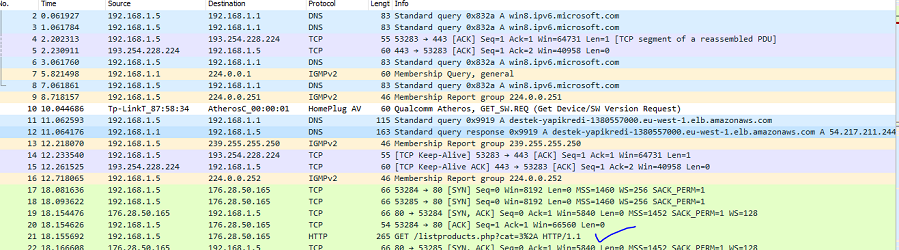

Merhabalar, bu başlığımızda SQL Injection saldırısı gerçekleşmiş ağ trafiğinin kaydını inceleyerek saldırıyı yorumlayacağız. Saldırı trafiğine ait pcap dosyasını Wireshark aracımızda açarak paketleri görüntüleyelim.

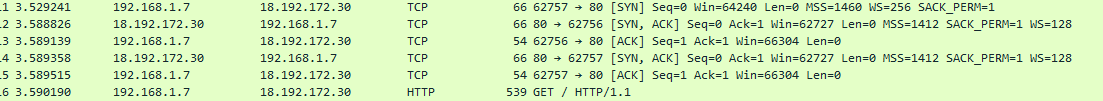

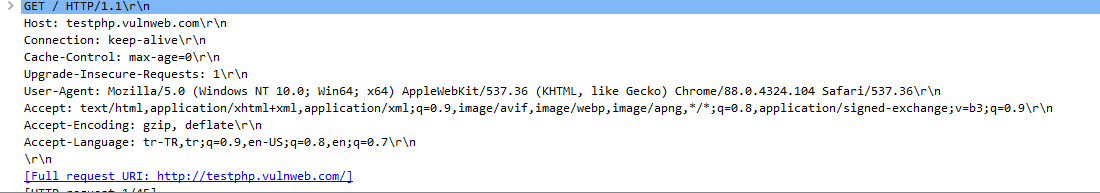

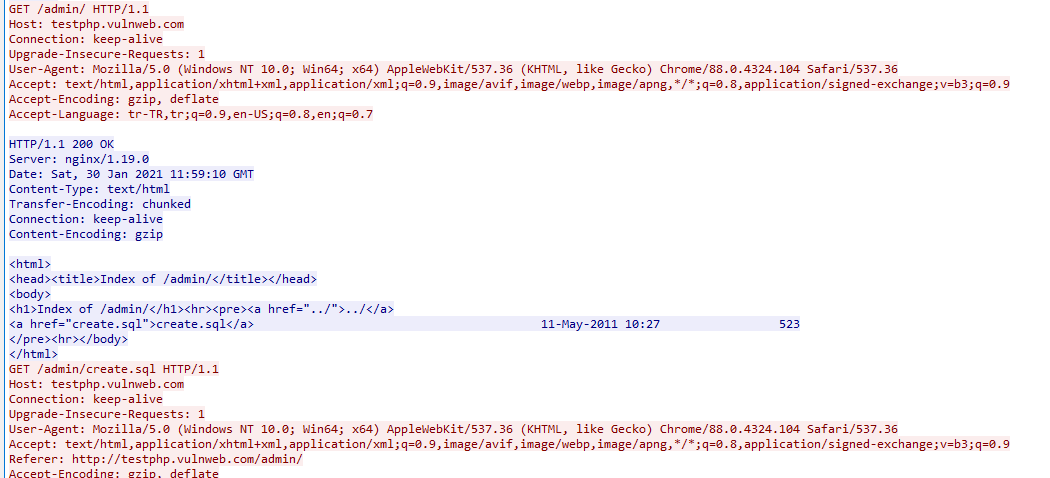

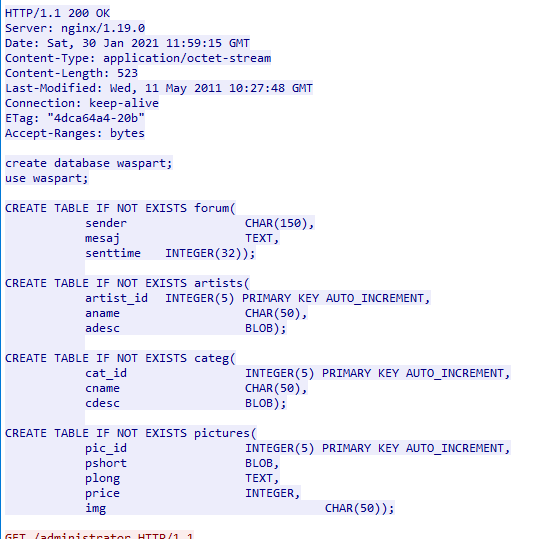

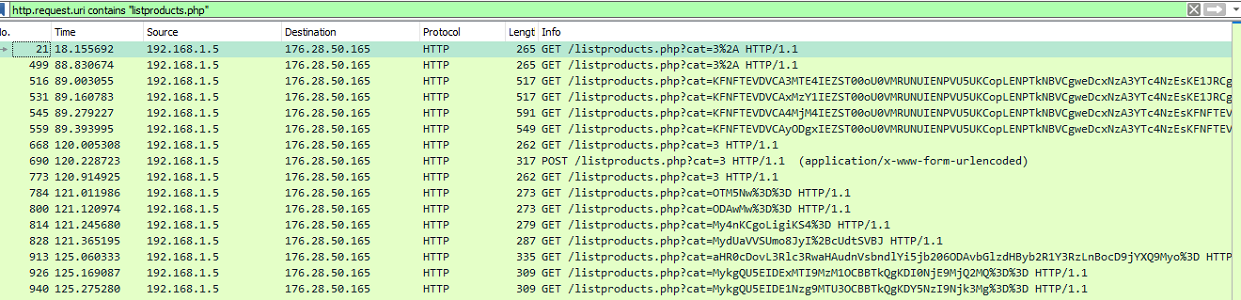

Pcap dosyasını açtığım an itibarıyla http protokolü üzerinde GET isteği yapılmış bir kayıt dikkatimi çekti. Listproducts.php sayfasının cat parametresi üzerinde işlem yapılmış, mutlak bir sql injection tespit işlemi olduğunu yorumlayabiliriz. İsterseniz öncelikle o isteği bir inceleyelim. İlgili isteğe sağ tık yapıp follow http stream diyorum.

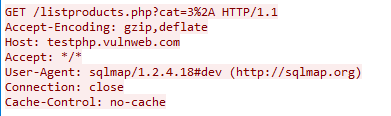

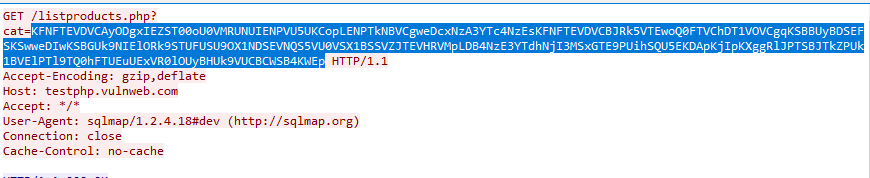

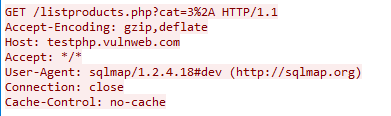

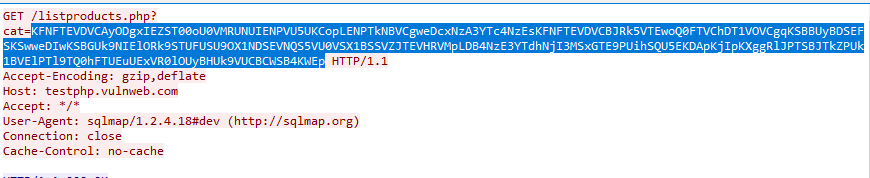

GET isteği yapıldığı, %2A yani * karakterinin URL karşılığının gönderilerek ilgili parametre üzerinde sql injection tespiti denemesi yapıldığını anlıyorum. User-Agent başlık bilgisinde ise sqlmap yazıyor, saldırının otomatize bir araç olan sqlmap ile gerçekleştiğini de buradan çıkarabiliriz. Bir de bu isteğin dönen yanıtına bakalım. İstek yapılmış da yanıt ne dönmüş, saldırgan buradan ne elde etmiş ona bakalım.

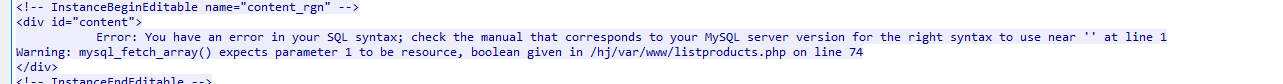

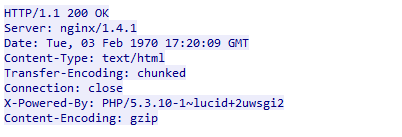

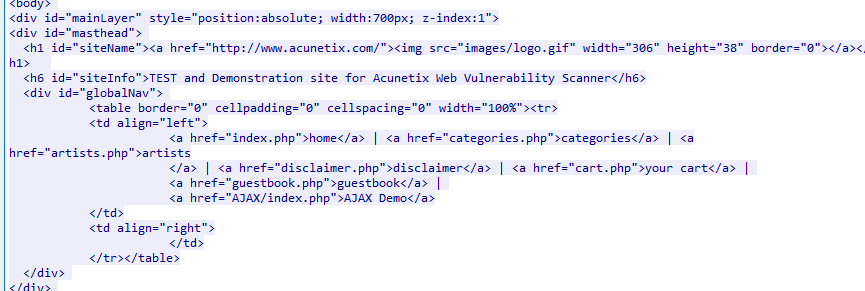

http Response içeriğinde web sayfasında sql hata mesajının yer aldığını görüyoruz. Yani saldırgan burada sql injection saldırısını tespit etmiş, hedefine doğru emin adımlarla ilerliyor.

Şimdi saldırının detaylarına geçmeden ben en başa dönüp biraz farklı detaylara değineceğim, hiçbir şey bilmiyormuş gibi devam edelim.

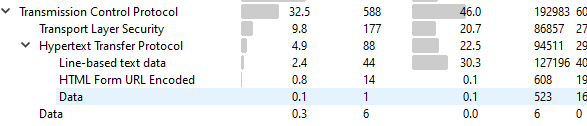

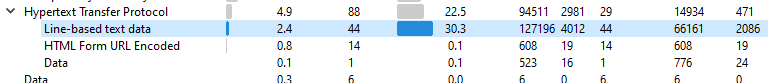

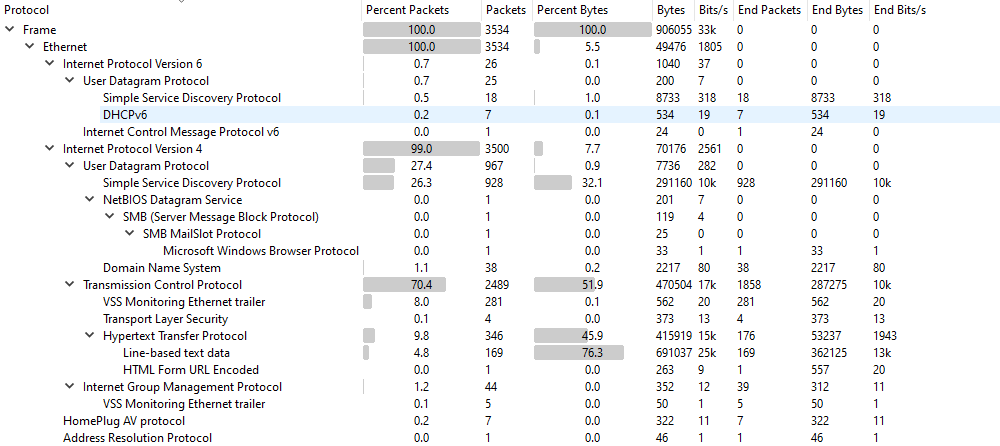

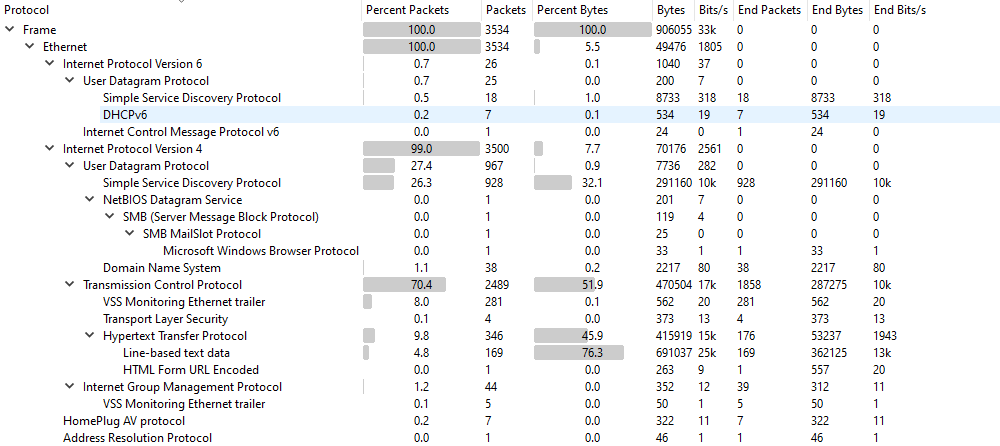

En başa dönüyorum ve menülerden statistics-protocol hierarchy sekmesini takip ediyorum. Burası bize ilgili ağ trafiğine ait protokollerin paket detaylarına ait ayrıntıları veriyor.

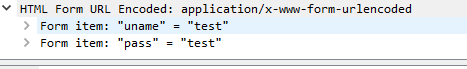

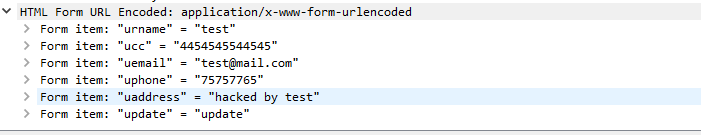

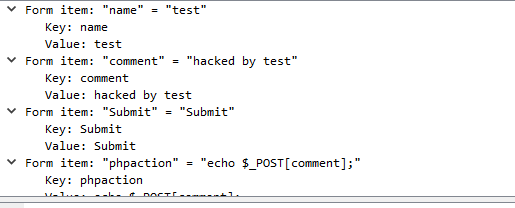

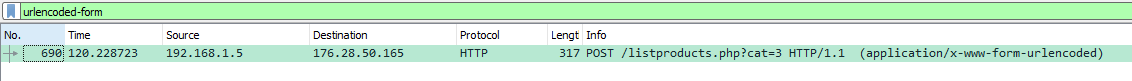

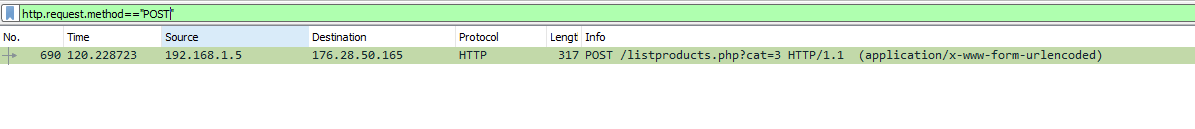

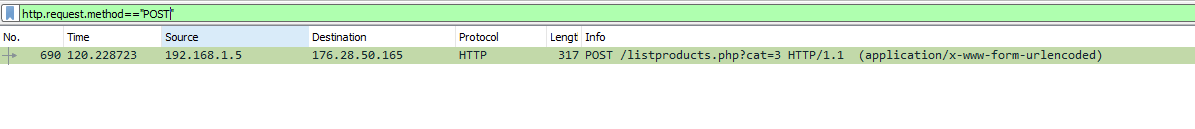

Burada HTTP protokolüne odaklandım ben, HTML Form URL Encoded yazan pakete sağ tık yapıp apply as filter-selected diyerek filtrenin uygulanarak isteğin detayına gitmek istiyorum.

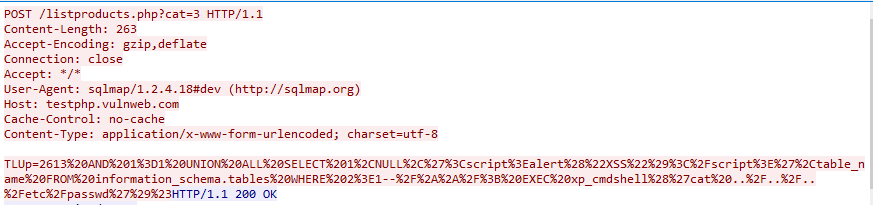

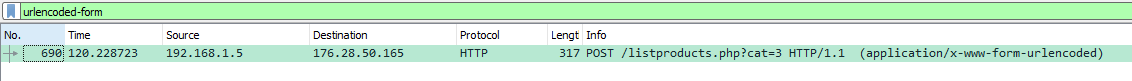

Urlencoded-form adında bir filtre uygulanarak bana bir istek gösterdi. Ben bunun url encode edilmiş bir form datasına ait bir istek olduğunu anladım. http Stream diyerek bir bakalım burada neler dönmüş.

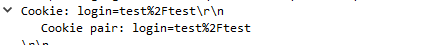

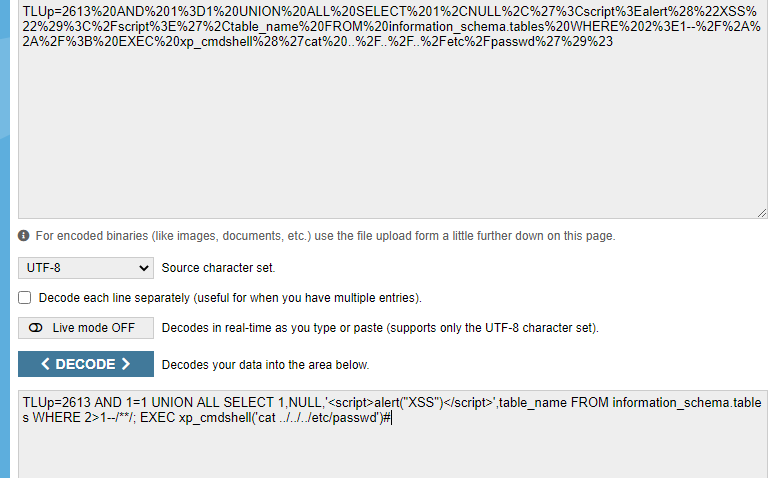

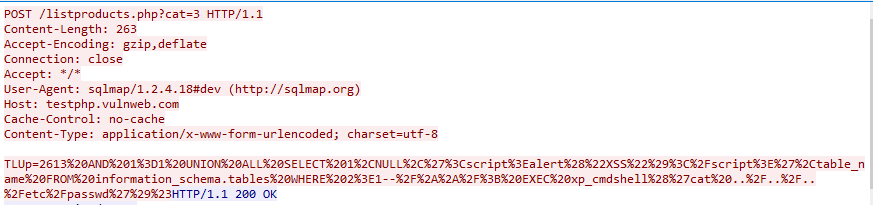

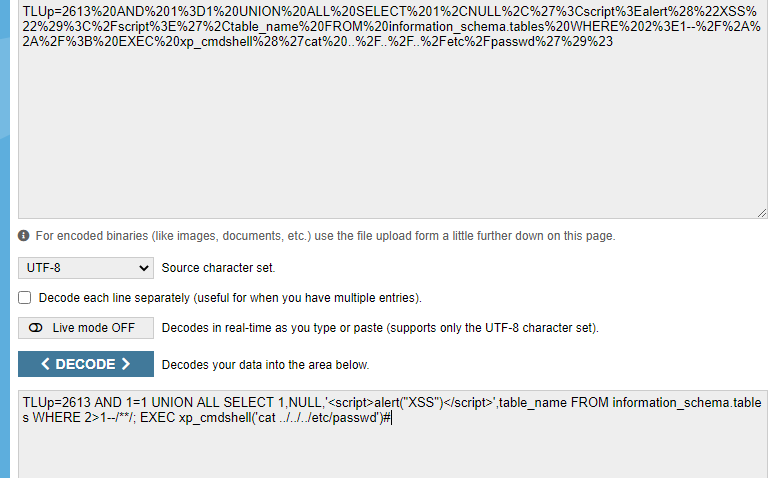

Burada listproducts.php?cat=3 adlı sayfada bir post data gönderilmiş, bu data içerisinde bir sql sorgusu var tabii ki. Bu istek sonucunda da 200 değeri dönmüş tabii ama yanıt saldırganı tatmin etmiş mi tüm mevzu o. Şimdi bunu bir geçelim de şu post data olarak gönderilen sql sorgusunun ne olduğunu anlamaya çalışalım. Şöyle bir bakınca url encode edilmiş bir yapı var, içerisinde script, cmdshell bilmemne geçiyor hiçbir şey anlamadım açıkçası ben bu sorgudan biraz anlamlandırmaya çalışacağım inşallah anlarız. İlgili sorguyu kopyalayıp url decode edelim.

and 1=1 kısmından sonra bende hatlar karıştı, xss çalıştırma mı dersin, xp_cmdshell komutu mu dersin, ortaya karışık yapalım der gibi bir sql sorgusu gönderilmiş. Gönderilmiş de, ne dönmüş mevzu bu. Response içeriğinde bir bakalım.

Tabii bu yanıt içerisinde uzunca bir html kod var da ben öylesine göstermek için bir kısmını çektim. İçerisinde tatmin edici hiçbir şey yok. Bir şey gönderilmiş ama sonuç yok yani. Benim şu ana kadar anladığım şey, burada sql sorguları gönderilerek sql injection işlemi yapılmaya çalışılmış.

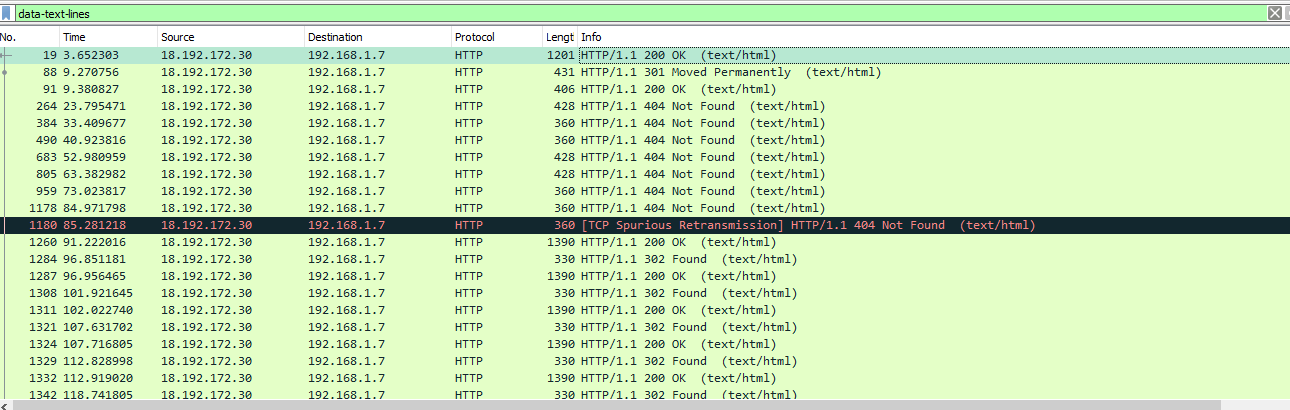

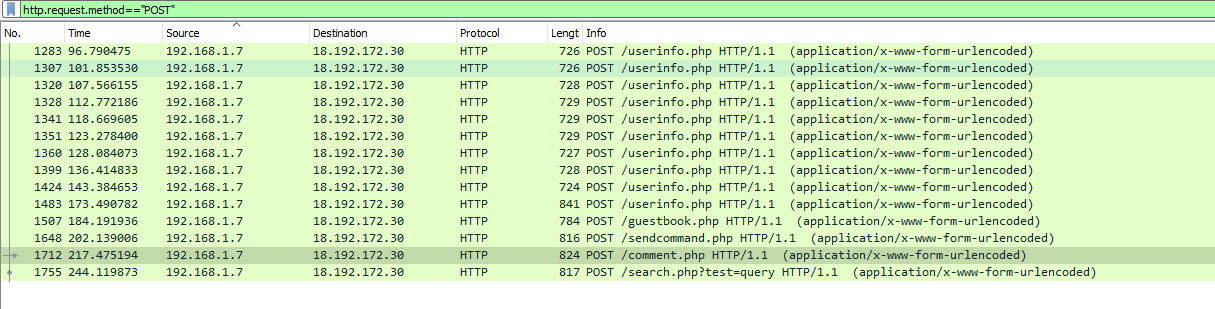

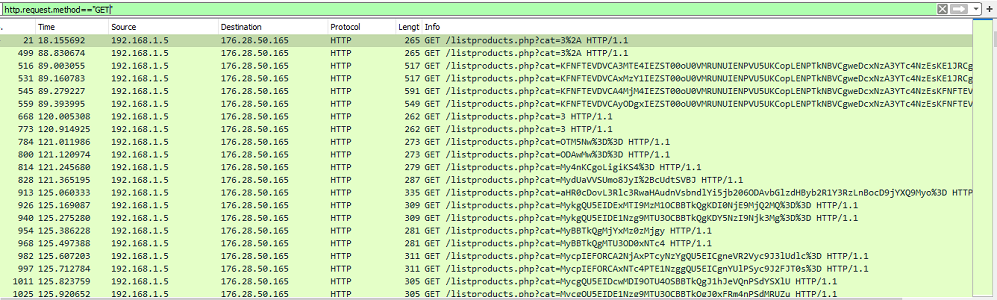

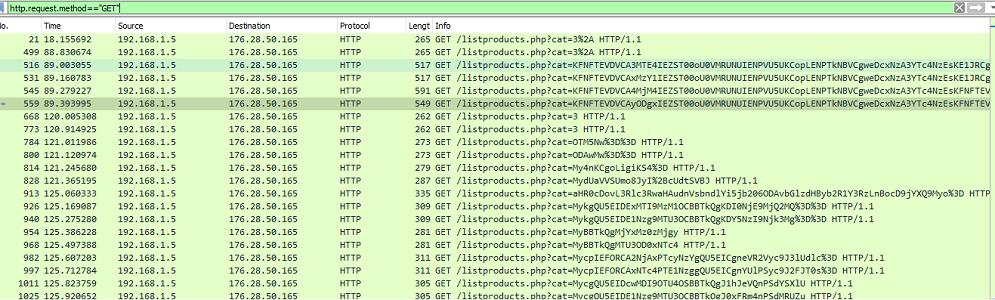

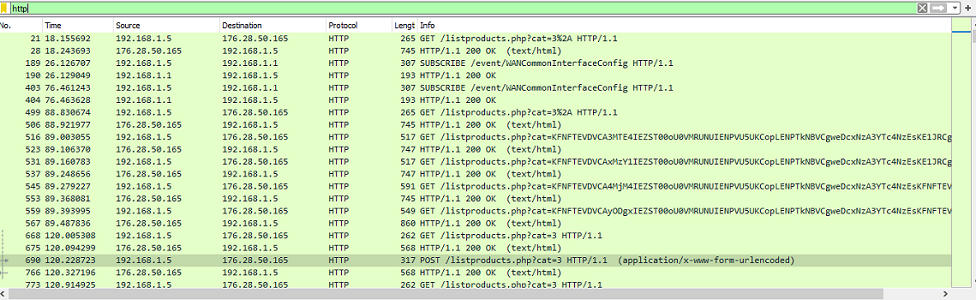

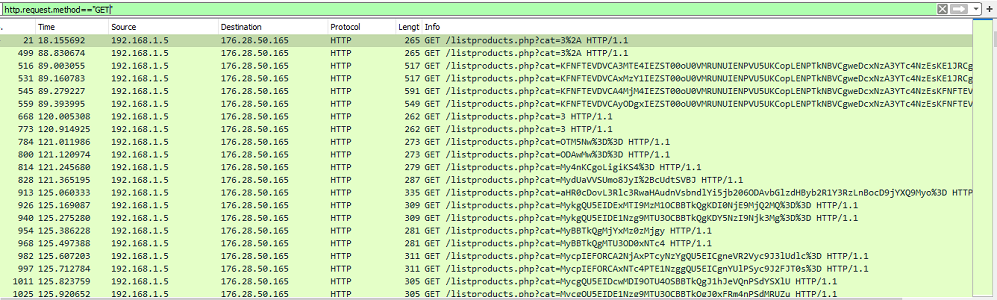

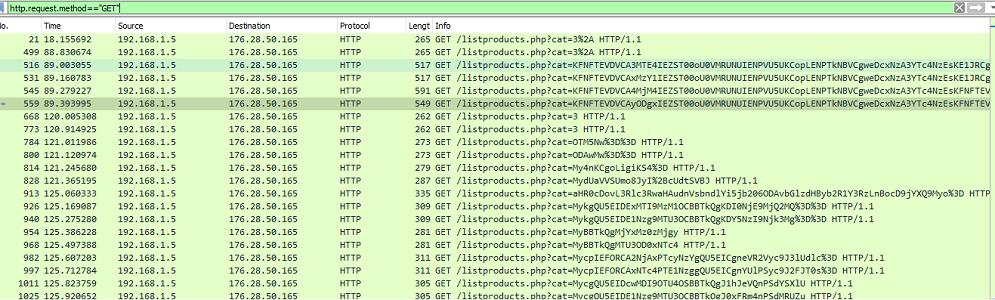

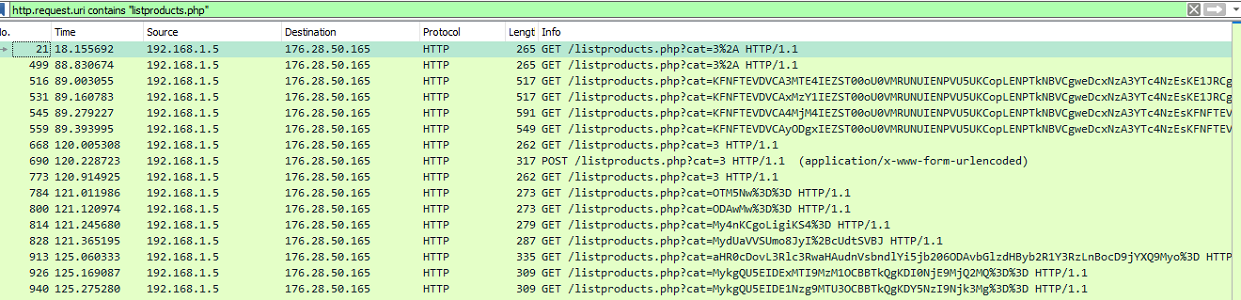

HTTP filtresi uygulayıp http isteklerine bakıyorum. Buna öyle bir baktım sadece ve biraz daha spesifik bir hale getirip sadece GET isteklerine bakayım, ki zaten sql injection saldırısı mutlak olarak burada GET üzerinden gerçekleşmiş şu ana kadar öyle bir izlenim elde ettim.

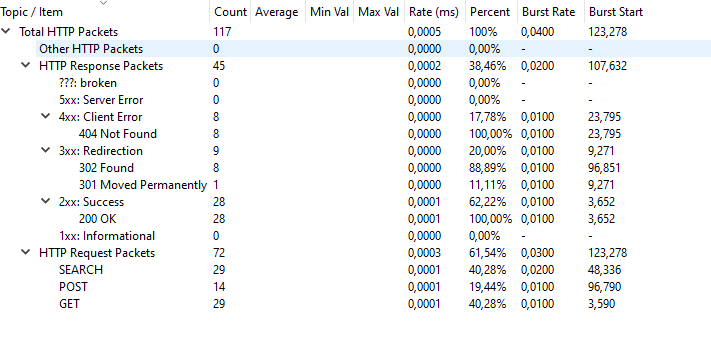

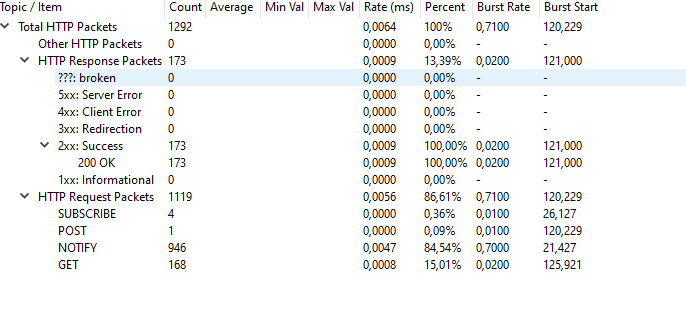

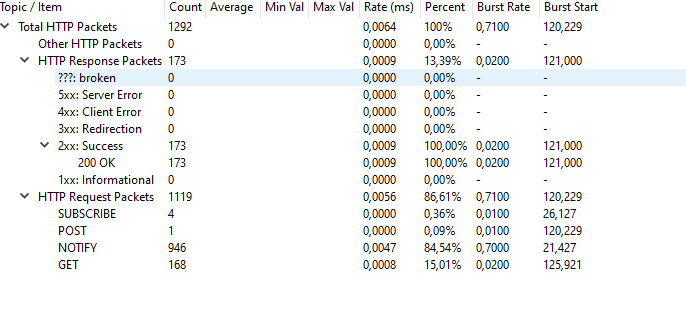

İlgili filtreyi uyguladığım zaman bana tüm get isteklerini gösterdi. Burada zaten görüldüğü gibi ilgili sayfanın cat parametresine epey bir sql sorgusu gönderilmiş. Yani biz buraya odaklanacağız. Ondan önce bir de http üzerindeki detaylara bakmak istiyorum. Statistics-http-packet counter yolunu izliyorum ve karşıma çıkan tabloya bakıyorum.

Bu tabloyu yorumlamak gerekirse 200 ok dönen 173 istek olduğunu yani başarılı istek olduğunu, 1119 http isteği olduğunu, bu isteklerin 168 adetinin GET, 1 tanesinin POST olduğunu görüyorum. GET İsteklerine odaklanmadan şu 1 adet yalnız POST isteğine bakmak istiyorum. Ben bir şey tahmin ediyorum ama

Hani az önce url encode edilmiş bir data bulmuştuk ya, bu aslında o yani POST ile gönderilen data. Şimdi tekrar içeriğine bakmayalım geçelim bunu.

Şu get isteklerine şöyle bir tekrar bakalım, burada gördüğünüz gibi sorgular gönderilmiş ama anlamsız sorgular, aslında anlamlı da şu an bize anlamsız geliyor. Bunlar aslında encode edilmiş istekler. Bir tanesine sağ tık yapıp inceliyorum.

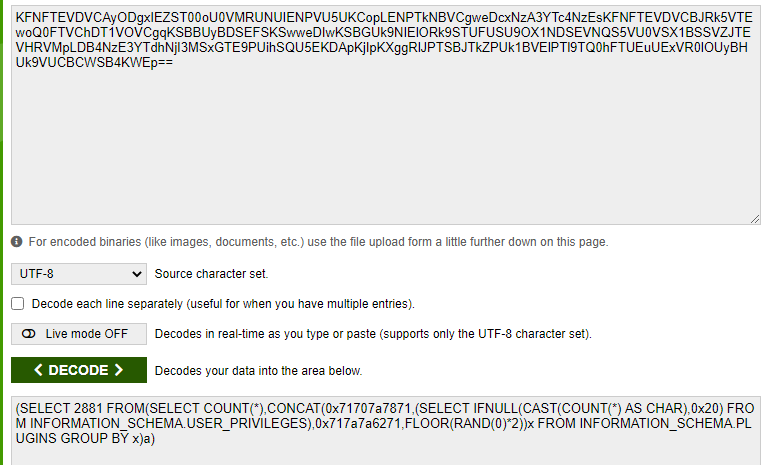

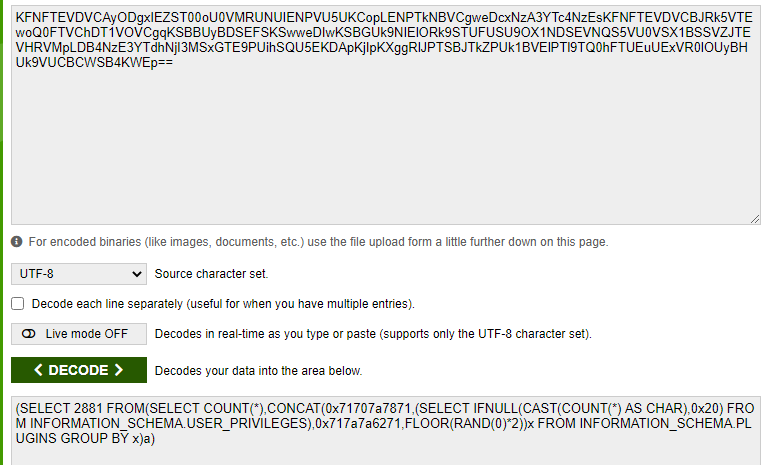

İlgili sorguyu kopyalıyorum, tabii bunu yapmadan önce dönen yanıta da bakıyorum ama tatmin edici bir şey yok. Şimdi şu sorguyu bir anlamlı hale getirelim. Ben bunun base64 olduğunu düşünüyorum ve base64 decode eden herhangi bir online web sitesine girip decode ediyorum.

Gördüğünüz gibi anlamlı bir şekle büründü. Böyle fasa fiso bir sorgu gönderilmiş. Burada INFORMATION_SCHEMA.USER_PRIVILEGES kısmına dikkat edersek burada aslında mysql kullanıcısına ait yetkiler tespit edilmeye çalışılmış. Bununla alakalı referans kaynak: https://dev.mysql.com/doc/refman/5.6/en/information-schema-user-privileges-table.html

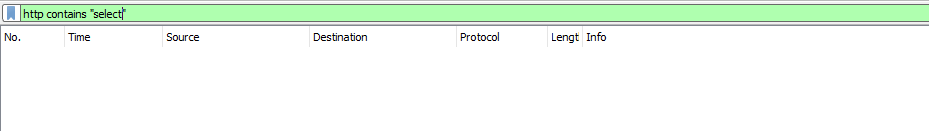

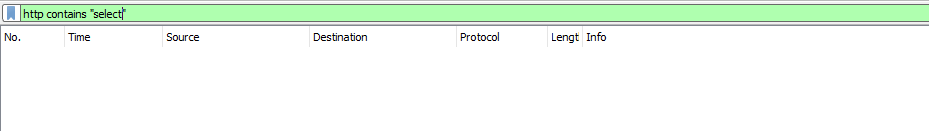

Şimdi bu değişik sorgular arasında kayboluyor gibiyiz, ben bu sorgular arasında sadece select geçen sorguları listelemek istiyorum.

Hiçbir şey dönmedi. Zaten saldırının bütününe bakarsak hep base64 encode edilmiş istekler gönderildiğini anlıyoruz.

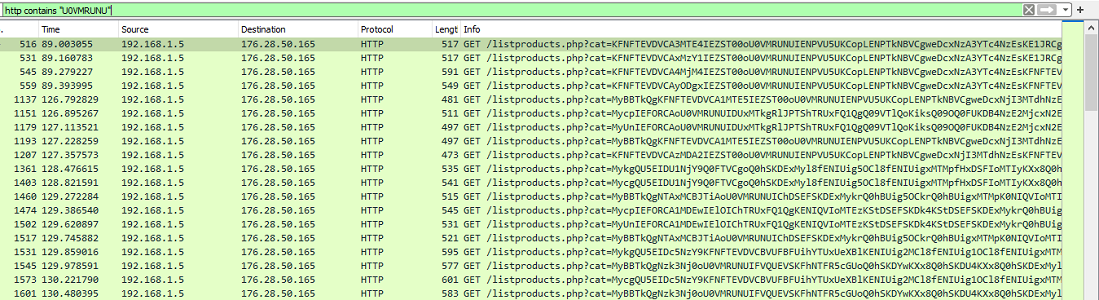

Sorguyu bu biçimde değiştiriyorum. Oraya ne yazdığıma gelirsek SELECT deyiminin base64 karşılığını paketler içerisinde arattım. Gördüğünüz gibi başarılı bir şekilde select geçen istekler bana getirildi. Bu şekilde filtreler uygulayarak saldırı içerisinde tespitler yapabilirsiniz. Bu analiz böyle uzar da gider. İstiyorsanız daha sade bir saldırı analizini de yapabiliriz.

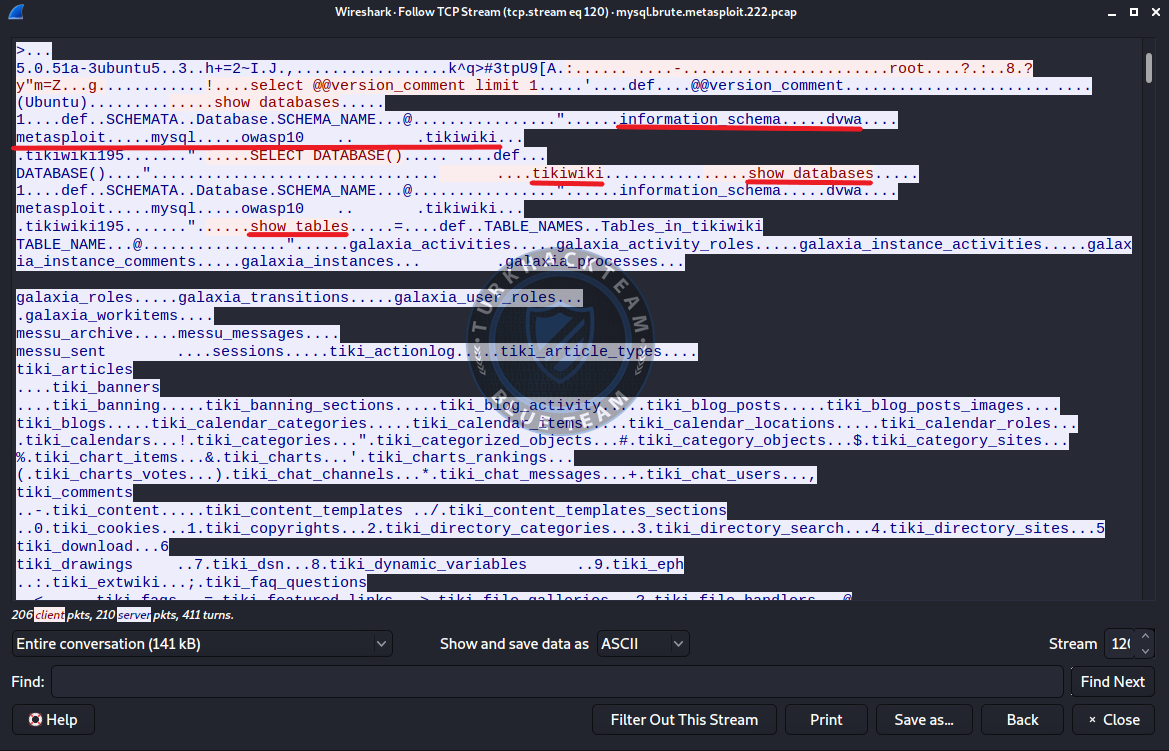

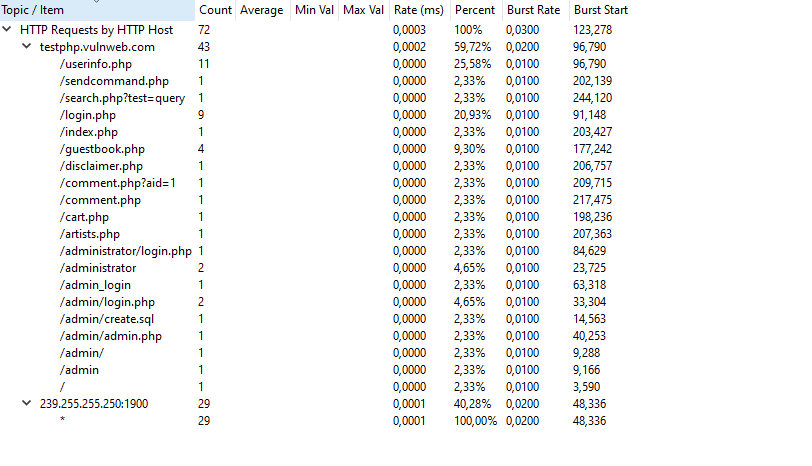

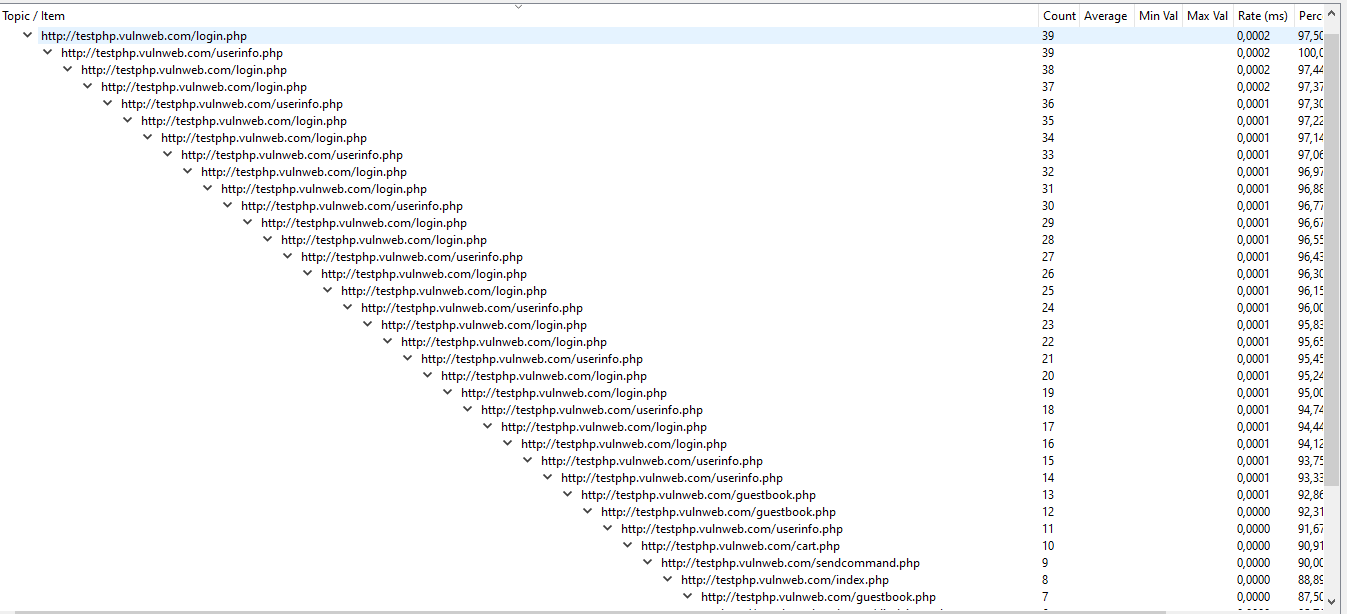

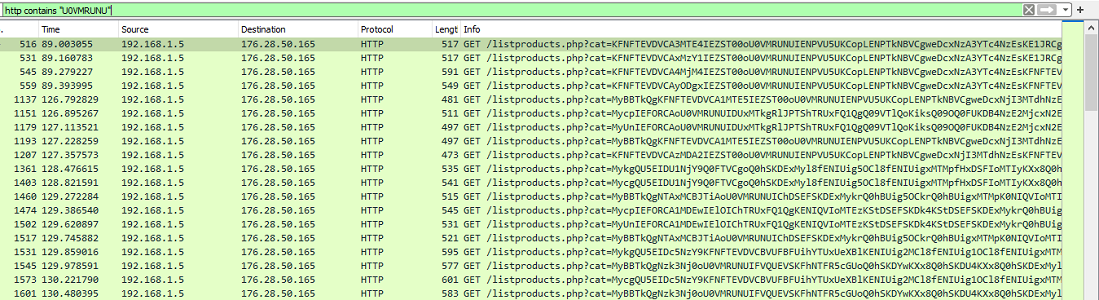

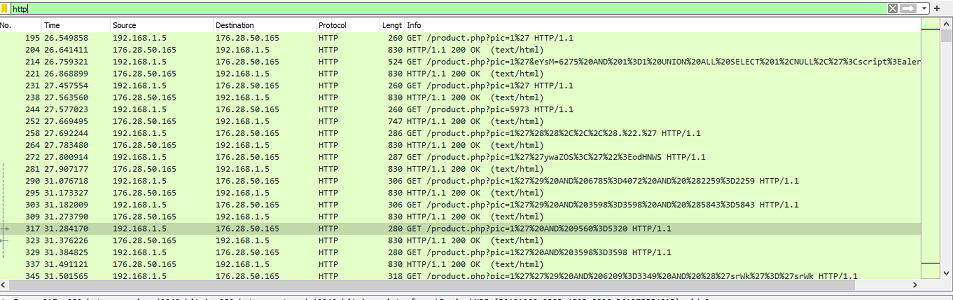

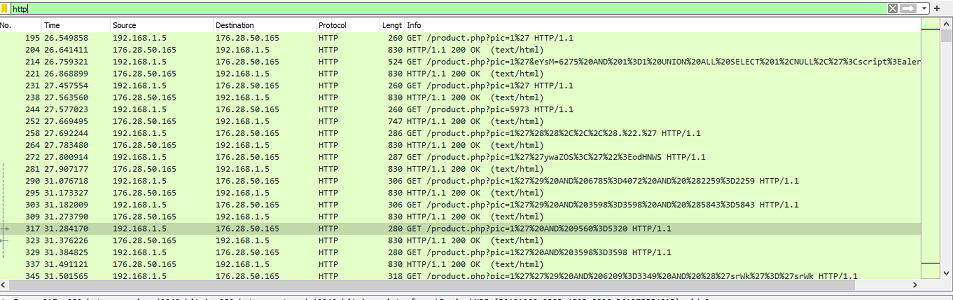

Bu sefer daha farklı bir saldırının trafik kaydına baktığımız zaman sorguların apaçık ortada olduğunu görebiliyoruz.

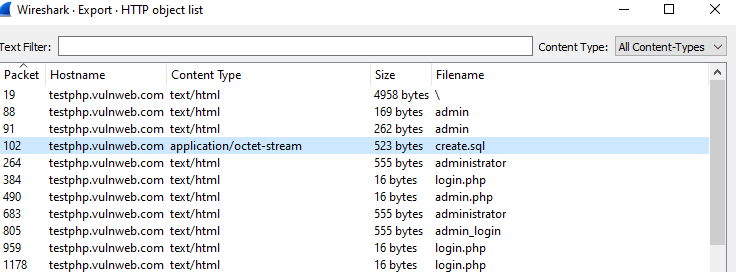

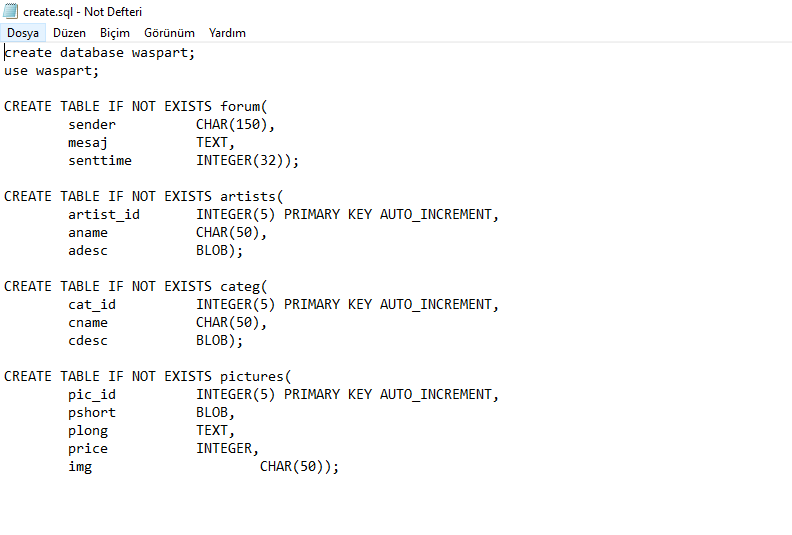

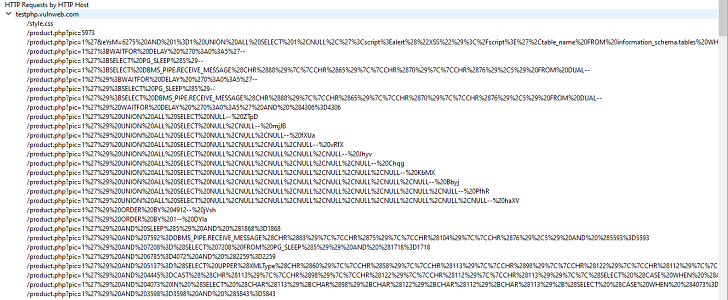

http-requests ayrıntılarına bakarsak yapılan requestleri detaylıca görebiliriz.

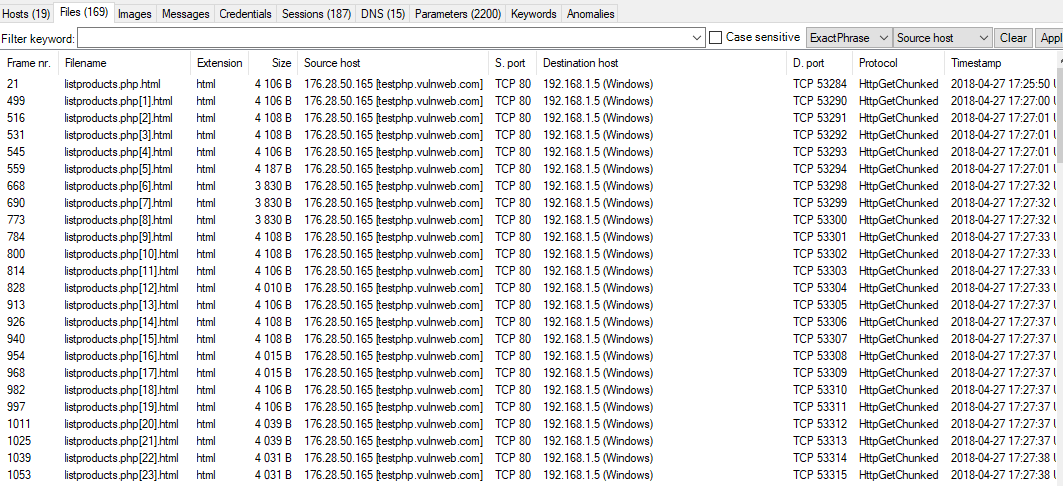

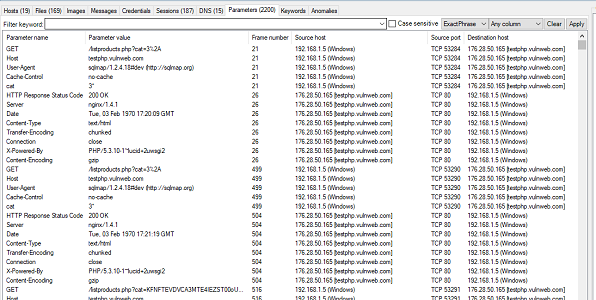

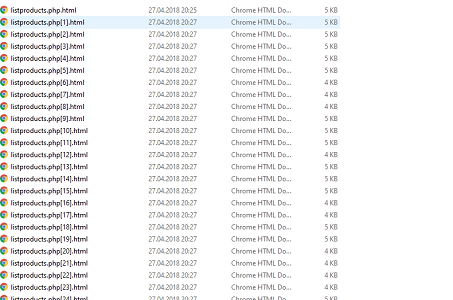

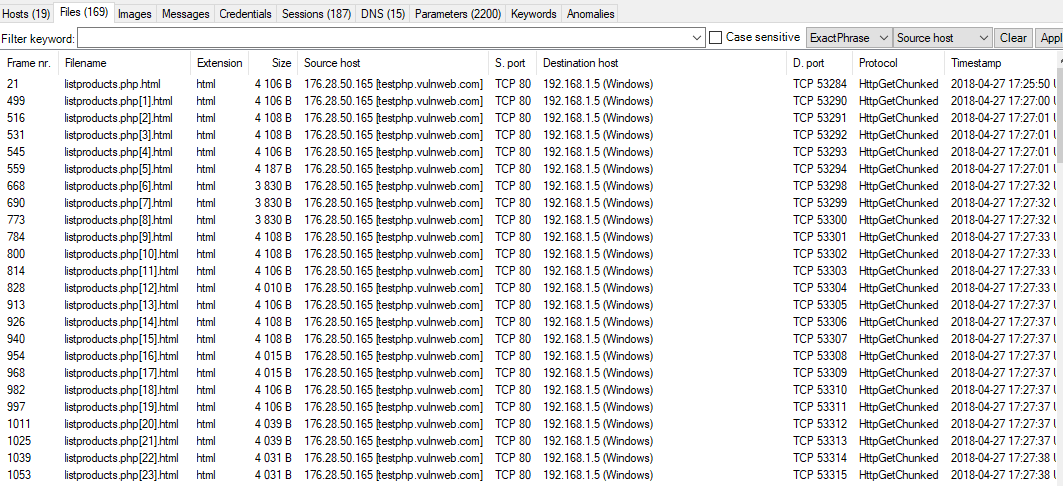

Bu ağ trafiğini çok kullanışlı olan NetworkMiner üzerinden de inceleyebiliriz.

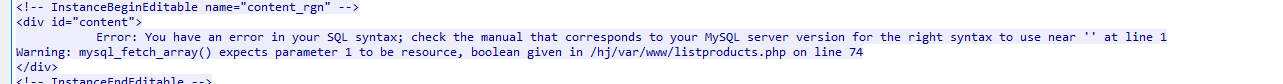

Pcap dosyasını açtığım zaman files sekmesinde hangi dosyalara istekler yapıldığını net bir şekilde görüyorum ki bu saldırı boyunca listproducts.php dosyasına odaklanıldığını görüyorum. Buradan elde edilen bilgiyle aslında Wireshark da incelememizi kolaylaştırabiliriz.

Bu şekilde sadece url de listproducts.php geçen istekleri filtreleyebiliriz.

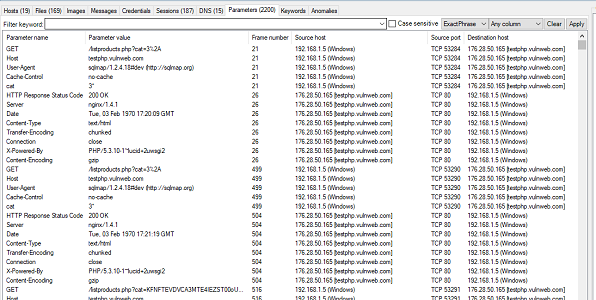

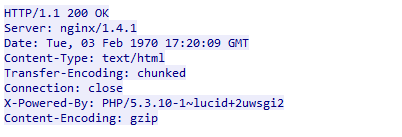

Yine NetworkMiner üzerinde Parameters sekmesi üzerinden giden isteklerde HTTP başlığına ait bilgileri elde edebiliriz. Örneğin X-Powered By başlığında sunucunun PHP/5.3 sürümünü çalıştırdığını da öğrenmiş olduk. Aynı zamanda Nginx sunucusu üzerinde çalışıyormuş. Zaten bunları yine http response içeriğinde görebilirdik.

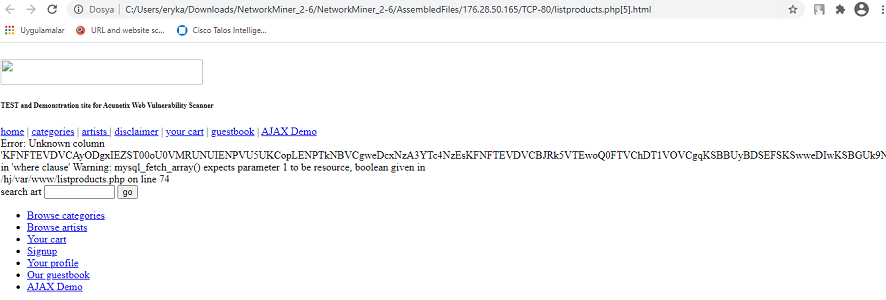

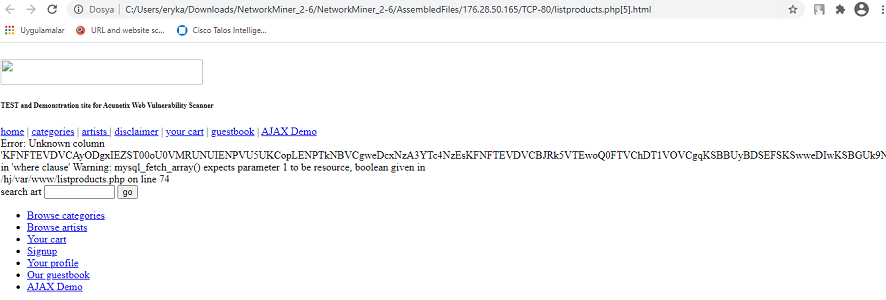

Aynı zamanda NetworkMiner üzerinde yer alan en güzel kolaylıklardan bir tanesi de files sekmesinde ilgili dosyaya sağ tık yapıp Open File dediğimiz zaman tarayıcımızda sayfanın açılması da güzel bir olay.

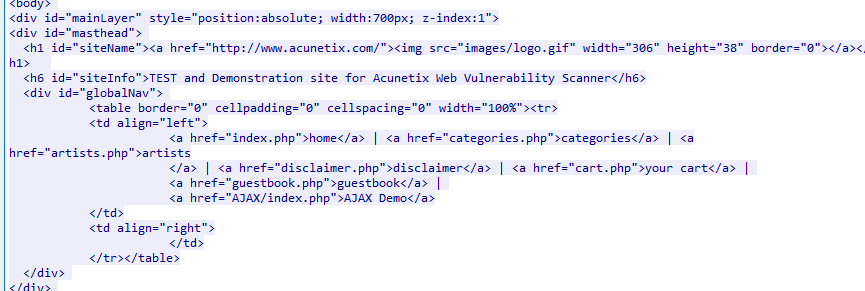

Görüldüğü gibi web sayfasında o an çalıştırılan isteğe ait sayfanın görünümü yer alıyor.

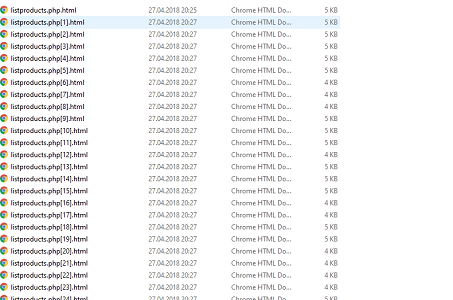

Open folder diyerek tüm dosyaları klasörde görüntüleyerek inceleyebilirsiniz.

Bu şekilde bir saldırı trafiğinin Wireshark ve NetworkMiner üzerinde nasıl incelenebileceğini uygulamalı olarak görmüş olduk.

Port Tarama Trafik/Paket Analizi

Host Keşif Trafik Analizi

Network Trafiğinde Dosya Türlerinin Tespiti

HTTP Trafiğinde Filtreler

Mac Flooding Saldırısı ve Analizi

MSSQL Brute Force Saldırısı, Analizi ve Korunma Yolları

Telnet Brute Force Saldırı Analizi

SQL INJECTİON SALDIRI TRAFİĞİ ANALİZİ

Merhabalar, bu başlığımızda SQL Injection saldırısı gerçekleşmiş ağ trafiğinin kaydını inceleyerek saldırıyı yorumlayacağız. Saldırı trafiğine ait pcap dosyasını Wireshark aracımızda açarak paketleri görüntüleyelim.

Pcap dosyasını açtığım an itibarıyla http protokolü üzerinde GET isteği yapılmış bir kayıt dikkatimi çekti. Listproducts.php sayfasının cat parametresi üzerinde işlem yapılmış, mutlak bir sql injection tespit işlemi olduğunu yorumlayabiliriz. İsterseniz öncelikle o isteği bir inceleyelim. İlgili isteğe sağ tık yapıp follow http stream diyorum.

GET isteği yapıldığı, %2A yani * karakterinin URL karşılığının gönderilerek ilgili parametre üzerinde sql injection tespiti denemesi yapıldığını anlıyorum. User-Agent başlık bilgisinde ise sqlmap yazıyor, saldırının otomatize bir araç olan sqlmap ile gerçekleştiğini de buradan çıkarabiliriz. Bir de bu isteğin dönen yanıtına bakalım. İstek yapılmış da yanıt ne dönmüş, saldırgan buradan ne elde etmiş ona bakalım.

http Response içeriğinde web sayfasında sql hata mesajının yer aldığını görüyoruz. Yani saldırgan burada sql injection saldırısını tespit etmiş, hedefine doğru emin adımlarla ilerliyor.

Şimdi saldırının detaylarına geçmeden ben en başa dönüp biraz farklı detaylara değineceğim, hiçbir şey bilmiyormuş gibi devam edelim.

En başa dönüyorum ve menülerden statistics-protocol hierarchy sekmesini takip ediyorum. Burası bize ilgili ağ trafiğine ait protokollerin paket detaylarına ait ayrıntıları veriyor.

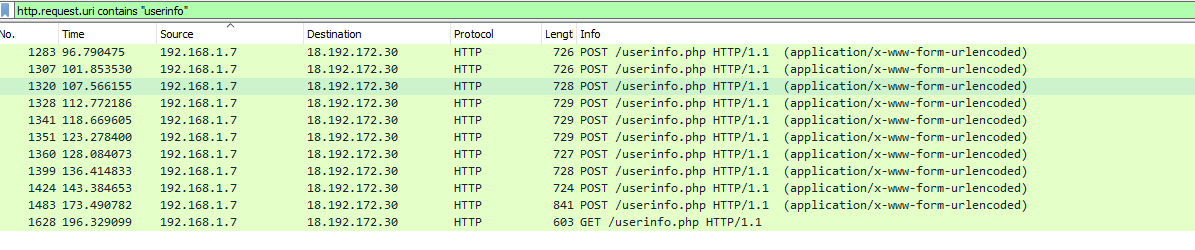

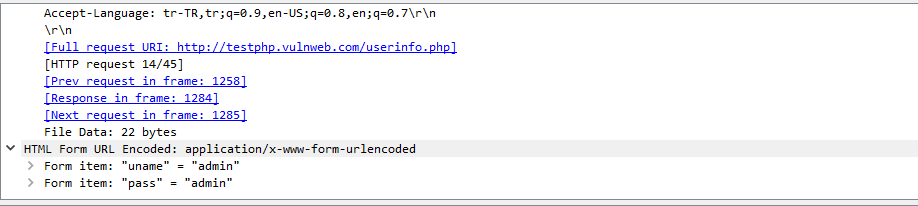

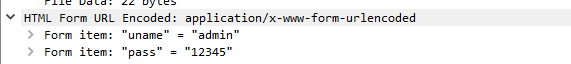

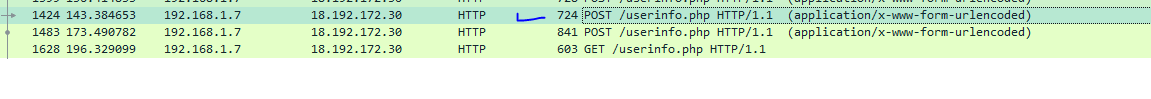

Burada HTTP protokolüne odaklandım ben, HTML Form URL Encoded yazan pakete sağ tık yapıp apply as filter-selected diyerek filtrenin uygulanarak isteğin detayına gitmek istiyorum.

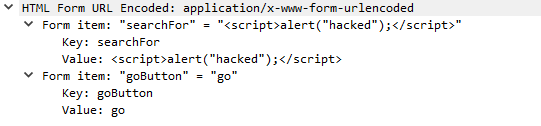

Urlencoded-form adında bir filtre uygulanarak bana bir istek gösterdi. Ben bunun url encode edilmiş bir form datasına ait bir istek olduğunu anladım. http Stream diyerek bir bakalım burada neler dönmüş.

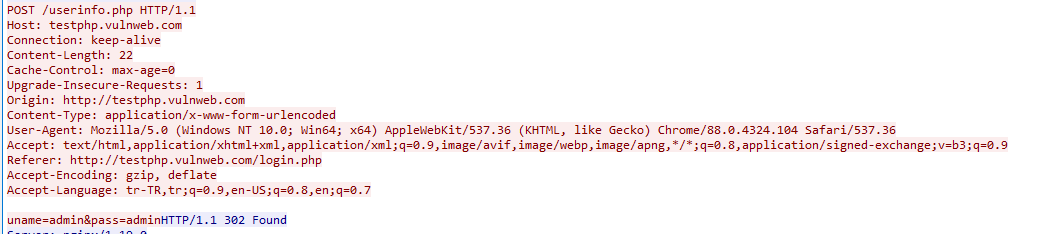

Burada listproducts.php?cat=3 adlı sayfada bir post data gönderilmiş, bu data içerisinde bir sql sorgusu var tabii ki. Bu istek sonucunda da 200 değeri dönmüş tabii ama yanıt saldırganı tatmin etmiş mi tüm mevzu o. Şimdi bunu bir geçelim de şu post data olarak gönderilen sql sorgusunun ne olduğunu anlamaya çalışalım. Şöyle bir bakınca url encode edilmiş bir yapı var, içerisinde script, cmdshell bilmemne geçiyor hiçbir şey anlamadım açıkçası ben bu sorgudan biraz anlamlandırmaya çalışacağım inşallah anlarız. İlgili sorguyu kopyalayıp url decode edelim.

and 1=1 kısmından sonra bende hatlar karıştı, xss çalıştırma mı dersin, xp_cmdshell komutu mu dersin, ortaya karışık yapalım der gibi bir sql sorgusu gönderilmiş. Gönderilmiş de, ne dönmüş mevzu bu. Response içeriğinde bir bakalım.

Tabii bu yanıt içerisinde uzunca bir html kod var da ben öylesine göstermek için bir kısmını çektim. İçerisinde tatmin edici hiçbir şey yok. Bir şey gönderilmiş ama sonuç yok yani. Benim şu ana kadar anladığım şey, burada sql sorguları gönderilerek sql injection işlemi yapılmaya çalışılmış.

HTTP filtresi uygulayıp http isteklerine bakıyorum. Buna öyle bir baktım sadece ve biraz daha spesifik bir hale getirip sadece GET isteklerine bakayım, ki zaten sql injection saldırısı mutlak olarak burada GET üzerinden gerçekleşmiş şu ana kadar öyle bir izlenim elde ettim.

İlgili filtreyi uyguladığım zaman bana tüm get isteklerini gösterdi. Burada zaten görüldüğü gibi ilgili sayfanın cat parametresine epey bir sql sorgusu gönderilmiş. Yani biz buraya odaklanacağız. Ondan önce bir de http üzerindeki detaylara bakmak istiyorum. Statistics-http-packet counter yolunu izliyorum ve karşıma çıkan tabloya bakıyorum.

Bu tabloyu yorumlamak gerekirse 200 ok dönen 173 istek olduğunu yani başarılı istek olduğunu, 1119 http isteği olduğunu, bu isteklerin 168 adetinin GET, 1 tanesinin POST olduğunu görüyorum. GET İsteklerine odaklanmadan şu 1 adet yalnız POST isteğine bakmak istiyorum. Ben bir şey tahmin ediyorum ama

Hani az önce url encode edilmiş bir data bulmuştuk ya, bu aslında o yani POST ile gönderilen data. Şimdi tekrar içeriğine bakmayalım geçelim bunu.

Şu get isteklerine şöyle bir tekrar bakalım, burada gördüğünüz gibi sorgular gönderilmiş ama anlamsız sorgular, aslında anlamlı da şu an bize anlamsız geliyor. Bunlar aslında encode edilmiş istekler. Bir tanesine sağ tık yapıp inceliyorum.

İlgili sorguyu kopyalıyorum, tabii bunu yapmadan önce dönen yanıta da bakıyorum ama tatmin edici bir şey yok. Şimdi şu sorguyu bir anlamlı hale getirelim. Ben bunun base64 olduğunu düşünüyorum ve base64 decode eden herhangi bir online web sitesine girip decode ediyorum.

Gördüğünüz gibi anlamlı bir şekle büründü. Böyle fasa fiso bir sorgu gönderilmiş. Burada INFORMATION_SCHEMA.USER_PRIVILEGES kısmına dikkat edersek burada aslında mysql kullanıcısına ait yetkiler tespit edilmeye çalışılmış. Bununla alakalı referans kaynak: https://dev.mysql.com/doc/refman/5.6/en/information-schema-user-privileges-table.html

Şimdi bu değişik sorgular arasında kayboluyor gibiyiz, ben bu sorgular arasında sadece select geçen sorguları listelemek istiyorum.

Hiçbir şey dönmedi. Zaten saldırının bütününe bakarsak hep base64 encode edilmiş istekler gönderildiğini anlıyoruz.

Sorguyu bu biçimde değiştiriyorum. Oraya ne yazdığıma gelirsek SELECT deyiminin base64 karşılığını paketler içerisinde arattım. Gördüğünüz gibi başarılı bir şekilde select geçen istekler bana getirildi. Bu şekilde filtreler uygulayarak saldırı içerisinde tespitler yapabilirsiniz. Bu analiz böyle uzar da gider. İstiyorsanız daha sade bir saldırı analizini de yapabiliriz.

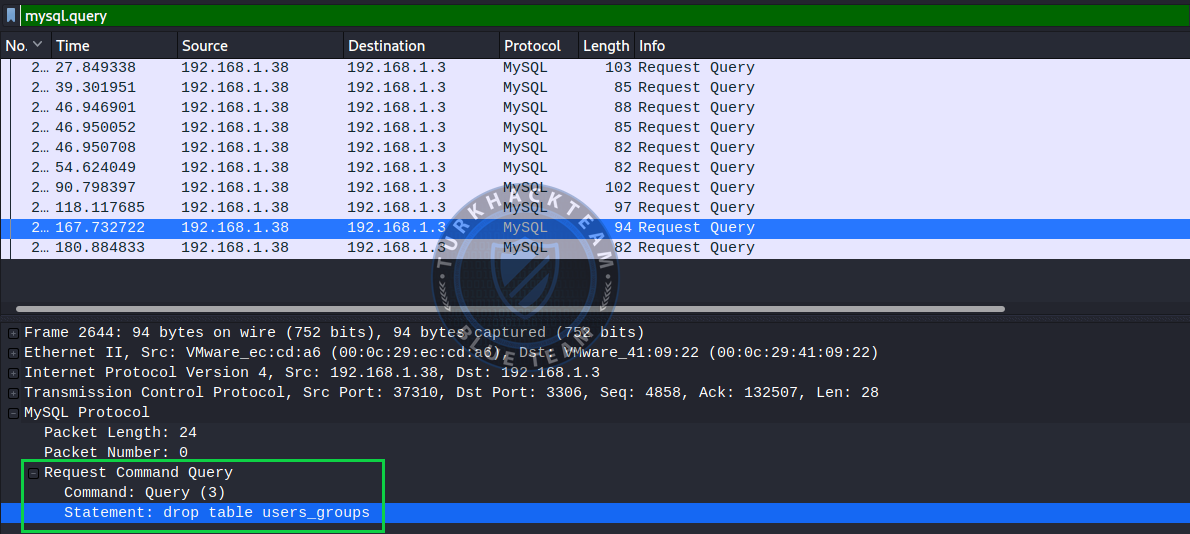

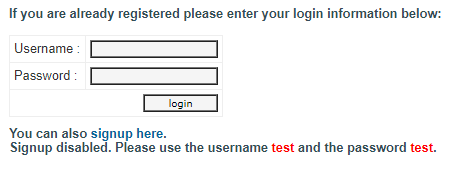

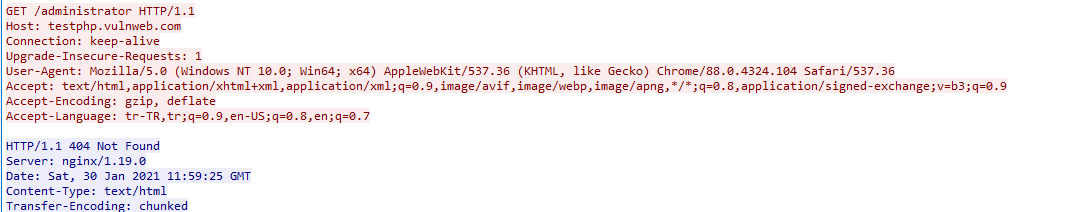

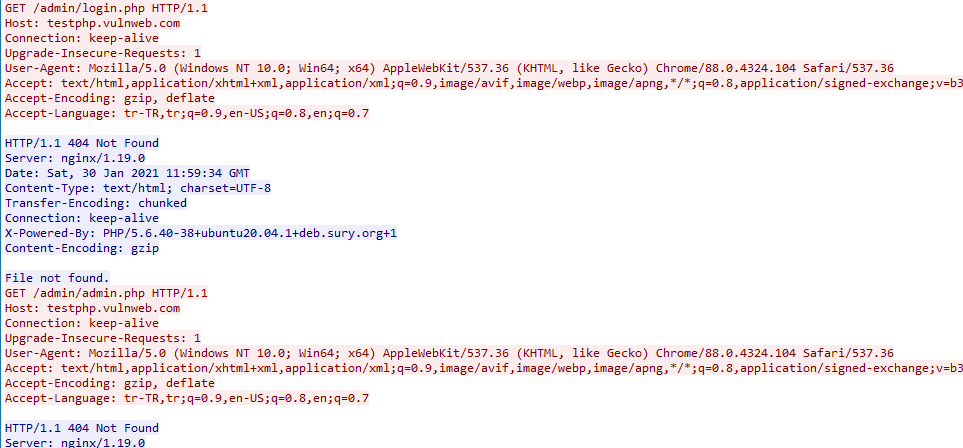

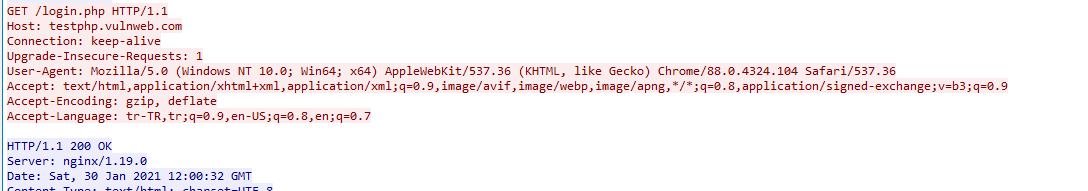

Bu sefer daha farklı bir saldırının trafik kaydına baktığımız zaman sorguların apaçık ortada olduğunu görebiliyoruz.

http-requests ayrıntılarına bakarsak yapılan requestleri detaylıca görebiliriz.

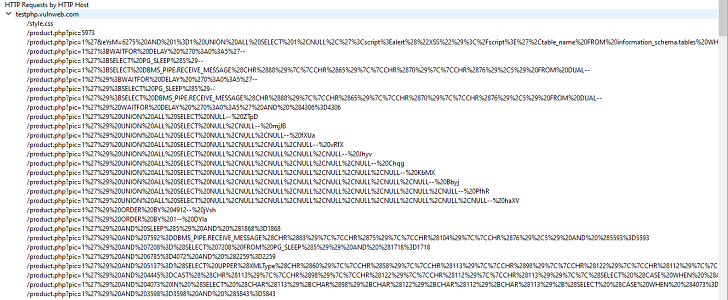

Bu ağ trafiğini çok kullanışlı olan NetworkMiner üzerinden de inceleyebiliriz.

Pcap dosyasını açtığım zaman files sekmesinde hangi dosyalara istekler yapıldığını net bir şekilde görüyorum ki bu saldırı boyunca listproducts.php dosyasına odaklanıldığını görüyorum. Buradan elde edilen bilgiyle aslında Wireshark da incelememizi kolaylaştırabiliriz.

Bu şekilde sadece url de listproducts.php geçen istekleri filtreleyebiliriz.

Yine NetworkMiner üzerinde Parameters sekmesi üzerinden giden isteklerde HTTP başlığına ait bilgileri elde edebiliriz. Örneğin X-Powered By başlığında sunucunun PHP/5.3 sürümünü çalıştırdığını da öğrenmiş olduk. Aynı zamanda Nginx sunucusu üzerinde çalışıyormuş. Zaten bunları yine http response içeriğinde görebilirdik.

Aynı zamanda NetworkMiner üzerinde yer alan en güzel kolaylıklardan bir tanesi de files sekmesinde ilgili dosyaya sağ tık yapıp Open File dediğimiz zaman tarayıcımızda sayfanın açılması da güzel bir olay.

Görüldüğü gibi web sayfasında o an çalıştırılan isteğe ait sayfanın görünümü yer alıyor.

Open folder diyerek tüm dosyaları klasörde görüntüleyerek inceleyebilirsiniz.

Bu şekilde bir saldırı trafiğinin Wireshark ve NetworkMiner üzerinde nasıl incelenebileceğini uygulamalı olarak görmüş olduk.