Merhaba arkadaşlar, uzun bir süreden sonra tekrar karşınızdayım. Bugünki konumda sizlere Cyber Threat Hunting (Siber Tehdit Avcılığı) hakkında kısa bir bilgilendirmede bulunup 3 başlık üzerine bilgiler vereceğim.

Cyber Threat Hunting Nedir?

Siber Tehdit Avcılığı bir ağ / sistem içerisindeki daha önceden bilinmeyen veya devam eden düzeltilmemiş tehtidleri belirleyip düzeltmeye yönelik bir harekettir. Siber tehdit istihbaratı tek alan kapsamında olabileceği gibi bir çok alanda da mevcuttur, bu alanlar ayrıntılarına göre dağılır;

Sistem

Network

Product(SIEM,Edr,Xdr)

Logging Made Easy

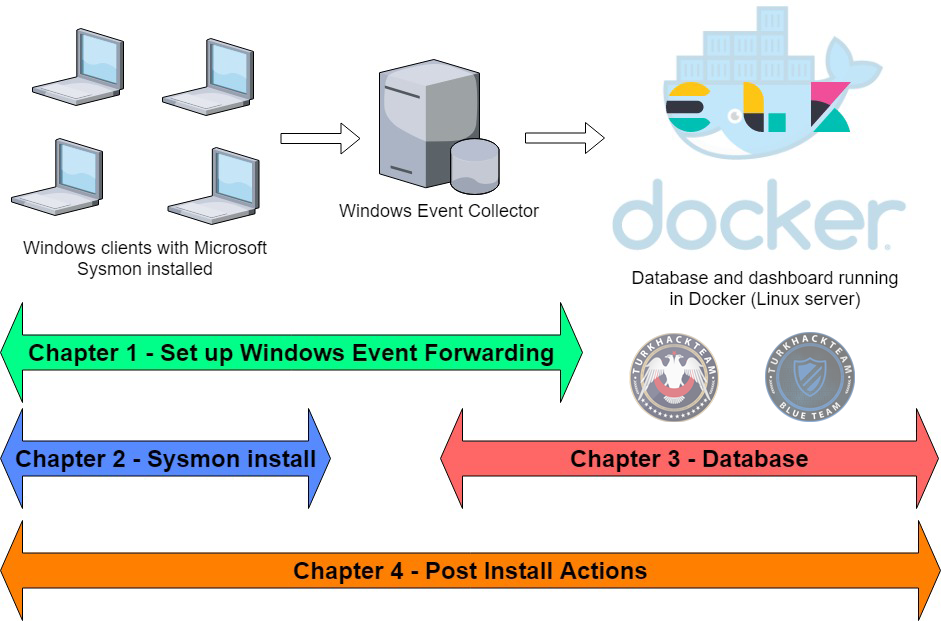

LME bir log yönetim ürünüdür. Orta / düşük segmentteki kuruluşların ağlarını izlemesini, user tanımlamalarını ve güvenliklerini arttırmayı sağlayan bir araçtır. Potansiyel tehditleri olabildiğinden daha erken belirlemek amacıyla Sysmon verilerini aktif olarak analiz etmelerini sağlayarak proaktif tehdit algılamayla gelişmiş bir güvenlik servis eder. Yerel olarak çalıştırılan bu uygulama yapımcısı CISA (Cybersecurity and Infrastructure Security Agency) tarafından LME verilerine erişilemez ve kurumların bilgi gizliliğini / güvenliğini sağlar.

LME admin komutlarının nerede ve hangi kayıtlı aygıtta çalıştığını gösterir

Makineyi kimin kullandığını tespit eder.

TTPs(Taktik - Teknik ve Prosedürler) ile saldırganın varlığını analiz etmek mümkündür

Kimler için uygundur?

SOC,SIEM vb bir izleme düzeneğiniz mevcut değilse,

Kendi düzeneğinizi kurma hakkında yeterli kaynağınız(gerek maddi gerek bilgi birikimi olarak) yoksa LME sizin için bir çıkış yolu.

Kurulum için gerekli olanlar:

Gerekli Altyapı:

- Windows Active Directory'i yönetmek için bir domain kontrolcüsü (GPO dağıtımı için)

- 8GB ve 2 işlemci çekirdeği olan bir sunucu. Bu sunucuya WEC yani Windows Event Collector kurulacak ve domaine katılacak.

- Bütçenizin uygunluk durumuna göre WEC için özel bir sunucu ayarlayın, uygun değilse varolan bir sunucu üzerine kurulabilir fakat performans bakımından problem yaşayabilirsiniz.

- WEC sunucusu Windows Server 2016 - Windows 8.1 ya da daha ileri sürümleri olabilir

- Debian tabanlı bir Linux sunucusu. Gerekli database ve dashboard yazılımı bu makineye kurulacak. Docker konteynerleri bu görevi üstlenecek.

Minimum Donanım Gerekliliği

- 2 çekirdekli bir işlemci

- 16 GB RAM (32+ öneriliyor)

- ELK için 128gb alan (işletim sistemi ve diğer dosyalar haricinde)

Dipnot: 128 gb alan sadece 17 günlük veri akışını destekleyeceği öngörülüyor bu nedenle Elasticsearch yeni datalar için eskilerini otomatik olarak temizleyecektir. Büyük şirketler için 128gbden fazla bir alan gerekmektedir.

Sunucuların nereye kurulacağı

Şirket içerisinde public ya da private cloudlarda kurulabilir, bu size kalmış bir şeydir. Nasıl kurulacağını düşünmeniz gerekir.

Kuruluma geçelim

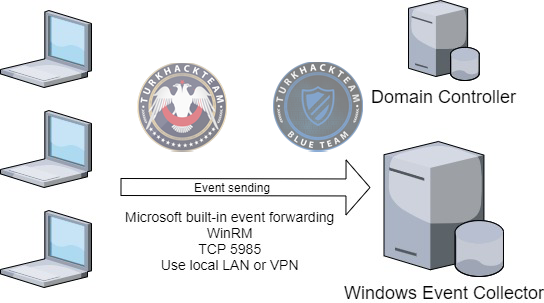

Windows Olay İletimini Kurmak

Bu kısımda;

- Active Directory'e GPO ekleyeceğiz.

- Windows Olay Toplayıcısı servisini ayarlayacağız

- İstemcilerin logları bu kutuya gönderecek şekilde ayarlanmasını yapacağız.

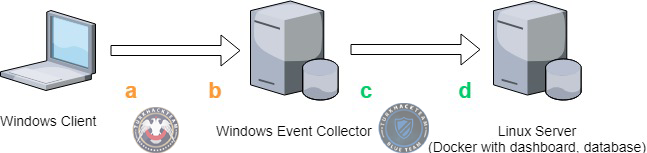

İstemcideki Event Viewerin merkezi bir Event Collectore bazı belirli olayları gönderilecektir. Bu olaylar biraz sonra anlatacağım kısımda databaseye ve dashboard'a yüklenilecektir. Bu kısımda istemcilerin ve Event Collector'un Active Directory'in etkili olduğu alana katılmış olmasını ve EC'nin bir Windows sunucusu veya bir Windows işletim sistemi olmasını gerektirir.

Firewall kuralları ve nerede tutulacağı hk.

İstemciler ve Event Collector arasında TCP bağlantı noktası 5985'in açık olması gerekmekte. Ayrıca Event Collector ve Linux sunucusu arasında 5044'ün açık olması gerekir. Bu trafiğin doğrudan net üzerinde gitmemesi önerilir, bu nedenle Event Collector yerel ağda Active Directory'in barındığı bir yer gibi olmalıdır.

LME'nin indirilmesi,GPO(Grup Politika Objelerinin) Import Edilmesi ve diğer gerekli kurulumlar hakkında aşağıdaki bağlantıya tıklayın ve kısım kısım sizin için oluşturulan Guide'yi okuyun ve size söyleneni yapın.

GitHub - cisagov/LME: Logging Made Easy (LME) is a no-cost and open logging and protective monitoring solution serving all organizations.

Logging Made Easy (LME) is a no-cost and open logging and protective monitoring solution serving all organizations. - cisagov/LME

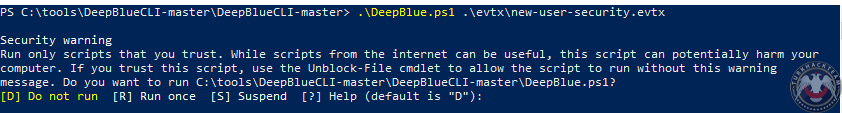

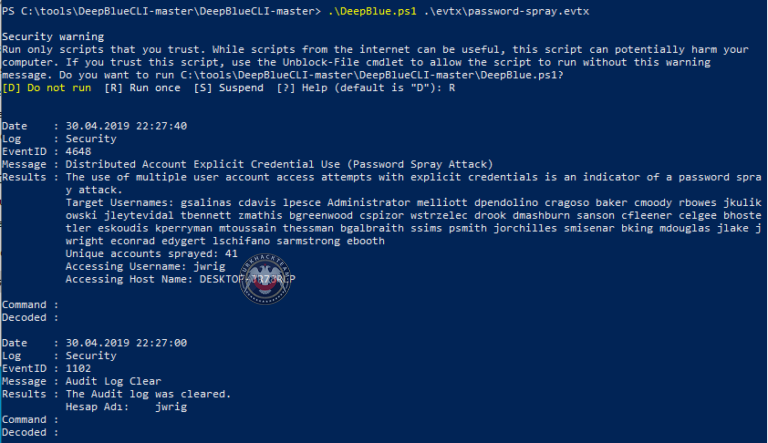

DeepBlueCLI

Windows Event logları üzerinden threat hunting yapmamızı sağlayan opensource (açık kaynak kodlu) bir powershell modülüdür. Windows tabanlı sistemlerden gelen loglarla çalışır. Sistem üzerinde yeni eklenen kullanıcıları tespit etmek, password spraying atak tespiti, event loglarına yönelik threat hunting vb. için kullanılabilir.

Repoyu indirip ps1 powershell scriptini çalıştırın.

Bazı örnek komutlar:

Yeni user tespiti için:.\DeepBlue.ps1 .\evtx\new-user-security.evtx

Password spray için:.\DeepBlue.ps1 .\evtx\password-spray.evtx

Event logları üzerinde threat hunting için:.\DeepBlue.ps1 .\evtx\disablestop-eventlog.evtx

Event Command Event log manipulation .\DeepBlue.ps1 .\evtx\disablestop-eventlog.evtx Metasploit native target (security) .\DeepBlue.ps1 .\evtx\metasploit-psexec-native-target-security.evtx Metasploit native target (system) .\DeepBlue.ps1 .\evtx\metasploit-psexec-native-target-system.evtx Metasploit PowerShell target (security) .\DeepBlue.ps1 .\evtx\metasploit-psexec-powershell-target-security.evtx Metasploit PowerShell target (system) .\DeepBlue.ps1 .\evtx\metasploit-psexec-powershell-target-system.evtx Mimikatz lsadump::sam .\DeepBlue.ps1 .\evtx\mimikatz-privesc-hashdump.evtx New user creation .\DeepBlue.ps1 .\evtx\new-user-security.evtx Obfuscation (encoding) .\DeepBlue.ps1 .\evtx\Powershell-Invoke-Obfuscation-encoding-menu.evtx Obfuscation (string) .\DeepBlue.ps1 .\evtx\Powershell-Invoke-Obfuscation-string-menu.evtx Password guessing .\DeepBlue.ps1 .\evtx\smb-password-guessing-security.evtx Password spraying .\DeepBlue.ps1 .\evtx\password-spray.evtx PowerSploit (security) .\DeepBlue.ps1 .\evtx\powersploit-security.evtx PowerSploit (system) .\DeepBlue.ps1 .\evtx\powersploit-system.evtx PSAttack .\DeepBlue.ps1 .\evtx\psattack-security.evtx User added to administrator group .\DeepBlue.ps1 .\evtx\new-user-security.evtx

Ve hangi türde çıktı almak istiyorsanız aşağıdaki listeye bakıp desteklenen türlerde çıktı alabilirsiniz.

İndirme linki ve daha fazla bilgi için:

GitHub - sans-blue-team/DeepBlueCLI

Contribute to sans-blue-team/DeepBlueCLI development by creating an account on GitHub.

Redline

Bellek, dosya analizi ve tehdit değerlendirme profilinin gelişmesi amacıyla kötü amaçlı etkinlik belirtilerini bulmak için kullanıcıya yardımcı olur. Sadece Windows'ta çalışır. Veri toplamak, analiz edip ve filtrelemek için kullanılır. Ayrıca derin analiz için triyaj koleksiyonları oluşturulabilir, bu sayede olay çizelgesinin oluşmasına ve çözümlenmesinde katkı sağlar.

Sistem Gereksinimleri:

Windows 10 (32-bit and 64-bit versions)

Windows 8.x (32-bit and 64-bit versions)

Windows 7 (32-bit and 64-bit versions)

Microsoft Vista (32-bit version)

Windows XP SP2 (32-bit version)

Windows Server 2008 R2 (64-bit version)

Windows Server 2003 R2 (32-bit and 64-bit versions)

Microsoft .NET 4 veya daha günceli (Yüklü değilse redline yükleyecektir)

Minimum 1280x1024 çözünürlük (daha altında kötü görünüme sebebiyet verebilir)

Sanal makine üzerinde çalıştırılabilir fakat performans kaybına uğrar, daha yüksek CPU kullanımı yaşatır. Analiz, oturum oluşturma gibi işlemler daha uzun sürer.

Daha fazla bilgi edinmek için Redline User Guide linkini bırakıyorum. Tıklayıp daha fazla şey araştırabilirsiniz.

Konumuzun sonuna gelmiş bulunmaktayız, okuduğunuz için teşekkür ederim. Bir sonraki konularda görüşmek üzere

Not: Eksiklerim, yanlışlarım olabilir. Düzeltilmesi gereken yeri yorumlarda belirtiniz.

Son düzenleme: