Sırları Koruma Sanatı #2

Yetkilendirme nedir?

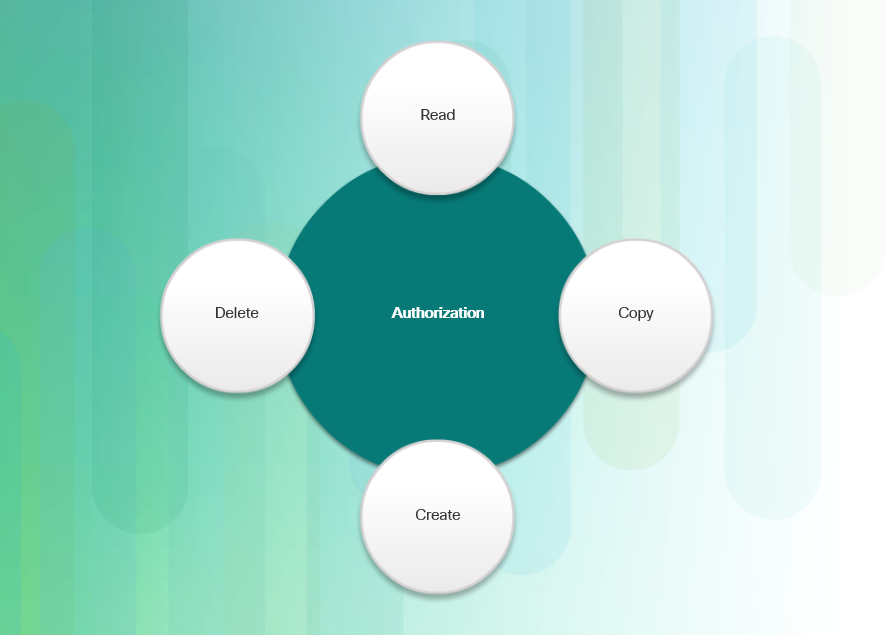

Yetkilendirme, bir kullanıcının başarılı kimlik doğrulamasından sonra ağ üzerinde neler yapabileceğini ve yapamayacağını kontrol eder. Bir kullanıcı kimliğini kanıtladıktan sonra sistem, kullanıcının hangi ağ kaynaklarına erişebileceğini ve kullanıcının kaynaklarla neler yapabileceğini kontrol eder. Resimde gösterildiği gibi yetkilendirme, “Kullanıcının hangi okuma, kopyalama, oluşturma ve silme ayrıcalıklarına sahip olduğu” sorusuna yanıt verir.

Yetkilendirme, kullanıcıların ağa erişimlerini tanımlamayı sağlayan bir dizi öznitelik kullanır. Sistem bu öznitelikleri kimlik doğrulama veritabanında bulunan bilgilerle karşılaştırır, o kullanıcı için bir dizi kısıtlama belirler ve bunu kullanıcının bağlı olduğu yerel yönlendiriciye iletir.

Yetkilendirme otomatiktir ve kullanıcıların kimlik doğrulamadan sonra ek adımlar gerçekleştirmesini gerektirmez. Kullanıcının kimliğini doğruladıktan hemen sonra yetkilendirmeyi uygulayın.

Yetkilendirmeyi Kullanma

Yetkilendirme kurallarının tanımlanması, erişimi kontrol etmenin ilk adımıdır. Bir yetkilendirme politikası bu kuralları belirler.

Bir grup üyelik ilkesi, belirli bir gruba üyeliğe dayalı yetkilendirmeyi tanımlar. Örneğin, bir kuruluşun tüm çalışanları, tesise erişim sağlayan bir kaydırma kartına sahiptir. Bir çalışanın işi, sunucu odasına erişimi olmasını gerektirmiyorsa, güvenlik kartı o odaya girmesine izin vermeyecektir.

Yetki düzeyinde bir politika, bir çalışanın kuruluş içindeki konumuna göre erişim izinlerini tanımlar. Örneğin, bir BT departmanındaki yalnızca üst düzey çalışanlar sunucu odasına erişebilir.

İzlenebilirlik Nedir?

İzlenebilirlik, bir sistemde değişiklik yapan bir kişiye veya sürece kadar bir eylemi izler, bu bilgileri toplar ve kullanım verilerini raporlar. Kuruluş, bu verileri denetleme veya faturalandırma gibi amaçlarla kullanabilir. Toplanan veriler, bir kullanıcının oturum açma süresini, kullanıcının oturum açmasının başarılı mı yoksa başarısız mı olduğunu veya kullanıcının hangi ağ kaynaklarına eriştiğini içerebilir. Bu, bir kuruluşun bir denetim veya soruşturma sırasında eylemleri, hataları ve hataları izlemesine olanak tanır.

İzlenebilirliği Uygulamak

İzlenebilirliğin uygulanması teknolojiler, politikalar, prosedürler ve eğitimden oluşur. Günlük dosyaları, seçilen parametrelere dayalı olarak ayrıntılı bilgi sağlar. Örneğin, bir kuruluş oturum açma hataları ve başarıları için günlüğe bakabilir. Giriş hataları, bir suçlunun bir hesabı hacklemeye çalıştığını gösterebilir. Oturum açma başarıları, bir kuruluşa hangi kullanıcıların hangi kaynakları ne zaman kullandığını söyler. Yetkili bir kullanıcının şirket ağına saat 3:00'te erişmesi normal mi? Kuruluşun politikaları ve prosedürleri, hangi eylemlerin kaydedilmesi gerektiğini ve günlük dosyalarının nasıl oluşturulacağını, gözden geçirileceğini ve saklanacağını açıklar.

Veri saklama, medya imhası ve uyumluluk gereksinimlerinin tümü izlenebilirlik sağlar. Birçok yasa, farklı veri türlerini güvence altına almak için önlemlerin uygulanmasını gerektirir. Bu yasalar, bir kuruluşa verileri işlemek, depolamak ve elden çıkarmak için doğru yol konusunda rehberlik eder. Bir kuruluşun politikalarına, prosedürlerine ve ilgili yasalarına ilişkin eğitim ve farkındalık da izlenebilirliğe katkıda bulunabilir.

Önleyici Kontroller

Önlemek, bir şeyin olmasını önlemek anlamına gelir. Önleyici erişim kontrolleri, istenmeyen veya yetkisiz etkinliklerin olmasını engeller. Yetkili bir kullanıcı için önleyici erişim kontrolü, kısıtlamalar anlamına gelir. Bir sistemde kullanıcıya özel ayrıcalıklar atamak, önleyici kontrole bir örnektir. Bir kullanıcı yetkili bir kullanıcı olsa bile, sistem kullanıcının yetkisiz işlemlere erişmesini ve gerçekleştirmesini önlemek için sınırlar koyar. Siber suçluların yararlanabileceği bir bağlantı noktasına veya hizmete erişimi engelleyen bir güvenlik duvarı da önleyici bir kontroldür.

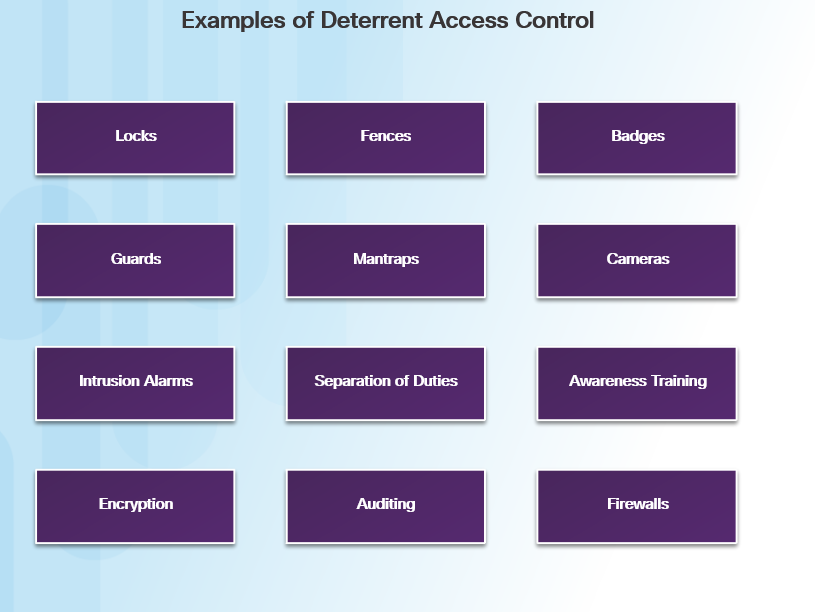

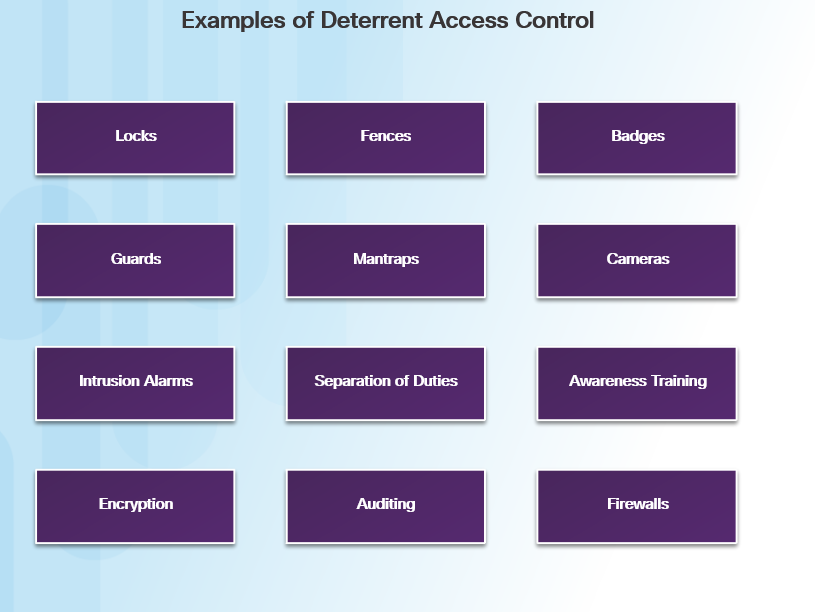

Caydırıcı Kontroller

Caydırıcı, ödülün tam tersidir. Ödül, bireyleri doğru şeyi yapmaya teşvik ederken, caydırıcı ise onları yanlış şeyi yapmaktan caydırır. Siber güvenlik uzmanları ve kuruluşları, bir eylemi veya davranışı sınırlamak veya hafifletmek için caydırıcılar kullanır, ancak caydırıcılar onları durdurmaz. Erişim denetimi caydırıcıları, siber suçluları bilgi sistemlerine ve hassas verilere yetkisiz erişim elde etmekten caydırır. Erişim denetimi caydırıcıları, sistemlere saldırmaktan, veri çalmaktan veya kötü niyetli kod yaymaktan caydırır. Kuruluşlar, siber güvenlik politikalarını uygulamak için erişim kontrolü caydırıcıları kullanır.

Caydırıcılar, potansiyel siber suçluların bir suç işlemeden önce iki kez düşünmesini sağlar.

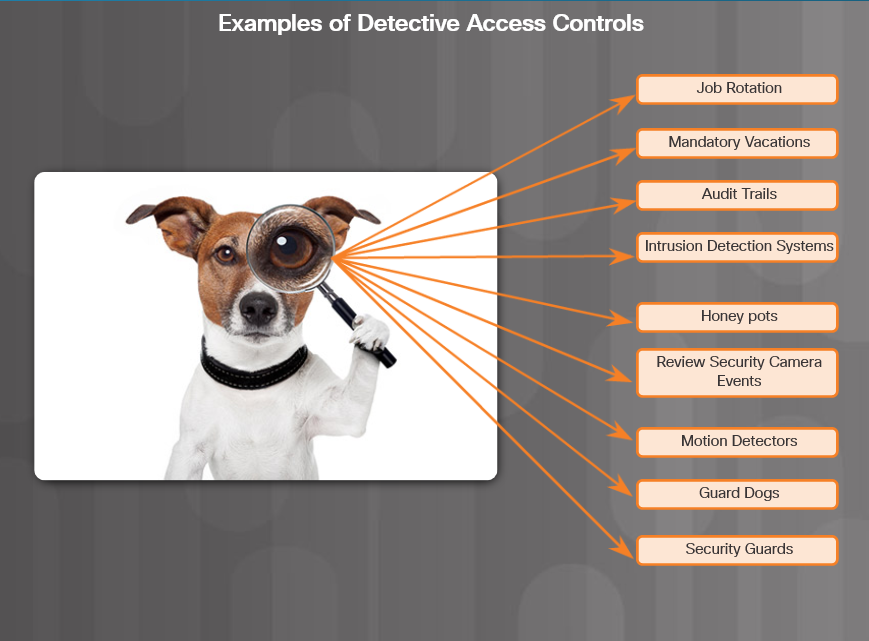

Dedektif Kontrolleri

Algılama, bir şeyi fark etme veya keşfetme eylemi veya sürecidir. Erişim denetimi algılamaları, farklı türlerde yetkisiz etkinlik tanımlar. Algılama sistemleri, hareket dedektörü veya güvenlik görevlisi gibi çok basit olabilir. Ayrıca izinsiz giriş tespit sistemi gibi daha karmaşık olabilirler. Tüm dedektiflik sistemlerinin birkaç ortak noktası vardır; olağandışı veya yasaklanmış faaliyetler ararlar. Ayrıca, potansiyel yetkisiz erişime karşı sistem operatörlerini kaydetmek veya uyarmak için yöntemler sağlarlar. Dedektif kontroller olayların meydana gelmesini engellemez; bunlar daha çok olay sonrası bir önlemdir.

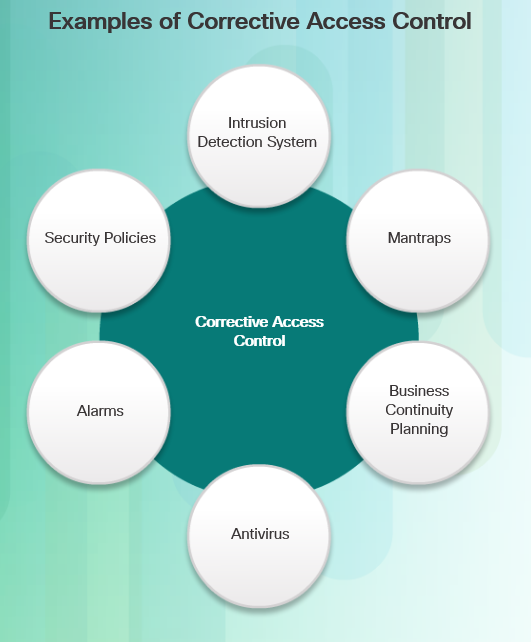

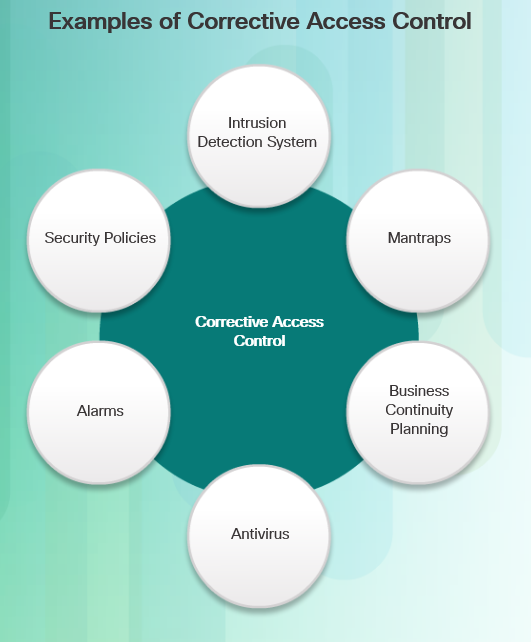

Düzeltici Kontroller

Düzeltici, istenmeyen bir şeye karşı koyar. Kuruluşlar, bir sistem bir tehditle karşılaştıktan sonra düzeltici erişim kontrollerini devreye sokar. Düzeltici kontroller, sistemi bir gizlilik, bütünlük ve kullanılabilirlik durumuna geri yükler. Ayrıca, yetkisiz etkinlik gerçekleştikten sonra sistemleri normale döndürebilirler.

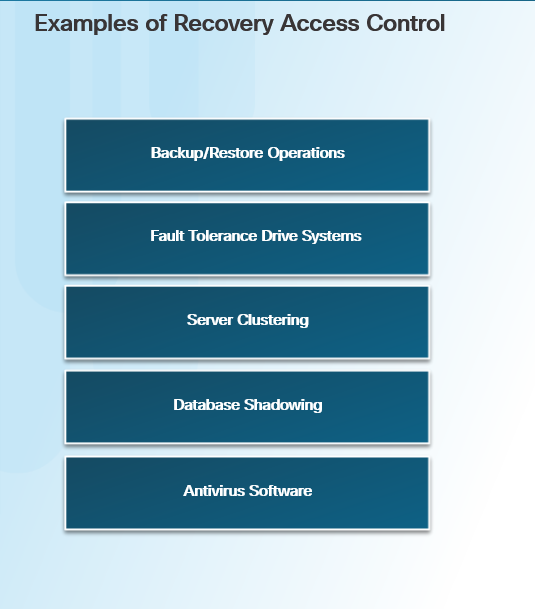

Kurtarma Kontrolleri

Kurtarma, normal bir duruma dönüştürmedir. Kurtarma erişim denetimleri, bir güvenlik ilkesinin ihlali sonrasında kaynakları, işlevleri ve yetenekleri geri yükler. Kurtarma kontrolleri, daha fazla hasarı durdurmanın yanı sıra hasarı onarabilir. Bu kontroller, düzeltici erişim kontrollerine göre daha gelişmiş yeteneklere sahiptir.