- 30 Mar 2019

- 614

- 200

TCP SYN Paketi Akış Saldırıları

IP adresi kullanılarak gerçekleştirilen bir saldırı türüdür. Genelde TCP/IP servislerinin devre dışı

bırakmak için kullanılır.

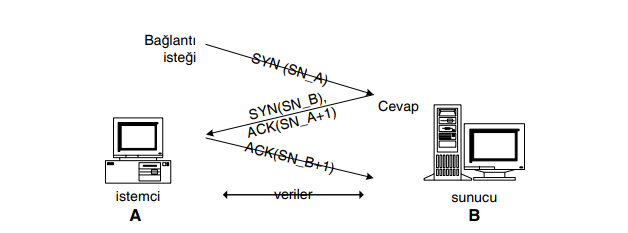

TCP bağlantı temelli bir protokoldür. Birbiriyle iletişim kuran iki bilgisayar, paketlerini kurulu bir

hat üzerinden aktarırlar. Bunun için de iletişim başlangıç aşamasında bu hattın kurulması gerekir.

Bu da bazı el sıkışma kurallarıyla mümkün olmaktadır. TCP protokolünün el sıkışma sistemi üç

yollu el sıkışma (Three Way Handshake) mekanizmasıdır. Üç yol denmesi, bu işlemin üç aşamada

gerçekleşmesinden dolayıdır.

İlk olarak, bir sunucu bilgisayardan servis isteyecek diğer bilgisayar (istemci), bağlantı kurmak

istediğini göstermek için SYN bayrağı kalkık(set) paketini, sunucu bilgisayara gönderir. Bu paketi

alan sunucu SYN paketi aldığını ve bağlantı isteğini onayladığını yine SYN bayrağı

kaldırılmış(set) paketi (SYN-ACK paketi) istemci bilgisayara gönderir. Üçüncü aşamada ise

sunucu bilgisayarın gönderdiği SYN-ACK paketini alan istemci bilgisayar sunucuya bu paketi

aldığını bildiren bir paket gönderir(ACK).

TCP El Sıkışma Mekanizması

Bu mekanizmada saldırıya açık nokta, bir bilgisayarın istemci olarak bir bilgisayara el sıkışma

mekanizmasını başlatacak SYN paketini göndermesi, buna karşılık sunucu bilgisayardan SYN-

ACK paketini aldıktan sonra son paketi (ACK) göndermemesi ile oluşur. Böyle bir durumda

sunucu tarafında açılmış fakat tamamlanmamış bir bağlantı isteği oluşacaktır. Bu bağlantı isteği

uzun bir süre dolumuna kadar açık tutulacaktır. Bu tür bağlantılara yarı açık bağlantılar denir. Bu

mekanizmanın kötüye kullanılabilecek noktası, arka arkaya belirtilen bu işlemlerin yapılmasıyla

ortaya çıkar. Böyle bir durumda yarı açık birçok bağlantı oluşacaktır.

Herhangi bir hizmet bir port üzerinden verilmektedir. Buraya gelen istekler bir kuyruğa alınır ve

istemciden üç yollu bağlantıdaki son paket gelene kadar kuyrukta tutulur. Dolayısıyla kuyruktaki

tamamlanmayan bağlantı isteklerinin artması kuyruğun dolmasına sebep olacaktır. Kuyruk

dolduğunda ise yeni gelen bağlantı isteklerine cevap veremeyecektir. Dolayısıyla servis

kilitlenecektir. Bazı sistemlerde bellek taşmasına sebep olacağından bu durum sunucu bilgisayarı

devre dışı da bırakabilir.

Bu saldırıyı önlemek için TCP protokolü üzerinde açıklıklarını kapatacak değişiklikler

yapılmaktadır. Bu değişiklikler paket filtreleme düzeyinin üstünde TCP protokolü düzeyinde

yapılmaktadır.

alıntı//

Moderatör tarafında düzenlendi: