Selamlar Turk Hack Team ailesi bu konumda sizlere "theHarvester" aracını ve bu aracı kullanarak neler yapabileceğimizi anlatacağım, hazırsanız iyi okumalar dilerim.

- theHarvester -

theHarvester Linux sistemleri üzerinde çalışan pasif ve aktif bilgi toplamaya yarayan bir açık kaynak OSINT aracıdır.Pasif olarak arama motorlarından, sosyal medya ağlarından kullanıcı profilleri, mail adresleri ve sanal hostlar tespit edilirken aktif olarak da DNS adlarını ve alt etki alanlarını bulmaya yönelik brute force saldırıları gerçekleştirebilir. Topladığınız verileri analiz ederek hedefiniz hakkında bilgi sahibi olursunuz.

Aracımız hakkında bilgi vermişken aktif bilgi ve pasif bilgi ile ilgili kısa açıklamalar yapalım.

Aktif bilgi toplama: Hedef ile doğrudan yada dolaylı yoldan iletişime veya temasa geçerek toplanılan bilgilerdir.Genel olarak Kali Linux üzerinde bulunan araçlar kullanılarak yapılan bu işlem hedef sistemdeki ağ trafiği üzerinden görüntülenebilmektedir.

Pasif bilgi toplama : Hedef ile direkt olarak iletişime geçmeden internet üzerindeki servisleri ya da web sitelerini kullanarak hedef hakkında bilgi toplanır. Arama motoları, sosyal siteler, whois sorguları, port sorguları vb. bunlar pasif bilgi toplamaya örnektir.

Aracımız bazı Linux sürümlerinde hata verdiği için ilk olarak kurulumu ile başlayalım. Kontrol etmek için -theHarvester --help yazarak kurulumunu kontrol edebilirsiniz.

Github'tan terminalimize indiriyoruz,

Kod:

git clone https://github.com/laramies/theHarvester

cd theHarvester

sudo chmod +x *

sudo python3 setup.py install

sudo pip3 install -r requirements.t xt

python3 theHarvester.py

theHarvester 'da bulunan bazı parametreleri kullanmak için kullanmak için API key gereklidir.

Belirttiğim servisler için API key zorunludur.

bing

github

hunter

intelx

pentesttools

projecdiscovery

securityTrails

shodan

spyse

censys

API keyleri şu şekilde kullanabilirsiniz.

Kod:

/etc/theHarvesterKlasöründeki api-keys.yaml dosyasını açıp elinizdeki API keyleri kullanabilirsiniz.

Github'tan indirenler için,

Kod:

cd theHarvester

nano api-keys.yamlPeki bu API keyler ne işimize yarayacak?

Daha detaylı ve derin araştırmalar yapmak için API keyler oldukça faydalı olacaktır. Hedef hakkında daha iyi sonuçlar elde edebilirsiniz

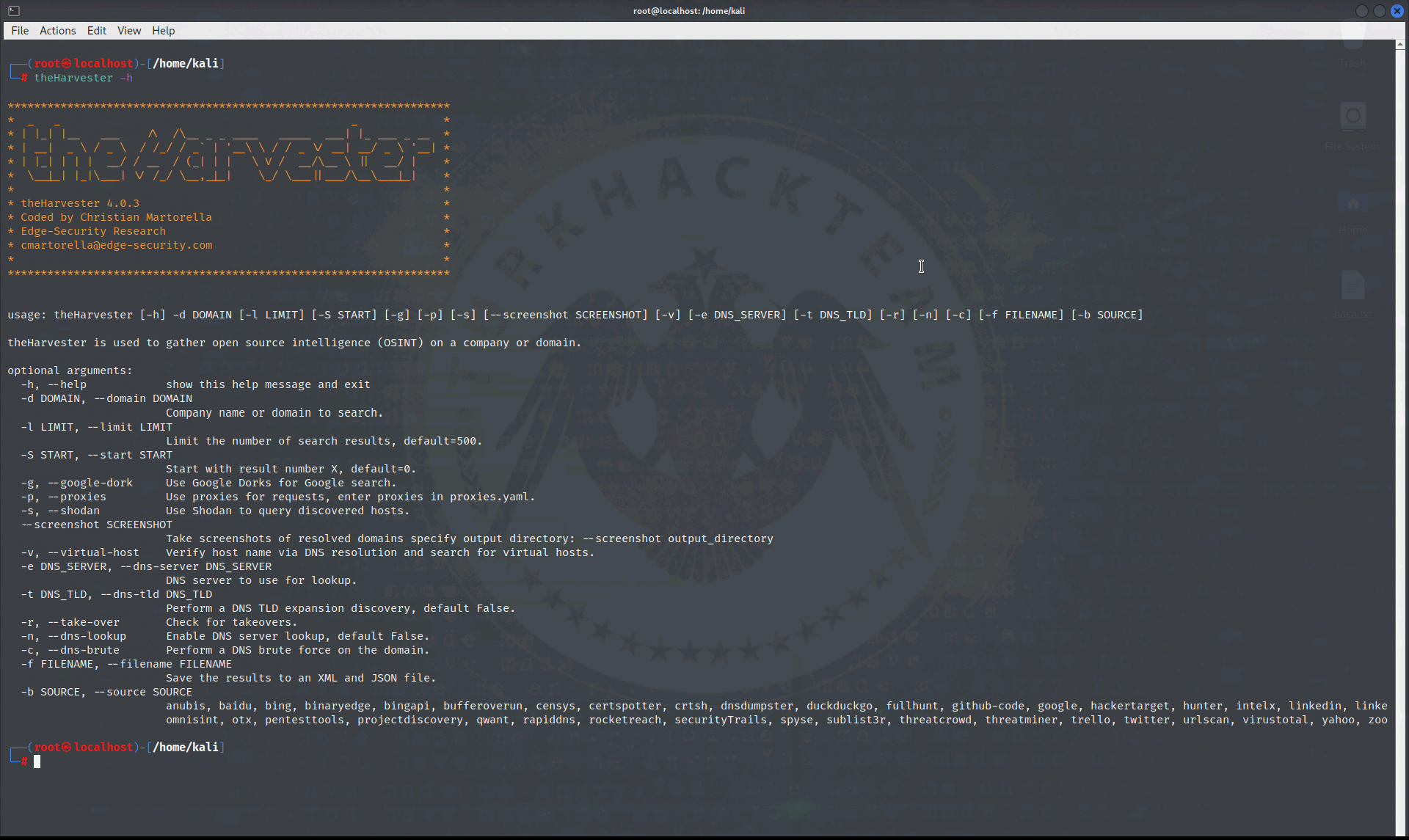

Öncelikle aracımızın parametrelerini öğrenelim,

-d: | Domain adresi taramak için kullanılan parametre. |

-s: | Taramaya belirttiğiniz noktadan başlanması için kullanılan parametre. |

-v: | Aynı serverdeki diğer siteleri tarar. |

-b: | Taramayı nerede yapacağımızı belirtmek için kullanılan parametre. (Google, Linkedin) |

-f: | Tarama sonuçlarını kaydetmek için kullanılır. Bu parametre ile sonuçlar html veya xml formatıyla kaydedilebilir. |

-c: | Brute force saldırısı ile subdomainleri tarar. |

-l: | Belli sayıda tarama sonucunu listeler. |

-e: | Taramayı belirtilen DNS serveri ile sınırlandırır. |

-p: |

|

theHarvester -d microsoft.com -b all -l 100

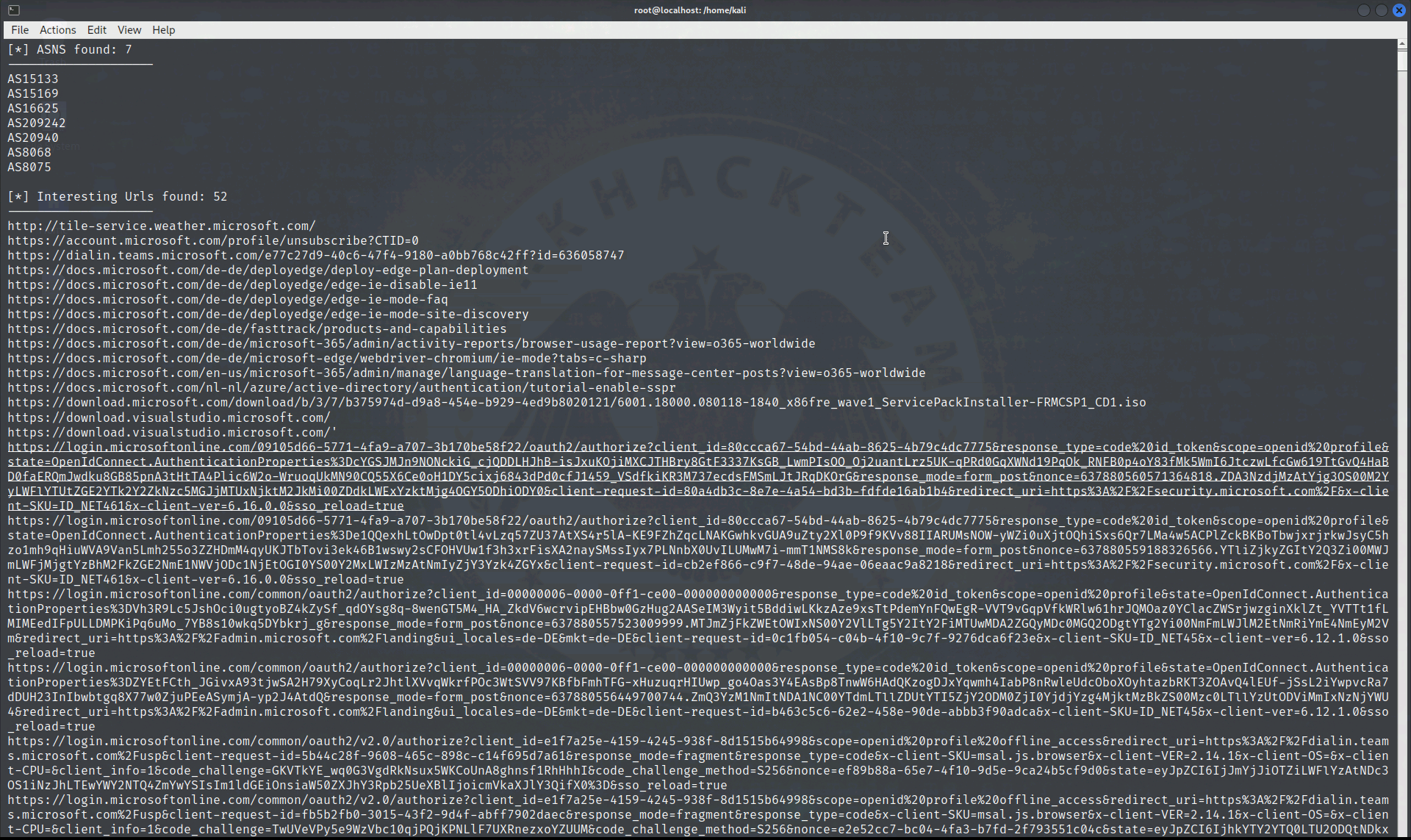

yazarak microsoft.com adresinde basit bir tarama yapalım

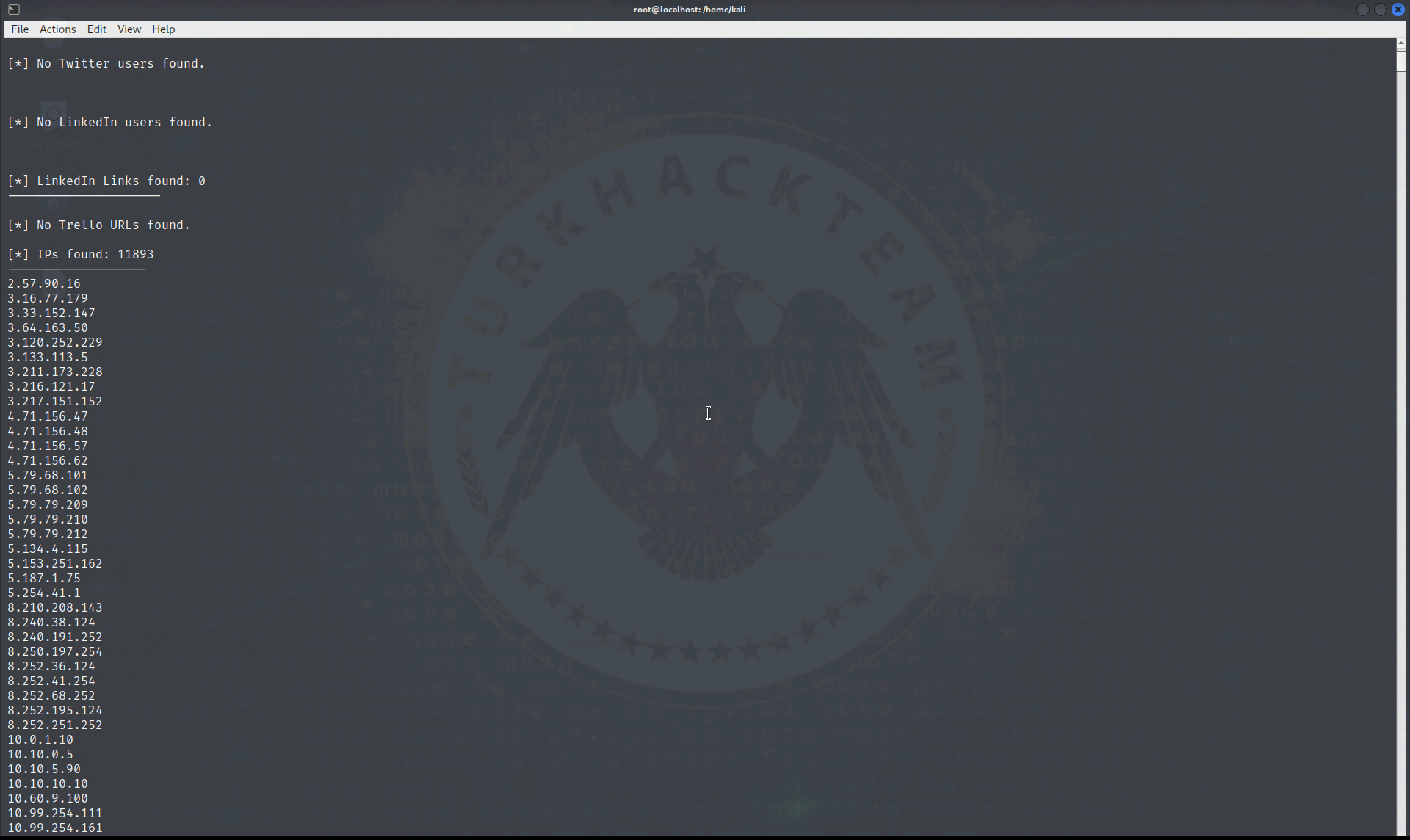

User ve iplere de göz atalım,

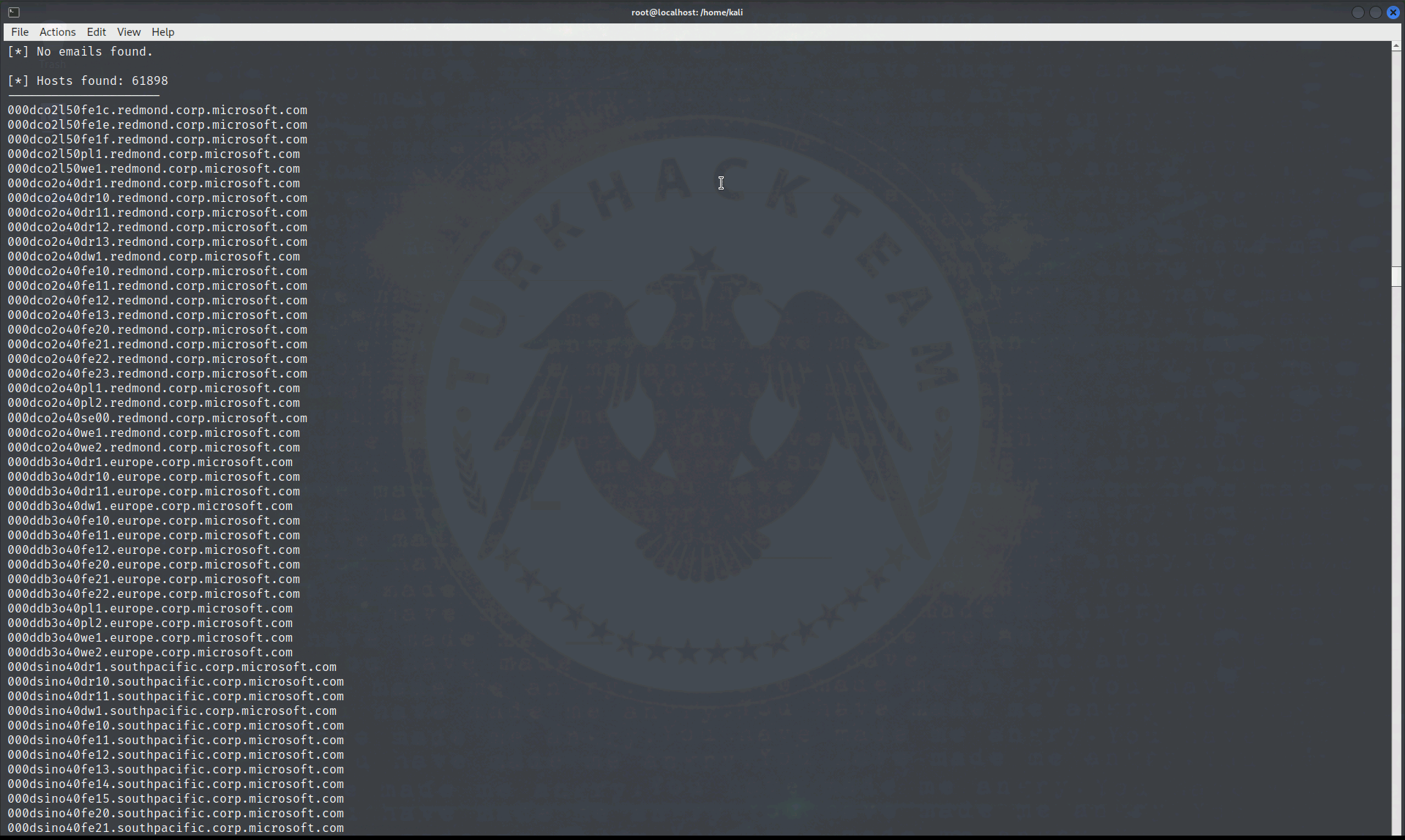

Email ve hostlarıda kontrol edelim,

Tarama sonucu birçok ip ve host keşfettik siz parametreleri ve API keyleri kullanarak daha kapsamlı sonuçlar elde edebilirsiniz.

Buraya kadar okuduysanız teşekkürlerimi sunuyorum. Sonraki konularda görüşmek dileğiyle...

Son düzenleme: