- 16 Tem 2021

- 2,636

- 12

- 1,658

TryHackMe | Basic Pentesting CTF

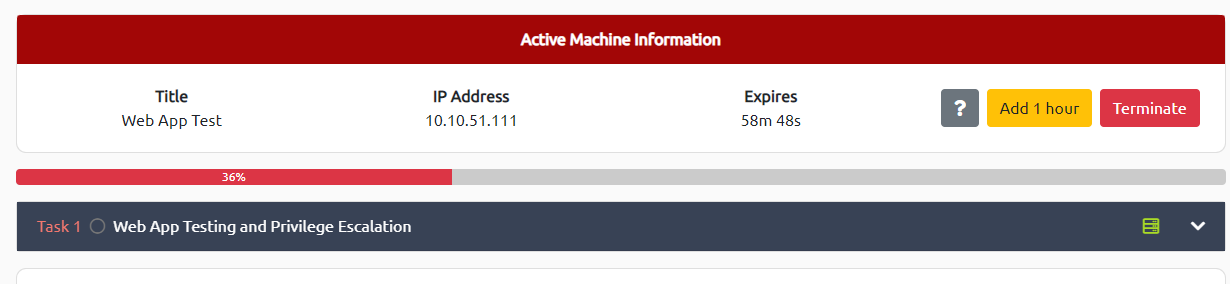

Öncelikle makinemizi başlatıp ip adresini alalım.

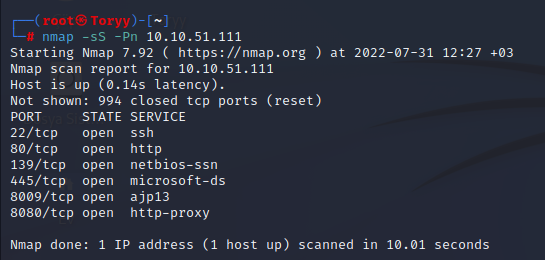

Evet makine kuruldu ve ip adresi atandı. Şimdi, klasik, nmap ile bir tarama yapalım.

Şuanda fazla detaya gerek olmadığından

nmap -sS -Pn 10.10.51.111 şeklinde taramamızı gerçekleştirdik. Ve baktığımızda 80 portunun açık olduğunu görüyoruz. Firefox ile sayfaya erişebilmek için

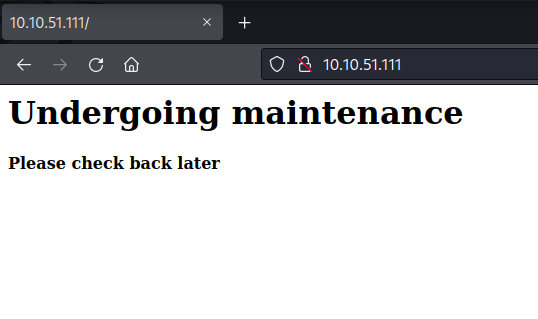

10.10.51.111:80 yazıp enter diyelim.

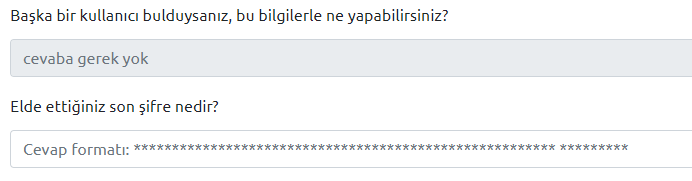

Bizi böyle bir sayfa karşılamakta. İlk ve ikinci sorunun cevabına gerek yok diyor.

Üçüncü sorumuz "Web sunucusundaki gizli dizinin adı nedir?". Tarayıcıdan pek bir bilgi bulamıyoruz gördüğünüz gibi. O halli başka bir yöntem, Gobuster aracı ile bir dizin taraması gerçekleştirelim.

gobuster dir -u http://10.10.227.187/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt komutu ile taramayı başlatıyoruz. Ancak tarama biraz uzun sürmekte. Çok yavaş yükleniyor.. :|

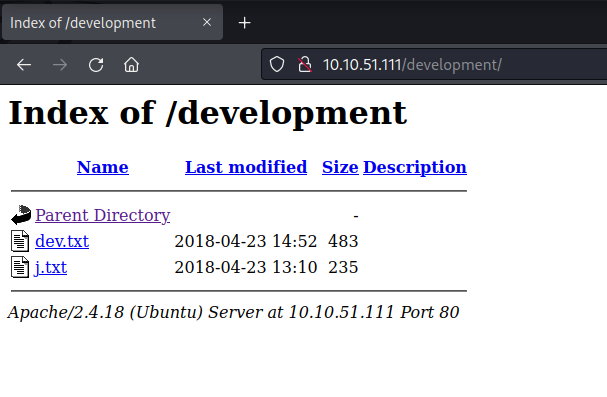

Evet taramanın ortasında development dizini bulundu. İlk sorumuzda gizli dizinin adını sormakta idi ve bulundu, cevabımız: "development". Tekrar tarayıcımıza dönelim.

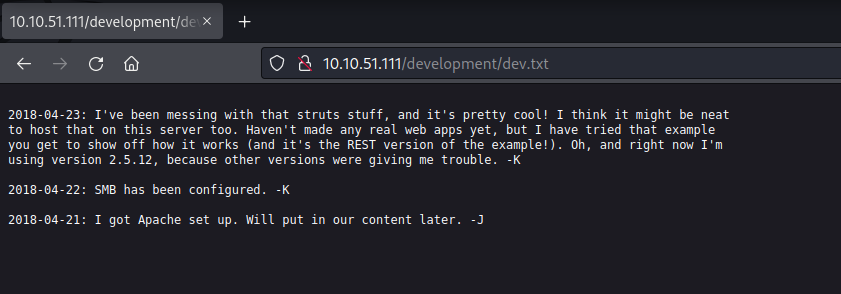

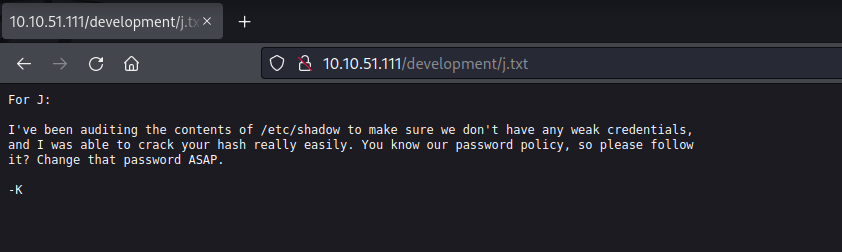

Güzel ekran. Görüldüğü üzere dizin içinde iki txt dosyası bulunmakta, ve en altta sunucu versiyonu yazmaktadır. Tek tek txt dosyalarına bakalım bakalım.

dev.txt

j.txt

Şimdiki adımımız, enum4linux aracımız ile bir tarama yapıyoruz.

enum4linux -a 10.10.51.111 komutu ile taramamızı başlattık ve "kay, jan" kullanıcı isimleri bulundu.

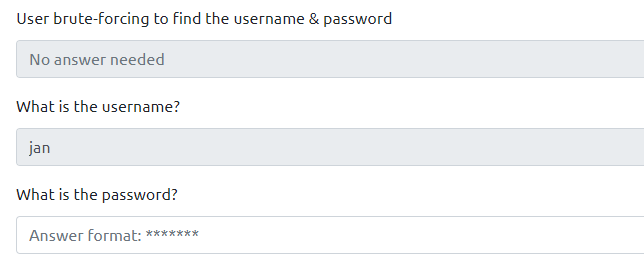

4. Soruya yanıt gerekmiyor. 5. Soruda kullanıcı adını sormakta, cevabı az önce "jan" olarak bulduk.

Sıradaki soruda şifreyi sormakta. Verilen şifreyi kırabilmek için hydra aracını kullanacağız.

Komutumuz

hydra -t 4 -l jan -P /usr/share/wordlists/rockyou.txt ssh://10.10.51.111Saldırı sonucu Armando adlı şifre bulundu. Bu şekil 6. sorumuzun cevabı da "armando" olarak çıkmakta.

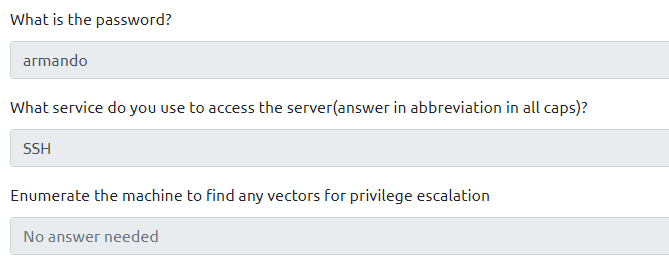

7. soruda sunucuya erişmek için hangi hizmeti kullanıyorsun sorusu sorulmakta. Az önceki işlemlerimizde 22. port üzerinden saldırıyı gerçekleştirmiştik. 22. portta SSH servisi çalışmakta, yani bu şekil de sorumuzun cevabı "SSH" çıkmaktadır. 8. Soruda cevaba gerek yok diyor ve direkt 9'a geçiyoruz.

9. Soru, Bulduğunuz diğer kullanıcı adı nedir?

Jan kullanıcı adında yanında bir ad daha bulmuştuk.

Cevap: kay

10. Sorumuzda cevaba gerek yoktur, ve geliyoruz son soruya. Elde ettiğiniz son şifre nedir olarak sormakta. Ancak bu aşamada bir sıkıntıdan dolayı bazı bölümleri ss alamamaktayım.

Son işlemler olarak 22. porttan makine bağlantısı kurulup içinde şifreli bir dosya bulunur. Bu şekil bulduğumuz son şifre ve son sorunun cevabı ortaya çıkmaktadır.

Cevap: heresareallystrongpasswordthatfollowsthepasswordpolicy$$

Vee odayı bitirmiş bulunmaktayız. Teşekkürler.

Son düzenleme: