Bilgisayar Solucan Nedir: Kendinizi Nasıl Korursunuz?

Ağlar ağına göz atarken, İnternet kullanıcıları çok sayıda tehditle yüzleşmek zorundadır. Bu nedenle, bilgisayarlarımızın bütünlüğünü tehlikeye atabilecek çeşitli kötü amaçlı yazılımlar, virüsler ve Truva atları ile karşı karşıya kalıyoruz. Siber suçlular, onlar sayesinde, onları kullanarak kâr etmeye çalışır ve neredeyse her zaman gizliliğimizi, sistem performansımızı veya her ikisini birden etkiler. Bu anlamda veri çalabilir, dosyalarımıza erişebilir ve tesadüfen bazı durumlarda programların güvenliğini tehlikeye atabilirler. Burada bilgisayar solucanı hakkında her şeyi ayrıntılı olarak tartışacağız, ne olduğunu ve kendimizi korumak ve böylece ondan kaçınmak için alabileceğimiz önlemleri açıklayacağız.Bir bilgisayar solucanının ne olduğunu, tarihini, nasıl çalıştığını, yayılmasını ve daha fazlasını açıklayarak başlayacağız.

Melissa Virüsü

bilinen en ünlü ve zarar verici makro virüsü. 1999 yılında david smith tarafından geliştirilen virüstür. smith virüse melissa adını vermiştir. bazı kayıtlara göre, bu isim miami' deki bir dansçının adıymış.eklenti olan word belgesi sisteme indirildikten sonra, kendini kullanıcının e- posta hesabında çoğaltarak listedeki ilk 50 kişiye otomatik olarak posta olarak göndermek üzere programlanmıştır. böylece, virüslü eklentiyi e- posta yoluyla alan herkesin listesindeki ilk 50 kişiye postalanarak yayılmaya devam etmiştir.

smith daha sonra yakalanarak 10 yıl hapse mahkum olmuş, hapiste 20 ay kaldıktan sonra kalan süre 5000 dolar para cezasına çevrilmiştir. bu makro virüsün sebep olduğu hasar toplam 80 milyon dolar olarak rapor edilmiş ve 1 milyondan fazla bilgisayar sistemine bulaştığı ifade edilmiştir.

I Love You Virüsü

Bu virüs, “ILOVEYOU” konu satırı ile bir e-posta yoluyla yayılan bir solucan olarak karşımıza çıktı. Açıldıktan sonra kendisini Outlook adres defterindeki herkese gönderir ve bu özelliği onu en hızlı yayılan virüslerden biri haline getirmiştir. 10 gün içinde 50 milyondan fazla kullanıcıya ulaştığı söylenmekte.

I LOVE YOU bir gecede milyonlarca bilgisayara ulaşmayı başarmış bir virüstü. Sisteme bulaştığında, yaptığı ilk iş, şifre ve kullanıcı adlarını çalmak için bir solucan indirmek oluyordu. Filipinli bir öğrenci tarafından hazırlanan virüs, zalim bir başlıkla geliyordu: "I LOVE YOU." Virüsün doğrudan ve dolaylı olarak sebep olduğu maddi zararın ise 10 milyar dolar olduğu tahmin ediliyor.

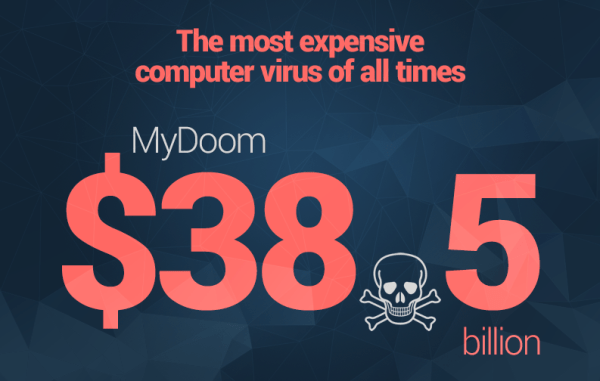

Mydoom Virüsü

En hızlı yayılan e-posta solucanı ile karşı karşıyayız. MyDoom ve onun varyasyonları, dünya çapında yaklaşık 38,5 milyar dolar zarara uğrattı. Solucan ILOVEYOU ile benzer bir prensipte hareket etmekte. “Posta Gönderme Sistemi” gibi yanıltıcı konulara sahip bir e-posta, açıldıktan sonra,yerel dosyalarda bulunan adreslere gönderilen bir eki içerir. Önceki solucanlar sınırlı sayıda kişiyi hedeflerken MyDoom ise seçici değildi.

bilgisayar güvenliği uzmanları, yeni ve tehlikeli bir bilgisayar virüsünün 26 ocak itibariyle yayılmaya başladığını açıkladı. "mydoom" ya da "novarg" isimleriyle tanınan solucan (worm) türü virüsün e-mail'le yayılarak bilgisayar ağlarında tıkanıklığa yol açtığı ve kişisel bilgisayarlarda uzaktan müdahale ve kontrole izin veren minik bir yazılım yüklediği belirtildi.

uzmanlar olayı "son aylarda ortaya çıkan en geniş virüs salgını" olarak tanımlarken, yeni virüsün, geçen yıl etkili olan sobig kadar tehlikeli olduğu ve ondan daha hızlı yayıldığını söyledi. e-mail trafiğini takip eden messagelabs şirketi yetkililerine göre, her 12 e-mail'den biri virüslü.

1-12 şubat arasi riskli

"mydoom" ya da "novarg" isimleriyle tanınan solucan (worm) türü virüsün e-mail'le yayılarak bilgisayar ağlarında tıkanıklığa yol açtığı ve kişisel bilgisayarlarda uzaktan müdahale ve kontrole izin veren minik bir yazılım yüklediği belirtildi. virüsün özellikle 1-12 şubat arasında bilgisayar ağlarını zor durumda bırakacak "denial of service" saldırısı için programlandığı ifade ediliyor. kısaca "dos" olarak anılan bu saldırı türünde, bilgisayar ağlarını çalışamaz hale getirmek için sistemleri yavaşlatacak büyüklükte trafik yaratılıyor.

dosya paylaşım ağlarında da yayılan virüs, e-mail'e ekli bulunan .exe, pif ya da zip gibi dosyalar çalıştırıldığında harekete geçerek bilgisayarın hard diskine dışardan gelecek komutları yerine getirecek küçük bir yazılım yerleştiriyor. bu yazılımla virüsün 1 şubat'ta büyük zarar verebileceği uyarısı yapılıyor. virüsün hedefinin, açık kaynak kodlarıyla ilgili açtığı telif hakkı davasıyla gündeme gelen unix şirketi sco olduğu belirtiliyor.

california'da faaliyet gösteren network associates şirketi yetkilileri, virüs ortaya çıktığı andan itibaren binlerce e-mail'le network'leri "bombaladığını" söylüyor.

"test" ya da "status" yazan mesajlara dikkat

uzmanlar, mydoom'un diğer virüsler gibi kullanıcıları ünlülerin çıplak resimleri ya da kişisel mesajlarla kandırmak yerine teknik konular içeren bir e-mail görünümündeki mesajlarla yayıldığına dikkat çekiyor. kullanıcılar, "konu (subject)" bölümünde sadece "test" ya da "status" yazan e-mail'i açıp, ekli dosyayı çalıştırdıkların mydoom bilgisayara bulaşıyor. virüs bulaştığı bilgisayarda kendini kopyalayarak yeni adreslere gönderiyor ve sistemde açtığı "arka kapı"yla bilgisayarı hacker'ların saldırıları için hedef haline getiriyor.

uzmanlar, özellikle .exe, .scr, .zip, .cmd, .pif gibi uzantıları bulunan e-mail'e ekli dosyalara dikkat edilmesini ve hemen silinmesini öneriyor.

fbi yeni virüsle ilgili soruşturma başlatti

bu arada amerikan federal soruşturma bürosu (fbi), önceki günden beri hızla yayılan ve çok tehlikeli olabileceği bildirilen "mydoom" ya da "novarg" adlı virüs hakkında soruşturma başlattı.

fbi sözcüsü paul bresson, "bu yeni virüsle ilgili soruştuma yapmaktayız" dedi.

virüsün hedefi olduğu belirtilen unix işletim sisteminin sahibi sco grubundan yapılan açıklamada da virüsün yayılmasına yol açanların ele geçirilmesini sağlayacak bilgileri getirenlere 250 bin dolar tutarında ödül vaadinde bulunuldu.

virüs ilk kez önceki gün görüldü ve 24 saat geçmeden 168 ülkeye yayıldı.

WannaCry fidye yazılımı nedir?

1. WannaCry (WCRY) Nedir? Sistemlere nasıl bir zarar verir?“TheShadowBrokers” isimli hacker grubu, Nisan ayında National Security Agency’in (NSA) FUZZBUNCH isimli exploit kitini sızdırdı. Sızdırılan bu zafiyet kiti içerisinde bir çok exploit bulunmaktadır. İlgili exploitlerden EternalBlue exploiti yine exploit kiti içerisinde bulunan DOUBLEPULSAR payloadı ile birlikte kullanıldığında Windows işletim sistemlerindeki SMB servisinin zafiyetini kullanarak yönetici haklarında komut çalıştırılmasına olanak sağlamaktadır.MS17-010 (CVE-2017-0144) kodu ile isimlendirilen bu zafiyet WannaCry adlı bir fidye yazılımı tarafından kullanılmaya başlandı. Aynı zamanda, fidye yazılımı herhangi bir kullanıcı etkileşimi gerektirmeksizin bulaştığı ağda MS17-010 zafiyetinin olduğu sistemleri tarayarak bulmakta ve zafiyet barındıran sistemleri de etkilemektedir.

2. Fidye Zararlı Yazılımı nasıl yayılıyor, neden kaynaklanıyor?

Wannacry wormu Windows SMB protokolünü kullanarak yayılmaktadır. NSA tarafından bu açıklığı barındıran sistemlere sızmak için kullanılan bir exploit, NSA’den bu bilgiler sızdırıldığında internet üzerinden yayınlanmaya başladı. Açıklanan belgeler ve bilgiler ışığında biri ya da birileri tarafından bu zafiyeti istismar eden fidye zararlı yazılımı geliştirilerek internete sunuldu.

3. Kendi sistemlerimize bulaşıp bulaşmadığını nasıl tespit edebiliriz?

Siber Tehdit İstihbaratı destekli bir SIEM çözümü kullanıyorsanız IoC (Indicator of Compromise) sisteminize ekleyerek geriye doğru ilgili domainlere veya ip adreslerine erişim denemelerinin olup olmadığının kontrol edebilirsiniz. Henüz sistemlerinize Wannacry fidye yazılımı bulaşmadıysa internet üzerinden ip adreslerinizi taratarak açıklığın olup olmadığını tespit edebilirsiniz.

4. Bazı sistemlerimize bulaştığını tespit ettik ne yapmalıyız?

Bulaştığı tespit edilen sistemin ağ bağlantısı acilen devre dışı bırakılmalı ve network sisteminizden izole edilmelidir. Bu şeklide diğer sistemlere yayılması önlenebilir. Bulaşma yöntemi konusunda tersine mühendislik incelemeleri yaparak önleyici aksiyonlar konusunda geri bildirimler sağlanmalıdır. İnternete hizmet veren sistemlerden 445/TCP portu açık olan varsa bunları kapatılması.

Antispam servisinizi oltalama saldırılarına karşı güçlendirin, SPF, DMARC,DKIM kontrolleri mutlaka gerçekleştirin.

Kullanıcı yetkilerini gözden geçirip, en düşük yetki prensibi ile çalışmalarını sağlayın. Ortak hesap kullanımından kaçınıp her sisteme özgü hesap oluşturun.

5. Kurumsal bir şirket çalışanı ne yapmalıdır, nasıl önlem alabilir?

Kullanılan Microsoft Windows işletim sistemlerinin güncellemelerini kontrol edip 14 Mart 2017 de yayınlanan MS17-010 kodlu yamanın yüklendiğinden emin olunması gereklidir. Kurumsal ağlardaki dosya paylaşımı erişim ve düzenleme yetkilerini gözden geçirin, kullanıcıların okuma yetkisine ihtiyacı varsa dosyalara yazma yetkisi vermeyin. Çalışanlarınızı siber saldırılara karşı bilinçlendirecek bir eğitim programı uygulayın. Ağınızdaki güvenlik zafiyetlerini keşfedip erken önlem almak için sızma testi (penetrasyon) mutlaka yaptırın. Düzenli olarak yedek almayı ihmal etmeyin.

6. Hangi işletim sistemleri etkilenmektedir?

Aktif kullanılan tüm Microsoft Windows işletim sistemleri Wannacry zararlı fidye yazılımından etkilenmektedir.

Windows XP

Microsoft Windows Vista SP2

Windows 7

Windows 8.1

Windows RT 8.1

Windows 10

Windows Server 2008 SP2 and R2 SP1

Windows Server 2012 and R2

Windows Server 2016

Microsoft tarafından MS17-010 SMB zafiyetine yönelik yayınladığı dokümanda etkilenen tüm işletim sistemlerine bakabilirsiniz.

7. Windows XP kullanıyorum ve Microsoft Windows XP için desteğini bir süre önce vermeyeceğini açıklamıştı, bu durumda ne yapmalıyım?

Microsoft, daha önce desteğini kestiği Windows XP işletim sistemi için oldukça sıra dışı bir karara imza attı. Hali hazırda WannaCry saldırısına yönelik yayınladığı güvenlik güncellemesine Windows XP işletim sistemi de dahil edilerek güncelleme paketi yayınlandı.

8. Bazı haber sitelerinde wormun E-posta kullanarak da yayıldığı haberleri dolaşmakta, bu doğru mudur? WannaCry e-posta üzerinden yayılım sağlayabilir mi?

Wannacry aktif olarak Windows SMB protokolünü kullanarak yayılmakta fakat Fireeye gibi firmaların yayınladığı raporlarda kurumsal ağlara yönelik oltalama saldırıları ile de WannaCry’in yayıldığı belirtilmektedir. E-posta ile yayılma yöntemi, gönderilen bir link ve bu link tıklandığında bilgisayara indirilen zararlı yazılım (Wannacry) aracılığıyla gerçekleşmektedir. Bu konuda E-posta servislerinin zararlı linkleri ve dosyaları geçirmeyecek şekilde kontrol edilmesi ve güncellenmesi önerilmektedir.

9. E-posta üzerinden gelebilecek tehditlere karşı sistemlerini nasıl test edebilirim?

E-posta üzerinden gelen siber saldırılar E-posta sunucunun eksik/hatalı yapılandırılması ve e-postayı kullanan kişilerin bilgi güvenliği farkındalık eksikliğini istismar eder. E-posta sunucunuzun zararlı yazılım veya link barındıran postaları geçirip geçirmediğini test etmek ve hatalı yapılandırmaları düzeltmek içcin Sinara Labs tarafından ücretsiz sunulan ETS hizmetini kullanabilirsiniz. ETS hizmeti e-posta servisinizin güncel siber saldırılar karşısındaki durumunu ve iyileştirmelerini rapor olarak sunan etkili bir hizmettir.

10. Wannacry ve benzeri zararlı yazılımlardan erkenden haberdar olmak uzun vadeli korunmak için neler yapmalıyım?

Açık kaynak ya da kurumsal siber tehdit istihbaratı sağlayan yazılımlar kullanarak kurumunuzu hedef alabilecek siber tehditlere karşı önceden haberdar olabilirsiniz. Kullanıcılarınıza düzenli olarak sosyal mühendislik denemeleri yaparak farkındalıklarını arttırın. NormShield Threat Intel ücretsiz hizmetini kullanarak sistemlerinize yönelik oluşabilecek Wannacry veya benzeri siber tehditlerden saat farkıyla haberdar olup engelleyebilirsiniz.

Kaynak: Hürriyet