Merhaba değerli TürkHackTeam Ailesi, bugün sizlere Unix-Privesc-Check Nedir? konusunu elimden geldiğince açıklamaya çalışacağım, isterseniz başlayalım.

Unix-Privesc-Check Nedir?

Linux sistemlerindeki yetki yükseltme işleminden önce, sistemde bulunabilecek olası zafiyetleri,yanlış yapıladdırılmış dosyaları bulabilmek için kullanılan bir araçtır. Sistemde eğer olmaması gereken bir yetki var ise bunu fark edip saldırganlara karşı kapatabilirsiniz, ayrıca işin saldırı tarafında ele geçirilen sistemin açıklarından faydalanarak yetki yükseltmek içinde kullanılır.

Unix-privesc-check Hangi yetkileri tarar?

-Writable Home Directories (Yazılabilir home dizinleri)

-Readable /etc/shadow (Okunabilir /etc/shadow dosyası)

-Weak Permissions On Cron Jobs (Zayıf cron izinleri)

-Writable Configuration Files (Yazılabilir konfigurasyon dosyaları)

-Writable Device Files (Yazılabilir aygıt dosyaları)

-Readable Files In Home Directories (Okunabilir home dosyaları)

-Running Processes Correspond To Writable Programs (Yazılabilir işlemlere karşı çalışan programlar)

-sudo Configuration (Sudo konfigurasyonları)

-Accounts with no Password (Parolası olmayan hesaplar)

Toolun kullanımı:

iki farklı şekilde tarama seçeneği mevcuttur;

1-standart tarama

2-detaylı tarama

şeklinde uygun olanı seçip kullanabiliriz.

Kali linuxa kurulu olarak gelmektedir, eğer kurulu değilse;

Şeklinde Çalışmaya başlayacaktır.

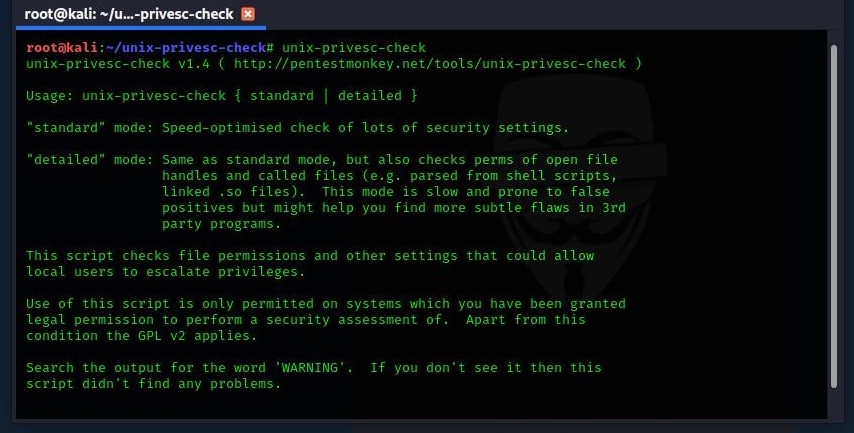

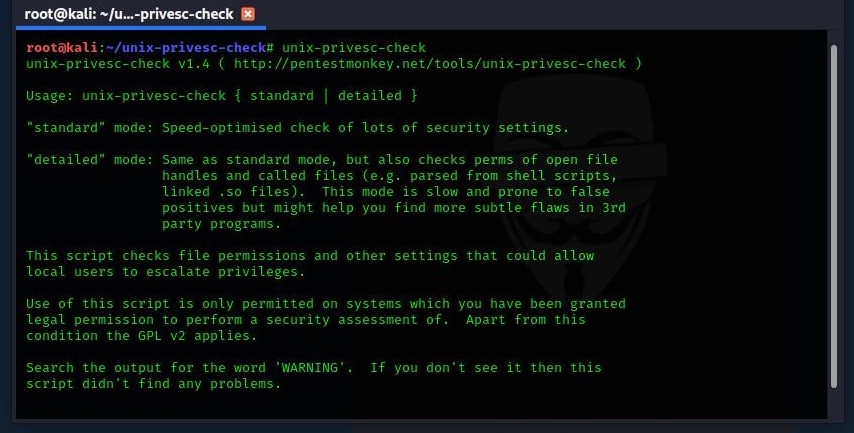

İlk olarak versiyon ve parametre bilgileri için şu kodu yazalım;

Görüldüğü gibi araç hakkında bilgiler karşımızda

Şimdi Taramalara geçelim;

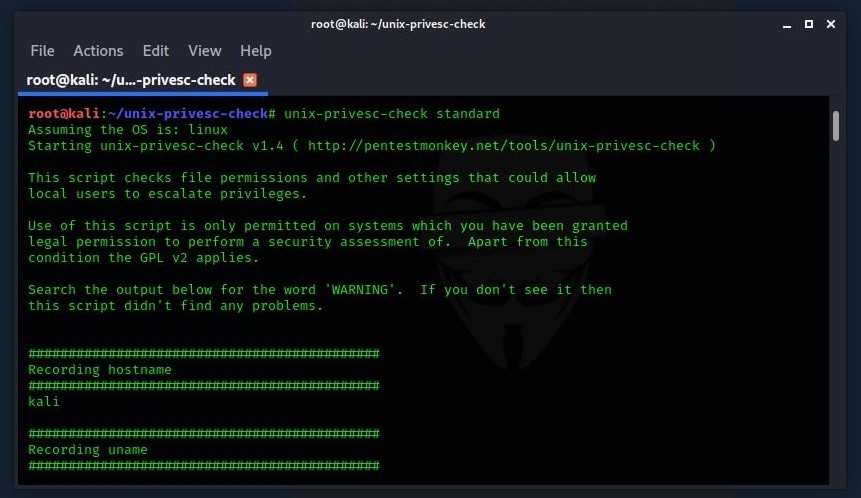

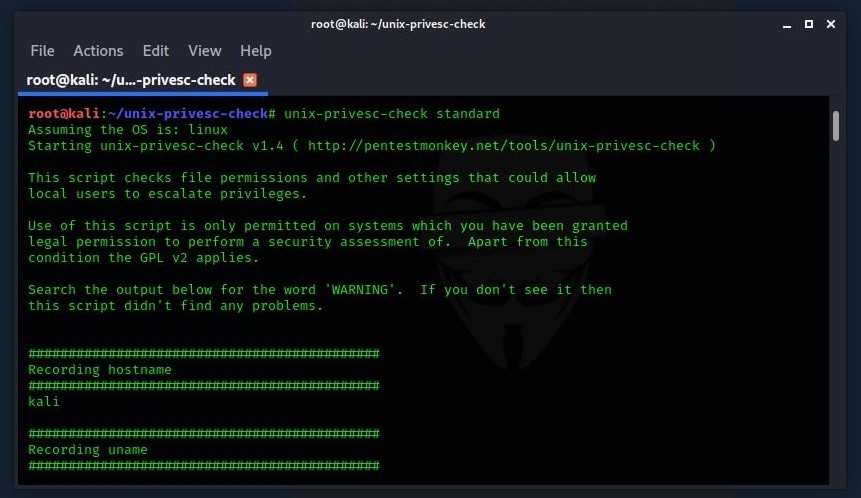

1-Standart tarama yapmak için şu kodu yazalım

2-detaylı tarama yapmak için ise

Buradan sonrası analiz, bize analiz için linux sistem bilgisi gereklidir, şimdi bizde örnek olarak 2 küçük analiz yapalım;

1-Bize yazılabilen konfigirasyon dosyalarının(Writable Configuration Files) üzerinde hangi kullanıcıların yetki sahibi olduğunu gösteriyor. Gördüğünüz gibi "root" kullanıcı yetki sahibi, buda bize bir güvenlik açığının olmadığını gösteriyor;

Ama saldırı tarafında biz sisteme sızsaydık ve ele geçirdiğimiz sistemin kullanıcısının bu dosyalar üzerinde yetki sahibi olması durumunda, yetki yükseltmek için kullanırdık.

2-Sistemde tüm dosyaları sudo yetkisiyle çalıştırabilen tek kullanıcının "root" olduğu görülüyor, buda bir zafiyetin olmadığını gösterir;

Fakat saldırı tarafından düşünürsek, ele geçirdiğimiz sistemin kullanıcısında sudo yetkisi olsaydı, yine aynı şekilde bu durumdan faydalanarak yetki yükseltme işlemini yapabilirdik.

Konumuz bitmiştir, okuduğunuz için teşekkür ederim, umarım faydalı olmuştur, iyi forumlar.

Unix-Privesc-Check Nedir?

Linux sistemlerindeki yetki yükseltme işleminden önce, sistemde bulunabilecek olası zafiyetleri,yanlış yapıladdırılmış dosyaları bulabilmek için kullanılan bir araçtır. Sistemde eğer olmaması gereken bir yetki var ise bunu fark edip saldırganlara karşı kapatabilirsiniz, ayrıca işin saldırı tarafında ele geçirilen sistemin açıklarından faydalanarak yetki yükseltmek içinde kullanılır.

Unix-privesc-check Hangi yetkileri tarar?

-Writable Home Directories (Yazılabilir home dizinleri)

-Readable /etc/shadow (Okunabilir /etc/shadow dosyası)

-Weak Permissions On Cron Jobs (Zayıf cron izinleri)

-Writable Configuration Files (Yazılabilir konfigurasyon dosyaları)

-Writable Device Files (Yazılabilir aygıt dosyaları)

-Readable Files In Home Directories (Okunabilir home dosyaları)

-Running Processes Correspond To Writable Programs (Yazılabilir işlemlere karşı çalışan programlar)

-sudo Configuration (Sudo konfigurasyonları)

-Accounts with no Password (Parolası olmayan hesaplar)

Toolun kullanımı:

iki farklı şekilde tarama seçeneği mevcuttur;

1-standart tarama

2-detaylı tarama

şeklinde uygun olanı seçip kullanabiliriz.

Kali linuxa kurulu olarak gelmektedir, eğer kurulu değilse;

Kod:

git clone https://github.com/pentestmonkey/unix-privesc-check.git

Kod:

cd unix-privesc-check

Kod:

sh upc.shİlk olarak versiyon ve parametre bilgileri için şu kodu yazalım;

Kod:

unix-privesc-check

Görüldüğü gibi araç hakkında bilgiler karşımızda

Şimdi Taramalara geçelim;

1-Standart tarama yapmak için şu kodu yazalım

Kod:

unix-privesc-check standard

2-detaylı tarama yapmak için ise

Kod:

unix-privesc-check detailed

Buradan sonrası analiz, bize analiz için linux sistem bilgisi gereklidir, şimdi bizde örnek olarak 2 küçük analiz yapalım;

1-Bize yazılabilen konfigirasyon dosyalarının(Writable Configuration Files) üzerinde hangi kullanıcıların yetki sahibi olduğunu gösteriyor. Gördüğünüz gibi "root" kullanıcı yetki sahibi, buda bize bir güvenlik açığının olmadığını gösteriyor;

Ama saldırı tarafında biz sisteme sızsaydık ve ele geçirdiğimiz sistemin kullanıcısının bu dosyalar üzerinde yetki sahibi olması durumunda, yetki yükseltmek için kullanırdık.

2-Sistemde tüm dosyaları sudo yetkisiyle çalıştırabilen tek kullanıcının "root" olduğu görülüyor, buda bir zafiyetin olmadığını gösterir;

Fakat saldırı tarafından düşünürsek, ele geçirdiğimiz sistemin kullanıcısında sudo yetkisi olsaydı, yine aynı şekilde bu durumdan faydalanarak yetki yükseltme işlemini yapabilirdik.

Konumuz bitmiştir, okuduğunuz için teşekkür ederim, umarım faydalı olmuştur, iyi forumlar.