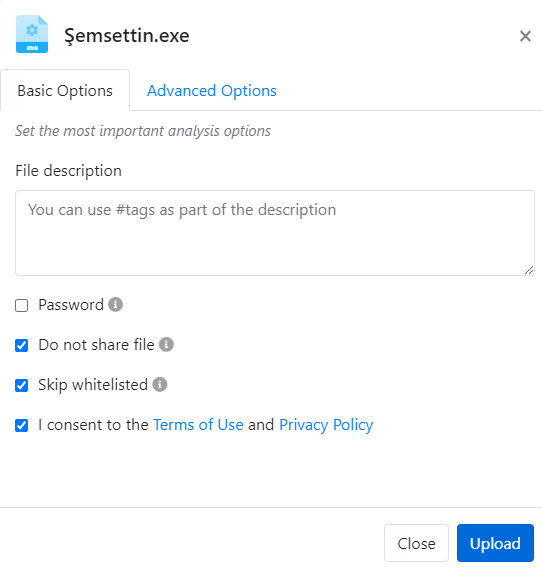

Merhabalar bugün tersine mühendislik bilmeyen arkadaşlar ve VirüsTotal sitesinden sıkılanlar için FileScan adlı siteyi kullanarak aynı bir sağlık ocağı doktoru gibi şüpheli dosyayı yorumlamaya çalışacağız. İlk önce tarayıcımız üzerinde filescan.io sitesini açıyoruz.

Dosyamız;

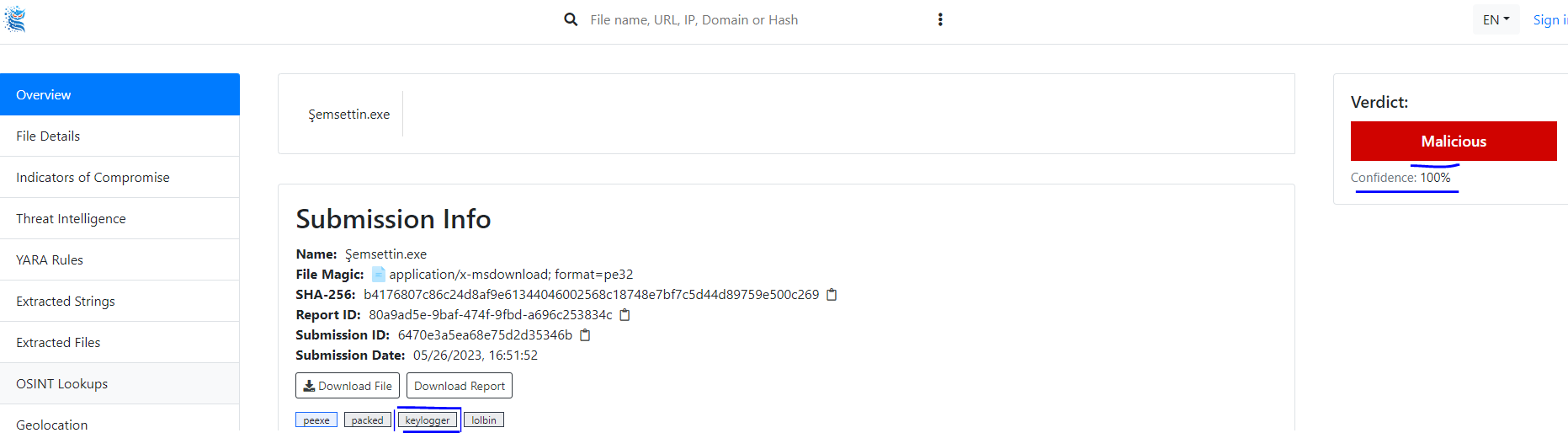

Dosyamızı yükleme işlemini onayladıktan ve bir süre bekledikten sonra karşıma gelen ilk sayfada dosyamızın %100 oranında kötü amaçlı olduğu belirtilmiş. Altta yer alan keylogger tag’i gözümden kaçmadı değil. Biraz aşağı iniyorum.

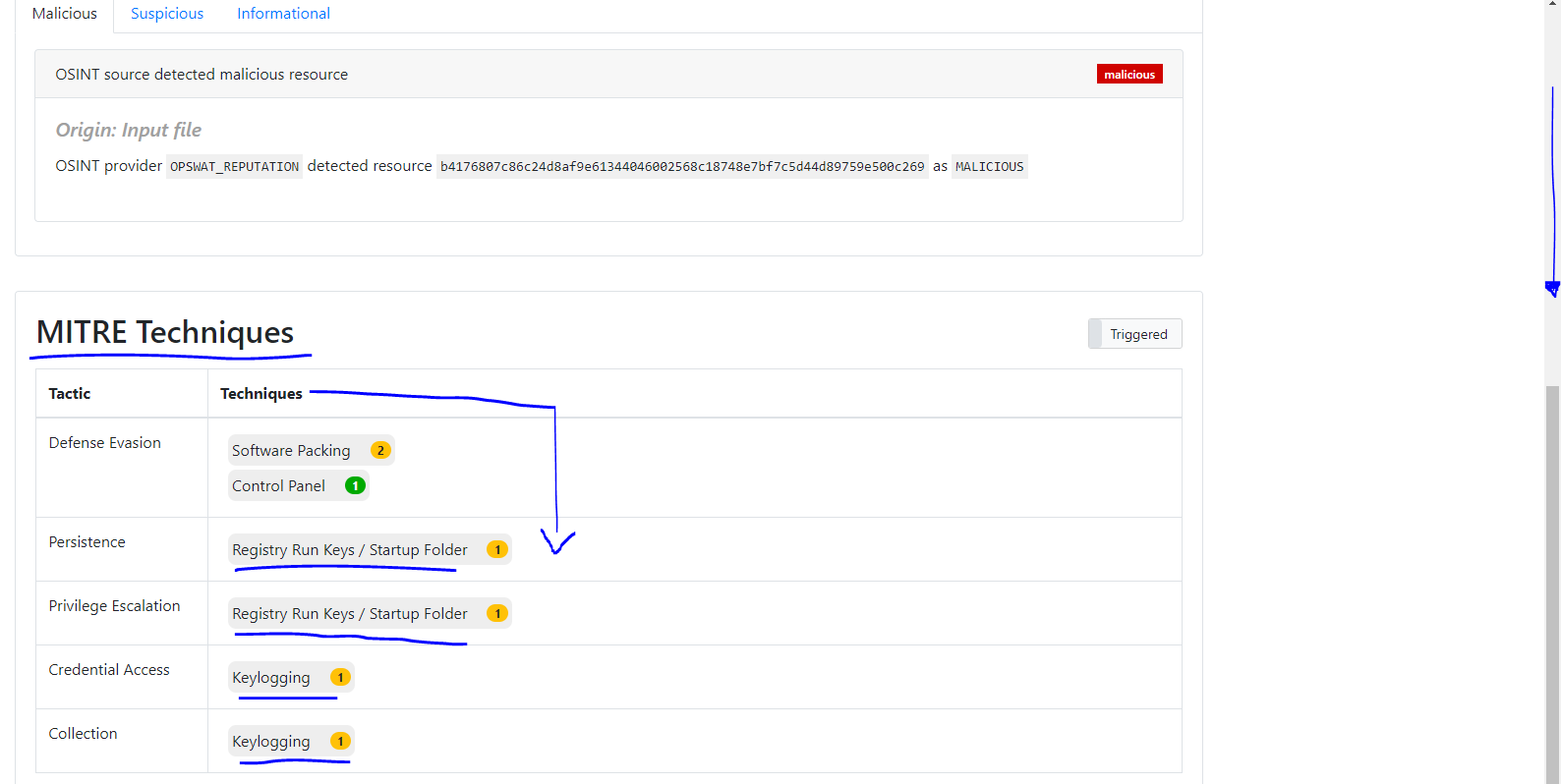

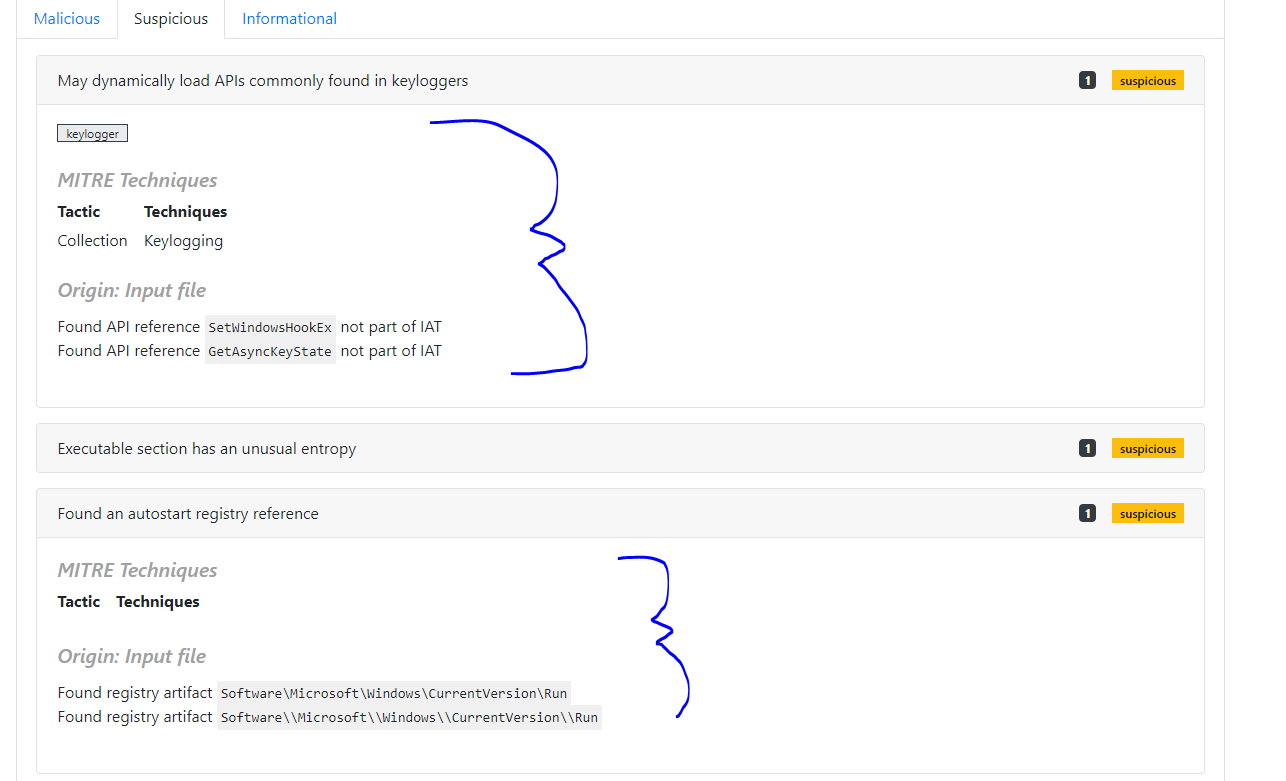

MITRE Atak Tekniklerine göz attığım zaman tuş dinleme yapıldığı trojan ve keylogger virüslerinde sıkça karşılaşılan başlangıca ekleme olaylarını görüyoruz. Detaylı bir bilgi için üstte yer alan “Suspicious” yani şüpheli sekmesine gidiyorum. Burada kullanılan API’leri görmem mümkün.

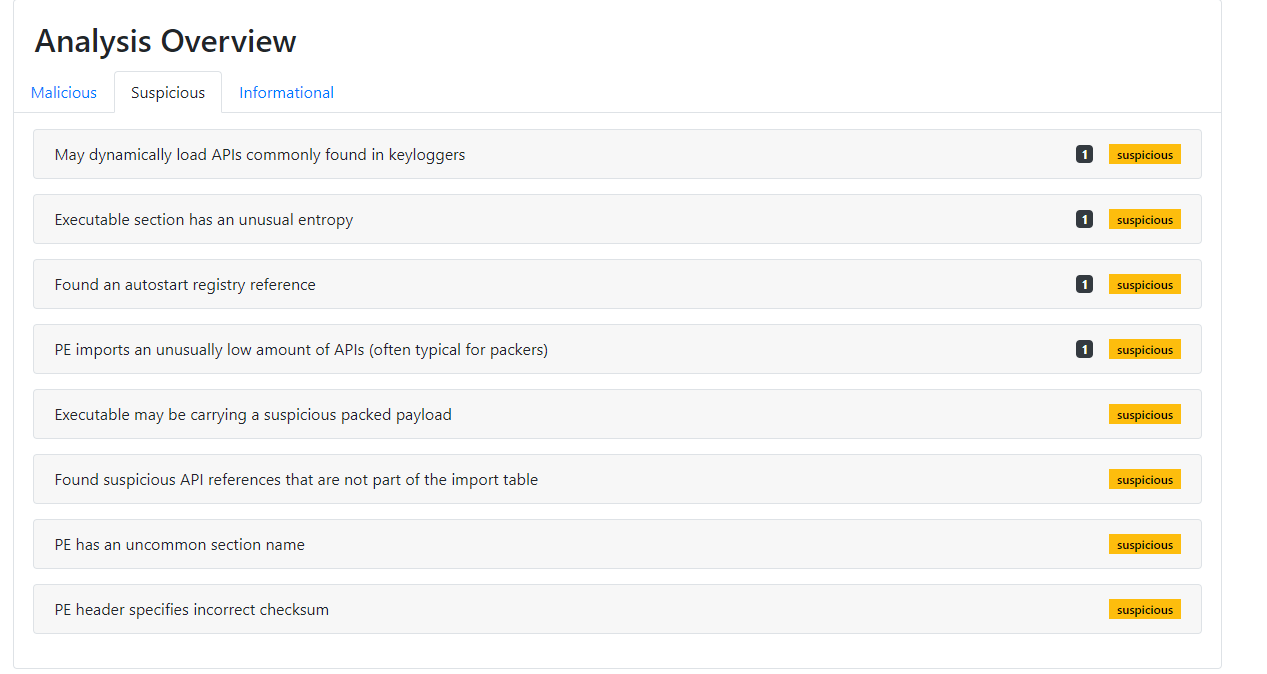

Daha anlaşılır olması için siz bütün sekmelere bakın şahsen açıklayıcılık açısından ilk ve üçüncü sekmeyi açtım burada tuş dinleme ve başlangıca ekleme olaylarını açıklaması ile birlikte görüyoruz.

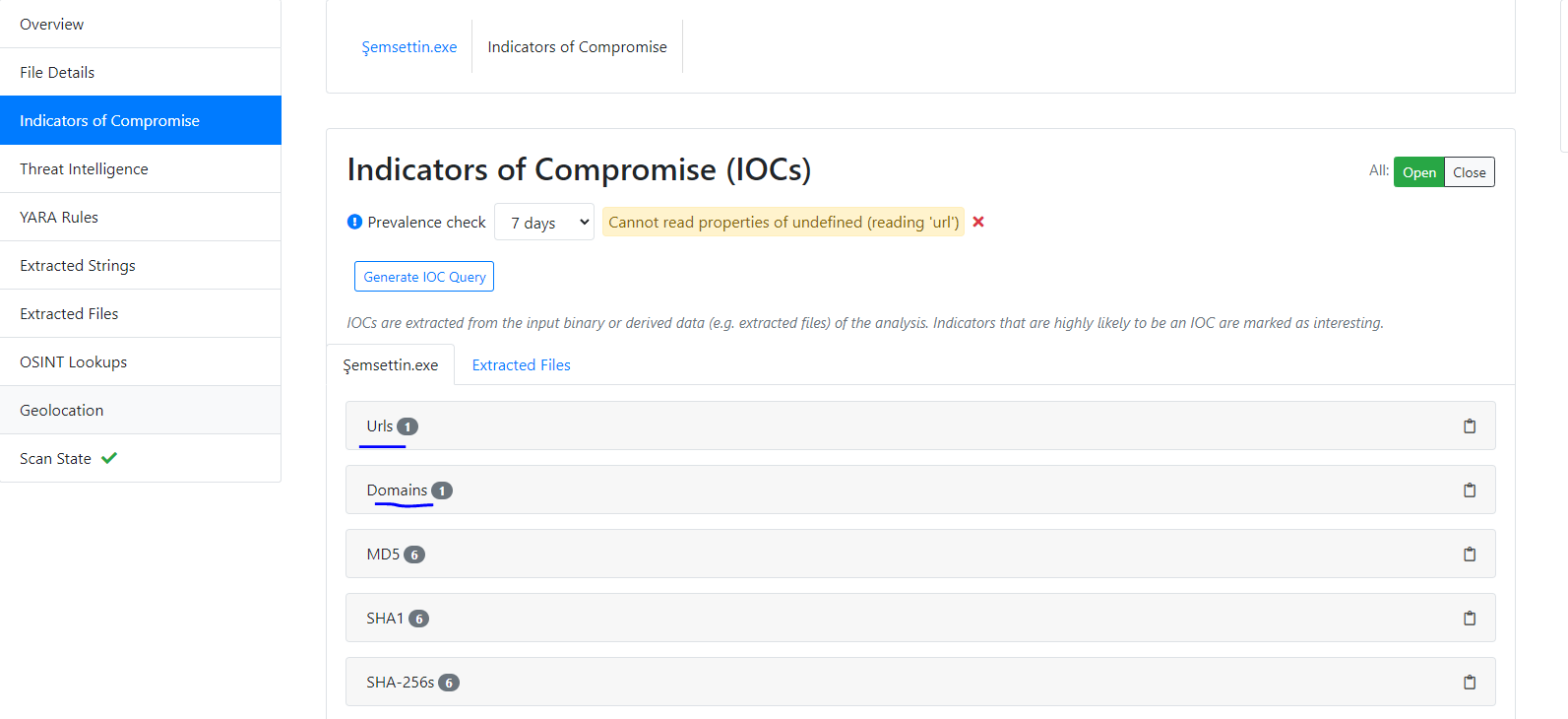

Indicators of Compromise sekmesinde yürütlebilir dosyamızın MD5, SHA hash'lerine varsa bağlantı yapmış olduğu IP veya siteler görünüyor. Biz bu sekmelere tıklayınca gmail ibaresi dikkatimizi çekiyor. Şüpheli dosyamız büyük ihtimalle keylogger.

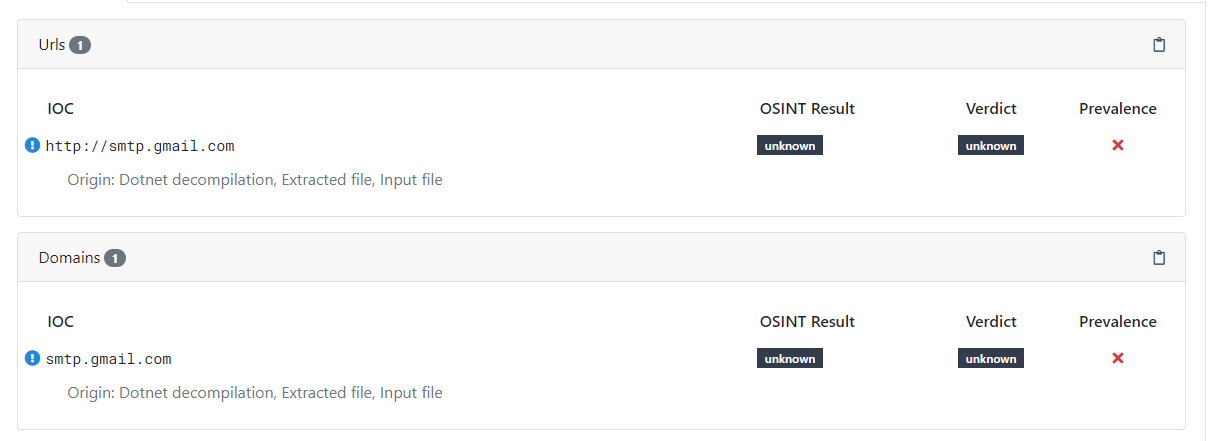

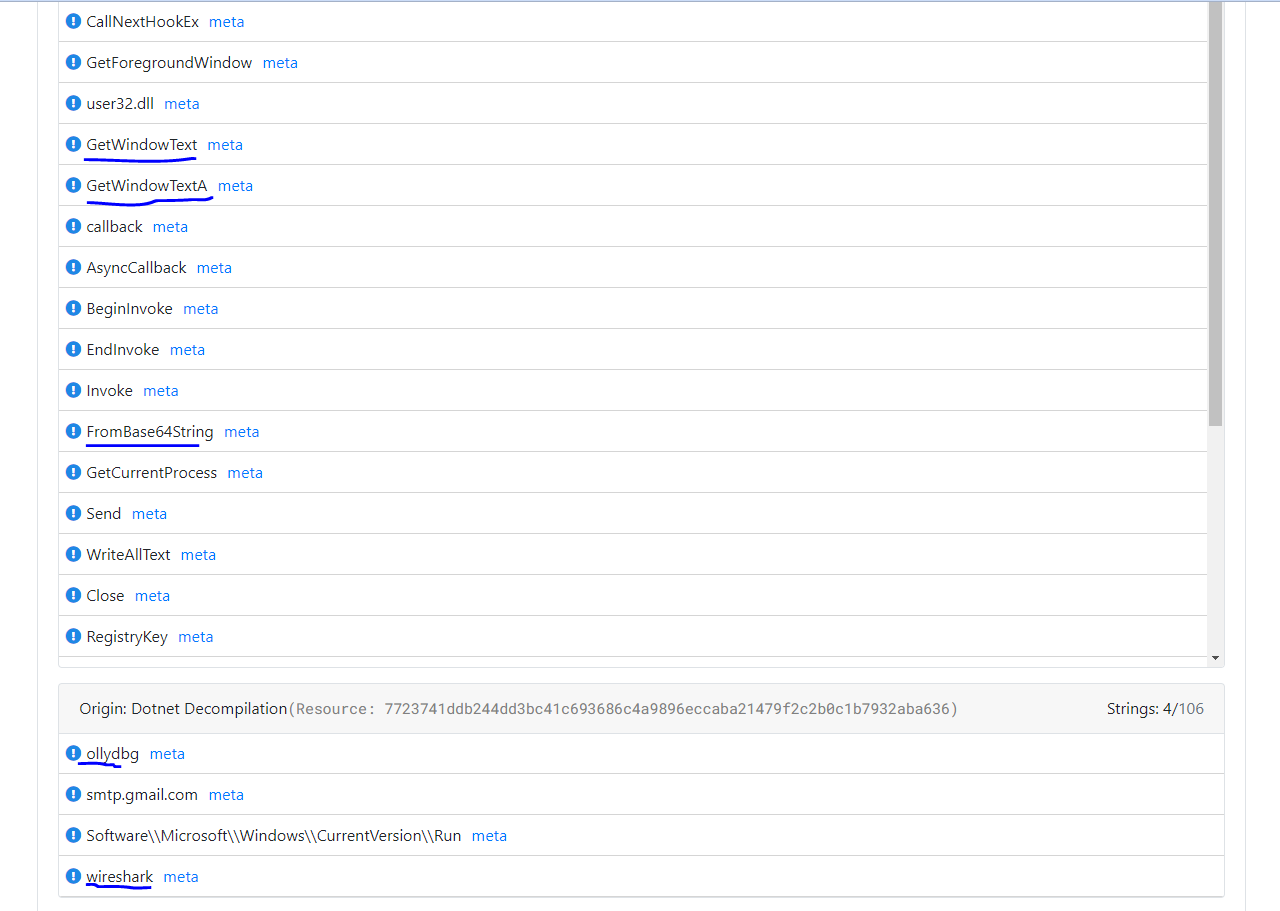

Biraz daha bulgu için Extracted Strings kısmına gidiyorum. Burada şüpheli dosya içerisinde tehdit içeren kelime gruplarını tespit etmeye çalışacağım. Tüm kolonlara basarak içerikleri genişletiyorum ve aşağı inerek izlemeye başlıyorum.

İçeriğe bakınca virüs analizlerinde kullanılan programlar dikkatimi çekiyor büyük ihtimalle analiz için engelleme kodu kullanılmış olmalı; wireshark, ollydbg. Şifreleme olarak Base64 kullanılmış. Resimde görünen bazı bulguları(başlangıca ekle, tuş dinleme vb.) zaten ilk başta bulmuştuk.

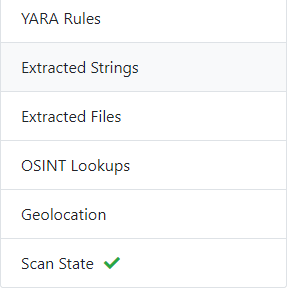

Diğer sekmeleri açıklardım fakat pek fazla uzatmak istemedim ama kısaca açıklayacak olursak. YARA rules kısmından şüpheli dosyanızın match eden bir YARA kuralı varsa görebilir, Extracted Files kısmından şüpheli dosyanızın içerisinde gömülü bir nesne varsa bunu tespit edebilir, Geolocation kısmından ise şüpheli dosyanızın bağlantı yapmış olduğu IP veya domainin dünya gezegeninin neresinde olduğunu görebilirsiniz. Hayırlı cumalar diliyorum.

Dosyamız;

Dosyamızı yükleme işlemini onayladıktan ve bir süre bekledikten sonra karşıma gelen ilk sayfada dosyamızın %100 oranında kötü amaçlı olduğu belirtilmiş. Altta yer alan keylogger tag’i gözümden kaçmadı değil. Biraz aşağı iniyorum.

Biraz daha bulgu için Extracted Strings kısmına gidiyorum. Burada şüpheli dosya içerisinde tehdit içeren kelime gruplarını tespit etmeye çalışacağım. Tüm kolonlara basarak içerikleri genişletiyorum ve aşağı inerek izlemeye başlıyorum.

Diğer sekmeleri açıklardım fakat pek fazla uzatmak istemedim ama kısaca açıklayacak olursak. YARA rules kısmından şüpheli dosyanızın match eden bir YARA kuralı varsa görebilir, Extracted Files kısmından şüpheli dosyanızın içerisinde gömülü bir nesne varsa bunu tespit edebilir, Geolocation kısmından ise şüpheli dosyanızın bağlantı yapmış olduğu IP veya domainin dünya gezegeninin neresinde olduğunu görebilirsiniz. Hayırlı cumalar diliyorum.

-SON-

Son düzenleme: