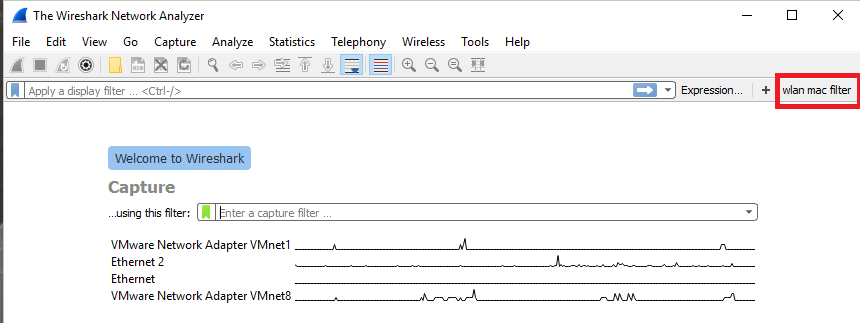

Wiresharkta sürekli kullandığımız filtreleri kaydedip butona tıklandığında otomatik getirebiliriz.

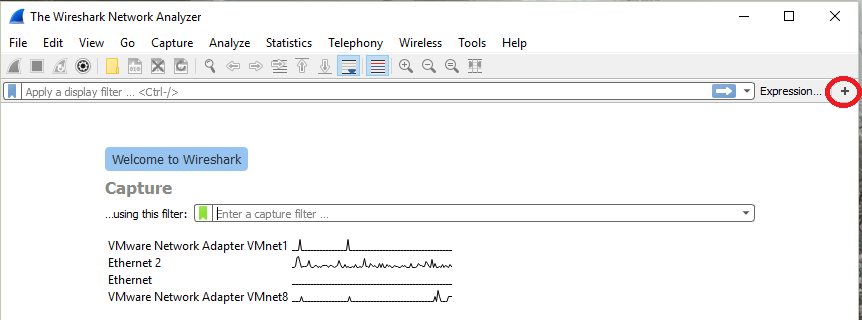

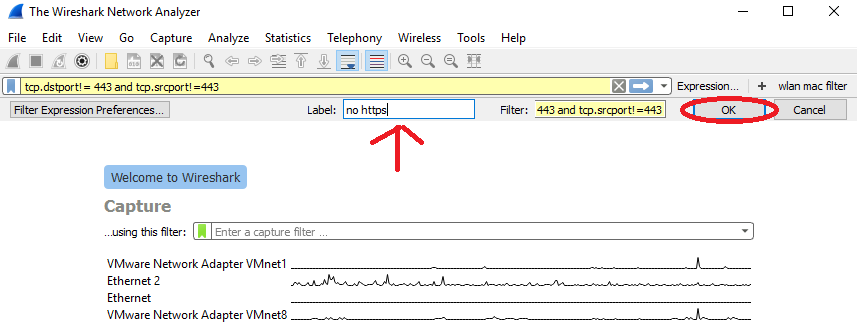

Filtre menüsünün sağındaki +(artı) işaretine tıklıyoruz.

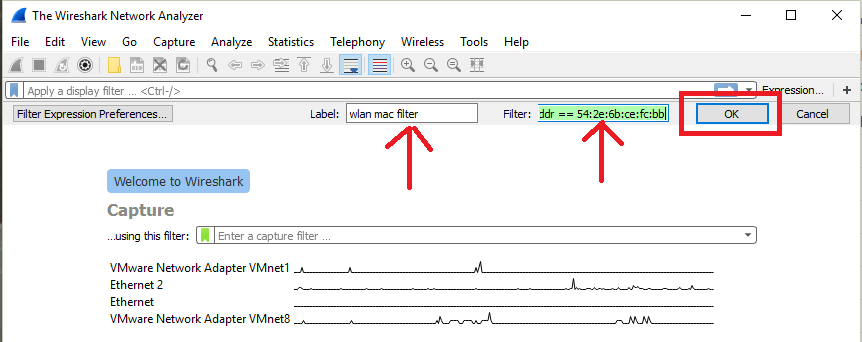

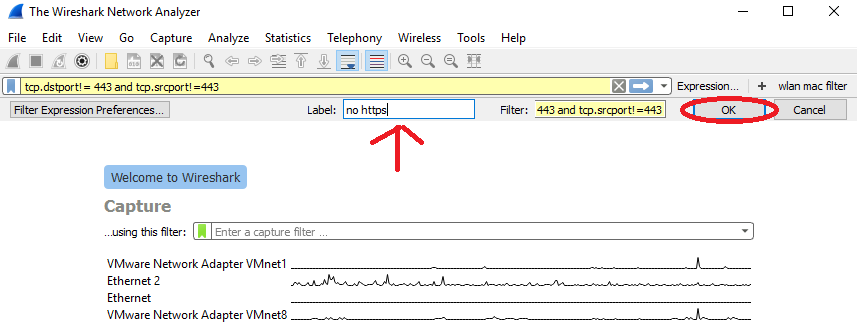

Filtre adını ve filtremizi girip OK butonuna tıklıyoruz.

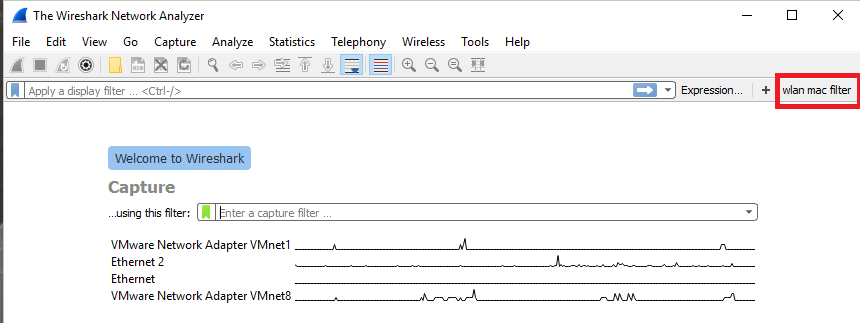

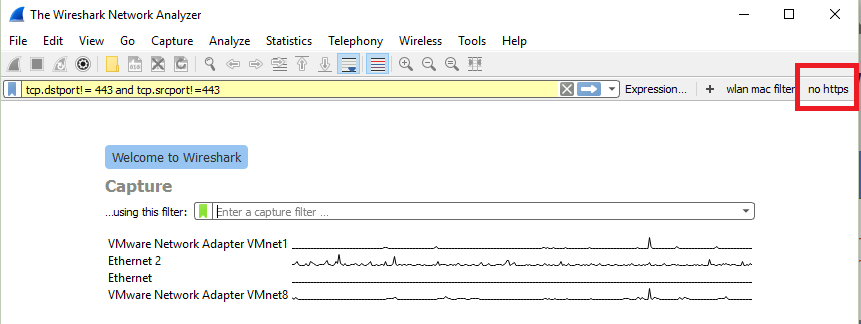

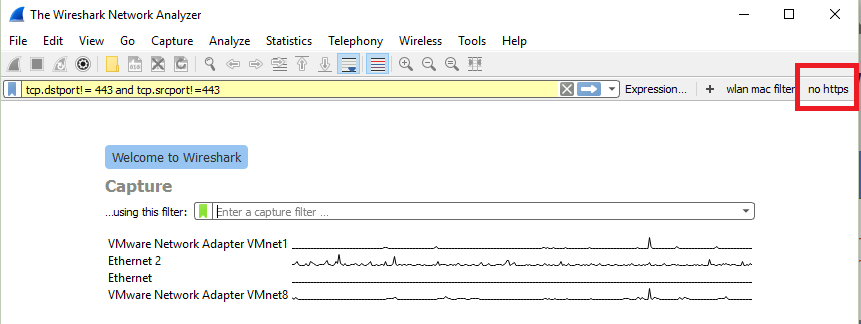

Filtre butonumuz menümüze geldi.

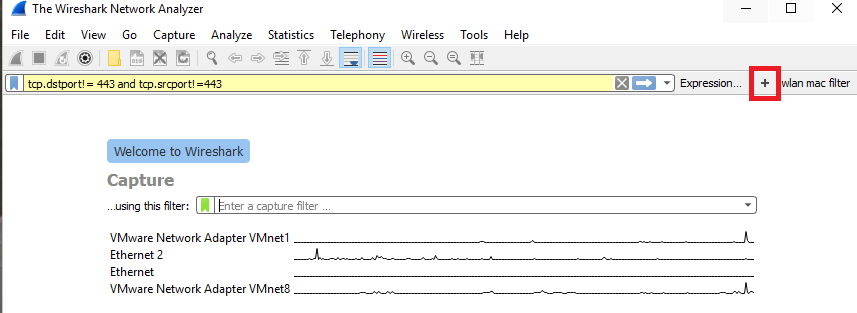

Ya da:

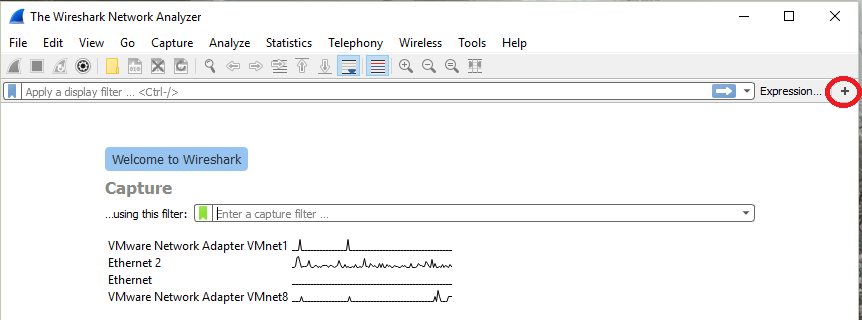

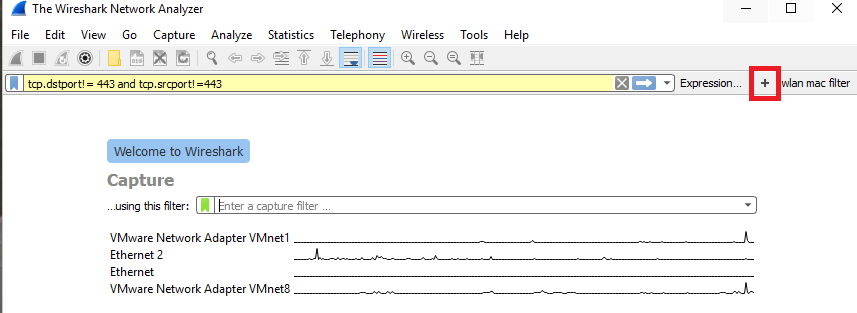

Filtremizi girdikten sonra +(artı) butonuna basıp

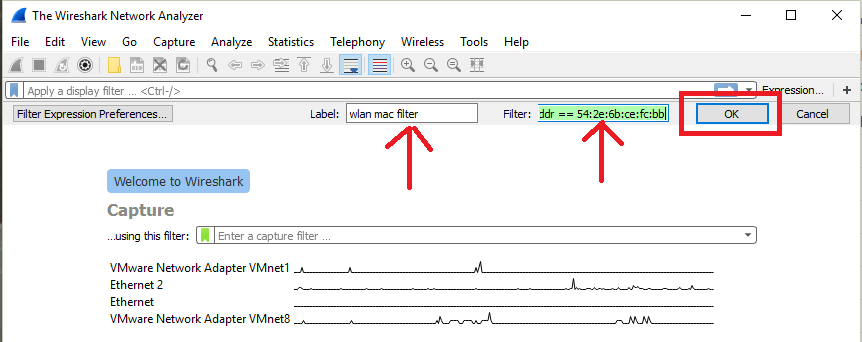

Filtremize ad verip OK diyerek

Sık kullanılan filtremizi ekleyebiliriz.

Sık kullanılan bazı Wireshark filtreleri:

Filtre Açıklama Örnek Kullanım

eth.addr: Kaynak veya hedef mac adresi eth.addr == 54:2e:6b:ce:fc:bb

eth.src: Kaynak mac adresi eth.src == 54:2e:6b:ce:fc:bb

eth.dst: Hedef(destination) mac adresi eth.dst == 54:2e:6b:ce:fc:bb

arp.dst.hw_mac: Hedef(target) mac-adresi arp.dst.hw_mac == 54:2e:6b:ce:fc:bb

arp.dst.proto_ipv4: Hedef(target) IPv4 adresi arp.dst.proto_ipv4 == 10.10.10.10

arp.src.hw_mac: Gönderici mac adresi arp.src.hw_mac == 00:1a:6b:ce:fc:bb

arp.src.proto_ipv4: Gönderici IPv4 adresi arp.src.proto_ipv4 == 10.10.10.10

vlan.id: VLAN ID vlan.id == 16

ip.addr: Kaynak veya hedef IPv4 adres ip.addr == 10.10.10.10

ip.dst: Hedef IPv4 adres ip.addr == 10.10.10.10

ip.src: Kaynak IPv4 adres ip.src == 10.10.10.10

tcp.port: Kaynak veya hedef TCP port tcp.port == 20

tcp.dstport: Hedef TCP port tcp.dstport == 80

tcp.srcport: Kaynak TCP port tcp.srcport == 60234

udp.port: Kaynak veya hedef UDP port udp.port == 513

udp.dstport: Hedef UDP port udp.dstport == 513

udp.srcport: Kaynak UDP port udp.srcport == 40000

tcp.flag.reset==1: TCP bağlantısı ani kesilmesi

http.request: Tüm http istekleri

tcp contains kywrd: İçinde kywrd geçen tcp bağlantılar

icmp.type: ICMP tipi icmp.type == 8

vtp.vlan_info.vlanadi: VLAN adı vtp.vlan_info.vlan_name == TEST

bgp.originator_id: BGP(Border Gateway ) id (IPv4 adres) bgp.originator_id == 192.168.1.1

bgp.next_hop: BGP Next Hop (IPv4 adres) bgp.next_hop == 192.168.1.1

rip.ip: RIP IPv4 adres rip.ip == 200.0.2.0

ospf.advrouter: OSPF advertising router ID ospf.advrouter == 192.168.170.8

eigrp.as: EIGRP autonomous system no eigrp.as == 100

hsrp.virt_ip: HSRP sanal IP adres hsrp.virt_ip == 192.168.23.250

vrrp.ip_addr: VRRP sanal IP adres vrrp.ip_addr == 192.168.23.250

zebra.dest4: ZEBRA hedef IPv4 adres zebra.dest4 == 10.10.10.10

wlan.addr: Kaynak veya hedef MAC adres wlan.addr == 54:2e:6b:ce:fc:bb

wlan.sa: Kaynak MAC adres wlan.sa == 54:2e:6b:ce:fc:bb

Filtre menüsünün sağındaki +(artı) işaretine tıklıyoruz.

Filtre adını ve filtremizi girip OK butonuna tıklıyoruz.

Filtre butonumuz menümüze geldi.

Ya da:

Filtremizi girdikten sonra +(artı) butonuna basıp

Filtremize ad verip OK diyerek

Sık kullanılan filtremizi ekleyebiliriz.

Sık kullanılan bazı Wireshark filtreleri:

Filtre Açıklama Örnek Kullanım

eth.addr: Kaynak veya hedef mac adresi eth.addr == 54:2e:6b:ce:fc:bb

eth.src: Kaynak mac adresi eth.src == 54:2e:6b:ce:fc:bb

eth.dst: Hedef(destination) mac adresi eth.dst == 54:2e:6b:ce:fc:bb

arp.dst.hw_mac: Hedef(target) mac-adresi arp.dst.hw_mac == 54:2e:6b:ce:fc:bb

arp.dst.proto_ipv4: Hedef(target) IPv4 adresi arp.dst.proto_ipv4 == 10.10.10.10

arp.src.hw_mac: Gönderici mac adresi arp.src.hw_mac == 00:1a:6b:ce:fc:bb

arp.src.proto_ipv4: Gönderici IPv4 adresi arp.src.proto_ipv4 == 10.10.10.10

vlan.id: VLAN ID vlan.id == 16

ip.addr: Kaynak veya hedef IPv4 adres ip.addr == 10.10.10.10

ip.dst: Hedef IPv4 adres ip.addr == 10.10.10.10

ip.src: Kaynak IPv4 adres ip.src == 10.10.10.10

tcp.port: Kaynak veya hedef TCP port tcp.port == 20

tcp.dstport: Hedef TCP port tcp.dstport == 80

tcp.srcport: Kaynak TCP port tcp.srcport == 60234

udp.port: Kaynak veya hedef UDP port udp.port == 513

udp.dstport: Hedef UDP port udp.dstport == 513

udp.srcport: Kaynak UDP port udp.srcport == 40000

tcp.flag.reset==1: TCP bağlantısı ani kesilmesi

http.request: Tüm http istekleri

tcp contains kywrd: İçinde kywrd geçen tcp bağlantılar

icmp.type: ICMP tipi icmp.type == 8

vtp.vlan_info.vlanadi: VLAN adı vtp.vlan_info.vlan_name == TEST

bgp.originator_id: BGP(Border Gateway ) id (IPv4 adres) bgp.originator_id == 192.168.1.1

bgp.next_hop: BGP Next Hop (IPv4 adres) bgp.next_hop == 192.168.1.1

rip.ip: RIP IPv4 adres rip.ip == 200.0.2.0

ospf.advrouter: OSPF advertising router ID ospf.advrouter == 192.168.170.8

eigrp.as: EIGRP autonomous system no eigrp.as == 100

hsrp.virt_ip: HSRP sanal IP adres hsrp.virt_ip == 192.168.23.250

vrrp.ip_addr: VRRP sanal IP adres vrrp.ip_addr == 192.168.23.250

zebra.dest4: ZEBRA hedef IPv4 adres zebra.dest4 == 10.10.10.10

wlan.addr: Kaynak veya hedef MAC adres wlan.addr == 54:2e:6b:ce:fc:bb

wlan.sa: Kaynak MAC adres wlan.sa == 54:2e:6b:ce:fc:bb

Moderatör tarafında düzenlendi: