Zaafiyet Taraması Nedir?

Zaafiyet taraması, sistemlerdeki açıkların yazılımlar kullanılarak bulunması tanımlanması ölçülmesi ve değerine göre düzenlenmesi gelebilecek saldırılar fark edilerek indirgenebilmesidir.

Zaafiyet tespitinde Hangi araçlar kullanılır?

Yüzlerce saldırı aracını bir araya getiren Kali Linux Hackerlerin de sıkça kullandığı bir işletim sistemidir. Zafiyet tespitinde kullanılacak programlara "nmap, wafw00f, shadon.io, wpscans.com, nessus, openvas, owasp zap, skipfish, netsparker, acunetix ve rapidscan" örnek olarak verilebilir.

NMAP

Nmap tüm host, port ve servis tarama programlarının en geniş kapsamlısıdır. Nmapin Microsoft Windows işletim sistemlerinde de çalışabilen GUI versiyonu da vardır. Hedef üzerinde yapılan temel taramaların ardından kullanılacak olan ve kısaca NSE olarak adlandırılan "Nmap Scripting Engine" sayesinde zafiyet taraması da yapabilir. Nmap emek verilerek öğrenilmesi gereken bir araçtır.

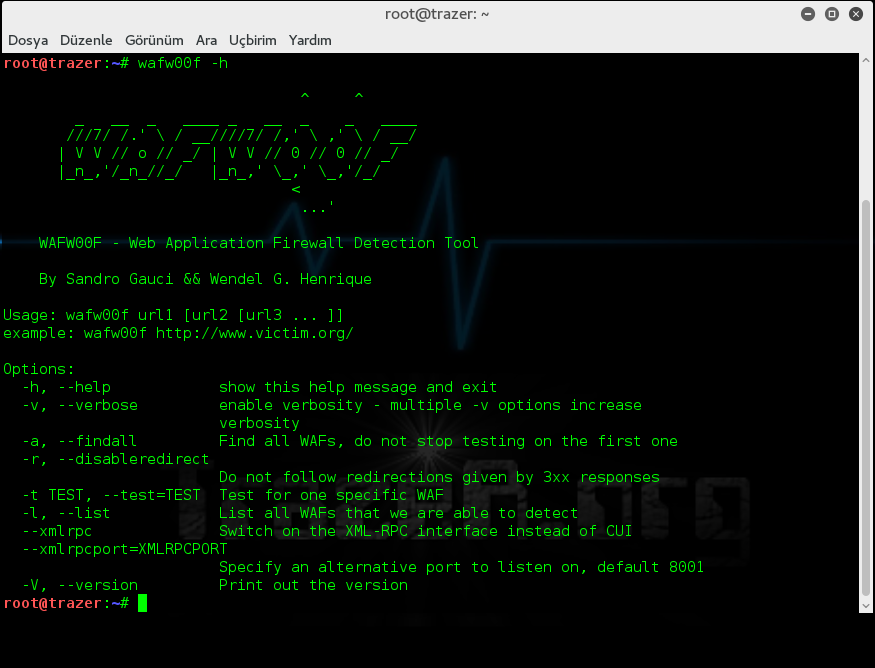

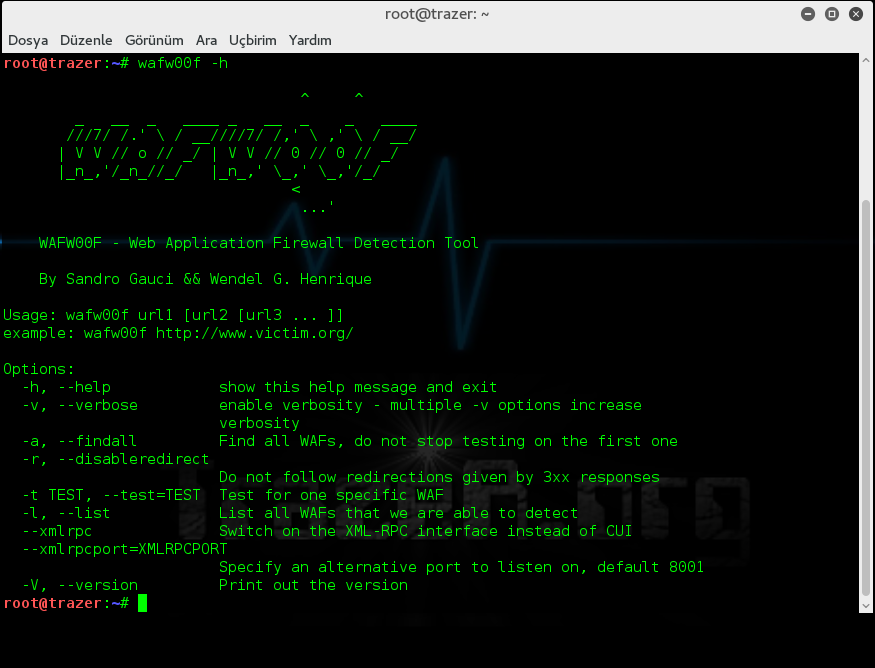

Wafw00f

Wafw00f aracı bir web sayfasının önünde herhangi bir güvenlik duvarı olup olmadığını tespit etmede kullanılan araçtır.

Shadan.io

Shodan sadece internete açık olan cihazları tespit etmekle kalmaz "Scanhub" servisi sayesinde de nmap gibi tarama araçlarından bilgi alarak görsel olarak analiz etmenize de imkan tanır. Scanhub servisiyle gelen sızma testiyle bir Exploit servisi bulunmaktadır. İstismar kodların yayınlandığı sitelerde kodun çeşidine ve hedef uygulamaya göre çeşitli aramalar yaparak istismar koduna ulaşabiliriz.

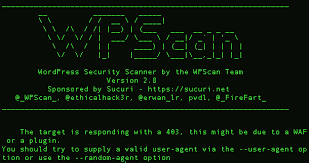

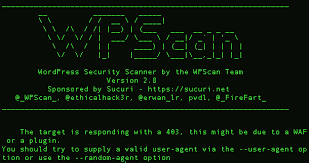

WPSCANS

Wpscan aracıyla WordPress ile yapılmış sitelerdeki zafiyetleri görebilmek için kullanılmaktadır.

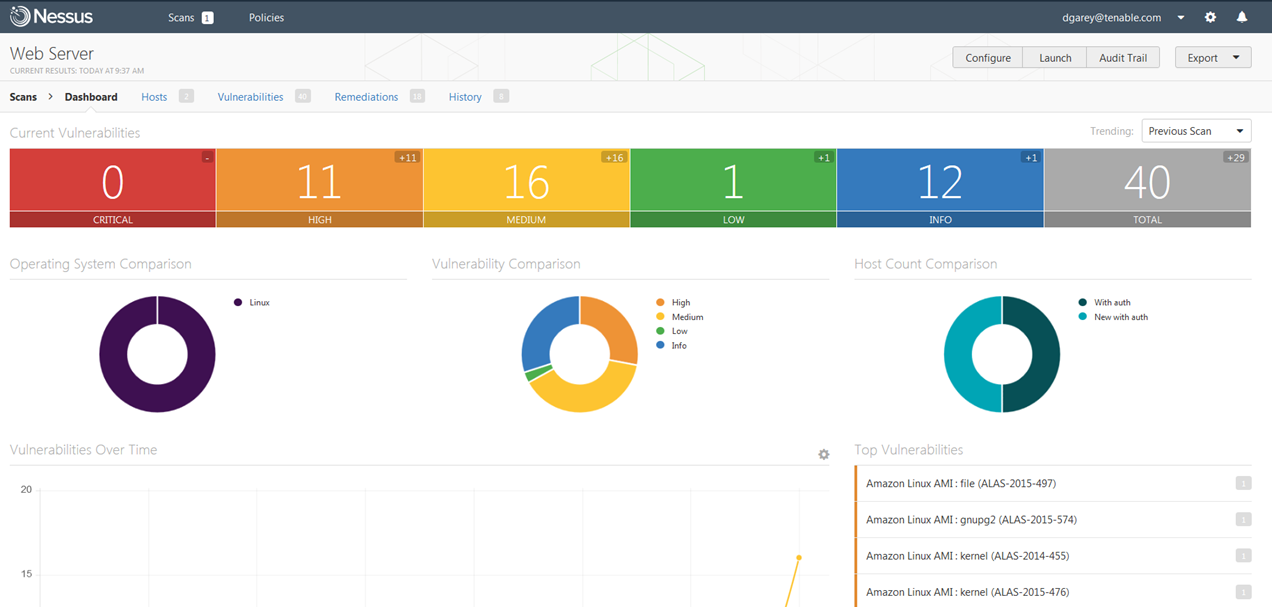

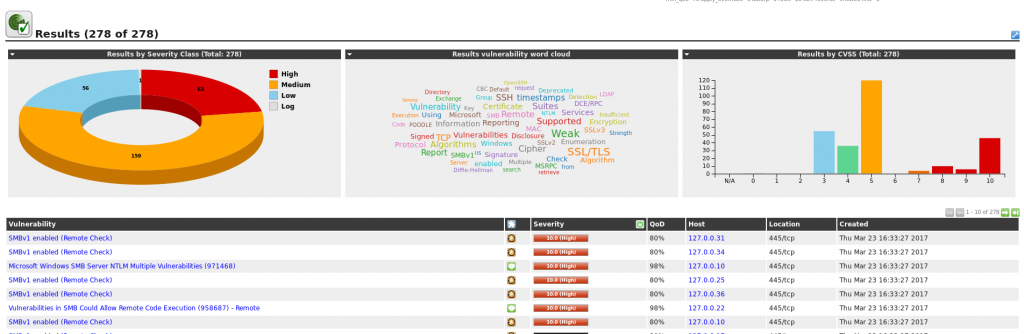

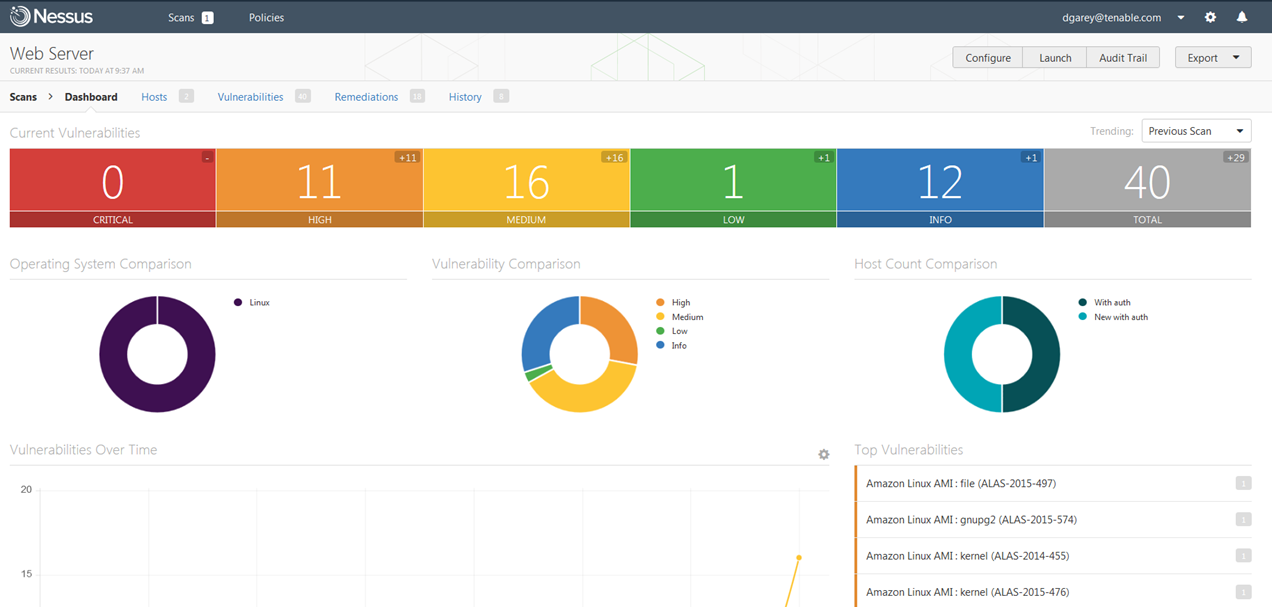

Nessus

Birçok kullanıcısı bulunan güvenlik zafiyeti tarama programıdır. Birçok ortamda bulunan güvenlik zafiyetlerinin ve zararlı yazılımların tespitini sağlar. Bilişim altyapılarının güvenlik açısından denetlenmesi ve güvenlik tehditlerinin seviyesini tespit etmemize, açıklıklarının kapatılması gibi çalışmaları kapsayan bir araçtır.

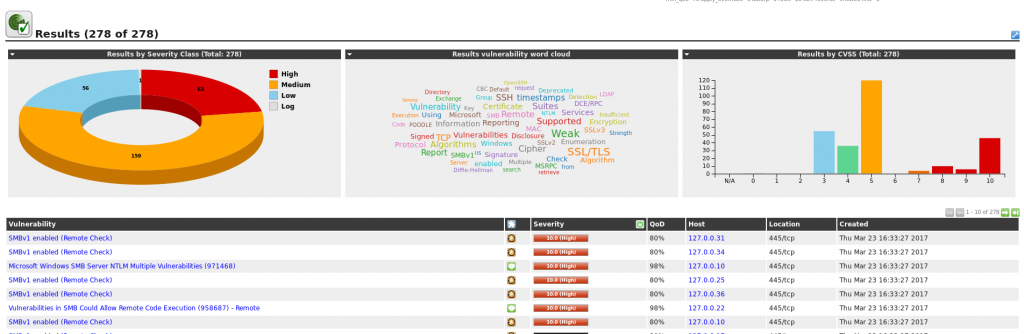

OpenVAS

OpenVAS, güvenlik açığı taraması ve güvenlik açığı yönetimi sunan bir araçtır.

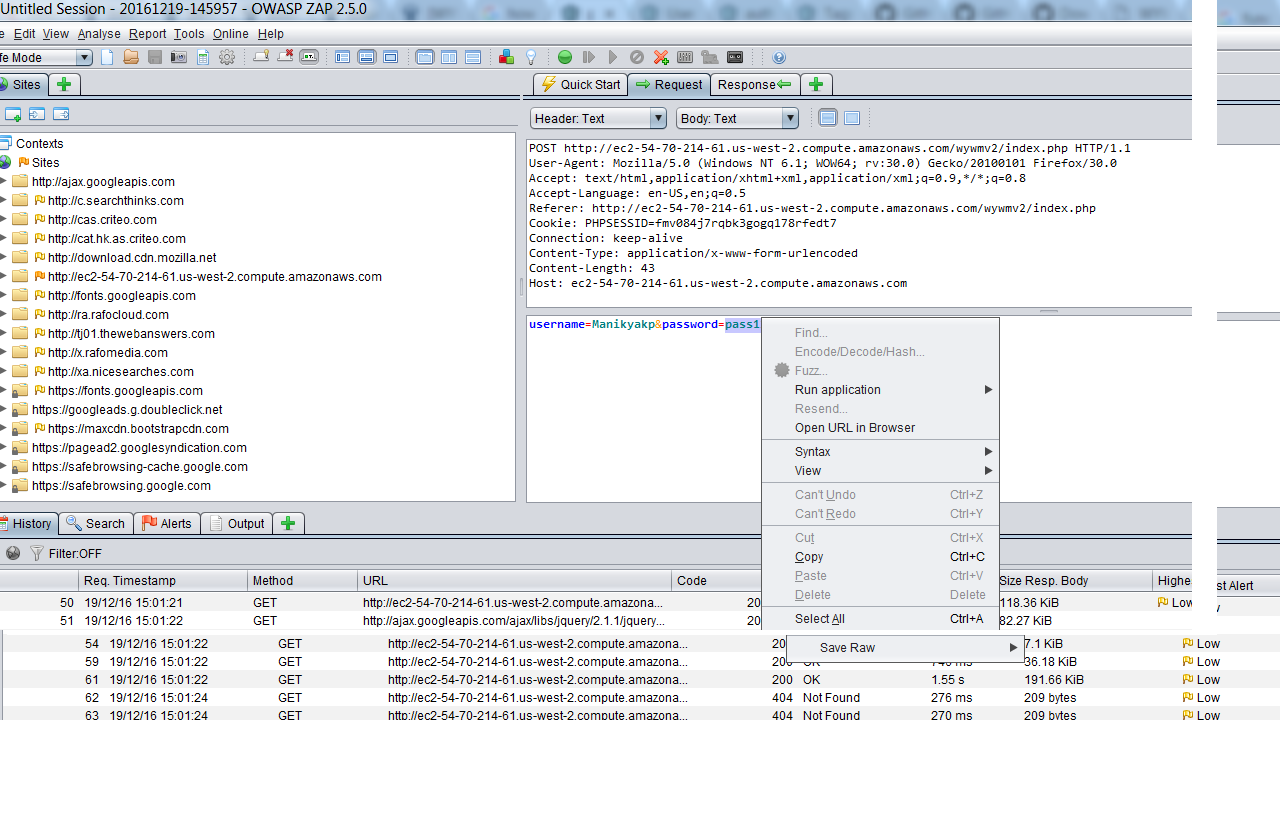

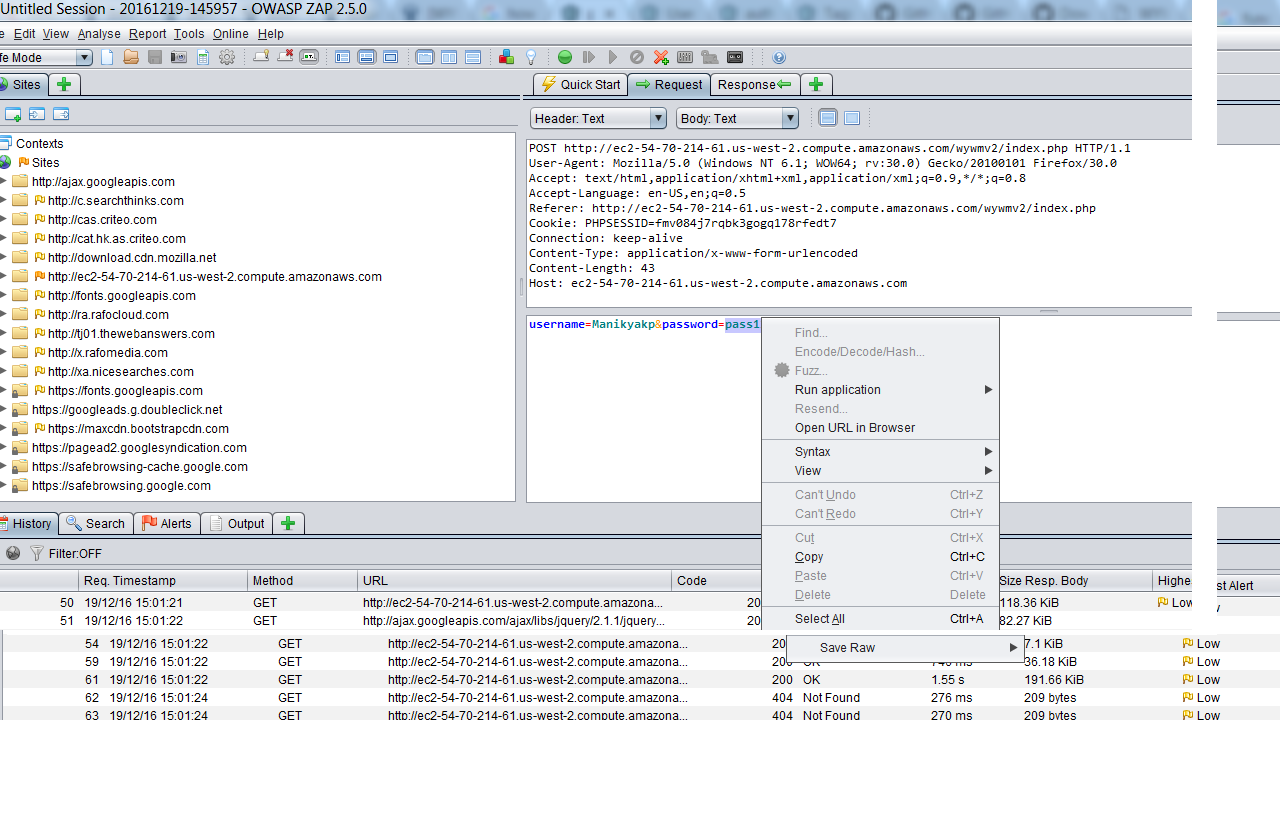

OWASP-ZAP

OWASP-ZAP, tercih edilen bedava web uygulaması güvenliği test aracıdır. Owasp Zapı herhangi bir Linux dağıtımında veya Microfost Windows işletim sistemli bilgisayarlarda kullanılabilmektedir. OWASP ZAPı kullanarak uygulamaların güvenliğini test edilmesi faydalı olacaktır.

Skipfish

Google tarafından açık kaynak kodlu olarak üretilen bir güvenlik aracıdır. Kodlarınızın her satırını inceler ve bu araç sizleri SQL , XSS , LFI / RFI ve XML İnjection gibi zaafiyetlere karşı uyarır.

Netsparker

Netsparker bir web uygulaması güvenlik tarayıcısı olarak web uygulamalarında var olan açıklıkları tespit etmek kullanılan bir araçtır.

Acunetix

Acunetixle SQL Injection, Blind SQL Injection, Cross Site Scripting, CRLF Injection, Code execution, Directory Traversal, File Inclusion ve Authentication bypass gibi web zaafı türlerini kolayca bulup raporlayabiliriz. Google Hacking Database ve AcuSensor teknolojisiyle web uygulamasının ön ve arka planını detaylıca tarar ve kapsamlı arama yapma fırsatı sunar.

RapidScan : Rapid Scan çoklu bir web zaafiyet tarayıcısıdır. Birçok zafiyet arama toolunu kullanarak zaafiyet arar.

Zaafiyet Sonrası Sömürme

Zaafiyet sonrası sömürme işleminde bulunan açıklardan girerek bir çok gerekli bilgiye ulaşabiliriz. Örneğin "kredi kartı bilgileri, sunucunun veri bilgileri, kullanıcıların bilgileri, kullanıcıların telefon bilgileri..." gibi ve daha fazla bilgilere de ulaşabiliriz. Sunucularda bulduğumuz açıklardan araçlar sayesinde sızdıktan sonra kendimizi yetki seviyesi en yüksek olan yetkiye yükseltmeliyiz. Yükselttikten sonra kendimize şu soruları yöneltmeliyiz. "Zarar vermek mi istiyorum?" veya "Bu bilgileri bulduktan sonra kapatmaları için bildirmek mi istiyorum?" diye düşünmeliyiz. Kararımızı verdikten sonra gerekli komutları kullanarak önümüze bilgilerin tablosunu çıkartabilir ve bu bilgileri kendimize sorduğumuz sorulara yönelik kullanabiliriz. Ele geçirdğimiz bir sistemde bulunan bilgilerin değerleri önemlilik sırasına göre sıralanır ve bilgiler çekilmesi için kontrol devam edilir. Bilgileri alma işlemi bittikten sonra sıra raporlama kısmına geliyor. Burada bilginin türüne, risk derecesine,tüm teknik detayları ve daha fazla bilgiye yer verilmelidir.

Zaafiyet taraması, sistemlerdeki açıkların yazılımlar kullanılarak bulunması tanımlanması ölçülmesi ve değerine göre düzenlenmesi gelebilecek saldırılar fark edilerek indirgenebilmesidir.

Zaafiyet tespitinde Hangi araçlar kullanılır?

Yüzlerce saldırı aracını bir araya getiren Kali Linux Hackerlerin de sıkça kullandığı bir işletim sistemidir. Zafiyet tespitinde kullanılacak programlara "nmap, wafw00f, shadon.io, wpscans.com, nessus, openvas, owasp zap, skipfish, netsparker, acunetix ve rapidscan" örnek olarak verilebilir.

NMAP

Nmap tüm host, port ve servis tarama programlarının en geniş kapsamlısıdır. Nmapin Microsoft Windows işletim sistemlerinde de çalışabilen GUI versiyonu da vardır. Hedef üzerinde yapılan temel taramaların ardından kullanılacak olan ve kısaca NSE olarak adlandırılan "Nmap Scripting Engine" sayesinde zafiyet taraması da yapabilir. Nmap emek verilerek öğrenilmesi gereken bir araçtır.

Wafw00f

Wafw00f aracı bir web sayfasının önünde herhangi bir güvenlik duvarı olup olmadığını tespit etmede kullanılan araçtır.

Shadan.io

Shodan sadece internete açık olan cihazları tespit etmekle kalmaz "Scanhub" servisi sayesinde de nmap gibi tarama araçlarından bilgi alarak görsel olarak analiz etmenize de imkan tanır. Scanhub servisiyle gelen sızma testiyle bir Exploit servisi bulunmaktadır. İstismar kodların yayınlandığı sitelerde kodun çeşidine ve hedef uygulamaya göre çeşitli aramalar yaparak istismar koduna ulaşabiliriz.

WPSCANS

Wpscan aracıyla WordPress ile yapılmış sitelerdeki zafiyetleri görebilmek için kullanılmaktadır.

Nessus

Birçok kullanıcısı bulunan güvenlik zafiyeti tarama programıdır. Birçok ortamda bulunan güvenlik zafiyetlerinin ve zararlı yazılımların tespitini sağlar. Bilişim altyapılarının güvenlik açısından denetlenmesi ve güvenlik tehditlerinin seviyesini tespit etmemize, açıklıklarının kapatılması gibi çalışmaları kapsayan bir araçtır.

OpenVAS

OpenVAS, güvenlik açığı taraması ve güvenlik açığı yönetimi sunan bir araçtır.

OWASP-ZAP

OWASP-ZAP, tercih edilen bedava web uygulaması güvenliği test aracıdır. Owasp Zapı herhangi bir Linux dağıtımında veya Microfost Windows işletim sistemli bilgisayarlarda kullanılabilmektedir. OWASP ZAPı kullanarak uygulamaların güvenliğini test edilmesi faydalı olacaktır.

Skipfish

Google tarafından açık kaynak kodlu olarak üretilen bir güvenlik aracıdır. Kodlarınızın her satırını inceler ve bu araç sizleri SQL , XSS , LFI / RFI ve XML İnjection gibi zaafiyetlere karşı uyarır.

Netsparker

Netsparker bir web uygulaması güvenlik tarayıcısı olarak web uygulamalarında var olan açıklıkları tespit etmek kullanılan bir araçtır.

Acunetix

Acunetixle SQL Injection, Blind SQL Injection, Cross Site Scripting, CRLF Injection, Code execution, Directory Traversal, File Inclusion ve Authentication bypass gibi web zaafı türlerini kolayca bulup raporlayabiliriz. Google Hacking Database ve AcuSensor teknolojisiyle web uygulamasının ön ve arka planını detaylıca tarar ve kapsamlı arama yapma fırsatı sunar.

RapidScan : Rapid Scan çoklu bir web zaafiyet tarayıcısıdır. Birçok zafiyet arama toolunu kullanarak zaafiyet arar.

Zaafiyet Sonrası Sömürme

Zaafiyet sonrası sömürme işleminde bulunan açıklardan girerek bir çok gerekli bilgiye ulaşabiliriz. Örneğin "kredi kartı bilgileri, sunucunun veri bilgileri, kullanıcıların bilgileri, kullanıcıların telefon bilgileri..." gibi ve daha fazla bilgilere de ulaşabiliriz. Sunucularda bulduğumuz açıklardan araçlar sayesinde sızdıktan sonra kendimizi yetki seviyesi en yüksek olan yetkiye yükseltmeliyiz. Yükselttikten sonra kendimize şu soruları yöneltmeliyiz. "Zarar vermek mi istiyorum?" veya "Bu bilgileri bulduktan sonra kapatmaları için bildirmek mi istiyorum?" diye düşünmeliyiz. Kararımızı verdikten sonra gerekli komutları kullanarak önümüze bilgilerin tablosunu çıkartabilir ve bu bilgileri kendimize sorduğumuz sorulara yönelik kullanabiliriz. Ele geçirdğimiz bir sistemde bulunan bilgilerin değerleri önemlilik sırasına göre sıralanır ve bilgiler çekilmesi için kontrol devam edilir. Bilgileri alma işlemi bittikten sonra sıra raporlama kısmına geliyor. Burada bilginin türüne, risk derecesine,tüm teknik detayları ve daha fazla bilgiye yer verilmelidir.

Son düzenleme: