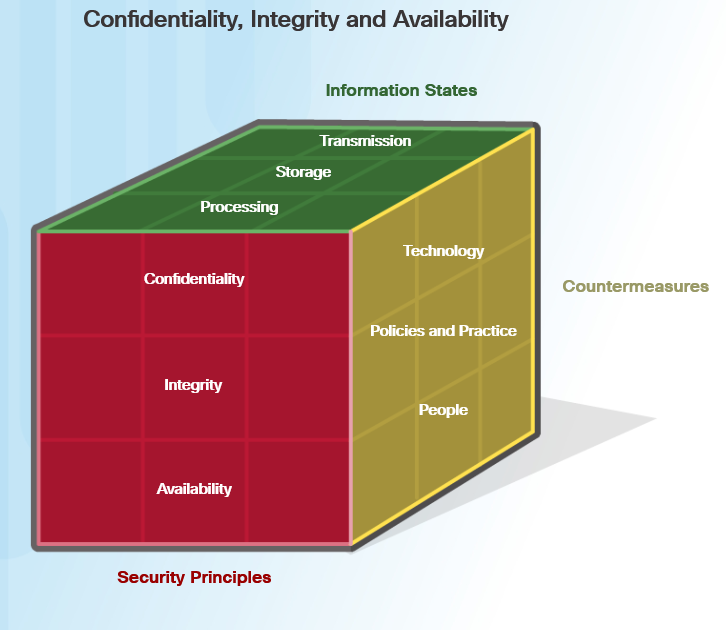

Siber Güvenlik Küpü #1

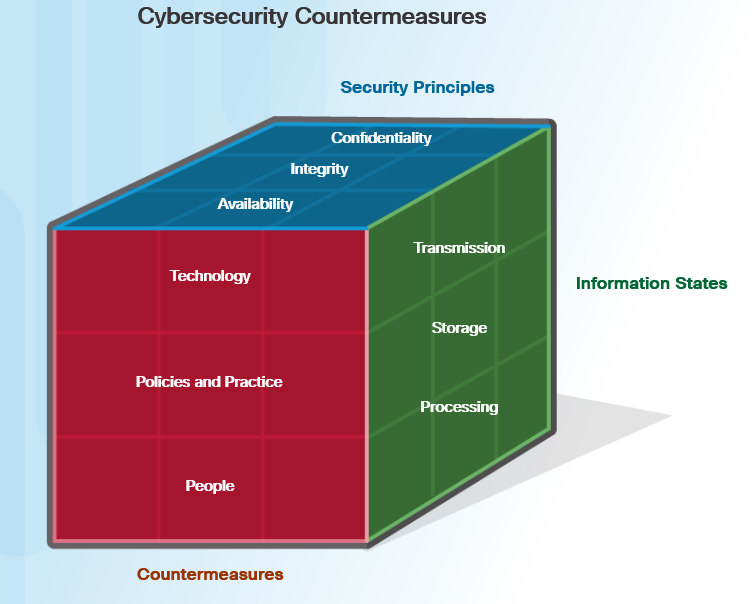

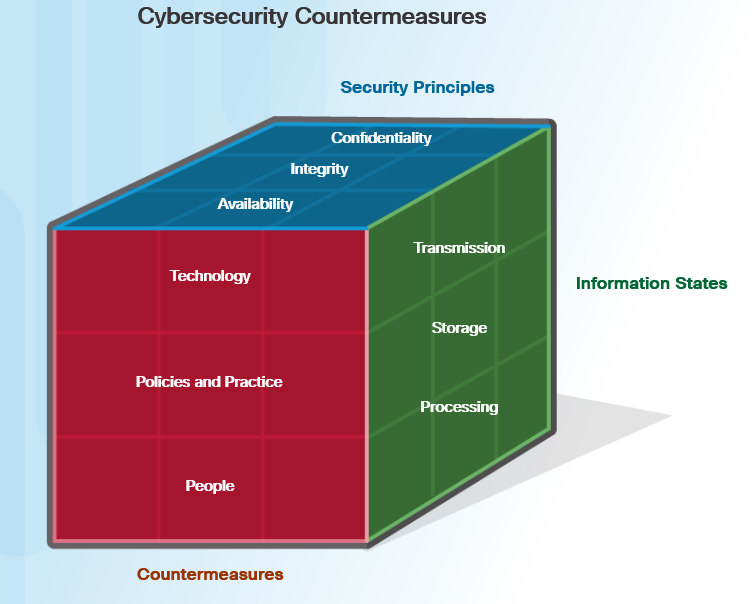

Siber güvenlik uzmanları en iyi şekilde siber uzayın korunmasından sorumlu uzmanlar olarak tanımlanır. John McCumber, McCumber Küpü veya Siber Güvenlik Küpü adı verilen yaygın olarak kullanılan bir çerçeve geliştiren ilk siber güvenlik uzmanlarından biridir. Bu, ağların, etki alanlarının ve İnternet'in korunmasını yönetirken araç olarak kullanılır. Siber Güvenlik Küpü biraz Rubik Küpüne benziyor.

Siber Güvenlik Küpünün ilk boyutu, bilgi güvenliğinin üç ilkesini içerir. Siber güvenlik uzmanları, üç ilkeye CIA Üçlüsü olarak atıfta bulunur. İkinci boyut, üç bilgi veya veri durumunu tanımlar. Küpün üçüncü boyutu, koruma sağlamak için gereken uzmanlığı tanımlar. Bunlara genellikle siber güvenlik önlemlerinin üç kategorisi denir.

Güvenlik İlkeleri

Siber güvenlik küpünün ilk boyutu, siber alanı koruma hedeflerini tanımlar. Birinci boyutta belirlenen hedefler temel ilkelerdir. Bu üç ilke gizlilik, bütünlük ve erişilebilirliktir. İlkeler odak sağlar ve siber güvenlik uzmanının ağ bağlantılı herhangi bir sistemi korurken eylemlere öncelik vermesini sağlar.

Gizlilik, bilgilerin yetkisiz kişilere, kaynaklara veya süreçlere ifşa edilmesini engeller. Bütünlük, verilerin doğruluğunu, tutarlılığını ve güvenilirliğini ifade eder. Son olarak, kullanılabilirlik, bilgilerin gerektiğinde yetkili kullanıcılar tarafından erişilebilir olmasını sağlar. Bu üç ilkeyi hatırlamak için CIA kısaltmasını kullanın.

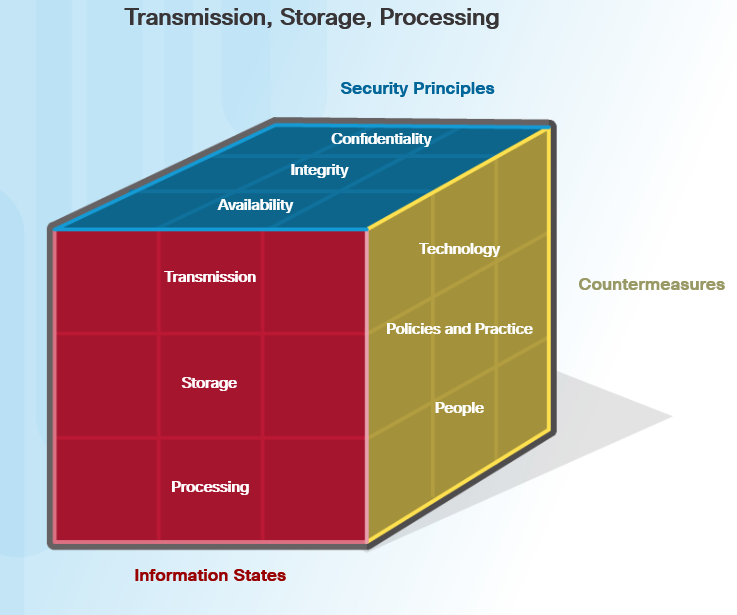

Veri Durumları

Siber uzay, önemli miktarda kritik öneme sahip veri içeren bir alandır; bu nedenle, siber güvenlik uzmanları verileri korumaya odaklanır. Siber Güvenlik Küpünün ikinci boyutu, siber uzaydaki tüm veri durumlarının korunması sorunlarına odaklanır. Verinin üç olası durumu vardır:

- Aktarılan veriler

- Duran veya depolanan veriler

- İşlemdeki veriler

Siber uzayın korunması, siber güvenlik uzmanlarının her üç eyalette de verilerin korunmasından sorumlu olmasını gerektirir.

Siber Güvenlik Önlemleri

Siber Güvenlik Küpünün üçüncü boyutu, bir siber güvenlik uzmanının siber alanı korumak için başvurabileceği becerileri ve disiplini tanımlar. Siber güvenlik uzmanları, siber uzaydaki verileri korurken kendilerine sunulan bir dizi farklı beceri ve disiplini kullanmalıdır. Bunu hukukun “sağ tarafında” kalarak yapmalıdırlar.

Siber Güvenlik Küpü, koruma sağlamak için kullanılan üç tür beceri ve disiplini tanımlar. İlk beceri, bilgi sistemlerini korumak ve siber suçluları savuşturmak için mevcut teknolojileri, cihazları ve ürünleri içerir. Siber güvenlik uzmanları, ellerindeki teknolojik araçlarda ustalaşma konusunda bir üne sahiptir. Ancak McCumber onlara teknolojik araçların siber suçluları yenmek için yeterli olmadığını hatırlatıyor. Siber güvenlik uzmanları, siber uzay kullanıcılarının güvende kalmasını ve iyi uygulamaları izlemesini sağlayan politikalar, prosedürler ve yönergeler oluşturarak güçlü bir savunma oluşturmalıdır. Son olarak, siber uzay kullanıcıları, siber uzayın tehditleri hakkında daha bilgili olmaya ve bir öğrenme ve farkındalık kültürü oluşturmaya çalışmalıdır.

Gizlilik İlkesi

Gizlilik, bilgilerin yetkisiz kişilere, kaynaklara ve süreçlere ifşa edilmesini engeller. Gizlilik için başka bir terim mahremiyettir. Kuruluşlar, yalnızca yetkili operatörlerin verileri veya diğer ağ kaynaklarını kullanabilmesini sağlamak için erişimi kısıtlar. Örneğin, bir programcı tüm çalışanların kişisel bilgilerine erişmemelidir.

Kuruluşların, kendilerini ve kuruluşu saldırılardan korumak için hassas bilgileri korumaya yönelik en iyi uygulamalar hakkında çalışanları eğitmeleri gerekir. Gizliliği sağlamak için kullanılan yöntemler arasında veri şifreleme, kimlik doğrulama ve erişim kontrolü bulunur.

Veri Gizliliğini Koruma

Veri Gizliliğini Koruma

Kuruluşlar büyük miktarda veri toplar. Bu verilerin çoğu, adlar ve telefon numaraları gibi herkese açık olduğu için hassas değildir. Ancak toplanan diğer veriler hassastır. Hassas bilgiler, bir bireyi veya kuruluşu korumak için yetkisiz erişime karşı korunan verilerdir. Üç tür hassas bilgi vardır:

-Kişisel bilgiler, bir bireye kadar uzanan kişisel şeyler olarak tanımlanabilir bilgilerdir.

-İş bilgileri, halk veya bir rakip tarafından keşfedilmesi durumunda kuruluş için risk oluşturan her şeyi içeren bilgilerdir.

- Gizli bilgi, duyarlılık düzeyine göre sınıflandırılan bir devlet kurumuna ait bilgilerdir.

Erişimi Kontrol Etme

Erişim denetimi, bir bilgisayara, ağa, veritabanına veya diğer veri kaynaklarına yetkisiz erişimi engelleyen bir dizi koruma şemasını tanımlar. AAA kavramları üç güvenlik hizmetini içerir: Kimlik Doğrulama, Yetkilendirme ve Muhasebe. Bu hizmetler, erişimi kontrol etmek için birincil çerçeve sağlar.

AAA'daki ilk "A", kimlik doğrulamayı temsil eder. Kimlik doğrulama, yetkisiz erişimi önlemek için bir kullanıcının kimliğini doğrular. Kullanıcılar, bir kullanıcı adı veya kimlik ile kimliklerini kanıtlar.

Örneğin, nakit için bir ATM'ye giderseniz, banka kartınıza (sahip olduğunuz bir şeye) ihtiyacınız vardır ve PIN'i bilmeniz gerekir. Bu aynı zamanda çok faktörlü kimlik doğrulamanın bir örneğidir. Çok faktörlü kimlik doğrulama, birden fazla kimlik doğrulama türü gerektirir. Kimlik doğrulamanın en popüler şekli parolaların kullanılmasıdır.

Yetkilendirme hizmetleri, kullanıcıların gerçekleştirebilecekleri işlemlerle birlikte, kullanıcıların hangi kaynaklara erişebileceğini belirler. Bazı sistemler bunu bir erişim kontrol listesi veya bir ACL kullanarak gerçekleştirir. ACL, kullanıcının kimliğini doğruladıktan sonra kullanıcının belirli erişim ayrıcalıklarına sahip olup olmadığını belirler. Kurumsal ağda oturum açabilmeniz, yüksek hızlı renkli yazıcıyı kullanma izniniz olduğu anlamına gelmez. Yetkilendirme, bir kullanıcının belirli bir kaynağa ne zaman erişimi olduğunu da kontrol edebilir. Örneğin, çalışanlar mesai saatleri içinde bir satış veritabanına erişebilir, ancak sistem onları mesai saatleri dışında kilitler.

Muhasebe, kullanıcıların neye eriştikleri, kaynaklara eriştikleri süre ve yapılan değişiklikler dahil olmak üzere ne yaptıklarını takip eder. Örneğin, bir banka her müşteri hesabını takip eder. Bu sistemin denetimi, tüm işlemlerin zamanını ve miktarını ve işlemleri gerçekleştiren çalışan veya sistemi ortaya çıkarabilir. Siber güvenlik muhasebe hizmetleri de aynı şekilde çalışır. Sistem, her veri işlemini izler ve denetim sonuçları sağlar. Bir yönetici, sistem denetimini etkinleştirmek için bilgisayar ilkelerini ayarlayabilir.

Muhasebe, kullanıcıların neye eriştikleri, kaynaklara eriştikleri süre ve yapılan değişiklikler dahil olmak üzere ne yaptıklarını takip eder. Örneğin, bir banka her müşteri hesabını takip eder. Bu sistemin denetimi, tüm işlemlerin zamanını ve miktarını ve işlemleri gerçekleştiren çalışan veya sistemi ortaya çıkarabilir. Siber güvenlik muhasebe hizmetleri de aynı şekilde çalışır. Sistem, her veri işlemini izler ve denetim sonuçları sağlar. Bir yönetici, sistem denetimini etkinleştirmek için bilgisayar ilkelerini ayarlayabilir.

AAA kavramı, kredi kartı kullanmaya benzer. Kredi kartı, onu kimin kullanabileceğini, kullanıcının ne kadar harcayabileceğini ve kullanıcının satın aldığı ürün veya hizmetleri hesaplar.

Siber güvenlik muhasebesi gerçek zamanlı olarak izler. Norse gibi web siteleri, bir muhasebe veya izleme sisteminin parçası olarak toplanan verilere dayalı olarak saldırıları gerçek zamanlı olarak gösterir.