Fidye Virüsü Yazılımı

Fidye yazılımı virüsleri, virüslü bilgi sistemlerindeki dosyalara erişimi engelleyerek kullanıcılardan fidye talep eden kötü amaçlı yazılımlardır. Fidye yazılımı virüsü, kendisini gizlice kurbanın cihazına (bilgisayar, akıllı telefon, taşınabilir cihazlar vb.) yükleyen veya kurbanın verilerini rehin alan kripto viroloji ile bir kripto viral saldırı başlatan veya fidye ödenene kadar kurbanın verilerini serbest bırakmakla tehdit eden bir bilgisayar kötü amaçlı yazılımıdır. . Basit bir fidye yazılımı virüsü, sistemi bir uzmanın tersine çevirmesi zor bir şekilde kilitler ve kilidini açmak için ödeme isteyen bir mesaj görüntüler. Daha da karmaşık kötü amaçlı yazılımlar kurbanın dosyalarını şifreler, ulaşılamaz hale getirir ve fidye ister. Fidye yazılımı virüsü ayrıca Ana Dosya Tablosunu (MFT) veya tüm bilgisayar sabit sürücüsünü şifreleyebilir. Şifreleme anahtarı olmadan dosyaların şifresinin çözülmesine karşı çıktığı için, fidye yazılımı virüsü, bilgisayar kullanıcılarının dosyalarına erişmesini engelleyen bir erişim reddi saldırısıdır. Fidye yazılımı saldırıları, geçerli bir dosya kılığına girmiş bir Truva atı kullanılarak gerçekleştirilir.

Başlangıçta Rusya'da popüler olmasına rağmen, fidye yazılımı dolandırıcılıkları uluslararası alanda yaygınlaştı. Haziran 2013'te, güvenlik yazılımı distribütörlerinden biri olan McAfee, 2013'ün ilk çeyreğinde 250.000'den fazla benzersiz fidye yazılımı varyantının tespit edildiğini gösteren verileri yayınladı ve bu rakam 2012'nin ilk çeyreğindeki rakamın yarısından fazlasıydı. Yetkililer tarafından yenilgiye uğratılana kadar 3 milyon dolardan fazla para toplayan CryptoLocker ve FBI tarafından CryptoWall gibi Truva atları sayesinde haziran 2015 itibariyle 18 milyon $’dan fazla para topladığı tahmin edilen, şifreleme tabanlı fidye yazılımı virüslerini içeren büyük ölçekli saldırılar artmaya başladı.

En iyi bilinen fidye yazılımı virüsü, virüslü bilgisayarlarda bir dizi dosyayı şifreleyen ve depolayan CryptoLocker'dır; ve şifrenin kilidini açmak için ukash, bitcoin, para vb. Kullanmanız gerekir.

Mekanizma

Fidye yazılımı virüsleri, virüslü bilgi sistemlerindeki dosyalara erişimi engelleyerek kullanıcılardan fidye talep eden kötü amaçlı yazılımlardır. Fidye yazılımı virüsü, kendisini gizlice kurbanın cihazına (bilgisayar, akıllı telefon, taşınabilir cihazlar vb.) yükleyen veya kurbanın verilerini rehin alan kripto viroloji ile bir kripto viral saldırı başlatan veya fidye ödenene kadar kurbanın verilerini serbest bırakmakla tehdit eden bir bilgisayar kötü amaçlı yazılımıdır. . Basit bir fidye yazılımı virüsü, sistemi bir uzmanın tersine çevirmesi zor bir şekilde kilitler ve kilidini açmak için ödeme isteyen bir mesaj görüntüler. Daha da karmaşık kötü amaçlı yazılımlar kurbanın dosyalarını şifreler, ulaşılamaz hale getirir ve fidye ister. Fidye yazılımı virüsü ayrıca Ana Dosya Tablosunu (MFT) veya tüm bilgisayar sabit sürücüsünü şifreleyebilir. Şifreleme anahtarı olmadan dosyaların şifresinin çözülmesine karşı çıktığı için, fidye yazılımı virüsü, bilgisayar kullanıcılarının dosyalarına erişmesini engelleyen bir erişim reddi saldırısıdır. Fidye yazılımı saldırıları, geçerli bir dosya kılığına girmiş bir Truva atı kullanılarak gerçekleştirilir.

Başlangıçta Rusya'da popüler olmasına rağmen, fidye yazılımı dolandırıcılıkları uluslararası alanda yaygınlaştı. Haziran 2013'te, güvenlik yazılımı distribütörlerinden biri olan McAfee, 2013'ün ilk çeyreğinde 250.000'den fazla benzersiz fidye yazılımı varyantının tespit edildiğini gösteren verileri yayınladı ve bu rakam 2012'nin ilk çeyreğindeki rakamın yarısından fazlasıydı. Yetkililer tarafından yenilgiye uğratılana kadar 3 milyon dolardan fazla para toplayan CryptoLocker ve FBI tarafından CryptoWall gibi Truva atları sayesinde haziran 2015 itibariyle 18 milyon $’dan fazla para topladığı tahmin edilen, şifreleme tabanlı fidye yazılımı virüslerini içeren büyük ölçekli saldırılar artmaya başladı.

En iyi bilinen fidye yazılımı virüsü, virüslü bilgisayarlarda bir dizi dosyayı şifreleyen ve depolayan CryptoLocker'dır; ve şifrenin kilidini açmak için ukash, bitcoin, para vb. Kullanmanız gerekir.

Mekanizma

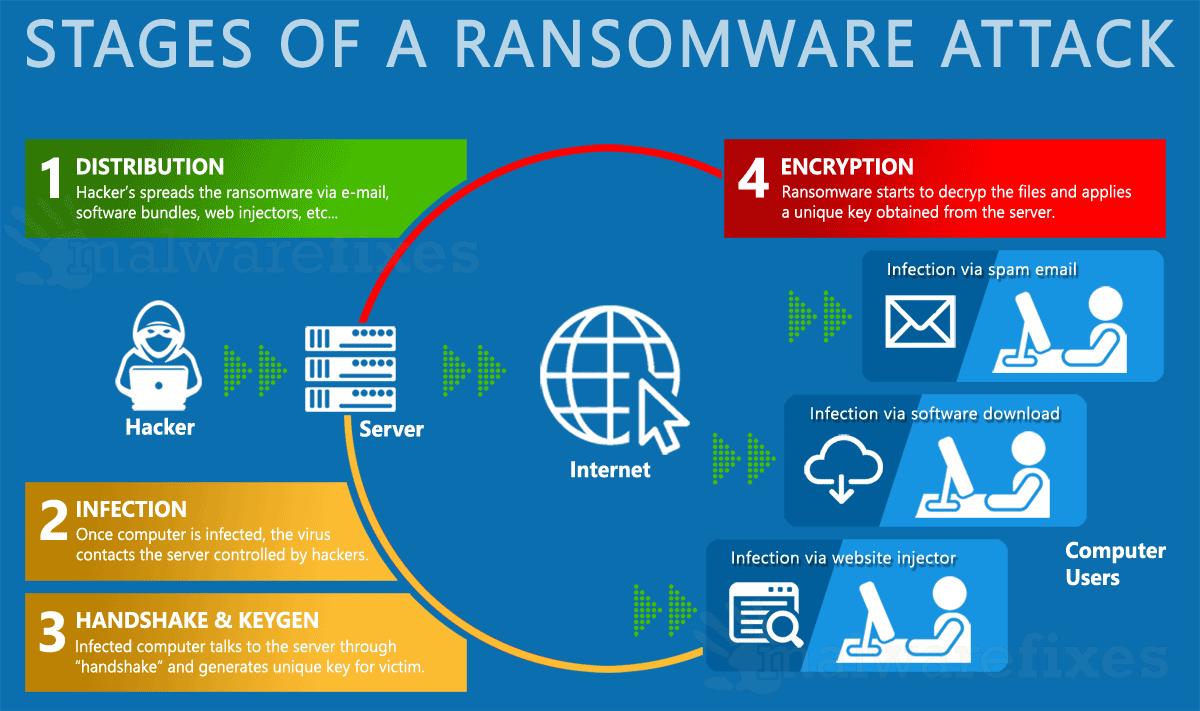

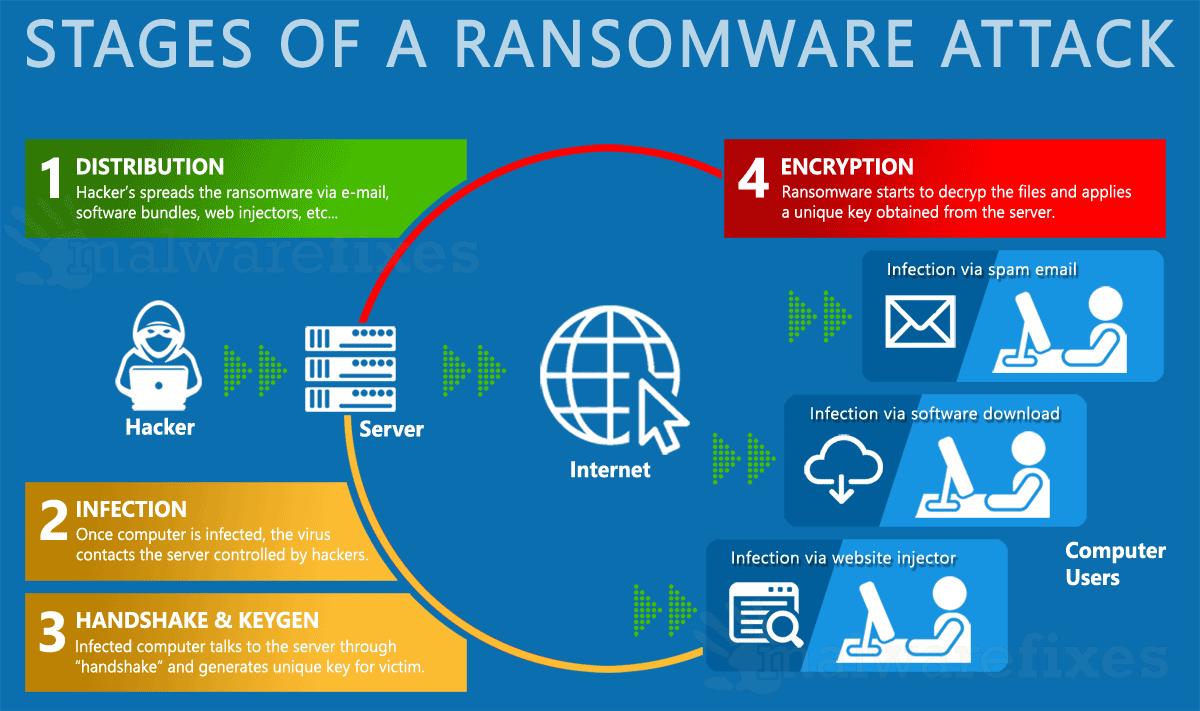

Dosya şifreleyen fidye yazılımı uygulanıp ve 1996'da IEEE Güvenlik ve Gizlilik konferansında sunuldu. Buna "kripto viral müdahale" denir ve saldırgan ile kurban arasında aşağıdaki 3 protokol yürütülür:

1. [saldırgan→kurban] Saldırgan, ortak anahtarı kötü amaçlı yazılıma yerleştirip bir anahtar çifti oluşturur ve. Kötü amaçlı yazılım kaldırılır.

2. [saldırgan→kurban] kripto viral saldırı gerçekleştirmek için, kötü amaçlı yazılım rastgele bir simetrik anahtar oluşturur ve kurbanın verilerini bu anahtarla şifreler. Ayrıca, simetrik anahtarı şifrelemek için kötü amaçlı yazılımdaki ortak anahtarı kullanır. Bu işlem hibrit kriptografi olarak bilinir ve kurbanın simetrik şifre metni ile birlikte küçük bir asimetrik şifre metni ile sonuçlanır. Nüksetmeyi önlemek için simetrik anahtarı ve özgün açık metni sıfırlar. Kullanıcıya asimetrik şifreli metin içeren bir mesajı ve fidyenin nasıl ödeneceğini gösterir. Asimetrik şifreli metni ve e-para, kurban tarafından, saldırgana gönderir.

3. [saldırgan→kurban] Saldırgan ödemeyi alır, asimetrik şifreli metnin şifresini saldırganın saklı şifresiyle (parola) çözer ve simetrik şifreyi (parolayı) kurbana gönderir. Kurban, ihtiyaç duyduğu simetrik anahtarla şifrelenmiş verilerin şifresini çözer ve böylece kripto viroloji saldırısını tamamlar.

Simetrik anahtar rastgele oluşturulur ve diğer kurbanlara yardım edemez. Hiçbir koşulda saldırganın gizli anahtarı kurbanlara gösterilmez ve kurbanın saldırgana yalnızca küçük bir şifreli metin (asimetrik şifreli metin) göndermesi gerekir.

Bir dosya veya bir ağ üzerinden sisteme indirilen fidye yazılımı saldırıları, hizmetindeki güvenlik açığı aracılığıyla giren bir Truva atı aracılığıyla gerçekleştirilir . Program, kilitlemeyen bir yük çalıştırır. Payloads, gerçekte durum böyle olmasa bile, sistemin yasa dışı faaliyetler için kullanıldığını veya pornografi ve yasadışı medya gibi içerikler içerdiğini iddia eden bir kolluk kuvveti gibi bir kuruluştan gelen gerçek dışı bir uyarı görüntüleyebilir.

Bazı veriler, genellikle Windows kabuğunu kendi içine ayırarak, ödeme yapılana kadar veya işletim sistemi çözülene kadar başlatılmasını önlemek için ana önyükleme kaydını ve/veya bölüm tablosunu değiştirerek sistemi kilitleyen veya kısıtlayan bir uygulamadan oluşur. En karmaşık veriler, dosyaları yalnızca kötü amaçlı yazılımın yazarının gerekli şifre çözme anahtarına sahip olacağı şekilde şifreler.

Ödeme her zaman görünüşte nihai hedeftir ve kurban, dosyaların şifresini çözebilen bir program sağlayarak veya bazen yükte gerçekleşmeyen değişiklikleri döndüren bir kilit açma kodu göndererek fidye yazılımı kaldırma için ödeme yapmaya ikna edilir. Saldırgan için fidye yazılımının çalışması için gerekli olan ana unsurlardan biri, izlenmesi zor olan uygun bir ödeme yöntemidir. Kablo transferi, ücretli SMS, Paysafecard ve Bitcoin gibi ön ödemeli hizmetler gibi birçok ödeme yöntemi kullanılmıştır. 2016 Citrix nüfus sayımı, büyük şirketlerin Bitcoin'i acil durum eylem planı olarak tuttuğunu gösterdi.

Fidye yazılımı virüslerini şifreleme

Bilinen ilk kötü amaçlı yazılım ele geçirme saldırısı, Joseph Popp tarafından 1989'da yazılan AIDS Truva Atı, bekçi köpeğine ödeme gerektirmeyen bir tasarım hatası içeriyordu. Yük, sabit sürücüdeki dosyaları gizler ve yalnızca dosya adlarını şifreler. Ayrıca, bir yazılım parçasının belirli bir bölümünü kullanmak için kullanıcının lisansının süresinin dolduğunu belirten bir mesaj görüntüler. Şifre çözme anahtarı Truva atı kodundan elde edilebilse de, kullanıcının bir kurtarma aracı almak için "PC Cyborg Corporation" a 189 $ ödemesi gerekiyor. Buna PC Cyborg ismi de verilir. Popp, eylemleri nedeniyle kovuşturulmaya zihinsel olarak uygun değildi, ancak kötü amaçlı yazılımdan elde edilen gelirleri AIDS araştırmalarına destek olarak vereceğine söz verdi.

Fidye yazılımı saldırıları için açık anahtarlı kriptolojinin kullanımı 1996 yılında Adam L. Young ve Moti Yung tarafından tanıtıldı. Truva atı kodundan elde edilebilen şifre çözme anahtarı ölümcül tasarım kusurunu, AIDS Bilgi Truva Atı' nın yalnızca simetrik kriptografiye dayanma yeteneğini Young ve Yung eleştirdi ve Macintosh SE / 30'da kurbanın veri melezini şifrelemek için RSA algoritmasını ve Küçük Şifreleme Algoritmasını kullanan deneysel bir demo şifreleme virüsü üretti. Ortak anahtar şifrelemesi kullanıldığından, şifreleme virüsü yalnızca "şifreleme anahtarı" içerir. Saldırgan karşılık gelen "gizli" anahtar sırrını saklar. Young ve Yung'un orijinal deneysel kripto virüsü, kurbanın asimetrik şifreli metni saldırgana göndermesine izin verir, saldırgan asimetrik şifreli metnin şifresini çözer ve kurbana, simetrik şifre çözme anahtarı, fidye karşılığında gönderilir. Elektronik para kullanılmadan çok önce paranın yarısı kendisine verilene kadar tüm fidyeyi tutabilirdi. E-para daha önce kullanıcı tarafından şifrelenmişse de, bir kripto virüs tarafından şifrelenmişse, kullanıcı için hiçbir faydası olmayacaktır. Bu tür saldırıları açık bir saldırı, "kripto viral müdahale" saldırısı, kripto viroloji adı verilen ve hem açık hem de gizli saldırılardan oluşan büyük bir saldırı sınıfı olarak adlandırdılar.

Zorlu fidye yazılımı örnekleri Mayıs 2005'te yaygınlaştı. 2006 ortası, Gpcode, TROJ. FİDYE. A, Archiveus, Shacks, Cryzip ve MayArchive gibi Truva atları, daha büyük anahtar uzunluklarına sahip daha karmaşık RSA şifreleme şemaları kullanmaya başladı. Haziran 2006'da algılanan Gpcode.AG, 660 bit RSA ortak anahtarıyla şifrelenmiştir. Haziran 2008'de, Gpcode.AK olarak bilinen bir sürüm tanımlandı. 1024 bit RSA anahtarı kullanılarak, şifrenin herhangi bir özel dağıtılmış çaba sarf etmeden şifrenin kırılmasından sorumlu olduğu varsayılıyordu.

Kriptografik fidye yazılımı virüsleri, Bitcoin platformunu kullanarak fidye toplayan CryptoLocker'ın çoğalmasıyla 2013 yılının sonlarına doğru tekrar yaygınlaştı. ZDNet, 15 Aralık ve 18 Aralık arasındaki Bitcoin işlem bilgilerine dayanarak, CryptoLocker sahiplerinin kullanıcılardan yaklaşık 27 milyon dolar gelir elde ettiğini tahmin ediyor. CryptoLocker tekniği aşağıdaki aylarda kopyalandı: CryptoLocker 2.0 (CryptoLocker ile ilgili olmasa da), CryptoDefense (Windows'un kendi şifreleme API'lerini kullandığı için gizli anahtarı hedef sistemde taşımak gibi bir tasarım kusuruna sahip) ve Ağustos 2014'te Synology tarafından keşfedilen ve üretilen ağ depolama cihazlarını hedef alan özel bir Truva atı. Ocak 2015'te, Linux tabanlı web sunucularına sızmak ve onları hedeflemek için tasarlanmış fidye yazılımı virüsleri içeren web sitelerinde fidye yazılımı benzeri saldırılar bildirildi.

Bazı fidye yazılımı virüsleri, komut ve kontrol sunucularına bağlanmak için Tor'un gizli servislerine dayanan proxy sunucuları kullanır. Bu, faillerin tam yerini bulmayı zorlaştırır. Ayrıca Dark Web distribütörleri de bu teknolojiyi hizmet olarak sunmaya başladı.

Symantec, fidye yazılımı saldırılarını en tehlikeli siber tehdit olarak sınıflandırdı.

Şifreleme Kullanan Fidye Yazılımı İçermeyen Virüsler

Ağustos 2010'da Rus yetkililer, WinLock olarak bilinen fidye yazılımı Truva atıyla bağlantılı dokuz kişiyi tutukladı. Önceki gpcode Truva atının aksine, WinLock şifreleme kullanmadı. Bunun yerine, WinLock pornografik görüntüler görüntüleyerek sisteme erişimi kısıtladı ve kullanıcılardan makinelerinin kilidini açmak için kullanılacak bir kod vermek için bir metin mesajı (yaklaşık 10 $ 'a mal olan) göndermelerini istedi. Bu dolandırıcılık, Rusya ve çevre ülkelerdeki birçok kullanıcıyı etkiledi - raporlara göre, grup 16 milyon dolardan fazla kazandı.

2011 yılında, Windows ürün aktivasyonunu taklit eden ve kullanıcılara sistemdeki Windows kurulumunun "dolandırıcılık kurbanı" olduğu için yeniden etkinleştirilmesi gerektiğini bildiren bir fidye yazılımı Truva atı ortaya çıktı. Çevrimiçi etkinleştirme seçeneği kullanılabilir, ancak kullanıcının 6 haneli bir kod girmek için 6 uluslararası numaradan birini çevirmesi gerektiği için kullanılamaz. Uluslararası telefon maliyetlerinin yüksek olduğu bir ülkede sahte bir operatör aracılığıyla yönlendirildiği ve aramayı beklemeye aldığı için büyük miktarda uluslararası mesafe maliyetine neden oluyor.

Şubat 2013'te ünlülerin "sahte çıplak fotoğraflarını" sunan bir fidye yazılımı olan Truva atı ortaya çıktı. Kötü amaçlı yazılım, SourceForge ve GitHub gibi proje barındırma siteleri aracılığıyla yayıldı. Temmuz 2013'te, kullanıcıyı pornografi içeren içeriği indirmekle suçlayan bir ağ sayfası görüntüleyen bir Truva atı tanıtıldı. Windows tabanlı muadillerinin aksine, tüm bilgisayarı engellemez, ancak web tarayıcılarını kullanır ve sayfayı normal yollarla kapatma girişimlerini engeller.

Temmuz 2013'te, bilgisayarında yanlışlıkla reşit olmayan kızlarla **** hakkında konuşan 21 yaşındaki Virginialı bir adam, kendisini çocuk pornografisi içeriğine sahip olmakla suçlayan bir FBI mesajını tahrif eden bir fidye yazılımı virüsü tarafından kandırıldıktan sonra polise teslim oldu. Soruşturma sabıka kayıtlarını ortaya çıkardı ve adam çocuk istismarı ve çocuk pornografisi bulundurmakla suçlandı.

Leakware (veya Doxware)

Fidye yazılımı karşıtı saldırı, kurbanın verilere erişimini engellemek yerine kurbanın bilgisayarından elde edilen verileri yayınlamakla tehdit eden bir kripto viroloji saldırısıdır. Bir sızıntı yazılımı saldırısında, kötü amaçlı yazılım saldırgana veya alternatif olarak kötü amaçlı yazılımın harici örneklerine hassas veriler gönderir ve saldırgan, fidye ödenene kadar kurbanın verilerini serbest bırakmakla tehdit eder. Saldırı, 2003 yılında West Point'te sunuldu ve Kötü Amaçlı Kriptografi kitabında şöyle özetlendi: "Bir saldırı, bir bekletme saldırısından şu şekilde farklıdır. Bir gözaltı saldırısında, mağdurun kendi değerli bilgilerine erişimi reddedilir ve bunları almak için ödeme yapması gerekir, ancak burada belirtilen saldırıda, mağdurun verilere hala erişimi vardır, ancak ifşa bilgisayar virüsünün seçimidir. Saldırı oyun teorisinden kaynaklandı ve başlangıçta "sıfır olmayan toplama oyunları ve kalıcı kötü amaçlı yazılım" olarak adlandırıldı. Bazı durumlarda, kötü amaçlı yazılımlar kurban kullanıcıya veya işletmeye zarar verebilecek bilgilere eriştiğinde saldırı finansal kazanca yol açabilir (saldırının başarılı olduğuna dair kanıtların yayınlanmasının neden olduğu itibar hasarı gibi).

Mobil Fidye Yazılımı Virüsü

PC platformlarında fidye yazılımı virüslerinin artan popülaritesiyle birlikte, mobil işletim sistemlerini hedef alan fidye yazılımı virüsleri de yayıldı. Genel olarak, mobil fidye yazılımı yükleri engellenir, çünkü çevrimiçi senkronizasyon yoluyla kolayca kurtarılabildikleri için verileri şifrelemenin bir anlamı yoktur. Mobil fidye yazılımı genellikle Android işletim sistemlerini hedef alır çünkü uygulamaların üçüncü taraf kaynaklardan yüklenmesine izin verir. Yük genellikle şüphelenmeyen bir kullanıcı tarafından yüklenen bir APK dosyası olarak dağıtılır; Diğer tüm uygulamaların üstünde bir engelleme mesajı görüntülemeyi deneyebilir. Başka bir tür, kullanıcının "aygıt yöneticisinin" sisteme daha fazla erişim kazanmasına izin vermesine neden olan bir tıklama ele geçirme saldırısı türü kullanır.

iOS cihazlarda, iCloud hesaplarını kötüye kullanmak ve cihaza erişimi engellemek için iPhone'umu Bul uygulamasını kullanmak gibi çeşitli taktikler kullanılır. iOS 10.3'te Apple, fidye yazılımı web siteleri tarafından istismar edilen Safari tarayıcılarındaki JavaScript pençelerinin çalışmasındaki bir sorunu düzeltti.

İyi bilinen örnekler

Arjantin

Reveton isimli büyük bir fidye yazılımı virüsü 2012 yılında Truva atı üzerinden yayılmaya başladı. Citadel Trojan'a (aynı zamanda Zeus Truva Atı'na da dayanır) dayanarak, bilgisayarın lisanssız yazılım veya çocuk pornografisi gibi yasadışı faaliyetler için kullanıldığını iddia eden bir yük, kolluk kuvvetlerinden bir uyarı görüntüler. Bu davranış nedeniyle, genellikle "Polis Truva Atı" olarak adlandırılır. Uyarı, sistemlerinin kilidini açmak için Ukash veya Paysafecard gibi anonim ön ödemeli nakit hizmetlerini kullanarak bir ücret ödemeleri gerektiğini söylüyor . Bilgisayarın bir kolluk kuvveti tarafından izlendiği hissini yaratmak için, ekran bilgisayarın IP adresini gösterir. Bazı versiyonlar, kurbanın izlendiğini hissetmesini sağlamak için kurbanın web kamerasından bir kamera görüntüsü de gösterir.

Reveton başlangıçta 2012 yılının başlarında birkaç Avrupa ülkesinde yayılmaya başladı. Varyasyonlar, kullanıcının bulunduğu ülkeye bağlı olarak, o ülkedeki farklı kolluk kuvvetlerinin logolarıyla tasarlanmış konseptlerle bölgeselleştirilir; Örneğin, İngiltere'de kullanılan varyasyonlar, Metropolitan Polis Teşkilatı için semboller içerir. Özellikle kullanıcıyı yasadışı olarak müzik indirmekle suçlayan başka bir sürüm, PRS for Music logosunu kullandı. Kötü amaçlı yazılımla ilgili kamuoyuna yapılan bir duyuruda, büyükşehir polisi soruşturmanın bir parçası olarak bir bilgisayarı asla kilitlemeyeceklerini açıkladı.

Mayıs 2012'de Trend Micro tehdit araştırmacıları, kullanıcıların Kuzey Amerika'da hedeflenebileceği anlamına gelen ABD ve Kanada için bazı planlar keşfetti. Ağustos 2012'den itibaren, FBI'a bir MoneyPak kartı kullanılarak 200 dolarlık bir para cezası ödenmesi gerektiğini söyleyen Reveton'un yeni bir varyantı Amerika'da yayılmaya başladı. Şubat 2013'te bir Rus vatandaşı, Reveton tarafından kullanılan bir suç örgütüyle bağlantıları nedeniyle İspanyol makamları tarafından tutuklandı; On kişi daha kara para aklama suçlamasıyla tutuklandı.

Cryptolocker

CryptoLocker, 2 Haziran 2014'te ABD Adalet Bakanlığı tarafından resmen açıklandığı gibi, Tovar Operasyonu'nun bir parçası olarak Gameover ZeuS'un ele geçirilmesiyle izole edildi. Adalet Bakanlığı, Rus hacker Evgeniy Bogachev'e karşı dahili bir botnet olduğu gerekçesiyle iddianame hazırladı. Kötü amaçlı yazılım ortadan kaldırılmadan önce, en az 3 milyon dolarlık bir kar elde edeceği tahmin ediliyordu.

Genellikle Windows XP kullanıcılarını hedef alır ve masaüstüne erişimi engeller, tam ekran notu ile "pornografik içeriğe erişmek için polis tarafından bulundunuz. Hızla xxx TL ücretleri xxx hesabına gönderin" diyerek fidye talep etti.

Ancak aynı dönemde ABD ve AB ülkelerinde yaygın olarak kullanılan CryptoLocker benzeri virüsler, Microsoft'un Windows XP desteğinin sona erdiğini duyurmasının ardından işletim sistemlerini yükselten bu ülkelerde başarısız olmaya başladı. Bilgisayar korsanları daha sonra korsan yazılımın yaygın olduğu Romanya, Türkiye ve Hindistan gibi ülkelere yöneldi. Çünkü Windows XP kullanımı bu ülkelerde hala oldukça yaygındı.

CryptoLocker.F ve TorrentLocker

Eylül 2014'te, CryptoWall ve CryptoLocker isimleri altında (CryptoLocker 2.0'da olduğu gibi orijinal CryptoLocker ile ilgisi yoktu), ilk olarak Avustralya'daki kullanıcıları hedef alan bir Truva atı dalgası gerçekleşti. Truva atları, Avustralya Postası'ndan geliyormuş gibi görünen başarısız teslimat uyarıları kisvesi altında sahte e-postalar yoluyla dağıtıldı; Bir sayfadaki tüm bağlantıları inceleyerek kötü amaçlı yazılım analizi gerçekleştiren e-posta tarayıcılarını atlamak için kullanılan bu varyasyon, kullanıcıların bir siteyi ziyaret etmelerine ve yükü indirmeden önce bir CAPTCHA kodu girmelerine izin verecek şekilde tasarlanmıştır . Bu nedenle, otomatik tarama araçları yükü tarayamaz. Symantec, "CryptoLocker.F" olarak sınıflandırdığı bu yeni varyantların, farklılıkları nedeniyle orijinal CrupytoLocker ile hiçbir ilgisi olmadığına karar verdi. Truva atlarının büyük bir kurbanı Avustralya Yayın Şirketi'dir.

Bu dalgadaki bir başka Truva atı olan TorrentLocker, başlangıçta CryptoDefense gibi bir tasarım hatası içeriyordu; Tüm makineler için aynı bit torrentini kullandı, bu da kod çözmeyi çok kolaylaştırdı. Ancak, bu tasarım hatası daha sonra düzeltildi. Kasım 2014 sonu itibariyle, yalnızca Avustralya'da 9000 kullanıcıyı, Türkiye'de 11700 kullanıcının da bundan zarar gördüğü düşünülmektedir.

CryptoWall (Kripto Duvar)

ilk olarak 2014 yılında görülen Windows’u hedefleyen fidye yazılımı olan CryptoWall,. Bir tür CryptoWall, Zedo reklam ağındaki birkaç büyük web sitesini hedef alan kötü amaçlı bir reklam kampanyasının bir parçası olarak dağıtıldı; Reklamlar sizi yükleri indirmek için tarayıcı eklentisi istismarlarını kullanan sahte web sitelerine yönlendirir. Bir Barracuda Networks araştırmacısı, yükün güvenlik yazılımı tarafından güvenilir olarak görülmesini sağlamak için dijital bir imza ile imzalandığını belirtti. CryptoWall 3.0, resmi olarak JPG olarak gizlenmiş yürütülebilir kodu indiren JavaScript ile yazılmış bir yük kullanır. Algılanmasını önlemek için, kötü amaçlı yazılım sunucularıyla iletişim kurmak üzere çeşitli explorer.exe ve svchost.exe örnekleri oluşturur. Dosyaları şifrelerken, kötü amaçlı yazılım gölge kopya hizmeti bilgilerini de kaldırır ve şifreleri ve Bitcoin cüzdanlarını çalan bir casus yazılım yükler.

Haziran 2015'te FBI, yaklaşık 1000 kurbanın CryptoWall tarafından vuruldukları ve en az 18 milyon dolar aldıkları için ajansla iletişime geçtiğini bildirdi.

En son sürüm olan CryptoWall 4.0, antivirüsleri atlamak ve yalnızca dosyalardaki verileri değil, aynı zamanda dosya adlarını da şifrelemek için kodunu geliştirdi.

Arjantin

Fusob en büyük mobil fidye yazılımı türlerinden biridir. Nisan 2015 ile Mart 2016 arasında, bildirilen mobil fidye yazılımı virüslerinin yaklaşık yüzde 56'sı Fusob'du.

Tipik bir mobil fidye yazılımı gibi, insanları fidye ödemeleri için kandırmak için korkutucu taktikler kullanır. Program, mağdurun 100 ila 200 dolar arasında bir para cezası ödemesi gerektiğini veya başka türlü hayali bir para cezasıyla karşı karşıya kalması gerektiğini belirten suçlayıcı bir otorite görevi görüyor. Ayrıca, kullanıcının ekranındaki bir zaman sayacı da kullanıcıların endişelenmesine neden olur.

Cihazları etkilemek için, Fusob pornografik bir video oynatıcı gibi davranır. Bu yüzden zararsız olduğunu düşünen kurbanlar bilinçaltında Fusob'u aşağı çekerler.

Fusob kurulduğunda, önce cihazda kullanılan dili kontrol eder. Rusça veya diğer Doğu Avrupa ülkelerinde kullanılan bir dil kullanıyorsa, Fusob hiçbir şey yapmaz. Cihazı kilitlemeye ve fidye istemeye devam edecektir. Kurbanların% 40'ı Almanya'da,% 14,5'i Birleşik Krallık'ta ve% 11,4'ü Amerika Birleşik Devletleri'nde.

Fusob'un bir başka büyük mobil fidye yazılımı türü olan Small ile birçok ortak noktası var. İkisi birlikte, 2015 ve 2016 yılları arasında mobil fidye yazılımlarının% 93'ünü oluşturuyordu.

Koruma yöntemleri

Diğer kötü amaçlı yazılım türlerinde olduğu gibi, güvenlik yazılımı, özellikle koruyucu yazılıma bilinmeyen yeni bir sürüm uygulanırsa, fidye yazılımı yüklerini algılayamayabilir . Özellikle şifreleme verileri söz konusu olduğunda, yalnızca şifreleme işleminin ne zaman başladığını veya bittiğini tespit edebilir. Bir saldırı erken bir aşamada algılanırsa, şifrelemenin yürütülmesi biraz zaman alacaktır; Bu işlem tamamlanmadan önce kötü amaçlı yazılımların kaldırılması, zaten kaybolmuş verileri kurtarabilmesi için verilerin daha fazla zarar görmesini önler.

Alternatif olarak, yeni güvenlik yazılımı kategorileri, özellikle aldatma teknolojileri, imza tabanlı bir yaklaşım kullanmadan fidye yazılımı virüslerini tespit edebilir. Aldatma teknolojisi, gerçek BT varlıklarını sahte KOBİ stoklarıyla çevreler. Bu sitedeki SMB paylaşımları, fidye yazılımı virüslerini kandırarak fidye yazılımı virüslerinin bu alt klasörleri şifrelemesine ve ardından saldırıyı durduracak ve kuruluşu normal çalışmaya döndürecek siber güvenlik ekiplerini uyarmasına ve bilgilendirmesine olanak tanır. 2016 yılında birçok duyuru ile bu özelliği destekleyen birçok distribütör bulunmaktadır.

Güvenlik uzmanları, fidye yazılımı virüsleriyle başa çıkmak için önleyici tedbirler önerdi. Bilinen verileri engellemek için yazılım veya diğer güvenlik ilkelerinin kullanılması saldırıların önlenmesine yardımcı olur, ancak tüm saldırılara karşı korunamaz. Etkilenen bilgisayarın erişemediği bir konumdaki (harici depolama aygıtları gibi) verilerin "çevrimdışı" kopyalarını bulmak, fidye yazılımlarının bu verilere erişmesini önler ve veri kurtarmayı hızlandırır.

Başarılı bir geri alma mümkün olmasa bile, fidye yazılımı tarafından şifrelenip kilitlenen dosyaları decrypt edebilecek birçok araç da vardır. Tüm dosyalar için aynı şifreleme anahtarı kullanılıyorsa, şifre çözme araçları hem bozulmamış (şifreleme analizi jargonunda düz metin) kopyaları hem de şifrelenmiş dosyaları kullanır; Mümkünse, anahtarın bulunması birkaç gün sürebilir.

Son düzenleme: