Çok eski bir web tarayıcısı kullanıyorsunuz. Bu veya diğer siteleri görüntülemekte sorunlar yaşayabilirsiniz..

Tarayıcınızı güncellemeli veya alternatif bir tarayıcı kullanmalısınız.

Tarayıcınızı güncellemeli veya alternatif bir tarayıcı kullanmalısınız.

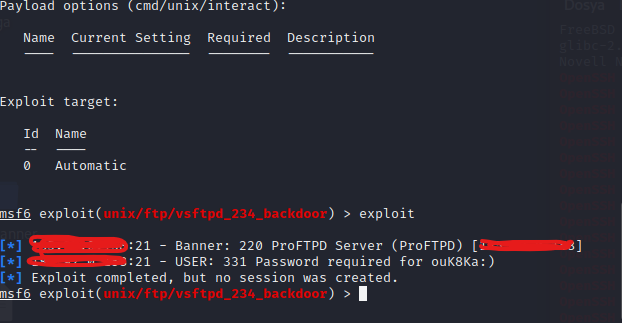

Saldırı Düzenlediğim port

- Konbuyu başlatan Crazpos

- Başlangıç tarihi

21. port FTP portudur. FTP'ye saldırı yaparsanız en fazla kapanır siteye veya hedefe bir zararı olmaz. FTP olmadan bir çok sunucu ayakta kalabiliyor.

- 12 Şub 2019

- 1,915

- 939

Ftp kullanıcı adının doğru olduğuna emin misin?

Kullanıcı adı yanlış olabilir.

Arkadaş siteye ftp backdoor ile sızmaya çalışmış. Bu senin söylediğinden farklı bir şey.

Kullanıcı adı yanlış olabilir.

21. port FTP portudur. FTP'ye saldırı yaparsanız en fazla kapanır siteye veya hedefe bir zararı olmaz. FTP olmadan bir çok sunucu ayakta kalabiliyor.

Arkadaş siteye ftp backdoor ile sızmaya çalışmış. Bu senin söylediğinden farklı bir şey.

FTP bilgileri adamın elinde varsa backdoor ile sızmaya çalışmasının mantığı nedir?Arkadaş siteye ftp backdoor ile sızmaya çalışmış. Bu senin söylediğinden farklı bir şey.

- 9 Şub 2022

- 338

- 79

bende ftp bilgisi yok backdoor ile sızmaya çalışıyorum daha doğrusu metasploitte ki exploitler ile sızmaya çalışıyorumFTP bilgileri adamın elinde varsa backdoor ile sızmaya çalışmasının mantığı nedir?

hocam kullanıcı adı felan girmedim exploiti yerleştirdim böyle bir sonuç verdi sonda USER: 331 Password required for ouK8Ka bilgisini verdi ne işe yarıyor bilmiyorumFtp kullanıcı adının doğru olduğuna emin misin?

Kullanıcı adı yanlış olabilir.

- 12 Şub 2019

- 1,915

- 939

bende ftp bilgisi yok backdoor ile sızmaya çalışıyorum daha doğrusu metasploitte ki exploitler ile sızmaya çalışıyorum

hocam kullanıcı adı felan girmedim exploiti yerleştirdim böyle bir sonuç verdi sonda USER: 331 Password required for ouK8Ka bilgisini verdi ne işe yarıyor bilmiyorum

Biraz araştırabilirsin istersen,

bak kullandiğın exploit ne yapıyormuş

vsftpd 2.3.4 - Backdoor Command Execution

vsftpd 2.3.4 - Backdoor Command Execution. CVE-2011-2523 . remote exploit for Unix platform

ardından da 331 Password required hatasını araştırabilirsin.

Kolay gelsin.

- 14 Eki 2022

- 602

- 497

anladığım kadarıyla sunucu proftpd servisini kullanıyor sen ise vsftpd servisinde bulunan bir açığı sömürmek için bu exploiti kullanıyorsun bu sebepten ötürü shell açamamış exploitleme işlemini yaparken daha detaylı bilgi vermesi için "set verbose true" komutunu kullanabilirsiniz böylece yapılan işin başarılı olup olmadığını anlayabilirsiniz

- 9 Şub 2022

- 338

- 79

Evet Yalnız 2 işlem birden yapıyordum sadece karıştırmışım ama ProFTPD 21 port açığının versionunu nmapta bulamadım ama belki belli başlı nmap komutlarıyla bulabilirim.anladığım kadarıyla sunucu proftpd servisini kullanıyor sen ise vsftpd servisinde bulunan bir açığı sömürmek için bu exploiti kullanıyorsun bu sebepten ötürü shell açamamış exploitleme işlemini yaparken daha detaylı bilgi vermesi için "set verbose true" komutunu kullanabilirsiniz böylece yapılan işin başarılı olup olmadığını anlayabilirsiniz

- 9 Şub 2022

- 338

- 79

2 işlem birden yaptığım için karıştırmışım vsftpd servisine yönelikte saldırıyordum. Ama profVSFD servisinin versionunu öğrenemedimBiraz araştırabilirsin istersen,

bak kullandiğın exploit ne yapıyormuş

vsftpd 2.3.4 - Backdoor Command Execution

vsftpd 2.3.4 - Backdoor Command Execution. CVE-2011-2523 . remote exploit for Unix platform

www.exploit-db.com

ardından da 331 Password required hatasını araştırabilirsin.

Kolay gelsin.

- 12 Şub 2019

- 1,915

- 939

2 işlem birden yaptığım için karıştırmışım vsftpd servisine yönelikte saldırıyordum. Ama profVSFD servisinin versionunu öğrenemedim

Firewall'a takiliyorsundur.

- 9 Şub 2022

- 338

- 79

firewall yok hocam hiç bir güvenlik duvarı inşa edilmemiş nmap ile çeşitli komutlarla portlardan bilgi edinmeye çalıştım ama pek sonuç alamadımFirewall'a takiliyorsundur.

- 12 Şub 2019

- 1,915

- 939

Hangi parametreleri kullandın? Kodun tümünü atabilir misin?firewall yok hocam hiç bir güvenlik duvarı inşa edilmemiş nmap ile çeşitli komutlarla portlardan bilgi edinmeye çalıştım ama pek sonuç alamadım

- 9 Şub 2022

- 338

- 79

nmap -sSV -T4 -F -d --version-allHangi parametreleri kullandın? Kodun tümünü atabilir misin?

nmap -sV --version-intensity 3 -v

- 9 Şub 2022

- 338

- 79

yazdığım komutların yanına mı yoksa yazıdığın komutu tek mi yazayım--data-length 50 -mtu 24 ekleyip deneyebilirsin.

- 12 Şub 2019

- 1,915

- 939

Misal,

nmap -sV --version-intensity 5 -mtu 24 --data-length 50 -p21 -T2

Parametrelerde kendin de oynama yapabilirsin. Biraz kurcala bak bakalım birşey cıkacak mı.

Gereklı durumlarda -A yani aggressiv scan parametresini de ekleyebilirsin.

nmap -h komutuyla komutlar hakkında detaylı bilgi alabilirsin.

İyi çalışmalar

nmap -sV --version-intensity 5 -mtu 24 --data-length 50 -p21 -T2

Parametrelerde kendin de oynama yapabilirsin. Biraz kurcala bak bakalım birşey cıkacak mı.

Gereklı durumlarda -A yani aggressiv scan parametresini de ekleyebilirsin.

nmap -h komutuyla komutlar hakkında detaylı bilgi alabilirsin.

İyi çalışmalar

- 9 Şub 2022

- 338

- 79

denedim tek bir portu gösterdi 21/proFtpd ama işte onada saldırmak için gerekli detayları öğrenmem gerekMisal,

nmap -sV --version-intensity 5 -mtu 24 --data-length 50 -p21 -T2

Parametrelerde kendin de oynama yapabilirsin. Biraz kurcala bak bakalım birşey cıkacak mı.

Gereklı durumlarda -A yani aggressiv scan parametresini de ekleyebilirsin.

nmap -h komutuyla komutlar hakkında detaylı bilgi alabilirsin.

İyi çalışmalar