Siber Güvenlik açığı tespiti nedir, ne işe yarar?

Siber Güvenlik açığı algılama araçları (açıklardan yararlanma, veriler vb.)

Nedir bunlar?

Siber güvenlik nedir?

(Alıntıdır)

Siber güvenlik, maddi veya manevi varlıklarımızın veya verilerimizin elektronik ortamlardaki güvenliğinin, bütünlüğünün ve gizliliğinin korunmasıdır. Sistemlerinizde bulunan güvenlik açıkları yüzünden siber güvenliğiniz ihlal edilebilir ve kötü sonuçlarla karşılaşabilirsiniz.

Siber güvenlik açıkları nelerdir? Sonuçları nelerdir?

(Alıntıdır)

Siber güvenlik açıkları; Elektronik bir sistemdeki donanım veya yazılımı, onu siber saldırılara karşı savunmasız hale getiren hatalar olarak tanımlarız. Bu güvenlik açıklarından yararlanan saldırganlar, sisteme yetkili erişim elde edebilir ve verileri kötü amaçlı sonuçlarla değiştirebilir veya ele geçirebilir.

Bu noktada siber saldırganların sistemde sürekli olarak hata, zafiyet veya zafiyet aradıklarını ve sürekli olarak güvenlik açıklarını keşfetmeye çalıştıklarını belirtmek isteriz. Bu güvenlik açıklarıyla, bulunan güvenlik açıklarından yararlanan siber saldırganlar sistemlerinize erişebilir ve fidye isteyebilir, verilerinizi silebilir veya siber güvenlik suçlarına maruz kalabilir. Tabii siber saldırıların sonuçlarına baktığımızda maddi ve manevi olumsuzluklar yaşarken iş sürekliliğinin de bozulabileceğini hatırlatmak isteriz.

Siber güvenlik açıklarının türleri nelerdir?

(Alıntıdır)

SANS'ın orijinal CVE 25 listesine göre, üç ana güvenlik açığı türü vardır.

1. Hatalı savunma

2. Varlık Yönetimi

3. Elemanlar arasında güvensiz bağlantı

Hatalı savunma; Davetsiz misafirlere karşı koruma sağlamayan kurumlar tarafından alınan savunma önlemlerini ifade eder. Bunlar genellikle yanlış yapılandırılmış güvenlik duvarı aygıtlarını, yanlış yetkilendirilmiş çalışanları, zayıf şifreleme türlerini ve yanlış seçilmiş kimlik doğrulama türlerini içerir.

Varlık yönetimi; Bir sistem içindeki kaynakları aktarmak, kullanmak, yaratmak ve hatta yok etmekle ilgilidir. Kaynak yönetimi ister zayıf ister riskli olsun, şirketinizin potansiyel tehlikelere karşı savunmasız olduğunu unutmamalıyız.

Güvenli olmayan bağlantı; Sistem veya ağ bileşenleri arasındaki iletişim yöntemleri güvenli değilse, kuruluşunuz SQL ekleme ve benzeri saldırılara karşı savunmasız hale gelebilir. Bu şekilde, kötü niyetli bilgisayar korsanları aldatmaca, siteler arası komut dosyası çalıştırma ve diğer birçok tehditle başa çıkabilir.

Siber güvenlik Açığı Taramaları

(Alıntıdır)

Güvenlik açığı taramaları, bir sistemdeki olası güvenlik açıklarını belirlemek için siber güvenlik ürünleri tarafından gerçekleştirilen test türlerini içerir. Bu güvenlik açıkları genellikle otomatik olarak yapılandırılmış araçlar (Nessus, Nmap, Acunetix) kullanılarak giderilir. Bu araçlar, çeşitli teknikler kullanarak sistemlerdeki güvenlik açıklarını tespit edebilir. Bu işlemi gerçekleştiren araçlar, belirlenen uluslararası yöntemlere göre otomatik güvenlik açığı tespitleri uygular.

Güvenlik açığı taramaları nasıl gerçekleştirilir?

(Alıntıdır)

Alanında uzman siber güvenlik araştırmacıları tarafından, güvenlik açığı tespiti, otomatik güvenlik açığı tarama araçları ve kendi uzmanlıkları kullanılarak manuel taramalar ile gerçekleştirilmektedir. ERP, CRM veya SCADA sistemleri gibi hassas sistemlerde otomatik güvenlik açığı tarama araçları kullanılırken dikkatli olunmalıdır. Aksi takdirde, bu araçlar tarafından oluşturulan trafik, sistemdeki cihazların kapanmasına veya hasar görmesine neden olabilir. Bu nedenle bu araçları kullanan kişiler siber güvenlik uzmanları ve uzmanları arasından seçilmektedir.

Güvenlik açığı taramaları, kurum veya kuruluşların elektronik sistemlerinde bulunan ve kötü niyetle istismar edilebilecek hataları, sorunları, arka kapıları ve benzeri açıkları tespit etmek amacıyla yapılmaktadır. Daha sonra siber güvenlik açıklarının tarama raporları kuruma iletilir ve amaç bu güvenlik açıklarının kapatılmasıdır.

Siber güvenlik açıkları kötü niyetli aktörler tarafından keşfedildiğinde kurum ve kuruluşlarda maddi ve manevi kayıplara neden olabilmektedir. Bu duruma örnek olarak Zoom'un son yıllardaki zafiyetine dikkat çekebiliriz.

Mitch adlı bir güvenlik araştırmacısı, Zoom'da bir güvenlik açığı keşfetti. Güvenlik açığı sohbet penceresinde ortaya çıktı ve Windows ağ paylaşımlarının "\\AAAAA\\BB" biçimindeki URL adreslerine dönüştürüldüğü algılandı. Bu, güvenlik araştırmacısı Mitch'in, birisi oturumda özel hazırlanmış bir URL'ye tıklarsa ve diğer taraf kullanıcının haberi olmadan NTLM gibi bilgileri okuyabilirse uzak hedefe bağlanmasına izin verdi. Bu nedenle, sistemin tehlikeye girmesine neden olabilecek sonuçlar olabilir.

Dünyanın en popüler sosyal ağ uygulamalarından biri olan Tiktok da yakın zamanda ciddi bir güvenlik açığı keşfetti. Kullanıcılar tarafından görüntülenen videolar ve görüntüler şifrelenmemiş olarak gönderildi. TikTok uygulaması ile TikTok'un CDN'leri arasındaki MITM saldırı yöntemini kıran bir saldırgan, bir kullanıcının indirdiği ve izlediği tüm videoları ve görüntüleme geçmişlerini kolayca izleyebildiğini ortaya koydu.

Şirketler güvenlik ihlallerine karşı ne gibi önlemler almalı?

Kurum ve kuruluşlar, siber saldırganlara karşı milyonlarca liralık yatırım yaparak BT varlıklarını korumaya çalışıyor. Ancak siber güvenlik bir süreçtir ve bu süreçte yapılan hatalar maalesef kuruluşları savunmasız hale getirebilmektedir.

Aşağıda şirketlerin güvenlik açıklarına karşı öncelikli olarak almaları gereken önlemleri listeliyoruz.

1. Sızma testi

Kurum ve kuruluşların BT varlıklarını teknoloji geliştirme sırasında ortaya çıkabilecek siber güvenlik ve uygulama zafiyetlerine karşı periyodik olarak test etmeleri gerekmektedir. Bu testler bilgisayar güvenliği konusunda uzmanlaşmış firmalar tarafından yapılmaktadır.

2. Güvenlik açıklarını kapatma

Tespit edilen ve keşfedilen güvenlik açıkları mümkün olan en kısa sürede kapatılmalı ve doğrulanmalıdır. Bir güvenlik açığını kapatırken, başka bir güvenlik açığının da keşfedilebileceğini unutmamalıyız. Bu noktada, güvenlik açıkları kapatıldıktan sonra doğrulama testlerini çalıştırmanız gerekir.

3. Siber güvenliğe yatırım yapmak

BT testleri sonucunda siber güvenliğe uzmanların ihtiyaç duyduğu yatırımların yapılması gerekmektedir. Bazı durumlarda bu yatırımlar güvenlik duvarları, IPS, IDS gibi donanım tabanlı güvenlik uygulamaları ile yapılırken, bazı durumlarda bu yatırımlar özel siber güvenlik yazılımları ile yapılmaktadır.

4. Bilgi Güvenliği Farkındalık Eğitimi

Sızma testinde olduğu gibi, çalışanlar bilgi güvenliği bilincini artırmak için belirli zaman dilimlerinde siber güvenlik eğitimini tamamlamalıdır. Bu eğitimler sayesinde çalışanların bilgi güvenliği bilinci en üst seviyeye çıkarılabilir ve siber saldırganlara karşı önlemler alınabilir.

1-Keşif

2-Tarama

3-Erişim izni ver

4-Erişim koruması

5-Ücretsiz Parçalar

Yukarıdaki adımlar hakkında ayrıntılı bilgi çeşitli kaynaklarda bulunabilir. Makalenin geri kalanı "keşif" bölümünü mümkün olan en iyi şekilde açıklamaktadır.

Keşif aşaması

Keşif aşamasında saldırgan, çok zaman kaybeder (zamanın yaklaşık 9/10'u). Saldırgan bu aşamada güvenlik açığı bulamazsa, ikinci aşamaya geçemez. Geçmek istese bile çok daha büyük bir tarama yapmak durumunda kalacak ve saldırıyı tespit etmek, bu tarama işlemi uzatılırsa, daha kolay olacaktır. Günlük yönetimi uyarı sisteminiz (SIEM, vb.) ve düzgün yapılandırılmış bir güvenlik duvarı varsa, bu tür büyük ölçekli taramalara karşı uyarılmalısınız.

Keşif aşamasında, saldırganlar birçok araç kullanır. Makalenin geri kalanında, saldırganlar tarafından kullanılan bazı araçlardan kısaca bahsedilmektedir. Bu sayede siber güvenlikten sorumlu olan, bu algılama araçlarının varlığından haberdar olan ve saldırganlara karşı güvenlik açıklarını tespit edebilen ve bu araçları kullanarak gerekli önlemleri alabilen kuruluşları ve BT personelini hedeflemektedir. Bahsedilen araçların nasıl kullanılacağına dair kapsamlı kaynaklar birçok web sitesinde bulunabilir.

Güvenlik açığı algılamada hangi araçlar kullanılır?

Hepinizin bildiği gibi yüzlerce saldırı aracı biriktiren Kali Linux, saldırganların sıklıkla kullandığı işletim sistemlerinden biridir. Bu makalede bahsedilen tüm araçlar Kali Linux ile birlikte gelen araçlardır, bazıları ise Microsoft Windows sürümlerine sahiptir. Kali Linux'u hızlı bir şekilde kurmak ve manipüle etmek istiyorsanız, Virtualbox'ın sanal ortamında ücretsiz olarak yükleyebilirsiniz. Bu yüklemelerin nasıl oluşturulacağına dair birçok öğretici de bulabilirsiniz.

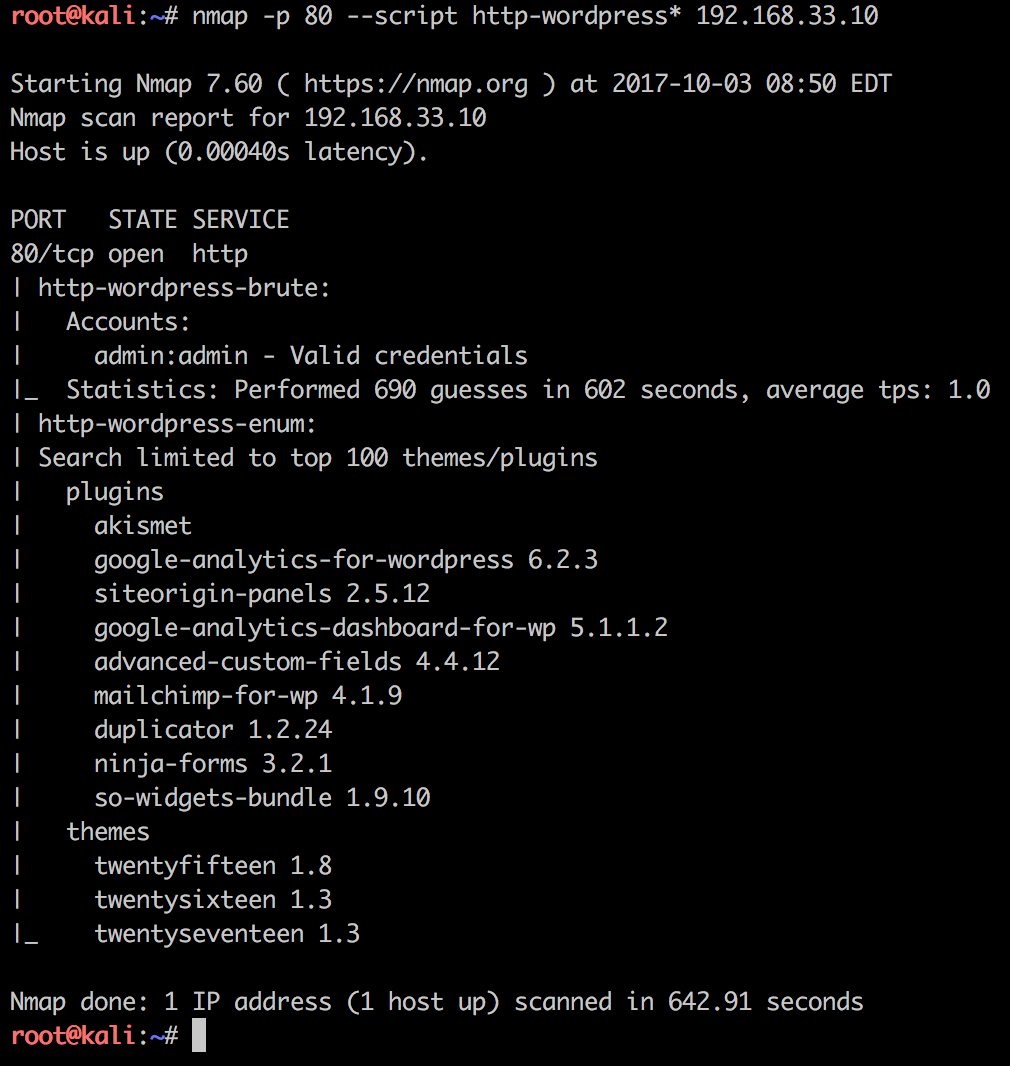

Nmap

(Alıntıdır) (Alıntıdır)

Nmap çok kapsamlı bir hizmet tarama ve bağlantı noktası programlarından birisidir. Bu araç ile birçok ihtiyacınızı karşılayabilirsiniz. Aynı amaçla, Nmap'in Microsoft Windows işletim sistemlerinde de çalışabilen GUI sürümü olan Zenmap aracını da kullanabilirsiniz. Hedef üzerinde yapılan temel taramalardan sonra kullanılan, kısaca NSE olarak adlandırılan Nmap scripting motoru sayesinde güvenlik açıklarını taramak da mümkündür. Nmap, bence öğrenmesi zor olması gereken bir araçtır. İsterseniz Udemy, cbt nuggets, professormesser gibi eğitici video içeriği yayınlayan kanallardan herhangi birini kullanabilirsiniz.

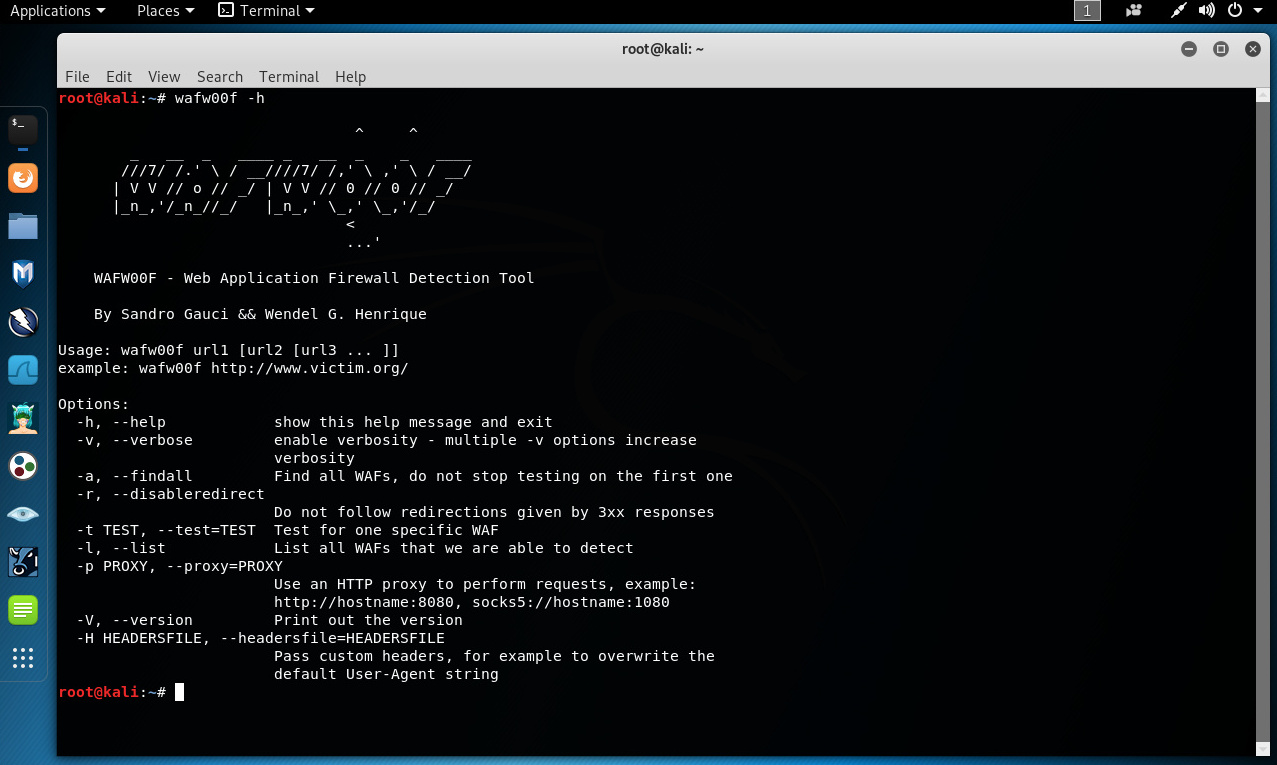

WAFW00F

(Alıntıdır) (Alıntıdır)

Wafw00f aracı, hangi Web Uygulaması Güvenlik Duvarı'nın – Load Balancer vb. bir web sayfasını temsil ettiğini belirlemek için kullanılır. Düzinelerce marka ürünü tanıyabiliyor.

Kritik güvenlik açıkları nadir olsa da, uçtaki güvenlik duvarları ve yük dengeleyiciler gibi cihazlarda da bulunabilir. Bu nedenle, WAF cihazlarınızın (LB sonunda kararlıdır) güvenli olduğundan emin olun, çünkü saldırganlar ne kullandığınızı bilir.

Shodan.io

(Alıntıdır) (Alıntıdır)

En popüler araçlardan biridir çünkü her yerden erişilebilen ve daha önce yapılan kapsamlı taramaları gösteren bir web sayfasıdır. Ücretsiz üye olarak kullanabileceğiniz shodan.io sayesinde, bir IP veya etki alanının arkasında hangi uygulamaların çalıştığını görebileceğiniz bir kaynaktır. Shodan açık bir bağlantı noktası görürse, o bağlantı noktasına bağlanmayı dener ve o sayfanın yanıtını dizine ekler. Bu dizinler, daha önce analiz etmiş shodan.io hedefler için çeşitli aramalar yapmanıza olanak tanır. Arama türlerini fikirlerinize göre çoğaltabilirsiniz. Bir kuruluşta güvenlikten sorumlu bir BT uzmanıysanız, IP adresi aralıklarını ve etki alanını sorgulamak yararlı olur. Orada görüntülenmesini istemediğiniz hizmetleriniz vb. varsa, önlem alabilirsiniz.

Birçok kurumun internete açık FTP vb. sunucuları vardır. Kötü niyetli aktörlerin bundan yararlanması, FTP sunucusunun sürümünde bir güvenlik açığı varsa, kaçınılmazdır. Aşağıdaki ekran görüntülerinde, gönderiye eklediğim bazı farklı tarama sonuçlarını görebilirsiniz.

wpscans.com

(Alıntıdır) (Alıntıdır)

wpscans.com ayrıca Kali Linux'ta bulabileceğiniz wpscan aracının çevrimiçi bir sürümüdür. Bu wpscan web sitesi veya aracıyla, WordPress sitelerinizdeki güvenlik açıklarını ve uyarıları görebilirsiniz.

Nessus

(Alıntıdır)

Muhtemelen en yaygın kullanılan güvenlik açığı tarama programı olan Nessus, esas olarak iç ağda kullanılır. Lisanslar satın alındığında, mobil cihazlardaki güvenlik açıklarından uygulamalardaki güvenlik açıklarına kadar birçok farklı alanda tarama yapılabilir. Sunucu ağınızı ve son kullanıcı ağlarınızı Nessus ile aynı anda tarayabilir, güvenlik açıkları hakkında bilgi edinebilir ve gerekli aksiyonları (güncellemeler vb.) gerçekleştirebilirsiniz. Nessus Professional ücretli bir programdır. Nessus Home ücretsiz olarak kullanabileceğiniz bir sürümdür. Tespit ettiğime göre tek fark yeni güvenlik açıklarından, Nessus Home versiyonunun bir süre sonra haberdar edilecek olmasıdır.

OpenVAS

(Alıntıdır)

Nessus, 2005 yılına kadar, açık kaynaklı (open source) bir projeydi, ancak proje kapalı kaynağa geçirdiğinde, bazı geliştiriciler projeden ayrıldı ve OpenVAS'ı kurdu. Görsellik ve kullanılabilirlik açısından Nessus kadar iyi olmayan OpenVAS'ın kurulumu da biraz zor olabilir. Her durumda, OpenVAS'ın iyi bir güvenlik açığı tarayıcısı olduğu inkar edilemez. Fiyatından bahsetmiyorum bile, tamamen ücretsiz.

OWASP ZAP

(Alıntıdır)

Açık Kaynak Web Uygulaması Güvenlik Projesi - Zed Attack Proxy, web uygulaması güvenliğini test etmek için en çok tercih edilen ücretsiz araçtır. Owasp Zap'ı herhangi bir Microsoft Windows işletim sistemi ya da Linux dağıtımında çalıştıran bilgisayarlarda kullanabilirsiniz. Şirketinizdeki geliştiriciler-geliştiriciler için, bir uygulama güvenlik açığının kendisinin güvenlik duvarı veya WAF tarafından engellenmesini beklemek mantıksız olduğundan, OWASP ZAP ile uygulama güvenliğini test etmeye kesinlikle değer. Kurulumu ve kullanımı kolaydır.

Konuları genel olarak yüzeysel anlattım.. Aslında her başlık kendi alt dallarına ayrılmakta ve ayrıntılanmaktadır.. Ayrıca programları da kullanıp derinleşmek lazımdır..

Saygı ve Sevgilerimle

Zoptik

Son düzenleme: