- 26 May 2022

- 229

- 1

- 81

Selamlar THT ailesi.Bugün sizlere genel olarak mobil uygulama güvenliği ve bu uygulamalardaki bazı tehdit modellerinden biraz bahsedeceğim.

Güvenlik Yöntemleri

İki Faktörlü Kimlik Doğrulama:

Bu yöntemi neredeyse hepimiz biliyoruz tabii ama yine de bir üstünden geçelim.İki faktörlü kimlik doğrulama (2FKD), olası herhangi bir durumda şifreniz karşı tarafın eline geçse bile hesabınıza,şifreyi kullandığınız yerde sadece o şifre ile hiçbir şey yapamamasını sağlar.Kimlik doğrulama ile korunan bir hesaba erişmek için belirli bir şifre veya PIN kodu, bunun yanında fiziksel veya sanal bir şekilde belirli bir cihaza erişim sağlanması gerekmektedir.En çok bildiğiğmiz yöntemlerden bir tanesi sms veya e-mail yöntemidir.Burada hesaba erişmek için şifrenizi girdiğinizde cep telefonunuza veya mail adresinize tek seferlik bir şifre gönderilir ve bu şifreyi girmeden hesaba erişemezsiniz.

İki adımlı doğrulama ve iki faktörlü doğrulama arasındaki farkı kısaca şöyle söyleyebiliriz;

2FKD kullandığınızda, saldırgan iki türlü hırsızlık gerçekleştirmek zorundadır.Hem şifrenizi hem de fiziki bir cihazınızı çalması gerekir.

Fakat 2AD kullanırsanız,saldırgan tek türden bir hırsızlığı birçok kez yapmalıdır.Örnek olarak doğrulamada normal şifrenizin yanında bir güvenlik sorusu kullanıyorsanız şahıs cihazınıza sızdığında ikisini birden kolayca elde edebilir.Veya şifrenizi öğrenip sosyal mühendislikle güvenlik sorusunun cevabını bilebilir.Tabi her halükarda hiç korunmuyor olmaktansa herhangi bir korumaya sahip olmak daha güvenlidir fakat söylediğim gibi,iki adımlı doğrulama diğerine göre daha kolay aşılabilir.O yüzden her zaman iki faktörlü kimlik doğrulaması en güvenli olanıdır.Ama unutmamalısınız ki, iki faktörlü doğrulama her ne kadar güvenli olsa da bunu sms yoluyla yapmaktansa e-mail yoluyla yapın.Daha güvenlidir.

Biyometrik Kimlik Doğrulama:

Bu yöntemi de bilmeyeniniz yoktur.Adı üstünde çeşitli biyometrik verileri kullanarak şifrelenen cihaza,hesaba erişim sağlamak için kullanılan yöntemdir.Mevcut bazı biyometrik doğrulama yöntemleri şunlardır;

>Parmak izi okuyucular

>Yüz tanıma

>İris tarayıcılar

Parmak izi okuyucular:

1 saniye gibi çok kısa bir sürede gerçekleştirilen en çok kullanılan biyomerik doğrulama yöntemlerinden bir tanesidir.Bildiğiniz üzere günümüzde özellikle cep telefonlarında olmak üzere birçok yerde kullanılıyor.

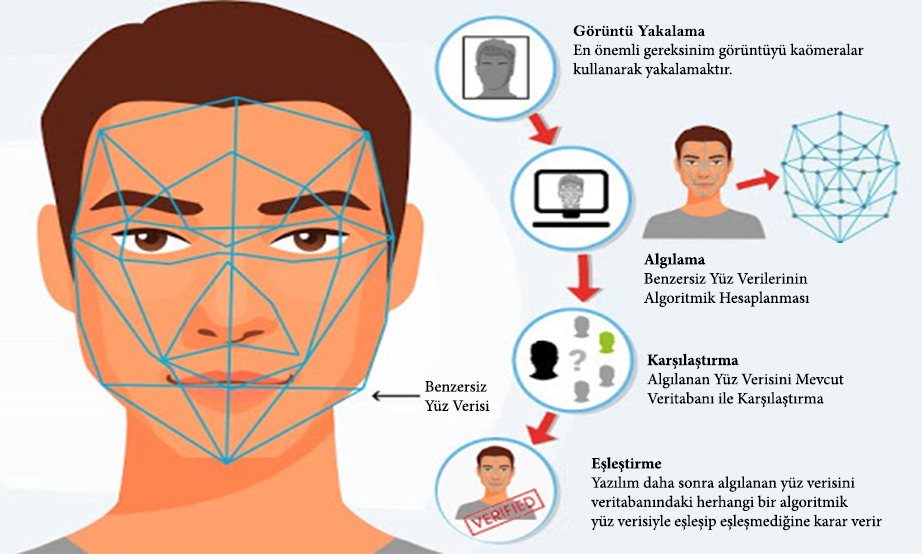

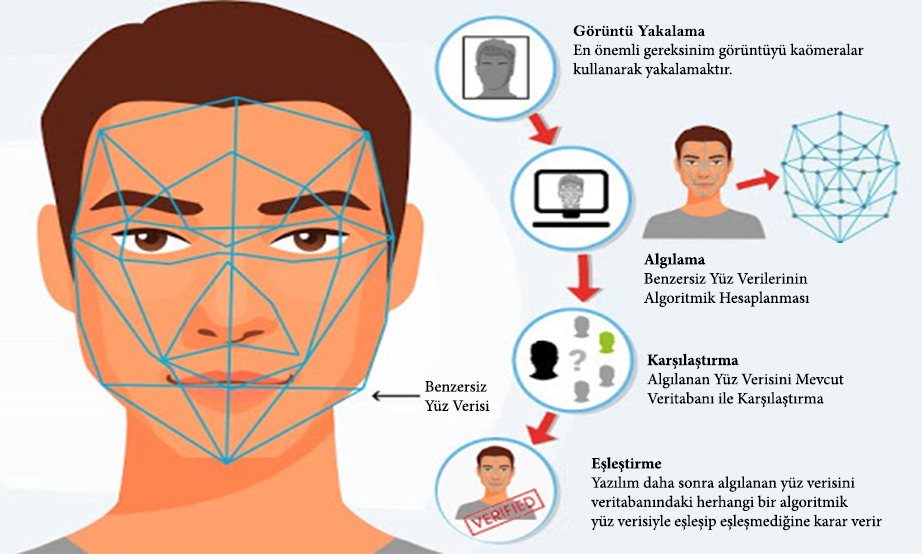

Yüz tanıma:

Yüz tanıma insan yüzünün ağız,burun,göz,elmacık kemiği gibi anatomik özelliklerinin birbirine olan mesafesi ve boyut ölçümleri baz alınarak oluşturulan matematiksel veriler ışığında çalışmaktadır.İki göz arasındaki mesafe,elmacık kemiği çıkıntısı,burun genişliği gibi etkenler baz alınmaktadır.Burada sistem yüzün matematiksel bir şablonunu çıkartarak kaydeder.

Elde edilen matematiksel veriler yazılıma gönderilir ve buradaki veri tabanı ile karşılaştırılır.Yüz tanıma sistemlerinin ana çalışma mantığı iki şekildedir.Bunlardan ilki tanılama,ikincisi ise doğrulamadır.Tanılama işlemi, girilen yüz ile veritabanındaki yüzü karşılaştırır.Doğrulama işlemi ise, sisteme girilen yüz bilgisinin daha önceden kaydedilene ait olup olmadığını onaylar.

İris tarayıcılar:

Günümüzde genellikle üst seviye telefon ve cihazlarda kullanılan bu yöntem yüz tanımaya kıyasla daha hızlı ve kullanışlı olduğu için kullanıcılar tarafından tercih edilmektedir.Belirli bir lazer sensör kullanılarak saliseler içerisinde binlerce ışın göze gönderilir ve çok hızlı bir şekilde tarama tamamlanır.Telefonlarda kullanılan en pratik güvenlik yöntemlerinden biridir.

SSL/TSL:

Kişisel,finansal ve hassas bilgilerin internet üzerinde taşınması sırasında sağlam güvenlik önlemleri alınmasının büyük bir gereklilik olduğunu biliyoruz.

SSL ve TSL internet üzerindeki bilgi iletimini güvence altına almak için kullanılan protokollerdir.SSL,Netscape tarafından 1990'ların başında geliştirilmiş ve zamanla yerini TSL'ye bırakmıştır.TSL,SSL protokolünün güncellenmiş ve geliştirilmiş bir versiyonudur.SSL ve TSL verilerin güvenli bir şekilde iletilmesini sağlamak için şifreleme, kimlik doğrulama gibi güvenlik özelliklerini içerir.

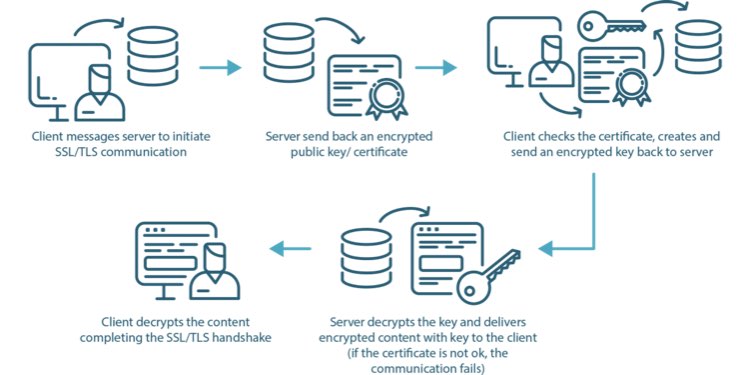

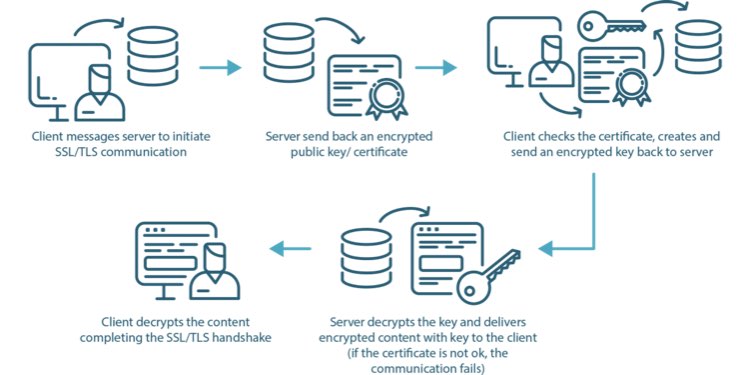

SSL/TSL çalışma mantığı:

İki taraf arasında güvenli bir bağlantı kurulmasını sağlarlar ve verilerin şifrelenmesi ile deşifrelenmesi için kriptografik algoritmaları kullanırlar.

Protokollerin işleyişi:

>İstemci, sunucuya bir bağlantı isteği gönderir.

>Ellilik(handshake)protokolü:İstemci ve sunucu arasında bir el sıkışma gerçekleşir.Bu aşamada, güvenlik parametreleri ve şifreleme algoritmaları belirlenir.İstemci,sunucunun kimliğini doğrular.

>İstemci ve sunucu güvenli bir şekilde iletişim için paylaşılan bir şifreleme ve oturum anahtarı oluşturur.Bu anahtarlar verileri şifreleme ve deşifreleme işlemleri için kullanılır.

>Şifreleme ve oturum anahtarı sayesinde veriler istemci ve sunucu arasında güvenli bir şekilde iletilir.Veriler algoritmalar ile şifrelenir ve hedefe ulaştığında deşifre edilir.

>Son olarak bağlantıyı sonlandırma işleminde istemci ve sunucu arasındaki bağlantı sonlandırılır. Bu süreçte bazı kriptografik kontroller gerçekleştirilir ve güvenlik açısından bir dizi temizleme işlemi gerçekleştirilir.

SSL ve TSL internet iletişiminde güvenlik sağlama açısından önemli bir yere sahiptir.Özellikle web siteleri aracılığıyla iletilen hassas verileri, kişisel bilgileri vs. iletirken bu protokoller yaygın olarak kullanılır.

Cihazlara Sızmak İçin Kullanılan Bazı Yöntemler

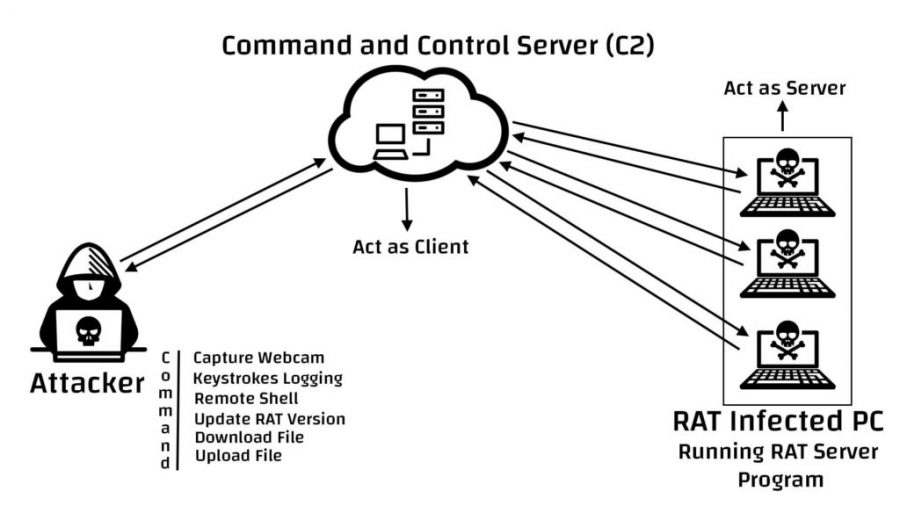

Trojan(Truva Atı):

Trojanlar diğer virüs türlerinin aksine kurbanın cihazına girdiğinde virüsleri temizliyor gibi görünen yararlı bir uygulama formunda gözükebiir.

Genellikle çok güvenli olmayan yerlerden indirilen crackli uygulamaların içerisine gizlenirler.Bu uygulamayı çalıştırdığınız an trojan sisteme bulaşır.

Bazen de trojanlar sosyal mühendislikle bulaştırılır.Örneğin rastgele bir yerden gördüğünüz ücretsiz bir antivirüs programı içerisinde trojan barındırabilir ve kullanıcının bundan haberi olmaz.Sisteme iyi niyetli bir araç gibi yerleştikten sonra kullanıcı hareketine veya saldırganın emirlerine göre davranış sergiler.Tehlikeli olan trojanlar iz bırakmaz ve RAM'de çalıştığı için farkedilmeleri zordur.Ücretsiz VPN,ücretsiz pc onarım aracı,ücretsiz antivirüs gibi pek tekin gözükmeyen uygulamaların içinde var olabilir.

Ransomware (Fidye Yazılımı):

Bu yazılım cihazınıza girdiğinde dosyalarınızı kilitler ve açabilmeniz için sizden şifre ister.Genellikle phishing dediğimiz yöntemi kullanarak kendini meşru bir e-mail adresi gibi gösterip kullanıcıyı gönderdiği dosya ekini açması için kandırır.Bulaştıktan sonra sadece dosyaları şifrelemekle kalmaz size baskı kurmak için dosyaları silmeye başlayıp sizi ödeme yapmaya zorlayabilir.

Rootkit:

Cihazlara güvenlik programlarına yakalanmadan uzaktan erişim sağlayan bir malware türüdür.Saldırgan, rootkitleri kullanarak bilgileri çalabilir,yapılanmaları değiştirebilir,cihaza daha fazla virüs yükleyebilir.Rootkitleri kandırmak zordur, bu yüzden bu saldırıları önlemek çok önemlidir.

Worm (Solucan):

Bu virüs türü genellikle SMS ve MMS metin mesajları yoluyla bulaşır. Ana hedefi, kendisini cihazlar arasında yeniden üretmeye ve yaymaya devam etmektir. Ayrıca bir solucan virüsü, yanıltıcı ve zararlı talimatlar da içerir. En yaygın solucan virüslerinden biri, jailbreak IOS cihazlarına bulaşan ve ilk solucan virüsü olan Ikee'dir. Bluetooth aracılığıyla yayılan ilk solucan olan Commwarrior da solucan virüs türleri arasındadır.

Bazı toplu alanlardaki ücretsiz Wi-Fi ağları,bluetooth ağı cihazlar için tehlikeli durumlar yaratabilir.Özellikle açık bir Wi-Fi ağında geziniyorsanız kolay bir şekilde bilgileriniz ele geçirilebilir.Yukarıda da bahsettiğim gibi, bu tarz ne olduğu belli olmayan ücretsiz hizmetleri kullanırken dikkatli olmak gerek.Ücretsiz crackli uygulamalar,ücretsiz Wi-Fi ağları veya birtakım apk uygulamalar kullanıcıları kandırmak için güzel yöntemler.Bunlara karşı dikkatli olmalısınız.

Bugünlük bu kadar olsun.Vakit ayırdığınız için teşekkür ederim,kendinize iyi bakın.

Güvenlik Yöntemleri

İki Faktörlü Kimlik Doğrulama:

Bu yöntemi neredeyse hepimiz biliyoruz tabii ama yine de bir üstünden geçelim.İki faktörlü kimlik doğrulama (2FKD), olası herhangi bir durumda şifreniz karşı tarafın eline geçse bile hesabınıza,şifreyi kullandığınız yerde sadece o şifre ile hiçbir şey yapamamasını sağlar.Kimlik doğrulama ile korunan bir hesaba erişmek için belirli bir şifre veya PIN kodu, bunun yanında fiziksel veya sanal bir şekilde belirli bir cihaza erişim sağlanması gerekmektedir.En çok bildiğiğmiz yöntemlerden bir tanesi sms veya e-mail yöntemidir.Burada hesaba erişmek için şifrenizi girdiğinizde cep telefonunuza veya mail adresinize tek seferlik bir şifre gönderilir ve bu şifreyi girmeden hesaba erişemezsiniz.

İki adımlı doğrulama ve iki faktörlü doğrulama arasındaki farkı kısaca şöyle söyleyebiliriz;

2FKD kullandığınızda, saldırgan iki türlü hırsızlık gerçekleştirmek zorundadır.Hem şifrenizi hem de fiziki bir cihazınızı çalması gerekir.

Fakat 2AD kullanırsanız,saldırgan tek türden bir hırsızlığı birçok kez yapmalıdır.Örnek olarak doğrulamada normal şifrenizin yanında bir güvenlik sorusu kullanıyorsanız şahıs cihazınıza sızdığında ikisini birden kolayca elde edebilir.Veya şifrenizi öğrenip sosyal mühendislikle güvenlik sorusunun cevabını bilebilir.Tabi her halükarda hiç korunmuyor olmaktansa herhangi bir korumaya sahip olmak daha güvenlidir fakat söylediğim gibi,iki adımlı doğrulama diğerine göre daha kolay aşılabilir.O yüzden her zaman iki faktörlü kimlik doğrulaması en güvenli olanıdır.Ama unutmamalısınız ki, iki faktörlü doğrulama her ne kadar güvenli olsa da bunu sms yoluyla yapmaktansa e-mail yoluyla yapın.Daha güvenlidir.

Biyometrik Kimlik Doğrulama:

Bu yöntemi de bilmeyeniniz yoktur.Adı üstünde çeşitli biyometrik verileri kullanarak şifrelenen cihaza,hesaba erişim sağlamak için kullanılan yöntemdir.Mevcut bazı biyometrik doğrulama yöntemleri şunlardır;

>Parmak izi okuyucular

>Yüz tanıma

>İris tarayıcılar

Parmak izi okuyucular:

1 saniye gibi çok kısa bir sürede gerçekleştirilen en çok kullanılan biyomerik doğrulama yöntemlerinden bir tanesidir.Bildiğiniz üzere günümüzde özellikle cep telefonlarında olmak üzere birçok yerde kullanılıyor.

Yüz tanıma:

Yüz tanıma insan yüzünün ağız,burun,göz,elmacık kemiği gibi anatomik özelliklerinin birbirine olan mesafesi ve boyut ölçümleri baz alınarak oluşturulan matematiksel veriler ışığında çalışmaktadır.İki göz arasındaki mesafe,elmacık kemiği çıkıntısı,burun genişliği gibi etkenler baz alınmaktadır.Burada sistem yüzün matematiksel bir şablonunu çıkartarak kaydeder.

Elde edilen matematiksel veriler yazılıma gönderilir ve buradaki veri tabanı ile karşılaştırılır.Yüz tanıma sistemlerinin ana çalışma mantığı iki şekildedir.Bunlardan ilki tanılama,ikincisi ise doğrulamadır.Tanılama işlemi, girilen yüz ile veritabanındaki yüzü karşılaştırır.Doğrulama işlemi ise, sisteme girilen yüz bilgisinin daha önceden kaydedilene ait olup olmadığını onaylar.

İris tarayıcılar:

Günümüzde genellikle üst seviye telefon ve cihazlarda kullanılan bu yöntem yüz tanımaya kıyasla daha hızlı ve kullanışlı olduğu için kullanıcılar tarafından tercih edilmektedir.Belirli bir lazer sensör kullanılarak saliseler içerisinde binlerce ışın göze gönderilir ve çok hızlı bir şekilde tarama tamamlanır.Telefonlarda kullanılan en pratik güvenlik yöntemlerinden biridir.

SSL/TSL:

Kişisel,finansal ve hassas bilgilerin internet üzerinde taşınması sırasında sağlam güvenlik önlemleri alınmasının büyük bir gereklilik olduğunu biliyoruz.

SSL ve TSL internet üzerindeki bilgi iletimini güvence altına almak için kullanılan protokollerdir.SSL,Netscape tarafından 1990'ların başında geliştirilmiş ve zamanla yerini TSL'ye bırakmıştır.TSL,SSL protokolünün güncellenmiş ve geliştirilmiş bir versiyonudur.SSL ve TSL verilerin güvenli bir şekilde iletilmesini sağlamak için şifreleme, kimlik doğrulama gibi güvenlik özelliklerini içerir.

SSL/TSL çalışma mantığı:

İki taraf arasında güvenli bir bağlantı kurulmasını sağlarlar ve verilerin şifrelenmesi ile deşifrelenmesi için kriptografik algoritmaları kullanırlar.

Protokollerin işleyişi:

>İstemci, sunucuya bir bağlantı isteği gönderir.

>Ellilik(handshake)protokolü:İstemci ve sunucu arasında bir el sıkışma gerçekleşir.Bu aşamada, güvenlik parametreleri ve şifreleme algoritmaları belirlenir.İstemci,sunucunun kimliğini doğrular.

>İstemci ve sunucu güvenli bir şekilde iletişim için paylaşılan bir şifreleme ve oturum anahtarı oluşturur.Bu anahtarlar verileri şifreleme ve deşifreleme işlemleri için kullanılır.

>Şifreleme ve oturum anahtarı sayesinde veriler istemci ve sunucu arasında güvenli bir şekilde iletilir.Veriler algoritmalar ile şifrelenir ve hedefe ulaştığında deşifre edilir.

>Son olarak bağlantıyı sonlandırma işleminde istemci ve sunucu arasındaki bağlantı sonlandırılır. Bu süreçte bazı kriptografik kontroller gerçekleştirilir ve güvenlik açısından bir dizi temizleme işlemi gerçekleştirilir.

SSL ve TSL internet iletişiminde güvenlik sağlama açısından önemli bir yere sahiptir.Özellikle web siteleri aracılığıyla iletilen hassas verileri, kişisel bilgileri vs. iletirken bu protokoller yaygın olarak kullanılır.

Cihazlara Sızmak İçin Kullanılan Bazı Yöntemler

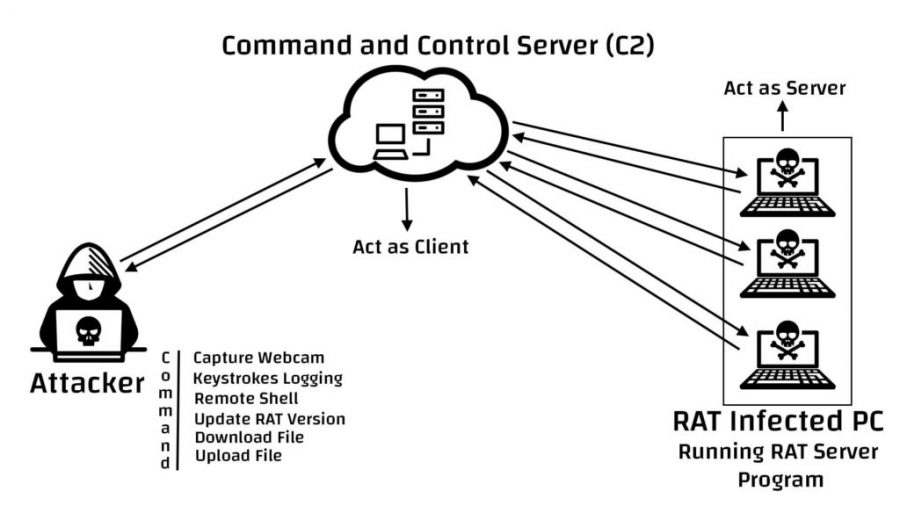

Trojan(Truva Atı):

Trojanlar diğer virüs türlerinin aksine kurbanın cihazına girdiğinde virüsleri temizliyor gibi görünen yararlı bir uygulama formunda gözükebiir.

Genellikle çok güvenli olmayan yerlerden indirilen crackli uygulamaların içerisine gizlenirler.Bu uygulamayı çalıştırdığınız an trojan sisteme bulaşır.

Bazen de trojanlar sosyal mühendislikle bulaştırılır.Örneğin rastgele bir yerden gördüğünüz ücretsiz bir antivirüs programı içerisinde trojan barındırabilir ve kullanıcının bundan haberi olmaz.Sisteme iyi niyetli bir araç gibi yerleştikten sonra kullanıcı hareketine veya saldırganın emirlerine göre davranış sergiler.Tehlikeli olan trojanlar iz bırakmaz ve RAM'de çalıştığı için farkedilmeleri zordur.Ücretsiz VPN,ücretsiz pc onarım aracı,ücretsiz antivirüs gibi pek tekin gözükmeyen uygulamaların içinde var olabilir.

Ransomware (Fidye Yazılımı):

Bu yazılım cihazınıza girdiğinde dosyalarınızı kilitler ve açabilmeniz için sizden şifre ister.Genellikle phishing dediğimiz yöntemi kullanarak kendini meşru bir e-mail adresi gibi gösterip kullanıcıyı gönderdiği dosya ekini açması için kandırır.Bulaştıktan sonra sadece dosyaları şifrelemekle kalmaz size baskı kurmak için dosyaları silmeye başlayıp sizi ödeme yapmaya zorlayabilir.

Rootkit:

Cihazlara güvenlik programlarına yakalanmadan uzaktan erişim sağlayan bir malware türüdür.Saldırgan, rootkitleri kullanarak bilgileri çalabilir,yapılanmaları değiştirebilir,cihaza daha fazla virüs yükleyebilir.Rootkitleri kandırmak zordur, bu yüzden bu saldırıları önlemek çok önemlidir.

Worm (Solucan):

Bu virüs türü genellikle SMS ve MMS metin mesajları yoluyla bulaşır. Ana hedefi, kendisini cihazlar arasında yeniden üretmeye ve yaymaya devam etmektir. Ayrıca bir solucan virüsü, yanıltıcı ve zararlı talimatlar da içerir. En yaygın solucan virüslerinden biri, jailbreak IOS cihazlarına bulaşan ve ilk solucan virüsü olan Ikee'dir. Bluetooth aracılığıyla yayılan ilk solucan olan Commwarrior da solucan virüs türleri arasındadır.

Bazı toplu alanlardaki ücretsiz Wi-Fi ağları,bluetooth ağı cihazlar için tehlikeli durumlar yaratabilir.Özellikle açık bir Wi-Fi ağında geziniyorsanız kolay bir şekilde bilgileriniz ele geçirilebilir.Yukarıda da bahsettiğim gibi, bu tarz ne olduğu belli olmayan ücretsiz hizmetleri kullanırken dikkatli olmak gerek.Ücretsiz crackli uygulamalar,ücretsiz Wi-Fi ağları veya birtakım apk uygulamalar kullanıcıları kandırmak için güzel yöntemler.Bunlara karşı dikkatli olmalısınız.

Bugünlük bu kadar olsun.Vakit ayırdığınız için teşekkür ederim,kendinize iyi bakın.

Son düzenleme: