- 17 Kas 2020

- 934

- 516

Hack'in Az Bilinenleri

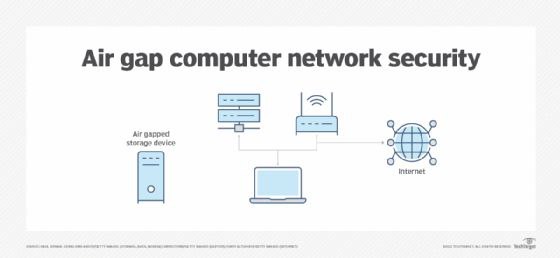

Hack yöntemleri konusunda birçok kişi tarafından akla hayale gelmeyecek tekniklerle karşınızdayız. Okuduktan sonra, “Bu kadar da olur mu artık?” der misiniz bilmiyorum, ama bu riskli durumların akla gelme olasılığı çok düşüktür.Kötü amaçlı bilgisayar korsanları, çaldıkları verilerin kendilerine ulaşması için genellikle interneti kullanırlar. Bu yüzden büyük şirketler ve kurumlar internete bağlı olmayan “hava boşluklu” (Air-Gap) sistemler kullanırlar. Bu sayede siber suçluların erişimlerinin çok daha zorlaşmasını sağlarlar. Bu cihazlarda ağ, wi-fi, bluetooth, hoparlör, fan kontrolü gibi durumlar yoktur.

Hava boşluklu sistemler, internet erişimi olmayan yerel ağlardaki izole cihazlar olarak tanımlanır. Bu bilgisayarlar, çoğunlukla hassas verilerin barındırıldığı üstün güvenlikli sistemlerle korunan cihazlardır ve bu hassas verilerin bu teknikle ele geçirildiği görülmüştür.

Hava boşluklu sistemleri açıklayalım, bir ağı veya bilgisayarı bağımsızlaştırmayı ve bunların harici bir bağlantıya girmesini engellemeyi içeren bir güvenlik önlemini ifade eder. Hava boşluklu (air gapped) olan bilgisayar, fiziksel olarak diğer cihazlardan ayrıdır. Ayrıca diğer bilgisayarlara veya ağ aygıtlarına kablosuz veya kablolu olarak bağlı değildir. Bu sistemlerle kullanılan cihazlar, kritik bilgisayar sistemlerinin veya verilerin kötü amaçlı yazılımlardan veya kötü niyetli her türlü aktör saldırılarından korunması amacıyla düşünülmüştür. Bu bilgisayarlar arasında veri aktarımını yapabilmek için USB sürücüler gibi çıkarılabilir ortam aygıtları kullanılır. Bu aygıtlara kopyalanan veriler, kullanıcı tarafından fiziksel olarak diğer sisteme taşınır. Tüm önlemlere rağmen bu sistemler de bilgisayar korsanlarının bilgi işlem cihazlarını analiz ederek veya kablolardan yayılan dalgalarla oluşan elektromanyetik sızıntılara karşı hassastır. Bu anlamda elektromanyetik istismarlara karşı, hava boşluklu sistem ve dış duvar arasında, sistemin telleri ve diğer ekipmanların telleri arasında yeterince boşluk bulundurulur. Hatta çok hassas verilere sahip sistemler için hava boşluklu ekipmandan elektromanyetik radyasyon kaçışını önlemek için Faraday Kafesi de kullanılabilmektedir.

Hassas verilerin üst düzey güvenliği sebebiyle çoğu hükümet ve endüstriyel bilgisayar, kendilerinin dışındaki ağlara bağlı değildir, ama bu sistemlerin bile yetersiz kaldığı durumlar vardır.

Bir tehdit unsuru, özel ekipman kullanarak belirli bir mesafeden demodüle edilmiş elektromanyetik radyasyon dalgalarıyla gelen tuş vuruşlarını veya ekran görüntülerini yakalayabilir.

Hava boşluklu sistemleri tehditlerden korumanın diğer yolu da son kullanıcıları güvenlik farkındalığı eğitimi vermektir. Örneğin; hava boşluklu endüstriyel kontrol sistemlerine saldırı amaçlı tasarlanmış olan Stuxnet soluncanının, çalışanlar tarafından bulunan veya ücretsiz olarak alınan virüslü parmak sürücülerle bulaştığı düşünülüyor. Yani bu virüs, izole edilmiş ağlara veya ağa bağlı olmayan cihazlara USB bellekler yoluyla sızabiliyor.

Hava Boşluğu Güvenliği/Son Teknoloji Saldırılar Analizi ve Azaltma / Bir Ağın Güvenliğini Sağlamak İçin Tipik Yaklaşım halka açık internet veya başka bir güvenli olmayan yerel alan ağı Hava boşluklu olabilecek Ağ veya sistem örnekleri şöyledir:

. Askeri savunma sistemleri.

. Finansal Sistemler Borsası.

. Endüstriyel kontrol sistemleri (SCADA).

. Kritik altyapı - enerji santralleri, yakıt ikmali, trafik kontrol havaalanları.

. Komuta ve kontrol merkezleri.

. Bilgisayarlı medya ekipmanı.

Çok sayıda hack yöntemi var ama bazılar için “alışılmışın dışında” diyebiliriz. Konuyla ilgili yöntemleri incelemeye başlayalım:

ISI İLE HACK

Isı ile hack girişiminde birinci gerekçe olarak hedef bilgisayara yakın bir bölgede hack işleminin yapılacağı cihaz olmalıdır. Kullanılan teknolojiye göre mesafe kapasitesi değişebilir. Örneğin; bazı durumlarda iki cihaz arasında birkaç santim olması gerekirken bazı durumlarda birkaç metre de yeterli olabilir. Çünkü hack yapılacak olan cihazdan çıkan ısı oranına göre tespitler yapılır. Örneğin; tıklanan klavye tuşlarına göre farklı oranlarda ısı yayılımı olmaktadır. Bu şekilde klavye hareketleri tespit edilebilir.

Guri, hava boşluklu bilgisayarlar hedef alınarak dış dünyaya veri gönderme tekniklerini geliştirmeye çalışmaktadır. Hava boşluklu (air gapped) sistemler, yani internete bağlantısı olmayan yerel (local) ağlardaki izole bilgisayarlar, çoğunlukla hassas veriler barındıran devlet veya firma ağlarında kullanılır. Yani bir bilgisayardan veri ele geçirebilmek için bilgisayarın illa ki internete bağlı olması şart değildir. Bunun için verilerin ele geçirilmesi sırasında ağ koruyucularının bunu algılayamayacağı yeni yollar araştırılmıştır. Bu konuda listelenebilecek bazı başlıklar şöyledir:

HVACKer: Kötü amaçlı yazılımların Air-Gapped sistemlerdeki durumunu kontrol etmek için havalandırma sistemlerinin zafiyetinden faydalanır. Bu saldırı senaryosu, sıcaklık değişimlerini okumak ve bu sıcaklık dalgalanmalarını sıfırlara ve birlere dönüştürmek amacıyla bilgisayarın termal sensörleriyle etkileşime giren kötü amaçlı yazılımla oluşturulur. İnternet erişimi olmayan izole edilmiş ağdaki bilgisayara zaten önceden yüklenmiş olan kötü amaçlı yazılım, HVAC sistemi ile oluşturulan sıcaklık değişimlerini okur ve elde edilen termal sinyalleri dönüştürür. Yani bu saldırının gerçekleşmesi için önce bir hedef seçilmeli ve internete bağlı bırakılan, internete bağlı iç ağdaki HVAC sistemi tanımlanmalıdır. Bundan sonra ya eski açıklar ya da yeni istismarlar tasarlanarak onu ihlal etmenin yolu bulunmalıdır. Daha sonra HVAC sisteminin neden olduğu sıcaklık değişimlerini okuyabilen HVACKer yazılımının kodlanmış haliyle hedefleri etkilemesi gerekir.

BitWhisper: Çevrimdışı bilgisayarların ısı yayılımlarıyla veri çalabilir. Çevre birimi ve ağ bağlantısı olmayan bilgisayarlar tarafından yayılan ısı ile veri alımı sağlanır.

İzole edilmiş ağlara USB bellekler ile sızma işlemi başarılmıştır. İsrail’deki Ben Gurion Üniversitesi araştırmacıları tarafından ısı değişimi ile çift yönlü bağlantı kurulabildiği kanıtlanmıştır. Bu teknik, BitWhisper şeklinde adlandırıldı. Aynı ortamda yan yana olan, biri internete bağlı olan iki bilgisayar kullanılarak bu teknik geliştirildi. Bu ortam, çoğunlukla ofis ortamlarında sağlanmaktadır. Fakat bu teknik için öncelikle her iki bilgisayar da kötü amaçlı bir yazılımla etkilenmiş olmalıdır. İnternete bağlı olmadığı için güvenli olduğu düşünülen bilgisayar, CPU ve GPU çalışmaları güçlendirilmesine bağlı olarak yükselen ısı seviyesi ile ısı desenleri oluşması sağlanır. Bundan sonra internete bağlı olan bilgisayar, kendi ısı algılayıcılarını kullanarak, veri akışı olarak, ısı dalgalarını tanıyor ve ayrıca diğer bilgisayara komutlar da gönderebiliyor. Bu teknik için uygulanan kötü amaçlı yazılım, kapalı sistemlere bir kere sızdığı zaman kullanılabileceği başka bilgisayarları da etki altına alabiliyor. Bunun için internete bağlı olan güvenli ağdaki bilgisayar ile bilgisayar arasında 40 cm’den daha az mesafe olması yeterlidir.

Hava boşluklu bilgisayarlar (çevre birimi yok, ağ yok) Doğru döndürme komutuyla dahili ağdaki bilgisayara x16 video hızında komut gönderilir. Diğer bilgisayardan yayılan ısıyla, komut gönderilen bilgisayar tarafından algılanan döndürme komutundan sonra x16 video hızıyla tekrar başka bir komut gönderilir. Böylece yayılan ısı algılanarak çözülür. Bu yöntem de hava boşluklu bilgisayarlar için kullanılır.

TİTREŞİM İLE HACK

AiR ViBeR: Sistemlerden veri çalınabilmesi için kontrollü titreşimler oluşturabilecek fanları bilgisayara monte ederek bu yöntem kullanılabilir. Bu yöntem, İsrail’deki Negev Ben-Gurion Üniversitesindeki, Mordechai Guri, Ar-Ge başkanı tarafından veri hırsızlığı teknikleri arasında en iyisi olarak görülüyor. Yani Guri, titreşim yoluyla veri hırsızlığının nasıl yapılabileceği konusunda da çalıştı. İşlemci, ekran kartı, güç istasyonu (PSU) veya kasaya montelenmiş başka çeşit fanlar kullanılarak oluşan titreşimler araştırıldı. Air-Gapped bir sisteme yerleştirilen kötü amaçlı kodlar tarafından fanların hızının kontrol altında tutulabileceği gösterildi. Kodlar yardımıyla oluşturulan fan hızının artırılıp azaltılmasıyla oluşan titreşimlerin frekansının kontrol edilebilecek durumda olduğu anlaşıldı. Kısacası, Air-Gapped sistemlerdeki verileri alıp, yakındaki (nearby) ortama yayılan bir titreşim örgüsü, fan hızı değiştirilebiliyor. Yakındaki bir hacker ise bu titreşimleri akıllı telefondaki ivmeölçer sensörler sayesinde kaydedebiliyor ve sonra uygun bir zamanda titreşim örüntüsünde gizlenen bu verileri düzenleyebiliyor ve çözebiliyor. Bu titreşimleri toplamanın yolu şöyledir; eğer hava boşluklu ağa fiziksel erişim varsa hacker, akıllı telefonunu sistem yakınındaki bir yere bırakıp söz konusu bilgisayarlar ile telefonu temas bile ettirmeden yönlendirilmiş titreşimleri toplayabiliyor. Ama fiziksel bir erişim yoksa hava boşluklu sistemi yöneten hedef kurumda çalışanların cihazına kötü amaçlı yazılım bulaştırılarak amaca ulaşılabiliyor. Bu yazılım, titreşimleri toplayıp hacker’a ulaştırabiliyor. Çünkü bu gibi durumlarda kullanıcının izni gerekmeden akıllı telefondaki ivmeölçer sensörlere erişilebilmesi mümkündür. Bu tekniğin olumsuz bir yanı, veri akımını çok yavaş gerçekleştirmesidir. Veriler, titreşim yoluyla saniyede yarım bit’lik düşük hızla dışa aktarılabilir. Bu yüzden saldırganların bu yöntemi kullanma olasılıkları günümüzde oldukça düşüktür. Standart kullanıcıların AiR-ViBeR tekniğinden dolayı tedirgin olmalarına gerek yok ama yüksek güvenlikli ağların yöneticileri, bu tekniği ciddi bir tehdit olarak görmeli, Guri çalışmalarını önemsemeli ve önlemler listesini uygulamalıdır.

IŞIK İLE HACK

LED-it-Go: Hard diskin etkinlik ışığı ile hava boşluklu sistemlerden veri elde edebilir. Bu teknikte bir drone ile, virüslü bilgisayar ile arasında belirli bir mesafeyi koruduğu anda verici bilgisayar olarak söz konusu cihaza bağlanır ve kötü amaçlı yazılım ile veriler elde edilir. Buradaki veri hırsızlığı, bilgisayarın sabit sürücüsünden gelen LED sinyalleri aracılığıyla gerçekleşir.

xLED: Yönlendirici (router) veya anahtar LED’ler ile veri dışarı aktarılır. Yönlendirici LED’lerle veriler ele geçirilebiliyor. Güvenliği ihlal edilmiş bir yönlendiriciye bulaşan xLED kötü amaçlı yazılım aracılığıyla 10000 bit/sn (10Kbps) hızında veri sızabiliyor. LED’ler saniyede 1000’den fazla yanıp sönebilir.

aIR-Jumper: Güvenlik kamerasının kızılötesi özelliğini kullanarak hava boşluklu ağlardan veri çalabilir. Kötü amaçlı yazılımla sağlanan kızılötesi (IR) sinyallerle hassas veriler sızdırılabilir.

Brightness: Ekran parlaklıklarının yaydığı ışıkların değişiminden faydalanır. Yani veriler, ekran parlaklıklarıyla çıplak gözle görülemeyen değişikliklerle sızdırılır.

ELEKTROMANYETİZMA İLE HACK

UseBee: USB kablosunu elektromanyetik yayılım yapmaya zorlayarak “veri yolu”nu, verilerin ele geçirilmesinde kullanabilir. USB ile elektromanyetik emisyon (USB fırtına saldırısı) ile hava boşluğu gizli kanalı bulunan yani hava boşluklu bilgisayar, internet, ağ, wi-fi, bluetooth, hoparlör vb faktörler olmadan bile hack işlemi gerçekleştirilebilir. Bilgisayardaki basit bir anten/yazılım aracılığıyla diğer bilgisayardan elektromanyetik sinyaller yoluyla veriler iletilebilir.

AirHopper: Yakındaki bir cep telefonuna elektromanyetik sinyaller yaymak için yerel ekran kartı kullanılır.

Hava boşluklu ağlara tarayıcı aracılığıyla lazer kullanılarak ve komutla ışık sekansı olarak modüle ediliyor. Böylelikle kötü amaçlı yazılım komutu taramadan çıkarabiliyor. Bu konuda cihaza yaklaşmak için drone kullanılabiliyor ve hedef tarayıcıya odaklanılmış olunuyor.

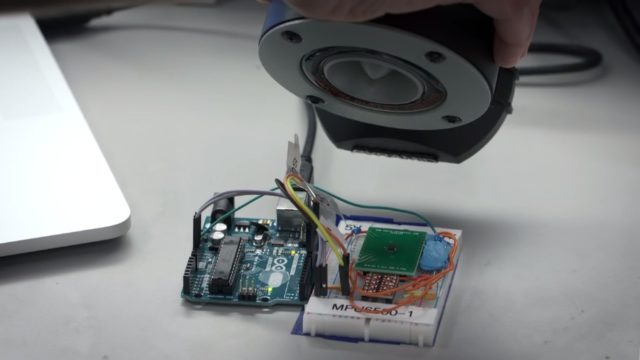

SES İLE HACK

Özellikle hafızaya veri yazılırken kayda değer sesler çıkıyor ve hassas dijital kulaklar bu sesleri okuyabiliyor. Georgia Instutite of Technology Kamu Araştırma Üniversitesi’ndeki incelemeler bu yönde olmuştur.

Fansmitter: Bilgisayarın ekran kartı fanından çıkan sesleri kullanarak veri çalabilir. Air-Gapped bilgisayardan çıkan akustik sinyaller yoluyla belirli bir yakınlıktaki akıllı telefon tarafından veriler alınabilir. Buradaki söz konusu bilgisayarda hoparlör, wi-fi, bluetooht, internet olmamasına rağmen bu veri sızıntısı gerçekleşebilir.

DiskFiltration: Ses dalgaları aracılığıyla kontrollü sabit disk okuma/yazma işlemlerini kullanarak veri çalabilir. Hoparlörsüz hava boşluklu bilgisayarların gizli sabit disk gürültüleri yoluyla veri alınabilir.

Mosquito: Sabit hoparlör ve kulaklık bulunan bilgisayardan veri çalar. Hoparlörden hoparlöre iletişim sağlanarak Air-Gapped bilgisayarlar arasında gizli ultrasonik iletimler sağlanarak veri alımı sağlanır.

/

Hassas verilerin güvenliği için çoğu hükümet ve endüstriyel bilgisayar sistemleri dış ağlara bağlanmamaktadır. Böyle bir durumda bile konumuzda sıraladığımız hack gerçekleri sebebiyle birçok savunma sistemi yetersiz kalabilmektedir.

Görünen o ki cihazları korumak sanıldığı kadar kolay değildir. Özellikle içerisinde hassas veriler saklanılan cihazların peşinde kötü niyetli kişilerin olması hiç şaşırtıcı değildir. Bu yüzden her ihtimal düşünülüp güvenli şekilde kullanılmaları sağlanmalıdır. Tabi bu konumuzda anlatılan ihtimaller uygulama açısından her zaman akla gelir mi veya imkân bulunur mu bilinmez. Ama cihazlarda anormallikler görüldüğünde gereken yapılmalıdır.

Son düzenleme: