- 16 Ara 2023

- 6

- 31

- 26

Selamlar sevgili arkadaşlar bugün unesco üzerinde bir araştırma yaparken bir script açığı ile karşılaştım.

Bunu da burada anlatmak istedim.

İlk önce xss'in varlığını anlamam biraz zaman aldı bi 5-10dk uğraştım,

nedeni ise parametre üzerinden değil url üzerinden bir etkileşim alıyordu.

Burada url'nin backend tarafında otomatik olarak sabit bir şekilde atanmadığınıı fark ettim, manipüleye açıktı.

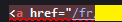

Örnek kod:

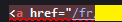

bizim amacımız çift tırnak içinden çıkıp, kendimizde kod çalıştırmak.

bu yüzden kodu bu şekilde güncelliyorum.

Bir sonraki aşamada hrefin atandığı yerin üzerine gelip javascript kodunun çalışmasını sağlamak kalıyor.

En son biraz google üzerinde araştırma yapınca yaklaşık 17 domain üzerinde tespit ettim.

en son payload bu şeklini almıştı.

Okuduğunuz için teşekkürler.

Özelden de dahil olmak üzere dostlarımın telegram adreslerinde, yok fake bilmem ne diye argo ve küfürlü hakaretlerden dolayı tek seferlik bir poc videosu koyuyorum, türemler başımıza üşeşmeden önce ben ne biliyorum diye düşünsünler.

Bunu da burada anlatmak istedim.

İlk önce xss'in varlığını anlamam biraz zaman aldı bi 5-10dk uğraştım,

nedeni ise parametre üzerinden değil url üzerinden bir etkileşim alıyordu.

Burada url'nin backend tarafında otomatik olarak sabit bir şekilde atanmadığınıı fark ettim, manipüleye açıktı.

Örnek kod:

HTML:

<a href="/test/xss_payload">bu yüzden kodu bu şekilde güncelliyorum.

HTML:

<a href="/test"onmouseover='alert(document.domain)'">

En son biraz google üzerinde araştırma yapınca yaklaşık 17 domain üzerinde tespit ettim.

en son payload bu şeklini almıştı.

HTML:

"onmouseover='alert(document.domain)'Özelden de dahil olmak üzere dostlarımın telegram adreslerinde, yok fake bilmem ne diye argo ve küfürlü hakaretlerden dolayı tek seferlik bir poc videosu koyuyorum, türemler başımıza üşeşmeden önce ben ne biliyorum diye düşünsünler.

Son düzenleme: