Web dizin taraması/keşfi nedir?

Web dizin taraması belli bir ip adresindeki veya domain üzerindeki web sitesinin kök dizini altındaki dosyaların ve klasörlerin tespitidir.

Bunu neden yaparız?

Bunu yapma nedenimiz web sitelerinin & sunucularının ön tanımlı ayar dosyaları, özel kullanıcı dosyaarını bunların yanı sıra gerçek hayatta denk gelebileceğimiz yedekleme dosyaları, sql dosyaları, .htaccess dosyası ve diğer gizli dizin içeriklerini bulma imkanı sağlamaktadır.

ilgili araçlar:

- dirb | Basit kullanışlı ama özel ayarları vermesi zor.

- dirsearch | Birazdaha komplike , basit ,ayar vermesi kolay.

- Metasploit | Temel seviyede denebilir pek özel ayarı yok.

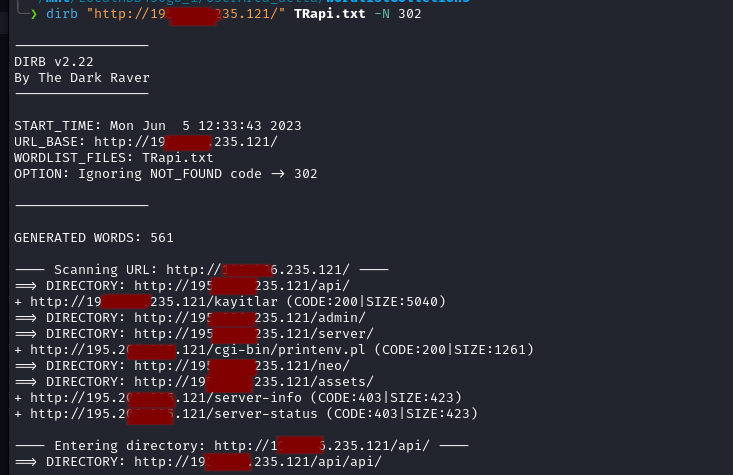

1) Dirb:

dirb küçük ve başarılı bir dizin tarama aracıdır ama özel ayarlar vermesi biraz zor bir araçtır

mesela yok sayılacak http durum kodlarını vs vermek çıktıyı okuması biraz sıkıntılıdır ama baya etkili bir araçtır ve python ile yazılmıştır..

| |

Kod:

# keni wordlisti ile tarama yapar[/COLOR][/CENTER]

[COLOR=rgb(239, 239, 239)][CENTER] dirb "http://127.0.0.1"

# ek wordlis tile tarama

dirb "http://127.0.0.1" gelişmiş_wordlist.txt

# 'firefox 12.0.1 windows' user agenti ile '/tmp/wordlist.txt' wordlisti ile 127.0.0.1:9150 proxy si

# uzerinden tarama yapar

dirb "http://127.0.0.1" -a "Firfox 12.0.1 windows" /tmp/wordlist.txt -p 127.0.0.1:9150

# Cookie ekleyerek tarama örneği

dirb "http://127.0.0.1" -c "cookie1:deger1; cookie2:deger2; cookie3:deger3"

# url deki özel bir adrein taranması

dirb "https://127.0.0.1/secretAdmin/"

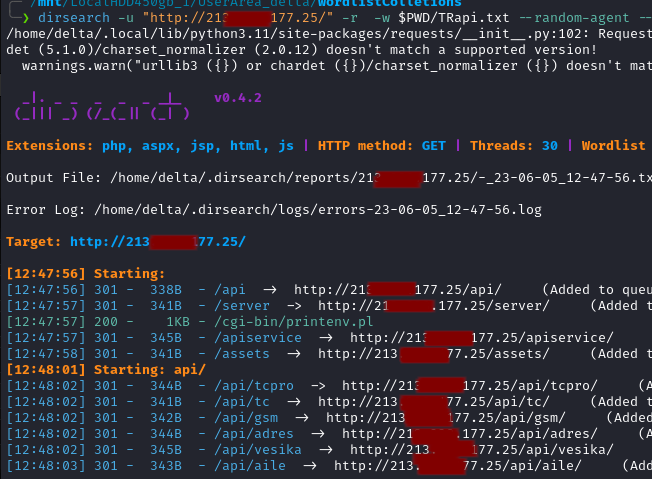

2) Dirsearch:

dirsearch dirb den ve metasploit'den daha gelişmiş bir dizin taraması sağlar bize hem durum kodlarını yönetmede hem çıktı yönetme konusunda, hem cookie ile CloudFlare üzerinde tarama yapmamızı sağlar bu sayede hem dirb'i hemde msf'i gerie bırakarak en sevdiğim dizin tarama aracı olarak katagorilendirilebilir python dili ile yazılmıştır.

Parametre | Parametrenin anlamı | örnek kullanım |

|---|---|---|

-u | hedef url yi vermemizi sağlar ZORUNLU bir parametredir. | -u "http://localhost.com" |

-l | url listesi varsa elimizde dosya olarak vermemizi sağlar. | -l scanListesi.txt |

-e | her adresin sonuna uzantı eklememizi sağlar. | -e php,jsp |

-X & --eclude-extensions | belilrtilen uzantıyı sonuçlarda göstermez hariç tutar | -X bak,backup,json |

-w | özel wordlist vermemizi sağlar ama wordlisstin tam dosya yolunu vermek gereklidir | -w /home/user/YedekListesi.txt |

-t & --threads | aynı anda kaç istek yapılacağını belirtir yüksek istekler dos olarak algılanabilir | --threads 2 |

-r & --recursive | her dizinin içinin tekrar taranmasını sağlar | -r (parametre almaz) |

-x & --exclude-status | belirli http durum kodlarını çıktıda göstermez hariç tutar | --exclude-status 404,503 |

--exclude-size | belirli bir dosya boyutunu çıktıda göstermez hariç tutuar | --exclude-size 42B (42 BAYT) |

--exclude-texts | belirtilen metni içeresen sayfaları çıktıda göstermez hariç tutar | --exclude-texts "access denied" |

--no-color | renkleri sevmeyenler için çıktının renksiz siyah-beyaz olmasını sağlar | --no-color (parametre almaz) |

-m & --http-method | POST, GET, HEAD gibi isteklerin hangi methotlarla yapılacağını belirler ön tanımlı olarak GET dir | -m POST |

-d & --data | POST olarak gönderilecek özel datayı belirtmemizi sağlar | --data "username=hacer&password=hacer123" |

-H & --header | HTTP headerlarını belirtmemizi sağlar | -H "User-Agent: Win1987 firefox 3" |

--random-agent | isteklerin random user-agent ile yapılmasını sağlar | --random-agent (parametre almaz |

--header-list | headerleri içeren dosya vermemizi sağlar | --header-list /home/user/headerList.txt |

--user-agent | özel user agent vermemizi sağlar | --user-agent "Google Chrome Win64" |

--cookie | özel cookie vermemizi sağlar | --cookie "koki1:değer1; koki2:değer2; koki3:değer3 " |

--timeout | bağlantı zaman aşımı süresini belirler | --timeout 20s |

-s & --delay | istekler arasına nekadar saniye zaman konulcağını belirtir | --delay 2 |

--proxy | proxy eklememizi sağlar | --proxy "socks5://127.0.0.1:9150" |

-o | çıktıyı dosyaya kaydetmemizi sağlar | -o çıktılar.txt |

--format | çıktı formatını belirlemeyi sağlar | --format json |

Kod:

# en temel tarama örneği[/COLOR][/CENTER]

[COLOR=rgb(239, 239, 239)][CENTER] dirsearch -u "google.com"

# özel bir wordlist vererek erişim engeli olan ve notFound veren sayfaları hariç

# tutarak tarama yapalım

dirsearch -u "127.0.0.1" -w /home/user/liste.txt --exclude-status 403,404

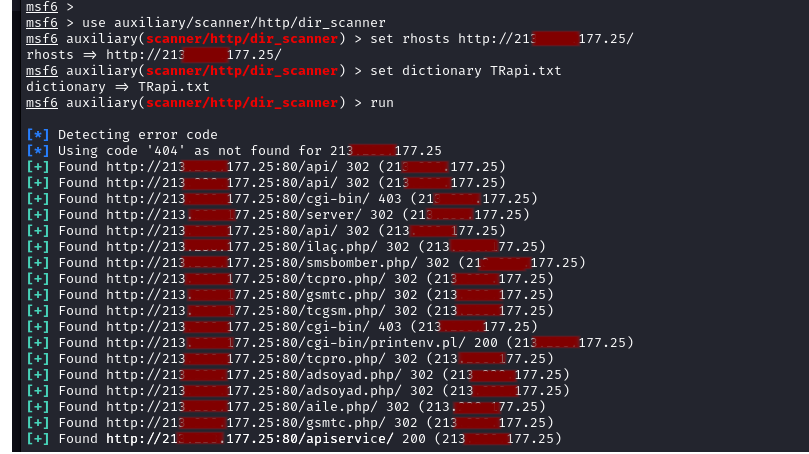

3) Msfconsole:

Metasploit-Framework çok geniş çaplı bir araçtır bu nedenle içersinde herzaman işimize yaricak modüller vardır. Dizin taraması için 'auxiliary' yani keşif modülleri altındaki bir modülü kullanacaz. Kullanacağımız modülün adı auxiliary/scanner/dir_scanner 'i kullanacaz. Ama şunu unutmamak lazım dirsearch ve dirb e göre çok az özelliğe sahip bir tarama aracıdır bu nedenle beklentiler çok yüksek tutmamak lazım ama genede kullanılabilir ve arada kullanacağız.

Kod:

# msfkonsolu başlatalım[/COLOR][/CENTER]

[COLOR=rgb(239, 239, 239)][CENTER] msfconsole

# kullanılacak modülü belirtelim

[msf]> use auxiliary/scanner/dir_scanner

# show options ile ayarları görelim

[msf]> set rhost "http://localhost.com"

# özel wordlist istiyorsak wordlisti belirtioz

[msf]> set DICTIONARY /home/user/dizinListesi.txt

# Ve tarama işlemini başlatalım

[msf]> run