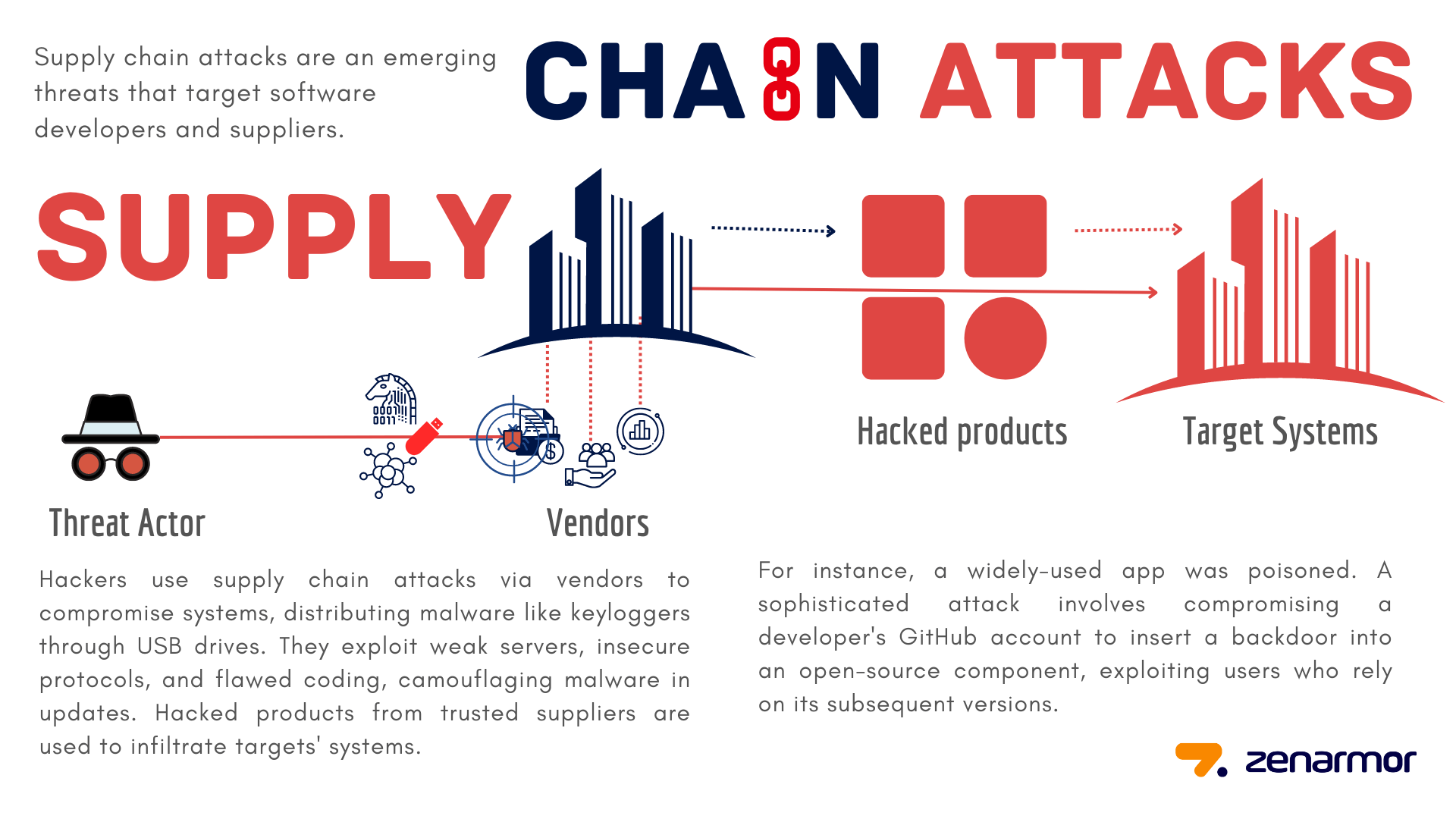

Supply Chain Attacks

Tedarik zinciri saldırıları (Supply Chain Attacks), bir kuruluşun tedarikçilerini veya iş ortaklarını hedef alarak gerçekleştirilen ve siber güvenlik dünyasında giderek önem kazanan saldırı türlerindendir. Bu saldırılar, doğrudan hedef alınan kuruluşun güvenlik önlemlerini aşmak yerine, daha zayıf güvenlik önlemlerine sahip olan tedarikçileri kullanarak gerçekleştirilmektedir. Bu nedenle, karmaşık ve geniş tedarik zincirlerinde zayıf noktalar bulan saldırganlar, büyük zararlar verebilmektedir.

Tedarik Zinciri Saldırılarının Aşamaları ve Teknikleri

Araştırma ve Bilgi Toplama (Reconnaissance)

Saldırganlar, hedef kuruluşun tedarik zinciri hakkında detaylı bilgi toplar. Bu aşamada tedarikçilerin kimler olduğu, hangi sistemleri kullandıkları ve olası güvenlik açıkları araştırılır. Bilgi toplama aşaması, saldırının başarılı olabilmesi için kritik öneme sahiptir.

İlk Hedefin Belirlenmesi (Initial Targeting)

Saldırganlar, genellikle zayıf güvenlik önlemlerine sahip olan bir tedarikçi veya iş ortağını hedef alır. Bu kuruluşun sistemlerine sızarak zararlı yazılımlar yerleştirilir. Hedef alınan tedarikçinin güvenlik açıklarından faydalanılarak saldırı başlatılır.

Malware Enfeksiyonu (Malware Infection)

Zararlı yazılım, tedarikçinin sistemine bulaştırılır. Bu yazılım, güncelleme paketleri, yazılım güncellemeleri veya güvenilir dosya transferleri gibi yollarla hedef kuruluşa taşınır. Bu aşamada, zararlı yazılımın fark edilmeden yayılması amaçlanır.

Dağıtım ve Yayılma (Distribution and Propagation)

Zararlı yazılım, hedef kuruluşun sistemlerine yayılır. Saldırganlar, hedef sistemlerde kalıcı olmak ve daha fazla zarar verebilmek için çeşitli teknikler kullanır. Bu aşamada, zararlı yazılımın mümkün olduğunca geniş bir alana yayılması sağlanır.

Komuta ve Kontrol (Command and Control - C2)

Saldırganlar, zararlı yazılım aracılığıyla hedef sistemleri uzaktan kontrol eder. Bu aşamada, veri çalmak, sistemleri manipüle etmek veya başka kötü amaçlı faaliyetlerde bulunmak için komutlar gönderilir. Komuta ve kontrol aşaması, saldırının etkinliğini artırmak için kritik bir adımdır.

Eylem ve Sonuç (Actions on Objectives)

Saldırganlar, ana hedeflerine ulaşmak için gerekli eylemleri gerçekleştirir. Bu eylemler, veri hırsızlığı, sistem sabote etme, fidye yazılımı yükleme veya başka zarar verici işlemler olabilir. Bu aşamada saldırganların asıl amaçları gerçekleştirilir.

Tedarik Zinciri Saldırılarının Örnekleri

SolarWinds Saldırısı (2020)

SolarWinds'in Orion yazılımına zararlı kod yerleştirilerek birçok büyük kuruluş ve hükümet kurumuna sızıldı. Bu saldırı, tedarik zinciri saldırılarının ne kadar yıkıcı olabileceğini gösterdi.

NotPetya Saldırısı (2017)

Ukrayna'ya yönelik bir saldırıda, bir muhasebe yazılımı olan MeDoc'a zararlı yazılım bulaştırıldı ve bu yazılım aracılığıyla küresel bir salgın başlatıldı. NotPetya saldırısı, tedarik zinciri saldırılarının küresel boyutta etkili olabileceğini gösterdi.

CCleaner Saldırısı (2017)

Popüler bir sistem temizlik yazılımı olan CCleaner'ın resmi dağıtım kanalları aracılığıyla zararlı bir versiyonu yayımlandı ve milyonlarca kullanıcıya bulaştırıldı. Bu saldırı, kullanıcıların güvenilir olarak kabul ettiği yazılımların bile tehlike oluşturabileceğini ortaya koydu.

Korunma Yöntemleri

Tedarikçi Değerlendirmesi

Tedarikçilerin güvenlik uygulamaları ve geçmiş saldırı kayıtları düzenli olarak değerlendirilmelidir. Güvenilirliklerini ve güvenlik standartlarına uygunluklarını doğrulamak önemlidir.

Sözleşme ve Güvenlik Gereksinimleri

Tedarikçilerle yapılan sözleşmelere belirli güvenlik gereksinimleri ve denetimler dahil edilmelidir. Tedarikçilerin bu gereksinimlere uyması sağlanmalıdır. Güvenlik protokolleri net bir şekilde belirlenmeli ve uygulama aşamasında sıkı denetimler yapılmalıdır.

Düzenli Denetimler ve İzleme

Tedarikçilerin sistemleri düzenli olarak denetlenmeli ve güvenlik açıklarına karşı sürekli izlenmelidir. Güvenlik olayları hızlı bir şekilde tespit edilip müdahale edilmelidir. Sürekli izleme, potansiyel tehditlerin erken aşamada belirlenmesini sağlar.

Güvenli Yazılım Geliştirme

Tedarik edilen yazılımların güvenli bir şekilde geliştirilmesi sağlanmalıdır. Yazılım geliştirme yaşam döngüsünde (SDLC) güvenlik kontrolleri entegre edilmelidir. Yazılımların güvenli olması, tedarik zincirinin güvenliğini de doğrudan etkiler.

Sıfır Güven Modeli (Zero Trust)

Sıfır güven modeli benimsenerek, tedarik zincirindeki her bileşenin sürekli olarak doğrulanması sağlanmalıdır. Hiçbir bileşene otomatik olarak güvenilmemeli, sürekli doğrulama yapılmalıdır. Bu model, iç ve dış tehditlere karşı daha sağlam bir güvenlik sağlar.

TURKHACKTEAM.ORG // CH

Tedarik zinciri saldırıları, siber güvenlik alanında büyük bir tehdit oluşturmaya devam etmektedir. Kuruluşların, tedarik zincirlerini güvence altına almak için proaktif önlemler alması ve bu tür saldırılara karşı sürekli olarak tetikte olması gerekmektedir. Gelişen teknoloji ve artan siber tehditler karşısında, tedarik zinciri güvenliği her zamankinden daha önemli hale gelmiştir.

Sources: