- 30 Kas 2018

- 609

- 676

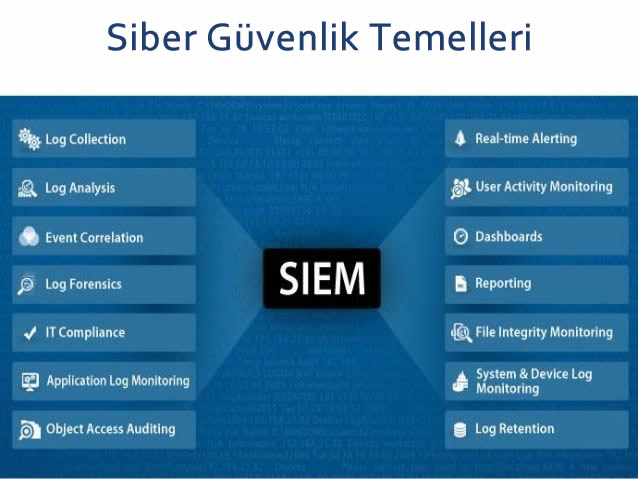

SIEM Nedir

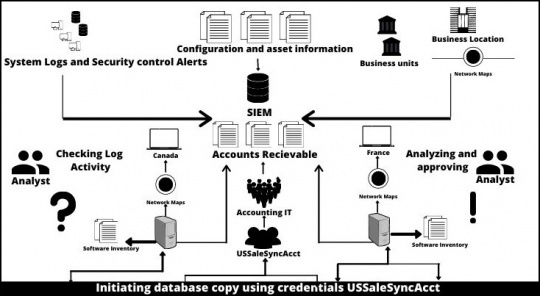

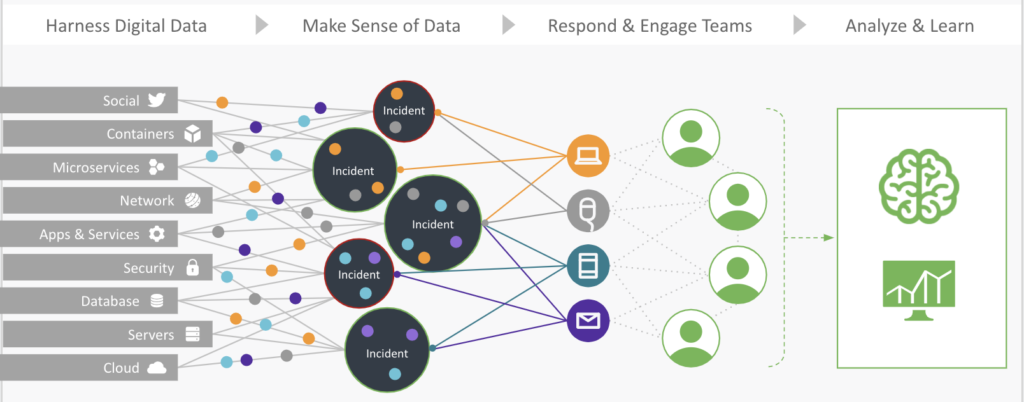

SIEM, Güvenlik Bilgi ve Olay Yönetimi'nin (Security Information and Event Management) kısaltmasıdır. SIEM, bir organizasyonun bilgisayar sistemleri ve ağlarından gelen güvenlik tehditlerini izlemek, tespit etmek, yönetmek ve raporlamak için kullanılan bir yazılım teknolojisidir. SIEM çözümleri genellikle ağ ve sistem günlüklerini toplar, analiz eder, olayları izler, tehditleri belirler ve uygun tepkileri yöneticilere bildirir.

Bu teknoloji, güvenlik olaylarını izleme, tehdit tespiti, uyumluluk yönetimi ve olay yönetimi gibi işlevleri bir araya getirir. Güvenlik tehditlerini daha hızlı tanımlamak ve yanıtlamak için günlükleri, paketleri ve diğer veri kaynaklarını merkezi bir konumda toplar. Böylece, potansiyel tehditler daha hızlı tespit edilir ve uygun önlemler alınabilir.

SİEM Ne Yapar

SİEM (Güvenlik Bilgi ve Olay Yönetimi), bir organizasyonun bilgisayar sistemleri ve ağlarını izlemek, güvenlik olaylarını tespit etmek, yönetmek ve raporlamak için kullanılan bir teknoloji ve süreçler bütünüdür. İşlevleri şunları içerir:

Günlük Toplama: SİEM, farklı kaynaklardan (örneğin, sunucular, ağ cihazları, güvenlik cihazları, uygulamalar) gelen günlük verilerini toplar. Bu günlükler genellikle kullanıcı oturumları, ağ trafiği, sistemi etkileyen olaylar gibi bilgiler içerir.

Analiz: SİEM, toplanan günlük verilerini analiz eder ve olayları tanımlar. Bu analiz, alışılmadık aktiviteleri, potansiyel tehditleri ve güvenlik politikalarının ihlallerini tespit etmeyi içerir. Bu süreçte, anomali tespiti, sinyalleme ve kurallar tabanlı tespit gibi yöntemler kullanılabilir.

Olay Yönetimi: SİEM, tespit edilen güvenlik olaylarını yönetir. Bu, olayların önceliklendirilmesini, kategorize edilmesini ve ilgili ekipler veya sistemler için alarm oluşturulmasını içerir.

Uyumluluk Yönetimi: SİEM, belirli güvenlik standartlarına veya düzenlemelere uygunluğu sağlamak için kullanılabilir. Belirli uyumluluk gereksinimlerini karşılamak için gerekli günlükleri toplar ve uyumluluk denetimlerini gerçekleştirir.

Raporlama: SİEM, güvenlik olaylarını ve aktivitelerini özetleyen ve detaylandıran raporlar oluşturur. Bu raporlar, güvenlik ekipleri, yöneticiler ve diğer ilgili paydaşlar için önemli bilgiler içerir.

Sonuç olarak, SİEM organizasyonların güvenlik durumunu izlemelerine, tehditleri tespit etmelerine ve uygun tepkileri vermelerine yardımcı olur. Bu, organizasyonların güvenlik risklerini azaltmalarına ve siber saldırılara karşı daha hazırlıklı olmalarına olanak tanır.

SİEM Log Toplama

SİEM (Güvenlik Bilgi ve Olay Yönetimi), güvenlikle ilgili verileri toplamak için çeşitli kaynaklardan gelen logları kullanır. Bu loglar genellikle ağ cihazları, sunucular, uygulamalar ve güvenlik cihazları gibi çeşitli kaynaklardan gelir. İşte SİEM tarafından toplanan log türlerine örnekler:

Sunucu Logları: Sunucu işletim sistemleri (Windows Event Log, Syslog vb.) tarafından üretilen loglar, sistemin güvenliği hakkında bilgi sağlar. Bu loglar, kullanıcı oturumları, hizmet durumları, dosya değişiklikleri ve diğer önemli olaylar hakkında bilgi içerir.

Ağ Cihazı Logları: Router'lar, switch'ler, firewalls gibi ağ cihazları tarafından üretilen loglar, ağ trafiği, erişim denetimi ve güvenlik politikalarıyla ilgili bilgiler sağlar. Bu loglar, ağdaki iletişim paternlerini ve olası tehditleri izlemek için önemlidir.

Güvenlik Cihazı Logları: Intrusion Detection/Prevention Systems (IDS/IPS), Antivirus/Antimalware yazılımları, Web Uygulama Güvenlik Duvarları (WAF) gibi güvenlik cihazları tarafından üretilen loglar, potansiyel tehditlerin tespit edilmesi ve önlenmesi için önemlidir.

Uygulama Logları: Özel yazılımların ürettiği loglar, uygulama seviyesindeki güvenlik olaylarını izlemek için kullanılır. Bu loglar, yetkilendirme ve kimlik doğrulama etkinlikleri, hata mesajları ve uygulama düzeyindeki olaylar hakkında bilgi sağlar.

Veritabanı Logları: Veritabanları tarafından üretilen loglar, veritabanı erişimleri, sorgular, değişiklikler ve diğer önemli olaylar hakkında bilgi sağlar. Bu loglar, hassas verilerin korunması ve yetkilendirme politikalarının izlenmesi için önemlidir.

Bu log kaynaklarından gelen veriler, SİEM tarafından merkezi bir konumda toplanır, depolanır, analiz edilir ve olay yönetimi süreçleri için kullanılır. Bu, organizasyonların güvenlik tehditlerini tespit etmelerine, yanıtlamalarına ve raporlamalarına olanak tanır.

Birleştirme Aggregation

"Birleştirme" veya "Aggregation" terimleri, genellikle veri analitiği ve veri yönetimi bağlamında kullanılır. Bu terimler, veri kümesinin parçalarını bir araya getirerek, toplu olarak işlemek veya analiz etmek anlamına gelir.

Birleştirme, farklı kaynaklardan gelen verileri tek bir veri kümesinde toplamayı ve organize etmeyi içerir. Örneğin, bir işletme farklı departmanlardan gelen satış verilerini birleştirebilir ve tek bir veritabanında depolayabilir. Bu birleştirme işlemi, verilerin daha kapsamlı analizler için hazır hale getirilmesine olanak tanır.

Aggregation ise, bir veri kümesindeki bilgilerin toplu olarak işlenmesi veya özetlenmesidir. Örneğin, bir işletme günlük satış verilerini haftalık veya aylık toplamlar halinde özetleyebilir. Bu, veri setinin daha anlamlı bir şekilde yorumlanmasını sağlar ve karar verme süreçlerini iyileştirir.

Birleştirme ve aggregation, genellikle veri analitiği, iş zekası ve raporlama süreçlerinde kullanılır. Bu terimler, veri yönetimi ve veri analitiği uygulamalarında veri işleme ve analiz süreçlerini anlamak için önemlidir.

Korelasyon

Korelasyon, istatistiksel bir terimdir ve iki veya daha fazla değişken arasındaki ilişkiyi ölçer. Bu ilişki, değişkenler arasındaki eğilim, bağımlılık veya ilişkiyi ifade eder.

Örneğin, bir korelasyon analizi yaparak iki değişken arasındaki ilişkiyi anlayabilirsiniz. Örneğin, hava sıcaklığı ile dondurma satışları arasındaki ilişkiyi anlamak için bir korelasyon analizi yapılabilir. Eğer hava sıcaklığı arttıkça dondurma satışları da artıyorsa, bu pozitif bir korelasyon olabilir. Ancak, hava sıcaklığı arttıkça dondurma satışları azalıyorsa, bu negatif bir korelasyon olabilir.

Korelasyon, değişkenler arasındaki ilişkinin gücünü ve yönünü ölçmek için kullanılan bir istatistiksel ölçüdür. Korelasyon katsayısı, -1 ile +1 arasında bir değer alır. Pozitif bir korelasyon, +1'e yakın bir değere sahiptirken, negatif bir korelasyon -1'e yakın bir değere sahiptir. 0'a yakın bir korelasyon ise ilişki olmadığını veya çok zayıf bir ilişki olduğunu gösterebilir.

Korelasyon analizi, birçok farklı disiplinde kullanılır, özellikle de veri analizi, ekonomi, sosyal bilimler ve bilgisayar bilimlerinde. Bu analiz, değişkenler arasındaki ilişkiyi anlamak ve gelecekteki davranışları tahmin etmek için önemli bir araçtır.

Formun Üstü

Aksiyon Alma

"Aksiyon alma", bir duruma veya soruna tepki vermek veya bir hedefe ulaşmak için planlanmış bir faaliyet veya adımdır. Bu terim genellikle çeşitli bağlamlarda kullanılır, özellikle iş dünyasında, güvenlik, sağlık, eğitim ve daha birçok alanda.

İşletmelerde, aksiyon alma genellikle performansı iyileştirmek, sorunları çözmek veya hedeflere ulaşmak için yapılan adımları ifade eder. Örneğin, bir şirket, müşteri memnuniyetini artırmak için müşteri geri bildirimlerine dayalı aksiyonlar alabilir veya maliyetleri azaltmak için verimliliği artırmak için yeni bir iş süreci uygulayabilir.

Güvenlik alanında, aksiyon alma, tehditleri belirleyip bunlara yanıt vermek için alınan adımları ifade eder. Bir güvenlik olayı tespit edildiğinde, bir organizasyon aksiyon alarak olayı durdurabilir, etkilerini azaltabilir veya gelecekteki benzer olayları önleyebilir.

Sağlık alanında, aksiyon alma hasta bakımını iyileştirmek, hastalıkları önlemek veya tedavi etmek için alınan adımları ifade eder. Örneğin, bir doktor bir hastalığı teşhis ettikten sonra uygun tedaviyi reçete ederek aksiyon alır.

Eğitimde, öğrenci başarısını artırmak için öğretmenler ve yöneticiler aksiyon alabilir, örneğin öğrencilerin ihtiyaçlarına uygun öğretim stratejileri geliştirebilir veya eğitim materyallerini iyileştirebilirler.

Genel olarak, aksiyon alma, bir hedefe ulaşmak veya bir sorunu çözmek için bilinçli ve planlanmış bir şekilde yapılan adımları ifade eder. Bu adımlar genellikle belirlenmiş hedeflere yönelik, ölçülebilir ve etkili olacak şekilde tasarlanır.

Olay Sonrası Analiz İncident Response

Olay Sonrası Analiz (Post-incident Analysis), bir güvenlik olayı veya ihlal gerçekleştikten sonra olayın nedenlerini, etkilerini ve tepkilerini inceleyen bir süreçtir. Bu analiz, organizasyonun olaya verdiği tepkiyi ve mevcut güvenlik önlemlerini değerlendirmeyi içerir. Amacı, benzer olayların gelecekte tekrarlanmasını önlemek için dersler çıkarmak ve güvenlik savunmalarını güçlendirmektir.

Olay Sonrası Analiz genellikle aşağıdaki adımları içerir:

Olayın Belirlenmesi ve Dökümasyonu: İhlal gerçekleştikten sonra, olayın tüm detaylarını dökümlemek ve belgelemek önemlidir. Bu, hangi sistemlerin etkilendiği, ne tür bir saldırı gerçekleştiği ve etkilenen veri veya bilgilerin türü gibi bilgileri içerir.

Olayın Analizi: Olayın nasıl gerçekleştiğini ve saldırganların nasıl erişim sağladığını anlamak için detaylı bir analiz yapılır. Bu, olayın başlangıç noktasını belirlemek, saldırı vektörünü tanımlamak ve saldırganların hareketlerini izlemek için yapılan teknik analizleri içerir.

Zarar Değerlendirmesi: Olayın neden olduğu zararı belirlemek önemlidir. Bu, etkilenen sistemlerin, verilerin veya iş süreçlerinin ne kadar zarar gördüğünü ve bu zararın maliyetini içerir.

Tepki Değerlendirmesi: Olaya verilen tepki, organizasyonun güvenlik yeteneklerini değerlendirmek için incelenir. Tepki süreleri, mevcut savunma mekanizmalarının etkinliği ve insan hatası gibi faktörler değerlendirilir.

Öğrenme ve İyileştirme: Olaydan çıkarılan dersler ve iyileştirme fırsatları belirlenir. Bu, güvenlik politikalarının, prosedürlerin veya teknolojilerin güçlendirilmesini içerebilir.

Olay Sonrası Analiz, Incident Response (Olay Yanıtı) sürecinin önemli bir parçasıdır. Incident Response, bir güvenlik olayı gerçekleştiğinde organizasyonun hızlı ve etkili bir şekilde yanıt vermesini sağlar. Olay Sonrası Analiz ise Incident Response sürecinin son aşamasını oluşturur, çünkü olaya verilen yanıtın değerlendirilmesi ve geliştirilmesi için önemli bir fırsat sağlar.

SİEM Ürün Seçimi

SIEM (Security Information and Event Management), güvenlik olaylarını toplamak, analiz etmek, raporlamak ve tepki vermek için kullanılan bir tür güvenlik yazılımıdır. SIEM ürünü seçerken dikkate almanız gereken bazı önemli faktörler şunlardır:

Gereksinimleriniz: İhtiyaçlarınızı belirleyin. Hangi tür güvenlik olaylarını izlemek istiyorsunuz? Hangi sistemlerden veri toplamanız gerekiyor? İşletmenizin büyüklüğüne ve karmaşıklığına göre, SIEM çözümünün hangi özelliklere sahip olması gerektiğini belirleyin.

Entegrasyon Yetenekleri: SIEM'in mevcut sistemlerinizle entegre olabilmesi önemlidir. Var olan güvenlik çözümleriyle uyumlu olmalı ve verileri sorunsuz bir şekilde toplayabilmelidir.

Analiz ve Teşhis Yetenekleri: SIEM'in gerçek zamanlı olayları izleyebilme, güvenlik tehditlerini tespit etme ve analiz etme yetenekleri çok önemlidir. Karmaşık tehditlerin tespiti ve analizi için güçlü bir yapay zeka ve makine öğrenimi desteği olması da faydalı olabilir.

Ölçeklenebilirlik: SIEM çözümünün, işletmenizin büyümesiyle birlikte artan veri hacimlerini yönetebilme yeteneğine sahip olması gerekir. Büyüdükçe sistemlerinizi destekleyebilmelidir.

Raporlama ve Uyumluluk: SIEM çözümünün, güvenlik olayları hakkında detaylı raporlar oluşturabilme ve uyumluluk gereksinimlerini karşılayabilme yeteneği önemlidir. Birçok endüstri spesifik uyumluluk gereksinimleri vardır, bu da göz önünde bulundurulmalıdır.

Kullanım Kolaylığı ve Yönetim: Kullanıcı dostu bir arayüze ve yönetim paneline sahip olması, SIEM çözümünün etkin bir şekilde kullanılmasını kolaylaştırır.

Maliyet: Seçtiğiniz SIEM çözümünün maliyeti de önemlidir. Başlangıç maliyetleri, lisans ücretleri, bakım ve destek maliyetleri göz önünde bulundurulmalıdır.

Bu faktörleri dikkate alarak, işletmenizin ihtiyaçlarına en uygun SIEM çözümünü seçebilirsiniz. Her organizasyonun ihtiyaçları farklı olduğundan, araştırma yapmak ve farklı çözümleri değerlendirmek önemlidir.

Etkin SİEM Kullanımı

Etkin bir SIEM (Security Information and Event Management) kullanımı için aşağıdaki adımları izleyebilirsiniz:

Hedeflerinizi Belirleyin: Hangi güvenlik hedeflerini gerçekleştirmek istediğinizi belirleyin. Örneğin, tehdit tespiti, güvenlik olaylarını izleme, uyumluluk gereksinimlerini karşılama gibi.

Veri Kaynaklarını Tanımlayın: SIEM çözümünüzün izleyeceği veri kaynaklarını belirleyin. Bu, ağ cihazları, sunucular, uygulamalar, güvenlik cihazları ve diğer sistemler olabilir.

Güvenlik Olaylarını İzleme ve Analiz Etme: SIEM, güvenlik olaylarını toplar, izler ve analiz eder. Sistemlerinizden gelen güvenlik günlüklerini SIEM'e entegre ederek, bu olayları gerçek zamanlı olarak izleyebilir ve analiz edebilirsiniz.

Tehdit Tespiti ve Tepki Verme: SIEM, anormal davranışları ve potansiyel tehditleri tespit edebilir. Tanımlanan tehdit imzaları veya davranışsal analizler gibi yöntemler kullanılarak tehditleri belirleyebilir ve otomatik tepkilerle (örneğin, alarm oluşturma, güvenlik politikalarını uygulama) müdahale edebilirsiniz.

Raporlama ve Uyumluluk: SIEM, güvenlik olayları hakkında detaylı raporlar oluşturabilir ve uyumluluk gereksinimlerini karşılayabilir. Özellikle regülasyonlara tabi olan sektörler için uyumluluk raporları oldukça önemlidir.

Olayları İncelme ve Olay Yanıtı Planı Oluşturma: SIEM tarafından tespit edilen olayları inceleyin ve bunlara nasıl yanıt vereceğinizi belirleyin. Acil durumlar için bir olay yanıtı planı oluşturun ve ekibinizi bu plana hazırlayın.

Sürekli İyileştirme: SIEM çözümünüzün etkinliğini düzenli olarak değerlendirin ve iyileştirme fırsatlarını belirleyin. Yeni tehditler ve güvenlik zafiyetleri hakkında güncel kalın ve SIEM kurulumunuzu buna göre güncelleyin.

Etkin bir SIEM kullanımı, organizasyonunuzun güvenlik durumunu izlemesine ve güvenlik olaylarına hızlı bir şekilde yanıt vermesine yardımcı olabilir. Bu adımları izleyerek, SIEM çözümünden en iyi şekilde faydalanabilirsiniz.