Merhaba TürkHakTeam Takipçileri

Bugün Sizler İle Birlikte 9 Farklı Siber Saldırı Yöntemini Anlatacağım

1) Malware : Malware kötü yazılımların kısaltmasıdır virüsler, truva atları,solucanlar bunlara örnek verebiliriz. Kişin izni dışında sisteme sızma işlemidir. Bilgisayarı ve tüm ağ sistemlerini kullanılmaz kılabilir. Kendini çoğaltabilir, Saklanabilir ve hacker'lar uzaktan sistemi kontrol edebilirler.

2) Dos Ve Ddos : Açılımı ve türkçesi ise Denial of Services ve Distributed Denial of Services (Dos Türkçe açılımı : Hizmet reddi) ( Ddos Türkçe açılımı : Dağıtılmış hizmet reddi) Açılımlarını ve türkçe anlamlarını öğrendiğimize göre şimdi nedir bu dos ve ddos onları öğrenelim Bu yöntemler sistemler çevrimiçi olduğu anda çevrimiçi hizmetlerin düzgünce çalışmamasını amaçlayan saldırılardır. Hackerlar bir diğer değişle saldırganlar bir veri tabanına, web sitesine, sunuculara veyahut bir server'a aşırı derecede hizmet isteği göndererek sistemi meşgul ederler meşgul ettiklerinde sistemler çalışmayı durdurur. Bu saldırılar tek bir cihaz ve kişi ile olmaz birden fazla cihaz ve kişi gereklidir yoksa dos ve ddos atakları başarısız olur.

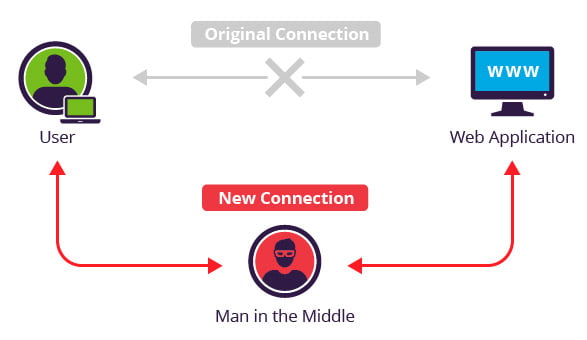

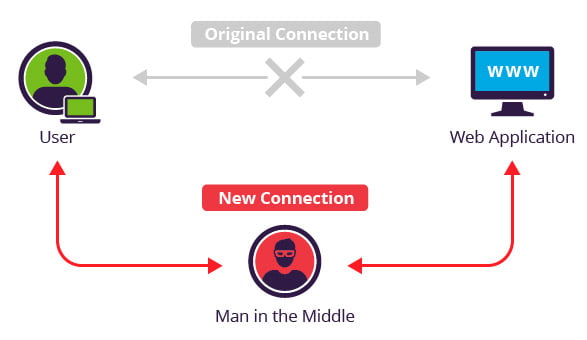

3) Man İn The Middle : Man in the middle yani ortadaki adam saldırısı. Bu saldırı yönteminde ise Hackerlar kendini bir web sunucusuna gizleyerek Kendi ağları üzerinden kurbanların erişmek istediği sunucuya yönlendirirler. örneğin bir web sitesini taklit ederler ve kurbanlar gerçek web sitesi sanarak hackerların web sitesine girerler ve ardından kullanıcının yaptığı tüm işlemlerin verilerini kendilerine toplayabilirler.

4) Phishing : phishing bir diğer adıyla oltalama saldırısı hackerlar bir kullanıcıya sanki güvenli bir kullanıcıdan gelmiş gibi bir mail veya bir link atarlar gönderilen linke basıldığı anda giriş yaptığı cihaza virüs bulaştırır ardından gönderilen virüs tüm cihaza bulaşarak kullanıcının tüm verilerini kendine çekebilir bu veriler kredi kartı bilgileri, kimlik bilgileri vb. bilgilere ulaşıp bu verileri kendilerine çekerler ardından Darkweb ,Deepweb'te son zamanlar duyduğumuz gibi satışa sunabilirler.

5) Sql İnjection : Neredeyse tüm veri tabanları sql ile yazılmış durumdadır. Kullanıcıların kullandığı web sitesinde kullanıcının tüm verileri bu veri tabanında saklanır. Hackerlar bu veri tabanlarının zaafiyetini bularak (açığını) veri tabanına sızmaya çalışırlar örnek bir sql injection saldırısında eğer bir web sitesinin veri tabanı sql ile yazıldıysa sonuç şu olur kullanıcı web sitesine tüm kimlik bilgileri, ev adresi, telefon numarası gibi bilgileri yazdıktan sonra bunlar o veri tabanına gider ve hacker bir sql açığı ile sql injection saldırısı yapar ise o sitenin veri tabanına giriş yaptığı anda tüm verilere erişme hakkı olur.

6) Passwords attack : Passwors attack bir diğer adıyla parola saldırısı anlamına gelir şifre kullanan bir web sitesine veya bir sosyal medya hesabında password attack kullanılması çok yaygındır. peki nasıl olur şu şekilde hackerın elindeki wordlist yaygın kullanılan şifre ve parolaların olduğu bir dosyadır. bu dosya bruteforce attack dediğimiz saldırıyı yaparken kullanılır tüm şifre ve parolaları aralıksız rastgele olarak bulana kadar dener.

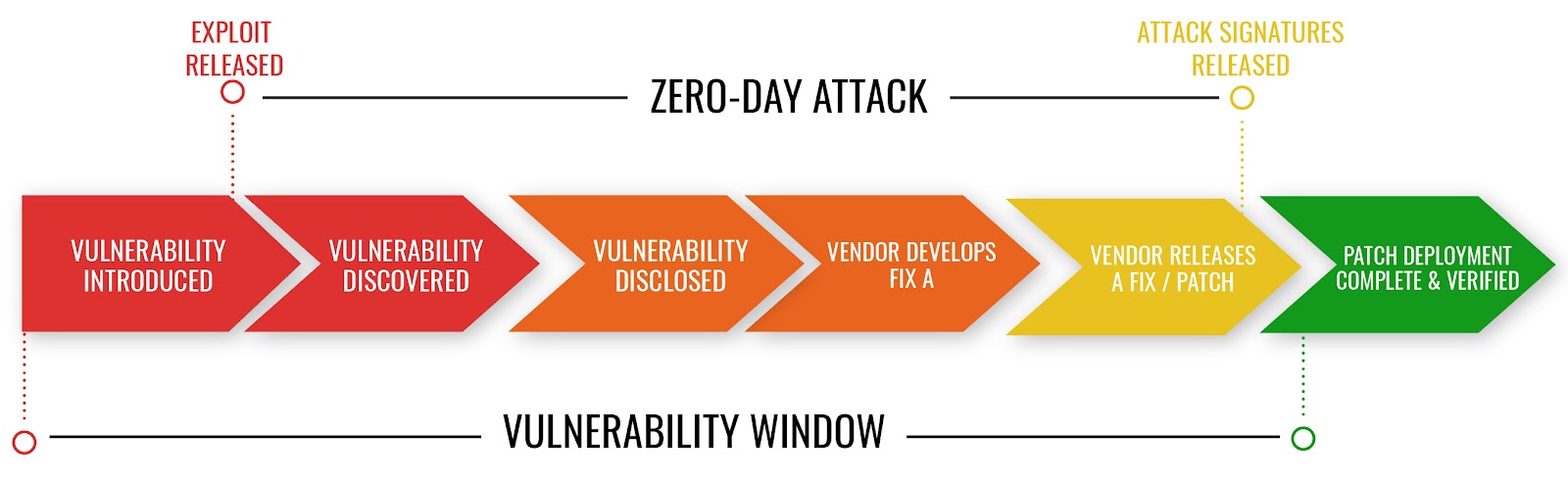

7) Zero Day Exploit : 0 gün saldırısı adında adlandırdığımız saldırı biçimidir bu saldırı yöntemindeki olay şudur örnek üzerinden anlatacak olursak bir web sitesi yazılımcısı siteyi yazar güvenlik açığı varmı yokmu kontrol eder açığı bulamadığı taktirde yayınlar fakat buradaki olayımız şudur'ki yazılımcımız açığı bulamamıştır fakat hackerımız bu güvenlik açığını bulmuş olur bu saldırının amacı ise siteyi hasara uğratmak veya tüm verileri çalmaktır.

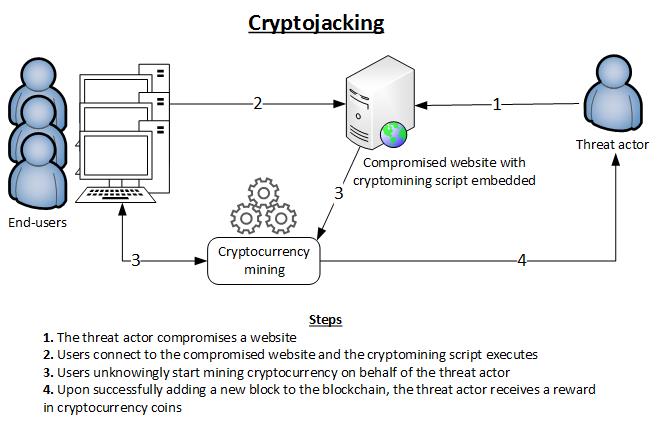

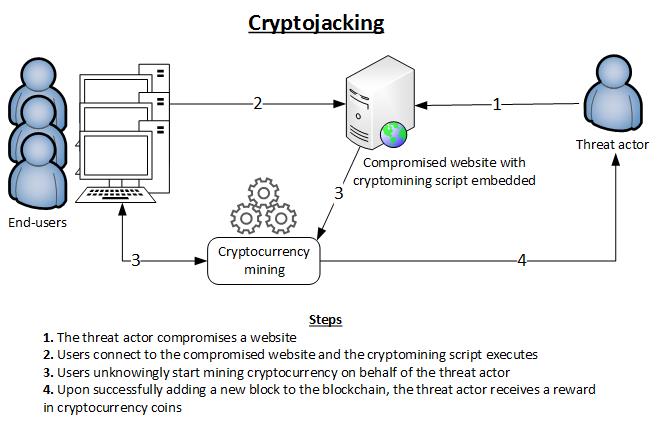

8) Cryptojacking : Cryptojacking saldırısı başka bir kişinin kazma işini yapmasını sağlayan özel bir saldırıdır. Çalışma biçimi kurbanın cihazına phishing yöntemini kullanrak linke tıklamasını ikna eder ikna ettiği anda linke bastığında kripto para madenciliği kodları cihaza yüklenir javascripte otomatik olarak çalışmaya başlar ve bu kod çalışmaya başladığı anda cihazı yavaşlatır ve kasmasına sebep olur.

9) Sosyal mühendislik saldırısı : Hackerın kurbanı istediği gibi hareket ettirmesini sağlayan bir saldırı türüdür. bu saldırıyı yapmanız için ikna kabiliyetiniz fazlasıyla gelişmiş olması gerekmektedir çünkü karşınıza gelen her insan farklı duygulara ve karaktere sahiptir. Bunada bir örnek vericek olursak örneğin; Ali: merve akşam bize gel belki film falan izleriz merve: akşam işim varya bugün olmaz ama başka sefere söz geleceğim. gördüğümüz gibi burda sosyal mühendislik girişimimiz başarısız oldu bide şöyle deneyelim Ali:Merve akşam bize gelebilirmisin rica etsem film izleriz oyun oynarız belki daha sonra dedikodu yaparız (Burada mervenin aklını hem nazik konuşarak hemde mervenin sevdiği şeyleri söylerek aklını çelmeyi başarıyor) Merve : Tamam alicim akşam sizdeyim o zaman görüşürüz Ali : Görüşürüz Mervecim Evet burdada görmüş olduğunuz gibi başarılı bir sosyal mühendislik görüyoruz.

Evet burdada görmüş olduğunuz gibi başarılı bir sosyal mühendislik görüyoruz.

ŞUNU UNUTMAYIN ASIL AÇIK SİSTEMLERDE DEĞİL İNSANLARDADIR !

KONUMU OKUDUĞUNUZ İÇİN TEŞEKKÜR EDERİM...

Bugün Sizler İle Birlikte 9 Farklı Siber Saldırı Yöntemini Anlatacağım

1) Malware : Malware kötü yazılımların kısaltmasıdır virüsler, truva atları,solucanlar bunlara örnek verebiliriz. Kişin izni dışında sisteme sızma işlemidir. Bilgisayarı ve tüm ağ sistemlerini kullanılmaz kılabilir. Kendini çoğaltabilir, Saklanabilir ve hacker'lar uzaktan sistemi kontrol edebilirler.

2) Dos Ve Ddos : Açılımı ve türkçesi ise Denial of Services ve Distributed Denial of Services (Dos Türkçe açılımı : Hizmet reddi) ( Ddos Türkçe açılımı : Dağıtılmış hizmet reddi) Açılımlarını ve türkçe anlamlarını öğrendiğimize göre şimdi nedir bu dos ve ddos onları öğrenelim Bu yöntemler sistemler çevrimiçi olduğu anda çevrimiçi hizmetlerin düzgünce çalışmamasını amaçlayan saldırılardır. Hackerlar bir diğer değişle saldırganlar bir veri tabanına, web sitesine, sunuculara veyahut bir server'a aşırı derecede hizmet isteği göndererek sistemi meşgul ederler meşgul ettiklerinde sistemler çalışmayı durdurur. Bu saldırılar tek bir cihaz ve kişi ile olmaz birden fazla cihaz ve kişi gereklidir yoksa dos ve ddos atakları başarısız olur.

3) Man İn The Middle : Man in the middle yani ortadaki adam saldırısı. Bu saldırı yönteminde ise Hackerlar kendini bir web sunucusuna gizleyerek Kendi ağları üzerinden kurbanların erişmek istediği sunucuya yönlendirirler. örneğin bir web sitesini taklit ederler ve kurbanlar gerçek web sitesi sanarak hackerların web sitesine girerler ve ardından kullanıcının yaptığı tüm işlemlerin verilerini kendilerine toplayabilirler.

4) Phishing : phishing bir diğer adıyla oltalama saldırısı hackerlar bir kullanıcıya sanki güvenli bir kullanıcıdan gelmiş gibi bir mail veya bir link atarlar gönderilen linke basıldığı anda giriş yaptığı cihaza virüs bulaştırır ardından gönderilen virüs tüm cihaza bulaşarak kullanıcının tüm verilerini kendine çekebilir bu veriler kredi kartı bilgileri, kimlik bilgileri vb. bilgilere ulaşıp bu verileri kendilerine çekerler ardından Darkweb ,Deepweb'te son zamanlar duyduğumuz gibi satışa sunabilirler.

5) Sql İnjection : Neredeyse tüm veri tabanları sql ile yazılmış durumdadır. Kullanıcıların kullandığı web sitesinde kullanıcının tüm verileri bu veri tabanında saklanır. Hackerlar bu veri tabanlarının zaafiyetini bularak (açığını) veri tabanına sızmaya çalışırlar örnek bir sql injection saldırısında eğer bir web sitesinin veri tabanı sql ile yazıldıysa sonuç şu olur kullanıcı web sitesine tüm kimlik bilgileri, ev adresi, telefon numarası gibi bilgileri yazdıktan sonra bunlar o veri tabanına gider ve hacker bir sql açığı ile sql injection saldırısı yapar ise o sitenin veri tabanına giriş yaptığı anda tüm verilere erişme hakkı olur.

6) Passwords attack : Passwors attack bir diğer adıyla parola saldırısı anlamına gelir şifre kullanan bir web sitesine veya bir sosyal medya hesabında password attack kullanılması çok yaygındır. peki nasıl olur şu şekilde hackerın elindeki wordlist yaygın kullanılan şifre ve parolaların olduğu bir dosyadır. bu dosya bruteforce attack dediğimiz saldırıyı yaparken kullanılır tüm şifre ve parolaları aralıksız rastgele olarak bulana kadar dener.

7) Zero Day Exploit : 0 gün saldırısı adında adlandırdığımız saldırı biçimidir bu saldırı yöntemindeki olay şudur örnek üzerinden anlatacak olursak bir web sitesi yazılımcısı siteyi yazar güvenlik açığı varmı yokmu kontrol eder açığı bulamadığı taktirde yayınlar fakat buradaki olayımız şudur'ki yazılımcımız açığı bulamamıştır fakat hackerımız bu güvenlik açığını bulmuş olur bu saldırının amacı ise siteyi hasara uğratmak veya tüm verileri çalmaktır.

8) Cryptojacking : Cryptojacking saldırısı başka bir kişinin kazma işini yapmasını sağlayan özel bir saldırıdır. Çalışma biçimi kurbanın cihazına phishing yöntemini kullanrak linke tıklamasını ikna eder ikna ettiği anda linke bastığında kripto para madenciliği kodları cihaza yüklenir javascripte otomatik olarak çalışmaya başlar ve bu kod çalışmaya başladığı anda cihazı yavaşlatır ve kasmasına sebep olur.

9) Sosyal mühendislik saldırısı : Hackerın kurbanı istediği gibi hareket ettirmesini sağlayan bir saldırı türüdür. bu saldırıyı yapmanız için ikna kabiliyetiniz fazlasıyla gelişmiş olması gerekmektedir çünkü karşınıza gelen her insan farklı duygulara ve karaktere sahiptir. Bunada bir örnek vericek olursak örneğin; Ali: merve akşam bize gel belki film falan izleriz merve: akşam işim varya bugün olmaz ama başka sefere söz geleceğim. gördüğümüz gibi burda sosyal mühendislik girişimimiz başarısız oldu bide şöyle deneyelim Ali:Merve akşam bize gelebilirmisin rica etsem film izleriz oyun oynarız belki daha sonra dedikodu yaparız (Burada mervenin aklını hem nazik konuşarak hemde mervenin sevdiği şeyleri söylerek aklını çelmeyi başarıyor) Merve : Tamam alicim akşam sizdeyim o zaman görüşürüz Ali : Görüşürüz Mervecim

ŞUNU UNUTMAYIN ASIL AÇIK SİSTEMLERDE DEĞİL İNSANLARDADIR !

KONUMU OKUDUĞUNUZ İÇİN TEŞEKKÜR EDERİM...

Son düzenleme: