Giriş seviyesi siber güvenlikte ağ saldırıları hakkında fikir sahibi olmak isteyenlere yardımcı olmak adına yazacağım konu. Konu içinde ağ saldırılarına giriş nasıl olmalı, temel ağ saldırı kavramları olacak. Yol haritası gibi düşünülebilir.

NOT:

Konu direkt olarak ağ saldırılarına yönelik. Ağ saldırı örneklerini yapmak için çok az bir network bilgisi yeterli olur ama ağ saldırılarını anlamak ve siber güvenlikte ilerlemek için network bilgisinin detaylandırılarak öğrenilmesi gerekmektedir.

Ağ Saldırılarına Giriş

Gereksinimler;

+ 4-8gb ram bilgisayar

+ Wifi kartı / Wifi adaptörü

Kali Linux Kurulum

Kali linux hakkında fikir sahibi olun. Daha sonra kali linux'u bilgisayarınıza kurun ve wifi adaptörünüz ile nat network ağını kullanın, bu sayede ağ saldırılarına hazır bir sanal makine kurmuş olacaksınız. Daha sonrasında ağ saldırıları adına aşağıdaki verdiklerimi uygulayarak ilerleyebilir ve sonrasında kendiniz üzerine ekstra bir şeyler koyarak ilerletebilirsiniz. Aşağıda bazı toollar, ağ saldırı çeşitleri vb. vereceğim ama bundan önce öğrenmemiz gereken çok temel kavramlar var IP, Mac, yerel ağ dış ağ kavramlarını öğrenin.

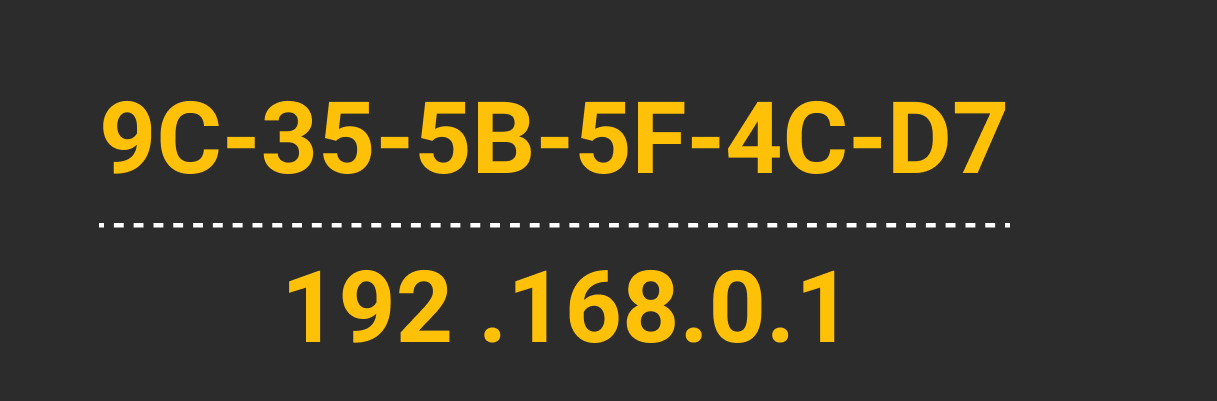

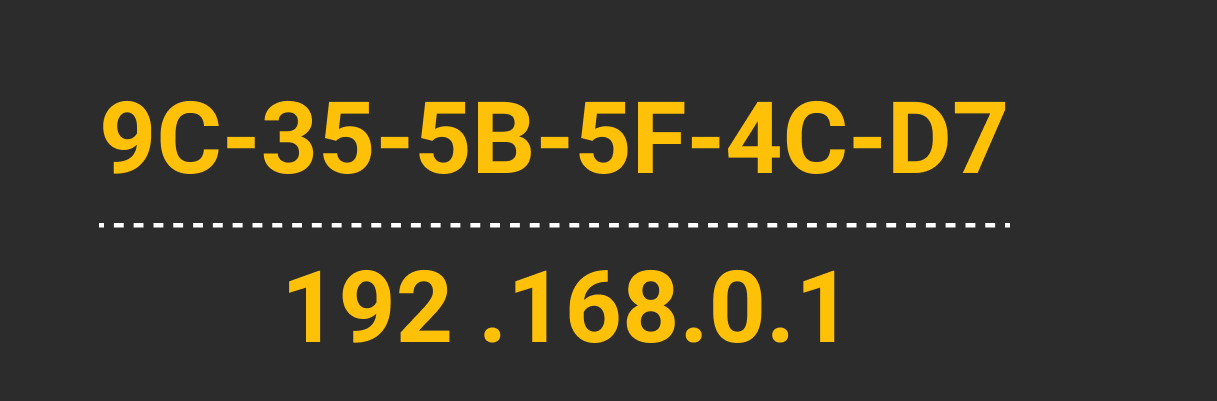

IP/ MAC

IP Adresi bizim cihazımızın / cihazlarımızın internet üzerinde tanımlanmasını sağlayan kimlik görevi görür. MAC adresi ise aynı ağ üzerindeki cihazların birbirini tanımasını sağlar.

Mac ve Ip hakkında makaleler okuyun ve araştırın.

Yerel Ağ Dış Ağ Kavramları

En kısa şekilde özetlersek yerel ağ sizin kendi ağınızı kapsar. Dış ağ ise kendi ağınız yani yerel ağınız dışında kalan başka kullanıcıların ağlarına denebilir.

Yerel ağ ve dış ağ hakkında makaleler okuyun ve araştırın.

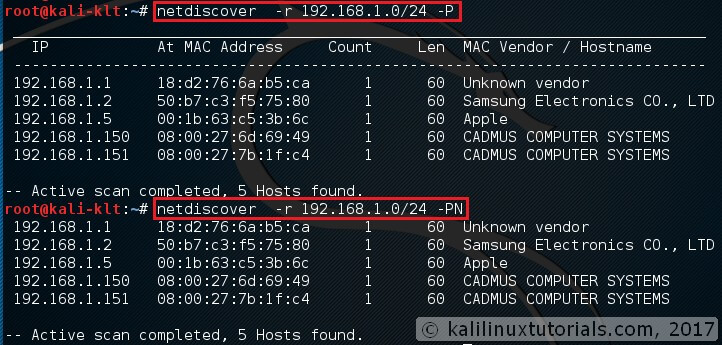

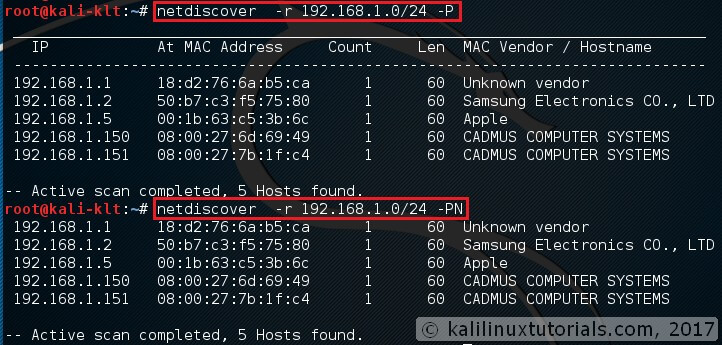

1- Netdiscover

Netdiscover yerel ağınız hakkında bilgi toplamanıza yarayan bir araç.

Verdiği bilgiler:

Netdiscover kullanarak; yerel ağınızda çalışan cihazları ve o cihazlar hakkında bazı bilgilere erişebilirsiniz.

Örn: İP Adresleri, Mac adresleri, işletim sistemleri..

2 - airmon-ng airodump-ng

Daha sonrasında araştırıp öğrenilmesi gereken 2 terim daha. Bu 2 terime dayalı yazdığım makale

Bknz: Ağları Hacklemek #1

Konuyu okumadan önce Monitör mod ve Managed mod hakkında araştırma yapmanızı öneririm.

3- Deauth Saldırısı

Ağdan düşürme saldırısı diyebiliriz. Öncelikle hedef ağ hakkında bilgi toplanır, bilgiler yardımıyla hedef ağa bağlı cihazlar ağlarından düşürülür. Bu saldırısı kısa bir süre de yapılabilir veya uzatılabilir. Örneğin kişiyi 5 saniye de ağından düşürebiliriz 5dk boyunca da ağına yani wifisine girememesini sağlayabiliriz. Herhangi bir ağa uygulamak yasal değildir. Kendi ağınızda denemeniz uygun.

Örnek : Ağları Hacklemek #2

Deauth saldırısı hakkındaki bir makalem nasıl yapıldığını anlatıyor.

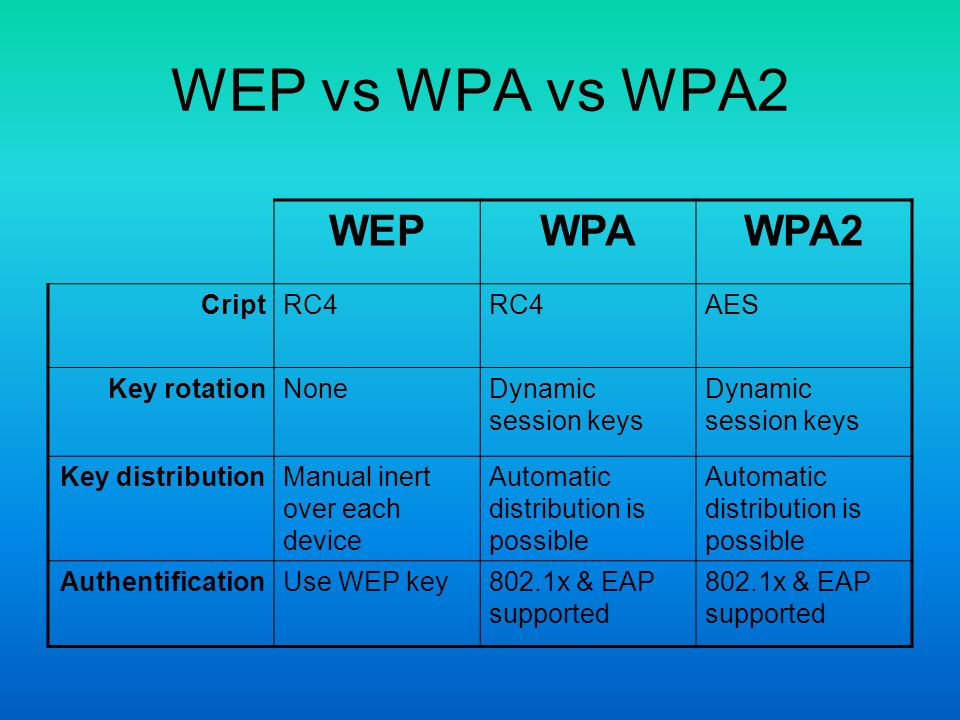

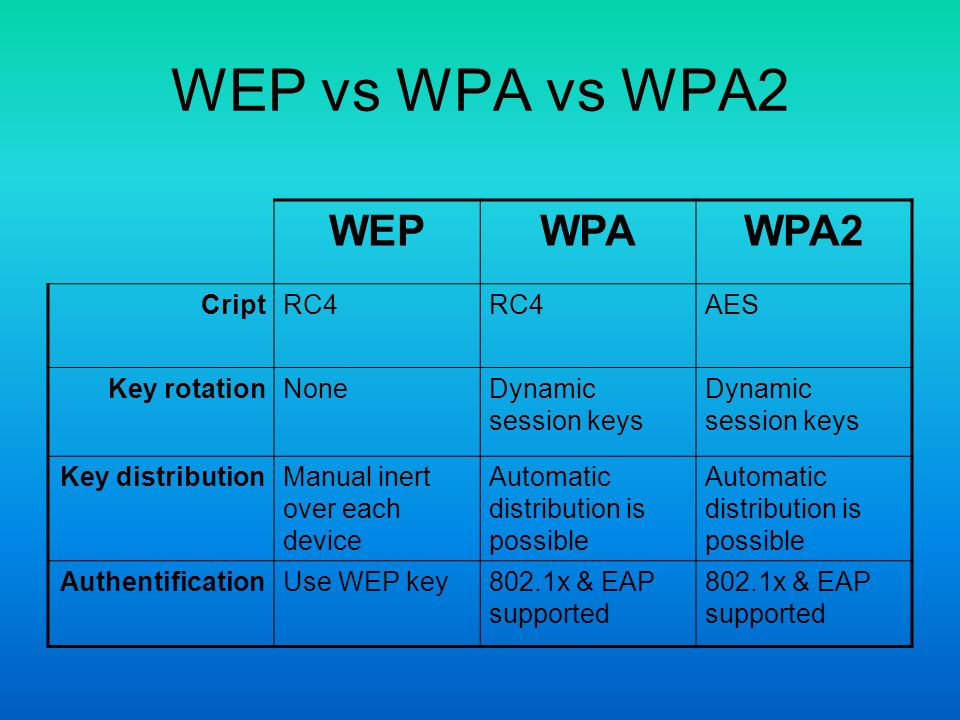

4 - WEP WPA WPA2 Kavramları

Ağların şifreleme modelleri bulunur. Bu modeller WEP WPA WPA2 şeklindedir. WEP şifreleme modeli bu şifreleme türleri arasında en güvensiz olanıdır ve günümüzde WEP şifreleme modeli kullanılmaz. WPA2 genelde tarcih edilir nadirde olsa WPA rastlanabilir. WEP modeline sahip ağların şifreleri kolaylıkla kırılabilir, ama WPA ve WPA2 ağlarının şifrelerini kırmak farklı saldırı yöntemleri ve sosyal mühendislik gerektirebilir.

Örnek : Ağları Hacklemek #3

Ağınız WPA2 olduğu için bu saldırıyı pratik edemeyeceğinizi düşünüyor olabilirsiniz. Ama modem arayüzünüzden ağınızın şifreleme modelini WPA olarak ayarlayıp saldırıyı deneyebilirsiniz.

Sonrasında kesinlikle tekrar eski haline alın.

WPA modellerini kırmak için iki yöntem bilinir

1- Brute force Kaba Kuvvet

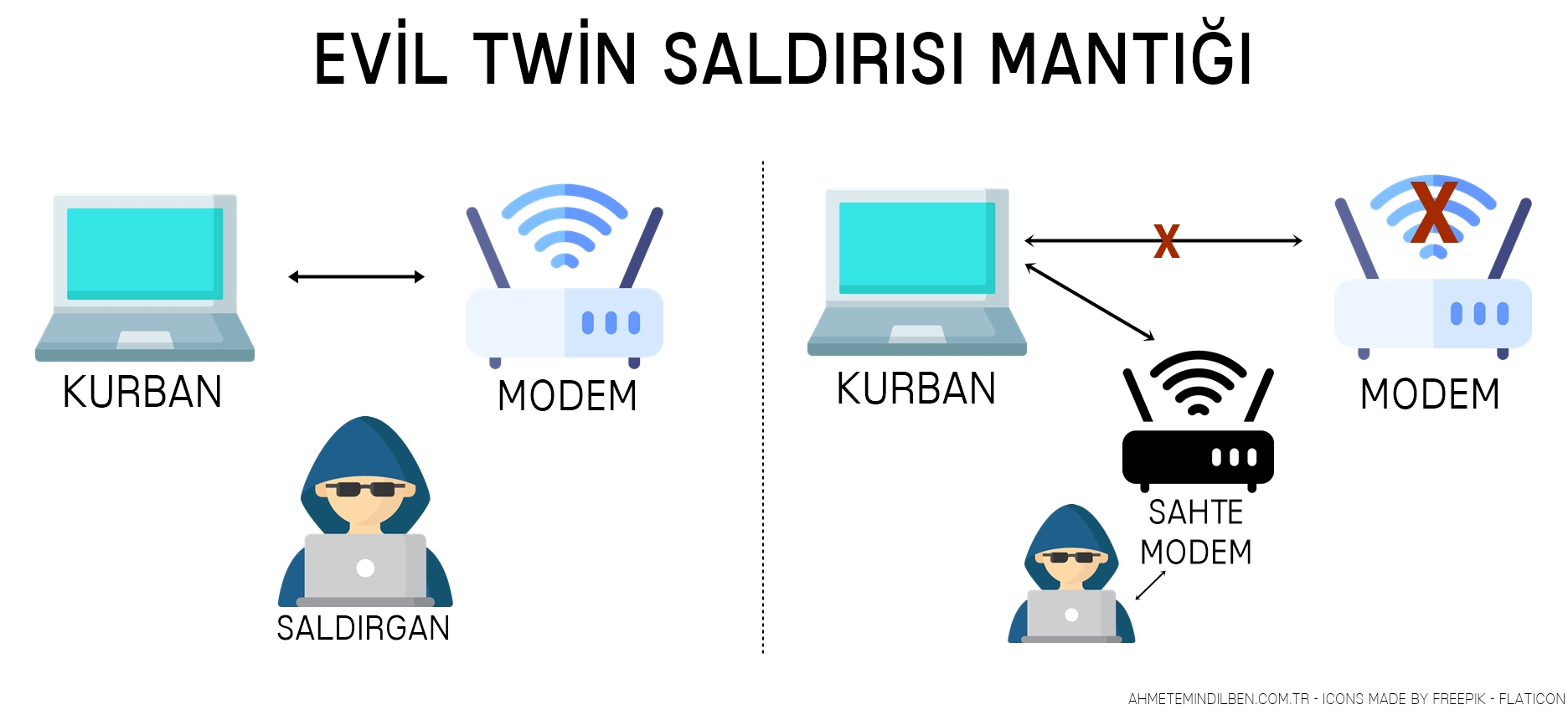

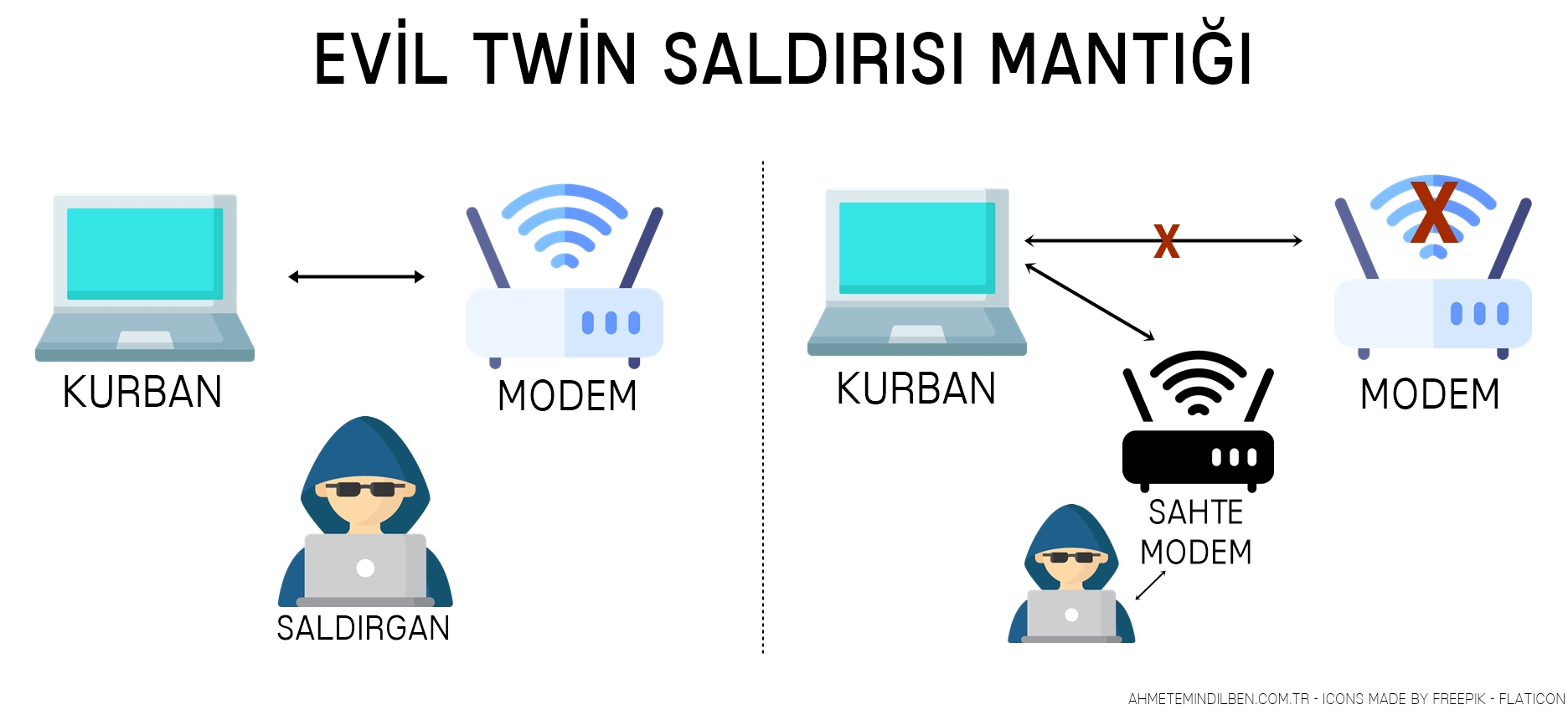

2- Evil Twin Şeytani İkiz

Bu saldırıları araştırınız. Brute force ağ saldırısı bir wordlist yani şifre listesi oluşturarak bu listeyi bir tool araç yardımıyla ağ üzerinde deneyip şifrenin kırılmasını beklemek. İşe yaraması için karşının şifresinin araca verdiğiniz wordlist içerisinde olmalıdır. Örneğin kişi trabzonspor takımını tutuyorsa şifresini Trabzonspor1697 koymuş olabilir, bunu tahmin edip wordlist'i hazırlayabilirsiniz.

Örnek : Ağları Hacklemek #4 Hakkında konusu

Şeytani ikiz saldırısında ise öncelikle kişiyi deauth saldırısı ile ağından atarız ve onun ağıyla aynı isimde fake bir ağ oluştururuz. Kişi kendi ağına bağlanamaz ve haliyle bu ağa yönelir. Kişi bizim oluşturduğumuz sahte ağa bağlanınca girdiği şifre bize düşer.

Örnek : Şeytani İkiz Nedir?

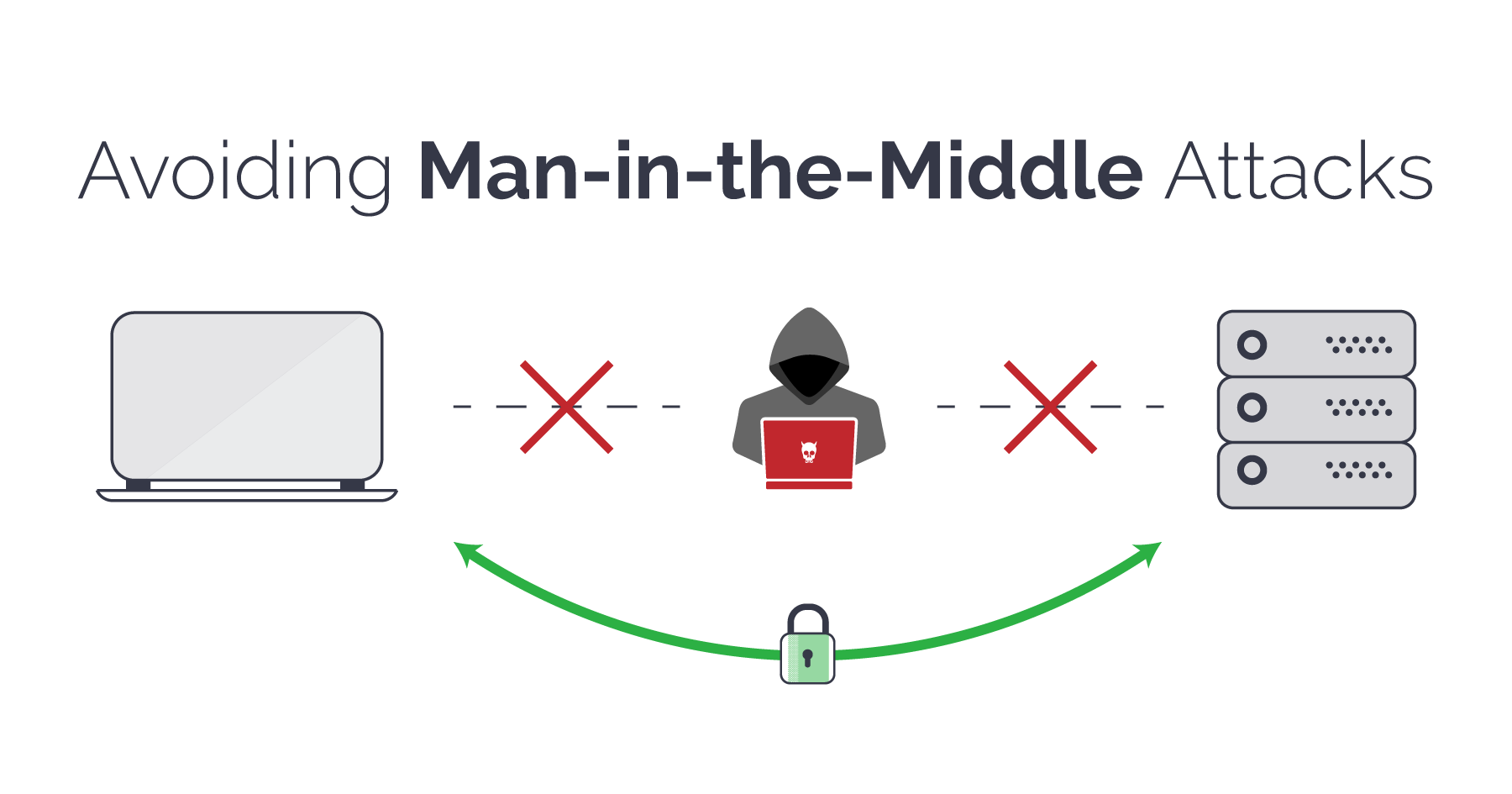

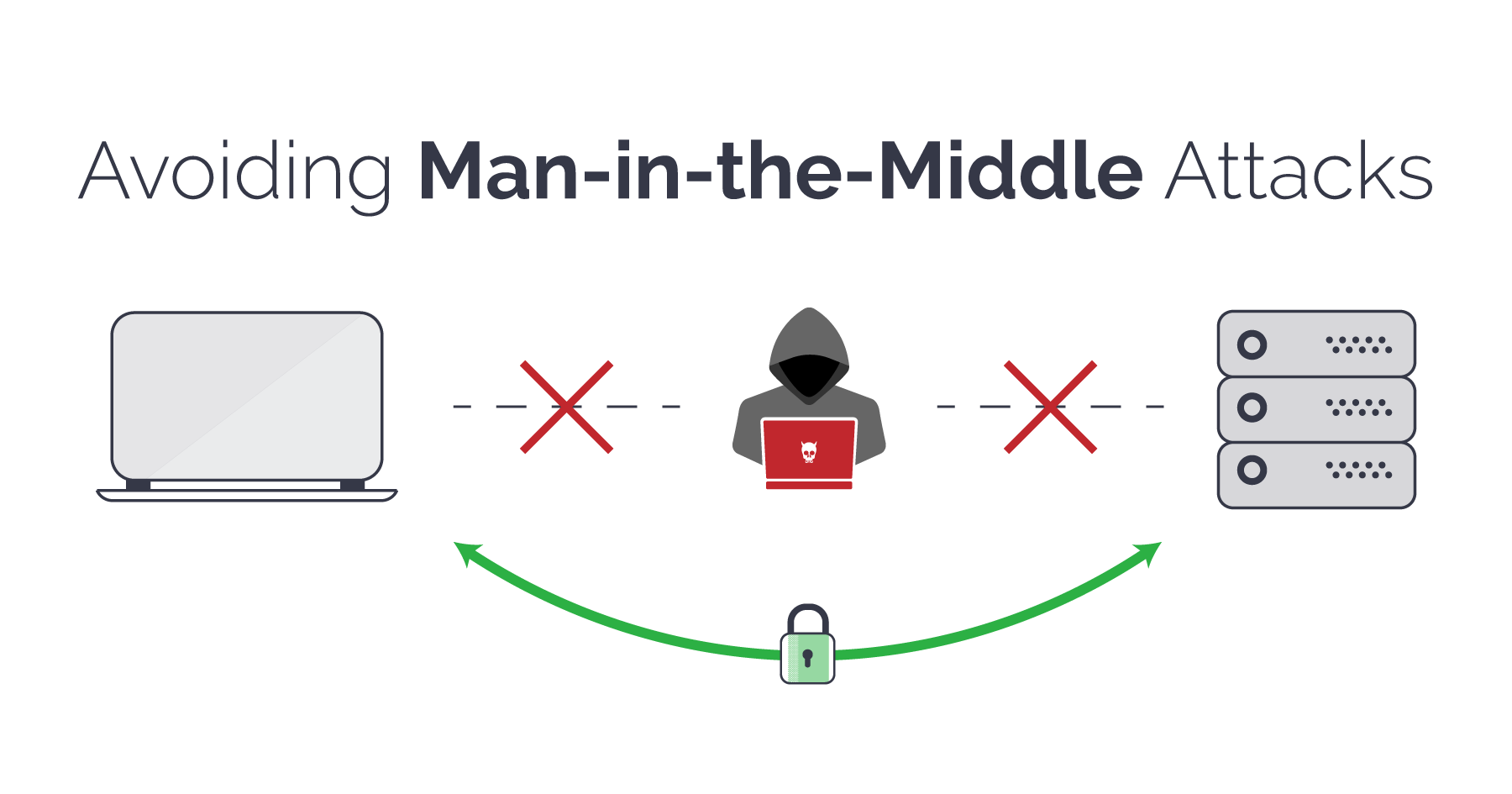

5- MITM Ortadaki Adam Saldırısı

Çok sevilen popüler bir saldırı çeşiti. Bu saldırının amacı hedef ağda seçtiğimiz cihazların internet üzerinde yaptığı istekleri iletişimleri görmektir. Bu saldırı sayesinde hedefin internet üzerinde girdiği siteleri görebilir hatta şifrelerini dahil öğrenebilir, ve onu kendiniz fake bir siteye yönlendirilmesini sağlayabilirsiniz.

Örnek konum: Ağları Hacklemek #6

Konudan sonra hstshijack kavramını araştırın, HTTPS'lerin nasıl kırıldığını öğrenin.

6 - Wireshark

Wireshark bir network forensic aracı. Ağınız üzerinde analiz yapabileceğiniz bir araç. Bu saldırıları yaparken bir taraftan da wireshark ile saldırı analizi yapabilirsiniz.

NOT:

Konu direkt olarak ağ saldırılarına yönelik. Ağ saldırı örneklerini yapmak için çok az bir network bilgisi yeterli olur ama ağ saldırılarını anlamak ve siber güvenlikte ilerlemek için network bilgisinin detaylandırılarak öğrenilmesi gerekmektedir.

Ağ Saldırılarına Giriş

Gereksinimler;

+ 4-8gb ram bilgisayar

+ Wifi kartı / Wifi adaptörü

Kali Linux Kurulum

Kali linux hakkında fikir sahibi olun. Daha sonra kali linux'u bilgisayarınıza kurun ve wifi adaptörünüz ile nat network ağını kullanın, bu sayede ağ saldırılarına hazır bir sanal makine kurmuş olacaksınız. Daha sonrasında ağ saldırıları adına aşağıdaki verdiklerimi uygulayarak ilerleyebilir ve sonrasında kendiniz üzerine ekstra bir şeyler koyarak ilerletebilirsiniz. Aşağıda bazı toollar, ağ saldırı çeşitleri vb. vereceğim ama bundan önce öğrenmemiz gereken çok temel kavramlar var IP, Mac, yerel ağ dış ağ kavramlarını öğrenin.

IP/ MAC

IP Adresi bizim cihazımızın / cihazlarımızın internet üzerinde tanımlanmasını sağlayan kimlik görevi görür. MAC adresi ise aynı ağ üzerindeki cihazların birbirini tanımasını sağlar.

Mac ve Ip hakkında makaleler okuyun ve araştırın.

Yerel Ağ Dış Ağ Kavramları

En kısa şekilde özetlersek yerel ağ sizin kendi ağınızı kapsar. Dış ağ ise kendi ağınız yani yerel ağınız dışında kalan başka kullanıcıların ağlarına denebilir.

Yerel ağ ve dış ağ hakkında makaleler okuyun ve araştırın.

1- Netdiscover

Netdiscover yerel ağınız hakkında bilgi toplamanıza yarayan bir araç.

Verdiği bilgiler:

Netdiscover kullanarak; yerel ağınızda çalışan cihazları ve o cihazlar hakkında bazı bilgilere erişebilirsiniz.

Örn: İP Adresleri, Mac adresleri, işletim sistemleri..

2 - airmon-ng airodump-ng

Daha sonrasında araştırıp öğrenilmesi gereken 2 terim daha. Bu 2 terime dayalı yazdığım makale

Bknz: Ağları Hacklemek #1

Konuyu okumadan önce Monitör mod ve Managed mod hakkında araştırma yapmanızı öneririm.

3- Deauth Saldırısı

Ağdan düşürme saldırısı diyebiliriz. Öncelikle hedef ağ hakkında bilgi toplanır, bilgiler yardımıyla hedef ağa bağlı cihazlar ağlarından düşürülür. Bu saldırısı kısa bir süre de yapılabilir veya uzatılabilir. Örneğin kişiyi 5 saniye de ağından düşürebiliriz 5dk boyunca da ağına yani wifisine girememesini sağlayabiliriz. Herhangi bir ağa uygulamak yasal değildir. Kendi ağınızda denemeniz uygun.

Örnek : Ağları Hacklemek #2

Deauth saldırısı hakkındaki bir makalem nasıl yapıldığını anlatıyor.

4 - WEP WPA WPA2 Kavramları

Ağların şifreleme modelleri bulunur. Bu modeller WEP WPA WPA2 şeklindedir. WEP şifreleme modeli bu şifreleme türleri arasında en güvensiz olanıdır ve günümüzde WEP şifreleme modeli kullanılmaz. WPA2 genelde tarcih edilir nadirde olsa WPA rastlanabilir. WEP modeline sahip ağların şifreleri kolaylıkla kırılabilir, ama WPA ve WPA2 ağlarının şifrelerini kırmak farklı saldırı yöntemleri ve sosyal mühendislik gerektirebilir.

Örnek : Ağları Hacklemek #3

Ağınız WPA2 olduğu için bu saldırıyı pratik edemeyeceğinizi düşünüyor olabilirsiniz. Ama modem arayüzünüzden ağınızın şifreleme modelini WPA olarak ayarlayıp saldırıyı deneyebilirsiniz.

Sonrasında kesinlikle tekrar eski haline alın.

WPA modellerini kırmak için iki yöntem bilinir

1- Brute force Kaba Kuvvet

2- Evil Twin Şeytani İkiz

Bu saldırıları araştırınız. Brute force ağ saldırısı bir wordlist yani şifre listesi oluşturarak bu listeyi bir tool araç yardımıyla ağ üzerinde deneyip şifrenin kırılmasını beklemek. İşe yaraması için karşının şifresinin araca verdiğiniz wordlist içerisinde olmalıdır. Örneğin kişi trabzonspor takımını tutuyorsa şifresini Trabzonspor1697 koymuş olabilir, bunu tahmin edip wordlist'i hazırlayabilirsiniz.

Örnek : Ağları Hacklemek #4 Hakkında konusu

Şeytani ikiz saldırısında ise öncelikle kişiyi deauth saldırısı ile ağından atarız ve onun ağıyla aynı isimde fake bir ağ oluştururuz. Kişi kendi ağına bağlanamaz ve haliyle bu ağa yönelir. Kişi bizim oluşturduğumuz sahte ağa bağlanınca girdiği şifre bize düşer.

Örnek : Şeytani İkiz Nedir?

5- MITM Ortadaki Adam Saldırısı

Çok sevilen popüler bir saldırı çeşiti. Bu saldırının amacı hedef ağda seçtiğimiz cihazların internet üzerinde yaptığı istekleri iletişimleri görmektir. Bu saldırı sayesinde hedefin internet üzerinde girdiği siteleri görebilir hatta şifrelerini dahil öğrenebilir, ve onu kendiniz fake bir siteye yönlendirilmesini sağlayabilirsiniz.

Örnek konum: Ağları Hacklemek #6

Konudan sonra hstshijack kavramını araştırın, HTTPS'lerin nasıl kırıldığını öğrenin.

6 - Wireshark

Wireshark bir network forensic aracı. Ağınız üzerinde analiz yapabileceğiniz bir araç. Bu saldırıları yaparken bir taraftan da wireshark ile saldırı analizi yapabilirsiniz.