Çerezleri Hacklemek ve Oturumları Manipüle Etmek için Burp Kullanımı

Öncelikle, Burp'ın tarayıcınızla doğru şekilde yapılandırıldığından emin olun .

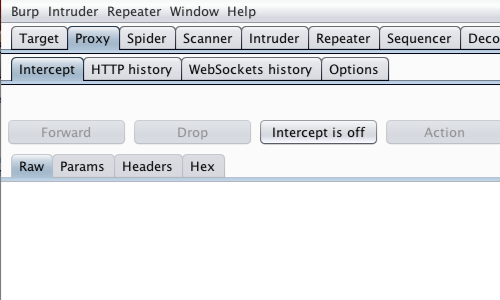

Proxy "Intercept" sekmesinde engelleme kapalıyken , tarayıcınızda test ettiğiniz uygulamanın oturum açma sayfasını ziyaret edin.

Proxy "Intercept" sekmesinde engelleme kapalıyken , tarayıcınızda test ettiğiniz uygulamanın oturum açma sayfasını ziyaret edin.

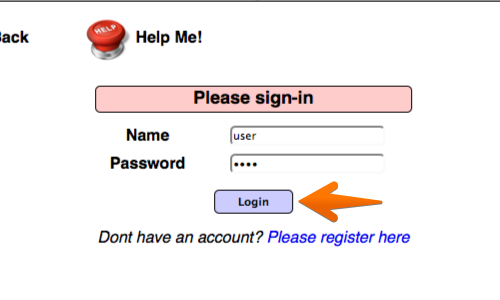

Test ettiğiniz uygulamada oturum açın.

Kullanıcı kimlik bilgilerini kullanarak oturum açabilirsiniz.

Burp'e dön.

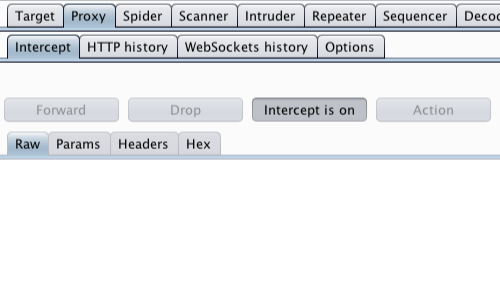

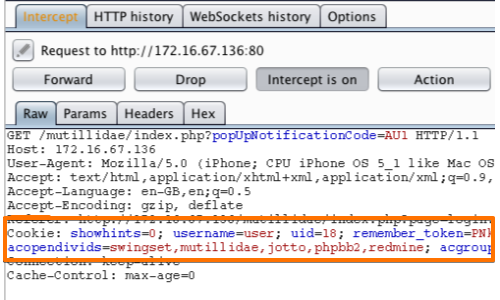

Proxy "Intercept" sekmesinde , "Intercept'in açık" olduğundan emin olun.

Sayfayı tarayıcınızda yenileyin.

İstek Burp tarafından yakalanacak, Proxy "Intercept" sekmesinde görüntülenebilir .

Çerezler, çerez başlığında görüntülenebilir.

Şimdi her bir çerezi araştırmamız ve düzenlememiz gerekiyor.

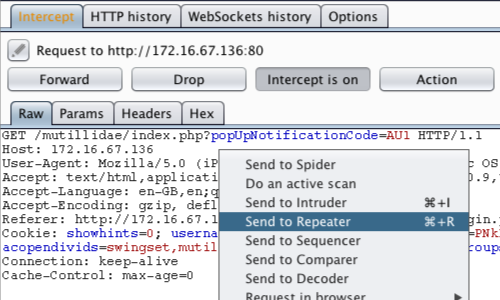

İstek üzerinde herhangi bir yere sağ tıklayın ve "Send To Repeater " seçeneğine tıklayın .

Not: Site haritası veya Proxy geçmişi gibi HTTP isteklerinin gösterildiği herhangi bir konumdaki bağlam menüsü aracılığıyla da İstekleri Tekrarlayıcıya gönderebilirsiniz.

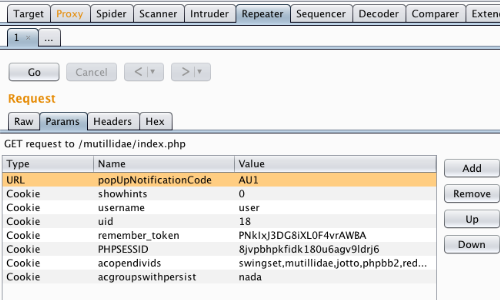

Repeater sekmesine gidin .

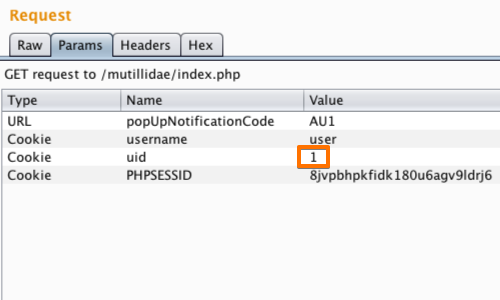

İstekteki çerezler "Params" sekmesinde kolayca düzenlenebilir.

Çerezleri istekten kaldırarak, her bir çerezin işlevini tespit edebiliriz.

Bu örnekte "username", "uid" ve "PHPSESSID" çerezleri kaldırılırsa oturum sonlandırılır ve kullanıcının uygulama oturumu kapatılır.

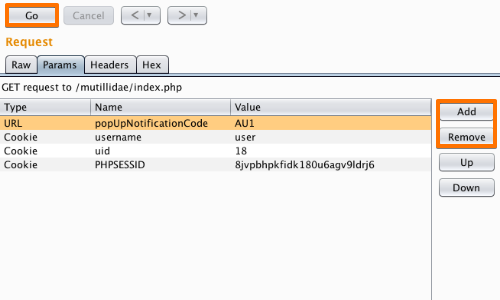

Çerezleri kaldırmak ve sunucudan gelen yanıtı test etmek için Repeater kullanabiliriz .

"Add" ve "Remove" düğmelerini kullanarak tanımlama bilgilerini kaldırın ve ekleyin ve istekleri sunucuya iletmek için "Go" düğmesini kullanın.

Tanımlama bilgileri İstek "Params" tablosunda düzenlenebilir.

Bu örnekte "uid" tanımlama bilgisinin değerini 1 olarak değiştirdik.

Değeri değiştirin ve ardından "Go" düğmesini tıklayın.

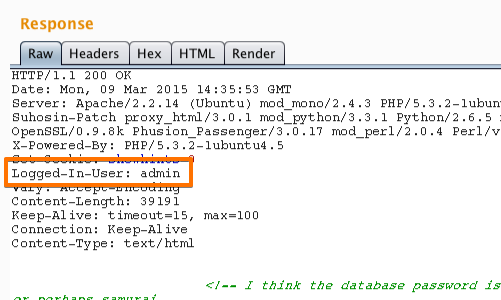

Sunucudan gelen yanıt, Tekrarlayıcı'daki "Yanıt" panelinde görüntülenebilir.

Yanıt, "uid" çerezini değiştirerek uygulamada "admin" olarak oturum açtığımızı gösteriyor.

Oturumu manipüle etmek ve yükseltilmiş ayrıcalıklara sahip başka bir hesaba erişmek için çerezleri kullandık.