- 23 Eyl 2022

- 42

- 52

Burp Suite Nedir, Ne İçin Kullanılır?

Nedir?

PortSwigger şirketi tarafından Java dili ile geliştirilmiş olup, web uygulama güvenliğini test etmekte kullanılan bir sızma testidir. Uygulamanın ara yüzü bulunduğu gibi terminal üzerinden de eşimi vardır. Kullanım kolaylığı, sunduğu bir çok modül ve özelleştirilebilir olmasıyla çoğu sızma testinde kullanılır ve ücretsizdir, ücretli sürümü de var ancak ücretsiz kısmı isteklerinizi karşılayabilir ilk seviyede.

Ne İçin Kullanılır?

- Web uygulamalarının detaylı sayımı ve analizi için kullanılabilir.

- Web sayfaları arasında aracı görevi görebilir. Web'de gezinirken gerekli ayrıntıları alır. Bu bilgiler ise web uygulamasının güvenliği hakkında fikir sahibi olmamızı sağlar.

- Proxy sunucusu üzerinden trafiği yönlendirecek şekilde yapılandırabiliriz. Daha sonra 'Ortadaki Adam' gibi davranıp hedef web uygulamasından gelen ve giden bütün istekleri yakalayıp analiz eder. Bu sayede de istekleri sunucuya gitmeden biz görüntüleyebiliriz.

- HTPP/S isteklerini engelleyebilir, değiştirebilir, duraklatabilir ve yeniden de oynatabiliriz. Ve böylelikle enjeksiyon noktalarını ve potansiyel parametrelerini analiz edebiliriz. Enjeksiyon noktaları, olası istenmeyen uygulama davranışlarını, çökmeleri ve hata mesajlarını keşfetmek için manuel ve otomatik saldırılar için kullanılabilir.

Kurulum ve Yapılandırma

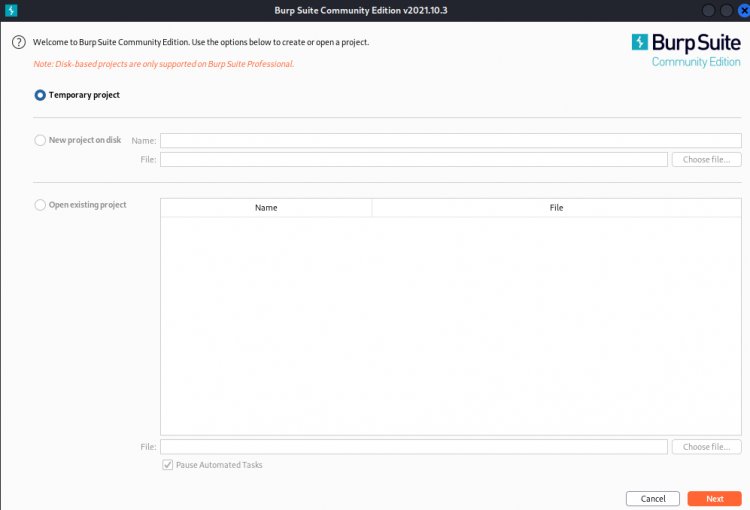

Programı çalıştırdıktan sonra karşımıza ilk başta 'Proje Oluşturma' yeri gelecektir.

- Burada ki 'Temporary Project' seçeneğiyle geçici bir proje oluşturabiliriz.

- 'New Project on Disk' seçeneği ile oluşturduğumuz projeyi diske kaydederiz.

- 'Open Existing Project' ile mevcut olan bir projenin üzerinde uygulama yapmamızı sağlar.

Ücretsiz sürümde sadece 'Temporary Project' seçeneği açıktır bu nedenle hiçbir değişiklik yapmadan 'Next' diyoruz.

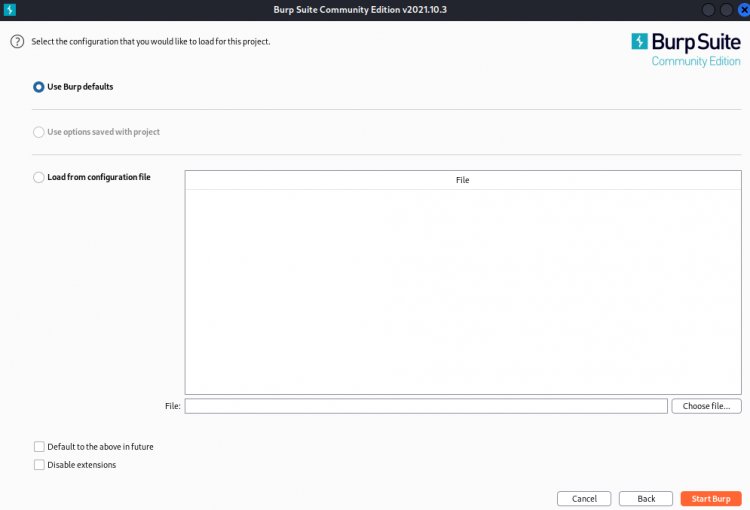

Daha sonraysa karşımıza 'Konfügirasyon' ekranı gelecektir. Burada iki seçeneğimiz var. 'Use Burp Defaults' bu seçenek ile Burp Suite varsayılan yapılandırma dosyalarını kullanabiliriz veya 'Load From Configuration File' bu seçenek ile mevcut yapılandırma dosyalarının üzerinden yükleme işlemi yapabiliriz. Biz ilk seçenek olan yani 'Use Burp Defaults' ile devam ediyoruz.

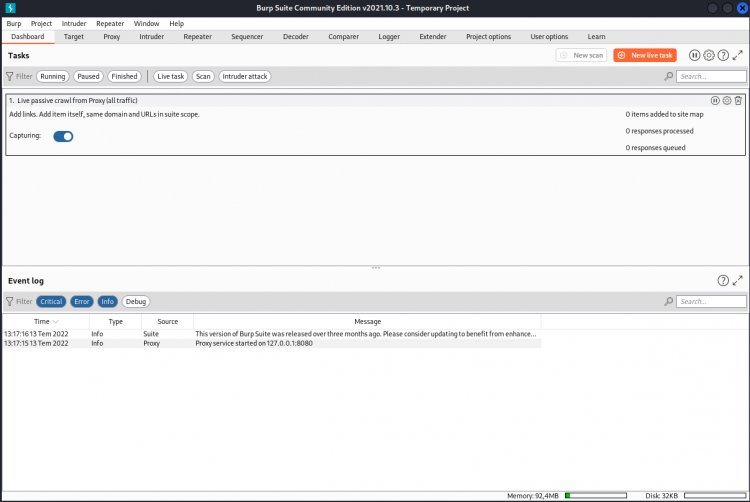

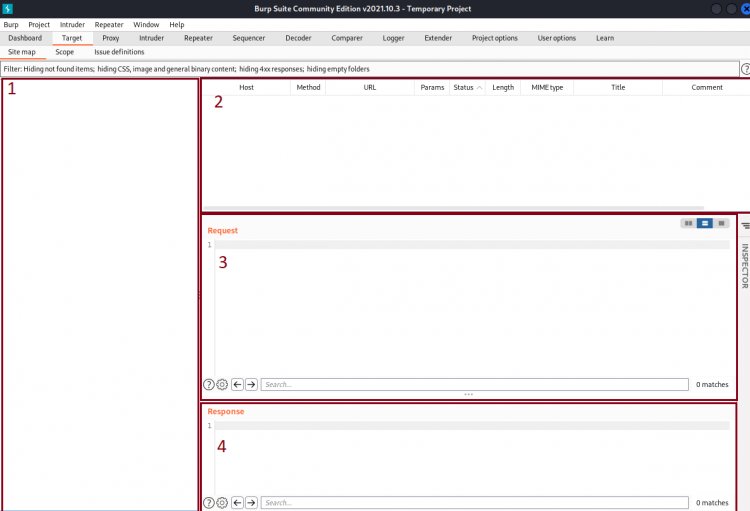

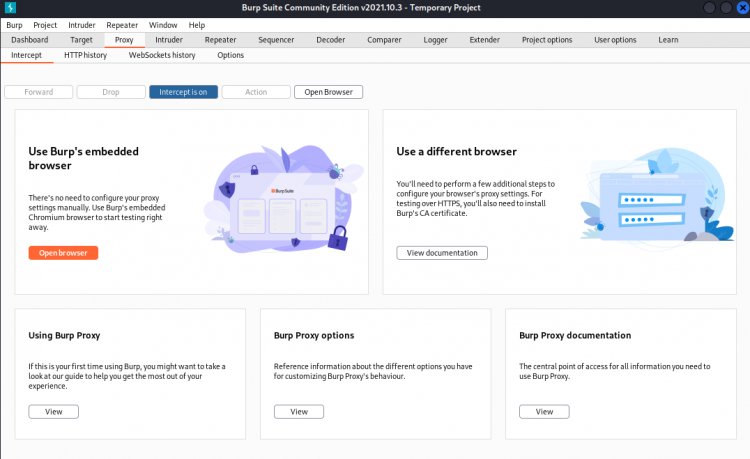

Burp Suite aracımızın ana ekranı yukarıda gözüktüğü gibidir. Şimdiye en çok kullanacağımız sekmelere bakalım.

TARGET:

Hedef web uygulaması hakkında ayrıntılı bilgiler içeren site haritasını içerir. Amacı ise mevcut çalışmamız içindeki işlevsellikleri gözlemlemek ve var olan güvenlik açıklarını test etmek için süreci yönlendirmemize olanak tanımaktır.

Site Map, Scope ve Issue definitions olarak 3 kısma ayrılmıştır.

SİTE MAP:

1- Hedef site üzerindeki bağlantıları ve dosya adlarını görüntüleme alanıdır.

2- Gönderilen istek ile alakalı var olan bütün parametreler bu alanda görüntülenir.

3- İstemcilerden çıkan isteklerin görüntülendiği alandır.

4- Sunucudan dönen cevapların görüntülendiği alandır.

Ayrıca sayfanın en üst kısmındaki 'Filter' seçeneğiyle istediğimiz gibi filtreleme yapabiliriz.

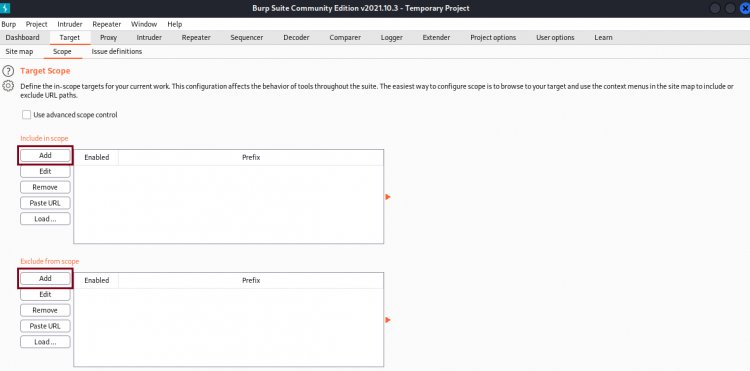

SCOPE:

Asıl incelemek istediğimiz hedef bağlantısını bu alana giriyoruz.

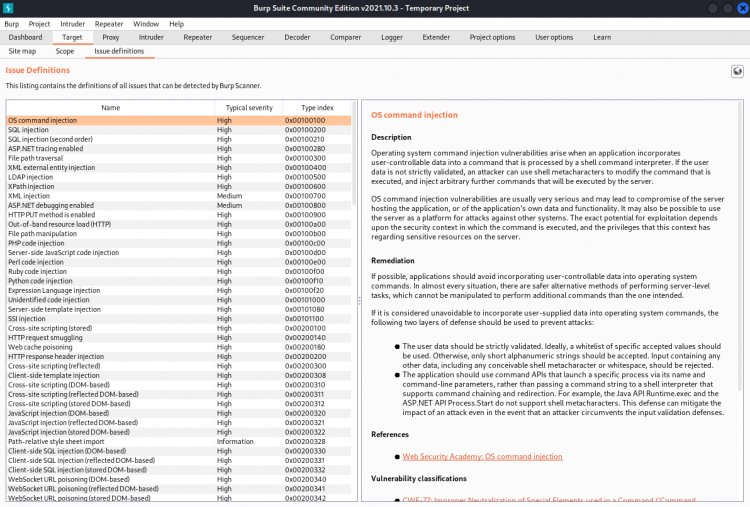

ISSUE DEFINITIONS:

Burp Scanner tarafından tespit edebilecek tüm sorunların tanımlarını listenin yer aldığı alandır.

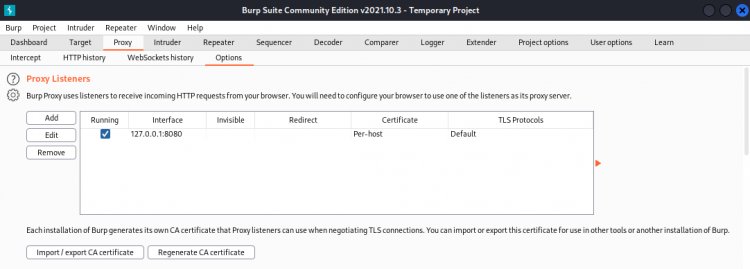

PROXY:

Kullanıcının aktarım sırasında isteklerin ve yanıtların içeriğini görmesini ve değiştirmesini sağlayan bir engelleyici proxy içerir. Intercept, HTTP history, WebSockets history, Options olmak üzere 4 kısma ayrılmıştır.

Burp Suite'i proxy olarak kullanabilmemiz için yapılandırmamız gerekiyor.

PROXY YAPILANDIRMASI:

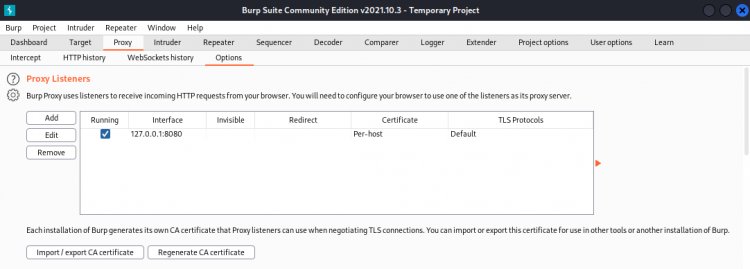

Öncelikle proxy sekmesinin options kısmına giriyoruz

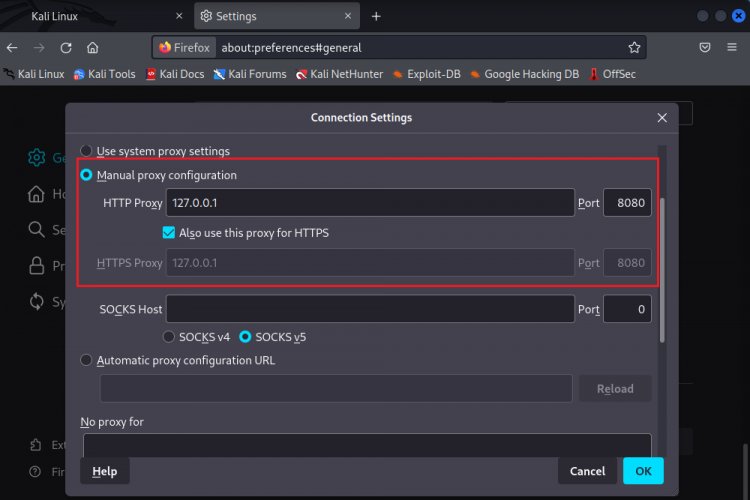

Burada görüldüğü üzere şu an 127.0.0.1 yani localhost ve 8080 portunu dinliyoruz. Tabii ki siz istediğinizi dinleyebilirsiniz.

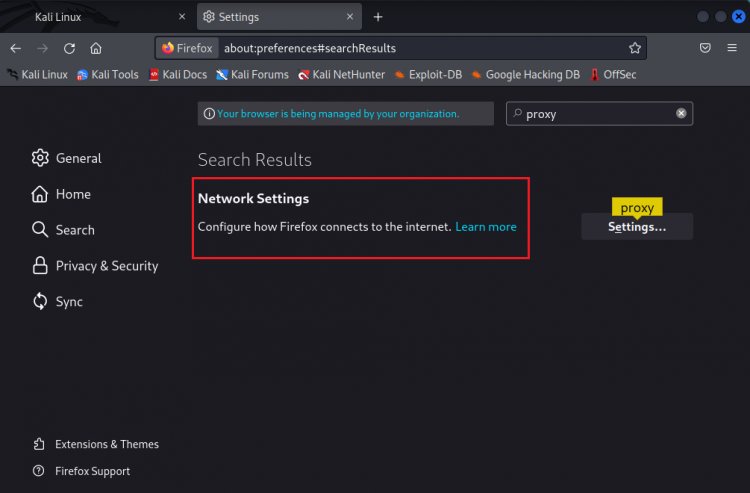

Ardından Firefox ayarlarına gidip Burp Suite'i proxy olarak eklememiz gerekiyor. Bunun için Firefox > Network Settings ayarlarına gidiyoruz.

Açılan pencerede 'Manuel Proxy Configuration' alanını seçip dinlediğimiz interface ve port bilgisini giriyoruz.

Bu işlem sonrasında, Firefox üzerinden yaptığımız HTTP trafiklerini Burp Suite ile görebileceğiz.

INTERCEPT:

Intercept bölümünde gelen ve giden istekler kontrol edilir 'Intercept is On' olduğunda istemciden çıkan isteği görüntüleyebiliriz 'Intercept is Off' olduğunda ise Burp Suite proxy olarak kullanamayız.

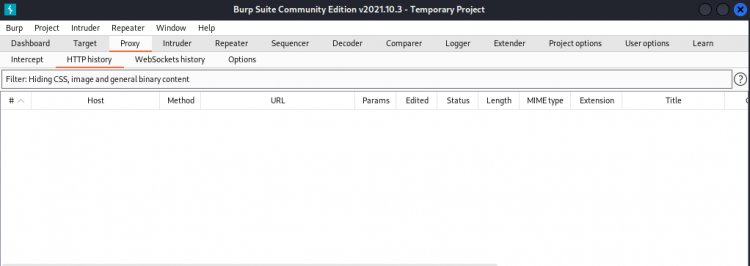

HTTP HISTORY:

Burası ise hedef üzerinde yapılan işlemlere ait bütün bağlantı bilgilerini gösterir.

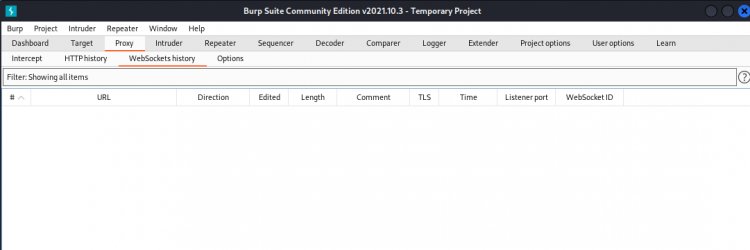

WEBSOCKETS HISTORY:

Burası Burp'un tarayıcısının web sunucularıyla değiş tokuş yaptığı WebSockets mesajlarının bir günlüğünü gösterir. Böylece bir sitenin davranışlarını inceleyebiliriz, WebSockets el sıkışmalarındaki ve mesajlarındaki güvenlik açıklarını araştırabilir ve daha fazlası için Burp Suite'teki diğer araçlara mesaj gönderebiliriz.

OPTIONS:

Options kısmı istemci ile sunucu arasındaki bütün ayarlamaları yaptığımız alandır. 'Proxy Listeners' alanında dinlenecek localhost adresi ve 8080 portu varsayılan olarak gelmektedir. Burp Suite ile HTTP sitelerini görüntülemek istediğimiz zaman sertifika hatası olacaktır. Bundan kurtulmak için bir düzenleme yapmamız gerek.

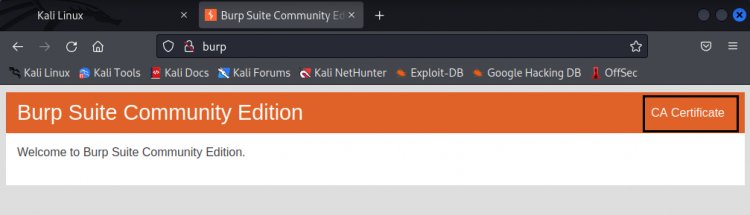

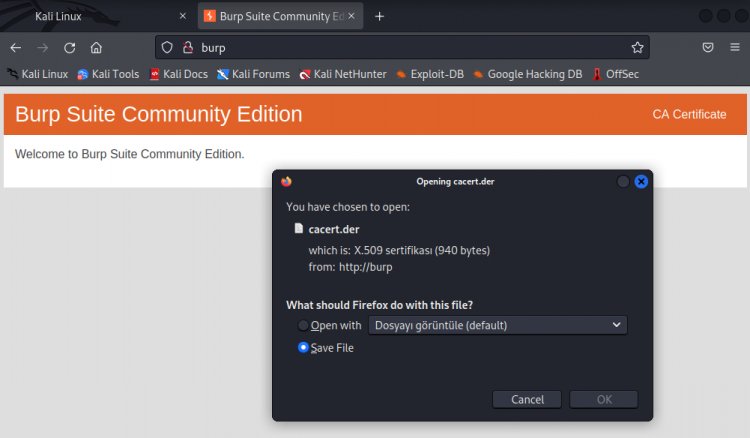

adresine giderek sitenin bize verdiği CA sertifikasını indiriyoruz.

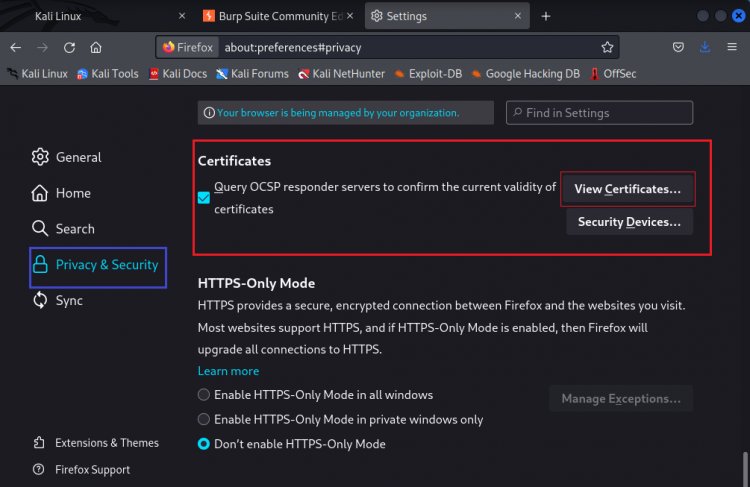

Ardından Firefox > Privacy&Security > Certificates > View Certificates üzerinden 'Certificate Manager' kısmını açıyoruz.

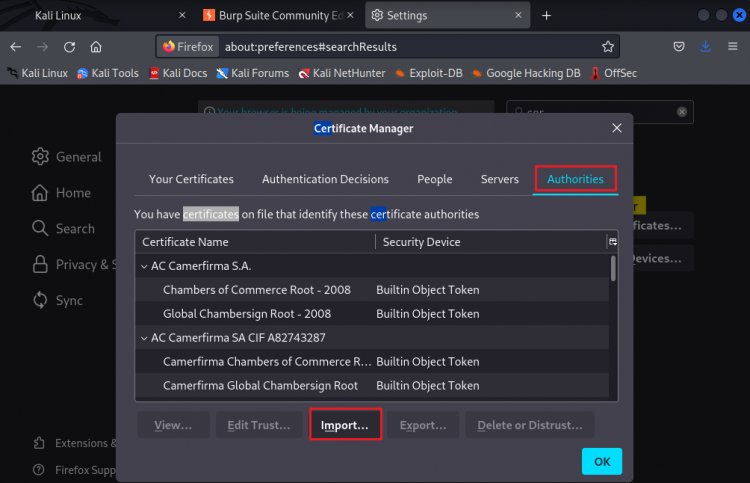

Açılan ekranda 'Authorities' kısmından 'Import' seçeneğine tıklayarak indirdiğimiz CA sertifikasını yüklüyoruz.

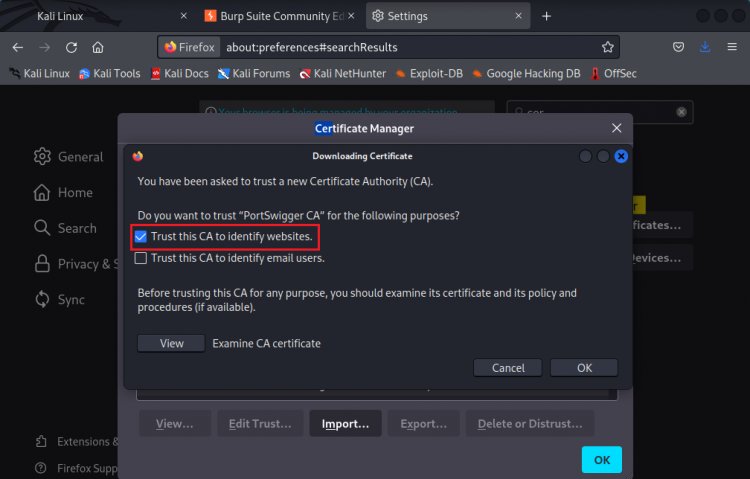

Sertifikayı indirdikten sonra açılan ekranda 'Trust this CA ton indentify websites' kısmını seçtiğimizde yapılan HTTPS trafiklerini başarılı bir şekilde göreceğiz.

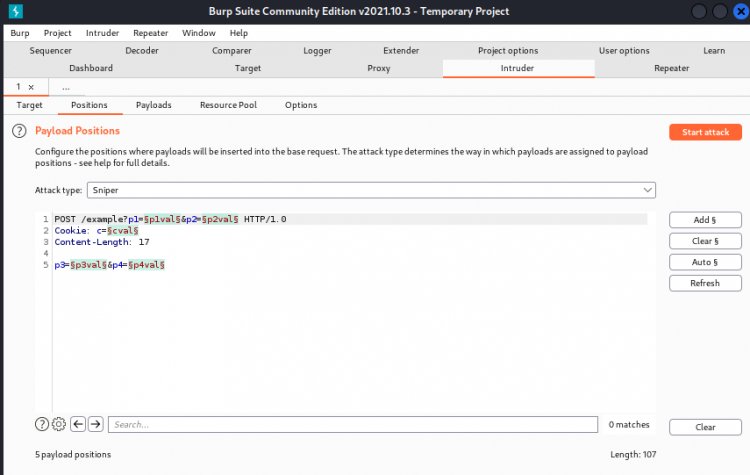

INTRUDER:

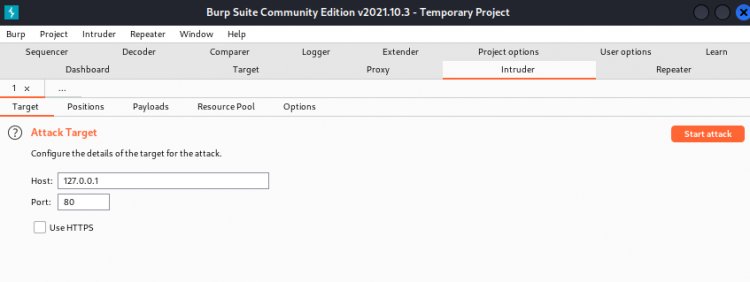

Burp Intruder kısmı web uygulamalarına karşı otomatikleştirilmiş payload denemeleri ve Brute Force işlemlerini sağlayan bir araç. Bunun sayesinde bir isteğin parametrelerini değiştirerek çok sayıda deneme gerçekleştirebiliriz. Target, Positions, Payloads, Resource Pool, Opions olmak üzere 5 alana ayrılır.

TARGET:

Instruder kısmında gelen isteğin host ve port numarası burada görünür.

PAYLOAD POSSITIONS:

Gelen istek içeriğinin görüntülenerek ve atak tiplerinin seçildiği alan.

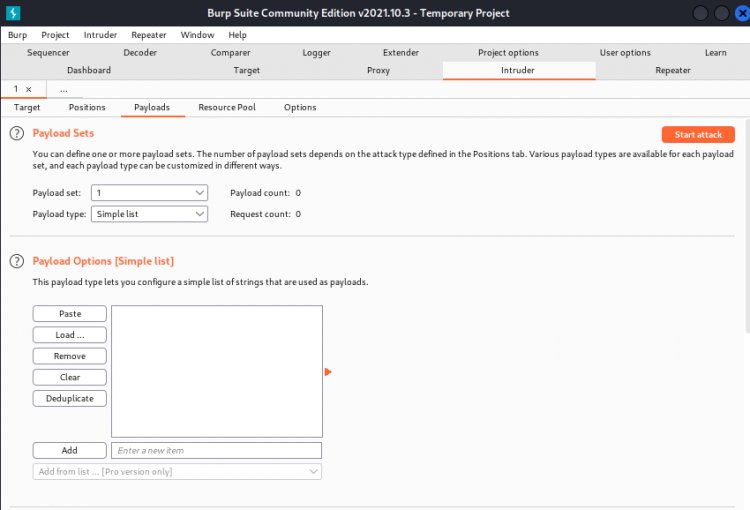

PAYLOAD SET:

Saldırılacak parametreler belirlendikten sonra parametre pozisyonu belirtilmeli. Payload Set alanında öncelikle paylload tipi seçilmeli.

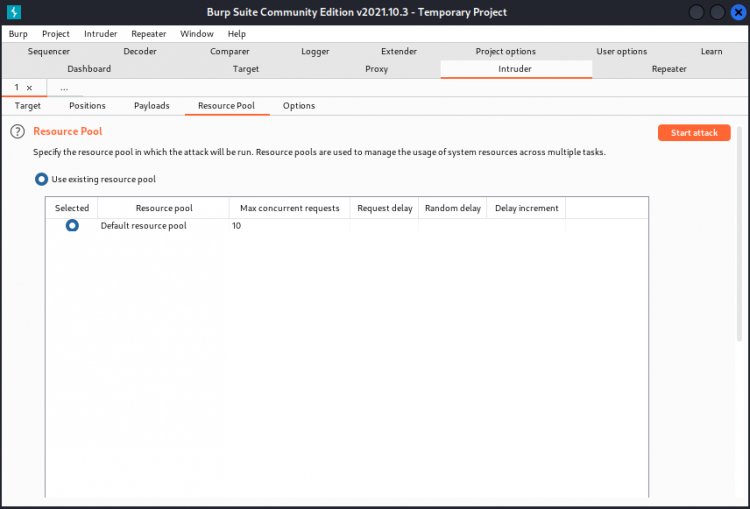

RESOURCE POOL:

Kaynak havuzu anlamına gelen bu bölüm belirli bir kaynak kotasını paylaşan görevlerin gruplandırıldığı alandır. Her kaynak havuzu aynı anda yapılabilecek isteklerin sayısını veya isteklerin yapılma sıklığını veya her ikisinide kontrol eden kendi kısıtlama ayarlarıyla yapılabilir.

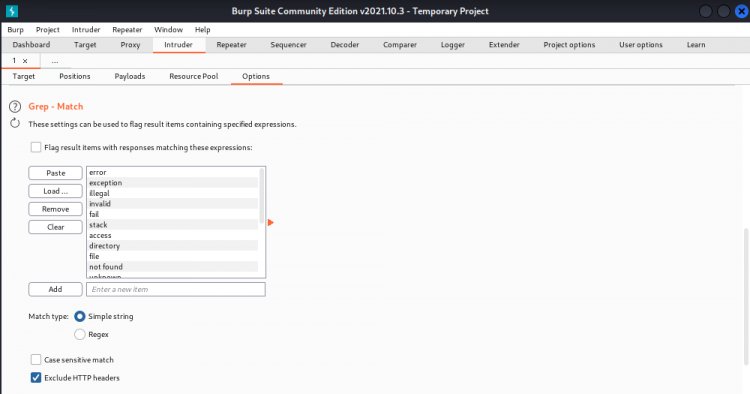

OPTIONS:

Yaygın hata mesajı dizeleriyle eşleşen grep ögelerini yapılandırmamız lazım. Options bölümündeki 'Grep-Match' kullanıcı arabirimindeki varsayılan seçenekleri bu amaç için yararlı bir dizineler listesi içerir.

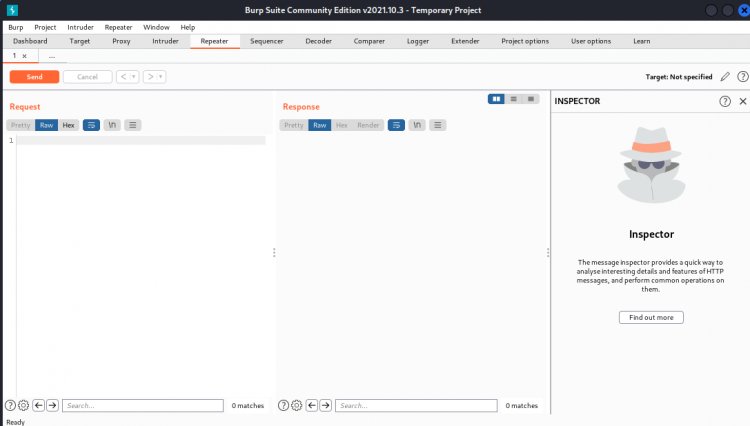

REPEARTER:

Gelen istek içerisindeki değerleri değiştirerek tekrarlayan biçimde istek yapıp uygulama yanıtlarını analiz etmek için kullanılır.

Repearter bölümünü girdi tabanlı güvenlik açıklarını test etmek için parametre değerlerini değiştirme, mantık hatalarını test etmek için belirli bir sırayla istek göndermek ve bildirilen sorunları manuel olarak doğrulamamız gibi bir çok işe yarar.

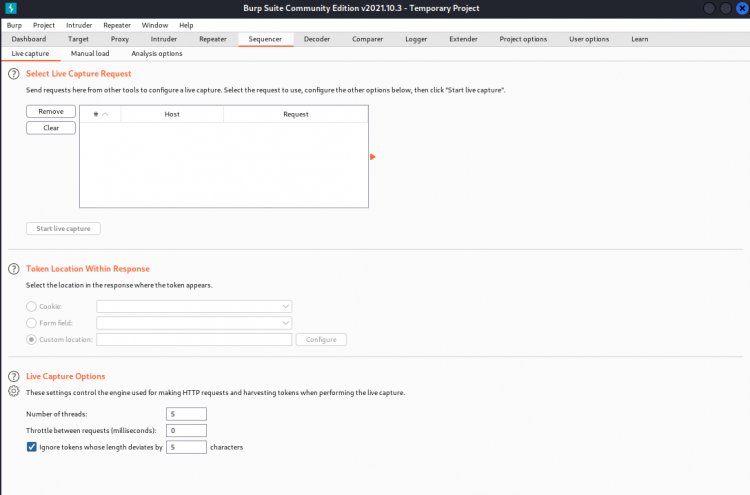

SEQUENCER:

Sıralayıcı gibi bir anlamı vardır. Ve veri ögesi örneğindeki rastgeleliği kontrol eden bir denetcidir. Bir uygulamanın oturum belirteçlerini veya parola sıfırla belirteçleri gibi öngörülmez olması amaçlı diğer önemli veri ögelerini test etmek için kullanılabiliriz.

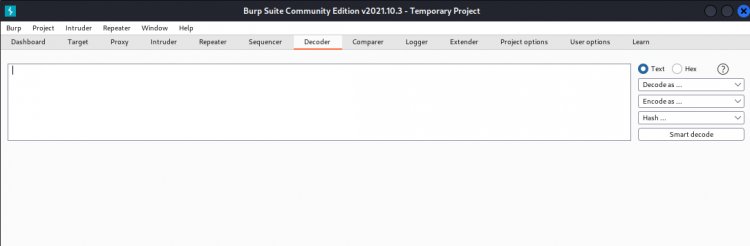

DECODER:

Kod çözücü demektir. Yaygın olan (URL, Base64, Hex vb.) encoding yöntemlerini içerir.

Parametre veya başlık değerlerinde veri yığını ararken işimize baya yarar. Ayrıca çeşitli güvenlik açıkları içim payload içinde kullanılabilir.

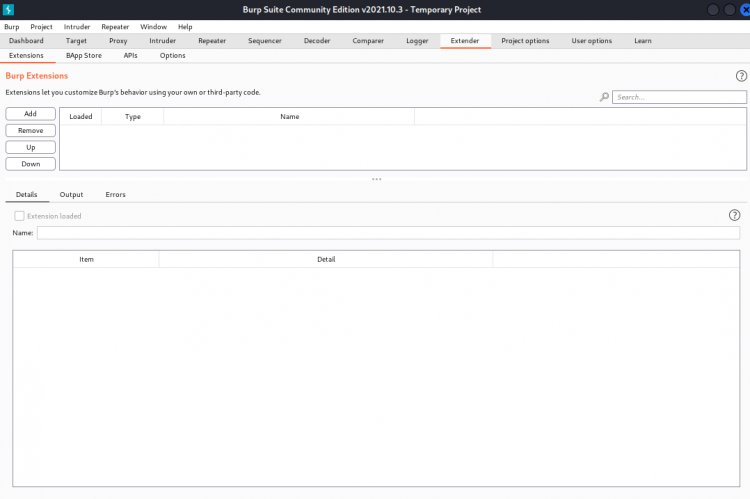

EXTENDER:

Burp Suite harici bileşenlerin araçlarımıza eklenmesi sağlar ve bu harici bileşenlere BApss deniyor. Bunlar tarayıcı eklentisi gibi çalışır ve extender penceresinde görüntülenebilir, değiştirilebilir, kurulabilir ve kaldırılabiliriz.

Konumu okuduğunu için çok teşekkür ederim bir sonraki konumda görüşmek üzere.

Son düzenleme: