CVE-2023-25690 Apache HTTP Sunucusu Güvenlik Açığı Nedir ?

Apache HTTP Server'in 2.4.0 ile 2.4.55 sürümleri arasındaki belirli mod_proxy yapılandırmaları, bir HTTP İstek Kaçırma saldırısı için sömürülebilir.

HTTP İstek Kaçırma, çeşitli web altyapı bileşenlerinin HTTP isteklerini işleme konusundaki tutarsızlıkları kullanarak yapılan sofistike bir saldırı yöntemidir. Saldırganlar, bu tekniği kullanarak isteklerin yorumlanmasını manipüle eder, bu da güvenlik önlemlerinin atlatılmasına, kötü amaçlı yüklerin izinsiz enjeksiyonuna, hassas verilere potansiyel erişime veya hatta uzaktan komut yürütmesine neden olabilir.

Bu zafiyet, mod_proxy'in RewriteRule veya ProxyPassMatch ile birlikte etkinleştirildiğinde ortaya çıkar, burada belirli bir desen kullanıcı tarafından sağlanan istek hedefi (URL) verisinin bir kısmına eşleşir ve ardından değişken yerine koyma kullanılarak proxy'lenen istek hedefine eklenir. Bir örnek şu şekilde olabilir:

Kod:

RewriteEngine on

RewriteRule "^/here/(.*)" "http://example.com:8080/elsewhere?param=$1"; [P]Sonuç olarak, istek bölme veya kaçırma meydana gelebilir ve bu da proxy sunucusundaki erişim kontrollerinin potansiyel olarak atlatılmasına, mevcut köken sunuculara istemeden URL'lerin proxylenmesine ve önbellek zehirlenmesine yol açabilir.

Apache HTTP Server zafiyeti, bir araştırmacı olan dhmosfunk tarafından bir kanıt olarak yayınlandığında dikkat çekti. Kanıt, bu zafiyetin başlık enjeksiyonu ve istek kaçırma saldırıları için nasıl sömürülebileceğini gösteriyordu, ancak bu zafiyetten etkilenmek için birkaç koşulun karşılanması gerekmektedir:

Apache sunucusunun yapılandırması, verileri bir proxy URL'nin sorgu dizinine kopyalayan bir RewriteRule içermelidir.

Uygulama, proxy'yi önemli bir güvenlik sınırı olarak görmelidir.

Uygulama, duyarlı bir Apache HTTP Server sürümünde çalışmalıdır (2.4.55 veya önceki sürümler).

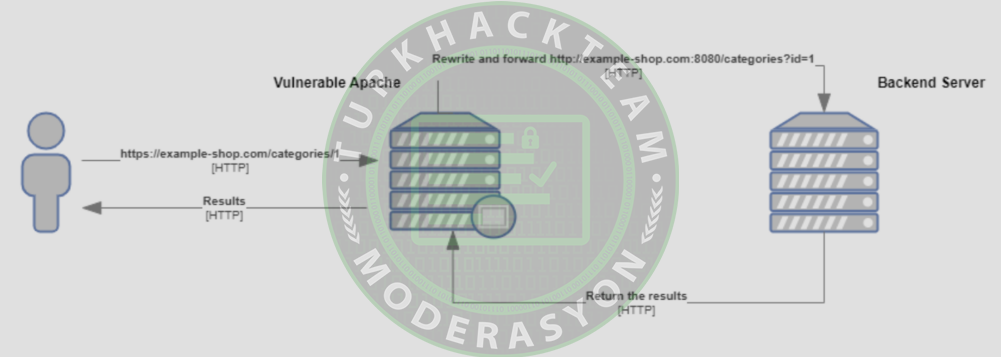

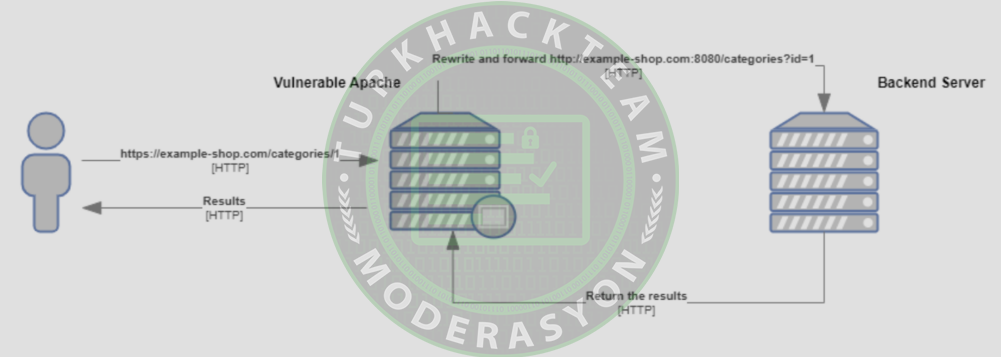

PoC saldırısının veri akışı (Kaynak: GitHub)

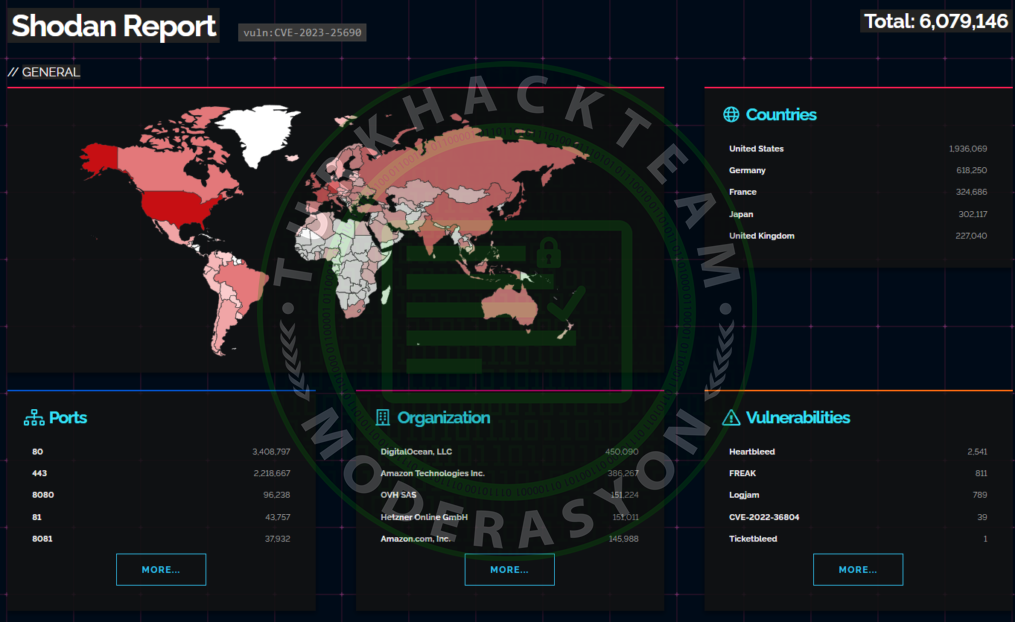

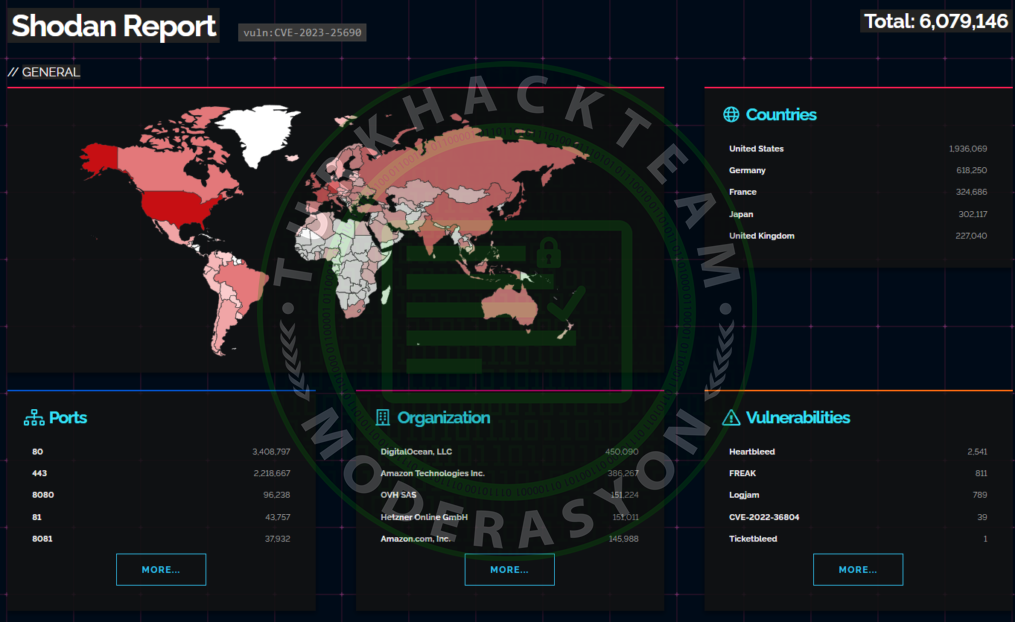

Shodan'ın verilerine göre, bu zafiyete karşı 6 milyondan fazla sunucu'da açık olabilir.

CVE-2023-25690 Shodan araması (Kaynak: Shodan)

CVE-2023-25690 zafiyetini çözmek için, özellikle hizmetleriniz RewriteRule girişlerine dayanıyorsa, Apache sürümünü 2.4.56 veya daha yeni bir sürüme güncellemeniz kesinlikle önerilir.

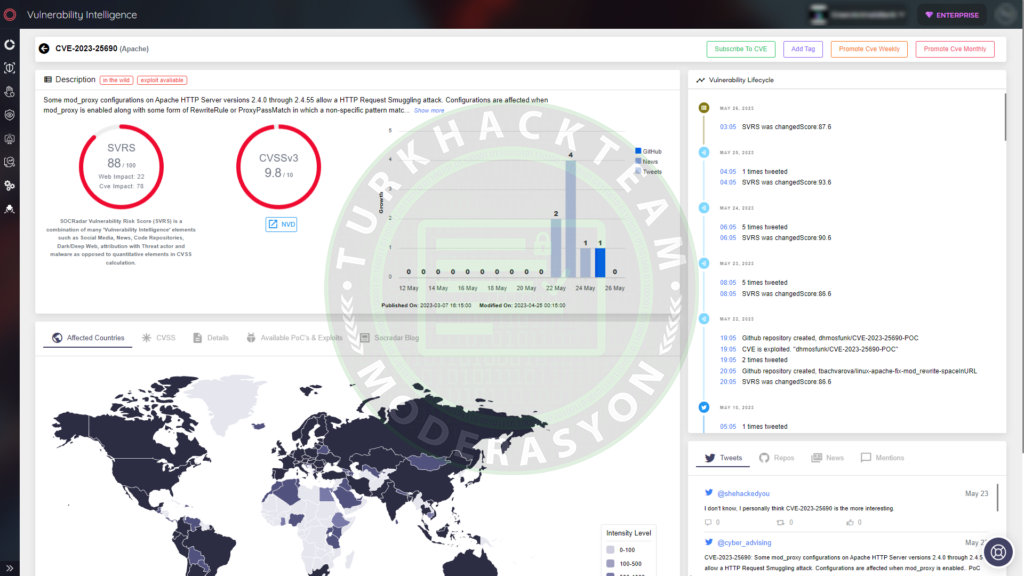

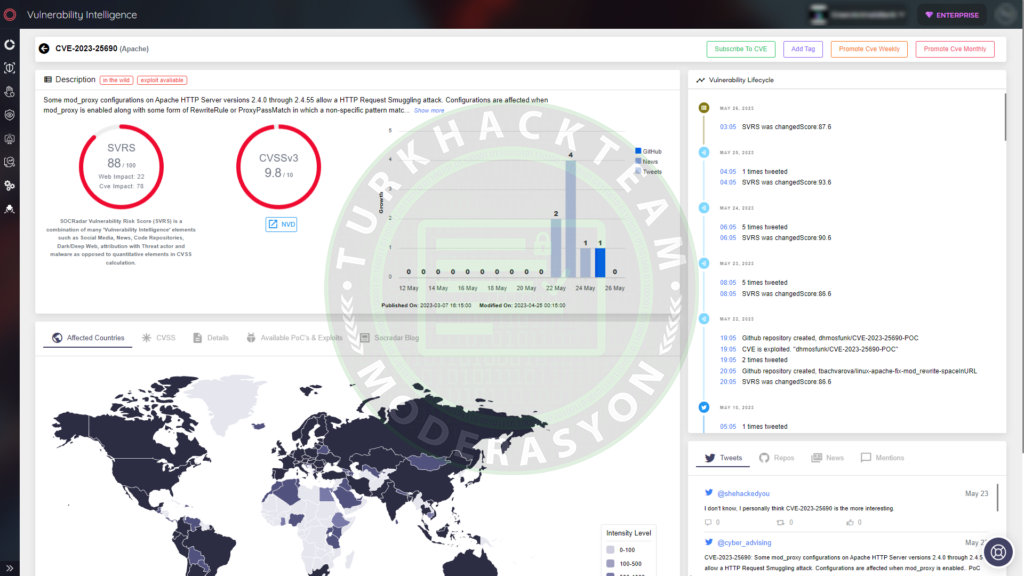

SOCRadar ile Zafiyet Yönetimini Geliştirme ve Saldırı Yüzeyi İzleme

SOCRadar'ın Zafiyet İstihbaratı, zafiyet sorunlarını daha iyi yönetmenize ve yamaları önceliklendirmenize yardımcı olabilir; platformda zafiyetler hakkında detaylı bilgi arayabilir ve görüntüleyebilirsiniz.

Konu Kaynaklarım: Shodan

Apache HTTP Server zafiyeti, bir araştırmacı olan dhmosfunk tarafından bir kanıt olarak yayınlandığında dikkat çekti. Kanıt, bu zafiyetin başlık enjeksiyonu ve istek kaçırma saldırıları için nasıl sömürülebileceğini gösteriyordu, ancak bu zafiyetten etkilenmek için birkaç koşulun karşılanması gerekmektedir:

Apache sunucusunun yapılandırması, verileri bir proxy URL'nin sorgu dizinine kopyalayan bir RewriteRule içermelidir.

Uygulama, proxy'yi önemli bir güvenlik sınırı olarak görmelidir.

Uygulama, duyarlı bir Apache HTTP Server sürümünde çalışmalıdır (2.4.55 veya önceki sürümler).

PoC saldırısının veri akışı (Kaynak: GitHub)

Shodan'ın verilerine göre, bu zafiyete karşı 6 milyondan fazla sunucu'da açık olabilir.

CVE-2023-25690 Shodan araması (Kaynak: Shodan)

CVE-2023-25690 zafiyetini çözmek için, özellikle hizmetleriniz RewriteRule girişlerine dayanıyorsa, Apache sürümünü 2.4.56 veya daha yeni bir sürüme güncellemeniz kesinlikle önerilir.

SOCRadar ile Zafiyet Yönetimini Geliştirme ve Saldırı Yüzeyi İzleme

SOCRadar'ın Zafiyet İstihbaratı, zafiyet sorunlarını daha iyi yönetmenize ve yamaları önceliklendirmenize yardımcı olabilir; platformda zafiyetler hakkında detaylı bilgi arayabilir ve görüntüleyebilirsiniz.

Konu Kaynaklarım: Shodan